1、XSS(跨站脚本攻击):XSS攻击是一种利用网页应用程序对用户的信任,向目标网页中注入恶意脚本的攻击方式。攻击者通过在网页中插入恶意脚本,当用户访问该网页时,恶意脚本会在用户浏览器中执行,从而使攻击者能够窃取用户的信息、劫持会话或操纵网页内容。为了防止XSS攻击,开发人员需要对用户输入进行正确的验证和过滤,以确保不会将恶意脚本注入到网页中。

2、CSRF(跨站请求伪造):CSRF攻击是一种利用用户在访问受信任网站时的身份验证凭据,以伪造用户的请求并执行未经授权的操作的攻击方式。攻击者通过诱使用户访问恶意网站或点击恶意链接,使用户的浏览器发送一个看似合法的请求,但实际上是攻击者控制的请求,以执行攻击者想要的操作。为了防止CSRF攻击,开发人员可以采用安全措施,如使用CSRF令牌来验证请求的合法性、检查Referer头等。

3、SQL注入:SQL注入是一种针对数据库的攻击方式,攻击者通过在用户输入的数据中注入恶意的SQL代码,从而欺骗数据库执行非授权的操作。通过SQL注入攻击,攻击者可以获取敏感数据、修改数据库内容甚至完全控制数据库服务器。为了防止SQL注入攻击,开发人员应该使用参数化查询或预编译语句,并对用户输入进行正确的验证和过滤。

4、DDOS(分布式拒绝服务)攻击:DDOS攻击旨在通过占用目标系统的资源,使其无法提供正常的服务。攻击者通过控制大量的计算机或其他网络设备,同时向目标系统发送大量的请求流量,超过目标系统的处理能力,导致系统资源耗尽或服务崩溃。为了应对DDOS攻击,组织可以采用防火墙、入侵检测系统、流量过滤等措施来识别和过滤恶意流量,并确保网络基础设施具备足够的容量来应对攻击。

1、XSS(跨站脚本攻击):

对用户输入进行正确的验证和过滤,确保不会将恶意脚本注入到网页中。

使用安全的编码方式来处理用户输入,如将特殊字符进行转义。

在输出到网页上之前对数据进行适当的编码,以防止恶意脚本的执行。

使用内容安全策略(Content Security Policy,CSP)来限制网页中可执行的脚本和资源。

2、CSRF(跨站请求伪造):

使用CSRF令牌(或称为同步令牌)来验证请求的合法性。

检查Referer头,确保请求来自预期的来源。

在关键操作(如修改、删除)中要求用户进行额外的身份验证,例如输入密码或使用二次验证。

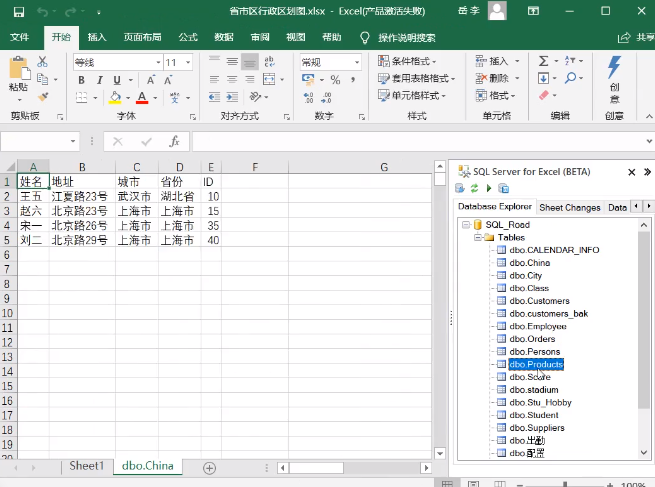

3、SQL注入:

使用参数化查询或预编译语句,确保用户输入的数据不会被解释为可执行的SQL代码。

对用户输入进行正确的验证和过滤,以防止恶意SQL代码的注入。

最小化数据库的权限,确保数据库用户仅具有执行必要操作的权限。

4、DDOS(分布式拒绝服务)攻击:

使用防火墙、入侵检测和预防系统来识别和过滤恶意流量。

配置网络设备以限制来自单个IP地址或特定来源的流量。

使用负载均衡和流量限制技术来分散和控制流量。

与德迅云安全提供商合作,利用其DDOS防护服务。

原文地址:https://blog.csdn.net/m0_66268916/article/details/134715425

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_18361.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!