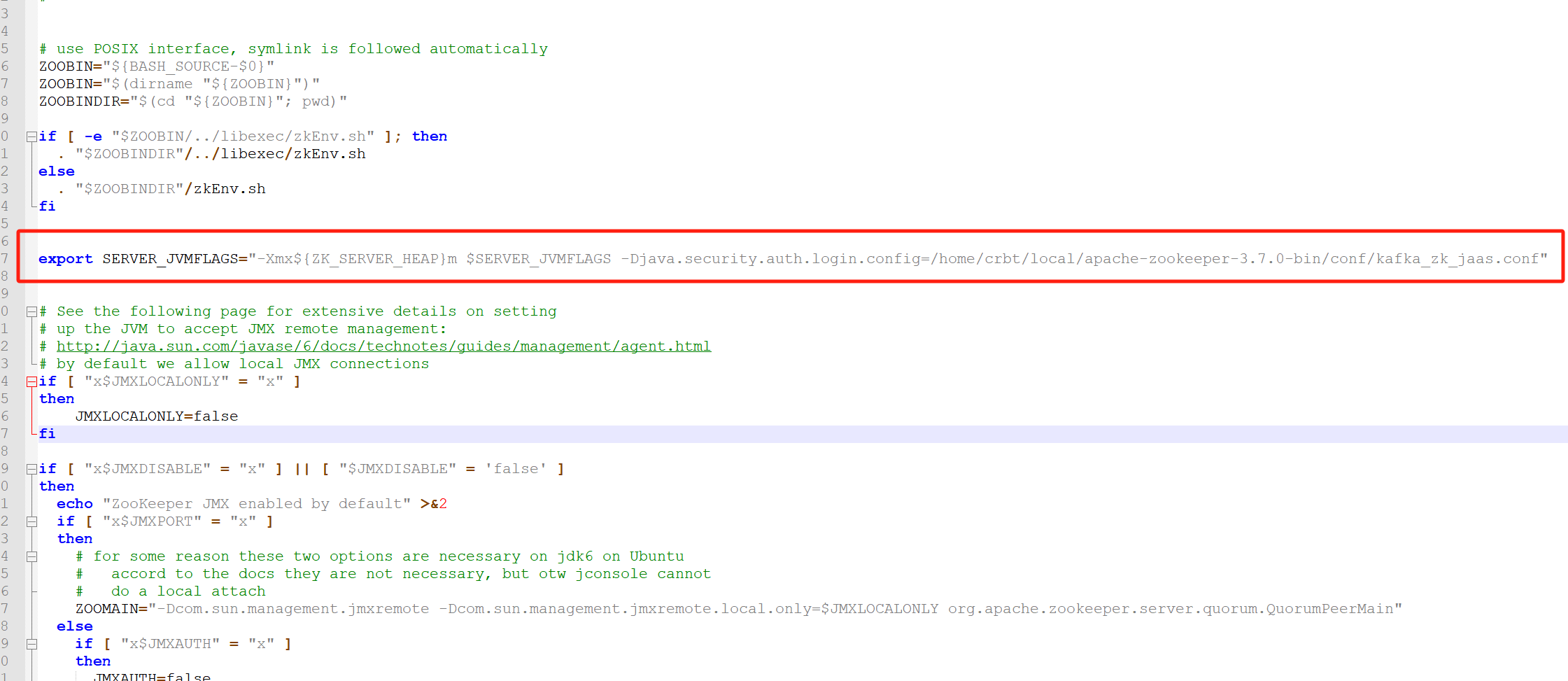

本文介绍: 这个命令将会生成一个证书请求,当然,用到了前面生成秘钥privkey.pem文件,这里将生成一个新的文件cert.csr,即一个证书请求文件,你可以拿着这个文件去数字证书颁发机构(即CA)申请一个数字证书。Qualys SSL Labs:Qualys SSL Labs是一个全面的在线测试工具,可以测试SSL/TLS配置、证书链、加密算法等多个方面的安全性。SSL Labs:SSL Labs是一个比较知名的在线测试工具,可以测试服务器的SSL/TLS配置,评估安全性等级,并提供优化建议。

通过抓包学习ssl:https://www.cnblogs.com/xiaxveliang/p/13183175.html

通过openssl学习ssl:http://3ms.huawei.com/km/blogs/details/1809919

ssl会话复用:https://cloud.tencent.com/developer/article/1819517

证书格式转换:https://blog.csdn.net/ctwy291314/article/details/80017639

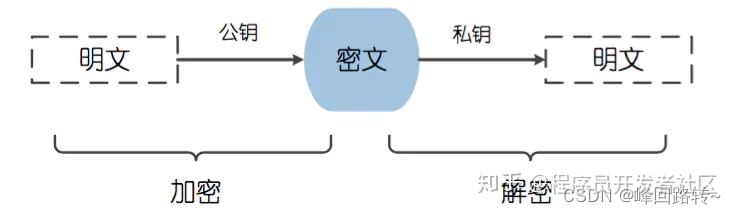

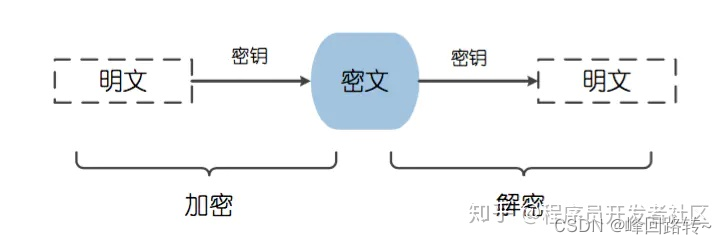

加密解密

加密 → 解密,其实就是将原来的明文文件,使用某种算法,进行计算,得到一段不可读的数据:“密文”,是用来保护数据的,保证数据不被非法窃取。

一.对称加密:速度快,不安全(私钥分发管理困难)

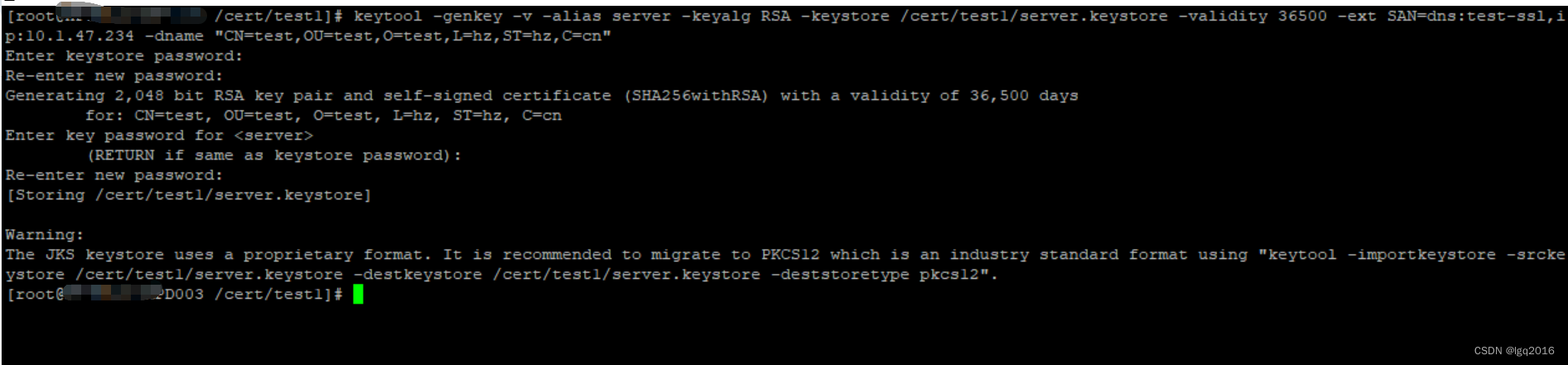

1.生成私钥和公钥

a.生成RSA秘钥的方法

b.生成一个证书请求

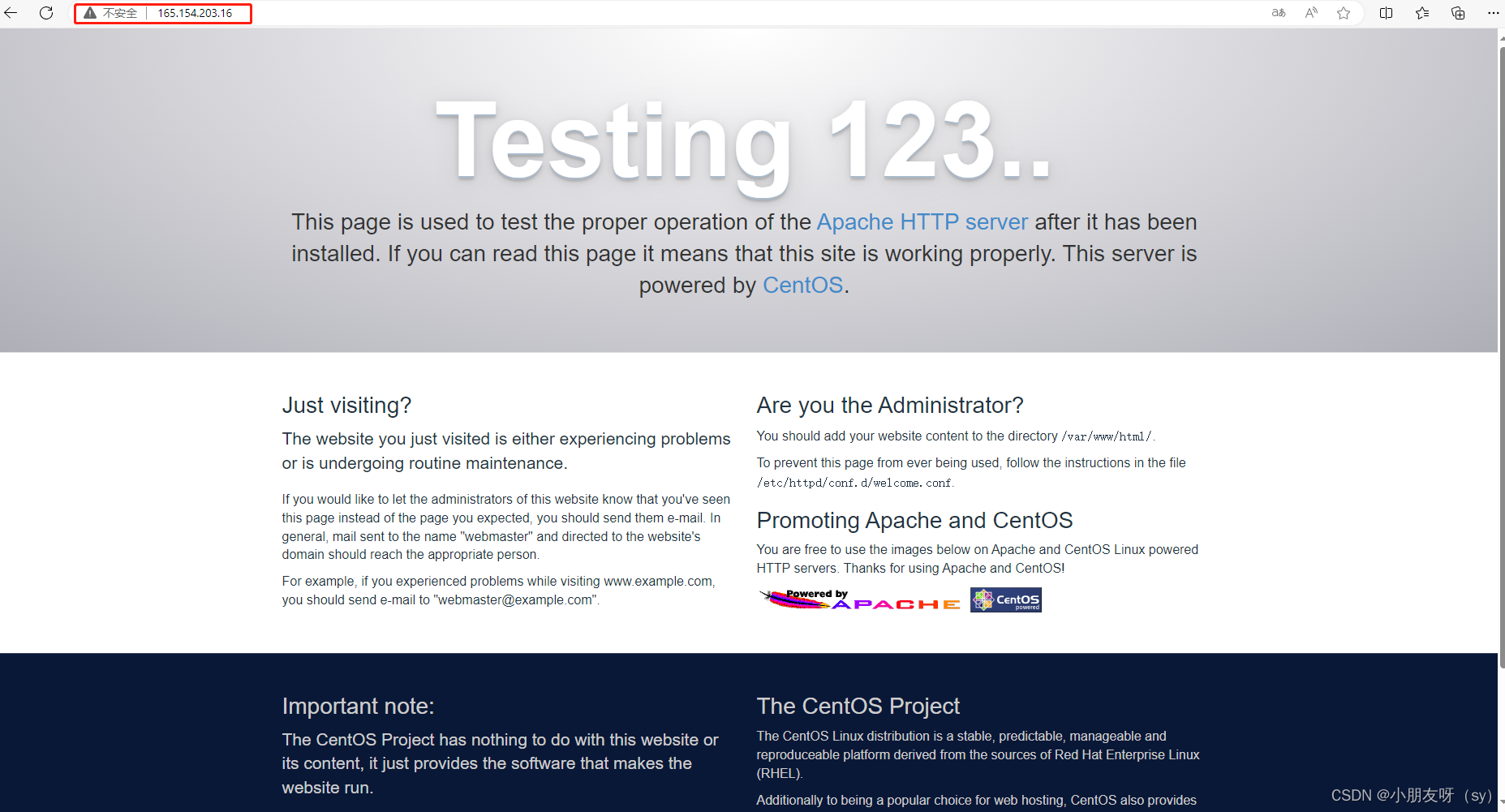

c.ssl证书在nginx的配置:

这里的ssl_protocols表示什么意思呢?

2.使用私钥加密密码

3.使用私钥解密密码

二.非对称加密:速度慢,安全(因为公钥公开,私钥自己保存)

1.生成私钥和公钥

2.使用公钥加密密码

3.使用私钥解密密码

验证私钥、公钥、CA(根证书)之间的有效性

常见报错/疑问

openssl rsautl -encrypt -in plain.txt -inkey cacert.pem -pubin -out plain.txt.encrypt:出现unable to load Public Key

为啥执行命令:openssl verify ca.crt出现以下报错,但是这个证书可以用的:

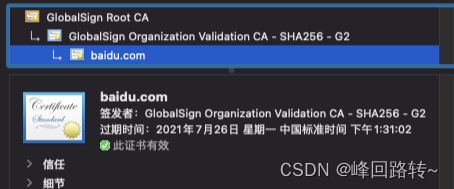

什么是证书链?

三.编码算法

1.base64 编码

2.base64 解码

四.签名验证

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。