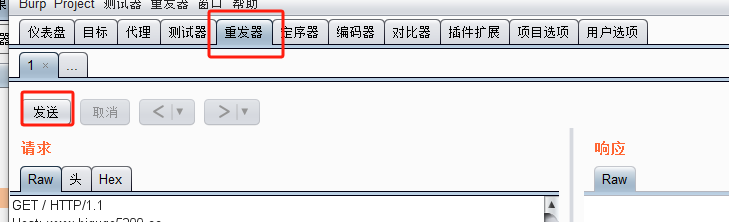

Burpsuit使用入门指南

安装:

-

如果发现注册机无法打开或者能打开注册机【run】无法点击唤起软件安装,可以使用命令行工具

java -jar burp-loader-keygen.jarjava -Xbootclasspath/p:burp-loader-keygen.jar -jar burpsuite_pro_v2.0.11.jar或者java -Xbootclasspath/a:burp-loader-keygen.jar -jar burpsuite_pro_v2.0.11.jar

使用指南:

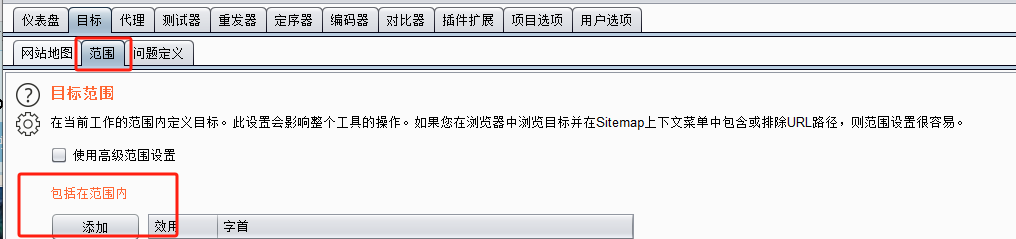

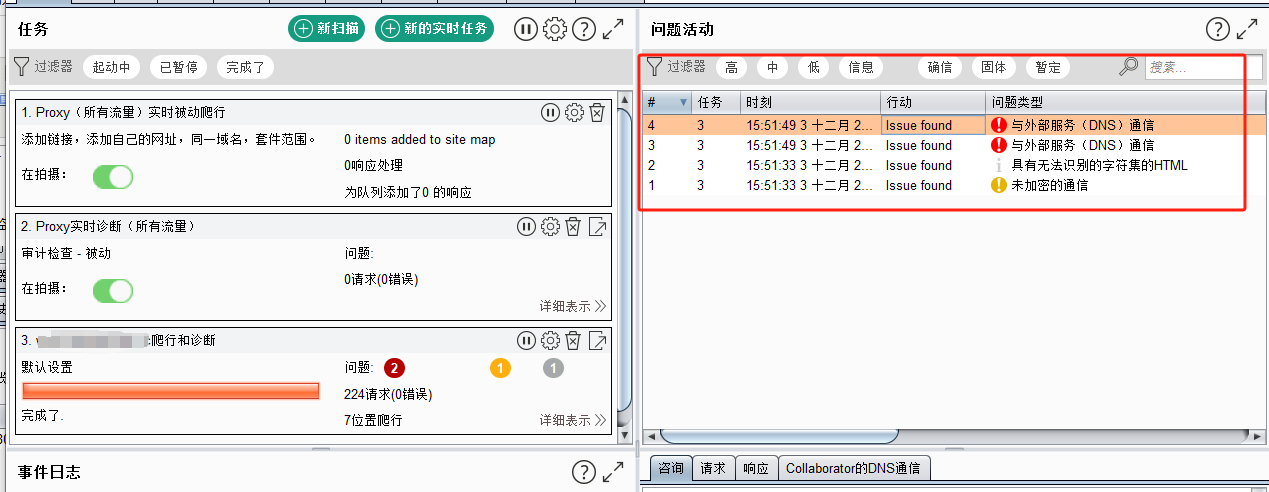

burpsuit提供了自动化的方式对普通漏洞进行渗透测试,通过如下步骤就可以实现自动化扫描。我们通过【目标】-【目标范围】来设定我们自动化测试范围(如下图所示)

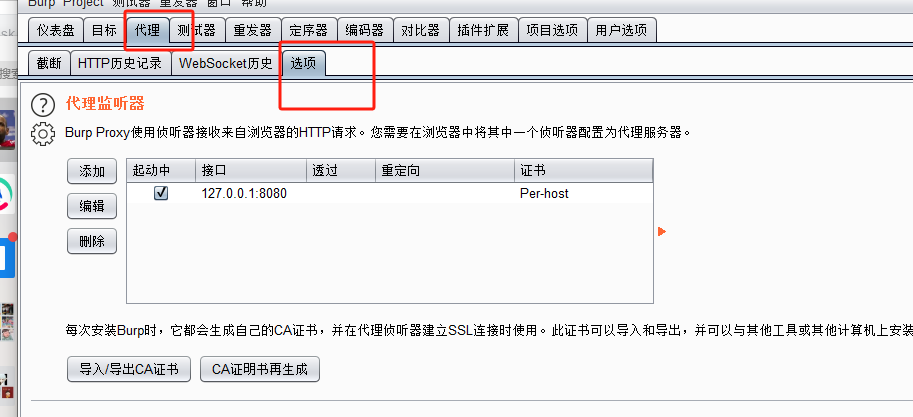

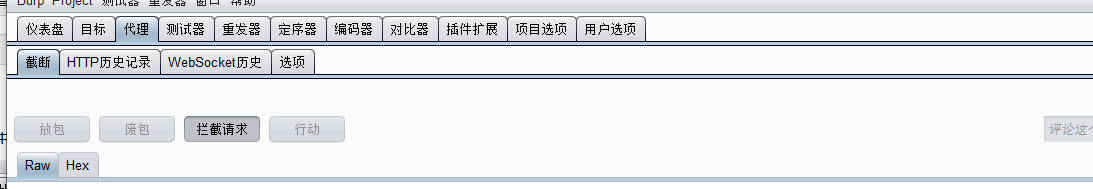

首先我们通过【代理】-【选项】设置代理监听,接着我们在浏览器中配置手动设置(注意要把http和https都配置代理),这样我们就可以在burpsuit报文管理

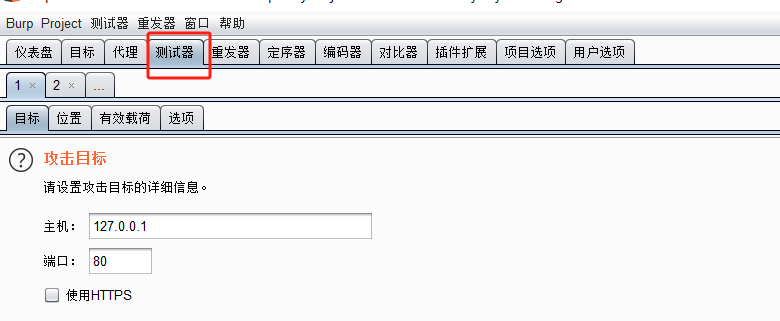

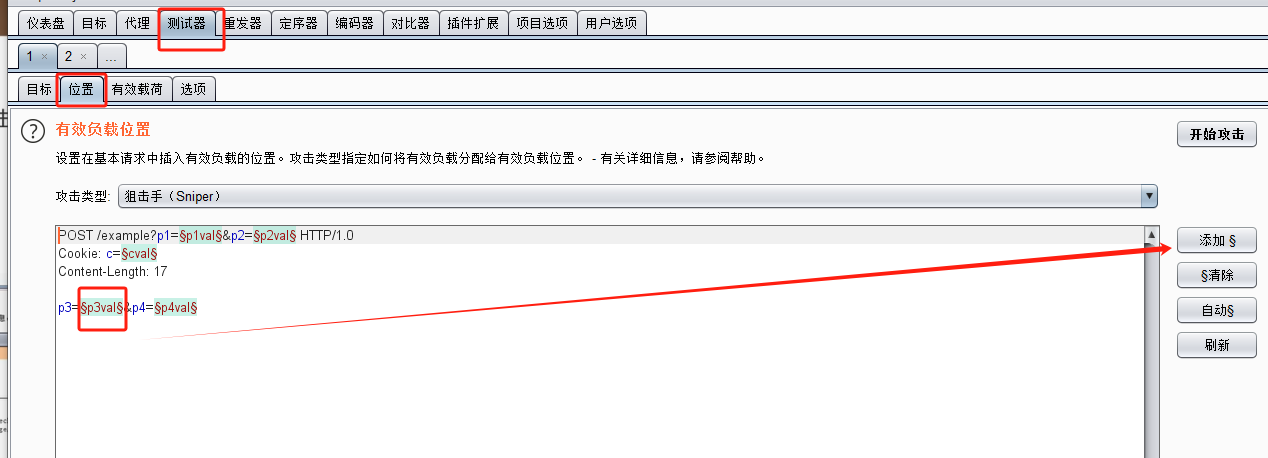

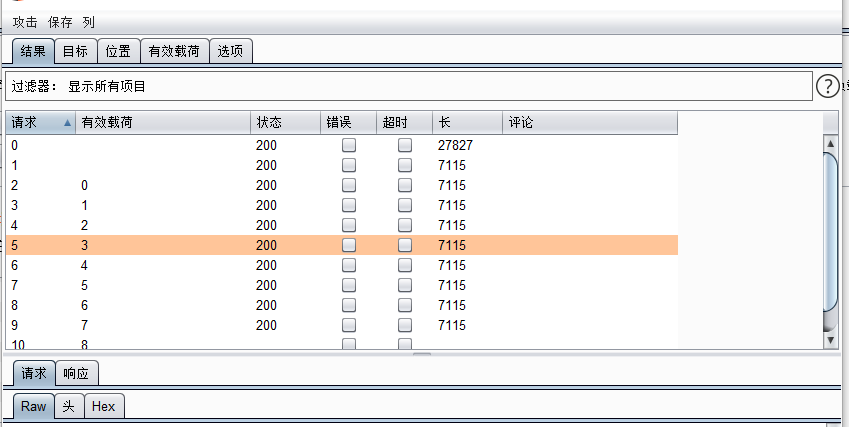

在【测试器】-【位置】,选中你要参数化的地方(红色框框部分)点击【添加$】这样就实现参数化

-

集束炸弹(笛卡尔积,两个字典,两个参数):将每个字典逐一交叉匹配,例如A字典的所有位与B字典的所有位都匹配

用于检测数据样本数据随机质量的工具,例如我们的session、token是否可以被预测被伪造风险。

ZAP使用入门指南

下载地址:https://www.zaproxy.org/download/

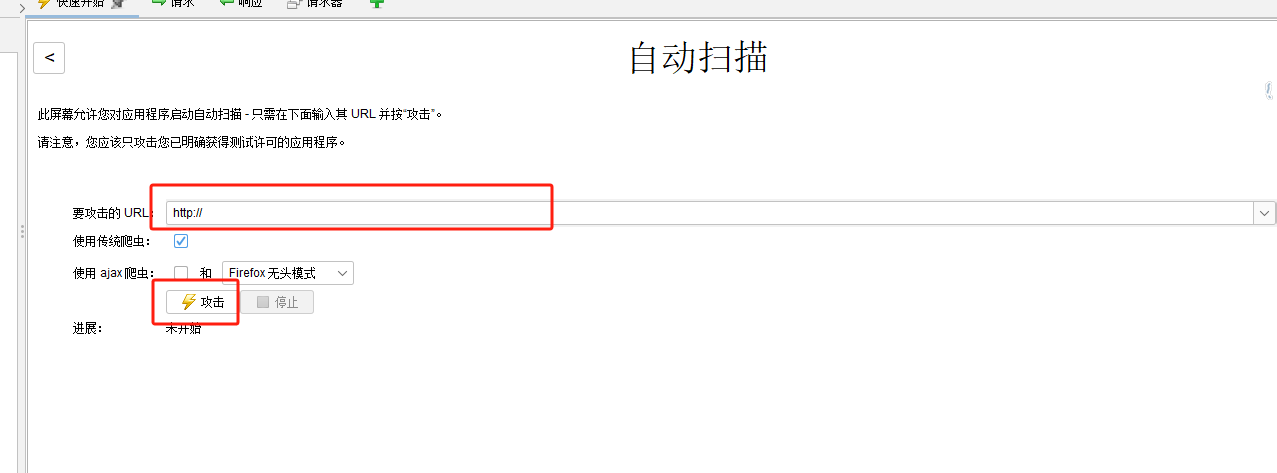

自动化测试

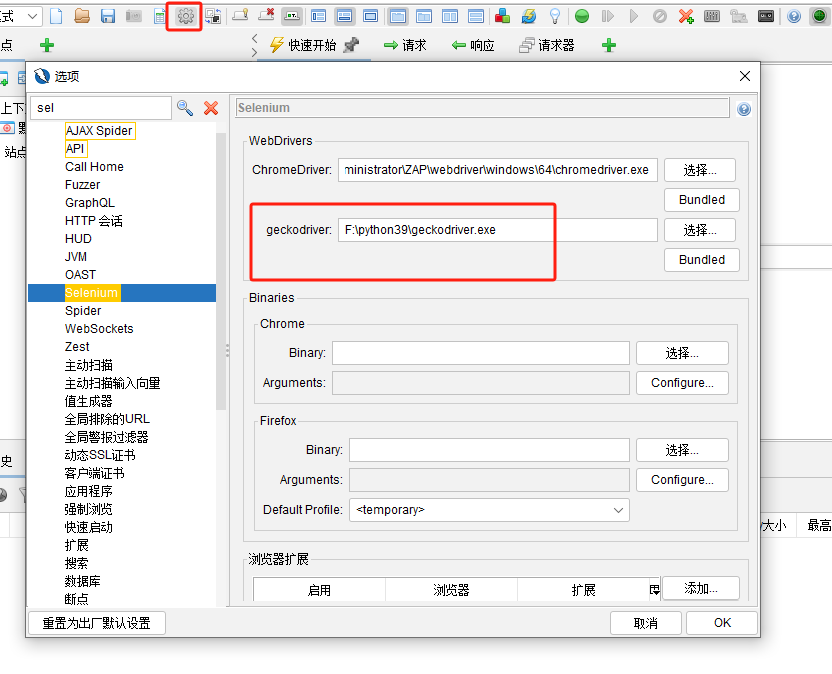

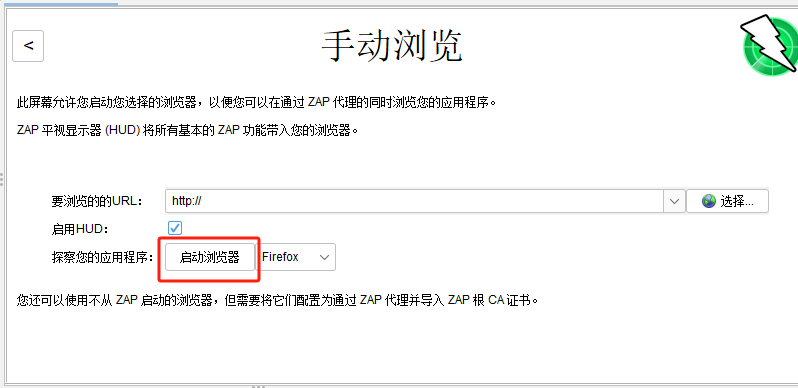

手动模式(顾名思义就是手动代替自动扫描,针对更强)

配置上面的驱动就可以启动火狐浏览器,并在浏览器上面进行操作,而你的操作过程中也可以选中某一个进行【攻击】

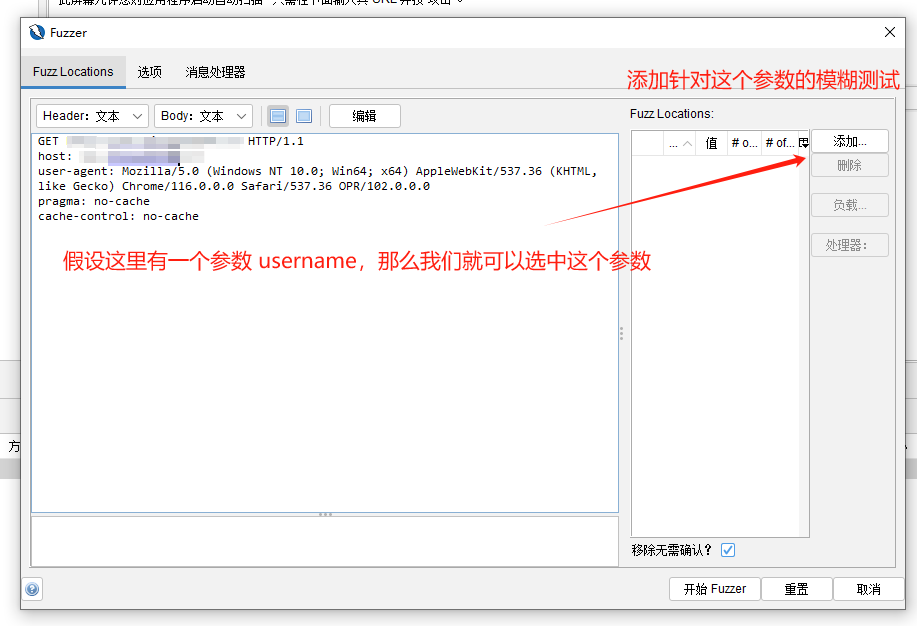

模糊测试(Fuzz)

目标网址【右键】-【攻击】-【Fuzz】

报告

文章转载自:yetangjian

原文链接:https://www.cnblogs.com/yetangjian/p/17873427.html

原文地址:https://blog.csdn.net/kfashfasf/article/details/134778687

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_39870.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!