前言

RCE漏洞介绍

简而言之,就是代码中使用了可以把字符串当做代码执行的函数,但是又没有对用户的输入内容做到充分的过滤,导致可以被远程执行一些命令。

RCE漏洞的分类

代码执行

命令执行

系统的命令连接符

| 拼接符 | 实例 | 作用 |

| & | A&B | 无论A是否执行成功,都执行B |

| && | A&&B | A执行成功才执行B |

| | | A|B | a错误b就不执行 |

| || | A||B | A执行失败才执行B |

&

;

||

()

常常出现的位置

可以遇到相关的cms等直接上网搜索公开的漏洞,如果碰到相应版本的直接干就行了。

RCE漏洞的检测

白盒:审计代码

黑盒:

2.找网上公开的漏洞

案例演示

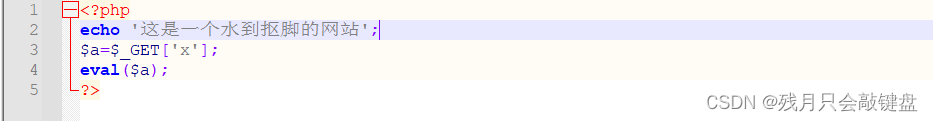

本地自写的代码执行漏洞(PHP脚本)

源代码

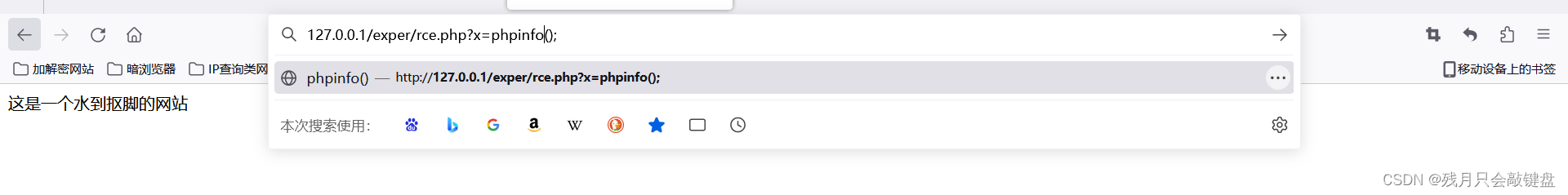

传入代码

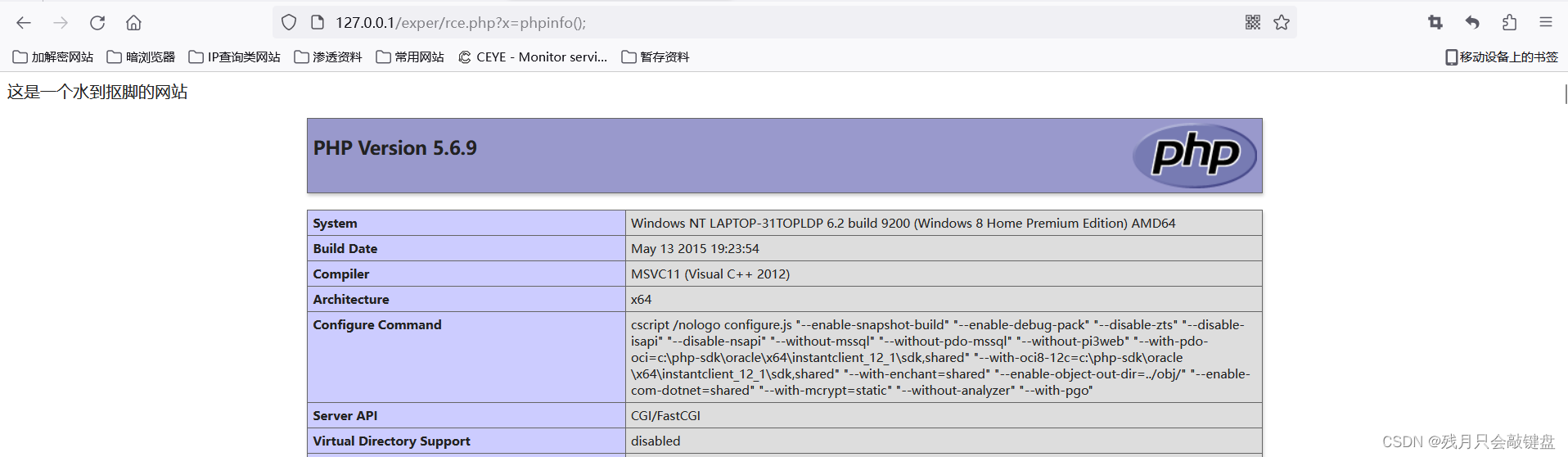

执行成功

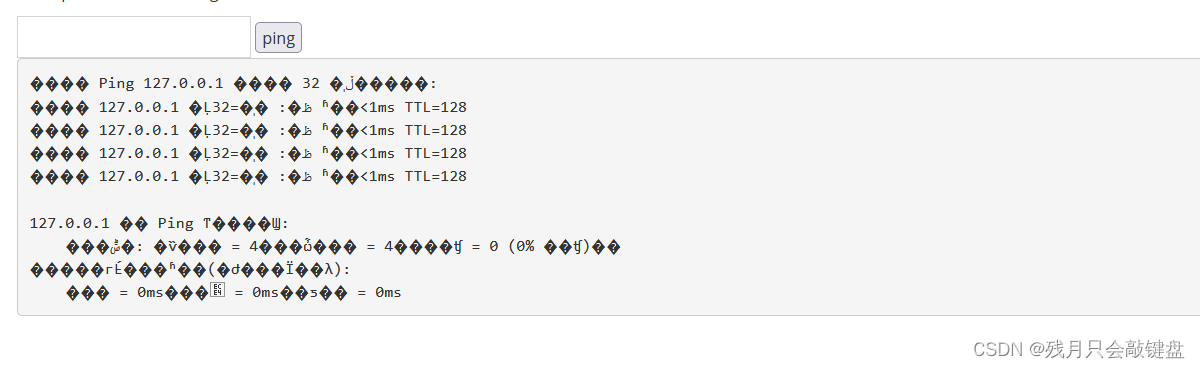

pikaqiu靶场命令执行实例

打开发现一个ping窗口,ping是系统指令,判断为执行系统命令

但是发现仅仅输入ipconfig无法执行命令,所以利用命令拼接符拼接

命令执行成功

小补充

我们的一句话木马用的就是eval函数,实际上就是用一次次把我们输入的代码转为代码执行。

原文地址:https://blog.csdn.net/2302_79590880/article/details/134793888

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_43012.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。