一、ICMP协议攻击

ICMP(Internet Control Message Protocol)是TCP/IP协议簇中的一个子协议,用于在IP主机和路由器之间传递控制消息。这些控制消息用于处理网络通不通、主机是否可达、路由是否可用等网络本身的消息。虽然ICMP并不传输用户数据,但它对于用户数据的传输起着重要的作用。

基于ICMP协议的攻击是一种利用Internet控制报文协议(ICMP)进行的分布式拒绝服务攻击。这种攻击利用ICMP协议的特点,向目标系统发送大量无效或高流量的ICMP数据包,从而耗尽目标系统的资源,造成目标系统的瘫痪。

ICMP协议主要用于在IP主机和路由器之间传递控制消息,例如网络通不通、主机是否可达、路由是否可用等网络本身的消息。攻击者可以利用目标系统对ICMP请求的处理能力有限的特点,向目标系统发送大量的IcMP请求报文,使得目标系统无法处理正常的业务,从而实现对目标系统的拒绝服务攻击。

基于ICMP协议的DDoS攻击可以通过伪造源IP地址、利用反射原理等方式进行放大攻击,使得攻击流量倍增,进一步扩大攻击效果。同时,由于ICMP协议的普遍存在和广泛使用,基于ICMP协议的攻击具有较大的威胁和破坏性。

二、UDP协议攻击

UDP(User Datagram Protocol)是一种无连接的传输层协议,主要用于不要求分组顺序到达的传输中。它提供面向事务的简单不可靠信息传送服务,不对传送数据包进行可靠性保证,适合于一次传输少量数据。UDP协议的主要作用是将网络数据流量压缩成数据报的形式,一个典型的数据报就是一个二进制数据的传输单位。

UDP协议的特点包括面向无连接、速度快但不可靠、只管发送数据、不确认对方是否收到、对方接收到数据之后也不会反馈一个信息给发送方、基于数据包(报)传输、将将要发送的数据、源和目的地址封装的数据包中等。UDP协议在网络中与TCP协议一样用于处理数据包,是一种无连接的协议,在OSI模型中,位于第四层——传输层,处于IP协议的上一层。

基于UDP协议的DDoS攻击是一种利用UDP协议进行的数据包阻塞攻击,它通过向目标系统发送大量无效或低流量的UDP数据包,导致目标系统资源耗尽,无法响应正常的请求,从而达到拒绝服务的目的。

这种攻击方式与基于IP地址的DDoS攻击不同,它是针对特定的应用层协议进行的攻击,具有更强的隐蔽性和迷惑性。由于UDP协议在传输数据时不会对数据进行校验和加密,因此容易被篡改和伪造,从而被用于进行DDoS攻击。

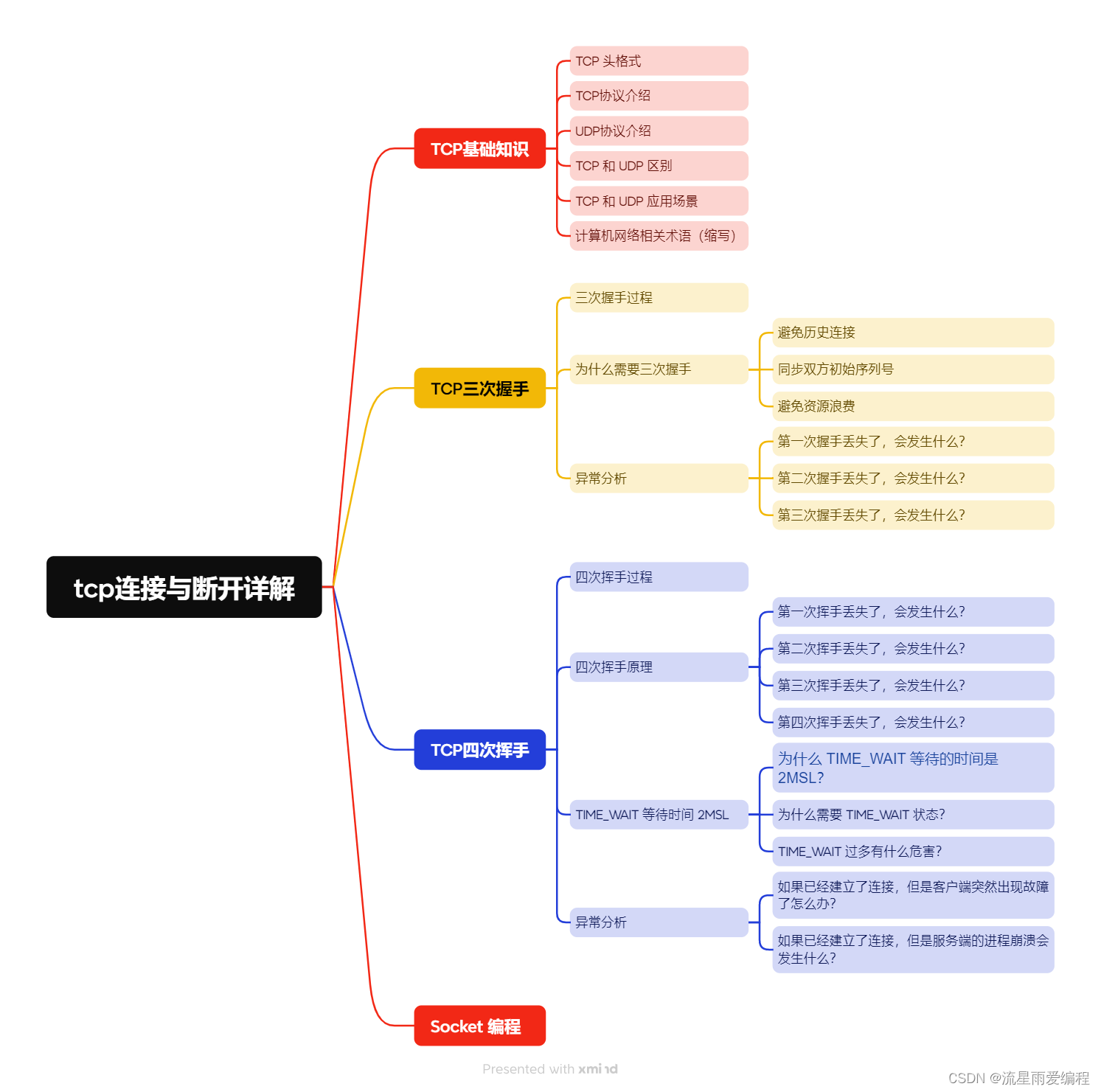

三、TCP协议攻击

TCP(Transmission Control Protocol,传输控制协议)是一种面向连接的、可靠的、基于字节流的传输层通信协议。它在传输数据之前需要先建立可靠的连接,并在数据传输结束后进行断开连接。TCP协议通过确认机制、重发机制、流量控制和拥塞控制机制等机制来保证数据传输的可靠性和效率。

基于TCP(传输控制协议)的攻击是一种利用TCP协议进行的数据包阻塞攻击,它通过向目标系统发送大量无效或低流量的TCP数据包,导致目标系统资源耗尽,无法响应正常的请求,从而达到拒绝服务的目的。

这种攻击方式与基于UDP协议的DDoS攻击不同,它是针对应用层协议进行的攻击,具有更强的针对性。由于TCP协议在建立连接时需要对双方进行认证和协商,因此容易被篡改和伪造,从而被用于进行DDoS攻击。

四、基于Web应用的攻击

Web应用程序是一种可以通过Web浏览器访问的应用程序,它的主要优点在于用户可以通过Web浏览器轻松访问应用程序,不需要再安装其他软件。Web应用程序一般采用B/S模式,即浏览器端/服务器端应用程序,这类应用程序一般借助浏览器来运行。

基于Web的攻击是一种针对Web应用程序的攻击方式,主要包括SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)、文件包含漏洞等。这些攻击方式主要利用Web应用程序的安全漏洞,通过注入恶意代码、篡改请求或利用应用程序的配置错误等方式,获取敏感信息、篡改网页内容或执行恶意操作等。

其中,SQL注入攻击是一种常见的Web攻击方式,它通过在Web表单中输入恶意的SQL语句,来绕过应用程序的验证机制,对数据库进行非法操作。跨站脚本攻击(XSS)则是一种利用Web应用程序对用户输入未进行过滤和转义漏洞的攻击方式,攻击者通过在用户浏览器中执行恶意脚本,获取用户的敏感信息或篡改网页内容。跨站请求伪造(CSRF)则是一种利用Web应用程序对用户身份验证漏洞的攻击方式,攻击者通过伪造合法用户的请求,实现对应用程序的非法操作。文件包含漏洞则是一种利用Web应用程序对文件路径拼接漏洞的攻击方式,攻击者通过构造特定的文件路径,访问并执行恶意文件。

五、DNS的攻击

DNS,全称Domain Name System,中文称为域名系统。它是由保罗·莫卡派乔斯所发起,为解决域名与IP地址之间的映射关系而设计的一种分布式数据库系统。

DNS的主要功能是将域名(如www.dexunyun.com)转换为IP地址(如192.0.0.1)。这样,当用户在浏览器中输入域名时,计算机能够通过DNS服务器将域名解析为相应的IP地址,从而找到并访问相应的网站或服务。

基于DNS的攻击是一种利用DNS协议漏洞或DNS服务器配置不当等安全问题进行的网络攻击方式。这些攻击方式主要包括DNS劫持、DNS缓存投毒、DDoS攻击等。

DNS劫持是一种利用网络漏洞,篡改DNS记录,将域名解析到错误的IP地址或服务器的攻击方式。攻击者通过控制DNS服务器或在网络中注入恶意代码,实现对DNS记录的篡改,从而干扰用户对网站的访问或窃取用户的个人信息。

DNS缓存投毒是一种利用DNS缓存投毒漏洞进行的攻击方式。攻击者通过向DNS服务器发送伪造的DNS请求或响应,将合法网站的域名解析到恶意IP地址或服务器,从而将用户引导到钓鱼网站或恶意网站上,窃取用户的个人信息或进行其他非法操作。

DDoS攻击是一种分布式拒绝服务攻击,它通过控制大量僵尸网络或利用反射技术等手段,向目标服务器发送大量的无效或高流量的网络请求,从而耗尽目标服务器的资源,造成目标服务器无法正常响应正常的请求。基于DNS的DDoS攻击通常采用控制多台计算机并伪造大量的源IP向攻击目标持续不断地发起海量DNS查询请求的方式进行,使得DNS服务器频繁地进行全球迭代查询,从而导致网络带宽耗尽而无法进行正常DNS查询请求。

六、SYN协议的攻击

SYN攻击是一种利用TCP协议缺陷进行的分布式拒绝服务攻击,它通过发送大量的半连接请求来耗尽目标系统的资源,造成目标系统的瘫痪。SYN攻击利用了TCP协议握手过程中三次握手的缺陷,通过发送大量的半连接请求,使得被攻击方资源耗尽,无法及时回应或处理正常的服务请求。

SYN攻击的过程如下:攻击者发送大量的TCP SYN报文到目标系统,这些报文通常伪造源IP地址,使得难以追踪真正的攻击源。当目标系统收到SYN报文后,它会返回SYN/ACK报文作为回应。由于源地址是伪造的,因此这些回应报文将被发送到无效的地址,导致被丢弃。同时,目标系统会为这些半连接请求维护一个有限的缓存队列,如果队列被填满,则新的连接请求将被拒绝。攻击者通过不断发送SYN报文,使得目标系统无法处理正常的连接请求,从而实现了拒绝服务攻击。

原文地址:https://blog.csdn.net/dexun123/article/details/135674335

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_58640.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!