本文介绍: 容器编排工具用于自动化容器的部署、扩展和管理。适用于单个主机的多容器应用。使用YAML文件定义应用的服务、网络和卷。通过简单的命令即可启动、停止和重启整个应用。Docker原生的集群管理和容器编排解决方案。提供高可用性、负载均衡和滚动更新功能。通过Docker API和命令行界面进行交互。开源、跨平台的容器编排系统。提供更强大的自动化、扩展和故障恢复能力。支持多种工作负载,包括无状态和有状态应用、批处理和实时工作负载。拥有广泛的生态系统和工具支持。

如何防止Docker容器中的漏洞和攻击?

防止Docker容器中的漏洞和攻击是一个多层次、多方面的任务,涉及从镜像构建、容器运行到网络安全的整个生命周期。以下是一些关键措施:

- 使用官方和受信任的镜像:

- 总是从官方源或受信任的第三方获取Docker镜像。

- 避免使用来源不明或未经审核的镜像,因为它们可能包含恶意软件或漏洞。

- 最小化容器权限:

- 使用最小权限原则运行容器。不要以root用户身份运行容器,除非绝对必要。

- 利用Linux的用户命名空间(user namespaces)来隔离容器进程和主机系统。

- 及时更新和打补丁:

- 定期更新Docker引擎和容器内的所有软件组件,以修复已知的安全漏洞。

- 使用自动化工具来监控和应用安全补丁。

- 容器网络隔离:

- 使用Docker的网络隔离功能,如网络命名空间(network namespaces),来限制容器之间的网络访问。

- 避免将容器直接暴露在公共网络上,而是通过代理、防火墙或其他安全机制来控制访问。

- 输入验证和防止代码注入:

- 对所有进入容器的输入进行严格的验证和清理,以防止代码注入攻击。

- 使用参数化查询和预编译语句来防止SQL注入。

- 安全配置和最佳实践:

- 遵循Docker的安全配置最佳实践,如禁用不必要的容器功能、限制容器的文件系统访问等。

- 使用Docker的安全基准和检查清单来评估容器的安全性。

- 容器运行时安全:

- 使用如AppArmor、SELinux等Linux安全模块来增强容器的运行时安全。

- 监控和限制容器的系统调用,以防止容器逃逸(container escapes)。

- 日志和监控:

- 启用容器的日志记录功能,并集中收集和分析日志数据以检测可疑活动。

- 使用安全信息和事件管理(SIEM)系统来整合和分析来自不同容器的安全日志。

- 漏洞扫描:

- 定期对Docker镜像和容器进行漏洞扫描,以识别潜在的安全风险。

- 使用工具如OpenVAS、Clair或Trivy等来自动化扫描过程。

如何监控Docker容器的性能和安全性?

监控Docker容器的性能和安全性对于确保容器化应用程序的稳定运行至关重要。以下是一些监控方面的建议:

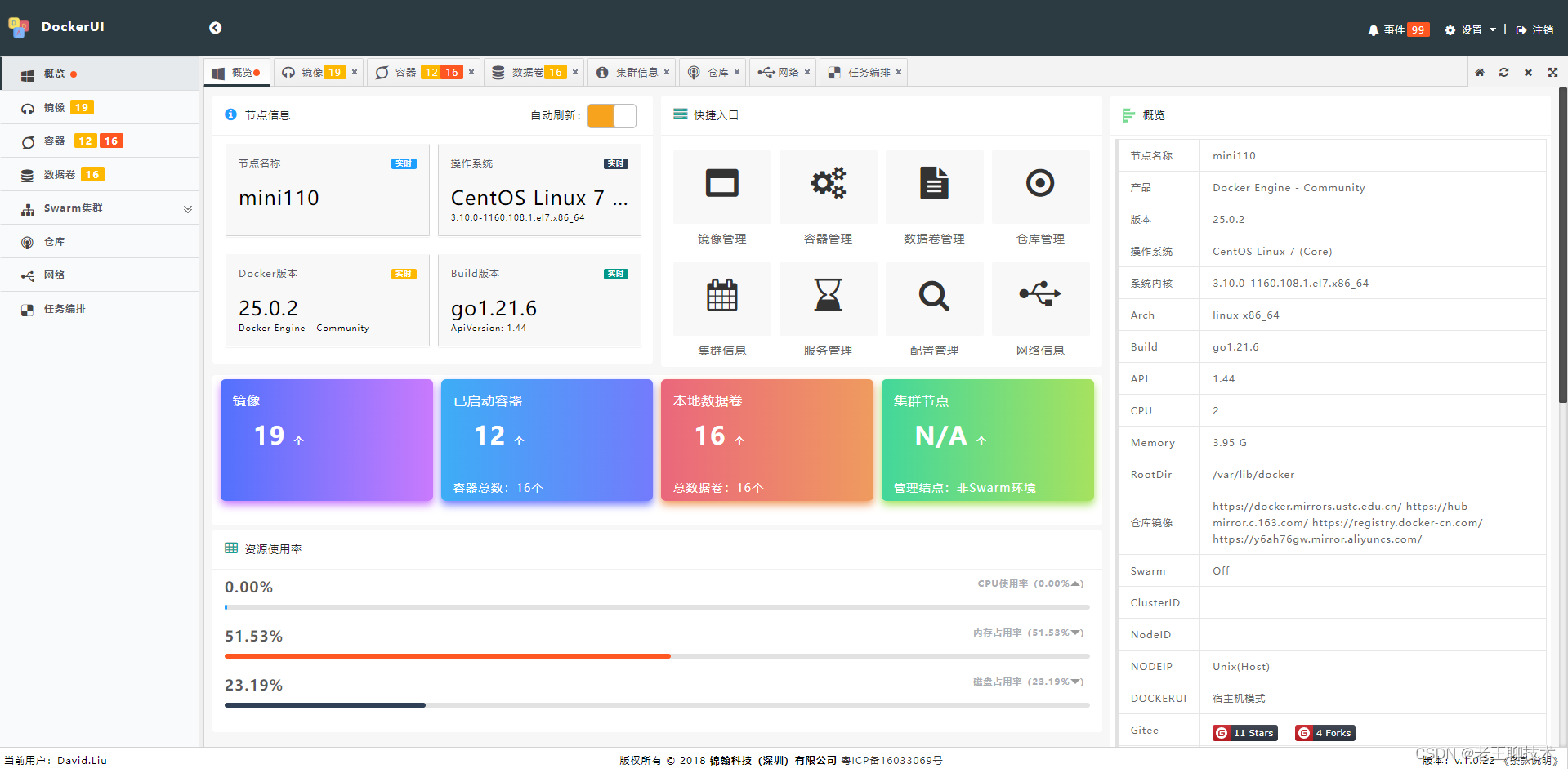

- 资源监控:

- 使用Docker自带的命令(如

docker stats)或第三方监控工具(如Prometheus、cAdvisor)来监控容器的CPU、内存、磁盘和网络使用情况。 - 设置资源限制(如CPU份额、内存限制)以防止资源耗尽。

- 使用Docker自带的命令(如

- 性能基准测试:

- 对容器化应用进行基准测试,以确定其在不同负载下的性能指标。

- 定期检查应用的性能是否下降,以及是否需要优化。

- 日志分析:

- 收集和分析容器的标准输出和错误日志,以了解应用的运行状态。

- 使用日志管理解决方案(如ELK Stack:Elasticsearch、Logstash、Kibana)来集中处理和分析日志。

- 安全事件监控:

- 监控容器的安全相关事件,如异常进程启动、文件篡改、网络扫描等。

- 使用入侵检测系统(IDS)或入侵防御系统(IPS)来增强容器的安全性。

- 容器健康检查:

- 定义容器的健康检查命令或脚本,以定期检查应用是否正常运行。

- 根据健康检查结果自动重启或替换不健康的容器实例。

- 网络和存储监控:

- 监控容器的网络流量和存储使用情况,以确保网络通信顺畅且存储资源充足。

- 使用网络性能监控(NPM)和存储性能监控(SPM)工具来获取详细指标。

- 实时分析和告警:

- 实时分析监控数据,并在检测到异常情况时发送告警通知。

- 使用自动化工具来响应告警,如自动扩展容器实例、触发故障恢复流程等。

什么是Docker的容器编排工具,它们之间有何不同?

容器编排工具用于自动化容器的部署、扩展和管理。Docker生态系统中有几个流行的容器编排工具,它们各自有不同的特点和用途:

- Docker Compose:

- 适用于单个主机的多容器应用。

- 使用YAML文件定义应用的服务、网络和卷。

- 通过简单的命令即可启动、停止和重启整个应用。

- Docker Swarm:

- Docker原生的集群管理和容器编排解决方案。

- 提供高可用性、负载均衡和滚动更新功能。

- 通过Docker API和命令行界面进行交互。

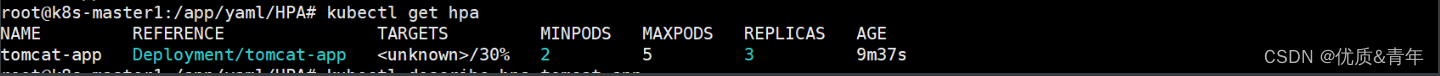

- Kubernetes (K8s):

- 开源、跨平台的容器编排系统。

- 提供更强大的自动化、扩展和故障恢复能力。

- 支持多种工作负载,包括无状态和有状态应用、批处理和实时工作负载。

- 拥有广泛的生态系统和工具支持。

这些编排工具之间的主要区别在于它们的适用范围和复杂性。Docker Compose适用于简单的、单主机的应用部署,而Docker Swarm和Kubernetes则适用于需要高可用性、扩展性和复杂管理的多主机环境。其中,Kubernetes功能最为强大,但学习曲线相对较陡。

如何备份和恢复Docker容器?

备份和恢复Docker容器是确保数据持久性和灾难恢复能力的重要步骤。以下是一些备份和恢复策略:

- 备份容器数据:

- 使用数据卷(volumes)或绑定挂载(bind mounts)来持久化容器数据。

- 定期备份这些持久化数据到外部存储(如NFS、S3或其他云存储服务)。

- 备份容器配置:

- 备份Docker Compose文件或Kubernetes配置文件,以保留容器的部署配置。

- 备份任何自定义的网络、卷和其他Docker资源配置。

- 备份镜像:

- 将自定义的Docker镜像推送到私有的Docker镜像仓库或公共的Docker Hub。

- 定期备份镜像仓库,以防止镜像丢失。

- 恢复容器:

- 在需要恢复时,从备份中恢复数据卷和配置文件。

- 使用Docker Compose或Kubernetes重新部署容器,并挂载恢复的数据卷。

- 如果需要,从备份的镜像仓库中拉取并重新创建容器镜像。

- 备份容器状态(可选):

- 某些情况下,可能需要备份容器的运行状态(如数据库的内存状态)。

- 使用特定于应用的工具(如数据库的备份工具)来备份和恢复容器内的状态数据。

- 自动化备份和恢复流程:

- 使用脚本和自动化工具(如Ansible、Cron作业)来定期执行备份任务。

- 在灾难恢复计划中定义恢复流程,并定期进行演练以确保流程的有效性。

请注意,备份和恢复策略应根据具体的应用场景和需求来定制。重要的是确保备份数据的完整性、可用性和安全性。

原文地址:https://blog.csdn.net/chengede98/article/details/135979244

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_67329.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。