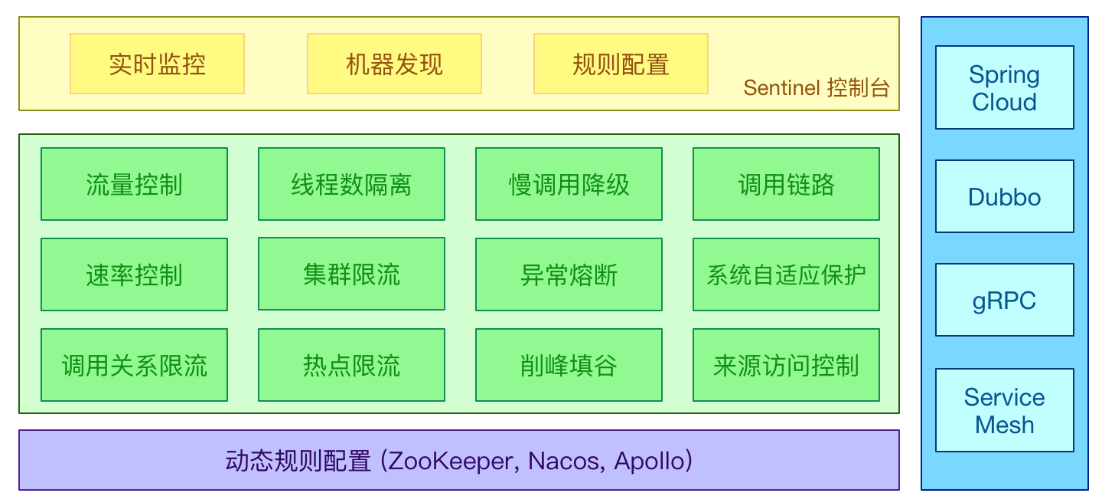

本文介绍: 首先谈谈为什么要限流,有哪些限流方案?限流是指控制系统中的流量,以保护系统免于过载或崩溃。在高并发、大数据量和分布式场景下,限流可以保护系统稳定性,防止由于流量超负荷而导致的服务降级或崩溃。常见的限流方案包括:令牌桶算法:系统会根据一个固定速率往令牌桶(Token Bucket)中添加令牌,每次请求需要获取一个令牌,当没有令牌时则请求被拒绝。

首先谈谈为什么要限流,有哪些限流方案?

为什么限流

是防止用户恶意刷新接口,因为部署在外部服务器,并且我们采用websocket的接口实现的,公司没有对硬件升级,导致程序时长崩溃,为了解决这个问题,请教公司的大佬,提出一个方案,限流操作。

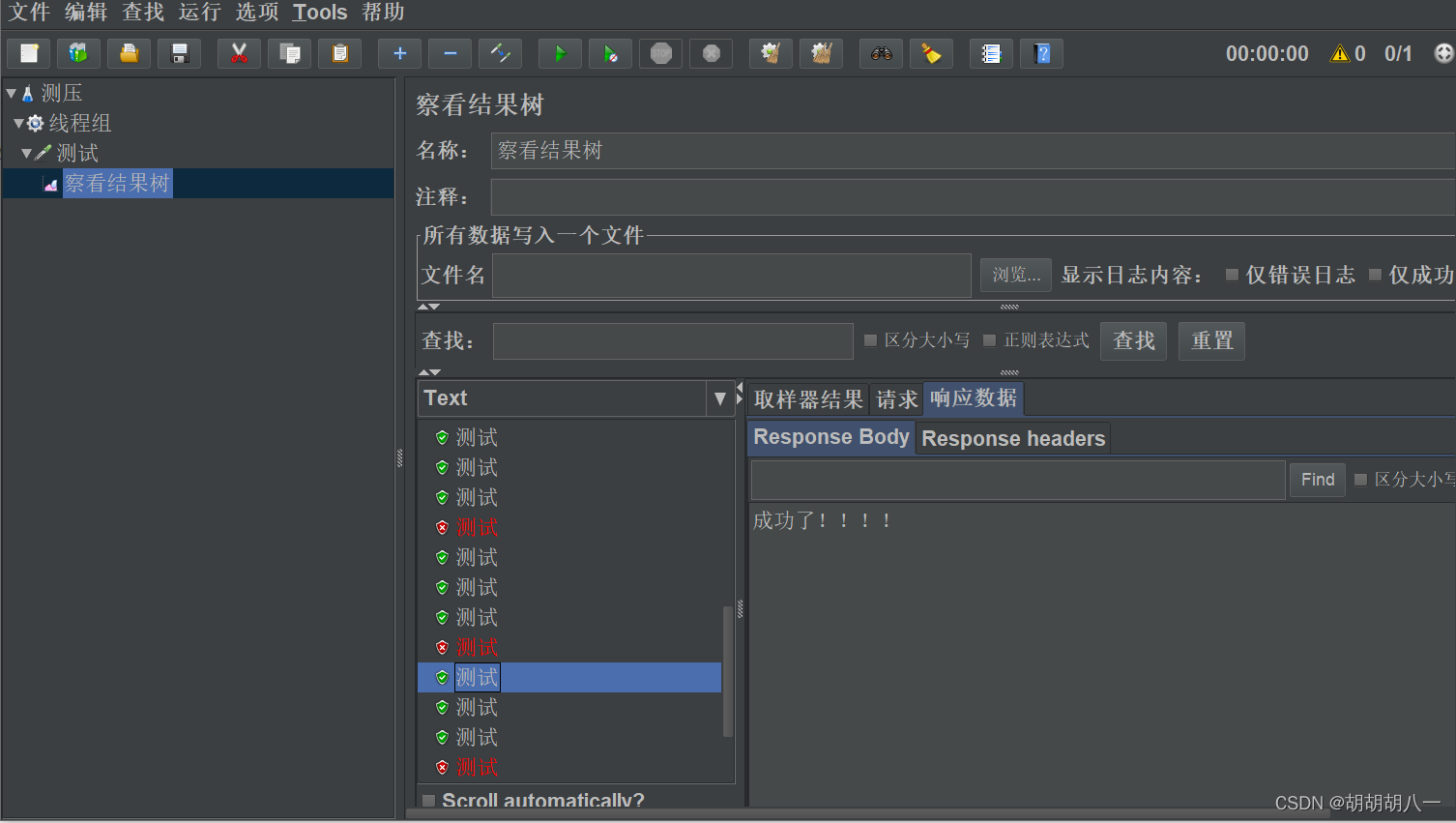

但是最后找到原因所在,解决了,吞吐量1万6左右,用的测试服务器,进行测试的,我开发的笔记本进行压测,工具是Jmeter,结果我的电脑未响应,卡了,服务器还没有挂。

常见的限流:

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。