本文介绍: 当我们初始化一个项目之后,.git 目录下有一个 hooks 目录,可以看到上图左侧有很多执行任务,比如 pre–commit,代表在运行这些命令之后或之前,会进行一些校验和检测来执行相应任务。与许多其他版本控制系统一样,Git 有一种方法可以在发生某些重要操作时,触发自定义脚本,即 Git Hook(Git 钩子)。对于配置单个仓库的server hooks也是需要开启全局的配置,否则会导致脚本在某个repo的相对路径下不会生效。该脚本的作用是规范gitlab提交的信息。

1. 前置条件

2. Git Hook

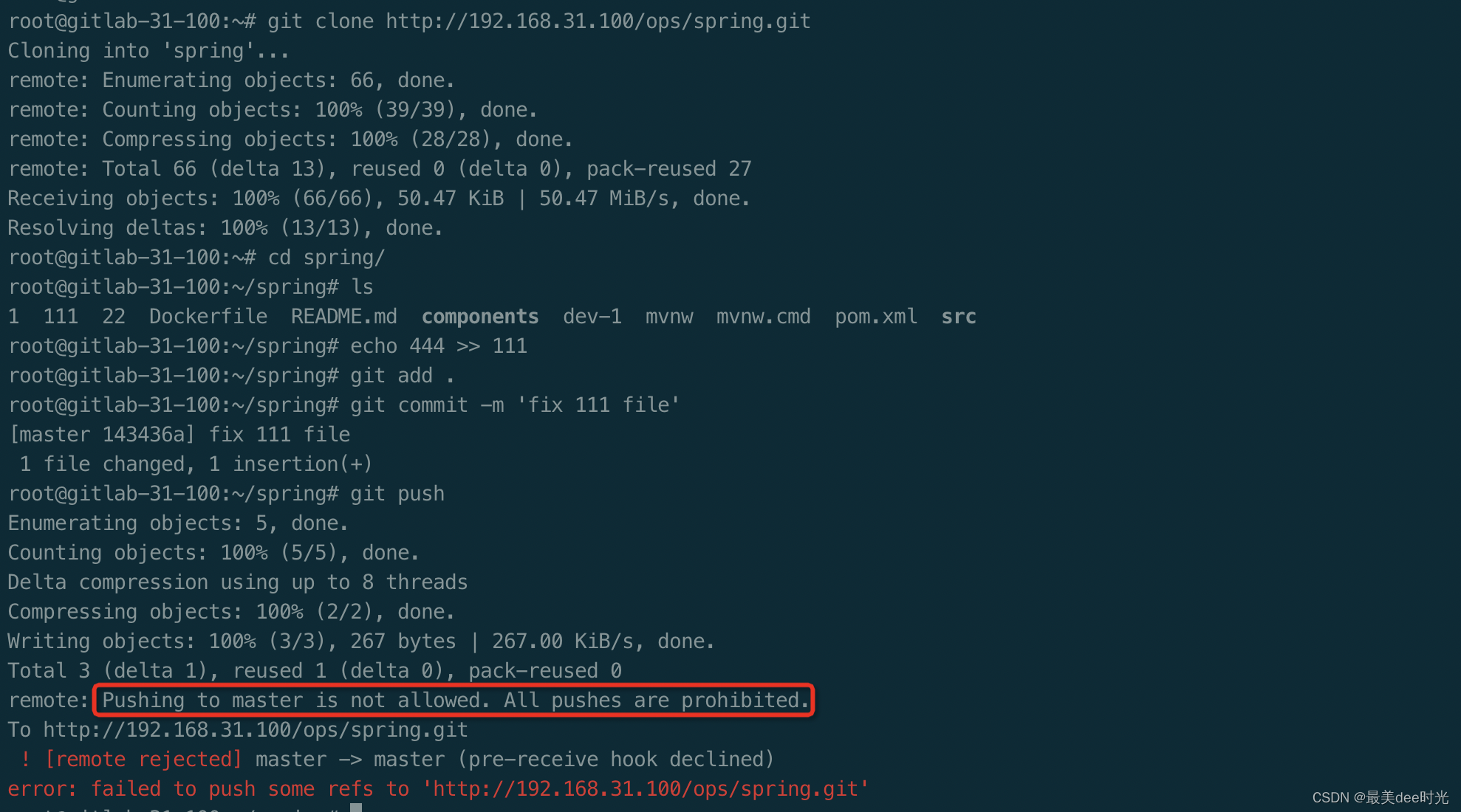

与许多其他版本控制系统一样,Git 有一种方法可以在发生某些重要操作时,触发自定义脚本,即 Git Hook(Git 钩子)。

当我们初始化一个项目之后,.git 目录下有一个 hooks 目录,可以看到上图左侧有很多执行任务,比如 pre–commit,代表在运行这些命令之后或之前,会进行一些校验和检测来执行相应任务。

2.1 Git Hook 分为两部分:本地和远程

2.1.1 本地 Git Hook,由提交和合并等操作触发:

2.1.2 远程 Git Hook,运行在网络操作上,例如接收推送的提交:

在这里,我们主要关注本地 hook,比如说 pre–message 和 pre–push,因此我们会借助这些工具来实现规范化代码内容。

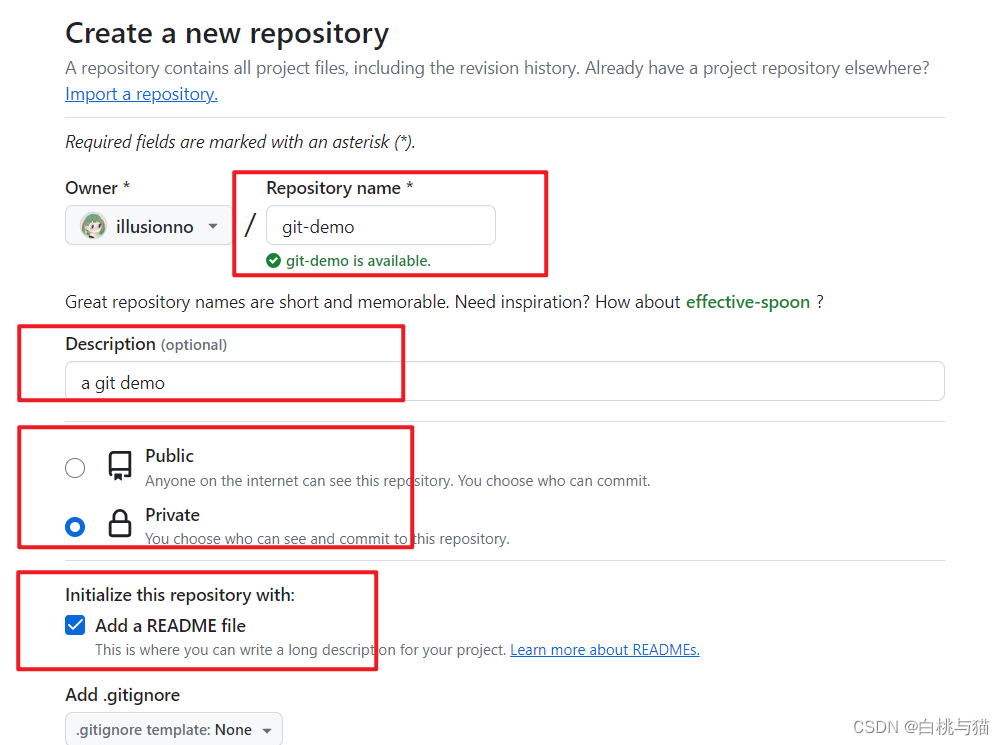

3. 操作步骤

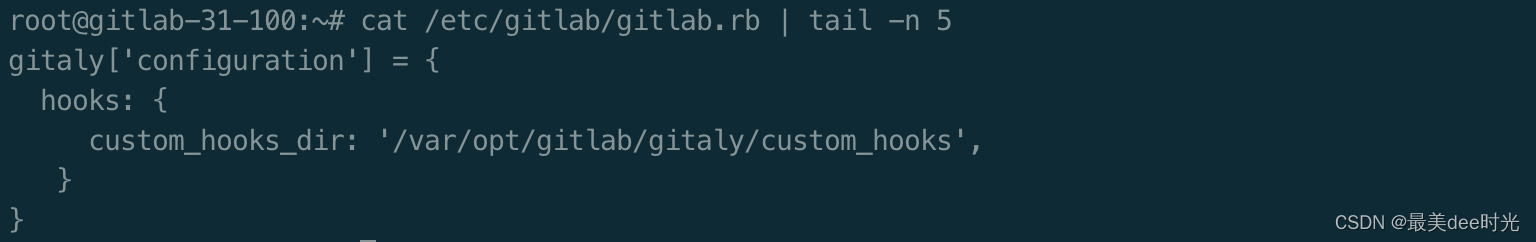

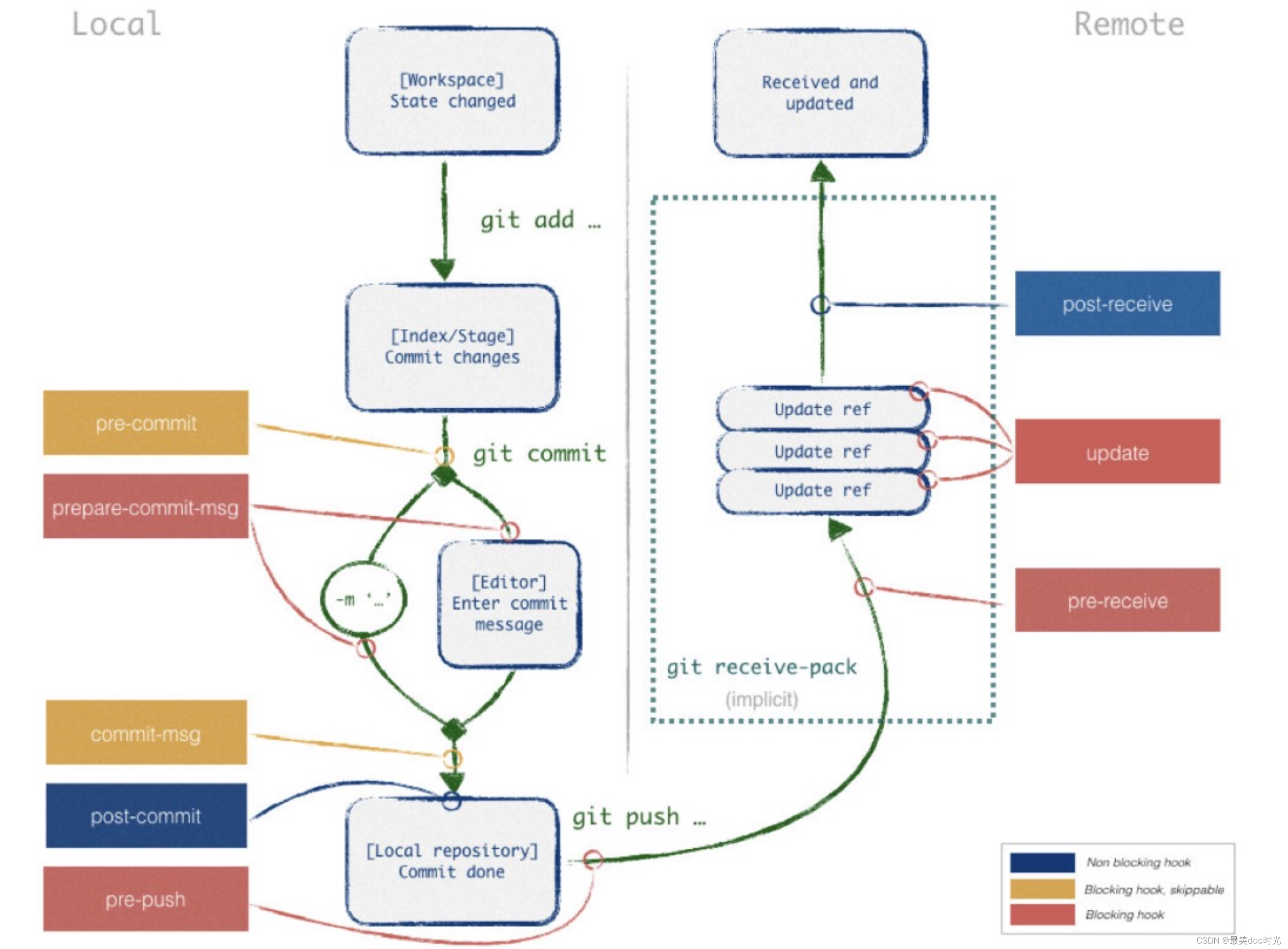

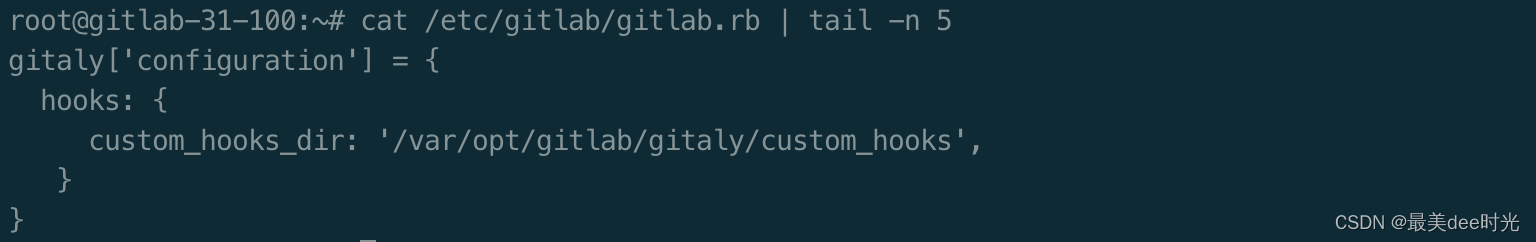

3.1 对所有的仓库配置server hooks

3.1.1 全局配置

3.1.2 编写脚本

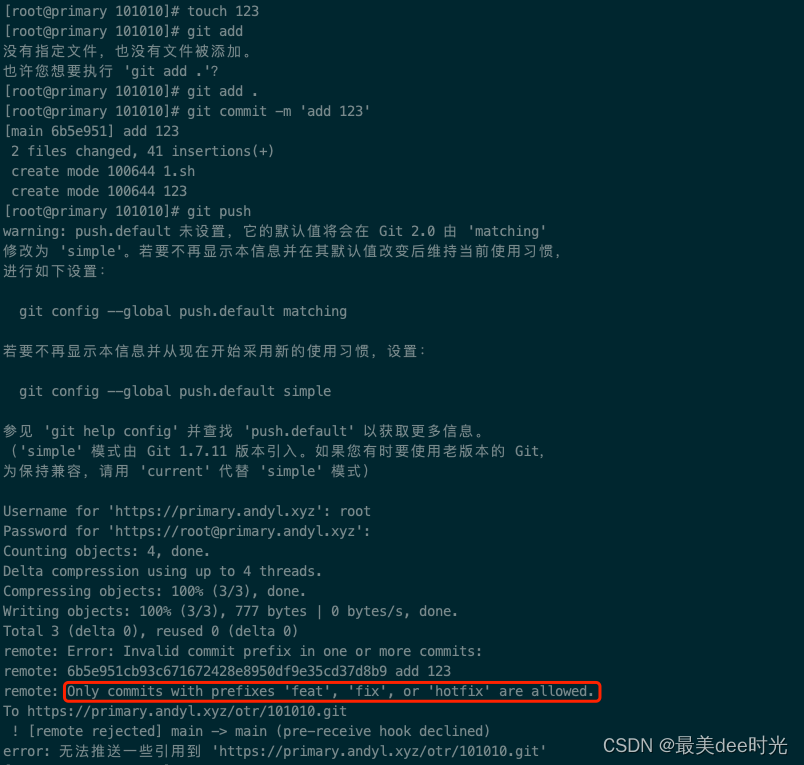

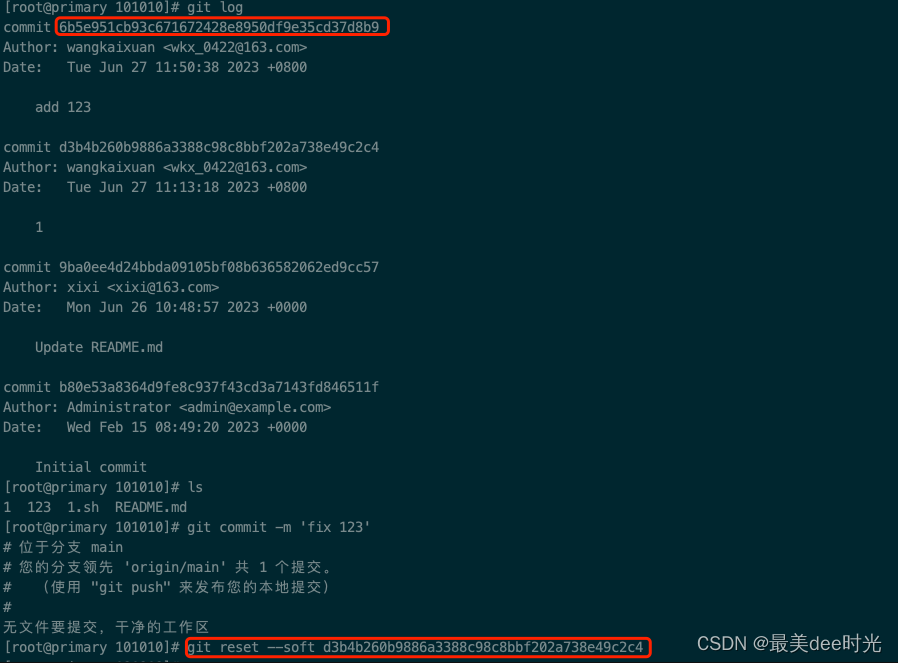

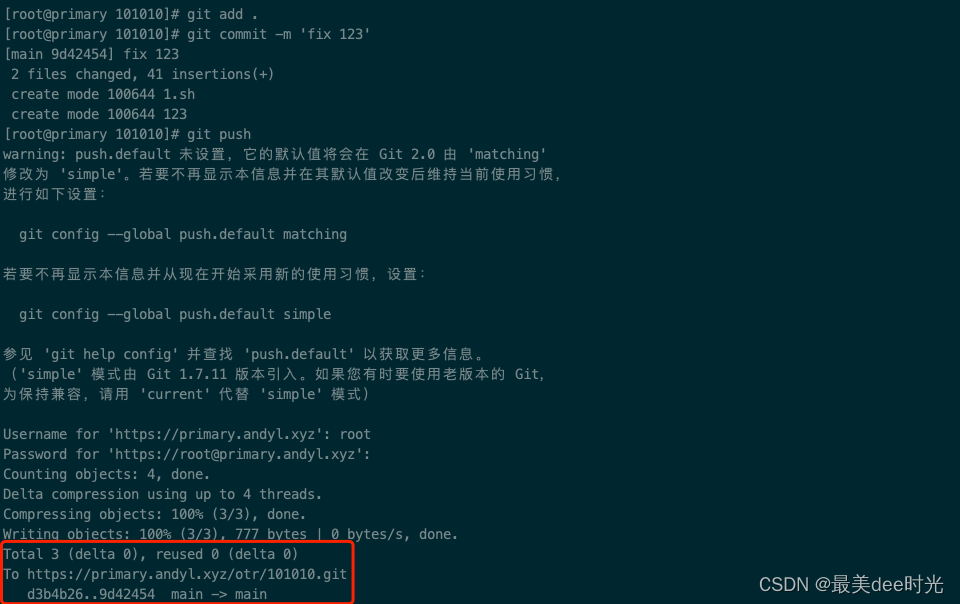

3.1.3 测试

3.2 对单个仓库配置server hooks

3.1.1 全局配置

3.1.2 编写脚本

3.1.3 测试

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。