实验原理

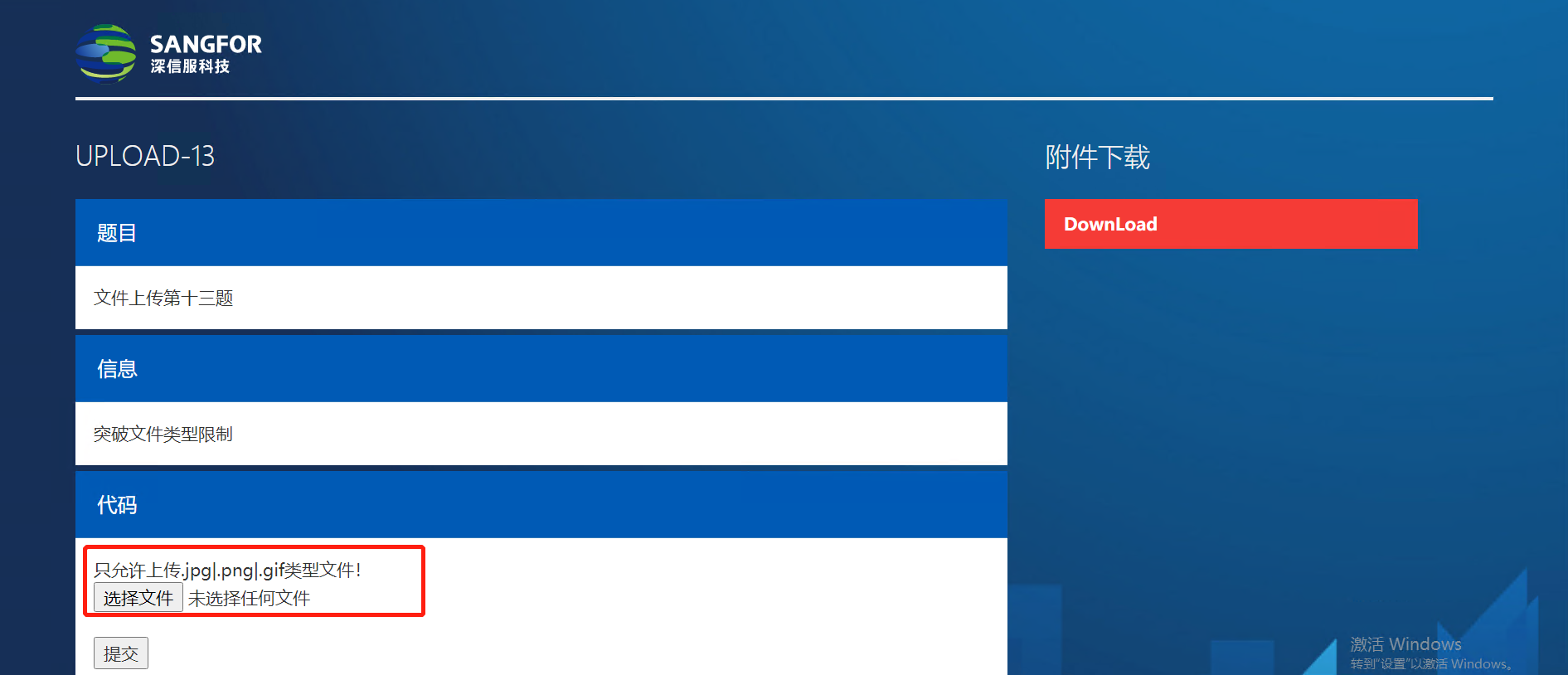

文件上传使用白名单做限制,只能上传图片文件,导致脚本文件无法上传,上传图片马绕过白名单文件上传的验证,但是图片马又无法解析,利用IIS7.5文件解析漏洞的特点:任意文件名/任意文件名.php,从而解析脚本文件。

实验步骤

1、登录操作机,打开浏览器,访问http://ip/index.php

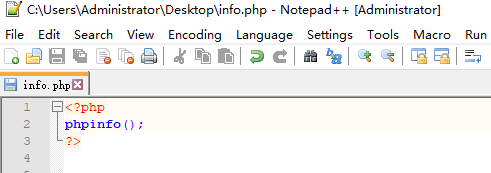

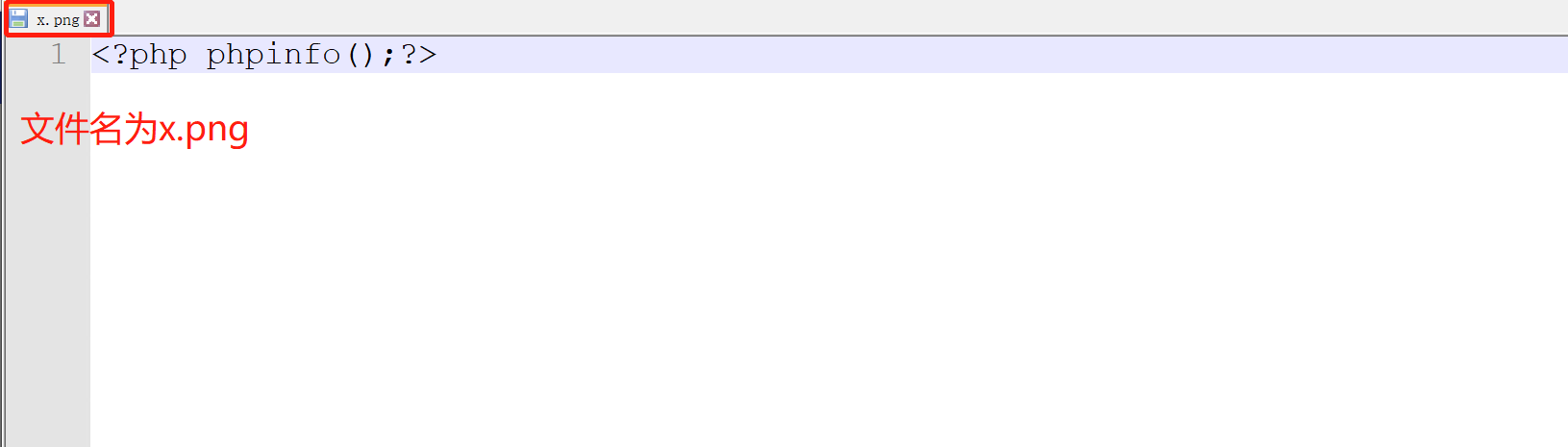

2、在操作机上准备要上传的文件(任意文件都可以),比如新建info.php文件

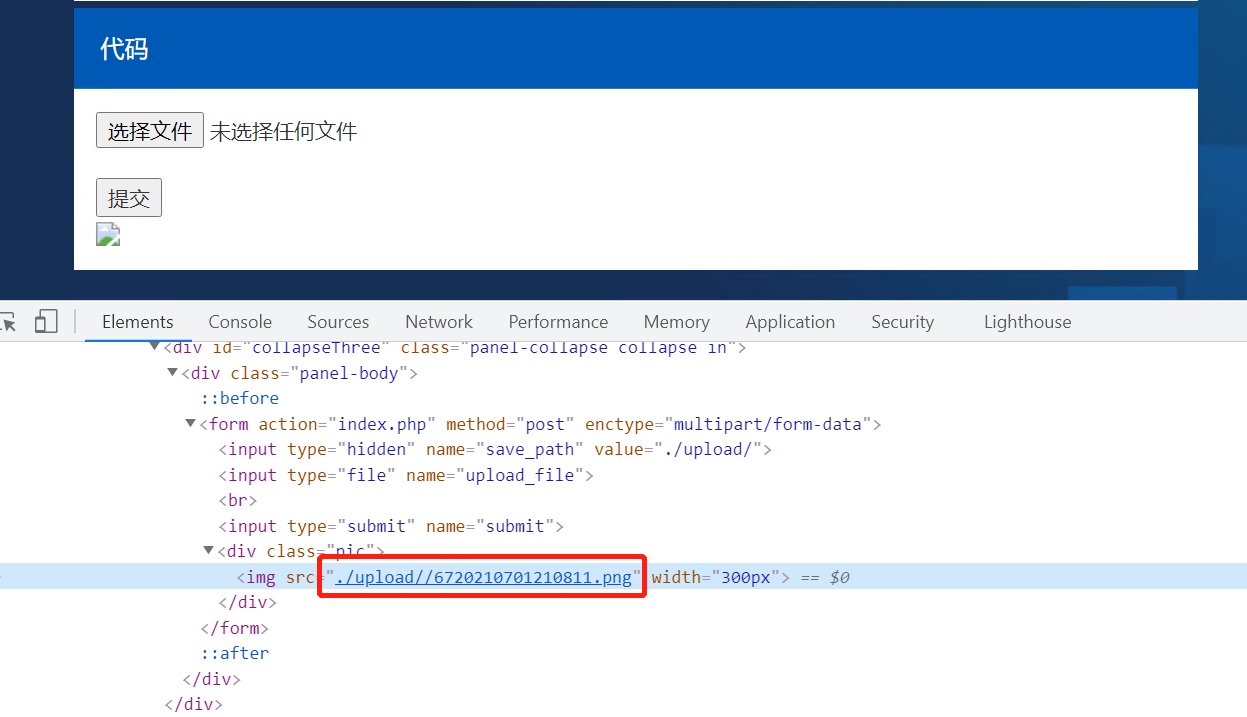

6、访问文件。

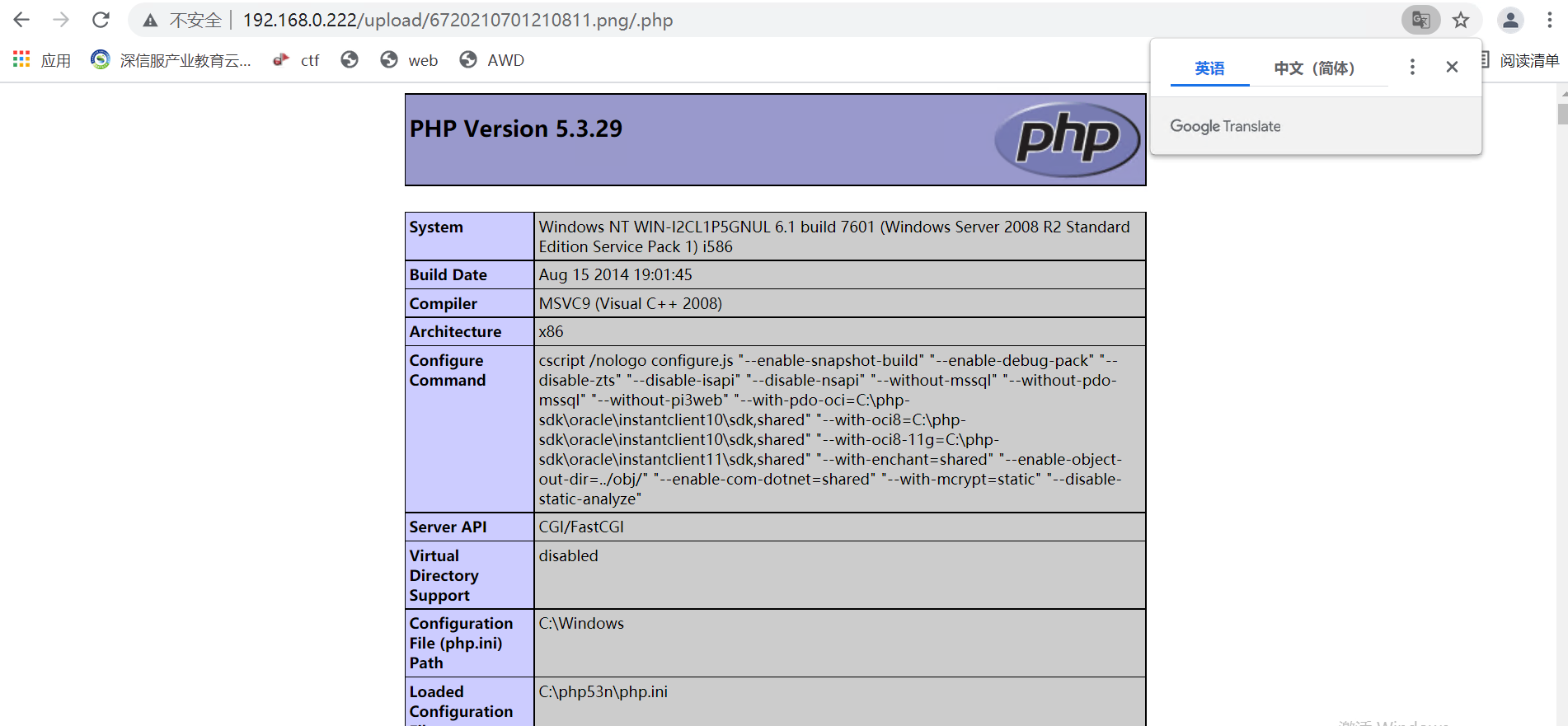

7、利用IIS7.5文件解析漏洞特性访问:http://ip/upload/6720210701210811.png/.php,脚本文件成功解析

实验总结

掌握利用IIS7.5文件解析漏洞,绕过白名单限制,解析脚本文件。

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

Apache解析漏洞

实验步骤

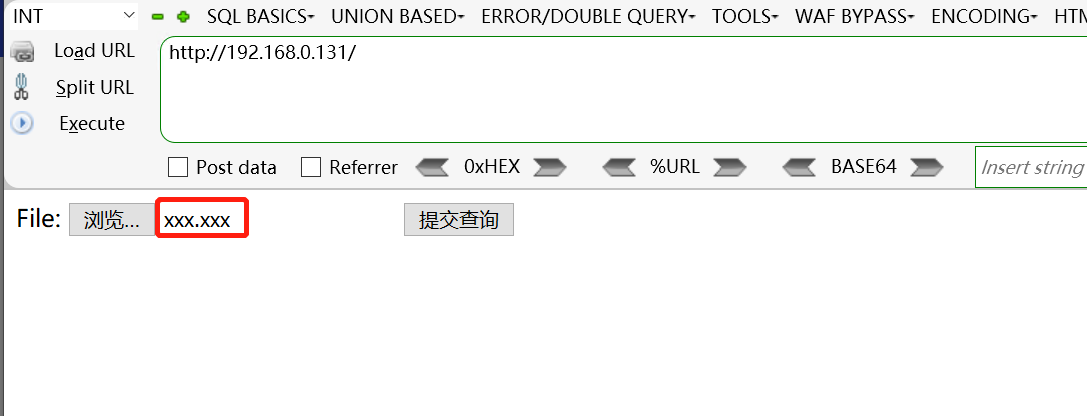

1、登录操作机,访问http://ip,上传一个名为xxx.xxx的文件,被拦截,判断为白名单验证

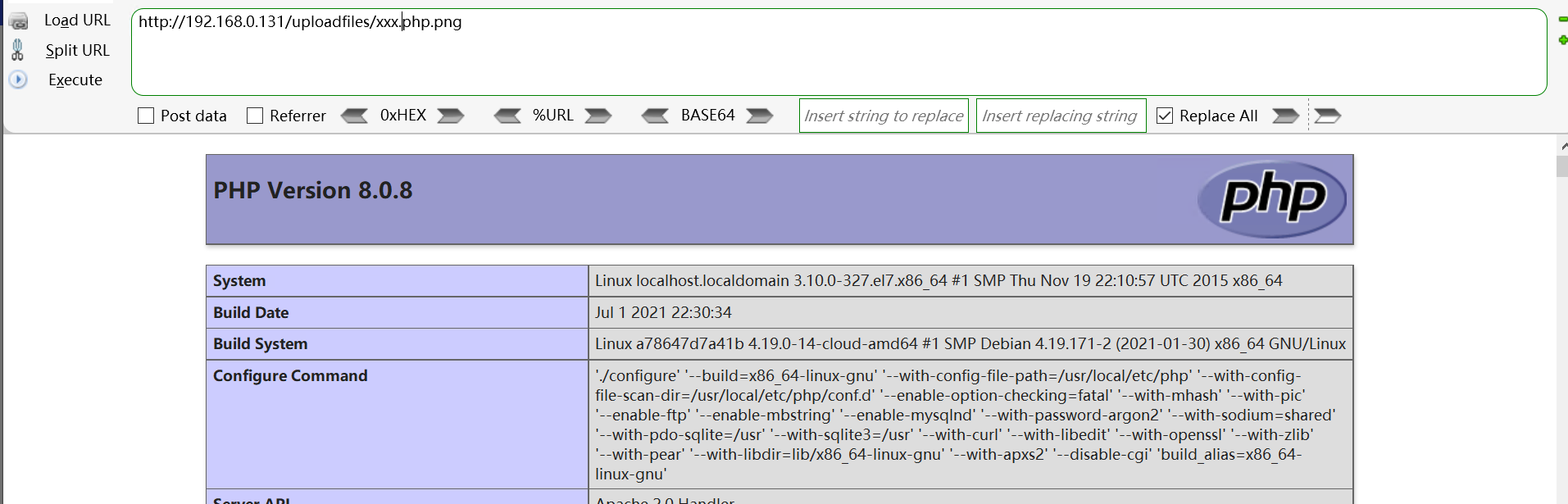

2、将文件重命名为xxx.php.png,并上传文件,文件内容如下,上传成功

3、利用Apache解析漏洞,访问http://ip/uploadfiles/xxx.php.png,脚本文件成功解析

实验总结

掌握利用Apache文件解析漏洞,绕过白名单限制,解析脚本文件。

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

Nginx文件解析漏洞

实验原理

文件上传使用白名单做限制,只能上传图片文件,导致脚本文件无法上传,上传图片马绕过白名单文件上传的验证,但是图片马又无法解析,利用Nginx文件解析漏洞的特点:任意文件名/任意文件名.php,从而解析脚本文件。

实验步骤

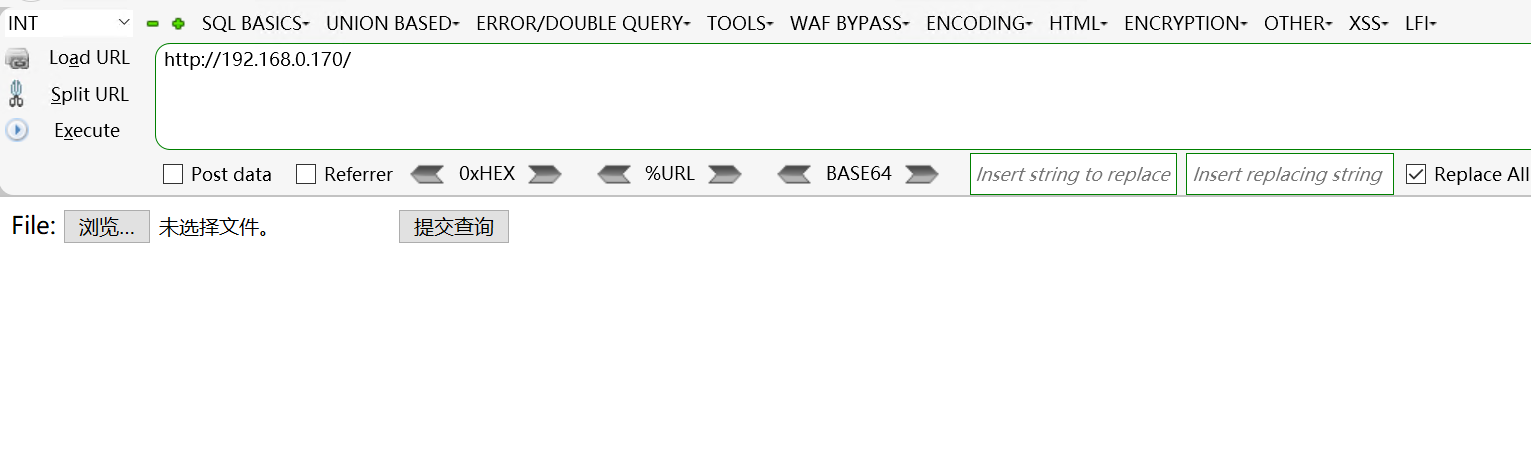

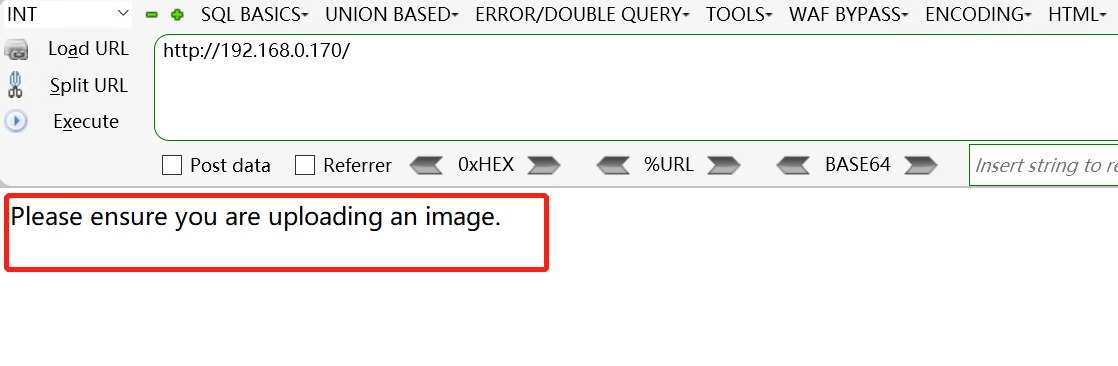

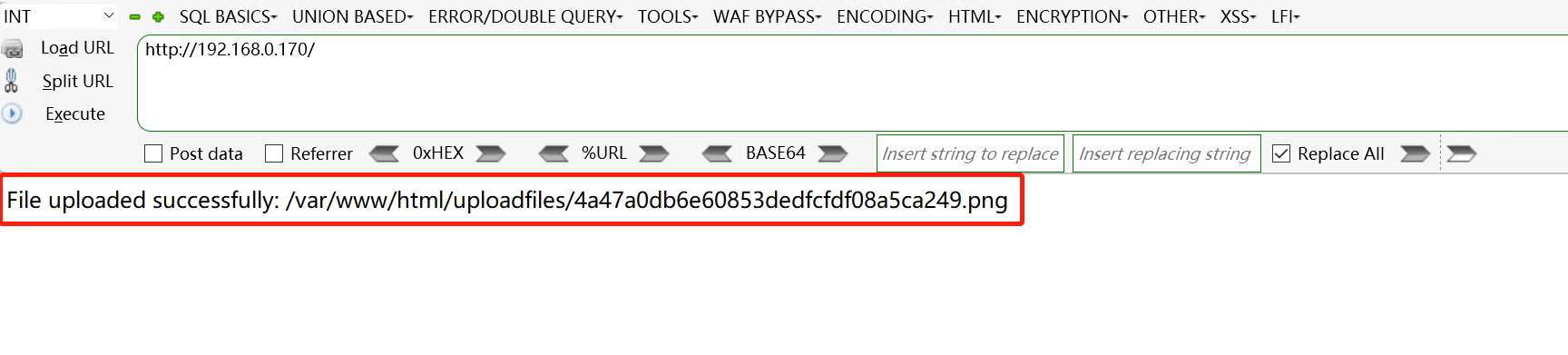

4、将.png文件上传。

6、利用Nginx文件解析漏洞访问:

http://ip/uploadfiles/4a47a0db6e60853dedfcfdf08a5ca249.png/.php,脚本文件成功解析

实验总结

掌握利用Nginx文件解析漏洞,绕过白名单限制,解析脚本文件。

原文地址:https://blog.csdn.net/m0_73720136/article/details/130537861

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_17089.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!