本文介绍: 另外,你也可以使用其他方法来处理序列化的数据,例如使用json_decode()函数将序列化的字符串转换为JSON格式的字符串,然后对JSON数据进行验证和处理。然而,如果序列化的数据中包含恶意代码,那么在反序列化时,这段恶意代码可能会被执行,从而带来安全风险。在这段代码中,通过POST请求接收一个序列化的字符串,并将其反序列化为一个S类的对象。如果这个序列化的字符串中包含恶意代码,那么在反序列化时,这段恶意代码可能会被执行,从而造成安全问题。的命名不够明确,不利于代码的可读性和可维护性。

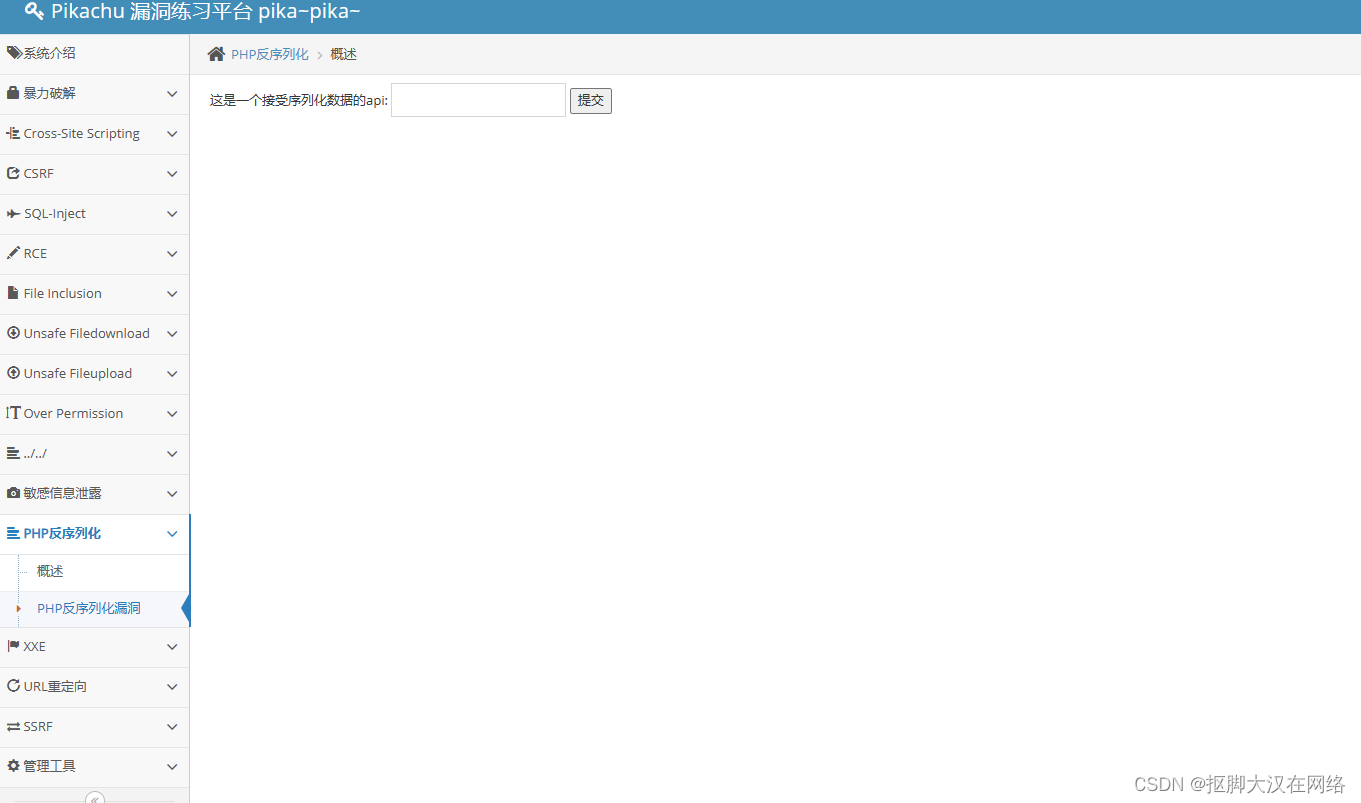

pikachu靶场:php反序列化漏洞

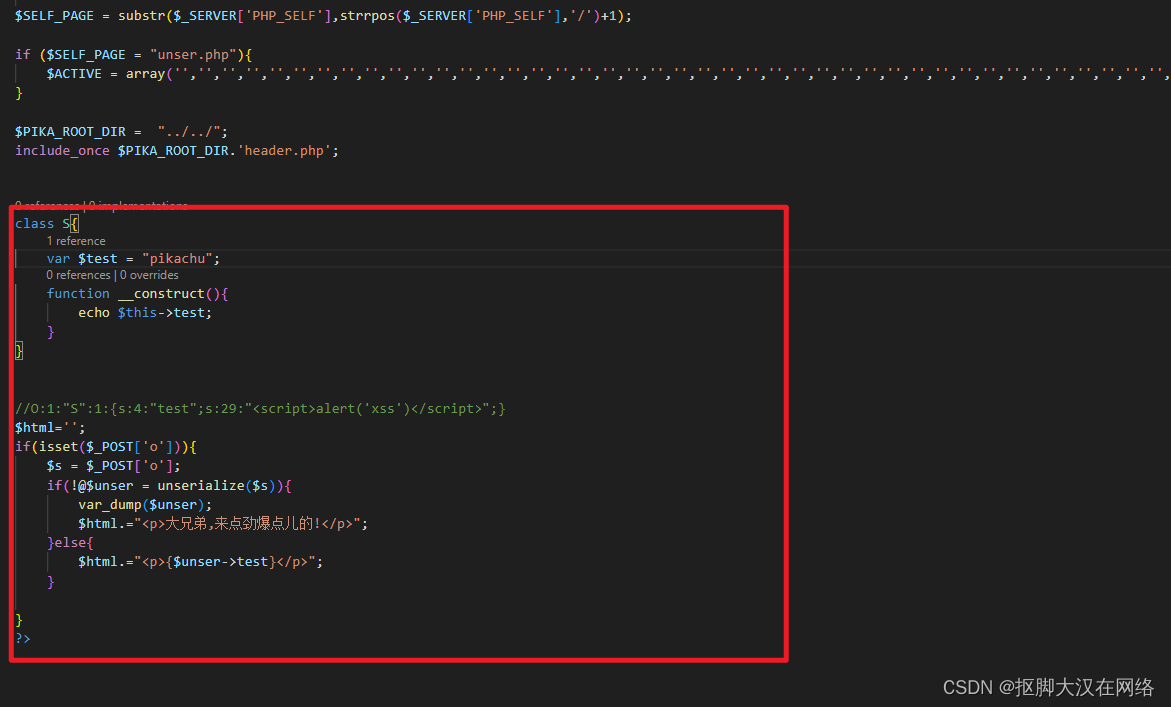

代码审计

首先,这段代码中的unserialize()函数可能会导致安全问题。unserialize()函数用于将序列化的字符串转换回原来的对象或值。然而,如果序列化的数据中包含恶意代码,那么在反序列化时,这段恶意代码可能会被执行,从而带来安全风险。

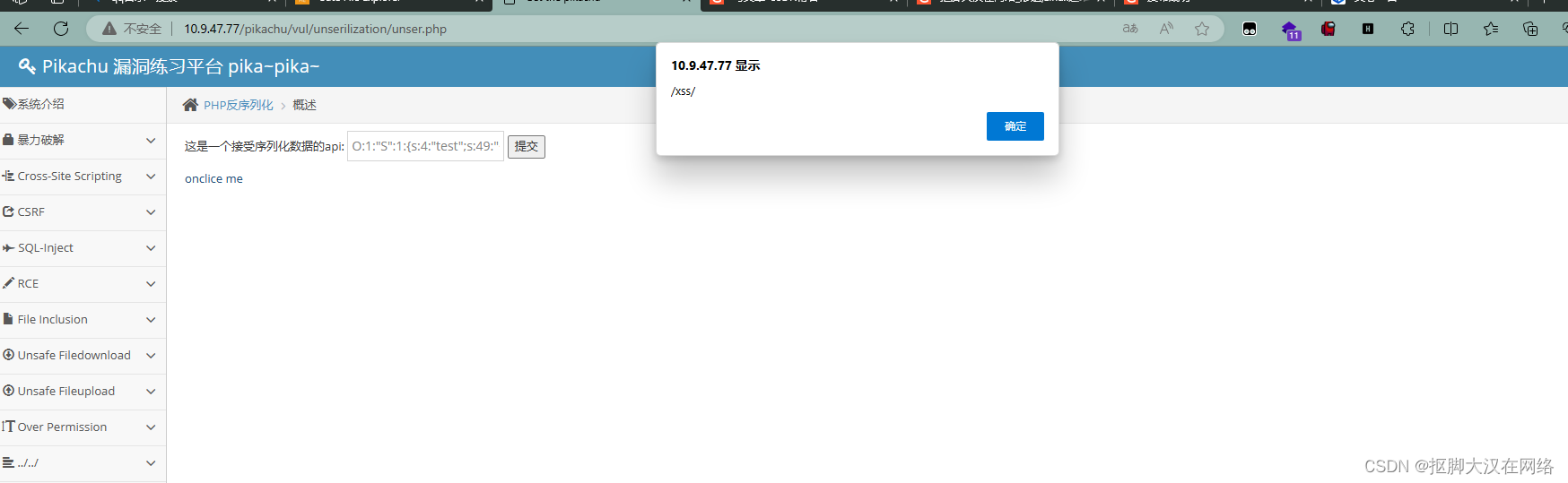

在这段代码中,通过POST请求接收一个序列化的字符串,并将其反序列化为一个S类的对象。如果这个序列化的字符串中包含恶意代码,那么在反序列化时,这段恶意代码可能会被执行,从而造成安全问题。

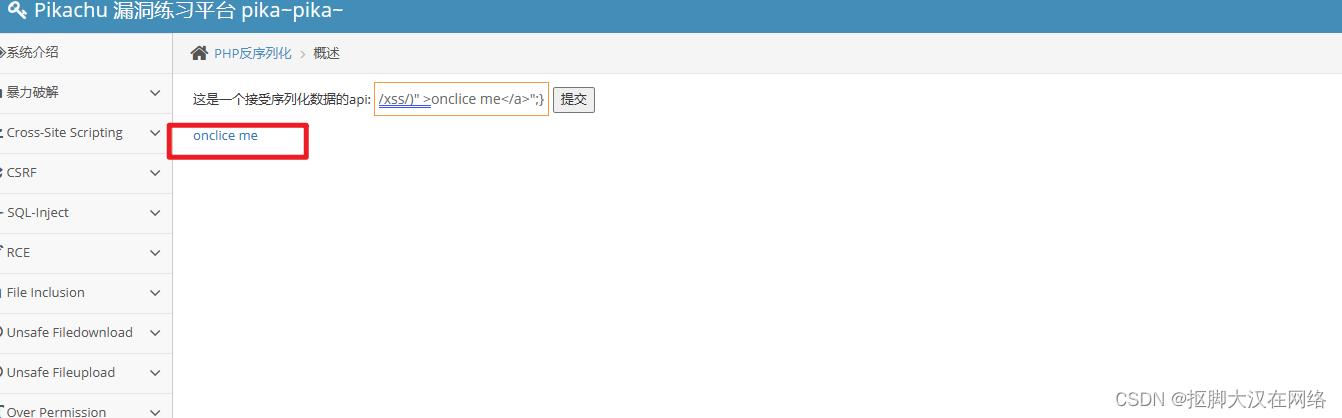

漏洞利用

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。