本文介绍: 前面简单尝试了下frida–trace,发现可以追踪对应pid动态运行时的各种函数,但是对于一个完整APP应用,我们如何得到关键的运行函数,这里就需要对IPA进行一个逆向拆解,找代码逻辑,然后结合frida动态去看了。

【IOS逆向】dumpdecrypted砸壳

前面简单尝试了下frida–trace,发现可以追踪对应pid动态运行时的各种函数,但是对于一个完整APP应用,我们如何得到关键的运行函数,这里就需要对IPA进行一个逆向拆解,找代码逻辑,然后结合frida动态去看了。

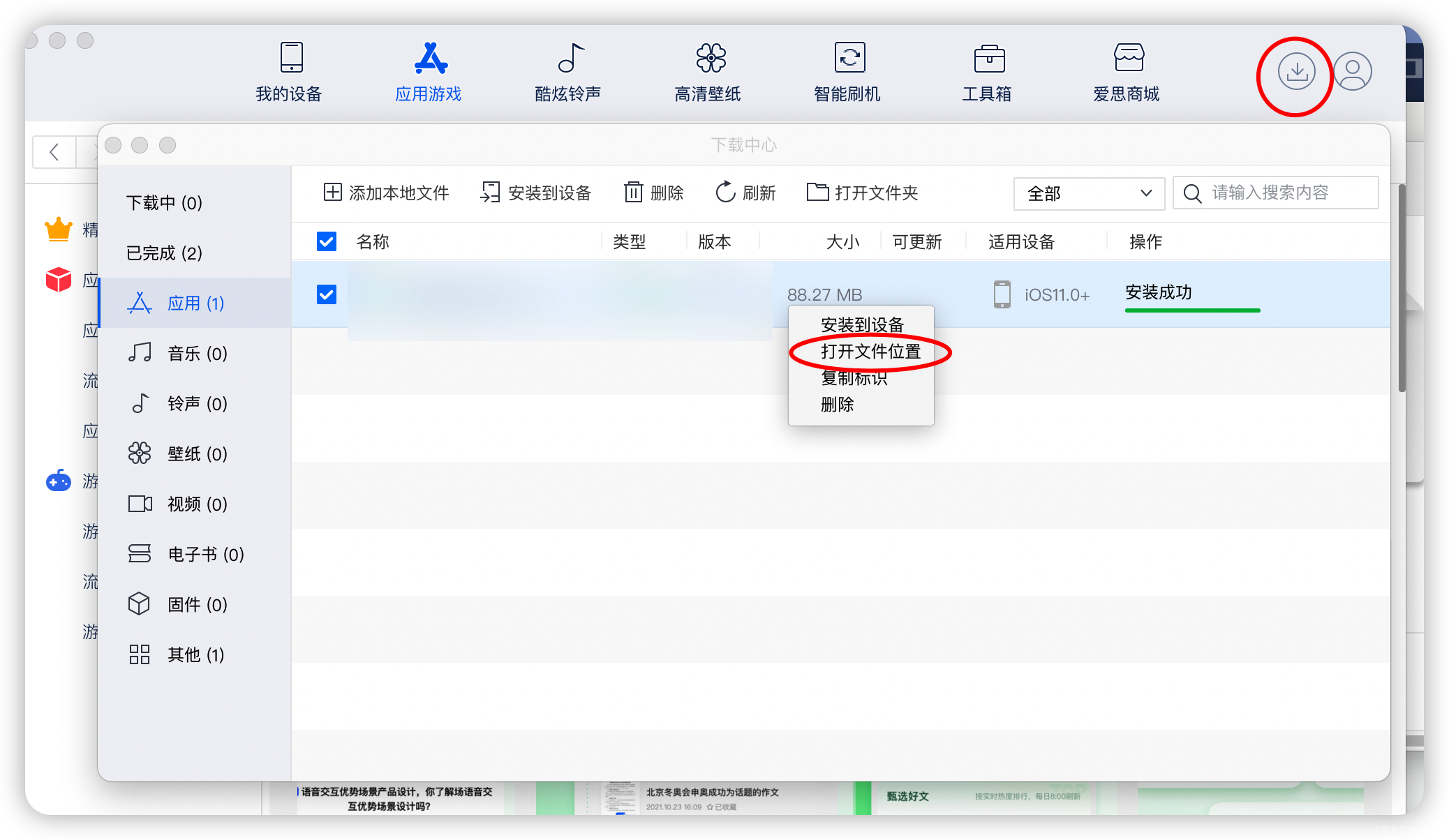

爱思助手下载IPA

Apple Configuration下载IPA

这个是通过缓存IPA,这是APPLE官方出品的,不同于爱思是镜像苹果商城,这个方法比较推荐

登录APPLEid,然后从历史iCloud里面找你的app下载记录,

点击添加,他会先缓存ipa

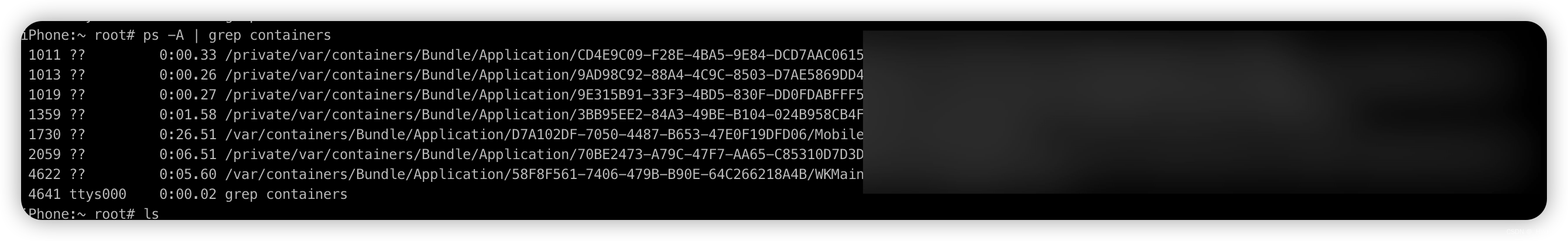

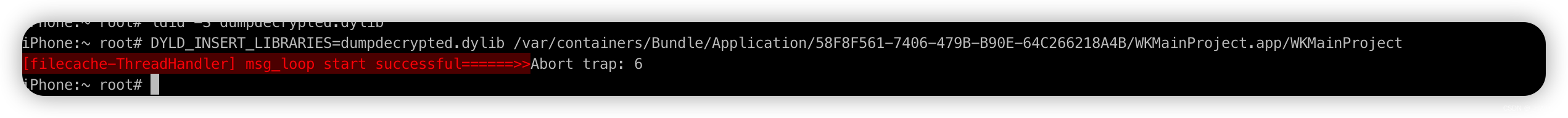

砸壳

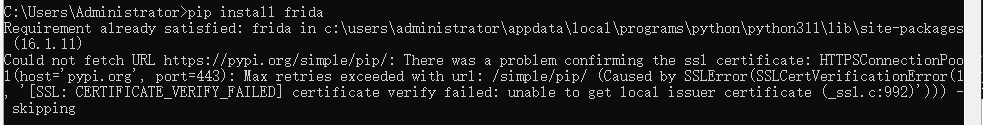

dumpdecrypted

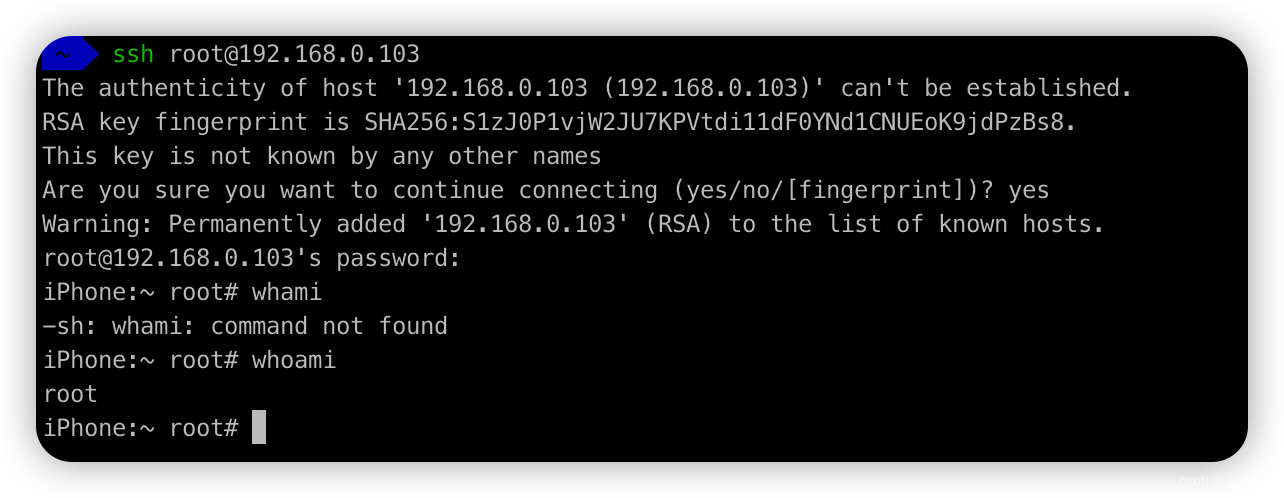

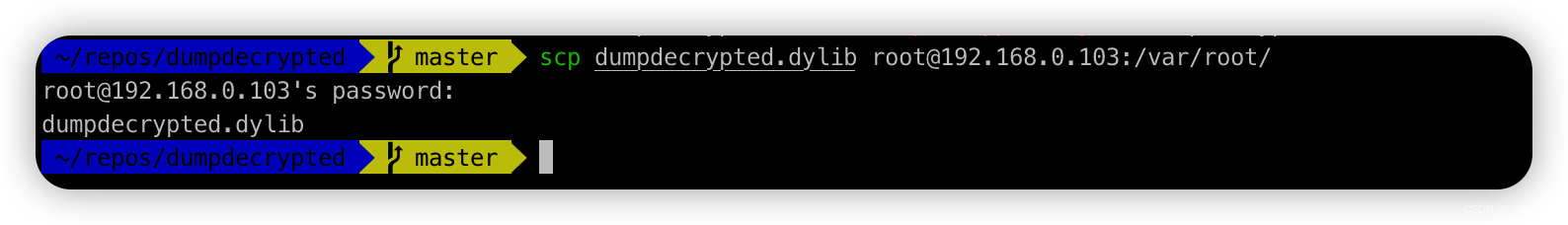

完成上述之后我们得到了编译后的产物dumpdecrypted.dylib,现在将他弄到手机里

openssh

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。