什么是 X-XSS-Protection

X-XSS-Protection 是一个旨在启用或配置某些版本的 Internet Explorer、Chrome 和 Safari 的内置跨站脚本 (XSS) 过滤器的 HTTP 响应头,这个过滤器的目的是通过检测响应中的反射性 XSS 攻击并阻止页面加载,从而保护用户免受攻击。

X-XSS-Protection 响应头最早由 Microsoft 引入到 Internet Explorer 8 中,用于控制浏览器的 XSS 过滤器。随后其他浏览器厂商也在一定程度上实现了这一功能。

XSS 攻击概述

跨站脚本(XSS)是一种常见的网络攻击,攻击者通过在网站中插入恶意脚本,当用户访问被污染的页面时,恶意脚本会被执行,从而窃取用户的敏感信息、篡改页面内容或者执行其他恶意操作。XSS 攻击分为三种类型:持久型、DOM-based 型和反射型 XSS(非持久型)。

- 持久型 XSS:攻击者在网页中插入恶意脚本,并将其保存到服务器或数据库中。当其他用户访问该页面时,恶意脚本会被执行,从而进行长期的网络攻击。这种类型的攻击比较危险,因为可以长期地影响用户。

- DOM-based XSS:攻击者通过篡改页面的 DOM(Document Object Model)结构来触发恶意脚本的执行。这种类型的攻击比较隐蔽,因为攻击者不需要在服务器端插入恶意脚本。

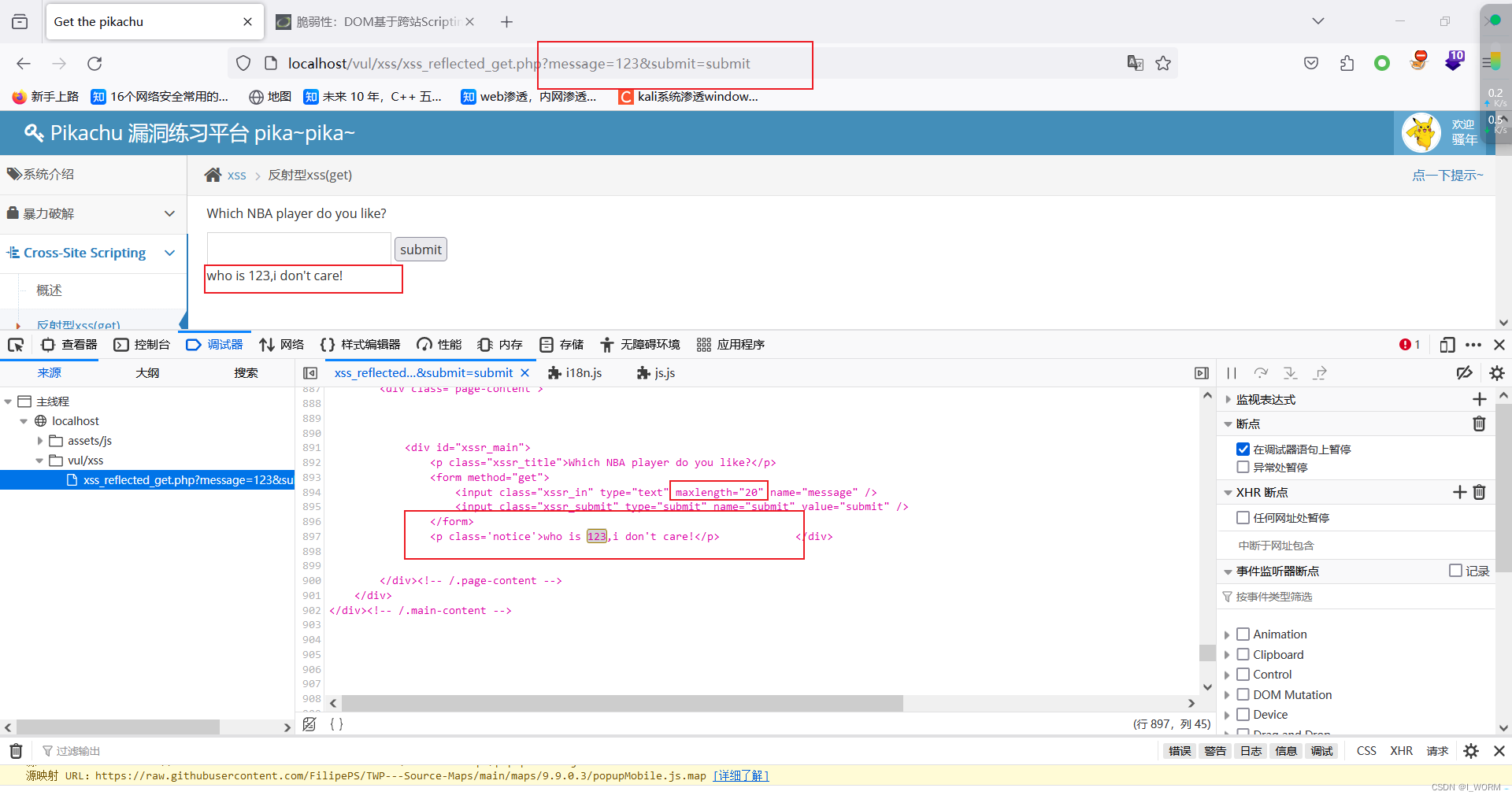

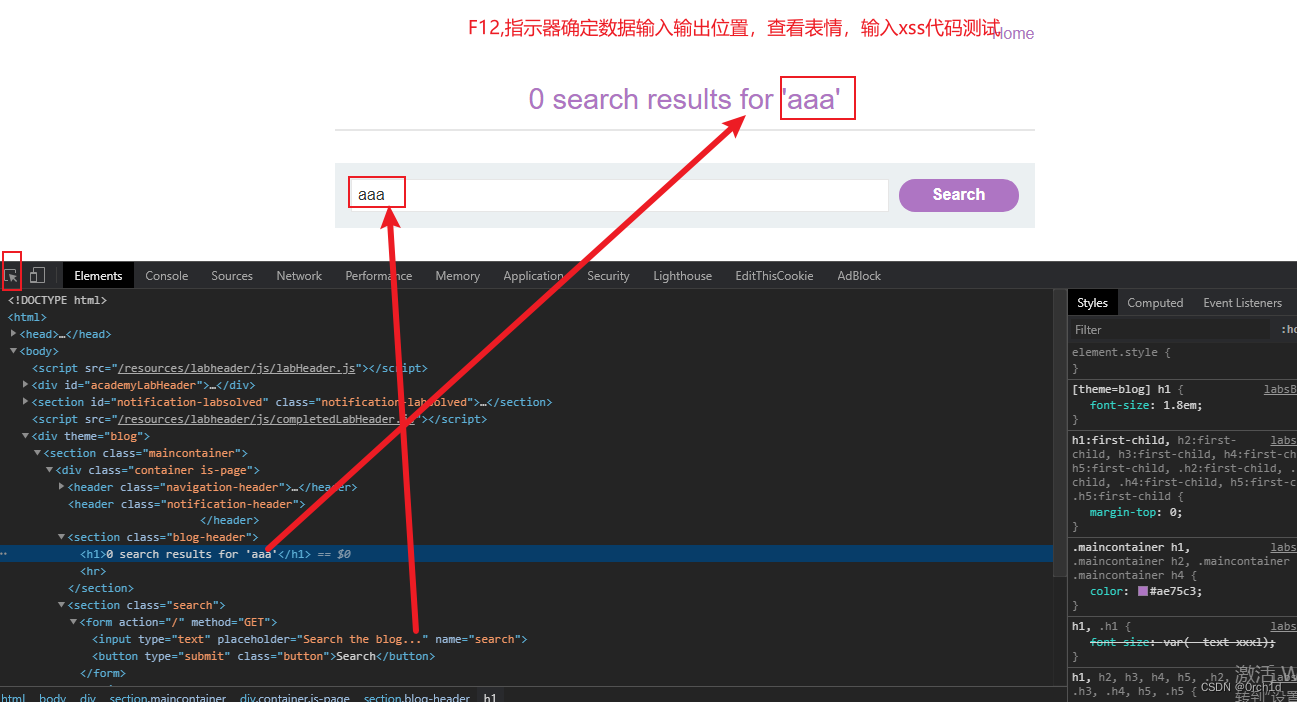

- 反射型 XSS(非持久型):当用户点击一个恶意链接,或者提交一个表单,或者进入一个恶意网站时,注入脚本被植入被攻击的网站。Web 服务器将注入脚本(比如一个错误信息、搜索结果等)返回到用户的浏览器上(反射),由于浏览器认为这个响应来自“可信任”的服务器,所以会执行这段脚本。反射型 XSS 漏洞通过 URL 传递参数的功能,如网站搜索、跳转等,由于需要用户主动打开恶意的 URL 才能生效,攻击者往往会结合多种手段诱导用户点击。

X-XSS-Protection 的值

X-XSS-Protection 头可以有以下几个值类型:

- 0:将 XSS 过滤器设置为禁用状态。

- 1:启用 XSS 过滤器,如果检测到跨站脚本攻击,浏览器将清理页面(尝试移除不安全的部分)。

- 1; mode=block:启用 XSS 过滤器。如果检测到攻击,浏览器将不会清理页面,而是完全阻止页面的渲染。

- 1; report=<reporting-URI>:启用 XSS 过滤器,在检测到 XSS 攻击时,将违规报告发送到指定的 URI,这个特性只在某些浏览器中支持。

工作原理

当浏览器收到带有 X-XSS-Protection 头的 HTTP 响应时,会根据头的值来决定是否启用内置的 XSS 过滤器。如果启用,浏览器将分析执行脚本前的响应内容,识别潜在的反射性 XSS 攻击。如果浏览器检测到反射性 XSS 攻击,根据 X-XSS-Protection 头的配置,可以采取以下措施之一:

如何设置 X-XSS-Protection 头

Header set X-XSS-Protection "1"add_header X-XSS-Protection "1";其他服务器的配置方式就不一一说明了,大家可以自行查询自己所使用的服务器的配置方法。

示例说明

假设有一个简单的 Web 应用,通过查询参数 `q` 在页面上显示搜索结果。攻击者可能会尝试通过构造包含 XSS 代码的 URL 来利用这个功能。例如:

http://example.com/search?q=<script>alert('XSS');</script>如果启用了 X-XSS-Protection 并设置为 `1; mode=block`,浏览器将阻止页面加载。

X-XSS-Protection 局限性

虽然 X-XSS-Protection 提供了一定程度的保护,但也是有局限性:

- 主要针对反射型 XSS 攻击有效,对存储型或基于 DOM 的 XSS 攻击的防护能力有限。

- 可能会将合法的网站功能识别为 XSS 攻击,导致正常内容被屏蔽。

- 这种机制很容易被绕过,使得 X-XSS-Protection 提供的保护有限。

- 由于现代浏览器提供了更强大和更可靠的防护措施(如内容安全策略 CSP),X-XSS-Protection 已被许多浏览器厂商弃用。

现代替代方案

内容安全策略(CSP)是一种更现代的安全特性,可以帮助防止 XSS 攻击,CSP 允许网站管理员定义哪些动态资源是允许执行的,从而可以防止未经授权的脚本执行。

小结

X-XSS-Protection 是一个过去用于控制浏览器内置 XSS 过滤器的 HTTP 响应头。虽然在某些情况下可以提供保护,但由于其局限性和浏览器的进步,正在被更先进的安全措施取代,如内容安全策略(CSP)。因此,现代 Web 开发的最佳实践是使用 CSP 和其他安全措施来替代 X-XSS-Protection 用于防御 XSS 攻击。

原文地址:https://blog.csdn.net/luduoyuan/article/details/134654490

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_2291.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!