容器安全是当前面临的重要挑战之一,但通过采取有效的应对策略,我们可以有效地保护容器的安全。在应对容器安全挑战时,我们需要综合考虑镜像安全、网络安全和数据安全等多个方面,并采取相应的措施来确保容器的安全性。

德迅蜂巢原生安全平台由德迅云安全自主研发,能够很好集成到云原生复杂多变的环境中,如PaaS云平台、OpenShift、Kubernetes、Jenkins、Harbor、JFrog等等。通过提供覆盖容器全生命周期的一站式容器安全解决方案,德迅蜂巢可实现容器安全预测、防御、检测和响应的安全闭环。

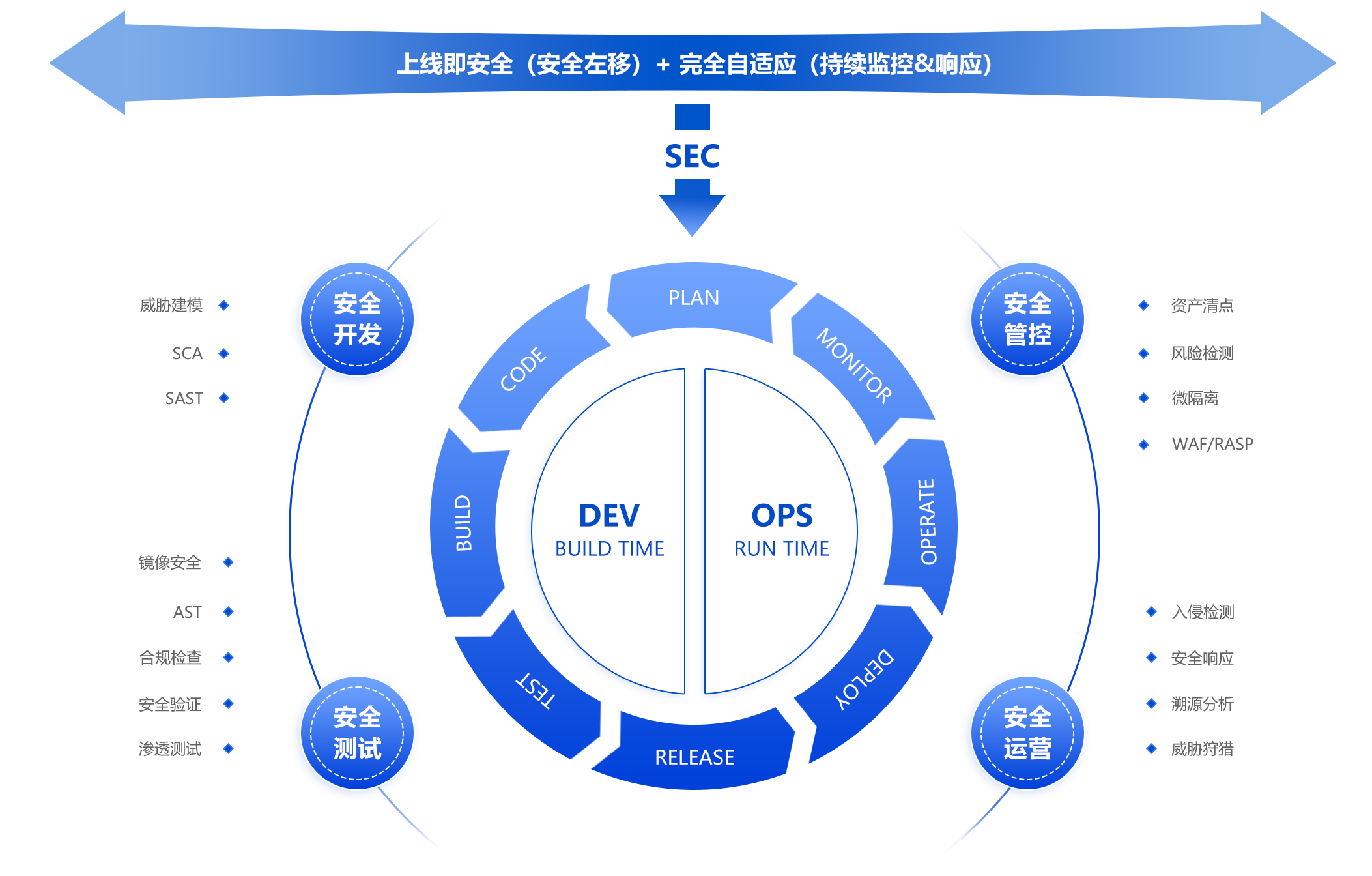

德迅蜂巢·云原生安全平台的核心架构理念:

在开发阶段(Dev),遵循“安全左移”原则,做到上线即安全

在运行阶段(Ops),遵循“持续监控&响应”原则,做到完全自适应

德迅蜂巢主要从安全左移和运行时安全两个阶段,在云原生的全生命周期过程中,提供原生的、融合的安全能力。

主要功能点分为:

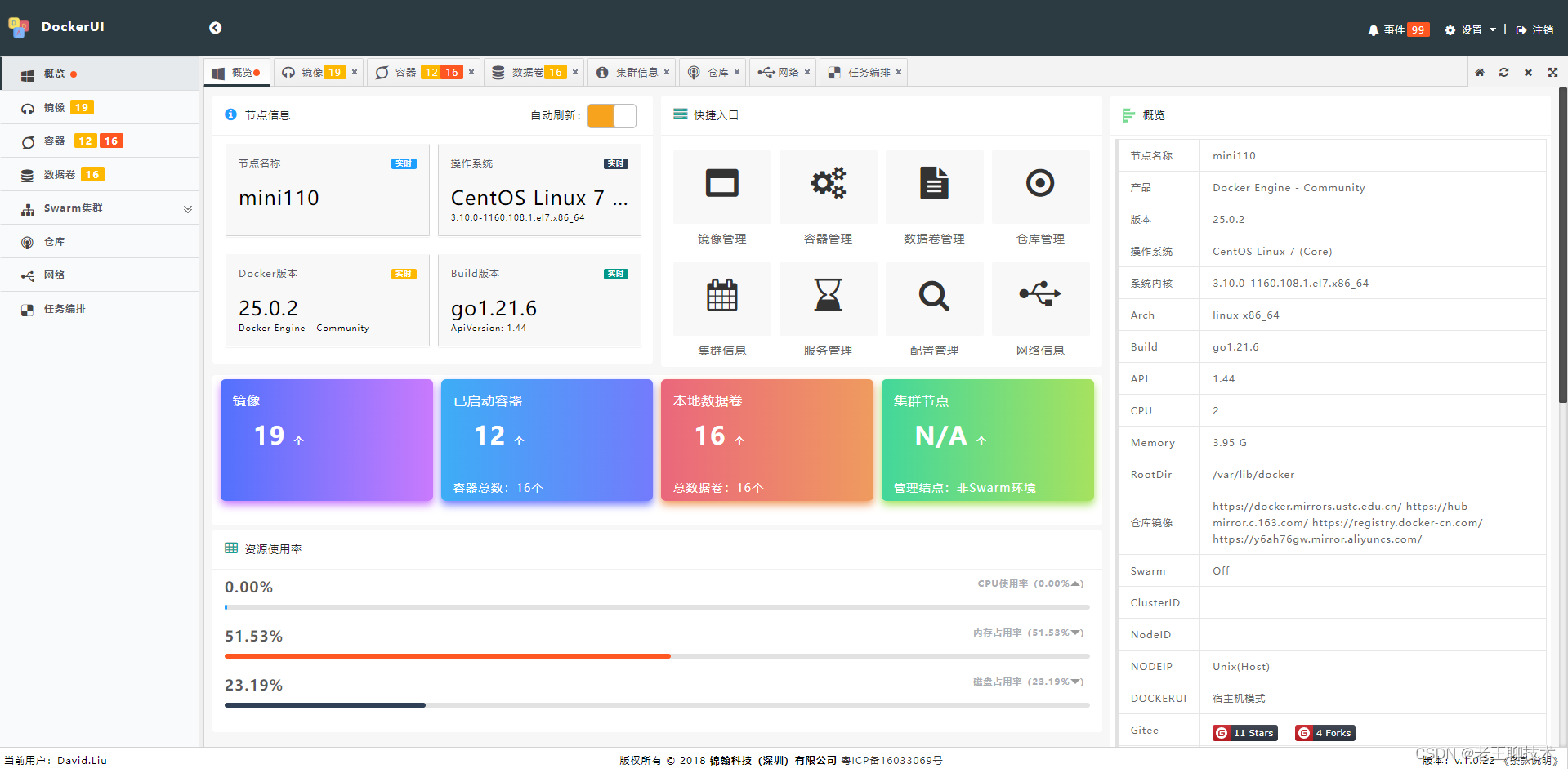

一、资产清点,可以清晰地盘点工作负载本身的相关信息,此外,还能够实现不同工作负载之间的关系可视化,帮助运维和安全人员梳理业务及其复杂的关系,弥补安全与业务的鸿沟。

1.容器资产种类全面盘点:支持容器、镜像、Registry、主机、POD等容器资产快速清点,为用户提供容器内资产的分类视图,实现容器资产的全面可视化。

2.容器资产内容深度识别:对每类资产进行深入分析,获取资产相关的高价值安全数据,帮助用户从安全角度细粒度观察资产运行状况。

3.自动化、持续性容器资产清点:系统资产数据持续更新,每日及时地、自动化上报资产数据。基于历史清点的数据,每次只清点新启动的进程信息,极大降低对服务器性能的耗损。

二、镜像扫描,镜像检查能力已经覆盖到开发、测试等多个环节中,可快速发现镜像中存在的漏洞、病毒木马、Webshell等镜像风险。

1.持续的镜像补丁检测能力:持续更新漏洞数据库,并与集群中的容器镜像进行匹配。一旦发现任何新镜像补丁信息,用户将收到通知,而不必定期重新扫描。

2.全面的补丁数据呈现:深入检测运行环境和远程镜像仓库中容器镜像的重要更新补丁,综合考虑系统的业务影响、资产及补丁的重要程度、修复影响情况,智能提供最贴合业务的补丁修复建议。

3.灵活快速的检索方式:客户可根据需求灵活显示列表数据,定义表格显示。系统提供基于安全场景的筛选方式,如支持按 CVE 编号进行检索等,帮助用户迅速定位镜像和其安全补丁信息。

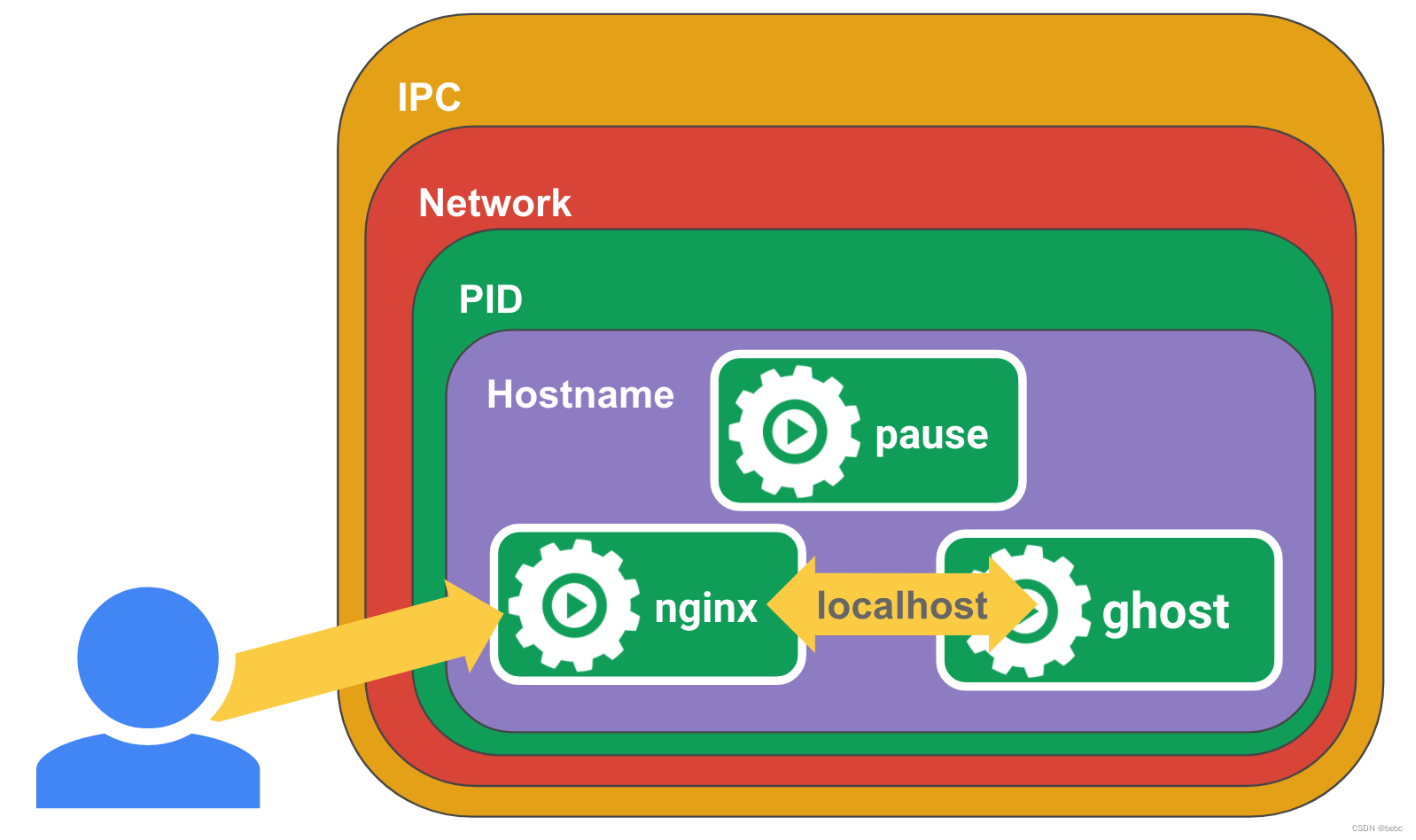

三、微隔离,原生自适应容器多变的环境。通过对访问关系的梳理和学习,提供自适应、自迁移、自维护的网络隔离策略,帮助用户快速、安全地落地容器微隔离能力。

1.提供业务视角的网络拓扑关系:基于实际业务的⼯作负载可视化展示容器间的访问⾏为,清晰展示网络拓扑关系,方便运维和安全人员理解。

2.提供“告警”模式,让用户放心设置策略:针对工作负载提供“仅告警”业务模式,不下发实际的隔离策略,而是模拟下发的情况,当发现偏离策略的行为则进行告警提示。通过此种模式,可避免因隔离错误而对业务造成影响。

3.全面适配云原生的网络环境:适配Underlay、Overlay、Vxlan、Macvlan、Ovs等诸多网络架构。

四、入侵检测,通过多锚点入侵监测分析,实时监测容器中的已知威胁、恶意⾏为、异常事件,监测到入侵事件后,对失陷容器快速安全响应,把损失降到最低。

1.基于已知威胁进行检测:德迅蜂巢通过监控容器内的进程创建、文件变化等行为,获取行为特征,将这些特征经过德迅五大检测引擎的检测,以发现容器中的病毒、挖矿、Webshell等攻击行为。

2.基于恶意行为进行检测:以ATT&CK框架中定义的入侵模型为参考,结合对于运行时基础事件监控来建立IOC模型进行分析,能有效发现初始入侵时的远程漏洞利用、无文件攻击行为、远程控制的反弹Shell、端口扫描、横向移动、K8S的异常调用等行为。

3.基于异常行为进行检测:通过容器进程行为、文件行为、网络行为的监控/学习,建立容器行为模型,分析异常偏离行为, 发现未知入侵威胁。

五、合规基线,构建基于CIS Benchmark的最佳安全操作实践检查,帮助企业实施和完善容器合规规范,可实现一键自动化检测,并提供可视化基线检查结果和代码级修复建议。

1.一键任务化检测,基线检查结果可视化呈现:用户可快捷创建基线扫描任务,根据检测需要,自行选择需要扫描的容器和基线,基线检查结果可视化呈现。

2.基于Docker基线多维检查:根据CIS Benchmark最佳实践方案,从运行时容器、镜像、主机三个维度,对各类容器配置问题进行检查

3.基于Kubernetes基线多节点检查:根据CIS Benchmark的规范,定时对k8s的master节点、worker节点进行基线检查。扫描完成后,即可查看每个扫描详情以及扫描结果

安全:230万行自研代码,均经过严格SDL审查

原生:云原生化部署,业务功能设计贴合云原生特点

完整:覆盖容器全生命周期,实现业务上线即安全

先进:自动化、可视化网络拓扑展示,融合企业环境的安全左移解决方案,精准先进的入侵检测

容器安全是一个至关重要的议题,需要引起广泛的关注。我们需要采取有效的策略和技术手段来保护容器的安全,同时也要不断学习和探索新的技术手段来应对未来可能出现的新挑战。

原文地址:https://blog.csdn.net/HoewDec/article/details/134736285

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_23144.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!