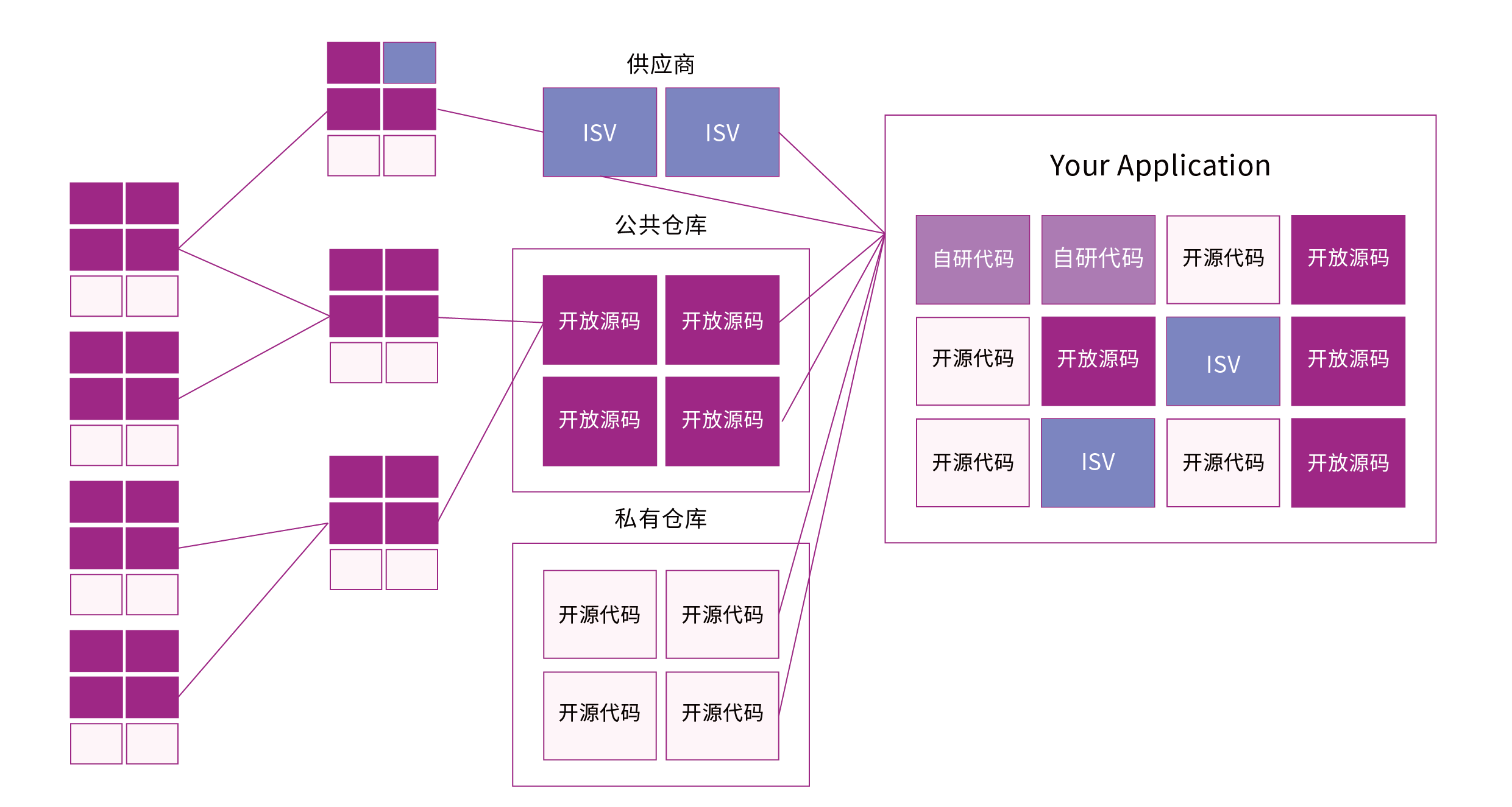

本文介绍: SBOM是保护软件供应链的关键部分,也是漏洞匹配和管理的基础。对于企业而言,SBOM是软件供应链治理中很重要的基础数据,能够帮助企业实现依赖治理、漏洞管理和开源许可证合规。SBOM背后靠的是SCA和知识库数据的支撑,想要充分发挥SBOM的作用,应该将生成工具和尽可能多的研发流程打通,做到实时更新SBOM清单,并和全面的知识库订阅数据进行实时动态关联。随着软件消费者会使用到各类供应商提供的软件产品,这些产品通常以二进制的形式交付,相比源码识别的效果覆盖率会更低,存在的风险更难识别。

一、SBOM的发展趋势

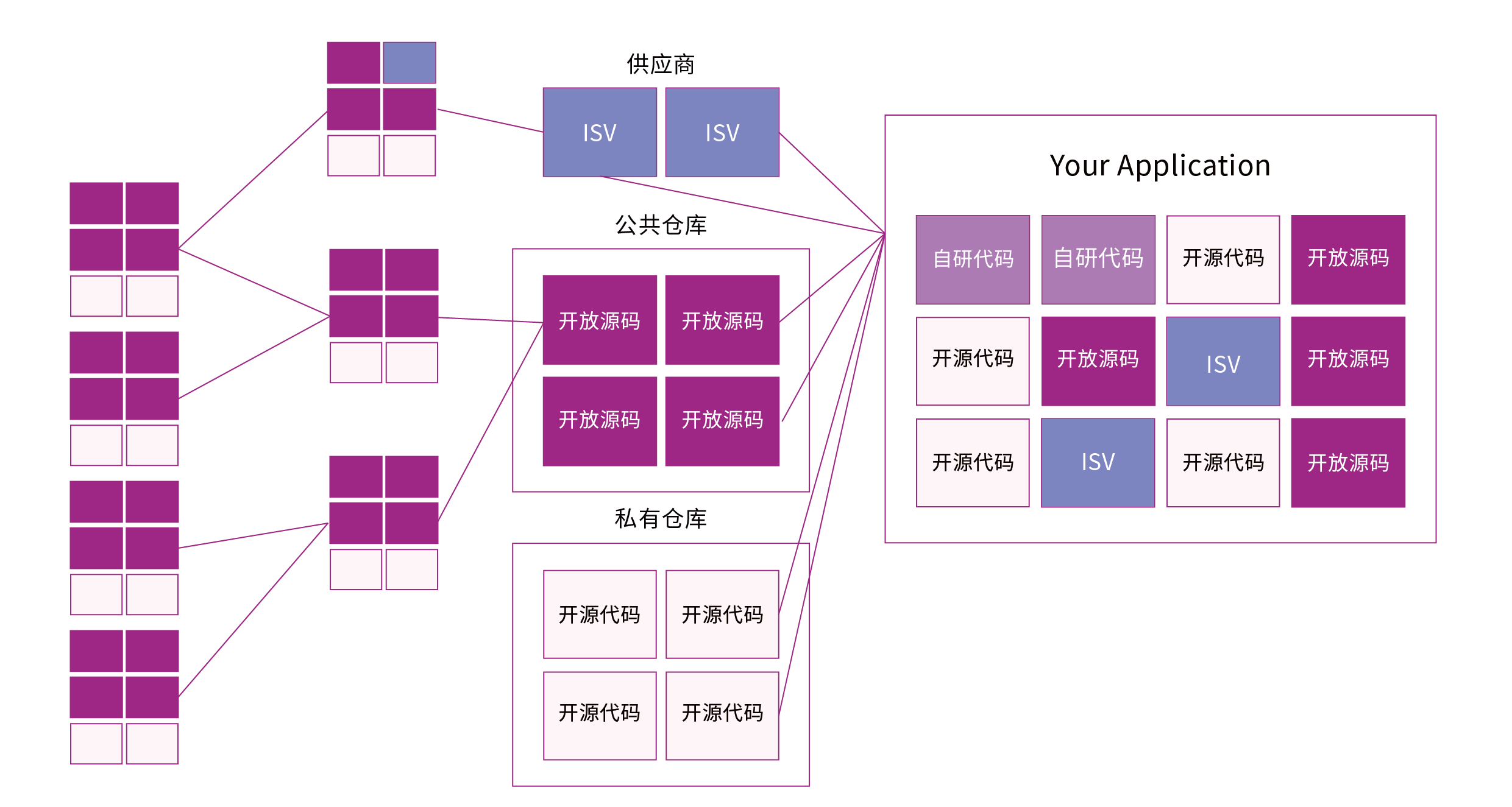

数字时代,软件已经成为维持生产生活正常运行的必备要素之一。随着容器、中间件、微服务、 DevOps等技术理念的演进,软件行业快速发展,但同时带来软件设计开发复杂度不断提升,软件供应链愈发复杂,软件整体透明度下降,软件供应链安全防护难度不断加大。

由于缺少对软件资产的最小要素管理,每当环境中出现新的漏洞时,我们通常需要花费大量时间和精力来检测环境中运行的应用程序和服务的真正影响。如果我们可以枚举我们使用和生产的所有软件组件,并且轻松地分发和使用它,那么就可以极大地提高对软件资产的精细管理,以及对突发漏洞的影响面快速定位分析。

开源社区十多年前开源社区就注意到创建SBOM的必要性,2010年SPDX开放标准开始作为解决该问题的初步方案。

二、SBOM主流协议的风险

三、DSDX协议的组成要素

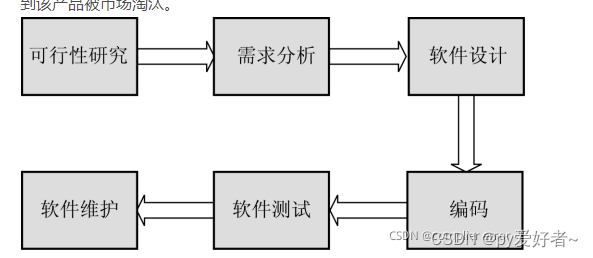

四、DSDX协议支持的生命周期

五、DSDX协议价值

1. SBOM自身安全可信

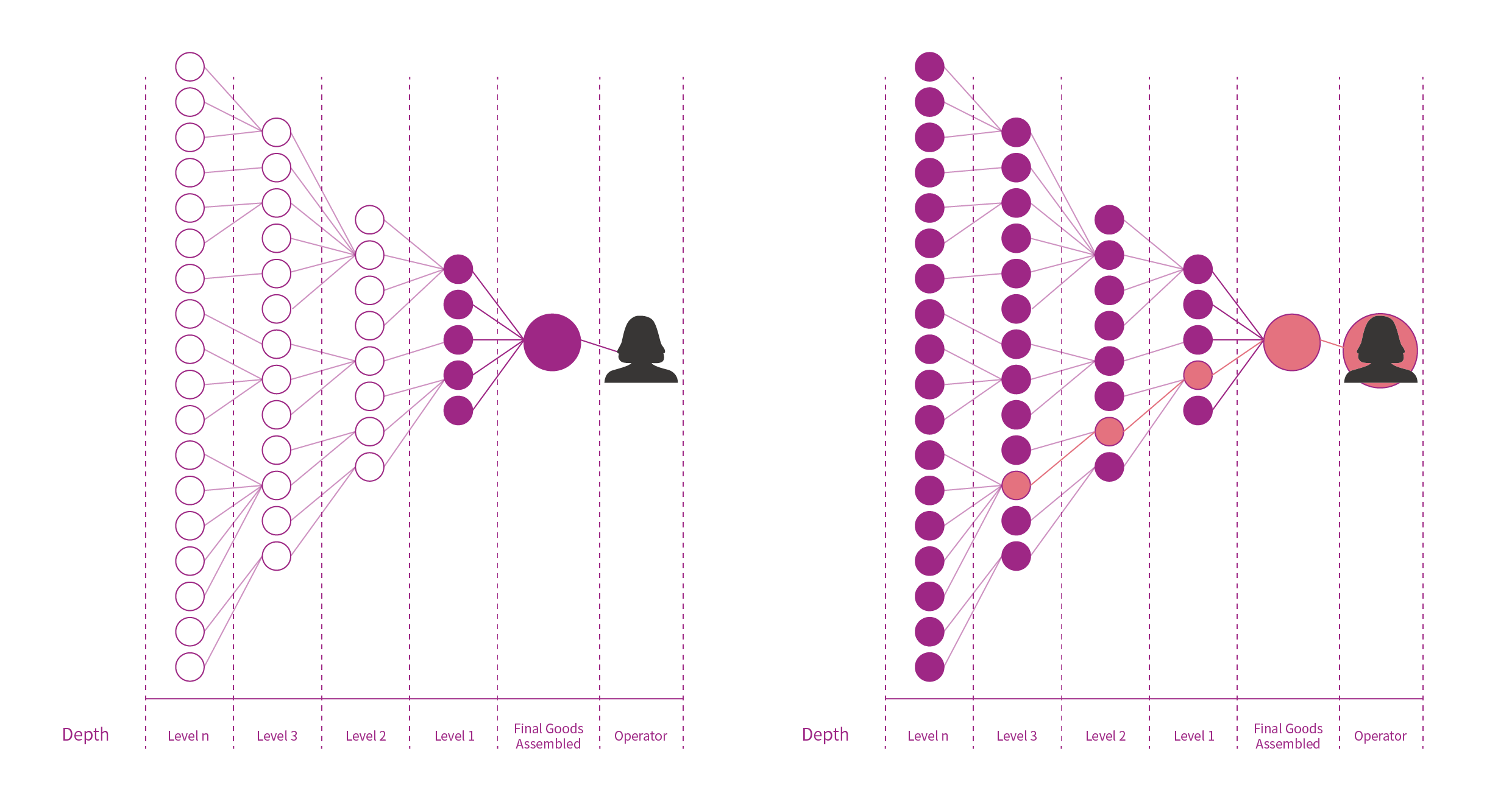

2. SBOM深度和有效性

3. SBOM与漏洞关联

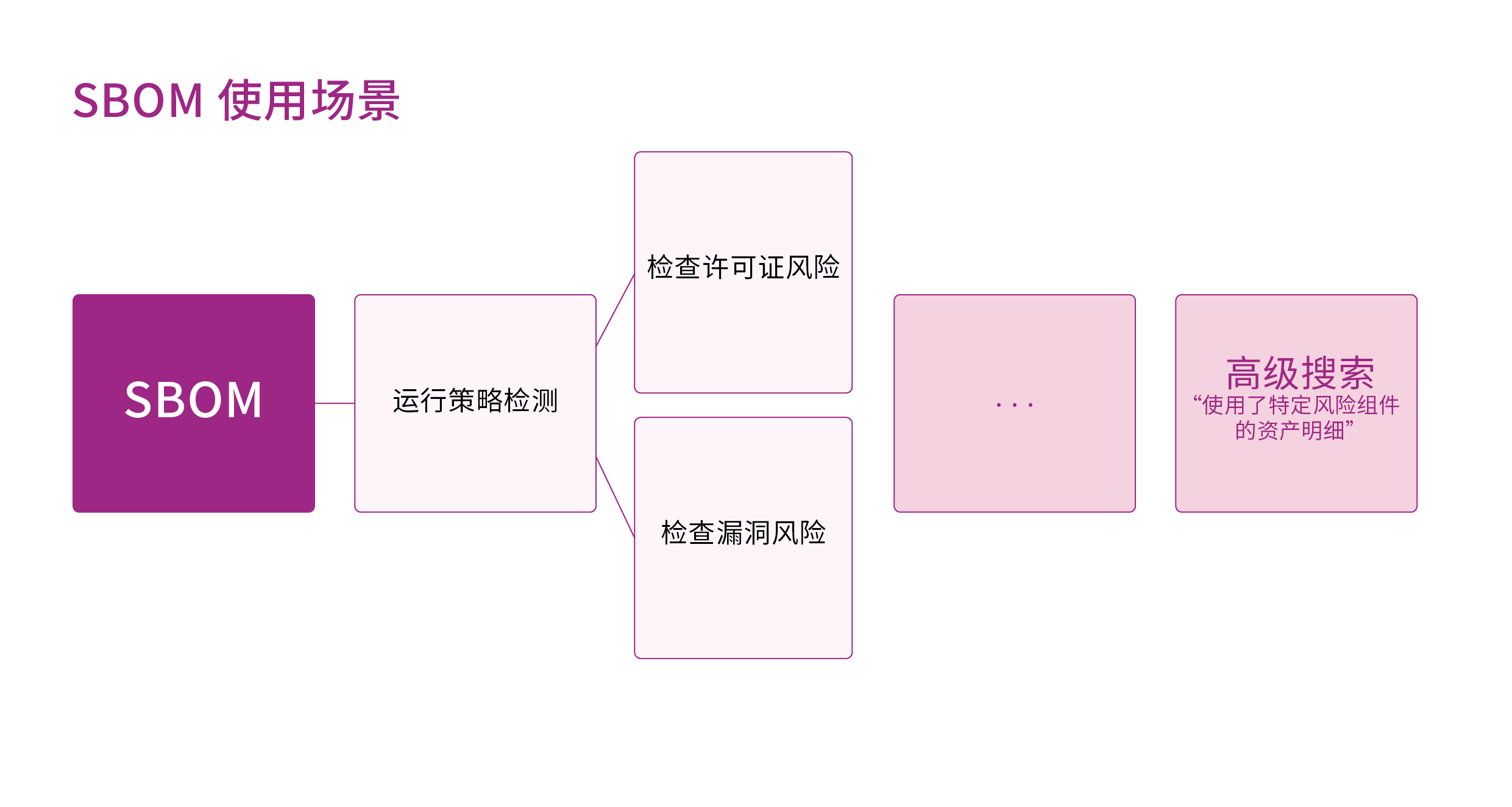

4. SBOM结合风险策略排查

六、DSDX行业实践

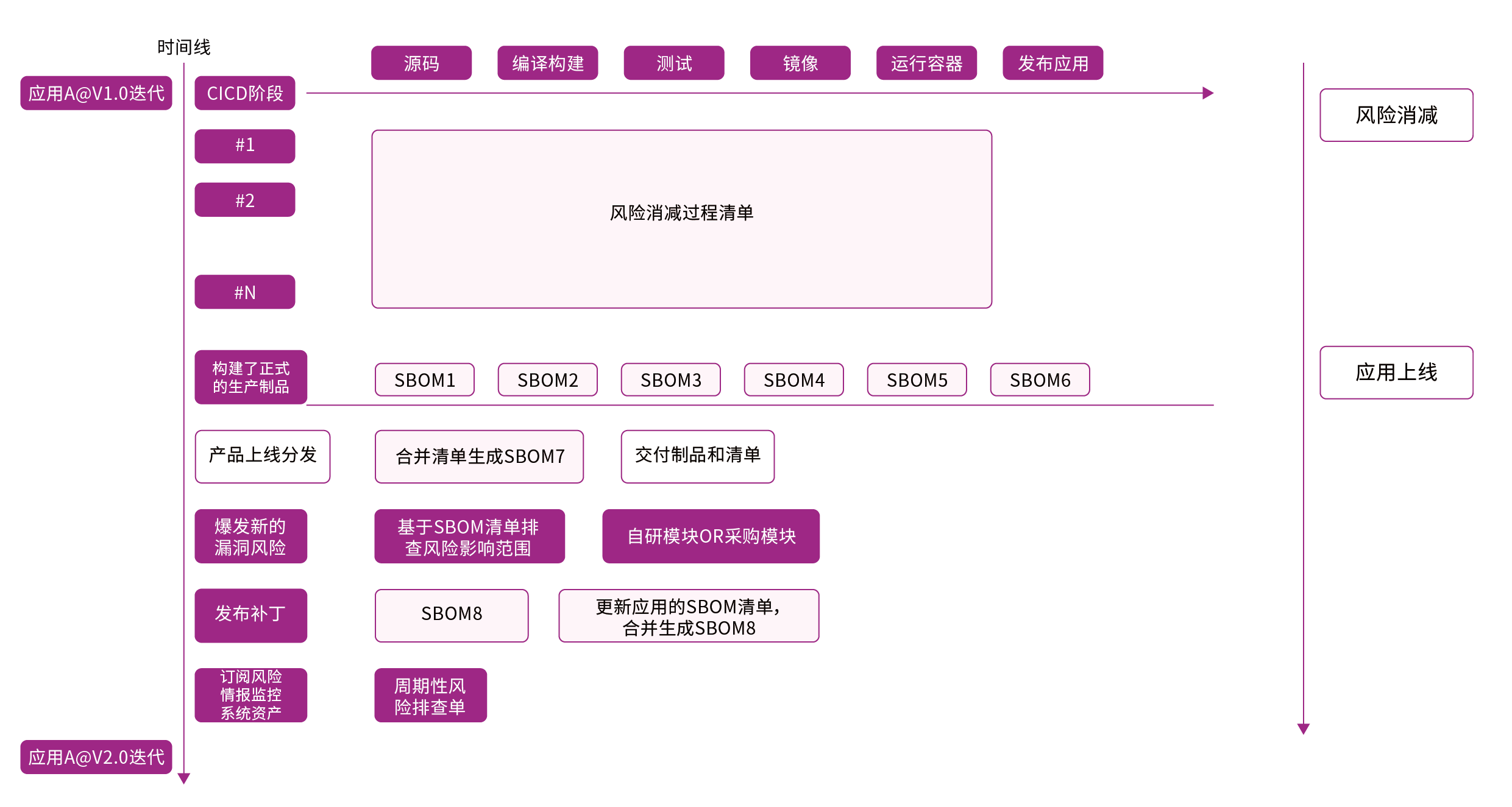

1. SBOM清单文件生成

2. SBOM清单文件检测

3. 基于SBOM清单文件的资产管理

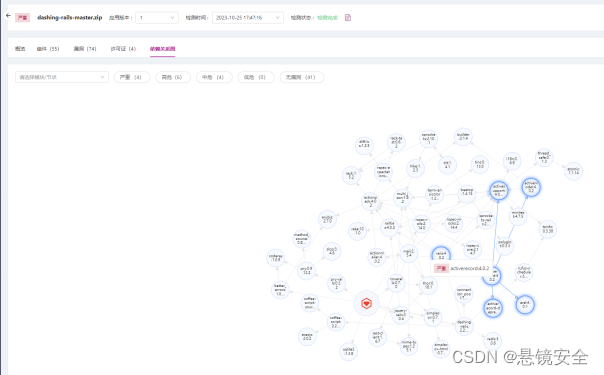

4. 基于SBOM清单资产的风险分析

5. 基于SBOM清单资产的事件响应

结语:

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

![[职场] C++开发工程师的岗位职责 #学习方法#笔记](https://img-blog.csdnimg.cn/img_convert/dc32c7a3f3c1b6f79ad738d39712c70f.png)