本文介绍: wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark如果测试本地地址,需要在本地环回口测试,如果去外网,需要在WLAN接口测试,如果是VPN,需要用封包详细信息 (Packet Details Pane)

wireshark简介

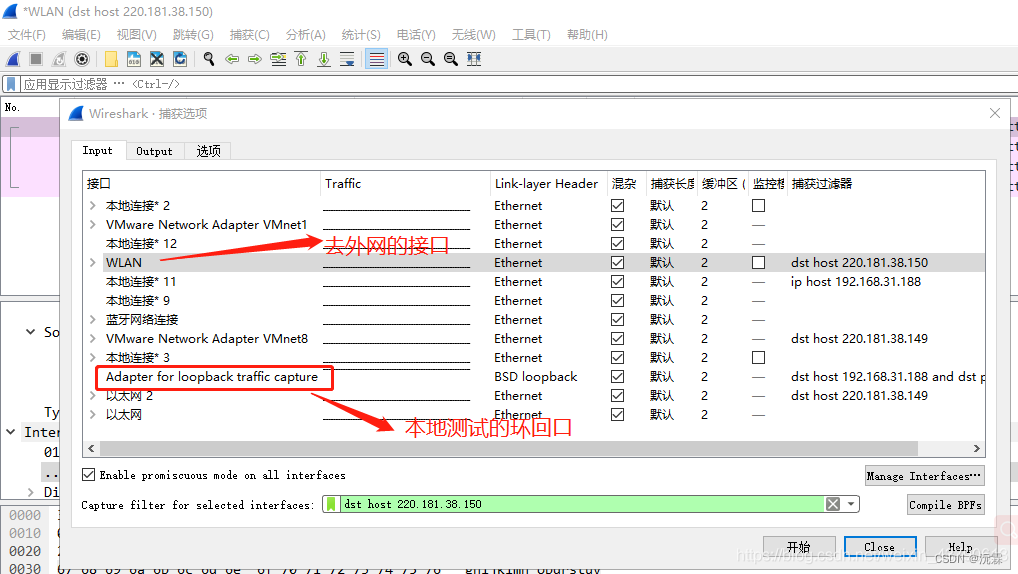

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark

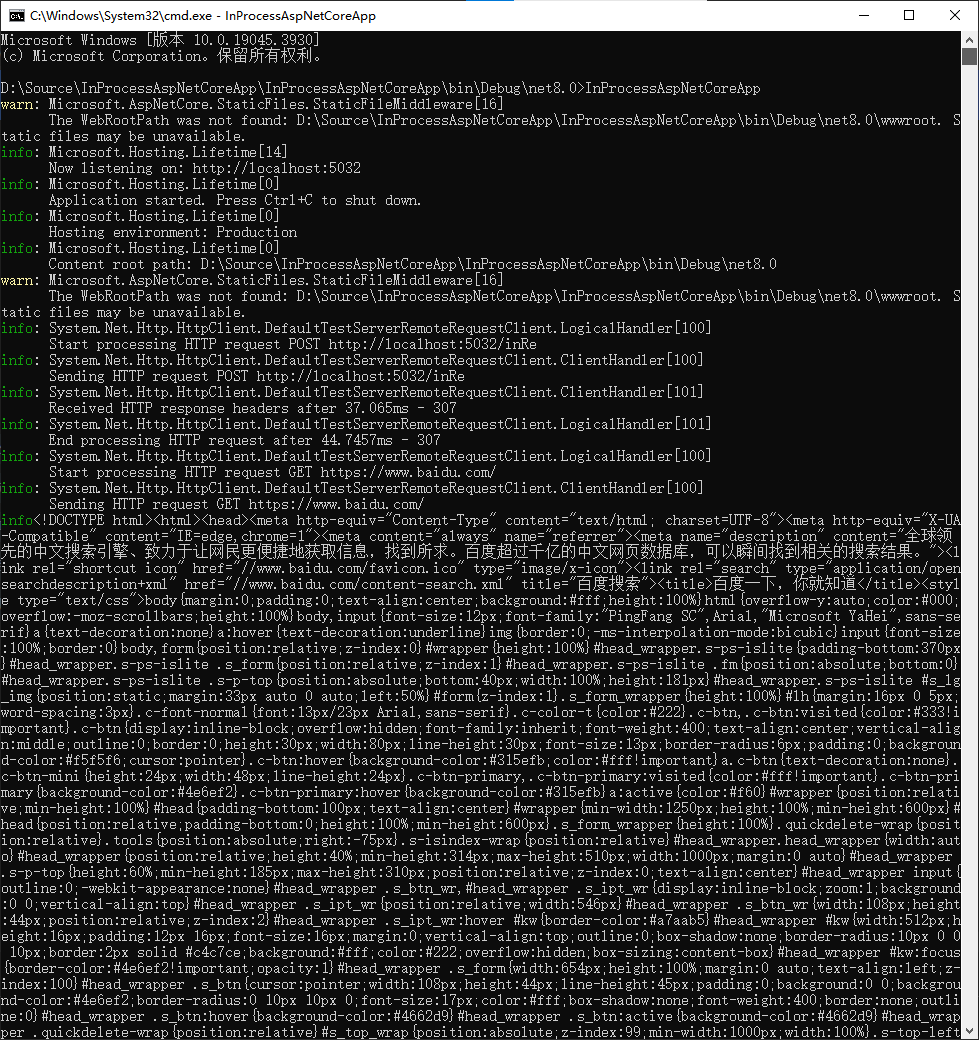

如果测试本地地址,需要在本地环回口测试,如果去外网,需要在WLAN接口测试,如果是VPN,需要用

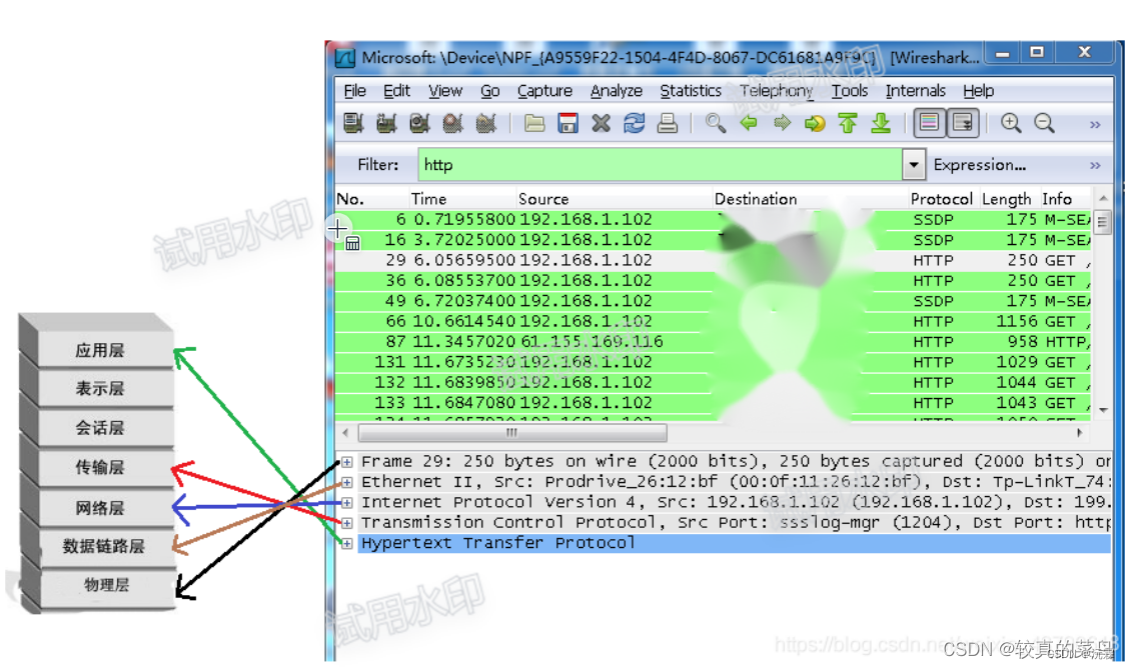

抓包原理

1.本机环境:直接抓包本机网卡进出流量

2.集线器环境:一台服务器向另一台服务器发送数据包时经过集线器,集线器会把数据包发送给连接集线器的所有电脑

3.交换机环境:和集线器的原理差不多,但是更精确,可以配置端口镜像,ARP欺骗,MAC泛洪,其中端口镜像是比较常用的,MAC泛洪是发一些垃圾包,垃圾包携带大量MAC地址,将想要抓包的电脑的MAC挤出交换机的MAC列表,交换机找不到对应的MAC地址,就会给所有的MAC列表的电脑发送。

抓包

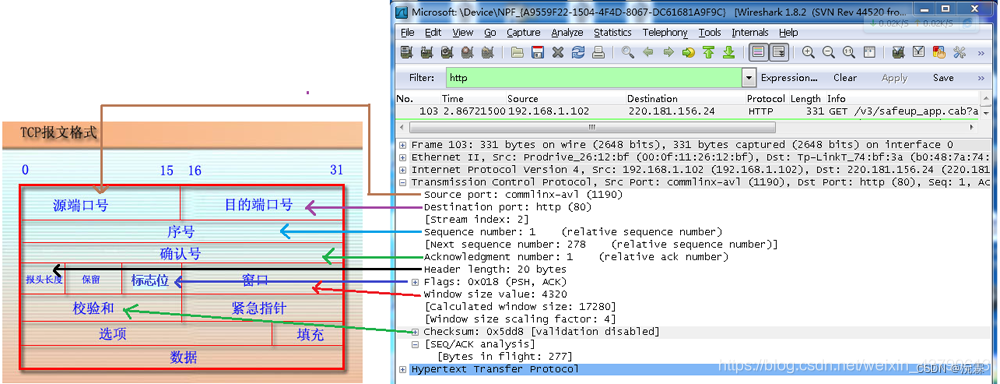

抓包窗口介绍

过滤信息介绍

显示过滤

抓包过滤

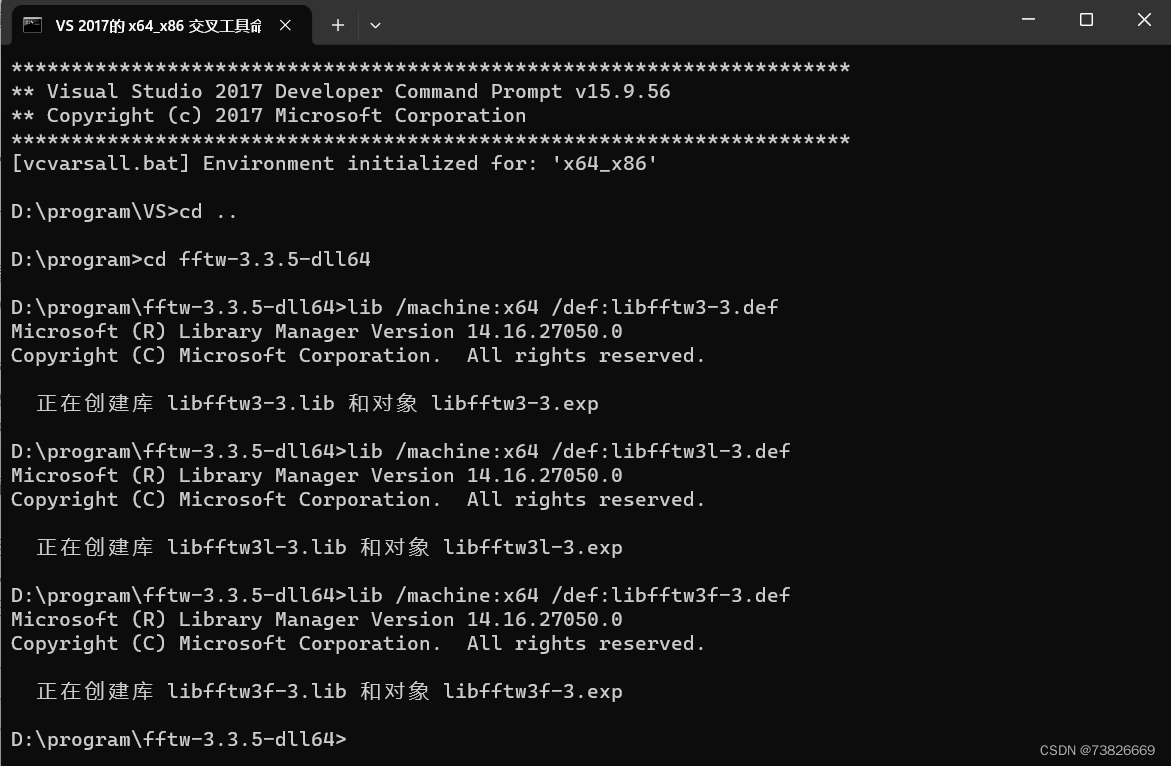

高级功能

数据流追踪

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。