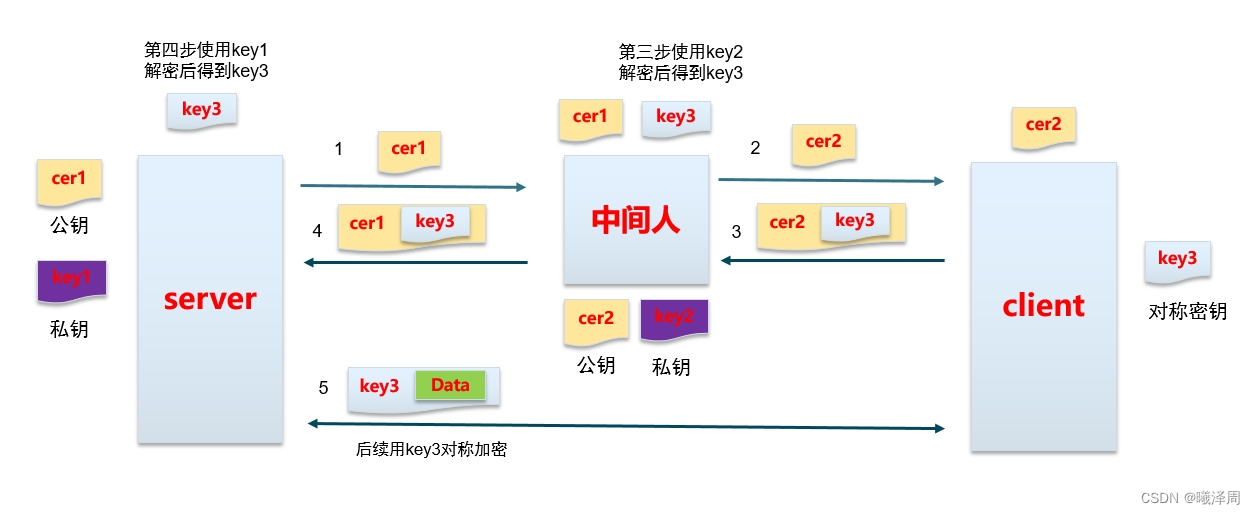

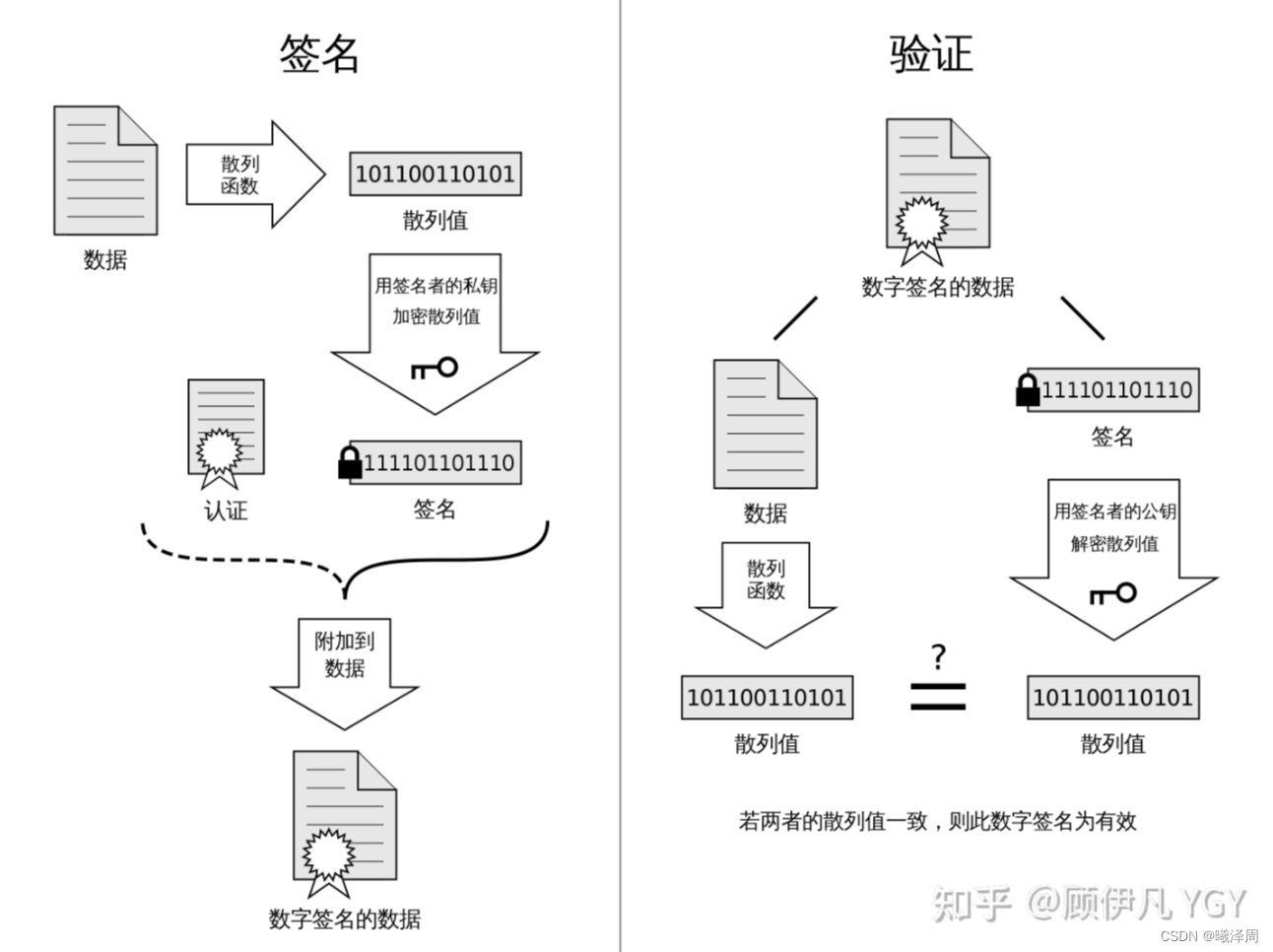

本文介绍: 为了保证公钥的正确性,防止黑客使用自己的公钥冒充服务器公钥截取客户端生成的对称密钥,使用CA机构对公钥进行签名,可通过CA证书验证来证明公钥的正确性。非对称加密具有一个密钥对,公钥和私钥,理论上来说公钥和私钥并不区分,便于区分将保存在本地的那个叫做私钥,将需要传输给对方的那个叫做公钥。CA机构是权威的第三方,机构本身具有自己的CA公钥与CA私钥,CA公钥是发给全体互联网成员的,可以将其称为CA证书。数据经过私钥加密后,只能由对应的公钥解密,同样数据经过公钥加密后,只能由对应的私钥解密。

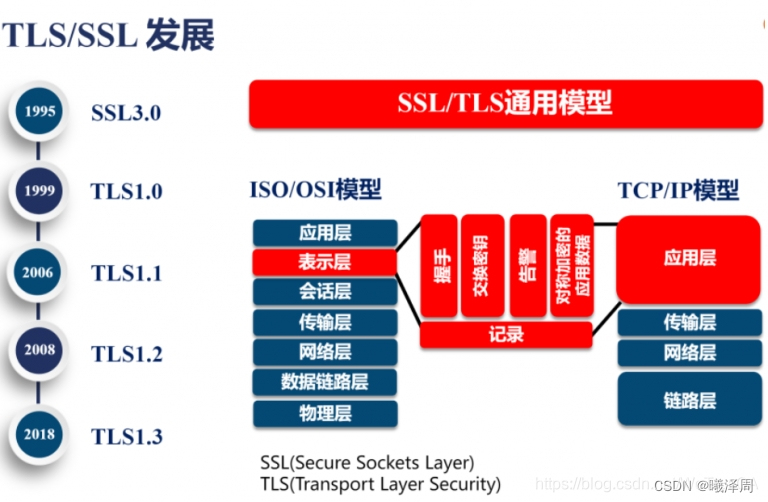

1. SSL与TLS

SSL/TLS是一种密码通信框架,他是世界上使用最广泛的密码通信方法。SSL/TLS综合运用了密码学中的对称密码,消息认证码,公钥密码,数字签名,伪随机数生成器等,可以说是密码学中的集大成者。

TLS协议和SSL协议是一脉继承的,TLS是从SSL3.0的基础上发展而来,两者的关系如下:

TLS/SSL位于OSI七层模型中的会话层或表示层,是介于传输层与应用层之间的一种协议。

当前最常用的Https协议就是由 Http + TLS 加密结合的协议。

2. 密码学相关理论

加密:

数据每时每刻都在互联网中传输,从而实现各个终端对数据的获取需求。刚开始的时候数据都是明文传输的,每个TCP包中包裹着终端每次请求的数据。这种包被传输链路中某个节点监听后就会造成数据泄露,因此网景公司提出了SSL协议于Web的安全传输。

可以看到加密后传输协议隐藏为TLS,传输的内容变成了乱码。

服务器发送该加密报文,客户端解密后就可以得到原来的内容。

密钥:

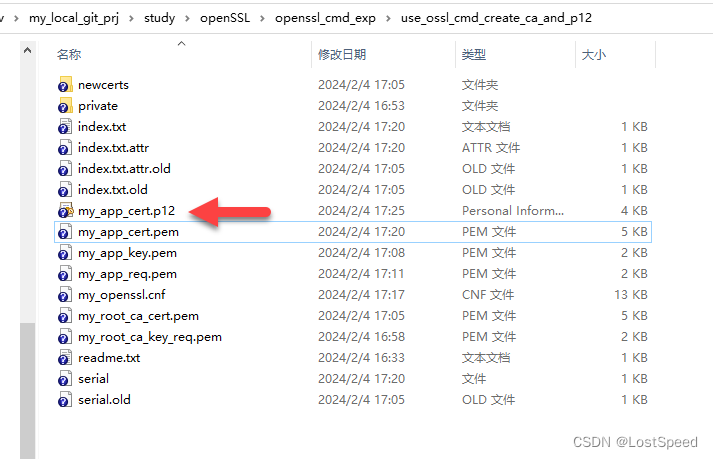

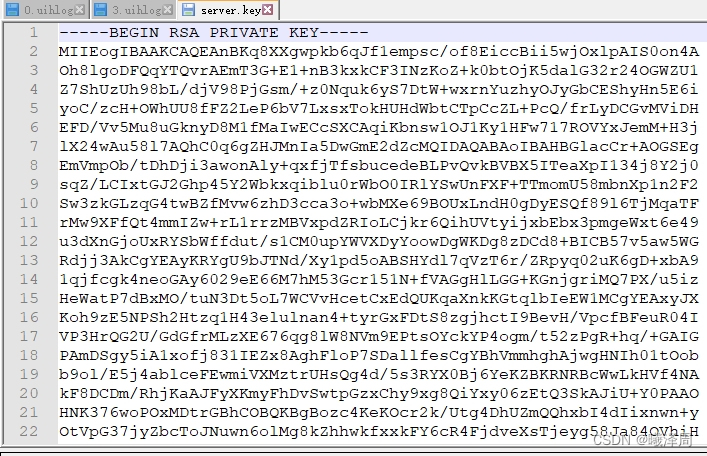

数据的加密是通过密钥进行的,通过密钥,明文被加密成密文。密钥非为对称加密密钥和非对称加密密钥,这个在之后详细介绍。密钥为一段随机生成的数,通常以 .pem或者 .key文件保存,可以使用Openssl生成。

OpenSSL

openssl是一个开源密码学工具,可以生成密码、创建CA证书、加解密等,我们系统的加解密也是基于这个开源软件尽心开发的,openssl的基本指令如下:

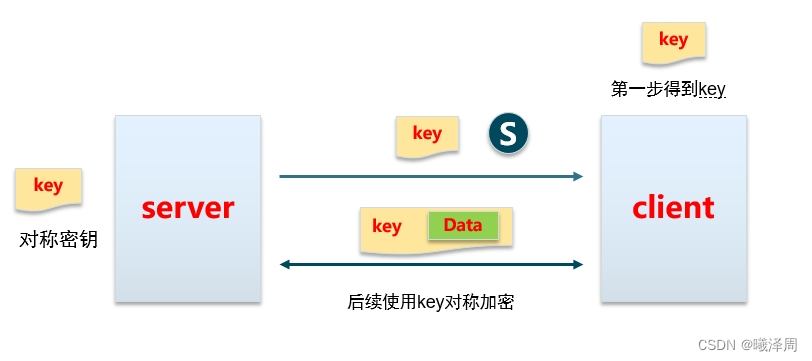

3. 对称加密

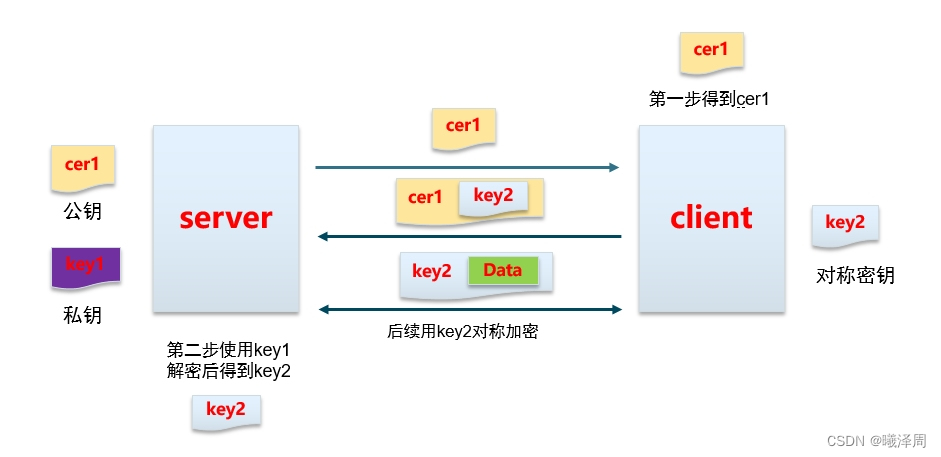

4. 非对称加密

5. CA证书与电子签名验证

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。