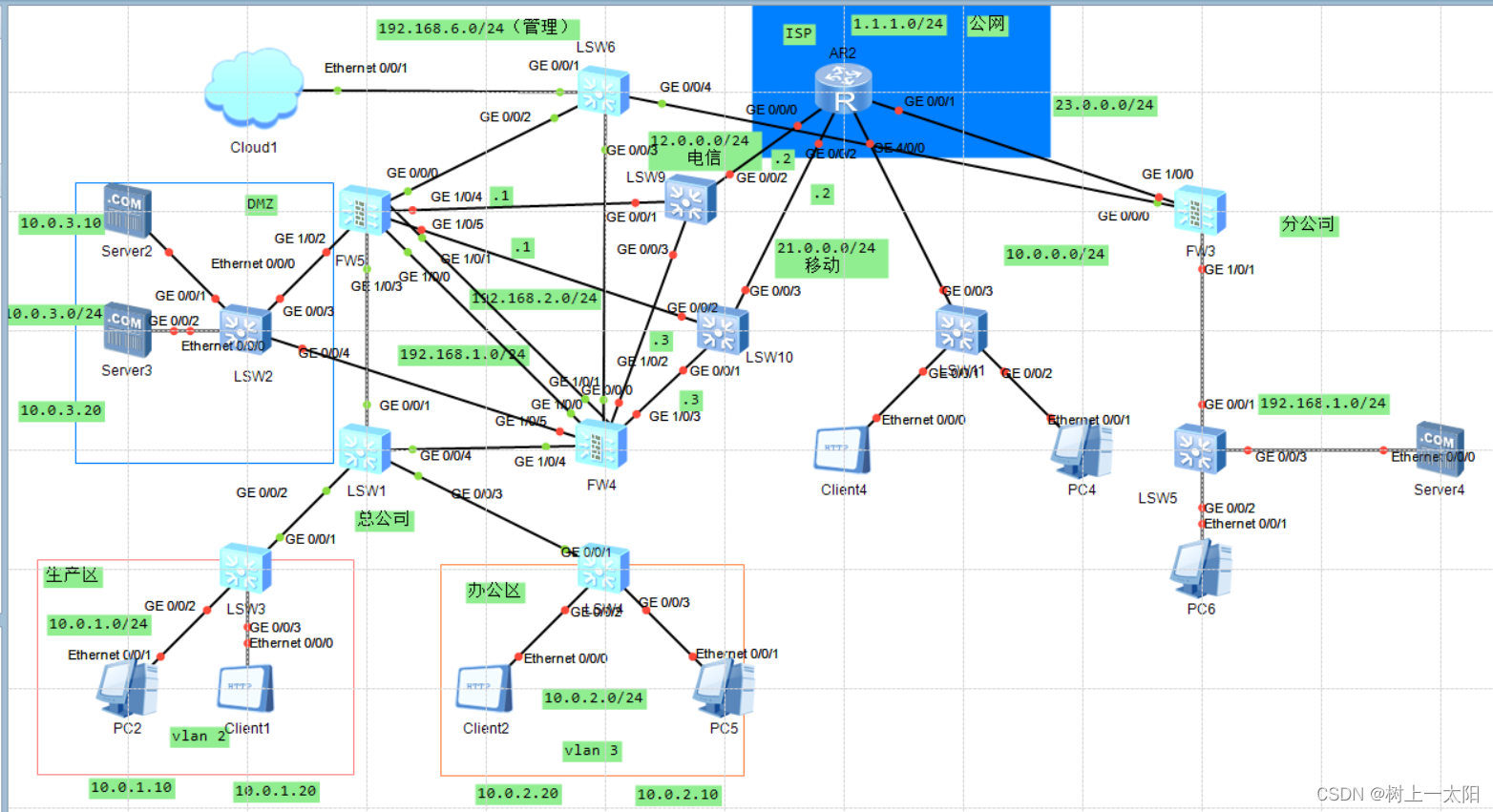

本文介绍: 入侵检测系统:只留下攻击记录,不阻止,主要以提供报警和事后监督为主。入侵防御系统:以透明模式工作,分析数据包的内容如:溢出攻击、拒绝服务攻击、木马、蠕虫、系统漏洞等进行准确的分析判断,在判定为攻击行为后立即予以阻断,主动而有效的保护网络的安全,一般采用在线部署方式。防火墙:隔离功能,将不被允许访问的外网隔离在外。防水墙:是一种防止泄漏的安全产品。预防构成信息泄漏的全部途径。

一. 安全技术类型

二. linux防火墙

1. 按保护范围划分:

2. 按实现方式划分:

3. 按网络协议划分:

4. 防火墙原理

三. 防火墙工具——iptables

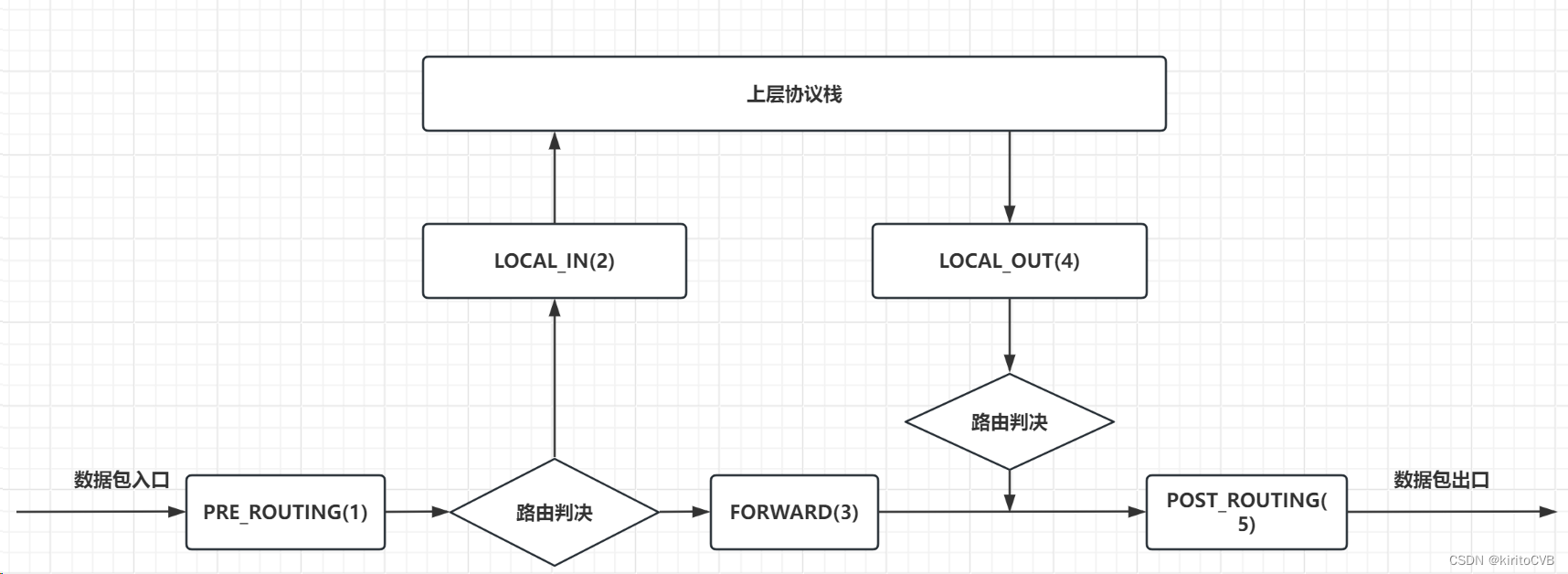

1. netfilter 中五个勾子函数和报文流向

数据包传输过程:

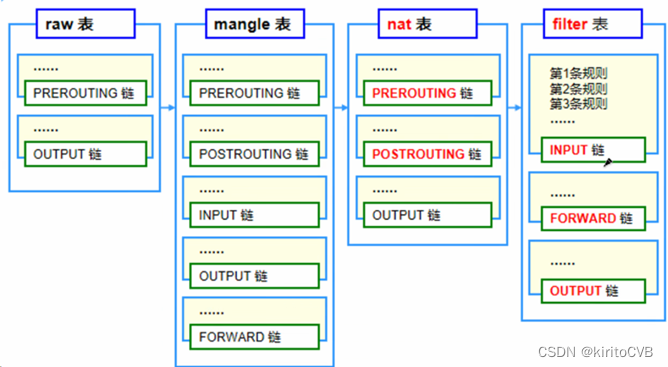

① .五表四链

2 .iptable工具

① iptables原理

② iptables语法

Ⅰ语法

子命令(command):

通用匹配参数(parameter)

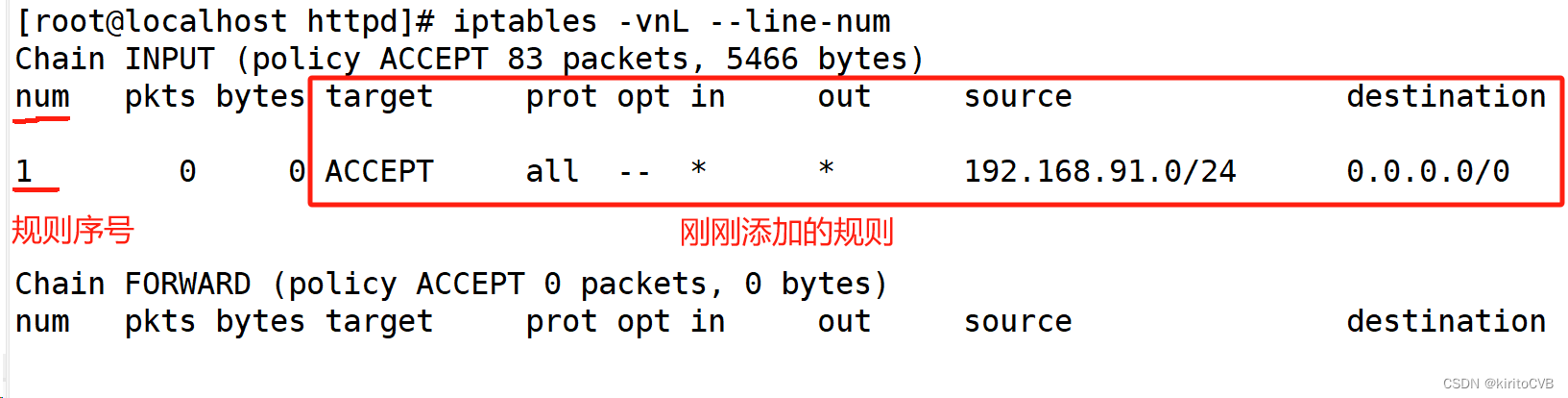

Ⅱ 查看iptables的规则

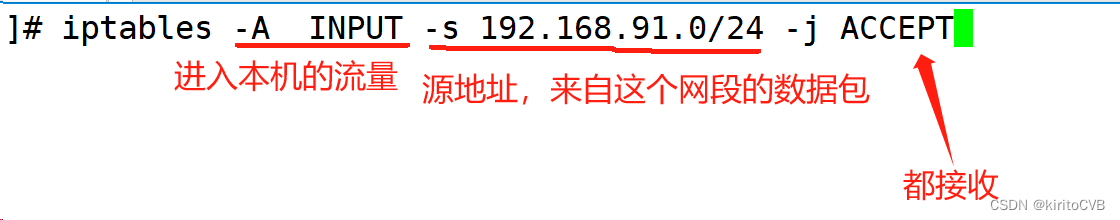

Ⅲ 添加规则

Ⅳ 删除规则

Ⅴ 修改默认规则 -P(大写)

Ⅵ 替换规则 -R

Ⅶ 隐含扩展

—tcp–flags mask comp

———————————————————————————————————————————

—source-port, —sport port[:port]

———————————————————————————————————————————

icmp:允许本机ping其它主机,禁止其它主机ping本机

Ⅷ 显示扩展模块

multiport扩展(多端口扩展)

iprange扩展

mac地址

string 字符串

time模块

connlimit扩展

state状态

开机自动重载规则

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。