本文介绍: 1.了解redisRedis(Remote Dictionary Server ),即远程字典服务,是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。从2010年3月15日起,Redis的开发工作由VMware主持。从2013年5月开始,Redis的开发由Pivota赞助。2.redis漏洞原理Redis默认情况下是绑定在0.0.0.0:6379端口的,如果没有设置密码(一般密码为空)或者密码为弱密码的情况下并且也没有

1.了解redis

2.redis漏洞原理

3.redis漏洞复现

3.1 安装redis

3.1.1 Linux安装redis

3.1.2 windows安装redis

4.redis漏洞利用

4.1利用redis漏洞写webshell

4.1.1利用前提

4.1.2上传webshell

4.2利用redis漏洞ssh密钥连接

4.2.1 ssh密钥连接

4.2.2 利用前提

4.2.3 客户端生成密钥

4.2.4注意

4.3利用crontab反弹shell

4.3.1下载nc

4.3.2 上传反弹shell命令

4.3.3解决redis crontab反弹shell失败

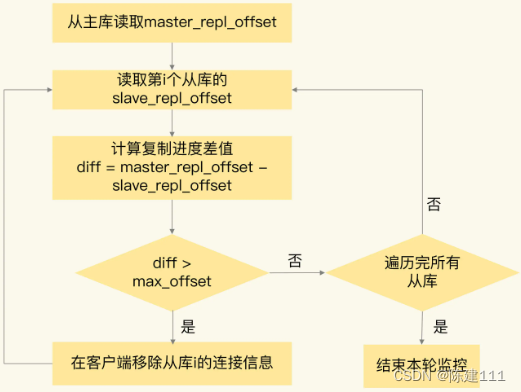

4.4利用redis主从复制反弹shell

4.4.1 了解redis主从复制

4.4.2主从复制反弹shell

5.利用msf破解redis密码

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。