以下配置小编通过虚拟机亲测,配置完成后,能够实现相应的功能,建议配置前先对原文件进行备份,以免造成不必要的麻烦!

一、Ubuntu

(一)密码复杂度功能

(1)安装PAM的cracklib模块,cracklib能提供额外的密码检查能力

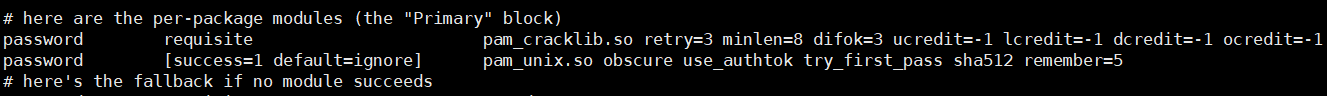

sudo apt-get install libpam-cracklib(2)编辑 /etc/pam.d/common–password,找到带有password requisite pam_cracklib.so的那行用下面的语句进行替换

password requisite pam_cracklib.so retry=3 minlen=8 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

注:用root修改其他帐号的密码都不受密码周期及复杂度配置的影响。

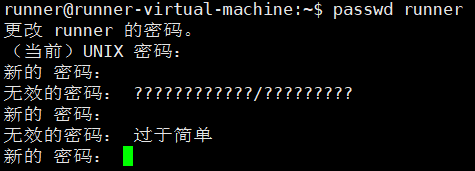

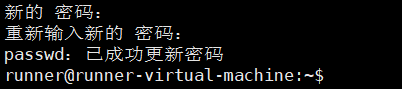

①新密码设置为1234或者qwer@1234均提示无效的密码。

②新密码设置为带有大小写字母、数字和特殊字符,且密码长度最少8位的密码Ubunt@26时,提示已成功更新密码。

说明:经验证,/etc/login.defs文件中的LOGIN_RETRIES 5是实现不了连续登录失败5次锁定账户一段时间的,同时LOGIN_TIMEOUT 60也不能实现超时退出功能,需在/etc/profile文件的最后加上export TMOUT=600(即无操作情况下10分钟自动退出)。

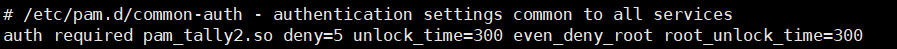

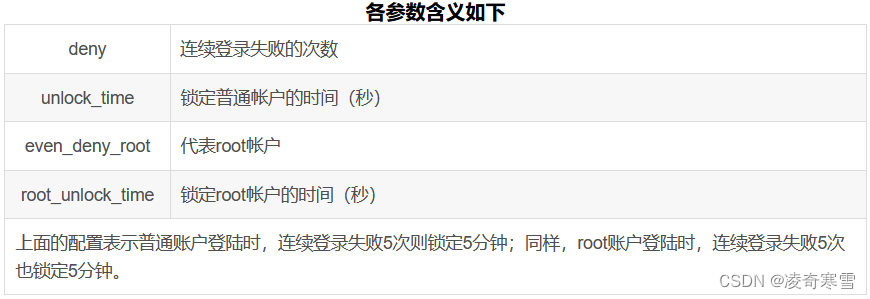

(1)编辑/etc/pam.d/common–auth,在首行中插入下面的语句

auth required pam_tally2.so deny=5 unlock_time=300 even_deny_root root_unlock_time=300

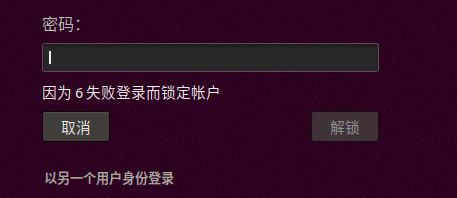

①本地登录的情况下,连续输入5次错误密码,第6次输入正确密码时提示如下,等待5分钟后再重新输入正确密码即可登录。

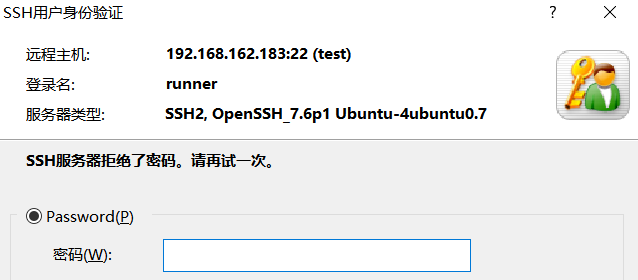

②本机开启SSH服务,通过Xshell采用SSH方式远程登录,连续输入5次错误密码的情况下,第6次输入正确密码无法登录,只能等待5分钟解锁后才可登录。

二、Red Hat

(一)密码复杂度功能

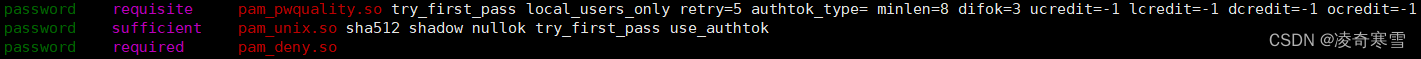

(1)编辑 /etc/pam.d/system–auth,找到带有password requisite pam_pwquality.so的那行用下面的语句进行替换

password requisite pam_pwquality.so try_first_pass local_users_only retry=5 authtok_type= minlen=8 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

①新密码设置为1234或者qwer@1234等不符合密码复杂度要求的密码时提示如下。

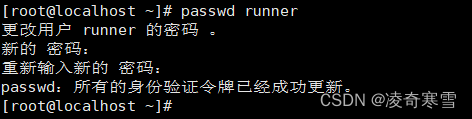

②新密码设置为带有大小写字母、数字和特殊字符,且密码长度最少8位的密码Cen@0426时,提示所有的身份验证令牌已经成功更新。

(二)连续登录失败处理功能

(1)编辑/etc/pam.d/password–auth,在首行中插入下面的语句

auth required pam_tally2.so onerr=fail deny=5 unlock_time=300 even_deny_root root_unlock_time=300说明:在/etc/pam.d/system–auth和/etc/pam.d/login文件中添加上面的语句是实现不了连续登录失败处理功能的,小编配置后重启了几次系统都未发现其连续登录失败处理功能!

①本地登录的情况下,连续输入5次错误密码,第6次输入正确密码时提示如下,等待5分钟后再重新输入正确密码即可登录。

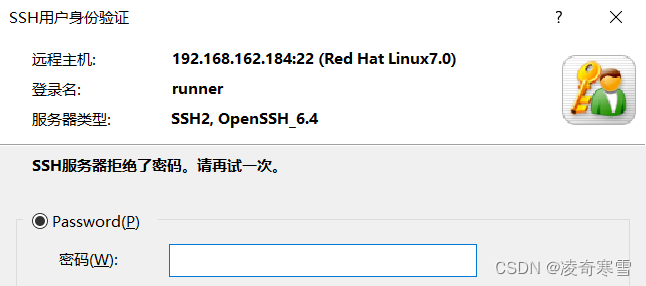

②本机开启SSH服务,通过Xshell采用SSH方式远程登录,连续输入5次错误密码的情况下,第6次输入正确密码无法登录,只能等待5分钟解锁后才可登录。

三、CentOS

经小编验证,该CentOS与上文的Red Hat配置完全一样,故这里不多编辑和验证,需要配置的可参照上文进行配置即可。

原文地址:https://blog.csdn.net/weixin_42688224/article/details/130371345

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_32762.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!