本文介绍: 实际上,/etc/rc.d/init.d和/etc/xinetd.d目录,以及/etc/rc.d/rc.local文件是通过软链接到/etc/rc*.d目录下执行加载的,而/etc/inittab是启动配置文件,因此重点关注/etc/rc0.d~rc6.d目录下的文件。注:各服务的启动脚本存放在/etc/init.d/和/etc/xinetd.d目录下,对于没有或无法使用chkconfig命令的系统,可通过创建或删除到/etc/rc*.d目录下的软链接,手工实现管理服务开机是否启动。

用户及用户文件检查

(1)passwd文件

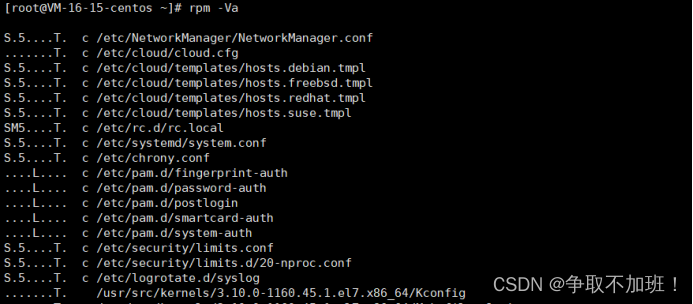

文件权限

/etc/passwd默认权限为644,其最小权限为444,首先应对该文件权限进行检查,以确认配置是否正确:

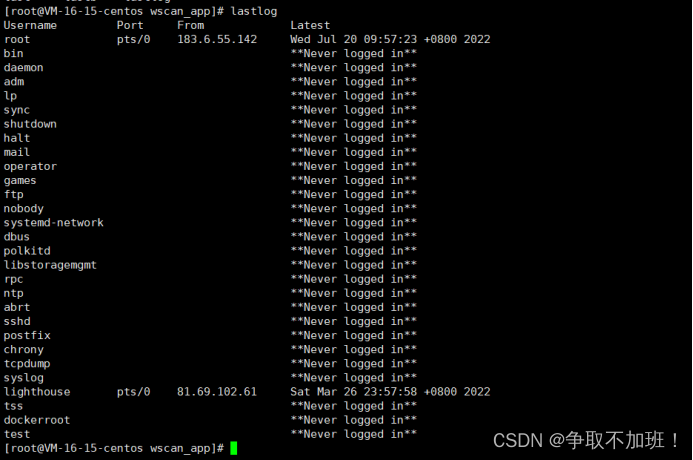

用户检查

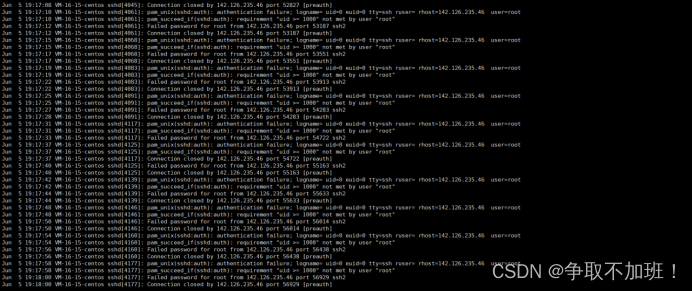

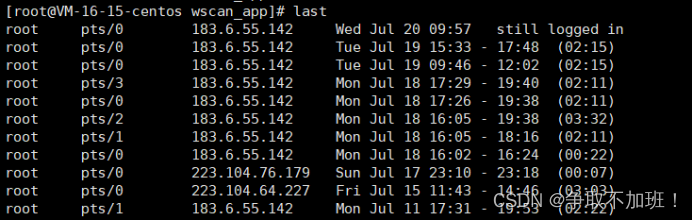

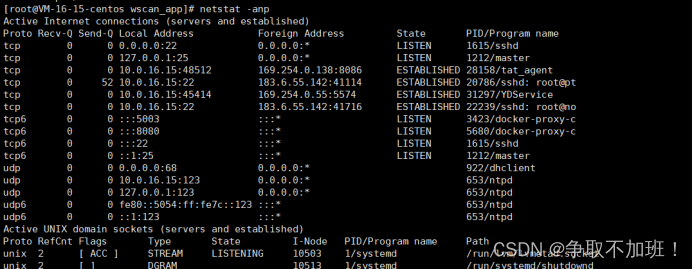

网络连接检查

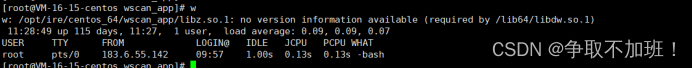

进程与服务分析

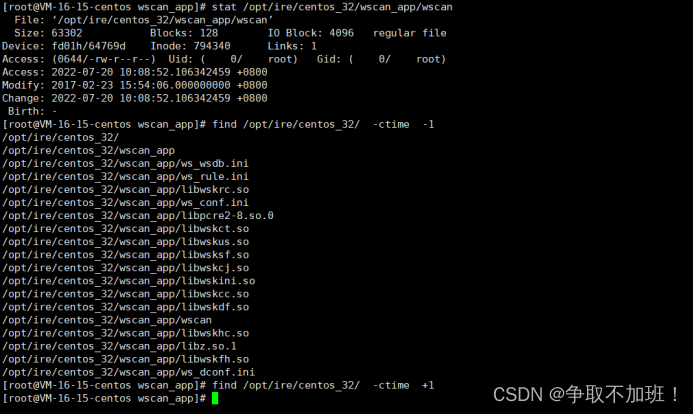

启动项分析

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。