大概内容:

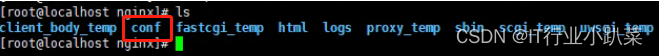

安全系统渗透测试出host头攻击漏洞,下面是解决步骤,本人已测过无问题。

server {

listen 9000;

server_name 127.0.0.1 192.168.1.66 www.yang.cn localhost;

if ($http_Host !~* ^192.168.1.66|127.0.0.1|www.yang.cn|localhost$)

{

return 403;

}

}

测试能否访问,如果不能检查是不是ip不对;

如果报错nginx: [emerg] "server" directive is not allowed here in /usr/local/nginx/conf/nginx.conf:38,检查{}符号有没有对应上是不是少了个}

如果没有报错能正常访问项目,就是配好了

1、启动Nginx服务器命令:

到sbin路径:cd /usr/local/nginx/sbin

启动Nginx服务器: ./nginx

2、查看Nginx 版本号命令:

./nginx -v

或

./nginx -V

3、查看Nginx进程命令:

ps aux|grep nginx

4、检查Nginx配置文件是否正确命令:

./nginx -t

指定检测特定Nginx配置文件:-c表示configuration,指定配置文件

./nginx -t -c /usr/local/nginx/conf/nginx.conf

5、Nginx服务器指定启动配置文件命令:

./nginx -c /usr/local/nginx/conf/nginx.conf

6、暴力停止Nginx服务器命令:

./nginx -s stop

7、优雅停止Nginx服务器命令:

./nginx -s quit

8、Nginx重新加载配置文件命令:

./nginx -s reload

原文地址:https://blog.csdn.net/weixin_48207312/article/details/128288660

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_35598.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!