概述

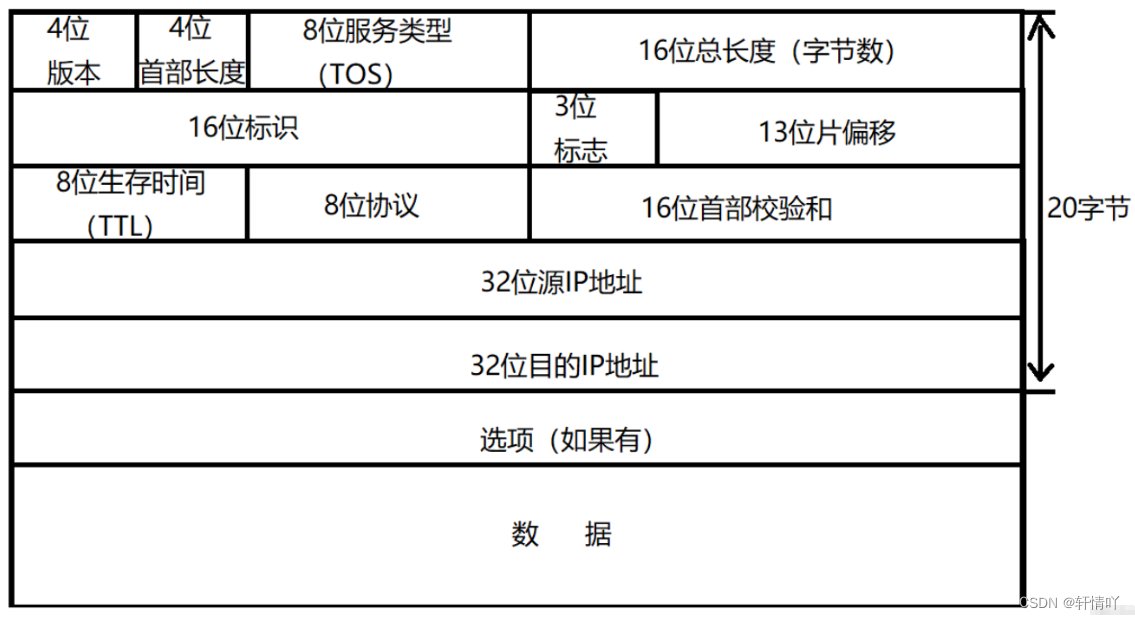

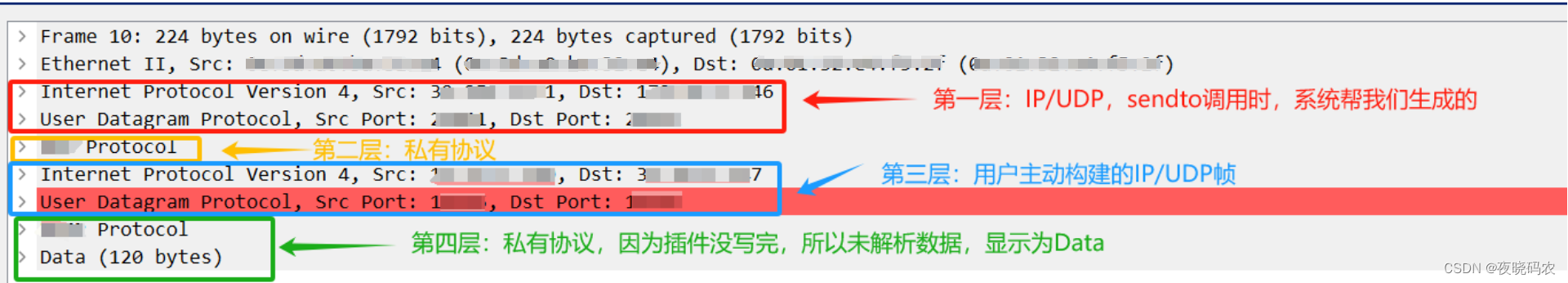

因为公司项目涉及的协议打包,协议包内又嵌了一层IP包的奇葩套娃结构,为了方便抓包调试,利用Wireshark的协议插件开发功能,写了一个插件,博文记录以备忘。

环境信息

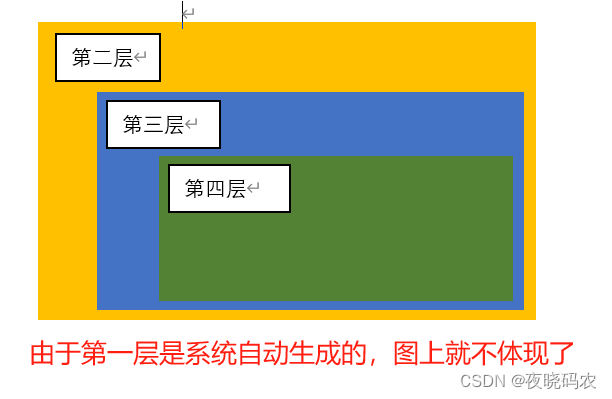

协议结构体套娃图

插件安装

将对应的协议解释文件复制到Wireshark安装目录plugins<版本号>

然后通过菜单按钮【分析】->【重新载入Lua插件】,即可完成插件加载

完整代码

效果图

参考链接

实战编写 wireshark 插件解析私有协议

Functions For New Protocols And Dissectors

Wireshark解析器(Dissector)插件-Lua

自己动手编写Wireshark Lua插件解析自定义协议

Mika’s tech blog

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。