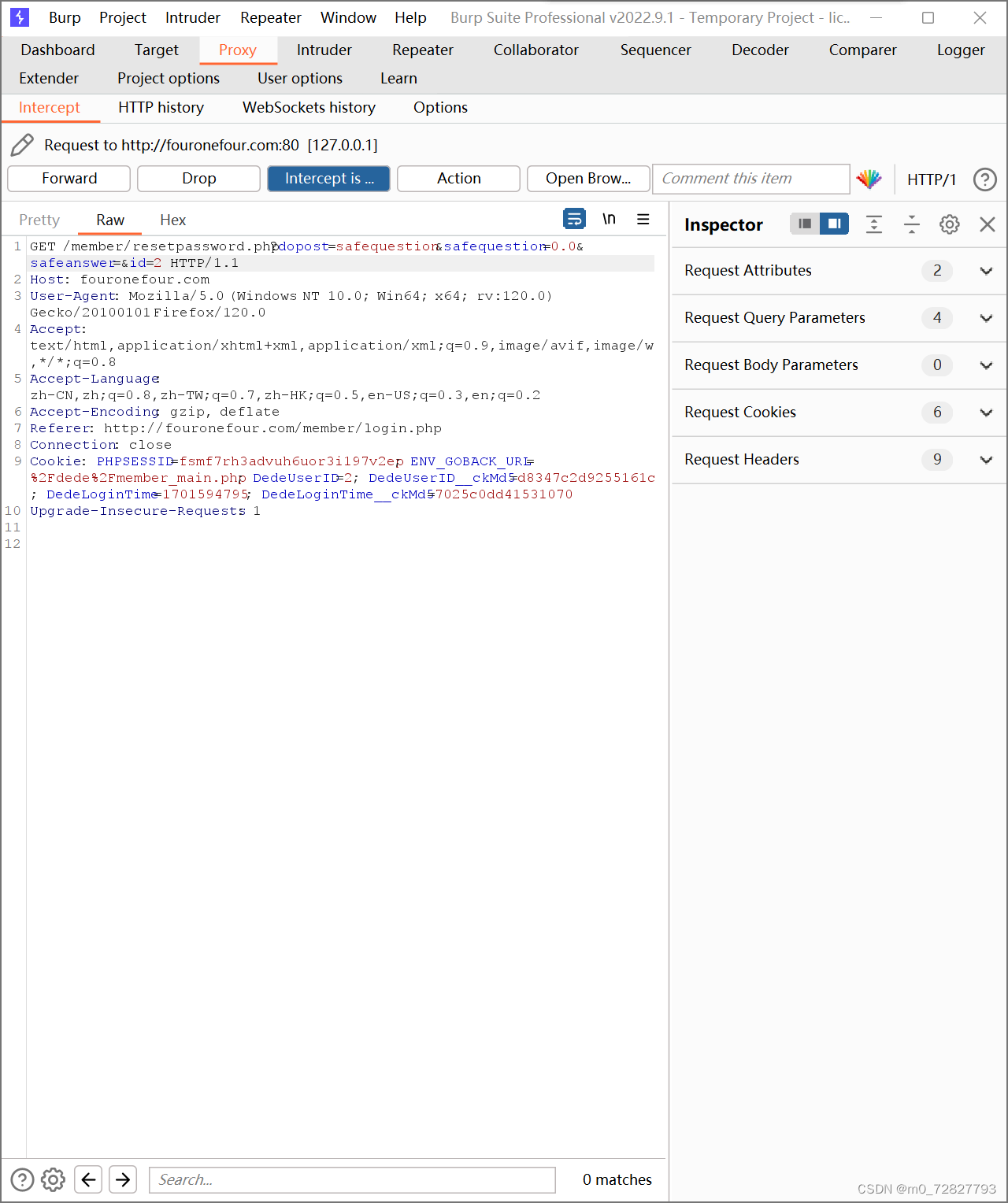

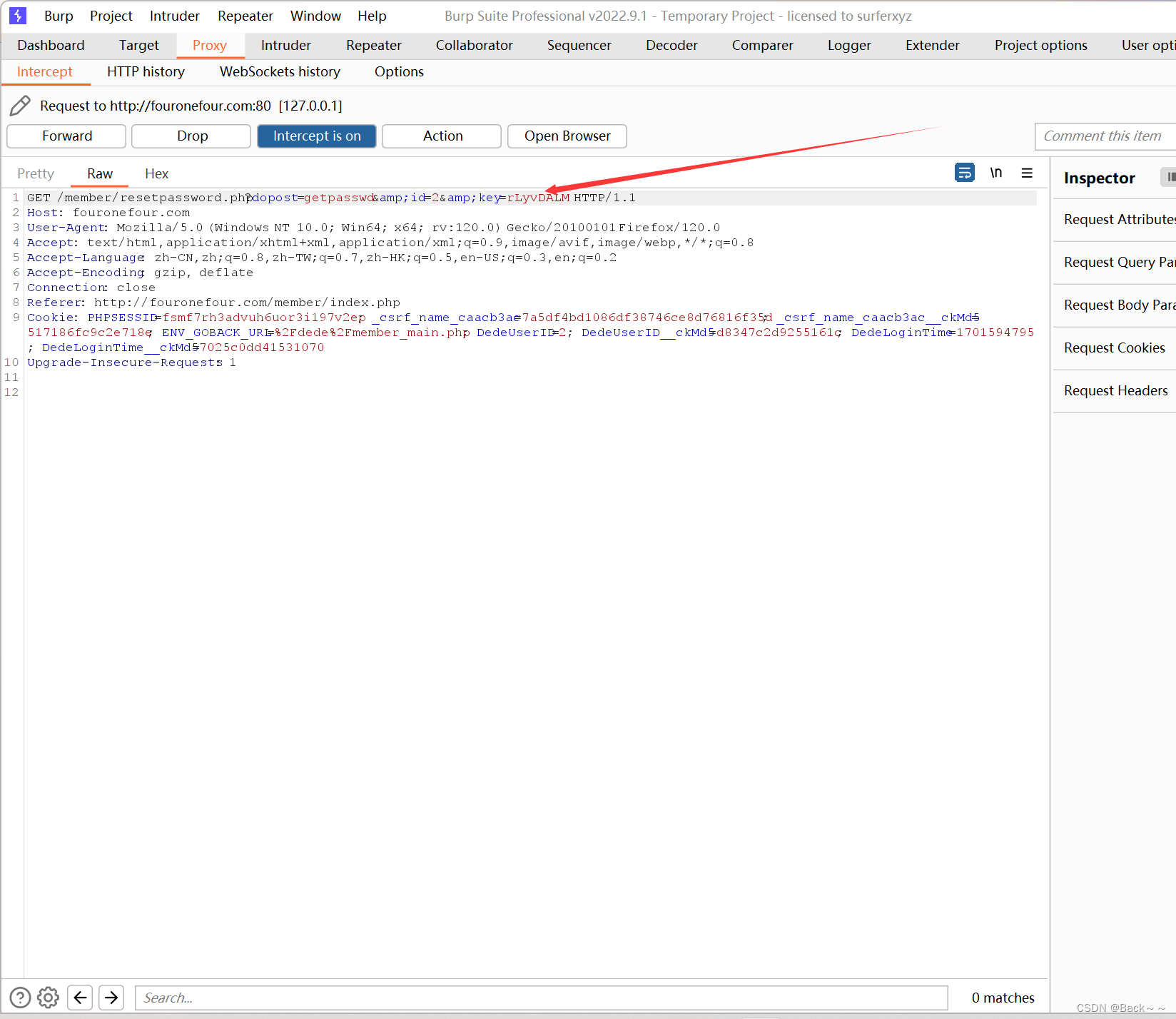

本文介绍: 打开源码目录下D:phpstudy_proWWWdedecmsinclude,找到dedesql.class.php和dedesqli.class.php两个php文件,用notepad++打开,然后ctrl+F寻找safeCheck,把TURE改为FALSE,关闭安全检查。就是这里的判断出现了问题,因为使用了不够严谨的 == 进行了比较,导致if语句的条件为真,就会进入分支,进入sn函数。然后放回页面,退出我们的账号,来到下面这个页面。如果他会让你下载,点击是就好!然后按着以下教程安装就好!

1.环境搭建

PHP 5.6

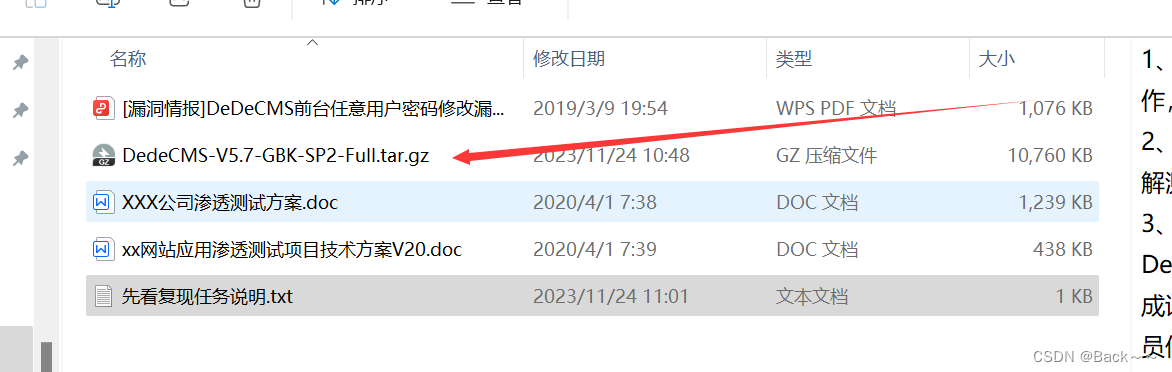

DeDeCMSV5.7SP2 正式版

安装phpstudy,https://www.xp.cn/小皮面板

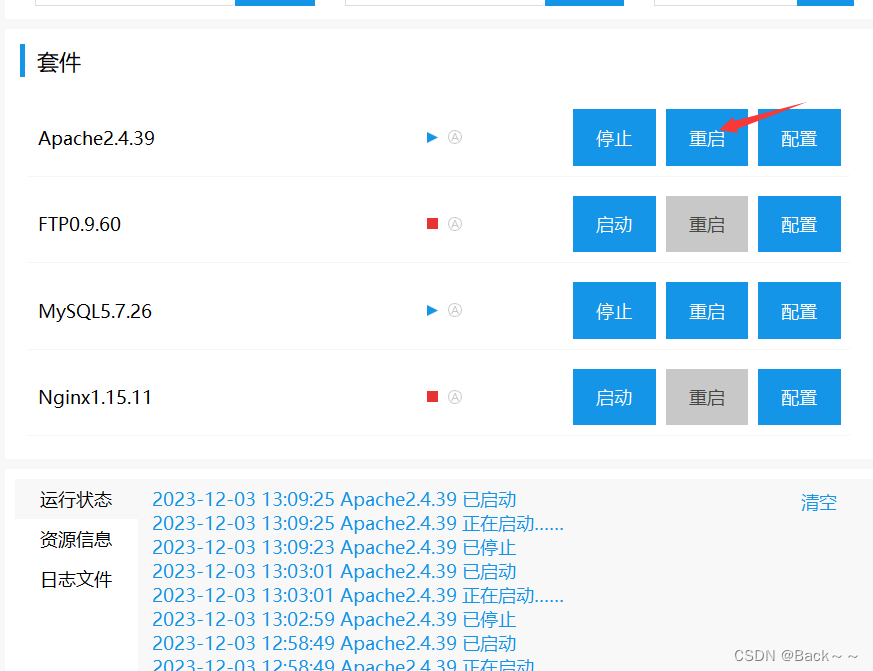

先启动Apache2.4.39和MySQL5.7.26

如果他会让你下载,点击是就好!

让后点击网站—>点击创建网站

域名自己创建,自己取

其他的不变

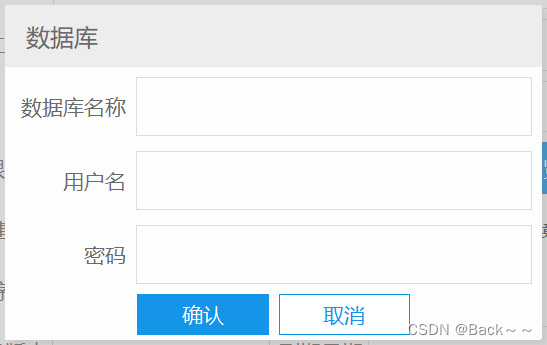

点击”创建数据库“

这些设置好就行

然后重启一下Apache2.4.39

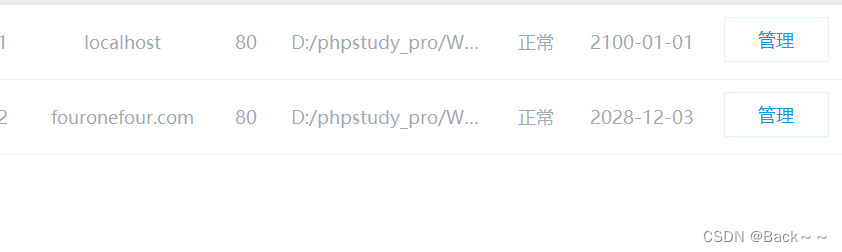

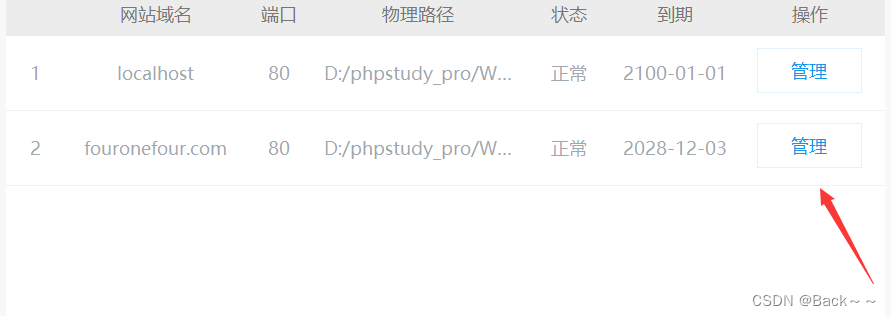

这里我创建好了我的

然后打开管理

然后打开管理

点击’打开根目录‘并把下载好的DeDeCMS v5.7 SP2

解压

解压后把里面的文件放入根目录中,这里注意:解压好后的文件里面upload里面的所有文件要拖出来放在根目录里面,最后保存就好

然后我们访问:你在本机上创建的网站的域名/install

然后按着以下教程安装就好!!!

https://blog.csdn.net/qq_38882327/article/details/89356033

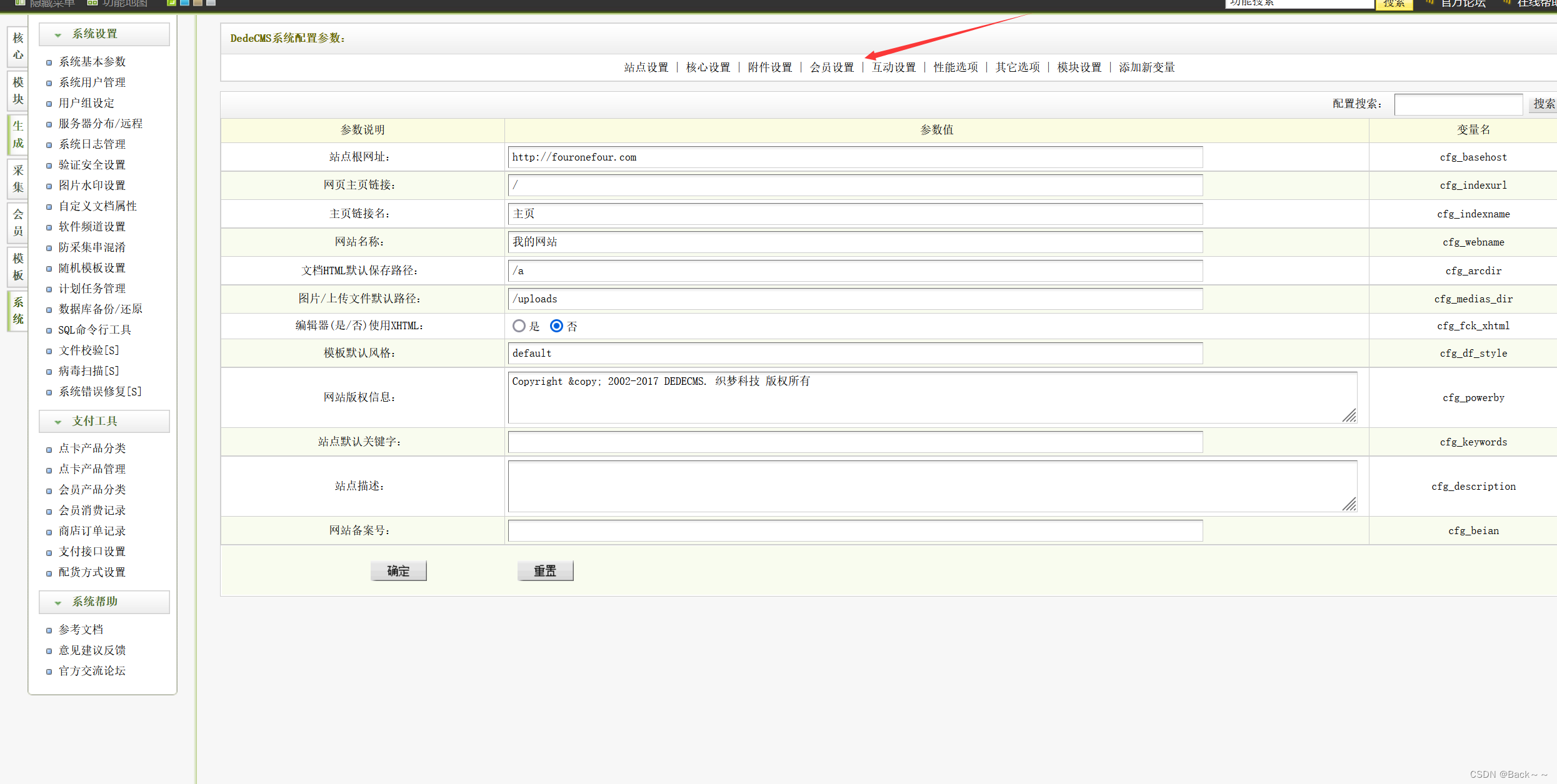

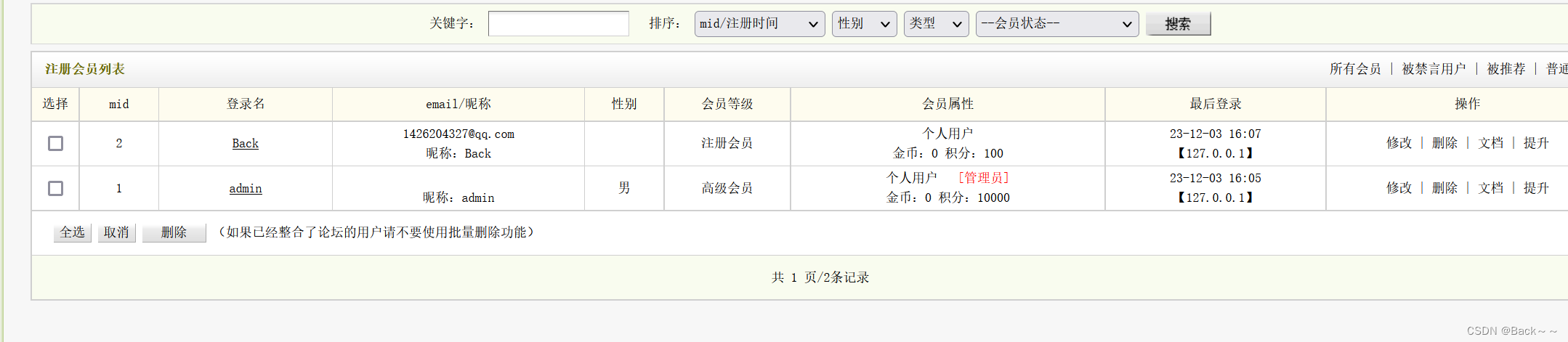

当安装好后,后台账号和密码都是amdin

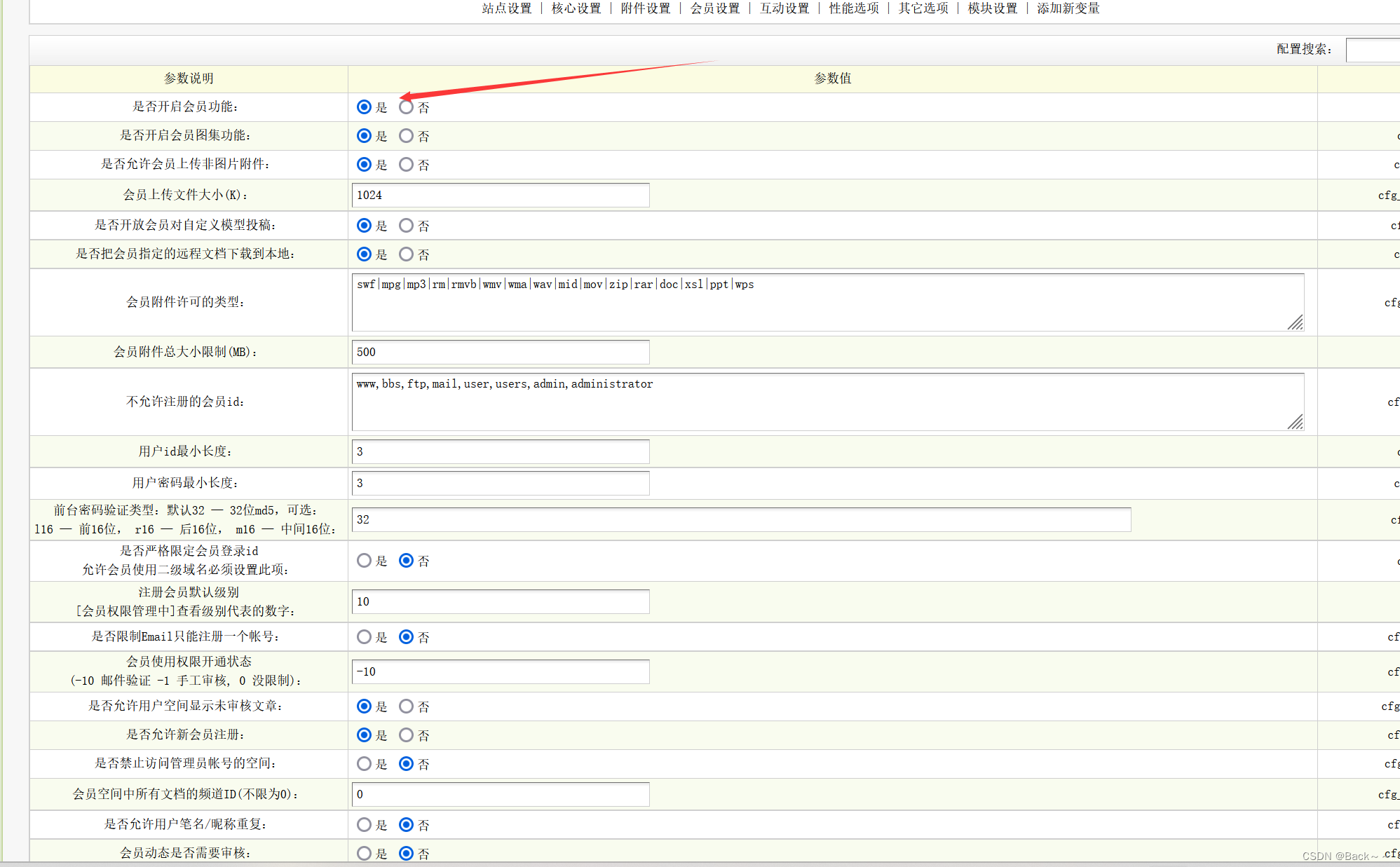

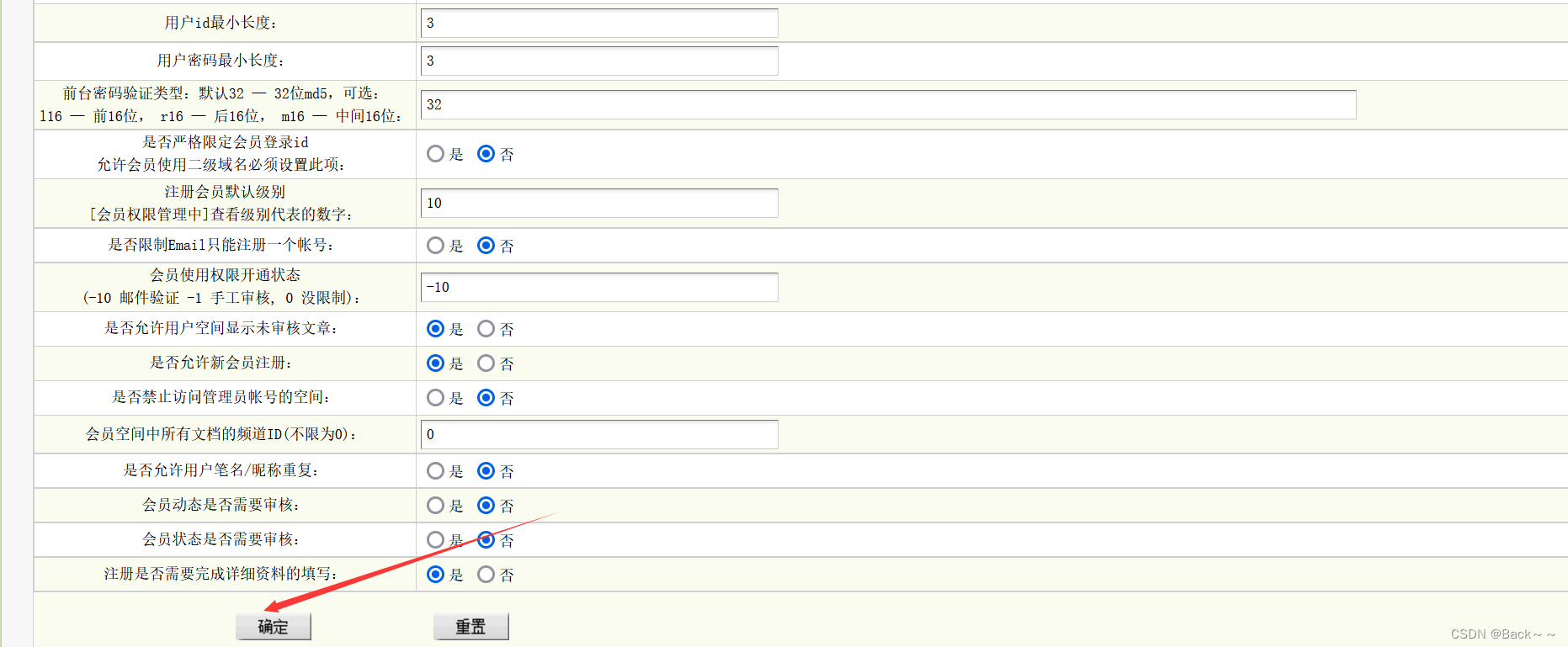

但是注意我们需要去后台把会员注册打开,别忘了调成“是”

然后放回页面,退出我们的账号,来到下面这个页面

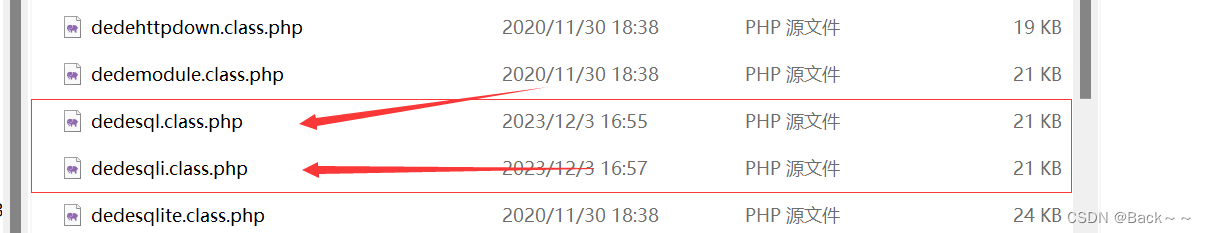

打开源码目录下D:phpstudy_proWWWdedecmsinclude,找到dedesql.class.php和dedesqli.class.php两个php文件,用notepad++打开,然后ctrl+F寻找safeCheck,把TURE改为FALSE,关闭安全检查

打开源码目录下D:phpstudy_proWWWdedecmsinclude,找到dedesql.class.php和dedesqli.class.php两个php文件,用notepad++打开,然后ctrl+F寻找safeCheck,把TURE改为FALSE,关闭安全检查

2.漏洞复现

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

这里我们

这里我们

![[SUCTF 2019]CheckIn1](https://img-blog.csdnimg.cn/direct/433178fb00bc49a584b1f1d6f86c0ac7.png)