本文介绍: 在使用Nginx(或lnmp)做反向代理、集群或是做跨域配置、Apache(或lamp)和Tomcat做为应用端使用时,其相关版本号和软件名称信息泄露,此时攻击者会利用相应软件版本的当前漏洞,进行有效的相应攻击。

在使用Nginx(或lnmp)做反向代理、集群或是做跨域配置、Apache(或lamp)和Tomcat做为应用端使用时,其相关版本号和软件名称信息泄露,此时攻击者会利用相应软件版本的当前漏洞,进行有效的相应攻击。

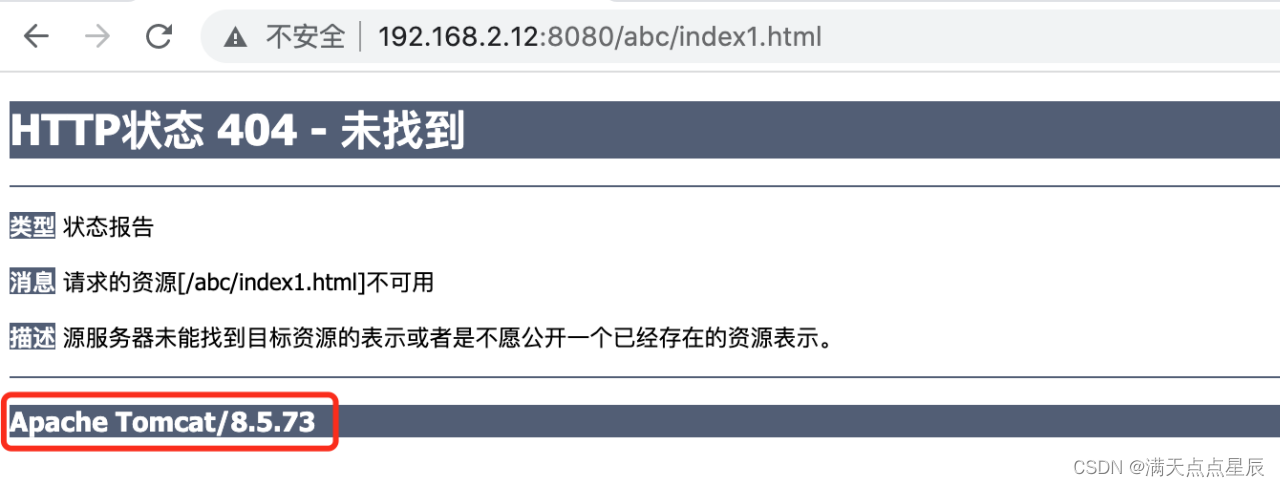

一、攻击示例

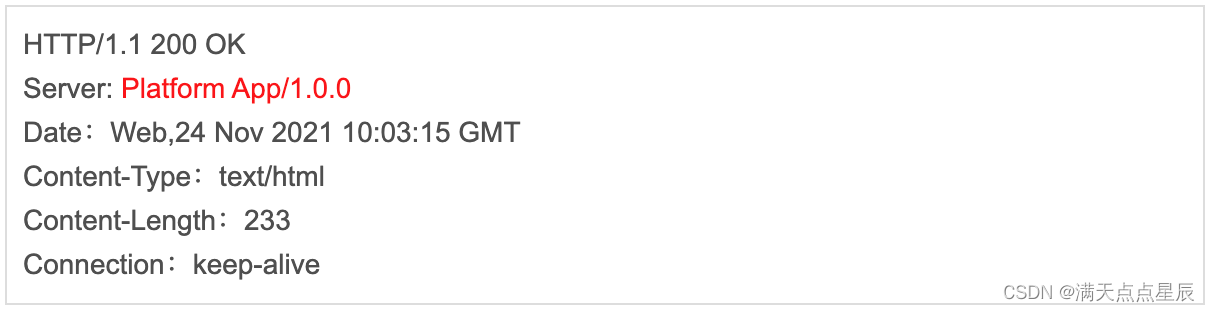

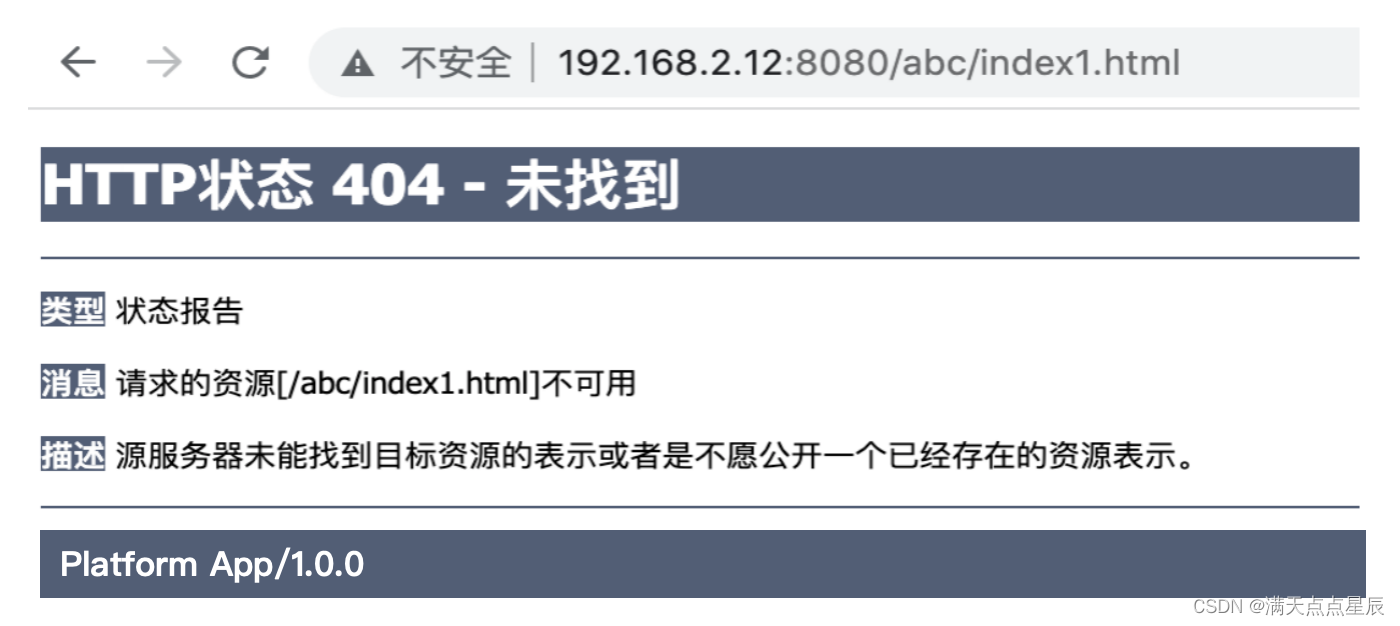

截图以tomcat为例(Nginx、Apache类似),攻击者有可能会故意访问一个不存的页面,来获取对应应用APP的名称和版本号,利用其软件当前版本存在的漏洞进行攻击。

二、解决办法

把Nginx、Apache、Tomcat对应的版本号和软件名称进行隐藏或修改,其中Nginx、Apache需要编译安装前进行源文件的内容修改来达到隐藏软件名称和版本号的目的,Tomcat是解压之后进行文件的修改来达到隐藏软件名称和版本号的目的。下面会对每一种应用服务进行版本号隐藏的详细介绍。

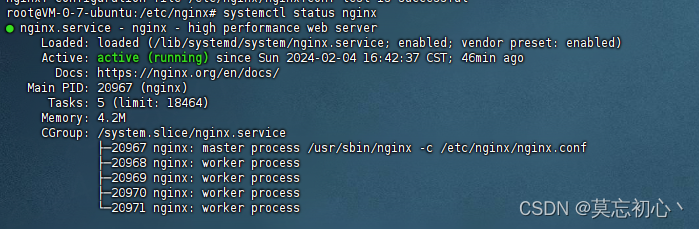

2.1.1、Nginx(或LNMP)

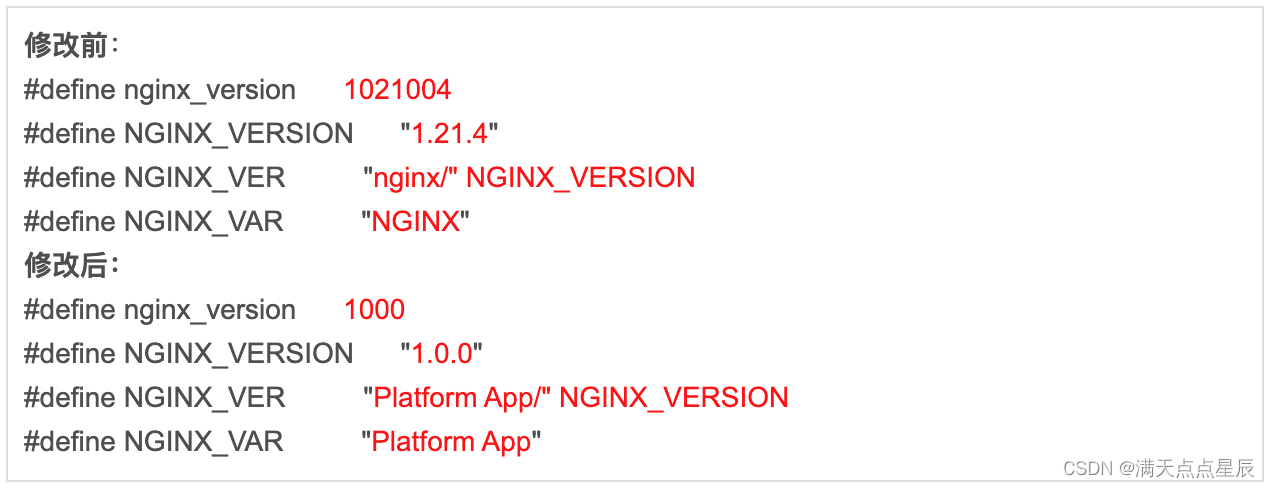

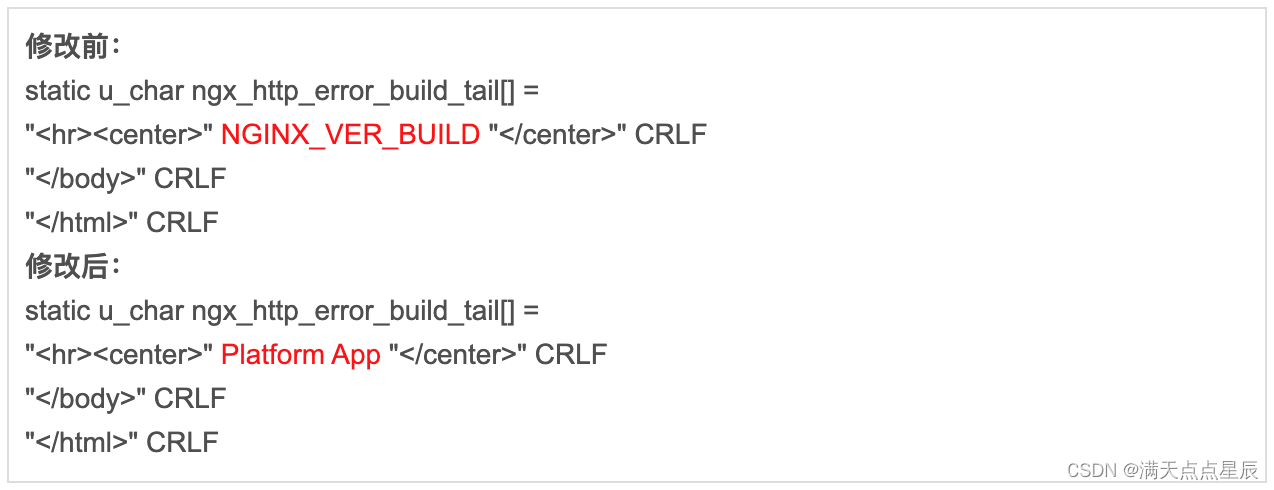

1、解压nginx安装包,并修改源文件参数

[root@kafka01 core]# cd /root/nginx-1.21.4/src/core

[root@kafka01 core]# vi nginx.h

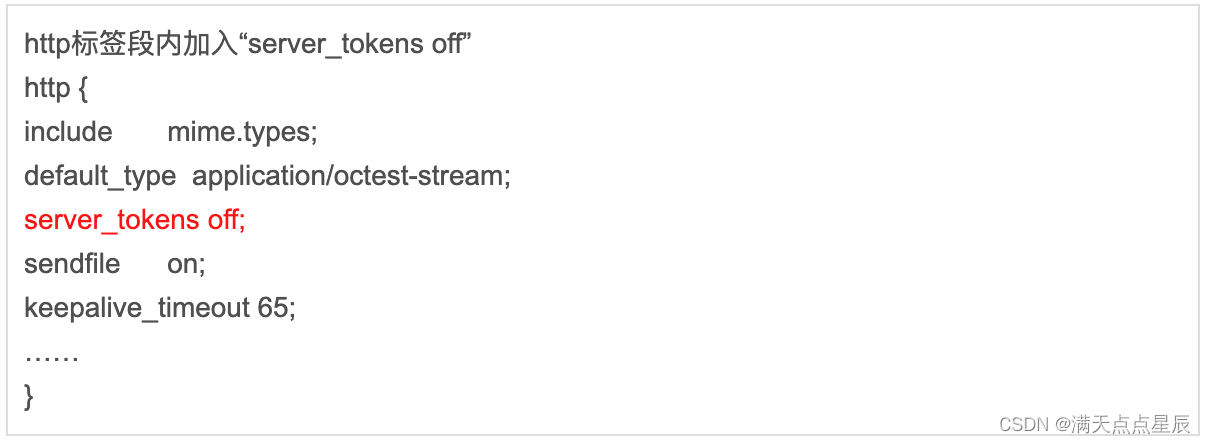

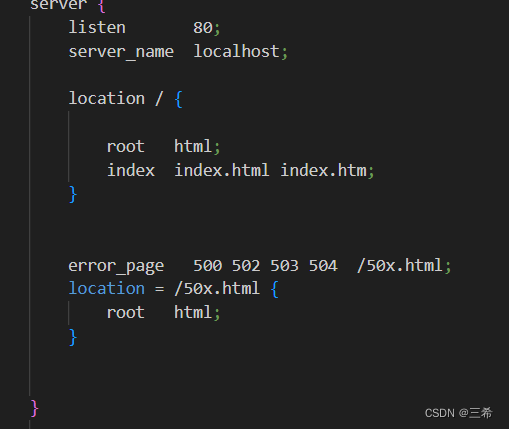

2、进入nginx.conf配置文件中进行web版本的隐藏

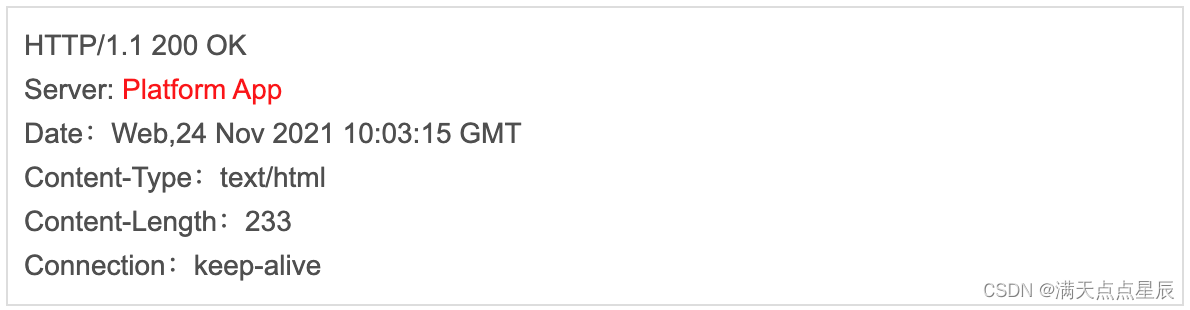

3、测试软件版本号和软件名称隐藏结果

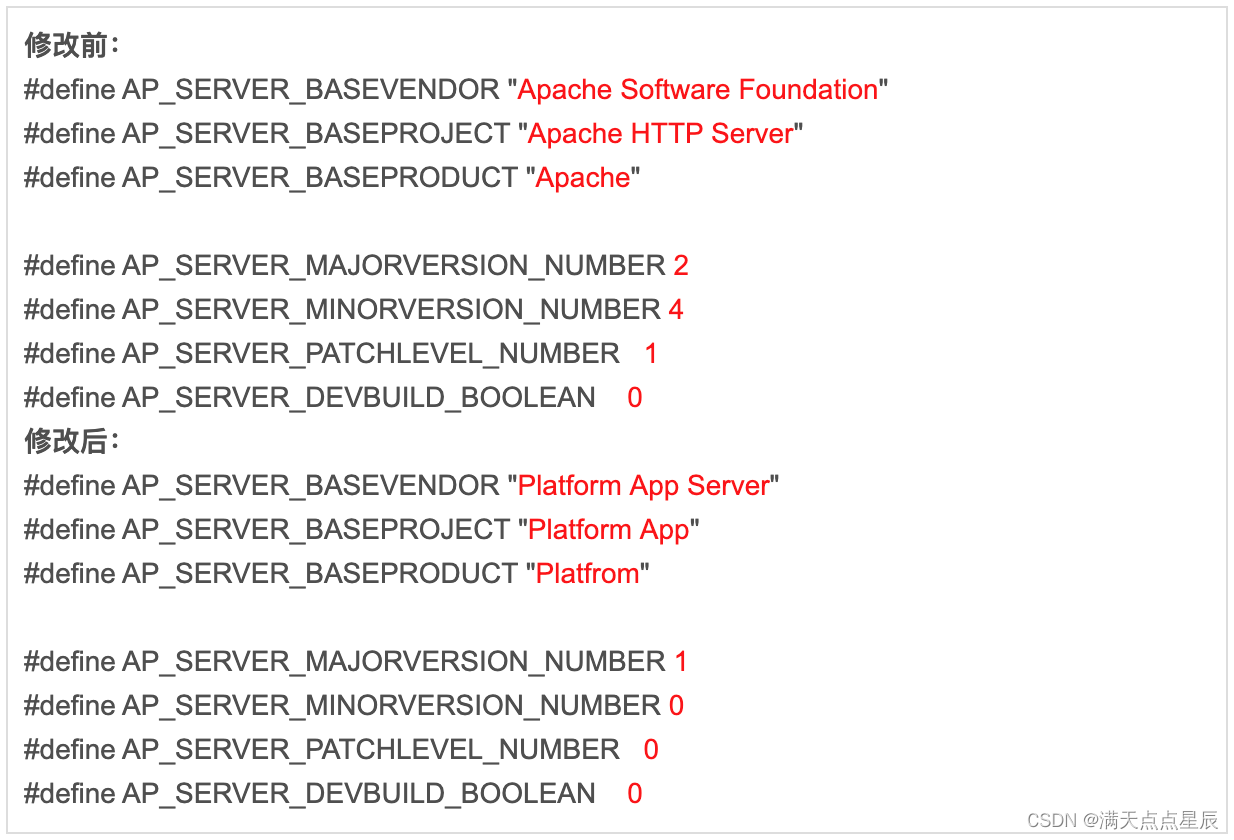

2.1.2、Apache(或LAMP)

1、解压http文件,并修改源文件参数

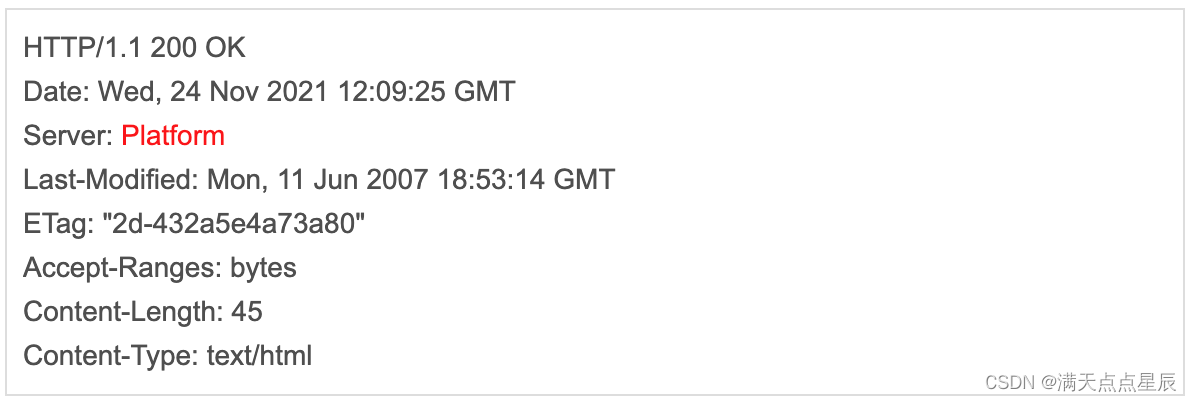

1.1、隐藏应用名称和版本号

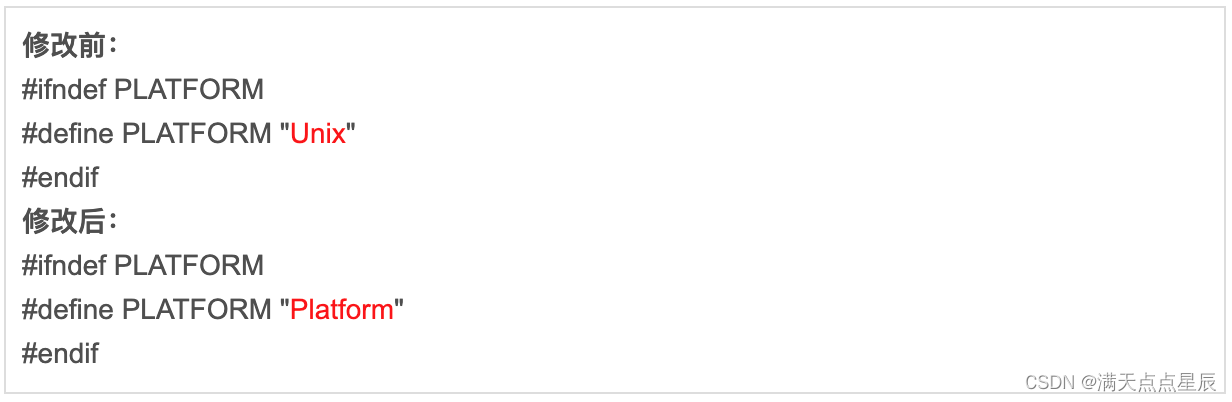

1.2、隐藏平台类型

1.2、隐藏平台类型

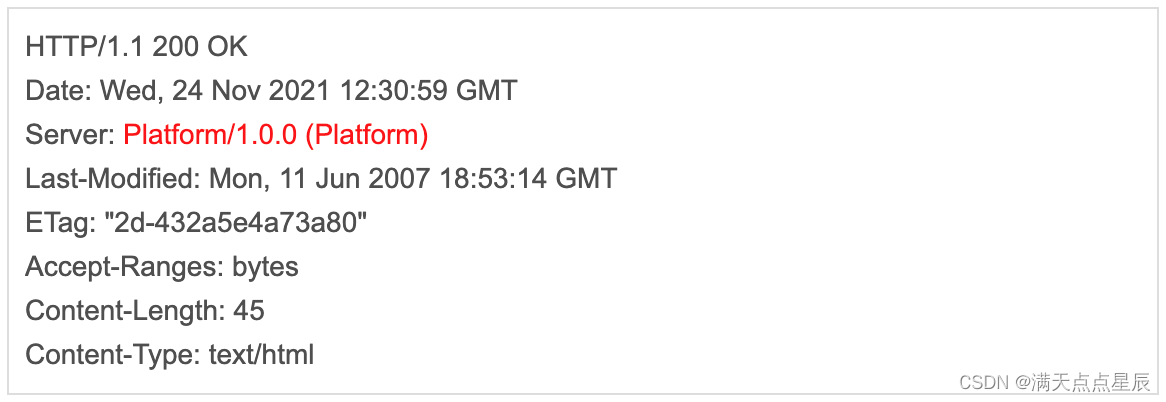

1.3、验证修改结果

2.1.3、PHP信息隐藏

2.1.4、Tomcat

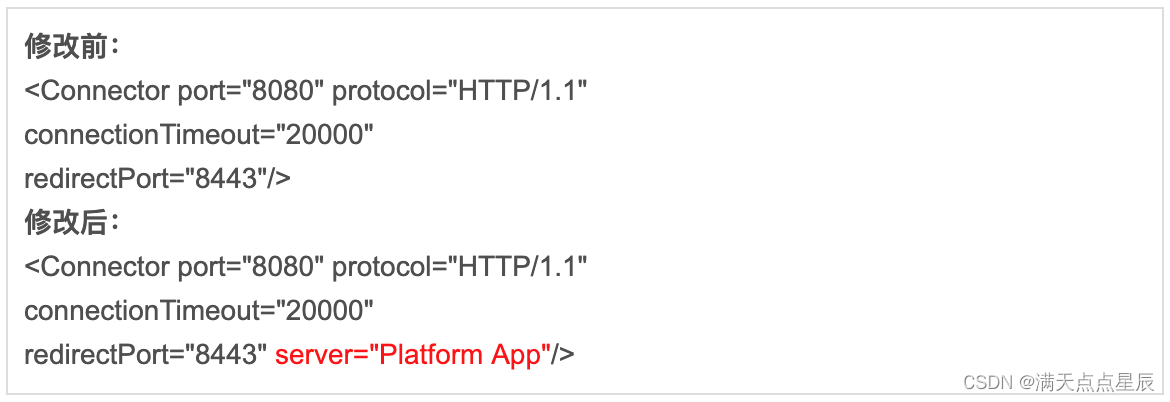

1、解压tomcat,并修改信息

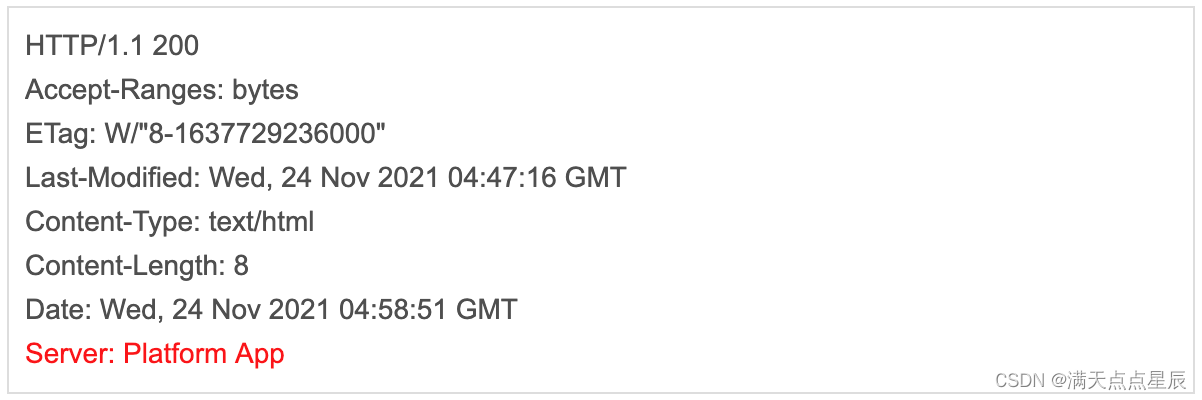

1.1、隐藏命令行下的头部信息

1.2、修改网页端展示的版本信息

1.3、用浏览器测试修改后的结果

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。