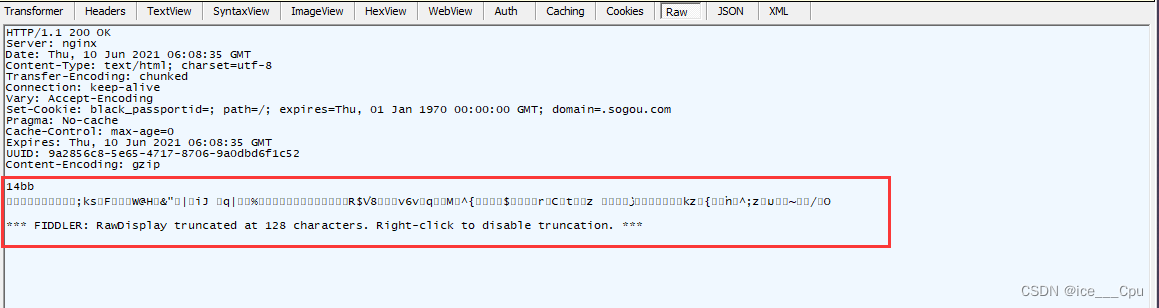

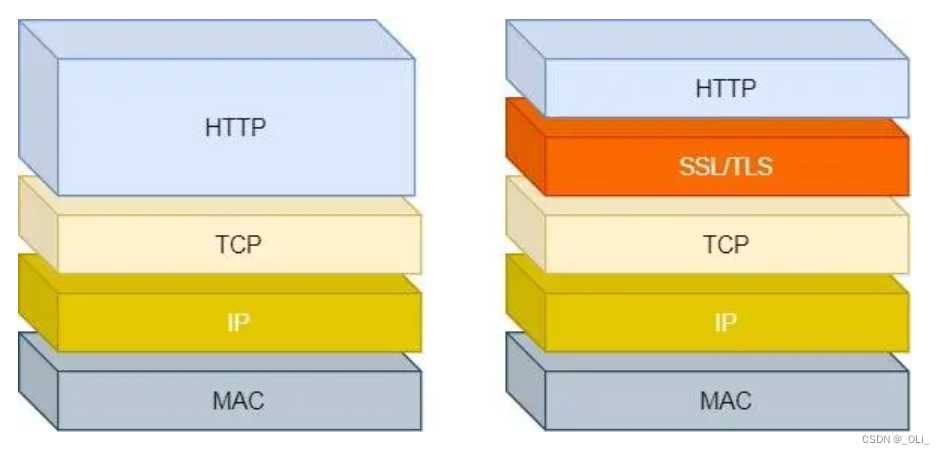

本文介绍: 1.加密传输,更安全(在HTTP层与TCP层之间加上了SSL/TTL安全协议)SSL和TTL是在不同时期的两种叫法,含义相同。2.默认端口号:4433.TCP三次握手即可+SSL/TTL四次握手(RSA算法和ECDHE算法)4.采用对称加密和非对称加密结合的「混合加密」方式:在通信建立前采用非对称加密的方式交换「会话秘钥」。在通信过程中全部使用对称加密的「会话秘钥」的方式加密明文数据。采用「混合加密」的方式的原因:对称加密只使用一个密钥,运算速度快,密钥必须保密,无法做到安全的密钥交

一、HTTP

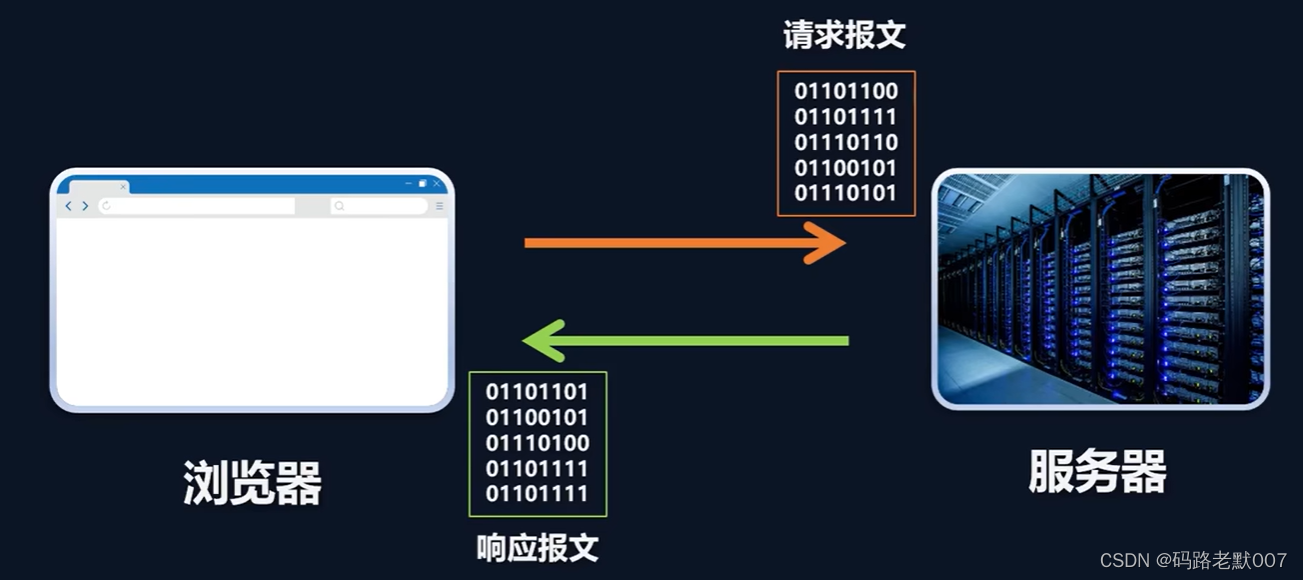

1.明文传输,不安全

二、HTTPS

1.加密传输,更安全(在HTTP层与TCP层之间加上了SSL/TTL安全协议)

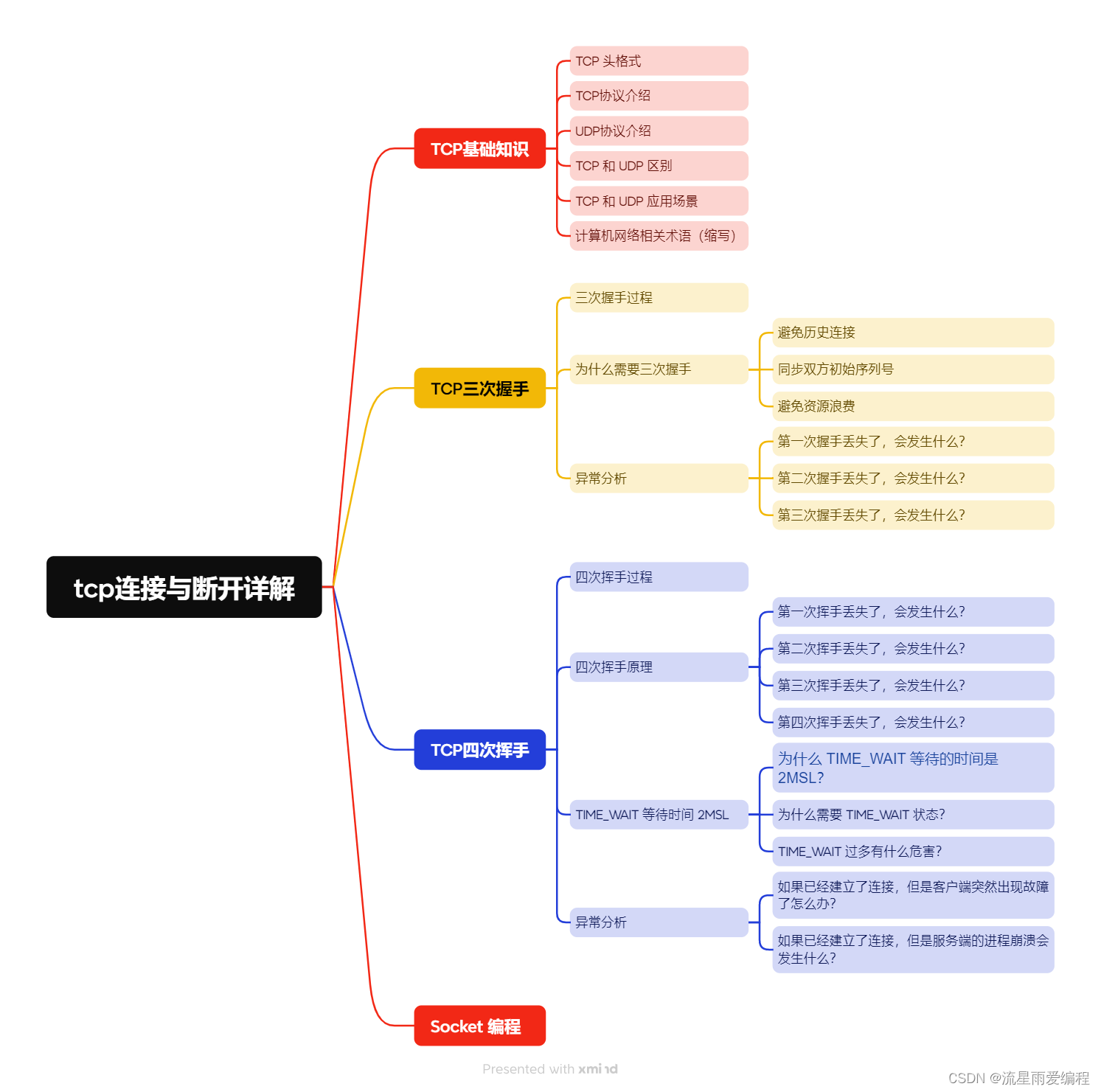

3.TCP三次握手即可+SSL/TTL四次握手(RSA算法和ECDHE算法)

采用「混合加密」的方式的原因:

为了保证传输的内容不被篡改,会先对内容计算出一个「指纹」,再把「指纹」和内容一起传输给对方。

对方收到后,先是对内容也计算出一个「指纹」,然后跟发送方发送的「指纹」做一个比较,如果「指纹」相同,说明内容没有被篡改。

在计算机里会用摘要算法(哈希函数)来计算出内容的哈希值,也就是内容的「指纹」,这个哈希值是唯一的,且无法通过哈希值推导出内容。

数字证书中含有公钥和CA的数字签名(CA相当于权威认证,如果CA签名可信,那么公钥就可信)

三、HTTPS并不是完全可靠

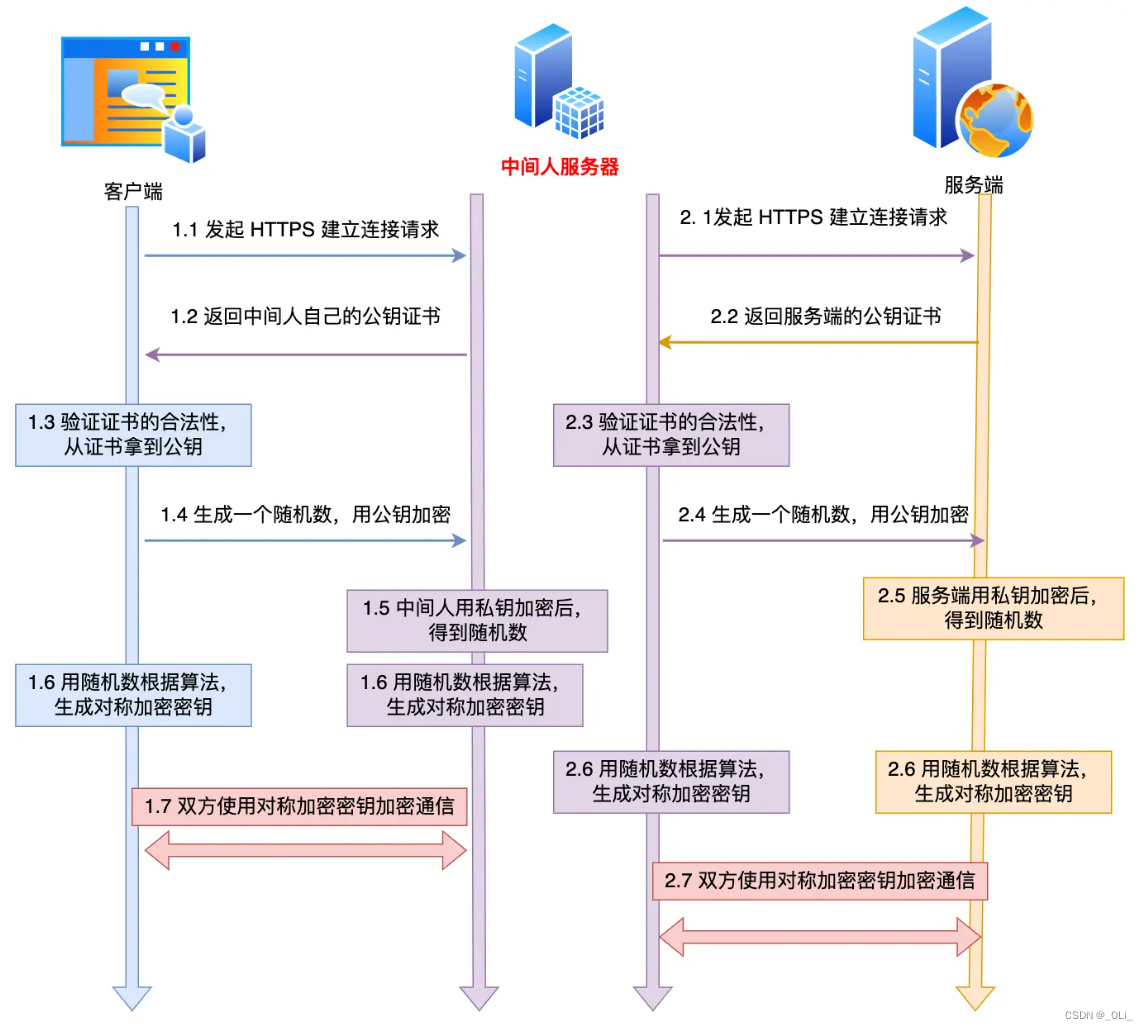

客户端通过浏览器向服务端发起 HTTPS 请求时,被「假基站」转发到了一个「中间人服务器」,于是客户端是和「中间人服务器」完成了 TLS 握手,然后这个「中间人服务器」再与真正的服务端完成 TLS 握手。

2. HTTPS 双向认证:一般我们的 HTTPS 是单向认证,客户端只会验证了服务端的身份,但是服务端并不会验证客户端的身份。

原文地址:https://blog.csdn.net/qq_61504864/article/details/134787270

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_41604.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。